DigiCert PKI Platformunu desteklemek üzere Microsoft Intune için Sertifika Bağlayıcısı'nı ayarlama

DigiCert PKI Platformu'ndan Intune tarafından yönetilen cihazlara PKCS sertifikaları vermek için Microsoft Intune için Sertifika Bağlayıcısı'nı kullanabilirsiniz. Sertifika bağlayıcısı yalnızca DigiCert sertifika yetkilisiyle (CA) veya hem DigiCert CA hem de Microsoft CA ile çalışır.

İpucu

DigiCert, Symantec'in Web Sitesi Güvenliği ve ilgili PKI Çözümleri işini satın aldı. Bu değişiklik hakkında daha fazla bilgi için Symantec teknik destek makalesine bakın.

PkCS veya Basit Sertifika Kayıt Protokolü (SCEP) kullanarak bir Microsoft CA'dan sertifika vermek için Microsoft Intune sertifika bağlayıcısını zaten kullanıyorsanız, DigiCert CA'dan PKCS sertifikalarını yapılandırmak ve vermek için aynı bağlayıcıyı kullanabilirsiniz. DigiCert CA'yı desteklemek için yapılandırmayı tamamladıktan sonra bağlayıcı aşağıdaki sertifikaları verebilir:

- Microsoft CA'dan PKCS sertifikaları

- DigiCert CA'dan PKCS sertifikaları

- Microsoft CA'dan Endpoint Protection sertifikaları

Bağlayıcı yüklü değilse ancak hem Microsoft CA hem de DigiCert CA için kullanmayı planlıyorsanız, önce Microsoft CA için bağlayıcı yapılandırmasını tamamlayın. Ardından, DigiCert'i de destekleyecek şekilde yapılandırmak için bu makaleye dönün. Sertifika profilleri ve bağlayıcı hakkında daha fazla bilgi için bkz. Microsoft Intune'da cihazlarınız için sertifika profili yapılandırma.

Bağlayıcıyı yalnızca DigiCert CA ile kullanacaksanız, bağlayıcıyı yüklemek ve yapılandırmak için bu makaledeki yönergeleri kullanabilirsiniz.

Önkoşullar

DigiCert CA kullanımını desteklemek için aşağıdakilere ihtiyacınız olacaktır:

DigiCert CA'da etkin bir abonelik - DigiCert CA'dan bir kayıt yetkilisi (RA) sertifikası almak için abonelik gereklidir.

Microsoft Intune için Sertifika Bağlayıcısı - Bu makalenin devamında sertifika bağlayıcısını yüklemeniz ve yapılandırmanız istenir. Bağlayıcıların önkoşullarını önceden planlamanıza yardımcı olmak için aşağıdaki makalelere bakın:

DigiCert RA sertifikasını yükleme

Aşağıdaki kod parçacığını certreq.ini adlı bir dosyada olduğu gibi kaydedin ve gerektiği gibi güncelleştirin (örneğin: CN biçiminde konu adı).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Yükseltilmiş bir komut istemi açın ve aşağıdaki komutu kullanarak bir sertifika imzalama isteği (CSR) oluşturun:

Certreq.exe -new certreq.ini request.csrNot Defteri'nde request.csr dosyasını açın ve aşağıdaki biçimdeki CSR içeriğini kopyalayın:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----DigiCert CA'da oturum açın ve görevlerden ra sertifikası alma'ya göz atın.

a. Metin kutusunda, 3. adımdaki CSR içeriğini sağlayın.

b. Sertifika için kolay bir ad sağlayın.

c. Devam'ı seçin.

d. RA sertifikasını yerel bilgisayarınıza indirmek için sağlanan bağlantıyı kullanın.

RA sertifikasını Windows Sertifika deposuna aktarın:

a. MMC konsolunu açın.

b. Ek> Bileşen > SertifikaEkleveyaKaldır'ı> seçin.

c. Bilgisayar Hesabı>İleri'yi seçin.

d. Yerel Bilgisayar>Son'u seçin.

e. Ek Bileşen Ekle veya Kaldır penceresinde Tamam'ı seçin. Sertifikalar (Yerel Bilgisayar)Kişisel>Sertifikalar'ı> genişletin.

f. Sertifikalar düğümüne sağ tıklayın ve Tüm Görevleri>İçeri Aktar'ı seçin.

g. DigiCert CA'dan indirdiğiniz RA sertifikasının konumunu seçin ve ardından İleri'yi seçin.

h. Kişisel Sertifika Deposu İleri'yi> seçin.

i. RA sertifikasını ve özel anahtarını Yerel Makine-Kişisel deposuna aktarmak için Son'u seçin.

Özel anahtar sertifikasını dışarı ve içeri aktarma:

a. Sertifikalar (Yerel Makine)Kişisel>Sertifikalar'ı> genişletin.

b. Önceki adımda içeri aktarılan sertifikayı seçin.

c. Sertifikaya sağ tıklayın ve Tüm Görevleri>Dışarı Aktar'ı seçin.

d. İleri'yi seçin ve ardından parolayı girin.

e. Dışarı aktaracak konumu seçin ve ardından Son'u seçin.

f. Özel anahtar sertifikasını Yerel Bilgisayar-Kişisel deposuna aktarmak için 5. adımdaki yordamı kullanın.

g. RA sertifikası parmak izini boşluk bırakmadan bir kopyasını kaydedin. Aşağıda parmak izi örneği verilmiştir:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Daha sonra, Microsoft Intune için Sertifika Bağlayıcısı'nı yükledikten sonra bağlayıcı için üç .config dosyasını güncelleştirmek için bu değeri kullanacaksınız.

Not

DigiCert CA'dan RA sertifikası almayla ilgili yardım için DigiCert müşteri desteğine başvurun.

Sertifika bağlayıcısını DigiCert'i destekleyecek şekilde yapılandırma

İlk olarak Microsoft Intune için Sertifika Bağlayıcısı'nı indirip yüklemek ve yapılandırmak için Microsoft Intune için Sertifika Bağlayıcısı'nı yükleme başlığı altındaki bilgileri kullanın:

- Bağlayıcı yükleme yordamının 2 . yükleme adımı sırasında PKCS ve isteğe bağlı olarak Sertifika iptali seçeneklerini belirleyin.

- Bağlayıcı yükleme ve yapılandırma yordamını tamamladıktan sonra devam etmek için bu yordama dönün.

Bağlayıcının üç .config dosyasını değiştirip ilgili hizmetlerini yeniden başlatarak bağlayıcıyı DigiCert'i destekleyecek şekilde yapılandırın:

Bağlayıcının yüklendiği sunucuda %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc konumuna gidin. (Varsayılan olarak, Microsoft Intune sertifika bağlayıcısı %ProgramFiles%\Microsoft Intune\PFXCertificateConnector'a yüklenir.)

Aşağıdaki üç dosyadaki RACertThumbprint anahtar değerini güncelleştirmek için Notepad.exe gibi basit bir metin düzenleyicisi kullanın. Dosyalardaki değeri, önceki bölümdeki yordamın 6. adımında kopyaladığınız değerle değiştirin:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Örneğin, her dosyada öğesine benzeyen girdiyi

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>bulun ve değerini yeni RA Sertifikası Parmak İzi değeriyle değiştirinEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5.services.msc dosyasını çalıştırın ve aşağıdaki üç hizmeti durdurun ve yeniden başlatın:

- Microsoft Intune için PFX Sertifika Bağlayıcısını İptal Etme (PkiRevokeConnectorSvc)

- PFX Microsoft Intune için Sertifika Bağlayıcısı Oluşturma (PkiCreateConnectorSvc)

- PFX Microsoft Intune için Eski Bağlayıcı Oluşturma (PfxCreateLegacyConnectorSvc)

Güvenilir sertifika profili oluşturma

Intune tarafından yönetilen cihazlar için dağıtılacak PKCS sertifikaları güvenilir bir kök sertifikayla zincirlenmelidir. Bu zinciri oluşturmak için, DigiCert CA'dan kök sertifikayla bir Intune güvenilen sertifika profili oluşturun ve hem güvenilen sertifika profilini hem de PKCS sertifika profilini aynı gruplara dağıtın.

DigiCert CA'dan güvenilir bir kök sertifika alın:

a. DigiCert CA yönetici portalında oturum açın.

b. Görevler'denCA'ları yönet'i seçin.

c. Listeden uygun CA'yi seçin.

d. Güvenilen kök sertifikayı indirmek için Kök sertifikayı indir'i seçin.

Microsoft Intune yönetim merkezinde güvenilir bir sertifika profili oluşturun. Ayrıntılı yönergeler için bkz. Güvenilen sertifika profili oluşturmak için. Bu profili sertifika alacak cihazlara atadığınızdan emin olun. Profili gruplara atamak için bkz. Cihaz profilleri atama.

Profili oluşturduktan sonra, Cihaz yapılandırması – Profiller bölmesindeki profil listesinde, Güvenilen sertifika profil türüyle gösterilir.

Sertifika profili OID'sini alma

Sertifika profili OID, DigiCert CA'daki bir sertifika profili şablonuyla ilişkilendirilir. Intune'da PKCS sertifika profili oluşturmak için, sertifika şablonu adının DigiCert CA'daki bir sertifika şablonuyla ilişkilendirilmiş bir sertifika profili OID biçiminde olması gerekir.

DigiCert CA yönetici portalında oturum açın.

Sertifika Profillerini Yönet'i seçin.

Kullanmak istediğiniz sertifika profilini seçin.

Sertifika profili OID'sini kopyalayın. Aşağıdaki örneğe benzer:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Not

Sertifika profili OID'sini almak için yardıma ihtiyacınız varsa DigiCert müşteri desteğine başvurun.

PKCS sertifika profili oluşturma

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar Cihazları>yönet>Yapılandırma>Oluştur'u seçin.

Aşağıdaki özellikleri girin:

- Platform: Cihazlarınızın platformunu seçin.

- Profil: PKCS sertifikayı seçin. İsterseniz Şablonlar>PKCS sertifikası'nı da seçebilirsiniz.

Oluştur’u seçin.

Temel Bilgiler’de aşağıdaki özellikleri girin:

- Ad: Profil için açıklayıcı bir ad girin. Profillerinizi daha sonra kolayca tanımlayabilmeniz için adlandırabilirsiniz.

- Açıklama: Profil için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

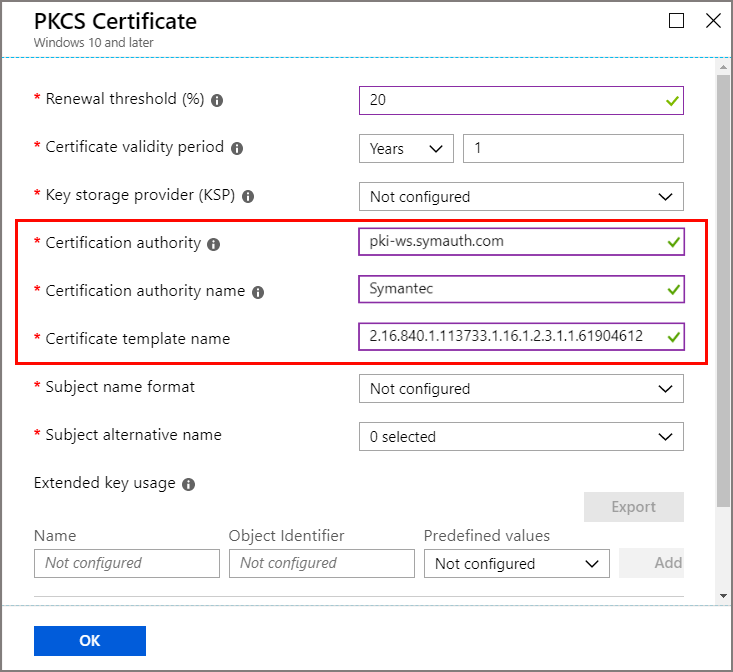

Yapılandırma ayarları'nda, parametreleri aşağıdaki tabloda yer alan değerlerle yapılandırın. Bu değerler, Microsoft Intune için Sertifika Bağlayıcısı aracılığıyla bir DigiCert CA'dan PKCS sertifikaları vermek için gereklidir.

PKCS sertifika parametresi Değer Açıklama Sertifika yetkilisi pki-ws.symauth.com Bu değer, sondaki eğik çizgi olmadan DigiCert CA temel hizmeti FQDN olmalıdır. Bunun DigiCert CA aboneliğiniz için doğru temel hizmet FQDN'sinin olup olmadığından emin değilseniz DigiCert müşteri desteğine başvurun.

Symantec'ten DigiCert'e yapılan değişiklikle bu URL değişmeden kalır.

Bu FQDN yanlışsa, sertifika bağlayıcısı DigiCert CA'dan PKCS sertifikaları vermez.Sertifika yetkilisi adı Symantec Bu değer Symantec dizesi olmalıdır.

Bu değerde herhangi bir değişiklik olursa, sertifika bağlayıcısı DigiCert CA'dan PKCS sertifikaları vermez.Sertifika şablonu adı DigiCert CA'dan sertifika profili OID. Örneğin: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Bu değer, önceki bölümde DigiCert CA sertifika profili şablonundan alınan bir sertifika profili OID olmalıdır.

Sertifika bağlayıcısı DigiCert CA'sında bu sertifika profili OID ile ilişkilendirilmiş bir sertifika şablonu bulamazsa, DigiCert CA'dan PKCS sertifikaları vermez.

Not

Windows platformları için PKCS sertifika profilinin güvenilir bir sertifika profiliyle ilişkilendirmesi gerekmez. Ancak Android gibi Windows dışı platform profilleri için gereklidir.

İş gereksinimlerinizi karşılamak için profilin yapılandırmasını tamamlayın ve profili kaydetmek için Oluştur'u seçin.

Yeni profilin Genel Bakış sayfasında Atamalar'ı seçin ve bu profili alacak uygun bir grubu yapılandırın. En az bir kullanıcı veya cihaz atanan grubun parçası olmalıdır.

Önceki adımları tamamladıktan sonra, Microsoft Intune için Sertifika Bağlayıcısı atanan gruptaki Intune tarafından yönetilen cihazlara DigiCert CA'dan PKCS sertifikaları verir. Bu sertifikalar, Intune tarafından yönetilen cihazdaki Geçerli Kullanıcı sertifika deposunun Kişisel deposunda kullanılabilir.

PKCS sertifika profili için desteklenen öznitelikler

| Öznitelik | Intune tarafından desteklenen biçimler | DigiCert Cloud CA tarafından desteklenen biçimler | sonuç |

|---|---|---|---|

| Konu adı | Intune, konu adını yalnızca aşağıdaki üç biçimde destekler: 1. Ortak ad 2. E-posta içeren ortak ad 3. E-posta olarak ortak ad Örneğin: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

DigiCert CA daha fazla özniteliği destekler. Daha fazla öznitelik seçmek istiyorsanız, bunların DigiCert sertifika profili şablonunda sabit değerlerle tanımlanması gerekir. | PKCS sertifika isteğinden ortak ad veya e-posta kullanırız. Intune sertifika profili ile DigiCert sertifika profili şablonu arasındaki öznitelik seçimindeki herhangi bir uyuşmazlık, DigiCert CA'dan hiçbir sertifikanın verilmemesiyle sonuçlanmıştır. |

| SAN | Intune yalnızca aşağıdaki SAN alanı değerlerini destekler: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (kodlanmış değer) |

DigiCert Cloud CA da bu parametreleri destekler. Daha fazla öznitelik seçmek istiyorsanız, bunların DigiCert sertifika profili şablonunda sabit değerlerle tanımlanması gerekir. AltNameTypeEmail: Bu tür SAN'da bulunmazsa, sertifika bağlayıcısı AltNameTypeUpn değerini kullanır. AltNameTypeUpn da SAN'da bulunmazsa sertifika bağlayıcısı, e-posta biçimindeyse konu adından gelen değeri kullanır. Tür hala bulunamazsa, sertifika bağlayıcısı sertifikaları veremez. Örnek: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: Bu tür SAN'da bulunmazsa, sertifika bağlayıcısı AltNameTypeEmail değerini kullanır. San'da AltNameTypeEmail de bulunamazsa, sertifika bağlayıcısı e-posta biçimindeyse konu adından değeri kullanır. Tür hala bulunamazsa, sertifika bağlayıcısı sertifikaları veremez. Örnek: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: Bu tür SAN'da bulunmazsa, sertifika bağlayıcısı sertifikaları veremez. Örnek: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c Bu alanın değeri yalnızca DigiCert CA tarafından kodlanmış biçimde (onaltılık değer) desteklenir. Bu alandaki herhangi bir değer için sertifika bağlayıcısı, sertifika isteğini göndermeden önce bunu base64 kodlamasına dönüştürür. Microsoft Intune için Sertifika Bağlayıcısı bu değerin zaten kodlanmış olup olmadığını doğrulamaz. |

Yok |

Sorun giderme

Microsoft Intune için Sertifika Bağlayıcısı günlükleri, bağlayıcının yüklü olduğu sunucuda Olay günlükleri olarak kullanılabilir. Bu günlükler bağlayıcılar işlemiyle ilgili ayrıntıları sağlar ve sertifika bağlayıcısı ve işlemleriyle ilgili sorunları tanımlamak için kullanılabilir. Daha fazla bilgi için bkz . Günlüğe kaydetme.

Sonraki adımlar

Kuruluşunuzun cihazlarını ve bu cihazlardaki sertifikaları yönetmek için bu makaledeki bilgileri Microsoft Intune cihaz profilleri nelerdir? başlığı altında yer alan bilgilerle birlikte kullanın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin