Altyapıyı Intune ile SCEP'i destekleyecek şekilde yapılandırma

Önemli

10 Mayıs 2022'den itibaren KB5014754'de tanıtılan ve duyurulan SCEP sertifikalarının güçlü eşlemesi için Windows gereksinimlerini desteklemek için, yeni ve yenilenen SCEP sertifikaları için Intune SCEP sertifika vermesinde değişiklikler yaptık. Bu değişikliklerle, iOS/iPadOS, macOS ve Windows için yeni veya yenilenen Intune SCEP sertifikaları artık sertifikanın Konu Alternatif Adı (SAN) alanına aşağıdaki etiketi içerir: URL=tag:microsoft.com,2022-09-14:sid:<value>

Bu etiket, sertifikayı belirli bir cihaza veya Kullanıcı SID'sine Entra Id'den bağlamak için güçlü eşleme tarafından kullanılır. Bu değişiklik ve entra kimliğinden bir SID eşleme gereksinimiyle:

- Cihaz sertifikaları, bu cihazın şirket içi Active Directory'den eşitlenmiş Bir Entra Kimliğinde SID'si olduğunda Windows hibrite katılmış cihazlar için desteklenir.

- Kullanıcı sertifikaları, Şirket içi Active Directory'den eşitlenen Entra Kimliği'nden Kullanıcının SID'sini kullanır.

SAN'da URL etiketini desteklemeyen Sertifika Yetkilileri (CA' lar) sertifika veremez. KB5014754 güncelleştirmesini yükleyen Microsoft Active Directory Sertifika Hizmetleri sunucuları bu etiketin kullanımını destekler. Üçüncü taraf CA kullanıyorsanız, CA sağlayıcınıza bu biçimi desteklediğini veya bu desteğin nasıl ve ne zaman ekleneceğini denetleyin.

Daha fazla bilgi için bkz . Destek ipucu: Microsoft Intune sertifikalarında güçlü eşleme uygulama - Microsoft Community Hub.

Intune , uygulamalarınıza ve şirket kaynaklarınıza yönelik bağlantıların kimliğini doğrulamak için Basit Sertifika Kayıt Protokolü'nin (SCEP) kullanılmasını destekler. SCEP, Sertifika İmzalama İsteği (CSR) için ileti değişiminin güvenliğini sağlamak için Sertifika Yetkilisi (CA) sertifikasını kullanır. Altyapınız SCEP'yi desteklediğinde, sertifikaları cihazlarınıza dağıtmak için Intune SCEP sertifika profillerini (Intune'daki bir cihaz profili türü) kullanabilirsiniz.

Microsoft Intune için Sertifika Bağlayıcısı, Microsoft CA olarak da adlandırılan bir Active Directory Sertifika Hizmetleri Sertifika Yetkilisi kullandığınızda Intune ile SCEP sertifika profillerini kullanmak için gereklidir. Bağlayıcı, sertifika veren Sertifika Yetkilinizle (CA) aynı sunucuda desteklenmez. Üçüncü Taraf Sertifika Yetkilileri kullanılırken bağlayıcı gerekli değildir.

Bu makaledeki bilgiler, Active Directory Sertifika Hizmetleri'ni kullanırken altyapınızı SCEP'i destekleyecek şekilde yapılandırmanıza yardımcı olabilir. Altyapınız yapılandırıldıktan sonra, Intune ile SCEP sertifika profilleri oluşturabilir ve dağıtabilirsiniz .

İpucu

Intune, Ortak Anahtar Şifreleme Standartları #12 sertifikalarının kullanımını da destekler.

Sertifikalar için SCEP kullanma önkoşulları

Devam etmeden önce, SCEP sertifika profillerini kullanan cihazlara güvenilir bir sertifika profili oluşturduğunuzdan ve dağıttığınızdan emin olun. SCEP sertifika profilleri, cihazları Güvenilen Kök CA sertifikasıyla sağlamak için kullandığınız güvenilen sertifika profiline doğrudan başvurur.

- Sunucular ve sunucu rolleri

- Hesaplar

- Ağ gereksinimleri

- Sertifikalar ve şablonlar

- Android Kurumsal için PIN gereksinimi

Sunucular ve sunucu rolleri

SCEP'yi desteklemek için aşağıdaki şirket içi altyapı, Web Uygulaması Ara Sunucusu dışında Active Directory'nize etki alanına katılmış sunucularda çalıştırılmalıdır.

Microsoft Intune için Sertifika Bağlayıcısı – Microsoft CA kullanırken Intune ile SCEP sertifika profillerini kullanmak için Microsoft Intune sertifika Bağlayıcısı gereklidir. NDES sunucu rolünü de çalıştıran sunucuya yüklenir. Ancak bağlayıcı, sertifika veren Sertifika Yetkilinizle (CA) aynı sunucuda desteklenmez.

Sertifika bağlayıcısı hakkında bilgi için bkz:

Sertifika Yetkilisi – Windows Server 2008 R2'nin Service Pack 1 veya sonraki bir sürümünün Enterprise sürümünde çalışan bir Microsoft Active Directory Sertifika Hizmetleri Kurumsal Sertifika Yetkilisi (CA) kullanın. Kullandığınız Windows Server sürümü Microsoft tarafından destekte kalmalıdır. Tek başına CA desteklenmez. Daha fazla bilgi için bkz . Sertifika Yetkilisini Yükleme.

CA'nız Windows Server 2008 R2 SP1 çalıştırıyorsa, düzeltmeyi KB2483564'den yüklemeniz gerekir.

NDES sunucu rolü – SCEP ile Microsoft Intune için Sertifika Bağlayıcısı'nı kullanmayı desteklemek için, sertifika bağlayıcısını barındıran Windows Server'ı Ağ Cihazı Kayıt Hizmeti (NDES) sunucu rolüyle yapılandırmanız gerekir. Bağlayıcı, Windows Server 2012 R2 veya sonraki bir sürüme yüklemeyi destekler. Bu makalenin sonraki bir bölümünde NDES'i yükleme konusunda size yol göstereceğiz.

- NDES'i barındıran sunucu ve bağlayıcı etki alanına katılmış ve Kurumsal CA'nızla aynı ormanda olmalıdır.

- NDES'yi barındıran sunucu bir etki alanı denetleyicisi olmamalıdır.

- Kuruluş CA'sını barındıran sunucuda yüklü NDES kullanmayın. Bu yapılandırma, CA hizmetleri İnternet isteklerinde bulunurken ve bağlayıcının yüklenmesi, sertifika veren Sertifika Yetkiliniz (CA) ile aynı sunucuda desteklenmediğinde güvenlik riskini temsil eder.

- NDES ve Microsoft Intune Bağlayıcısı'nı barındıran sunucuda Internet Explorer Artırılmış Güvenlik Yapılandırması devre dışı bırakılmalıdır.

NDES hakkında daha fazla bilgi edinmek için Windows Server belgelerindeki Ağ Cihazı Kayıt Hizmeti Kılavuzu'na ve Ağ Cihazı Kayıt Hizmeti ile İlke Modülü Kullanma'ya bakın. NDES için yüksek kullanılabilirliği yapılandırmayı öğrenmek için bkz. Yüksek Kullanılabilirlik.

İnternet üzerinde NDES desteği

İnternet'te bulunan cihazların sertifika almasına izin vermek için NDES URL'nizi şirket ağınız dışında yayımlamanız gerekir. Bunu yapmak için Microsoft Entra uygulama ara sunucusu, Microsoft'un Web Uygulaması Ara Sunucusu veya üçüncü taraf ters proxy hizmeti veya cihazı gibi bir ters proxy kullanabilirsiniz.

Microsoft Entra uygulama ara sunucusu – NDES URL'nizi İnternet'e yayımlamak için ayrılmış bir Web Uygulaması Proxy'si (WAP) Sunucusu yerine Microsoft Entra uygulama proxy'sini kullanabilirsiniz. Bu çözüm hem intranet hem de İnternet'e yönelik cihazların sertifika almasına olanak tanır. Daha fazla bilgi için bkz. Ağ Cihazı Kayıt Hizmeti (NDES) sunucusunda Microsoft Entra uygulama ara sunucusuyla tümleştirme.

Web Uygulaması Ara Sunucusu - NDES URL'nizi İnternet'e yayımlamak için Web Uygulaması Ara Sunucusu (WAP) sunucusu olarak Windows Server 2012 R2 veya üzerini çalıştıran bir sunucu kullanın. Bu çözüm hem intranet hem de İnternet'e yönelik cihazların sertifika almasına olanak tanır.

WAP'yi barındıran sunucu, Ağ Cihazı Kayıt Hizmeti tarafından kullanılan uzun URL'ler için destek sağlayan bir güncelleştirme yüklemelidir . Bu güncelleştirme Aralık 2014 güncelleştirme paketine dahil edilir veya KB3011135 ayrı olarak sağlanır.

WAP sunucusunun dış istemcilerde yayımlanan adla eşleşen bir SSL sertifikasına sahip olması ve NDES hizmetini barındıran bilgisayarda kullanılan SSL sertifikasına güvenmesi gerekir. Bu sertifikalar WAP sunucusunun istemcilerden SSL bağlantısını sonlandırmasını ve NDES hizmetine yeni bir SSL bağlantısı oluşturmasını sağlar.

Daha fazla bilgi için bkz. WAP için sertifikaları planlama ve WAP sunucuları hakkında genel bilgiler.

Üçüncü taraf ters ara sunucu – Üçüncü taraf ters proxy kullandığınızda, proxy'nin uzun bir URI alma isteğini desteklediğinden emin olun. Sertifika isteği akışının bir parçası olarak, istemci sorgu dizesindeki sertifika isteğiyle bir istekte bulunur. Sonuç olarak, URI uzunluğu 40 kb'a kadar büyük olabilir.

SCEP protokol sınırlamaları, ön kimlik doğrulaması kullanımını engeller. NDES URL'sini ters ara sunucu aracılığıyla yayımladığınızda , Kimlik Doğrulaması Öncesi'ninGeçiş olarak ayarlanmış olması gerekir. Intune Sertifika bağlayıcısını yüklediğinizde Intune, NDES sunucusuna bir Intune-SCEP ilke modülü yükleyerek NDES URL'sinin güvenliğini sağlar. Modül, sertifikaların geçersiz veya dijital olarak değiştirilmiş sertifika isteklerine verilmesini engelleyerek NDES URL'sinin güvenliğinin altına yardımcı olur. Bu, yalnızca Intune ile yönettiğiniz ve iyi biçimlendirilmiş sertifika istekleri olan Intune'a kayıtlı cihazlara erişimi sınırlar.

Bir Intune SCEP sertifika profili bir cihaza teslim edildiğinde, Intune şifreleyip imzalayan özel bir sınama blobu oluşturur. Blob cihaz tarafından okunamaz. Sınama blobunu yalnızca ilke modülü ve Intune hizmeti okuyabilir ve doğrulayabilir. Blob, Intune'un sertifika imzalama isteğinde (CSR) cihaz tarafından sağlanmasını beklediği ayrıntıları içerir. Örneğin, beklenen Konu ve Konu Alternatif Adı (SAN).

Intune ilke modülü NDES'nin güvenliğini aşağıdaki yollarla sağlamak için çalışır:

Yayımlanan NDES URL'sine doğrudan erişmeye çalışırken, sunucu bir 403 – Yasak: Erişim reddedildi yanıtı döndürür.

İyi biçimlendirilmiş bir SCEP sertifika isteği alındığında ve istek yükü hem sınama blobunu hem de cihaz CSR'sini içerdiğinde, ilke modülü cihaz CSR'sinin ayrıntılarını sınama blobuyla karşılaştırır:

Doğrulama başarısız olursa sertifika verilmez.

Yalnızca sınama blobu doğrulamasını geçen Intune kayıtlı bir cihazdan gelen sertifika isteklerine bir sertifika verilir.

Hesaplar

Bağlayıcıyı SCEP'i destekleyecek şekilde yapılandırmak için Windows Server'da NDES'i yapılandırma ve Sertifika Yetkilinizi yönetme izinleri olan bir hesap kullanın. Ayrıntılar için, Microsoft Intune için Sertifika Bağlayıcısı önkoşulları makalesindeki Hesaplar'a bakın.

Ağ gereksinimleri

Sertifika bağlayıcısı için ağ gereksinimlerine ek olarak, NDES hizmetini Microsoft Entra uygulama ara sunucusu, Web Erişimi Ara Sunucusu veya üçüncü taraf ara sunucu gibi bir ters ara sunucu aracılığıyla yayımlamanızı öneririz. Ters ara sunucu kullanmıyorsanız internet üzerindeki tüm konaklardan ve IP adreslerinden NDES hizmetine giden 443 numaralı bağlantı noktasındaki TCP trafiğine izin verin.

NDES hizmeti ile ortamınızdaki tüm destekleyici altyapılar arasında iletişim için gerekli tüm bağlantı noktalarına ve protokollere izin verin. Örneğin NDES hizmetini barındıran bilgisayarın CA, DNS sunucuları, etki alanı denetleyicileri ve büyük olasılıkla ortamınızdaki Configuration Manager gibi diğer hizmetler veya sunucular ile iletişim kurması gerekir.

Sertifikalar ve şablonlar

SCEP kullanırken aşağıdaki sertifikalar ve şablonlar kullanılır.

| Nesne | Ayrıntılar |

|---|---|

| SCEP Sertifika Şablonu | Veren CA'nızda yapılandırdığınız ve cihazların SCEP isteklerini tam olarak uygulamak için kullanılan şablon. |

| Sunucu kimlik doğrulama sertifikası | Veren CA'nızdan veya genel CA'dan istenen Web Sunucusu sertifikası. BU SSL sertifikasını NDES'i barındıran bilgisayara IIS'ye yükleyip bağlarsınız. |

| Güvenilen Kök CA sertifikası | SCEP sertifika profili kullanmak için cihazların Güvenilen Kök Sertifika Yetkilinize (CA) güvenmesi gerekir. Kullanıcılara ve cihazlara Güvenilen Kök CA sertifikası sağlamak için Intune'da güvenilir bir sertifika profili kullanın. - İşletim sistemi platformu başına tek bir Güvenilen Kök CA sertifikası kullanın ve bu sertifikayı oluşturduğunuz her güvenilen sertifika profiliyle ilişkilendirin. - Gerektiğinde ek Güvenilen Kök CA sertifikaları kullanabilirsiniz. Örneğin, Wi-Fi erişim noktalarınız için sunucu kimlik doğrulama sertifikalarını imzalayan bir CA'ya güven sağlamak için ek sertifikalar kullanabilirsiniz. CA'ları veren ek Güvenilen Kök CA sertifikaları oluşturun. Intune'da oluşturduğunuz SCEP sertifika profilinde, veren CA için Güvenilen Kök CA profilini belirttiğinizden emin olun. Güvenilen sertifika profili hakkında bilgi için bkz. Güvenilen kök CA sertifikasını dışarı aktarma ve Intune'da kimlik doğrulaması için sertifikaları kullanma konusunda güvenilen sertifika profilleri oluşturma. |

Not

Aşağıdaki sertifika, Microsoft Intune için Sertifika Bağlayıcısı ile kullanılmaz. Bu bilgiler, SCEP için eski bağlayıcıyı (NDESConnectorSetup.exe tarafından yüklenir) yeni bağlayıcı yazılımıyla henüz değiştirmemiş olanlar için sağlanır.

| Nesne | Ayrıntılar |

|---|---|

| İstemci kimlik doğrulama sertifikası | Veren CA'nızdan veya genel CA'dan istenir. Bu sertifikayı NDES hizmetini barındıran bilgisayara yüklersiniz ve Bu sertifika Microsoft Intune için Sertifika Bağlayıcısı tarafından kullanılır. Sertifikada, bu sertifikayı vermek için kullandığınız CA şablonunda istemci ve sunucu kimlik doğrulama anahtarı kullanımları ayarlanmışsa (Gelişmiş Anahtar Kullanımları) sunucu ve istemci kimlik doğrulaması için aynı sertifikayı kullanabilirsiniz. |

Android Kurumsal için PIN gereksinimi

Android Kurumsal için, bir cihazdaki şifreleme sürümü, SCEP'in bu cihazı sertifikayla sağlayabilmesi için önce cihazın PIN ile yapılandırılması gerekip gerekmediğini belirler. Kullanılabilir şifreleme türleri şunlardır:

Tam disk şifrelemesi, cihazın yapılandırılmış bir PIN'i olmasını gerektirir.

Android 10 veya üzeri yüklü OEM tarafından yüklenen cihazlarda gerekli olan dosya tabanlı şifreleme. Bu cihazlar için PIN gerekmez. Android 10'a yükselten cihazlar için pin gerekebilir.

Not

Microsoft Intune, android cihazdaki şifreleme türünü belirleyemez.

Bir cihazdaki Android sürümü kullanılabilir şifreleme türünü etkileyebilir:

Android 10 ve üzeri: OEM tarafından Android 10 veya üzeri yüklü cihazlar dosya tabanlı şifreleme kullanır ve SCEP'in sertifika sağlaması için PIN gerektirmez. Sürüm 10 veya sonraki bir sürüme yükselten ve dosya tabanlı şifreleme kullanmaya başlayan cihazlar yine de pin gerektirebilir.

Android 8-9: Android'in bu sürümleri dosya tabanlı şifreleme kullanımını destekler, ancak gerekli değildir. Her OEM, bir cihaz için uygulanacak şifreleme türünü seçer. Oem değişikliklerinin, tam disk şifrelemesi kullanılırken bile PIN'in gerekli olmamasına neden olması da mümkündür.

Daha fazla bilgi için Android belgelerindeki aşağıdaki makalelere bakın:

Android Kurumsal ayrılmış olarak kaydedilen cihazlar için dikkat edilmesi gerekenler

Android Kurumsal ayrılmış olarak kaydedilen cihazlar için parola zorlama güçlükler sunabilir.

9.0 ve üzerini çalıştıran ve bilgi noktası modu ilkesi alan cihazlarda, parola gereksinimini zorunlu kılmak için cihaz uyumluluk veya cihaz yapılandırma ilkesi kullanabilirsiniz. Destek İpucunu Görüntüleyin: Cihaz deneyimini anlamak için Intune Destek Ekibi'nden Bilgi Noktası Modu için Yeni Google tabanlı Uyumluluk Ekranları .

8.x ve önceki sürümleri çalıştıran cihazlarda, parola gereksinimini zorunlu kılmak için bir cihaz uyumluluk veya cihaz yapılandırma ilkesi de kullanabilirsiniz. Ancak, PIN ayarlamak için cihazdaki ayarlar uygulamasını el ile girmeniz ve PIN'i yapılandırmanız gerekir.

Sertifika yetkilisini yapılandırma

Aşağıdaki bölümlerde şunları yapacaksınız:

- NDES için gerekli şablonu yapılandırma ve yayımlama

- Sertifika iptali için gerekli izinleri ayarlayın.

Aşağıdaki bölümlerde Windows Server 2012 R2 veya üzeri ile Active Directory Sertifika Hizmetleri (AD CS) hakkında bilgi sahibi olunmalıdır.

Veren CA'nıza erişme

Ca'nızı yönetmek için yeterli haklara sahip bir etki alanı hesabıyla veren CA'nızda oturum açın.

Sertifika Yetkilisi Microsoft Yönetim Konsolu'nu (MMC) açın. 'certsrv.msc' komutunu çalıştırın veya Sunucu Yöneticisi'ndeAraçlar'ı ve ardından Sertifika Yetkilisi'ni seçin.

Sertifika Şablonları düğümünü ve Ardından Eylem>Yönet'i seçin.

SCEP sertifika şablonunu oluşturma

SCEP sertifika şablonu olarak kullanmak üzere bir v2 Sertifika Şablonu (Windows 2003 uyumluluğu ile) oluşturun. Şunları yapabilirsiniz:

- Yeni bir özel şablon oluşturmak için Sertifika Şablonları ek bileşenini kullanın.

- Var olan bir şablonu (Web Sunucusu şablonu gibi) kopyalayın ve ardından kopyayı NDES şablonu olarak kullanılacak şekilde güncelleştirin.

Şablonun belirtilen sekmelerinde aşağıdaki ayarları yapılandırın:

Genel:

- Active Directory'de sertifika yayımla seçeneğinin işaretini kaldırın.

- Bu şablonu daha sonra tanımlayabileceğiniz kolay bir Şablon görünen adı belirtin.

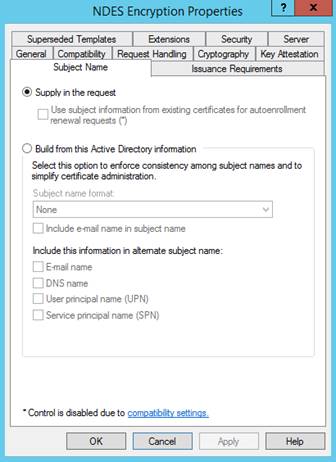

Konu Adı:

İstekte Tedarik'i seçin. NDES için Intune ilke modülü güvenliği zorlar.

Uzantılar:

Uygulama İlkeleri Açıklaması'nınİstemci Kimlik Doğrulaması içerdiğinden emin olun.

Önemli

Yalnızca ihtiyacınız olan uygulama ilkelerini ekleyin. Güvenlik yöneticilerinizle seçimlerinizi onaylayın.

iOS/iPadOS ve macOS sertifika şablonları için Anahtar Kullanımı'nı da düzenleyin ve signature is proof of origin seçeneğinin seçili olmadığından emin olun.

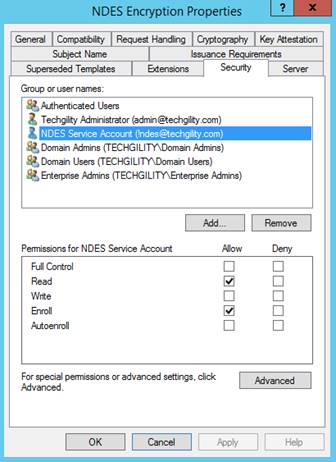

Güvenlik:

NDES hizmet hesabını ekleyin. Bu hesap, bu şablon için Okuma ve Kaydetme izinleri gerektirir.

SCEP profilleri oluşturacak Intune yöneticileri için ek Hesaplar ekleyin. Bu hesapların, bu yöneticilerin SCEP profilleri oluştururken bu şablona göz atmasını sağlamak için şablonda Okuma izinleri gerekir.

İstek İşleme:

Aşağıdaki görüntü bir örnektir. Yapılandırmanız farklılık gösterebilir.

Verme Gereksinimleri:

Aşağıdaki görüntü bir örnektir. Yapılandırmanız farklılık gösterebilir.

Sertifika şablonunu kaydedin.

İstemci sertifikası şablonunu oluşturma

Not

Aşağıdaki sertifika, Microsoft Intune için Sertifika Bağlayıcısı ile kullanılmaz. Bu bilgiler, SCEP için eski bağlayıcıyı (NDESConnectorSetup.exe tarafından yüklenir) yeni bağlayıcı yazılımıyla henüz değiştirmemiş olanlar için sağlanır.

Microsoft Intune Bağlayıcısı , İstemci Kimlik Doğrulaması Gelişmiş Anahtar Kullanımı ve Konu adı bağlayıcının yüklü olduğu makinenin FQDN'sine eşit bir sertifika gerektirir. Aşağıdaki özelliklere sahip bir şablon gereklidir:

- Uzantı -ları>Uygulama İlkeleriİstemci Kimlik Doğrulaması içermelidir

- Konu adı>İstekte bulun.

Bu özellikleri içeren bir şablonunuz zaten varsa, şablonu yeniden kullanabilir, aksi takdirde var olan bir şablonu çoğaltarak veya özel bir şablon oluşturarak yeni bir şablon oluşturabilirsiniz.

Sunucu sertifikası şablonunu oluşturma

NDES sunucusundaki yönetilen cihazlar ve IIS arasındaki iletişimlerde, sertifikanın kullanılmasını gerektiren HTTPS kullanılır. Bu sertifikayı vermek için Web Sunucusu sertifika şablonunu kullanabilirsiniz. Veya ayrılmış bir şablona sahip olmak istiyorsanız aşağıdaki özellikler gereklidir:

- Uzantı -ları>Uygulama İlkeleriSunucu Kimlik Doğrulaması içermelidir.

- Konu adı>İstekte bulun.

- Güvenlik sekmesinde NDES sunucusunun bilgisayar hesabının Okuma ve Kaydetme izinleri olmalıdır.

Not

İstemci ve sunucu sertifikası şablonlarından her iki gereksinimi de karşılayan bir sertifikanız varsa, hem IIS hem de sertifika bağlayıcısı için tek bir sertifika kullanabilirsiniz.

Sertifika iptali için izin verme

Intune'un artık gerekli olmayan sertifikaları iptal edebilmesi için, Sertifika Yetkilisi'nde izinler vermelisiniz.

Sertifika bağlayıcısını barındıran sunucuda NDES sunucu sistem hesabını veya NDES hizmet hesabı gibi belirli bir hesabı kullanın.

Sertifika Yetkilisi konsolunuzda CA adına sağ tıklayın ve Özellikler'i seçin.

Güvenlik sekmesinde Ekle'yi seçin.

Sertifika Verme ve Yönetme izni verme:

- NDES sunucu sistemi hesabını kullanmayı tercih ederseniz NDES sunucusuna izinleri sağlayın.

- NDES hizmet hesabını kullanmayı tercih ederseniz, bunun yerine bu hesap için izinler sağlayın.

Sertifika şablonunun geçerlilik süresini değiştirme

Sertifika şablonunun geçerlilik süresini değiştirmek isteğe bağlıdır.

SCEP sertifika şablonunu oluşturduktan sonra şablonu düzenleyerek Genelsekmesindeki Geçerlilik süresini gözden geçirebilirsiniz.

Varsayılan olarak, Intune şablonda yapılandırılan değeri kullanır, ancak CA'yı istekte bulunanın farklı bir değer girmesini sağlayacak şekilde yapılandırabilirsiniz; böylece değer Microsoft Intune yönetim merkezinden ayarlanabilir.

Beş gün veya daha uzun bir geçerlilik süresi kullanmayı planlayın. Geçerlilik süresi beş günden kısa olduğunda, sertifikanın süresi dolmak üzere veya süresi dolmuş duruma girme olasılığı yüksektir ve bu da cihazlardaki MDM aracısının yüklenmeden önce sertifikayı reddetmesine neden olabilir.

Önemli

iOS/iPadOS ve macOS için her zaman şablonda ayarlanmış bir değer kullanın.

Microsoft Intune yönetim merkezinden ayarlanabilen bir değer yapılandırmak için

CA'da aşağıdaki komutları çalıştırın:

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Sertifika şablonlarını yayımlama

Sertifika veren CA'da sertifika şablonunu yayımlamak için Sertifika Yetkilisi ek bileşenini kullanın. Sertifika Şablonları düğümünü seçin, SorunaYönelik Yeni>Sertifika ŞablonuEylemi'ni> seçin ve ardından önceki bölümde oluşturduğunuz sertifika şablonunu seçin.

Şablonu Sertifika Şablonları klasöründe görüntüleyerek yayımlandığını doğrulayın.

NDES'i ayarlama

Aşağıdaki yordamlar, Ağ Cihazı Kayıt Hizmeti'ni (NDES) Intune ile kullanmak üzere yapılandırmanıza yardımcı olabilir. Gerçek yapılandırma Windows Server sürümünüze bağlı olarak farklılık gösterebileceğinden bunlar örnek olarak sağlanır. .NET Framework için olduğu gibi eklediğiniz gerekli yapılandırmaların Microsoft Intune için Sertifika Bağlayıcısı önkoşullarını karşıladığından emin olun.

NDES hakkında daha fazla bilgi için bkz. Ağ Cihazı Kayıt Hizmeti Kılavuzu.

NDES hizmetini yükleme

NDES hizmetinizi barındıracak sunucuda Kuruluş Yöneticisi olarak oturum açın ve ardından NDES'yi yüklemek için Rol ve Özellik Ekleme Sihirbazı'nı kullanın:

Sihirbazda, AD CS Rol Hizmetleri'ne erişim kazanmak için Active Directory Sertifika Hizmetleri'ni seçin. Ağ Cihazı Kayıt Hizmeti'ni seçin, Sertifika Yetkilisi'nin işaretini kaldırın ve sihirbazı tamamlayın.

İpucu

Yükleme devam ediyor bölümünde Kapat'ı seçmeyin. Bunun yerine, hedef sunucudaki Active Directory Sertifika Hizmetlerini Yapılandır bağlantısını seçin. AD CS Yapılandırma sihirbazı açılır ve bu makaledeki BIR sonraki yordam olan NDES hizmetini yapılandırma yordamı için kullanılır. AD CS Yapılandırması açıldıktan sonra Rol ve Özellik Ekleme sihirbazını kapatabilirsiniz.

NDES sunucuya eklendiğinde sihirbaz IIS'yi de yükler. IIS'nin aşağıdaki yapılandırmalara sahip olduğunu onaylayın:

Web sunucusu>Güvenlik>İstek Filtreleme

Web sunucusu>Uygulama Geliştirme>ASP.NET 3.5

ASP.NET 3.5 yüklendiğinde .NET Framework 3.5 yüklenir. .NET Framework 3.5'i yüklerken hem çekirdek .NET Framework 3.5 özelliğini hem de HTTP Etkinleştirme'yi yükleyin.

Web sunucusu>Uygulama Geliştirme>ASP.NET 4.7.2

ASP.NET 4.7.2 yüklendiğinde .NET Framework 4.7.2 yüklenir. .NET Framework 4.7.2'yi yüklerken çekirdek .NET Framework 4.7.2 özelliğini, ASP.NET 4.7.2'yi ve WCF Hizmetleri>HTTP Etkinleştirme özelliğini yükleyin.

Yönetim Araçları>IIS 6 Yönetim Uyumluluğu>IIS 6 Metatabanı Uyumluluğu

Yönetim Araçları>IIS 6 Yönetim Uyumluluğu>IIS 6 WMI Uyumluluğu

Sunucuda NDES hizmet hesabını yerel IIS_IUSR grubunun bir üyesi olarak ekleyin.

Gerekirse Active Directory'de bir hizmet sorumlusu adı (SPN) yapılandırın. SPN'nin nasıl ayarlanacağı hakkında bilgi için bkz. NDES için hizmet sorumlusu adı ayarlamanın gerekli olup olmadığını doğrulama.

NDES hizmetini yapılandırma

NDES hizmetini yapılandırmak için Kuruluş Yöneticisi olan bir hesap kullanın.

NDES hizmetini barındıran bilgisayarda AD CS Yapılandırma sihirbazını açın ve aşağıdaki güncelleştirmeleri yapın:

İpucu

Son yordamdan devam ediyorsanız ve hedef sunucuda Active Directory Sertifika Hizmetlerini Yapılandır bağlantısına tıkladıysanız, bu sihirbaz zaten açık olmalıdır. Aksi takdirde, Active Directory Sertifika Hizmetleri'nin dağıtım sonrası yapılandırmasına erişmek için Sunucu Yöneticisi'ni açın.

- Rol Hizmetleri'ndeAğ Cihazı Kayıt Hizmeti'ni seçin.

- NDES için Hizmet Hesabı'nda NDES Hizmet Hesabını belirtin.

- NDES için CA'daSeç'e tıklayın ve sertifika şablonunu yapılandırdığınız sertifika veren CA'yı seçin.

- NDES için Şifreleme bölümünde anahtar uzunluğunu şirket gereksinimlerinizi karşılayacak şekilde ayarlayın.

- Onay bölümünde Yapılandır'ı seçerek sihirbazı tamamlayın.

Sihirbaz tamamlandıktan sonra NDES hizmetini barındıran bilgisayarda aşağıdaki kayıt defteri anahtarını güncelleştirin:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Bu anahtarı güncelleştirmek için sertifika şablonlarının Amacını tanımlayın ( İstek İşleme sekmesinde bulunur). Ardından, var olan verileri sertifika şablonunu oluştururken belirttiğiniz sertifika şablonunun adıyla (şablonun görünen adıyla değil) değiştirerek ilgili kayıt defteri girdisini güncelleştirin.

Aşağıdaki tablo, sertifika şablonunun amacını kayıt defterindeki değerlerle eşler:

Sertifika şablonu Amacı (İstek İşleme sekmesinde) Düzenlenecek kayıt defteri değeri SCEP profili için Microsoft Intune yönetim merkezinde görülen değer İmza SignatureTemplate Dijital İmza Şifreleme EncryptionTemplate Anahtar Şifreleme İmza ve şifreleme GeneralPurposeTemplate Anahtar Şifreleme

Dijital İmzaÖrneğin, sertifika şablonunuzun Amacı Şifreleme ise EncryptionTemplate değerini sertifika şablonunuzun adı olacak şekilde düzenleyin.

NDES hizmetini barındıran sunucuyu yeniden başlatın. iisreset kullanmayın; iireset gerekli değişiklikleri tamamlamaz.

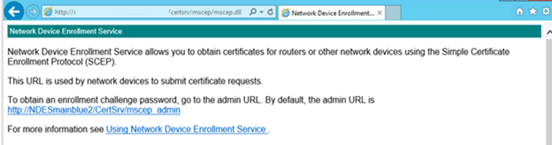

http:// Server_FQDN/certsrv/mscep/mscep.dlladresine gidin. Aşağıdaki görüntüye benzer bir NDES sayfası görmeniz gerekir:

Web adresi bir 503 Hizmeti kullanılamıyor döndürürse bilgisayarların olay görüntüleyicisini denetleyin. Bu hata genellikle NDES hizmet hesabı için eksik bir izin nedeniyle uygulama havuzu durdurulduğunda oluşur.

NDES barındıran sunucuya sertifika yükleme ve bağlama

NDES sunucusuna bir Sunucu kimlik doğrulama sertifikası ekleyin.

Sunucu kimlik doğrulama sertifikası

Bu sertifika IIS'de kullanılır. İstemcinin NDES URL'sine güvenmesini sağlayan basit bir Web sunucusu sertifikasıdır.

İç CA'nızdan veya genel CA'dan bir sunucu kimlik doğrulama sertifikası isteyin ve ardından sertifikayı sunucuya yükleyin.

NDES'inizi İnternet'te nasıl kullanıma sunmanıza bağlı olarak, farklı gereksinimler vardır.

İyi bir yapılandırma:

- Konu Adı: Sertifikayı (NDES Sunucusu) yüklediğiniz sunucunun FQDN'sine eşit olması gereken bir değere sahip bir CN (Ortak Ad) ayarlayın.

- Konu Alternatif Adı: NDES'inizin yanıt verdiği her URL için iç FQDN ve dış URL'ler gibi DNS girişlerini ayarlayın.

Not

Microsoft Entra uygulama ara sunucusu kullanıyorsanız, Microsoft Entra uygulama ara sunucusu bağlayıcısı istekleri dış URL'den iç URL'ye çevirir. Bu nedenle NDES yalnızca iç URL'ye, genellikle NDES Sunucusunun FQDN'sine yönlendirilen isteklere yanıt verir.

Bu durumda dış URL gerekli değildir.

IIS'de sunucu kimlik doğrulama sertifikasını bağlayın:

Sunucu kimlik doğrulama sertifikasını yükledikten sonra IIS Yöneticisi'ni açın ve Varsayılan Web Sitesi'ni seçin. Eylemler bölmesinde Bağlamalar'ı seçin.

Ekle'yi seçin, Tür'ihttps olarak ayarlayın ve bağlantı noktasının 443 olduğunu onaylayın.

SSL sertifikası için sunucu kimlik doğrulama sertifikasını belirtin.

Not

NDES'yi Microsoft Intune için Sertifika Bağlayıcısı için yapılandırırken yalnızca Sunucu kimlik doğrulama sertifikası kullanılır. NDES'i eski sertifika bağlayıcısını (NDESConnectorSetup.exe) destekleyecek şekilde yapılandırıyorsanız , bir İstemci kimlik doğrulama sertifikası da yapılandırmanız gerekir. Bu sertifika her iki kullanım ölçütünü karşılayacak şekilde yapılandırıldığında hem sunucu kimlik doğrulaması hem de istemci kimlik doğrulaması için tek bir sertifika kullanabilirsiniz. Konu Adı ile ilgili olarak, istemci kimlik doğrulama sertifikası gereksinimlerini karşılaması gerekir.

ScEP için eski bağlayıcıyı (NDESConnectorSetup.exe tarafından yüklenen) yeni bağlayıcı yazılımıyla henüz değiştirmemiş olanlar için aşağıdaki bilgiler sağlanır.

İstemci kimlik doğrulama sertifikası

Bu sertifika, SCEP'yi desteklemek amacıyla Microsoft Intune için Sertifika Bağlayıcısı yüklenirken kullanılır.

İç CA'nızdan veya genel sertifika yetkilisinden bir istemci kimlik doğrulama sertifikası isteyin ve yükleyin.

Sertifika aşağıdaki gereksinimleri karşılamalıdır:

- Gelişmiş Anahtar Kullanımı: Bu değer İstemci Kimlik Doğrulamayı içermelidir.

- Konu Adı: Sertifikayı (NDES Sunucusu) yüklediğiniz sunucunun FQDN'sine eşit olması gereken bir değere sahip bir CN (Ortak Ad) ayarlayın.

Microsoft Intune için Sertifika Bağlayıcısı'nı indirme, yükleme ve yapılandırma

Yönergeler için bkz. Microsoft Intune için Sertifika Bağlayıcısı'nı yükleme ve yapılandırma.

- Sertifika bağlayıcısı NDES hizmetinizi çalıştıran sunucuya yüklenir.

- Bağlayıcı, sertifika veren Sertifika Yetkilinizle (CA) aynı sunucuda desteklenmez.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin