Şirket içi ağı Microsoft Azure sanal ağına bağlama

Şirket içi ağınıza bağlı olan şirket içi Azure sanal ağı, ağınızı Azure altyapı hizmetlerinde barındırılan alt ağları ve sanal makineleri içerecek şekilde genişletir. Bu bağlantı, şirket içi ağınızdaki bilgisayarların Azure'daki sanal makinelere doğrudan erişmesine olanak tanır ve tam tersi de geçerlidir.

Örneğin, Azure sanal makinesinde çalışan bir dizin eşitleme sunucusunun hesaplardaki değişiklikleri şirket içi etki alanı denetleyicilerinizi sorgulaması ve bu değişiklikleri Microsoft 365 aboneliğinizle eşitlemesi gerekir. Bu makalede, Azure sanal makinelerini barındırmaya hazır bir siteden siteye sanal özel ağ (VPN) bağlantısı kullanarak şirket içi Azure sanal ağının nasıl ayarlanacağı gösterilmektedir.

Şirket içi Azure sanal ağını yapılandırma

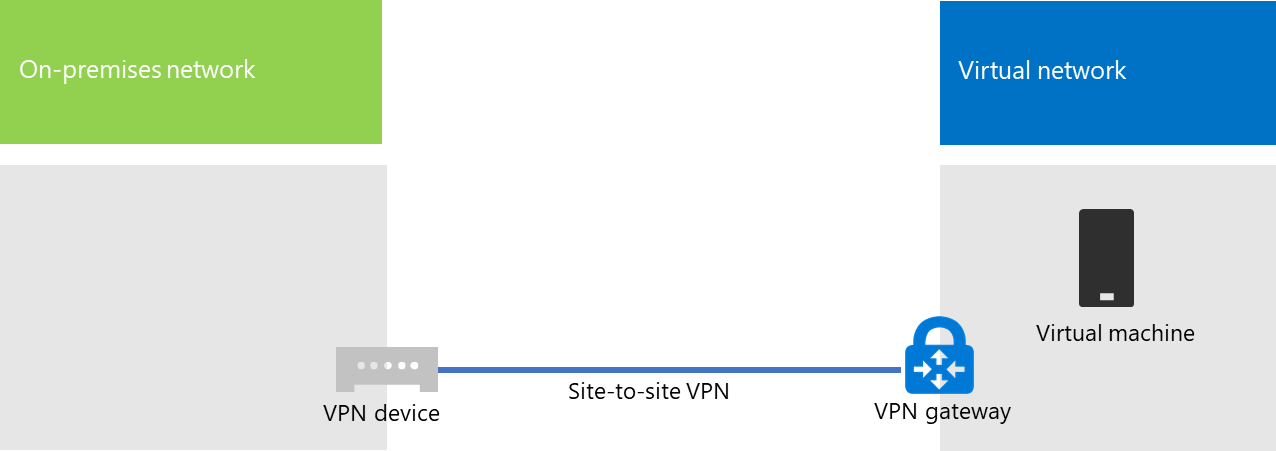

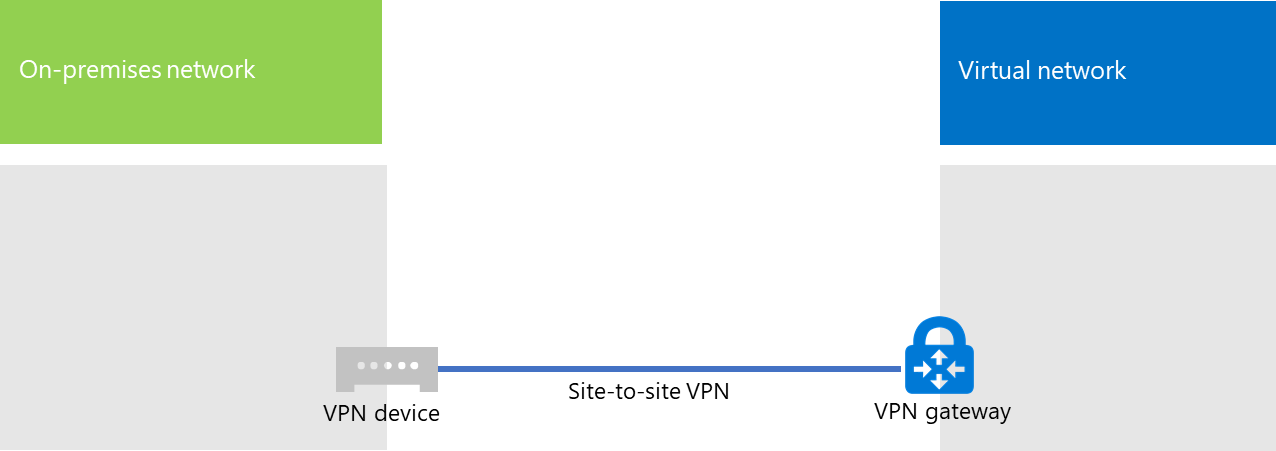

Azure'daki sanal makinelerinizin şirket içi ortamınızdan yalıtılması gerekmez. Azure sanal makinelerini şirket içi ağ kaynaklarınıza bağlamak için bir şirket içi Azure sanal ağı yapılandırmanız gerekir. Aşağıdaki diyagramda, Azure'da bir sanal makine ile şirket içi azure sanal ağını dağıtmak için gerekli bileşenler gösterilmektedir.

Diyagramda, siteden siteye VPN bağlantısıyla bağlanan iki ağ vardır: şirket içi ağ ve Azure sanal ağı. Siteden siteye VPN bağlantısı:

- Adreslenebilir ve genel İnternet'te bulunan iki uç nokta arasında.

- Şirket içi ağdaki bir VPN cihazı ve Azure sanal ağındaki bir Azure VPN ağ geçidi tarafından sonlandırıldı.

Azure sanal ağı sanal makineleri barındırıyor. Azure sanal ağındaki sanal makinelerden kaynaklanan ağ trafiği VPN ağ geçidine iletilir ve bu da trafiği siteden siteye VPN bağlantısı üzerinden şirket içi ağdaki VPN cihazına iletir. Ardından şirket içi ağın yönlendirme altyapısı trafiği hedefine iletir.

Not

Ayrıca, kuruluşunuzla Microsoft ağı arasındaki doğrudan bağlantı olan ExpressRoute'u da kullanabilirsiniz. ExpressRoute üzerinden gelen trafik genel İnternet üzerinden seyahat etmez. Bu makalede ExpressRoute kullanımı açıklanmaz.

Azure sanal ağınızla şirket içi ağınız arasında VPN bağlantısını ayarlamak için şu adımları izleyin:

- Şirket içi: Azure sanal ağının adres alanı için şirket içi VPN cihazınızı işaret eden bir şirket içi ağ yolu tanımlayın ve oluşturun.

- Microsoft Azure: Siteden siteye VPN bağlantısıyla bir Azure sanal ağı oluşturun.

- Şirket içi: İnternet Protokolü güvenliğini (IPsec) kullanan VPN bağlantısını sonlandırmak için şirket içi donanım veya yazılım VPN cihazınızı yapılandırın.

Siteden siteye VPN bağlantısını kurduktan sonra, sanal ağın alt ağlarına Azure sanal makineleri eklersiniz.

Azure sanal ağınızı planlama

Önkoşullar

- Bir Azure aboneliği. Azure abonelikleri hakkında bilgi için Azure'ı Satın Alma sayfasına gidin.

- Sanal ağa ve alt ağlarına atanacak kullanılabilir bir özel IPv4 adres alanı ve şimdi ve gelecekte ihtiyaç duyulan sanal makine sayısını karşılamak için yeterli büyüme alanı.

- IPsec gereksinimlerini destekleyen siteden siteye VPN bağlantısını sonlandırmak için şirket içi ağınızdaki kullanılabilir bir VPN cihazı. Daha fazla bilgi için bkz . Siteler arası sanal ağ bağlantıları için VPN cihazları hakkında.

- Yönlendirme altyapınızda yapılan değişiklikler, Azure sanal ağının adres alanına yönlendirilen trafiğin siteden siteye VPN bağlantısını barındıran VPN cihazına iletilmesidir.

- Şirket içi ağa bağlı bilgisayarlara ve Azure sanal ağına İnternet erişimi sağlayan bir web proxy'si.

Çözüm mimarisi tasarım varsayımları

Aşağıdaki liste, bu çözüm mimarisi için yapılan tasarım seçimlerini temsil eder.

- Bu çözüm, siteden siteye VPN bağlantısına sahip tek bir Azure sanal ağı kullanır. Azure sanal ağı, birden çok sanal makine içerebilen tek bir alt ağı barındırıyor.

- Şirket içi ağ ile Azure sanal ağı arasında IPsec siteden siteye VPN bağlantısı kurmak için Windows Server 2016 veya Windows Server 2012'da Yönlendirme ve Uzaktan Erişim Hizmeti'ni (RRAS) kullanabilirsiniz. Cisco veya Juniper Networks VPN cihazları gibi diğer seçenekleri de kullanabilirsiniz.

- Şirket içi ağda Active Directory Domain Services (AD DS), Etki Alanı Adı Sistemi (DNS) ve ara sunucu gibi ağ hizmetleri hala olabilir. Gereksinimlerinize bağlı olarak, bu ağ kaynaklarından bazılarını Azure sanal ağına yerleştirmek yararlı olabilir.

Bir veya daha fazla alt ağa sahip mevcut bir Azure sanal ağı için gereksinimlerinize göre, gerekli sanal makinelerinizi barındırmak için ek bir alt ağın kalan adres alanı olup olmadığını belirleyin. Ek bir alt ağ için kalan adres alanınız yoksa, kendi siteden siteye VPN bağlantısı olan ek bir sanal ağ oluşturun.

Azure sanal ağı için yönlendirme altyapısı değişikliklerini planlama

Şirket içi yönlendirme altyapınızı, Azure sanal ağının adres alanını hedefleyen trafiği siteden siteye VPN bağlantısını barındıran şirket içi VPN cihazına iletecek şekilde yapılandırmanız gerekir.

Yönlendirme altyapınızı güncelleştirmenin tam yöntemi, yönlendirme bilgilerini nasıl yönettiğinize bağlıdır ve bu da aşağıdakiler olabilir:

- El ile yapılandırmayı temel alan yönlendirme tablosu güncelleştirmeleri.

- Yönlendirme Bilgileri Protokolü (RIP) veya Önce En Kısa Yolu Aç (OSPF) gibi yönlendirme protokollerini temel alan yönlendirme tablosu güncelleştirmeleri.

Azure sanal ağını hedefleyen trafiğin şirket içi VPN cihazına iletildiğinden emin olmak için yönlendirme uzmanınıza başvurun.

Şirket içi VPN cihazına gelen ve gelen trafik için güvenlik duvarı kurallarını planlama

VPN cihazınız çevre ağı ile İnternet arasında güvenlik duvarı olan bir çevre ağındaysa, siteden siteye VPN bağlantısına izin vermek için güvenlik duvarını aşağıdaki kurallar için yapılandırmanız gerekebilir.

VPN cihazına trafik (İnternet'ten gelen):

- VPN cihazının hedef IP adresi ve IP protokolü 50

- VPN cihazının hedef IP adresi ve UDP hedef bağlantı noktası 500

- VPN cihazının hedef IP adresi ve UDP hedef bağlantı noktası 4500

VPN cihazından gelen trafik (İnternet'e giden):

- VPN cihazının kaynak IP adresi ve IP protokolü 50

- VPN cihazının kaynak IP adresi ve UDP kaynak bağlantı noktası 500

- VPN cihazının kaynak IP adresi ve UDP kaynak bağlantı noktası 4500

Azure sanal ağının özel IP adresi alanını planlama

Azure sanal ağının özel IP adresi alanı, Azure tarafından sanal ağı barındırmak için kullanılan ve Azure sanal makineleriniz için yeterli adrese sahip en az bir alt ağa sahip adresleri barındırabilmelidir.

Alt ağ için gereken adres sayısını belirlemek için, şimdi ihtiyacınız olan sanal makine sayısını sayın, gelecekteki büyüme için tahminde bulunur ve ardından alt ağın boyutunu belirlemek için aşağıdaki tabloyu kullanın.

| Gereken sanal makine sayısı | Gereken konak bit sayısı | Alt ağın boyutu |

|---|---|---|

| 1-3 |

3 |

/29 |

| 4-11 |

4 |

/28 |

| 12-27 |

5 |

/27 |

| 28-59 |

6 |

/26 |

| 60-123 |

7 |

/25 |

Azure sanal ağınızı yapılandırmaya yönelik planlama çalışma sayfası

Sanal makineleri barındırmak için bir Azure sanal ağı oluşturmadan önce, aşağıdaki tablolarda gerekli ayarları belirlemeniz gerekir.

Sanal ağın ayarları için Tablo V'yi doldurun.

Tablo V: Şirket içi sanal ağ yapılandırması

| Öğe | Yapılandırma öğesi | Açıklama | Değer |

|---|---|---|---|

| 1. |

Sanal ağ adı |

Azure sanal ağına atanacak bir ad (örneğin DirSyncNet). |

|

| 2. |

Sanal ağ konumu |

Sanal ağı (Batı ABD gibi) içerecek Azure veri merkezi. |

|

| 3. |

VPN cihazı IP adresi |

VPN cihazınızın İnternet üzerindeki arabiriminin genel IPv4 adresi. Bu adresi belirlemek için BT departmanınızla birlikte çalışın. |

|

| 4. |

Sanal ağ adres alanı |

Sanal ağ için adres alanı (tek bir özel adres ön ekinde tanımlanır). Bu adres alanını belirlemek için BT departmanınızla birlikte çalışın. Adres alanı, ağ ön eki biçimi olarak da bilinen Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) biçiminde olmalıdır. 10.24.64.0/20 örnektir. |

|

| 5. |

IPsec paylaşılan anahtarı |

Siteden siteye VPN bağlantısının her iki tarafının kimliğini doğrulamak için kullanılacak 32 karakterlik rastgele, alfasayısal bir dize. Bu anahtar değerini belirlemek ve güvenli bir konumda depolamak için BT veya güvenlik departmanınızla birlikte çalışın. Alternatif olarak, bkz. Önceden paylaşılan IPsec anahtarı için rastgele bir dize oluşturma. |

|

Bu çözümün alt ağları için Tablo S'yi doldurun.

İlk alt ağ için Azure ağ geçidi alt ağı için 28 bit adres alanını (/28 ön ek uzunluğuyla) belirleyin. Bu adres alanını belirleme hakkında bilgi için bkz. Azure sanal ağları için ağ geçidi alt ağ adres alanını hesaplama .

İkinci alt ağ için kolay bir ad, sanal ağ adres alanını temel alan tek bir IP adresi alanı ve açıklayıcı bir amaç belirtin.

Sanal ağ adres alanından bu adres alanlarını belirlemek için BT departmanınızla birlikte çalışın. Her iki adres alanı da CIDR biçiminde olmalıdır.

Tablo S: Sanal ağdaki alt ağlar

| Öğe | Alt ağ adı | Alt ağ adres alanı | Amaç |

|---|---|---|---|

| 1. |

GatewaySubnet |

|

Azure ağ geçidi tarafından kullanılan alt ağ. |

| 2. |

|

|

|

Sanal ağdaki sanal makinelerin kullanmasını istediğiniz şirket içi DNS sunucuları için Tablo D'yi doldurun. Her DNS sunucusuna kolay bir ad ve tek bir IP adresi verin. Bu kolay adın DNS sunucusunun ana bilgisayar adı veya bilgisayar adıyla eşleşmesi gerekmez. İki boş girdinin listelendiğini, ancak daha fazla giriş ekleyebileceğinizi unutmayın. Bu listeyi belirlemek için BT bölümünüzle birlikte çalışın.

Tablo D: Şirket içi DNS sunucuları

| Öğe | DNS sunucusu kolay adı | DNS sunucusu IP adresi |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Paketleri Azure sanal ağından siteden siteye VPN bağlantısı üzerinden kuruluş ağınıza yönlendirmek için, sanal ağı yerel bir ağ ile yapılandırmanız gerekir. Bu yerel ağda, kuruluşunuzun şirket içi ağındaki sanal makinelerin ulaşması gereken tüm konumlar için adres alanlarının (CIDR biçiminde) listesi bulunur. Bu, şirket içi ağdaki tüm konumlar veya bir alt küme olabilir. Yerel ağınızı tanımlayan adres alanlarının listesi benzersiz olmalıdır ve bu sanal ağ veya diğer şirket içi sanal ağlarınız için kullanılan adres alanlarıyla çakışmamalıdır.

Yerel ağ adres alanları kümesi için Tablo L'yi doldurun. Üç boş girdinin listelendiğini ancak genellikle daha fazlasına ihtiyacınız olacağını unutmayın. Bu listeyi belirlemek için BT bölümünüzle birlikte çalışın.

Tablo L: Yerel ağ için adres ön ekleri

| Öğe | Yerel ağ adres alanı |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Dağıtım yol haritası

Şirket içi sanal ağı oluşturma ve Azure'a sanal makine ekleme üç aşamadan oluşur:

- 1. Aşama: Şirket içi ağınızı hazırlayın.

- 2. Aşama: Azure'da şirket içi sanal ağı oluşturma.

- 3. Aşama (İsteğe bağlı): Sanal makineler ekleyin.

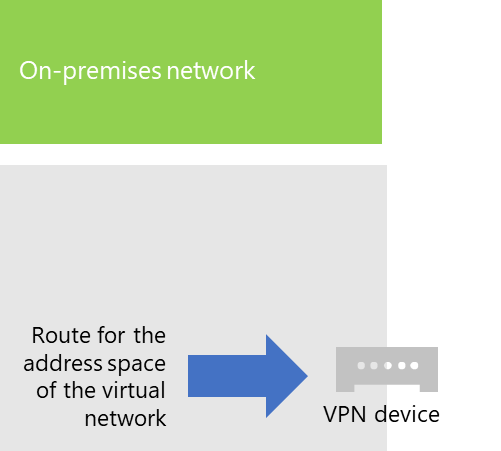

1. Aşama: Şirket içi ağınızı hazırlama

Şirket içi ağınızı, sanal ağın adres alanına yönelik trafiği şirket içi ağın kenarındaki yönlendiriciye yönlendiren ve sonuçta teslim eden bir yolla yapılandırmanız gerekir. Yolu şirket içi ağınızın yönlendirme altyapısına nasıl ekleyeceğini belirlemek için ağ yöneticinize başvurun.

Elde edilen yapılandırmanız aşağıdadır.

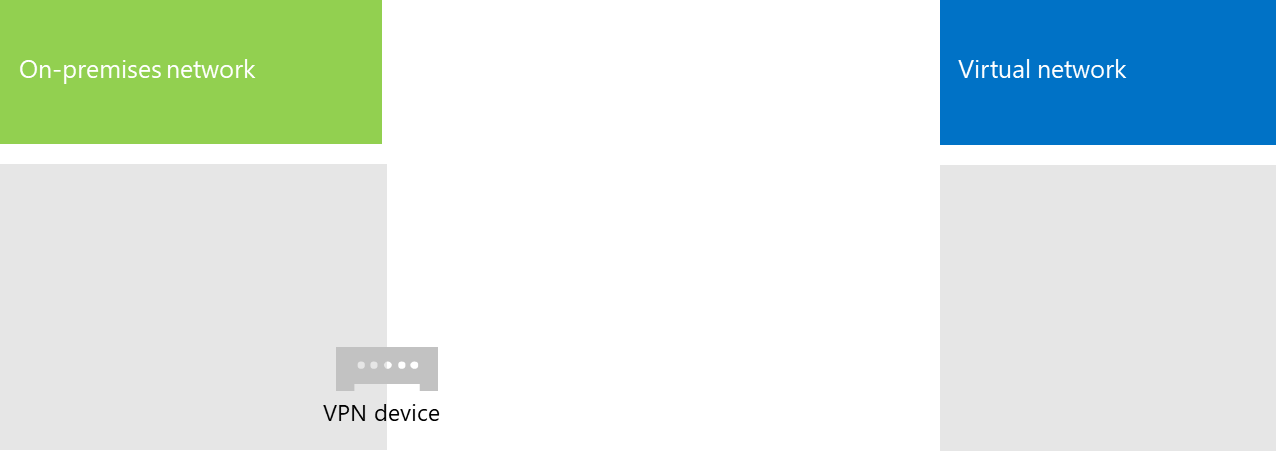

2. Aşama: Azure'da şirket içi sanal ağı oluşturma

İlk olarak bir Azure PowerShell istemi açın. Azure PowerShell yüklemediyseniz bkz. Azure PowerShell kullanmaya başlama.

Ardından, bu komutla Azure hesabınızda oturum açın.

Connect-AzAccount

Aşağıdaki komutu kullanarak abonelik adınızı alın.

Get-AzSubscription | Sort SubscriptionName | Select SubscriptionName

Bu komutlarla Azure aboneliğinizi ayarlayın. ve > karakterleri de dahil olmak üzere < tırnak içindeki her şeyi doğru abonelik adıyla değiştirin.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

Ardından sanal ağınız için yeni bir kaynak grubu oluşturun. Benzersiz bir kaynak grubu adı belirlemek için bu komutu kullanarak mevcut kaynak gruplarınızı listeleyin.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Bu komutlarla yeni kaynak grubunuzu oluşturun.

$rgName="<resource group name>"

$locName="<Table V - Item 2 - Value column>"

New-AzResourceGroup -Name $rgName -Location $locName

Ardından Azure sanal ağını oluşturacaksınız.

# Fill in the variables from previous values and from Tables V, S, and D

$rgName="<name of your new resource group>"

$locName="<Azure location of your new resource group>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$gwSubnetPrefix="<Table S - Item 1 - Subnet address space column>"

$SubnetName="<Table S - Item 2 - Subnet name column>"

$SubnetPrefix="<Table S - Item 2 - Subnet address space column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the Azure virtual network and a network security group that allows incoming remote desktop connections to the subnet that is hosting virtual machines

$gatewaySubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnetPrefix

$vmSubnet=New-AzVirtualNetworkSubnetConfig -Name $SubnetName -AddressPrefix $SubnetPrefix

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gatewaySubnet,$vmSubnet -DNSServer $dnsServers

$rule1=New-AzNetworkSecurityRuleConfig -Name "RDPTraffic" -Description "Allow RDP to all VMs on the subnet" -Access Allow -Protocol Tcp -Direction Inbound -Priority 100 -SourceAddressPrefix Internet -SourcePortRange * -DestinationAddressPrefix * -DestinationPortRange 3389

New-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName -Location $locShortName -SecurityRules $rule1

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$nsg=Get-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $SubnetName -AddressPrefix $SubnetPrefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

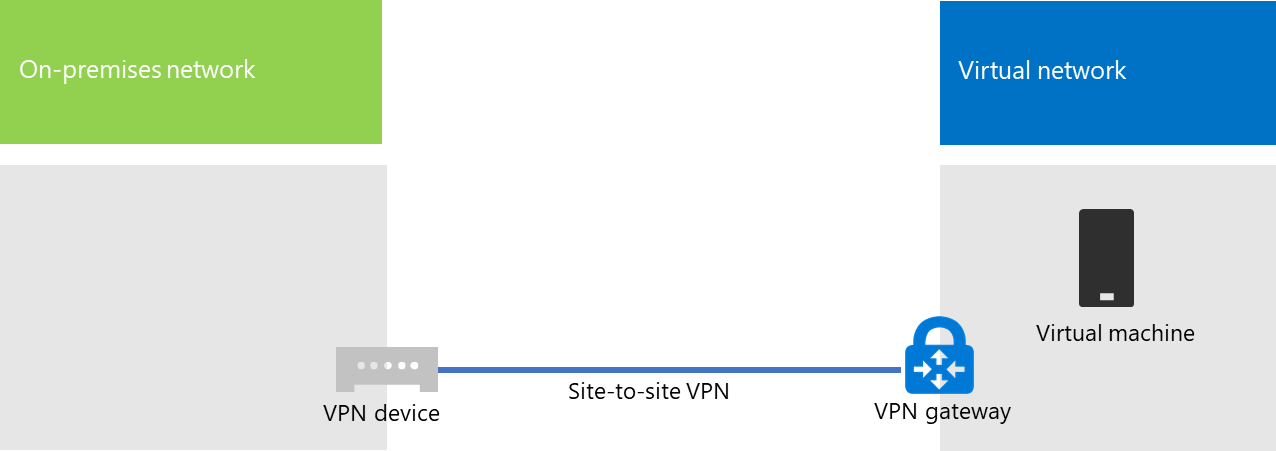

Elde edilen yapılandırmanız aşağıdadır.

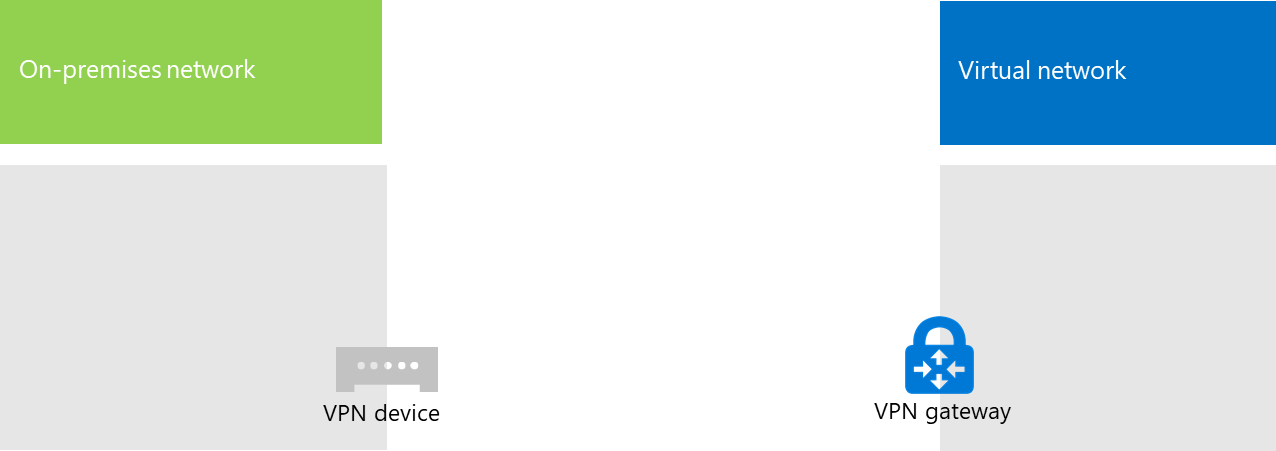

Ardından, siteden siteye VPN bağlantısı için ağ geçitlerini oluşturmak için bu komutları kullanın.

# Fill in the variables from previous values and from Tables V and L

$vnetName="<Table V - Item 1 - Value column>"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -SubnetId $vnet.Subnets[0].Id

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Create the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Elde edilen yapılandırmanız aşağıdadır.

Ardından, şirket içi VPN cihazınızı Azure VPN ağ geçidine bağlanacak şekilde yapılandırın. Daha fazla bilgi için bkz. Siteden siteye Azure Sanal Ağ bağlantıları için VPN Cihazları hakkında.

VPN cihazınızı yapılandırmak için aşağıdakilere ihtiyacınız olacaktır:

- Sanal ağınız için Azure VPN ağ geçidinin genel IPv4 adresi. Bu adresi görüntülemek için Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName komutunu kullanın.

- Siteden siteye VPN bağlantısı için IPsec önceden paylaşılan anahtarı (Tablo V- Öğe 5 - Değer sütunu).

Elde edilen yapılandırmanız aşağıdadır.

3. Aşama (İsteğe bağlı): Sanal makine ekleme

Azure'da ihtiyacınız olan sanal makineleri oluşturun. Daha fazla bilgi için bkz. Azure portal ile Windows sanal makinesi oluşturma.

Aşağıdaki ayarları kullanın:

- Temel Bilgiler sekmesinde, sanal ağınızla aynı aboneliği ve kaynak grubunu seçin. Daha sonra sanal makinede oturum açmak için bunlara ihtiyacınız olacaktır. Örnek ayrıntıları bölümünde uygun sanal makine boyutunu seçin. Yönetici hesabı kullanıcı adını ve parolasını güvenli bir konuma kaydedin.

- Ağ sekmesinde, sanal ağınızın adını ve sanal makineleri barındırmak için alt ağı (GatewaySubnet'i değil) seçin. Diğer tüm ayarları varsayılan değerlerinde bırakın.

Yeni sanal makineniz için Adres (A) kayıtlarının eklendiğinden emin olmak için iç DNS'nizi denetleyerek sanal makinenizin DNS'yi doğru kullandığını doğrulayın. İnternet'e erişmek için Azure sanal makinelerinizin şirket içi ağınızın proxy sunucusunu kullanacak şekilde yapılandırılması gerekir. Sunucuda gerçekleştirilecek ek yapılandırma adımları için ağ yöneticinize başvurun.

Elde edilen yapılandırmanız aşağıdadır.

Sonraki adım

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin