Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Küçük işletme yardımı ve öğrenme sayfasında tüm küçük işletme içeriklerimize göz atın.

Kullanıcı oturum açma bilgilerinin güvenliğini artırmak için:

- İş İçin Windows Hello kullanma

- parola koruması Microsoft Entra kullanma

- Çok faktörlü kimlik doğrulamasını (MFA) kullanma

- Kimlik ve cihaz erişim yapılandırmalarını dağıtma

- Microsoft Entra ID Koruması ile kimlik bilgilerinin tehlikeye atılmasına karşı koruma

İş İçin Windows Hello

Windows 11 Enterprise'da İş İçin Windows Hello, Windows cihazında oturum açarken parolaları güçlü iki faktörlü kimlik doğrulamasıyla değiştirir. İki faktör, bir cihaza ve biyometrik veya PIN'e bağlı yeni bir kullanıcı kimlik bilgisi türüdür.

Daha fazla bilgi için bkz. İş İçin Windows Hello Genel Bakış.

Parola Koruması'Microsoft Entra

Microsoft Entra Parola Koruması bilinen zayıf parolaları ve bunların çeşitlemelerini algılar ve engeller ve ayrıca kuruluşunuza özgü ek zayıf terimleri engelleyebilir. Varsayılan genel yasaklanmış parola listeleri, Microsoft Entra kiracıdaki tüm kullanıcılara otomatik olarak uygulanır. Özel yasaklanmış parola listesinde ek girdiler tanımlayabilirsiniz. Kullanıcılar parolalarını değiştirdiğinde veya sıfırladığında, bu yasaklanmış parola listeleri güçlü parolaların kullanımını zorunlu kılmak için denetlenir.

Daha fazla bilgi için bkz. Microsoft Entra parola korumasını yapılandırma.

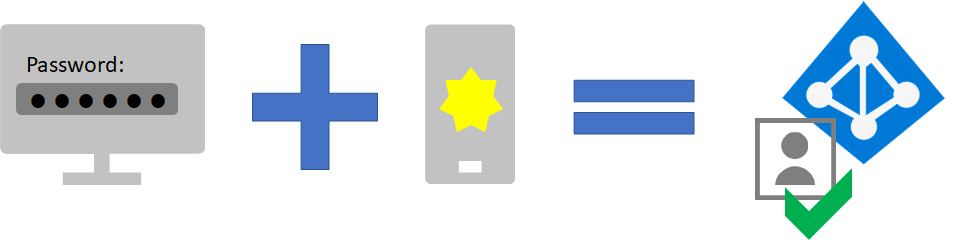

MFA

MFA, kullanıcı oturum açma işlemleri için kullanıcı hesabı parolasının ötesinde ek bir doğrulamaya tabi olmasını gerektirir. Kötü amaçlı bir kullanıcı bir kullanıcı hesabı parolası belirlese bile, erişim verilmeden önce akıllı telefona gönderilen kısa mesaj gibi ek bir doğrulamaya yanıt verebilmelidir.

MFA'yı kullanmanın ilk adımı, ayrıcalıklı hesaplar olarak da bilinen tüm yönetici hesapları için gerekli olmasını sağlamaktır. Microsoft, bu ilk adımın ötesinde tüm kullanıcılar için MFA'yı önerir.

Önemli

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

Kullanıcılarınızın Microsoft 365 planınıza göre MFA kullanmasını gerektirmenin üç yolu vardır.

| Plan | Öneri |

|---|---|

| Tüm Microsoft 365 planları (Microsoft Entra ID P1 veya P2 lisansları olmadan) | Microsoft Entra ID'de güvenlik varsayılanlarını etkinleştirin. Microsoft Entra ID'deki güvenlik varsayılanları, kullanıcılar ve yöneticiler için MFA içerir. |

| Microsoft 365 E3 (Microsoft Entra ID P1 lisanslarını içerir) | Aşağıdaki ilkeleri yapılandırmak için yaygın Koşullu Erişim ilkelerini kullanın: - Yöneticiler için MFA gerektir - Tüm kullanıcılar için MFA gerektir - Eski kimlik doğrulamasını engelle |

| Microsoft 365 E5 (Microsoft Entra ID P2 lisanslarını içerir) | Microsoft Entra ID Koruması yararlanarak, şu iki ilkeyi oluşturarak Microsoft'un önerilen Koşullu Erişim ve ilgili ilkeler kümesini uygulamaya başlayın: - Oturum açma riski orta veya yüksek olduğunda MFA gerektirme - Yüksek riskli kullanıcıların parola değiştirmesi gerekir |

MFA'yı yönetme hakkında daha fazla bilgiyi Microsoft 365 için çok faktörlü kimlik doğrulaması sayfasında bulabilirsiniz.

Güvenlik varsayılanları

Güvenlik varsayılanları, Microsoft 365 ve 21 Ekim 2019'da oluşturulan ücretli veya deneme abonelikleri Office 365 için yeni bir özelliktir. Bu aboneliklerde güvenlik varsayılanları açıktır ve bu da tüm kullanıcılarınızın Microsoft Authenticator uygulamasıyla MFA kullanmasını gerektirir.

Kullanıcıların, güvenlik varsayılanları etkinleştirildikten sonra ilk kez oturum açtıktan sonra başlayan akıllı telefonlarından Microsoft Authenticator uygulamasına MFA'ya kaydolmaları için 14 günü vardır. 14 gün geçtikten sonra, MFA kaydı tamamlanana kadar kullanıcı oturum açamaz.

Güvenlik varsayılanları, tüm kuruluşların kullanıcı oturum açma için varsayılan olarak etkin olan temel bir güvenlik düzeyine sahip olmasını sağlar. Koşullu Erişim ilkeleriyle veya tek tek hesaplar için MFA'nın lehine güvenlik varsayılanlarını devre dışı bırakabilirsiniz.

Daha fazla bilgi için bkz. Güvenlik varsayılanlarına genel bakış.

Koşullu Erişim ilkeleri

Koşullu Erişim ilkeleri, oturum açmaların değerlendirildiği ve erişimin verildiği koşulları belirten bir dizi kuraldır. Örneğin, şunları belirten bir Koşullu Erişim ilkesi oluşturabilirsiniz:

- Kullanıcı hesabı adı Exchange, kullanıcı, parola, güvenlik, SharePoint, Exchange yöneticisi, SharePoint yöneticisi veya Genel yönetici rolleri atanmış kullanıcılar için bir grubun üyesiyse, erişime izin vermeden önce MFA'yı gerektirir.

Bu ilke, bu yönetici rollerinden atandığında veya atanmadığında MFA için tek tek kullanıcı hesaplarını yapılandırmaya çalışmak yerine grup üyeliğine göre MFA'yı zorunlu kılmasını sağlar.

Oturum açma işleminin Windows 11 çalıştıran dizüstü bilgisayarınız gibi uyumlu bir cihazdan yapılmasını gerektirme gibi daha gelişmiş özellikler için Koşullu Erişim ilkelerini de kullanabilirsiniz.

Koşullu Erişim, Microsoft 365 E3 ve E5 ile birlikte gelen Microsoft Entra ID P1 lisansları gerektirir.

Daha fazla bilgi için bkz. Koşullu Erişim'e genel bakış.

Bu yöntemleri birlikte kullanma

Aşağıdakileri unutmayın:

- Koşullu Erişim ilkeleri etkinse güvenlik varsayılanlarını etkinleştiremezsiniz.

- Güvenlik varsayılanları etkinse koşullu erişim ilkelerini etkinleştiremezsiniz.

Güvenlik varsayılanları etkinse, tüm yeni kullanıcılardan MFA kaydı ve Microsoft Authenticator uygulamasının kullanımı istenir.

Bu tabloda, MFA'nın güvenlik varsayılanları ve Koşullu Erişim ilkeleriyle etkinleştirilmesinin sonuçları gösterilir.

| Yöntem | Etkin | Devre dışı | Ek kimlik doğrulama yöntemi |

|---|---|---|---|

| Güvenlik varsayılanları | Koşullu Erişim ilkeleri kullanılamaz | Koşullu Erişim ilkelerini kullanabilir | Microsoft Authenticator uygulaması |

| Koşullu Erişim ilkeleri | Etkinse, güvenlik varsayılanlarını etkinleştiremezsiniz | Tümü devre dışı bırakılırsa, güvenlik varsayılanlarını etkinleştirebilirsiniz | Kullanıcı MFA kaydı sırasında belirtir |

Sıfır Güven kimlik ve cihaz erişimi yapılandırmaları

Sıfır Güven kimlik ve cihaz erişim ayarları ve ilkeleri, koşullu erişim, Intune ve Microsoft Entra ID Koruması ilkeleriyle birlikte verilen erişim isteğinin verilip verilmeyeceğini ve hangi koşullar altında verilmesi gerektiğini belirleyen önkoşul özellikleri ve ayarları önerilir. Bu belirleme, oturum açma işleminin kullanıcı hesabına, kullanılan cihaza, kullanıcının erişim için kullandığı uygulamaya, erişim isteğinin yapıldığı konuma ve istek riskinin değerlendirmesine dayanır. Bu özellik, kritik kaynaklarınıza yalnızca onaylı kullanıcıların ve cihazların erişebilmesini sağlamaya yardımcı olur.

Not

Microsoft Entra ID Koruması, Microsoft 365 E5 dahil Microsoft Entra ID P2 lisansları gerektirir.

Kimlik ve cihaz erişim ilkeleri üç katmanda kullanılacak şekilde tanımlanır:

- Temel koruma, uygulamalarınıza ve verilerinize erişen kimlikleriniz ve cihazlarınız için en düşük güvenlik düzeyidir.

- Hassas koruma, belirli veriler için ek güvenlik sağlar. Kimlikler ve cihazlar daha yüksek düzeyde güvenlik ve cihaz durumu gereksinimlerine tabidir.

- Yüksek oranda düzenlenmiş veya sınıflandırılmış verilere sahip ortamlar için koruma, genellikle yüksek oranda sınıflandırılmış, ticari gizli diziler içeren veya veri düzenlemelerine tabi olan küçük miktarlardaki verilere yöneliktir. Kimlikler ve cihazlar çok daha yüksek güvenlik ve cihaz durumu gereksinimlerine tabidir.

Bu katmanlar ve bunlara karşılık gelen yapılandırmalar verileriniz, kimlikleriniz ve cihazlarınız arasında tutarlı koruma düzeyleri sağlar.

Microsoft, Microsoft Teams, Exchange Online ve SharePoint için belirli ayarlar dahil olmak üzere kuruluşunuzda Sıfır Güven kimlik ve cihaz erişim ilkelerini yapılandırmanızı ve dağıtmanızı kesinlikle önerir. Daha fazla bilgi için bkz. kimlik ve cihaz erişim yapılandırmalarını Sıfır Güven.

Microsoft Entra ID Koruması

Bu bölümde, bir saldırganın bir kuruluşun bulut hizmetlerine ve verilerine erişim kazanmak için kullanıcının hesap adını ve parolasını belirlediği kimlik bilgileri güvenliğinin aşılmasına karşı koruma sağlayan ilkeleri yapılandırmayı öğreneceksiniz. Microsoft Entra ID Koruması, bir saldırganın kullanıcı hesabının kimlik bilgilerini tehlikeye atmasını önlemeye yardımcı olacak çeşitli yollar sağlar.

Microsoft Entra ID Koruması ile şunları yapabilirsiniz:

| Özellik | Açıklama |

|---|---|

| Kuruluşunuzun kimliklerindeki olası güvenlik açıklarını belirleme ve giderme | Microsoft Entra ID, oturum açma işlemleri ve oturum sonrası etkinlikler gibi anomalileri ve şüpheli etkinlikleri algılamak için makine öğrenmesini kullanır. Microsoft Entra ID Koruması bu verileri kullanarak sorunları değerlendirmenize ve işlem yapmanıza yardımcı olan raporlar ve uyarılar oluşturur. |

| Kuruluşunuzun kimlikleri ile ilgili şüpheli eylemleri algılama ve bunları otomatik olarak yanıtlama | Belirtilen risk düzeyine ulaşıldığında algılanan sorunlara otomatik olarak yanıt veren risk tabanlı ilkeler yapılandırabilirsiniz. Bu ilkeler, Microsoft Entra ID ve Microsoft Intune tarafından sağlanan diğer Koşullu Erişim denetimlerine ek olarak, erişimi otomatik olarak engelleyebilir veya parola sıfırlamaları ve sonraki oturum açma işlemleri için çok faktörlü Microsoft Entra kimlik doğrulaması gerektirme gibi düzeltici eylemler gerçekleştirebilir. |

| Şüpheli olayları araştırma ve yönetim eylemleriyle çözme | Güvenlik olayı hakkındaki bilgileri kullanarak risk olaylarını araştırabilirsiniz. Araştırmaları izlemek ve parola sıfırlama gibi düzeltme eylemleri başlatmak için temel iş akışları kullanılabilir. |

Microsoft Entra ID Koruması hakkında daha fazla bilgi edinin.

Microsoft Entra ID Koruması etkinleştirme adımlarına bakın.

MFA ve güvenli oturum açma işlemleri için teknik kaynakları Yönetici

- Microsoft 365 için MFA

- Microsoft 365 için kimlik dağıtma

- Azure Academy Microsoft Entra ID eğitim videoları

- çok faktörlü Microsoft Entra kimlik doğrulaması kayıt ilkesini yapılandırma

- Kimlik ve cihaz erişimi yapılandırmaları

Sonraki adım

Seçtiğiniz kimlik modeline göre kimlik altyapısını dağıtmak için 4. Adımla devam edin: