Android özelliklerinde Uç Nokta için Defender’ı yapılandırın

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Android'de Uç Nokta için Defender ile Koşullu Erişim

Android'de Uç Nokta için Microsoft Defender, Microsoft Intune ve Microsoft Entra ID ile birlikte cihaz risk düzeylerine göre Cihaz uyumluluğu ve Koşullu Erişim ilkelerinin zorunlu tutmasını sağlar. Uç Nokta için Defender, Intune aracılığıyla dağıtabileceğiniz bir Mobil Tehdit Savunması (MTD) çözümüdür.

Android ve Koşullu Erişim'de Uç Nokta için Defender'ı ayarlama hakkında daha fazla bilgi için bkz. Uç Nokta için Defender ve Intune.

Özel göstergeleri yapılandırma

Not

Android'de Uç Nokta için Defender yalnızca IP adresleri ve URL'ler/etki alanları için özel göstergeler oluşturmayı destekler.

Android'de Uç Nokta için Defender, yöneticilerin Android cihazlarını destekleyecek şekilde özel göstergeler yapılandırmasına da olanak tanır. Özel göstergeleri yapılandırma hakkında daha fazla bilgi için bkz. Göstergeleri yönetme.

Web korumasını yapılandırma

Android'de Uç Nokta için Defender, BT Yöneticilerinin web koruması özelliğini yapılandırmalarına olanak tanır. Bu özellik Microsoft Intune yönetim merkezinde kullanılabilir.

Web koruması , cihazların web tehditlerine karşı korunmasına ve kullanıcıların kimlik avı saldırılarına karşı korunmasına yardımcı olur. Web koruması kapsamında kimlik avı önleme ve özel göstergeler (URL ve IP adresleri) desteklenir. Web içeriği filtreleme şu anda mobil platformlarda desteklenmiyor.

Not

Android'de Uç Nokta için Defender, Web Koruması özelliğini sağlamak için bir VPN kullanır. Bu VPN normal bir VPN değildir. Bunun yerine, trafiği cihazın dışına almayan yerel/kendi kendini döngüye alan bir VPN'dir.

Daha fazla bilgi için bkz. Android çalıştıran cihazlarda web korumasını yapılandırma.

Ağ Koruması

Bu özellik, Wi-Fi ağları için birincil saldırı vektörleri olan sahte Wi-Fi ilgili tehditlere ve sahte sertifikalara karşı koruma sağlar. Yöneticiler, Microsoft Intune yönetim merkezinde kök Sertifika Yetkilisi (CA) ve özel kök CA sertifikalarını listeleyebilir ve uç noktalarla güven kurabilir. Kullanıcıya güvenli ağlara bağlanmak için kılavuzlu bir deneyim sağlar ve ayrıca ilgili bir tehdit algılandığında bu kullanıcılara bildirir.

Özelliği Microsoft Intune yönetim merkezinden yapılandırma ve güvenilen sertifikalar ekleme gibi esneklik sunmak için çeşitli yönetici denetimleri içerir. Yöneticiler, Android cihazlardan Uç Nokta için Defender'a gönderilen verileri yapılandırmak için gizlilik denetimlerini etkinleştirebilir.

Uç nokta için Microsoft Defender ağ koruması varsayılan olarak devre dışıdır. Yöneticiler, Android cihazlarda Ağ korumasını yapılandırmak için aşağıdaki adımları kullanabilir.

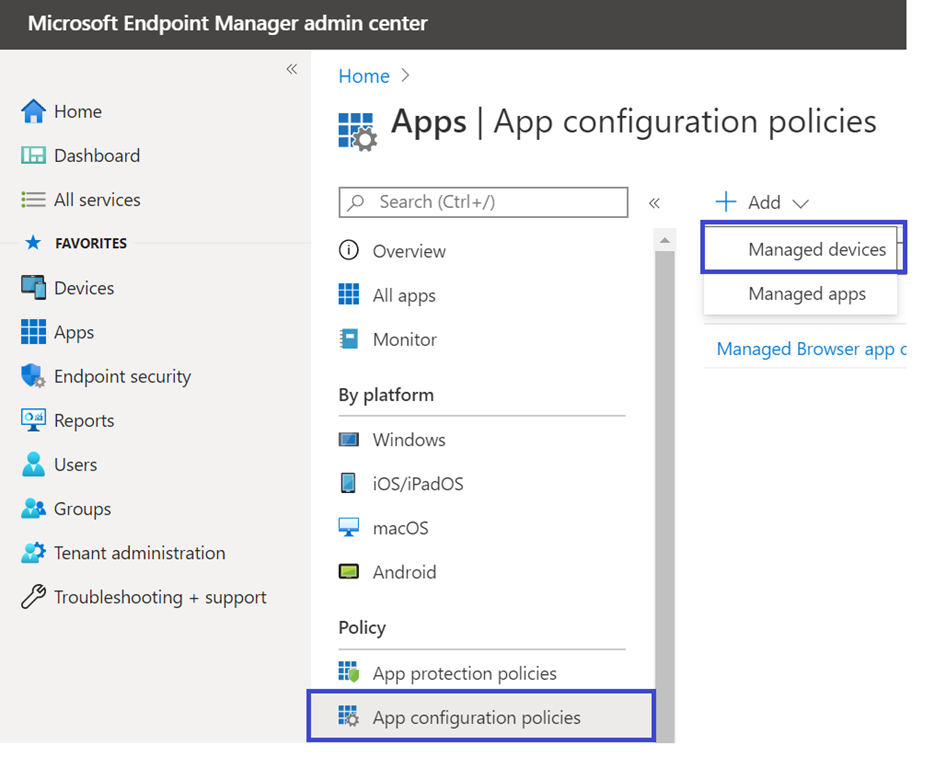

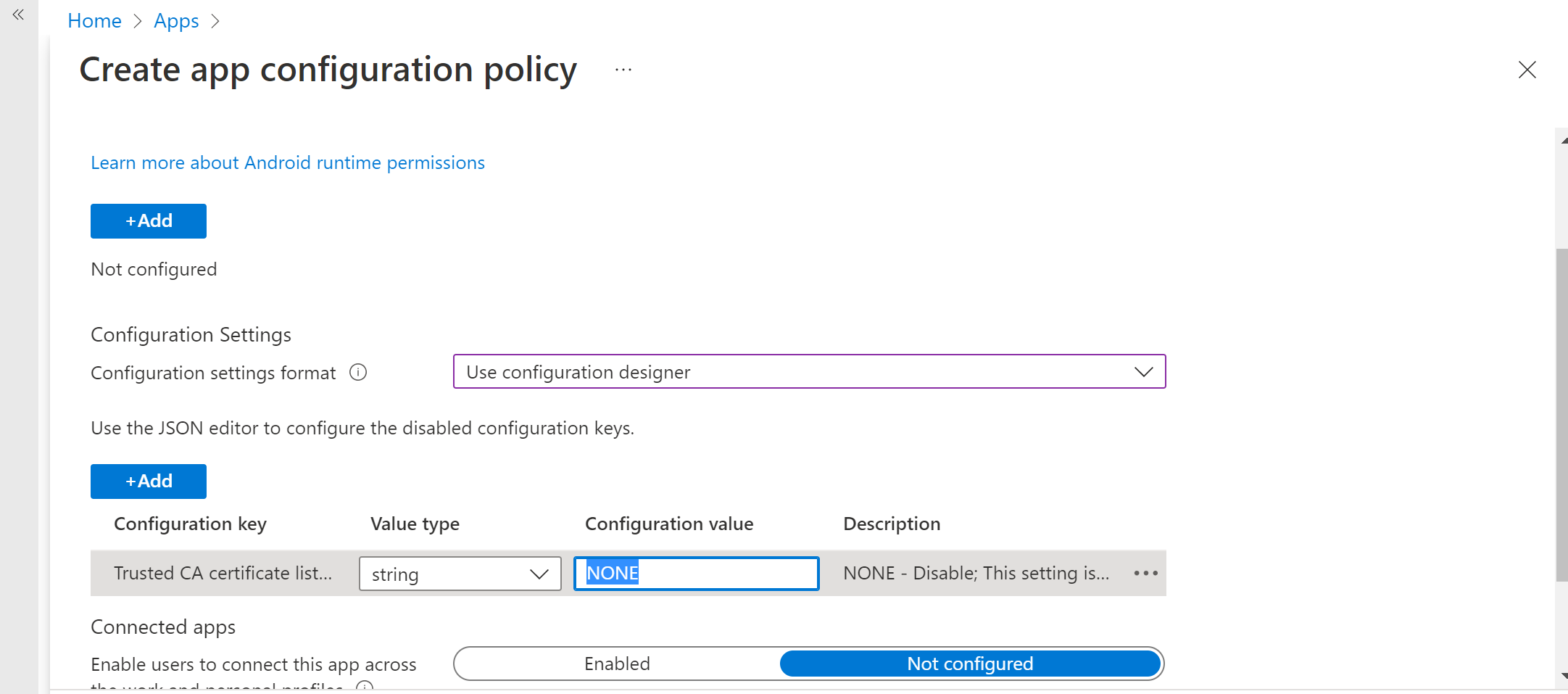

Microsoft Intune yönetim merkezinde Uygulamalar > Uygulaması yapılandırma ilkeleri'ne gidin. Yeni bir Uygulama yapılandırma ilkesi İçerik Oluşturucu.

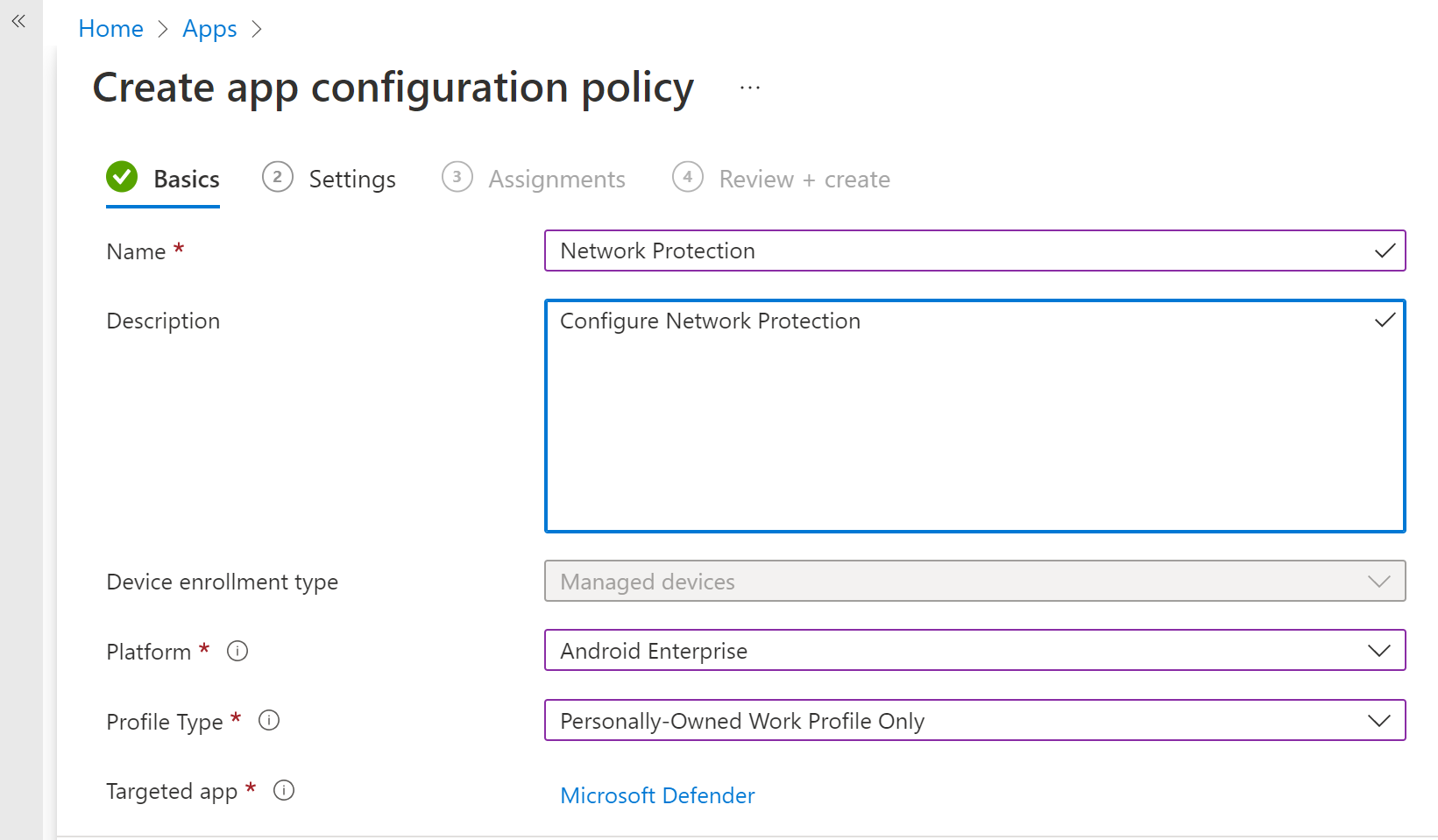

İlkeyi benzersiz olarak tanımlamak için bir ad ve açıklama sağlayın. Platform olarak 'Android Enterprise'ı ve profil türü olarak 'Yalnızca kişisel iş profili'ni ve Hedeflenen uygulama olarak 'Microsoft Defender' seçeneğini belirleyin.

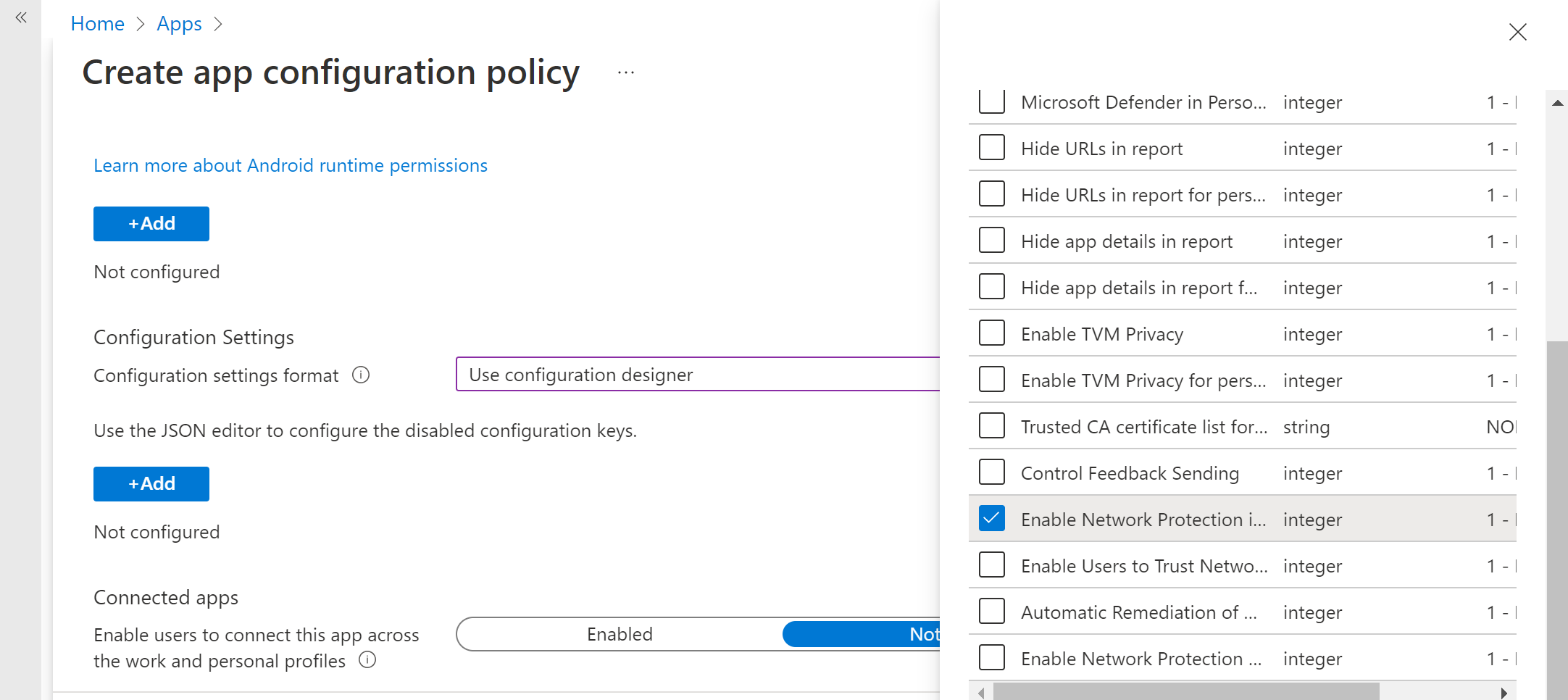

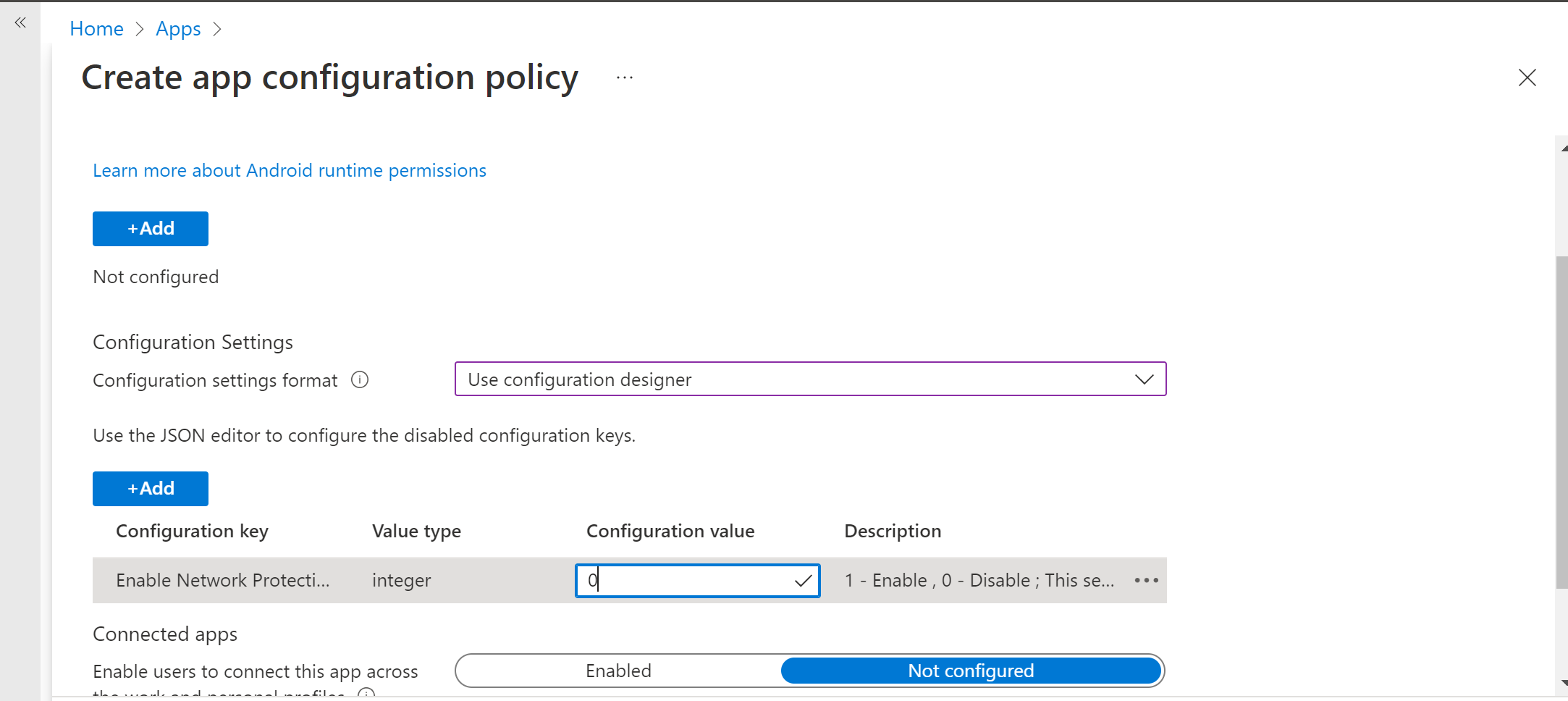

Ayarlar sayfasında 'Yapılandırma tasarımcısını kullan'ı seçin ve Ağ Koruması'nı etkinleştirmek için anahtar olarak 'Ağ Korumasını etkinleştir'i Microsoft Defender', değeri ise '1' olarak ekleyin. (Ağ koruması varsayılan olarak devre dışıdır)

Kuruluşunuz özel kök CA'lar kullanıyorsa, Intune (MDM çözümü) ile kullanıcı cihazları arasında açık güven oluşturmanız gerekir. Güven oluşturmak, Defender'ın kök CA'ları sahte sertifika olarak işaretlemesini önlemeye yardımcı olur.

Kök CA'lar için güven oluşturmak için anahtar olarak 'Ağ Koruması için Güvenilen CA sertifika listesi' kullanın. değerine 'sertifika parmak izlerinin virgülle ayrılmış listesi (SHA 1)' ekleyin.

Eklenecek parmak izi biçimi örneği:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Önemli

Sertifika SHA-1 Parmak İzi karakterleri boşlukla ayrılmış veya ayrılmamış olmalıdır.

Bu biçim geçersiz:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Diğer tüm ayırma karakterleri geçersiz.

Ağ korumasıyla ilgili diğer yapılandırmalar için aşağıdaki anahtarları ve uygun değeri ekleyin.

Yapılandırma Anahtarı Açıklama Ağ Koruması için güvenilen CA sertifika listesi Güvenlik yöneticileri, kök CA ve otomatik olarak imzalanan sertifikalar için güven oluşturmak için bu ayarı yönetir. Microsoft Defender'da Ağ korumasını etkinleştirme 1 - Etkinleştir, 0- Devre Dışı Bırak (varsayılan). Bu ayar, BT yöneticisi tarafından Defender uygulamasındaki ağ koruma özelliklerini etkinleştirmek veya devre dışı bırakmak için kullanılır. Ağ Koruması Gizliliğini Etkinleştirme 1 - Etkinleştir (varsayılan), 0 - Devre dışı bırak. Ağ korumasında gizliliği etkinleştirmek veya devre dışı bırakmak için güvenlik yöneticileri bu ayarı yönetir. Kullanıcıların Ağlara ve Sertifikalara Güvenmesini Sağlama 1 - Etkinleştir, 0 - Devre dışı bırak (varsayılan). Güvenlik yöneticileri, son kullanıcının uygulama içi deneyiminin güvensiz ve şüpheli ağlara ve kötü amaçlı sertifikalara güvenmesini ve güvenmemesini sağlamak veya devre dışı bırakmak için bu ayarı yönetir. Ağ Koruma Uyarılarının Otomatik Olarak Düzeltilmesi 1 - Etkinleştir (varsayılan), 0 - Devre dışı bırak. Güvenlik yöneticileri, kullanıcı daha güvenli bir Wi-Fi erişim noktasına geçme veya Defender tarafından algılanan şüpheli sertifikaları silme gibi düzeltme etkinlikleri gerçekleştirdiğinde gönderilen düzeltme uyarılarını etkinleştirmek veya devre dışı bırakmak için bu ayarı yönetir. Açık Ağlar için Ağ Koruması algılamasını yönetme 0 - Devre dışı bırak (varsayılan), 1 - Denetim Modu, 2 - Etkinleştir. Güvenlik yöneticileri sırasıyla açık ağ algılamayı devre dışı bırakmak, denetlemek veya etkinleştirmek için bu ayarı yönetir. 'Denetim' modunda uyarılar yalnızca son kullanıcı deneyimi olmadan ATP portalına gönderilir. Kullanıcı deneyimi için yapılandırmayı 'Etkinleştir' moduna ayarlayın. Sertifikalar için Ağ Koruma Algılamasını Yönetme 0 - Devre dışı bırak, 1 - Denetim modu (varsayılan), 2 - Etkinleştir. Ağ koruması etkinleştirildiğinde, sertifika algılama için denetim modu varsayılan olarak etkinleştirilir. Denetim modunda, bildirim uyarıları SOC yöneticilerine gönderilir, ancak Defender hatalı bir sertifika algıladığında kullanıcıya hiçbir son kullanıcı bildirimi görüntülenmez. Ancak yöneticiler, değer olarak 0 ile bu algılamayı devre dışı bırakabilir ve değer olarak 2'yi ayarlayarak tam özellik işlevselliğini etkinleştirebilir. Özellik 2 değeriyle etkinleştirildiğinde, Defender hatalı bir sertifika algıladığında kullanıcıya son kullanıcı bildirimleri gönderilir ve uyarılar da SOC Yönetici gönderilir. İlkenin uygulanması gereken gerekli grupları ekleyin. İlkeyi gözden geçirin ve oluşturun.

Yapılandırma Anahtarı Açıklama Microsoft Defender'da Ağ korumasını etkinleştirme 1: Etkinleştir

0: Devre dışı bırak (varsayılan)

Bu ayar, BT yöneticisi tarafından Defender uygulamasındaki ağ koruma özelliklerini etkinleştirmek veya devre dışı bırakmak için kullanılır.Ağ Koruması Gizliliğini Etkinleştirme 1: Etkinleştir (varsayılan)

0: Devre dışı bırak

Ağ korumasında gizliliği etkinleştirmek veya devre dışı bırakmak için güvenlik yöneticileri bu ayarı yönetir.Kullanıcıların Ağlara ve Sertifikalara Güvenmesini Sağlama 1

Etkinleştirmek

0:Devre dışı bırak (varsayılan)

Bu ayar BT yöneticileri tarafından güvenli olmayan ve şüpheli ağlara ve kötü amaçlı sertifikalara güvenmek ve güvensiz bırakmak için son kullanıcı uygulama içi deneyimini etkinleştirmek veya devre dışı bırakmak için kullanılır.Ağ Koruma Uyarılarının Otomatik Olarak Düzeltilmesi 1: Etkinleştir (varsayılan)

0: Devre dışı bırak

Bu ayar, BT yöneticileri tarafından kullanıcı düzeltme etkinlikleri gerçekleştirdiğinde gönderilen düzeltme uyarılarını etkinleştirmek veya devre dışı bırakmak için kullanılır. Örneğin, kullanıcı daha güvenli bir Wi-Fi erişim noktasına geçer veya Defender tarafından algılanan şüpheli sertifikaları siler.Açık Ağlar için Ağ Koruması algılamasını yönetme 0: Devre dışı bırak (varsayılan)

1: Denetim Modu

Güvenlik yöneticileri, açık ağ algılamayı etkinleştirmek veya devre dışı bırakmak için bu ayarı yönetir.Sertifikalar için Ağ Koruma Algılamasını Yönetme 0: Devre dışı bırak

1: Denetim modu (varsayılan)

2: Etkinleştir

Ağ koruması etkinleştirildiğinde, sertifika algılama için denetim modu varsayılan olarak etkinleştirilir. Denetim modunda, bildirim uyarıları SOC yöneticilerine gönderilir, ancak Defender hatalı bir sertifika algıladığında son kullanıcı bildirimleri gösterilmez. Yöneticiler bu algılamayı 0 değeriyle devre dışı bırakabilir veya 2 değerini ayarlayarak tam özellik işlevselliğini etkinleştirebilir. Değer 2 olduğunda, son kullanıcı bildirimleri kullanıcılara gönderilir ve Defender hatalı bir sertifika algıladığında uyarılar SOC yöneticilerine gönderilir.İlkenin uygulanması gereken grupları ekleyin. İlkeyi gözden geçirin ve oluşturun.

Not

Kullanıcıların konum iznini etkinleştirmesi gerekir (isteğe bağlı bir izindir); Bu, Uç Nokta için Defender'ın ağlarını taramasını ve WIFI ile ilgili tehditler olduğunda onları uyarmalarını sağlar. Konum izni kullanıcı tarafından reddedilirse, Uç Nokta için Defender yalnızca ağ tehditlerine karşı sınırlı koruma sağlayabilir ve kullanıcıları yalnızca sahte sertifikalardan korur.

Gizlilik Denetimleri

Android cihazlardan Uç Nokta için Defender tarafından gönderilen verileri yapılandırmak için aşağıdaki gizlilik denetimleri kullanılabilir:

| Tehdit Raporu | Ayrıntılar |

|---|---|

| Kötü amaçlı yazılım raporu | Yöneticiler kötü amaçlı yazılım raporu için gizlilik denetimi ayarlayabilir. Gizlilik etkinse, Uç Nokta için Defender kötü amaçlı yazılım uyarı raporunun bir parçası olarak kötü amaçlı yazılım uygulama adını ve diğer uygulama ayrıntılarını göndermez. |

| Kimlik avı raporu | Yöneticiler kimlik avı raporları için gizlilik denetimi ayarlayabilir. Gizlilik etkinse, Uç Nokta için Defender güvenli olmayan web sitesinin etki alanı adını ve ayrıntılarını kimlik avı uyarısı raporunun bir parçası olarak göndermez. |

| Uygulamaların güvenlik açığı değerlendirmesi | Varsayılan olarak yalnızca iş profilinde yüklü uygulamalar hakkında bilgiler güvenlik açığı değerlendirmesi için gönderilir. Yöneticiler kişisel uygulamaları dahil etmek için gizliliği devre dışı bırakabilir |

| Ağ Koruması (önizleme) | Yöneticiler ağ korumasında gizliliği etkinleştirebilir veya devre dışı bırakabilir. Etkinleştirilirse Defender ağ ayrıntılarını göndermez. |

Gizlilik uyarısı raporunu yapılandırma

Yöneticiler artık Android'de Uç Nokta için Microsoft Defender tarafından gönderilen kimlik avı raporu, kötü amaçlı yazılım raporu ve ağ raporu için gizlilik denetimini etkinleştirebilir. Bu yapılandırma, ilgili tehdit algılandığında sırasıyla etki alanı adının, uygulama ayrıntılarının ve ağ ayrıntılarının uyarının bir parçası olarak gönderilmemesini sağlar.

gizlilik denetimlerini (MDM) Yönetici Gizliliği etkinleştirmek için aşağıdaki adımları kullanın.

Microsoft Intune yönetim merkezinde Uygulamalar > Uygulama yapılandırma ilkeleri > Yönetilen cihazlar ekle'ye >gidin.

İlkeye Platform Android kurumsal adını > verin, profil türünü seçin.

Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı ve ardından Ekle'yi seçin.

Gerekli gizlilik ayarını seçin -

- Rapordaki URL'leri gizleme

- Kişisel profil için rapordaki URL'leri gizleme

- Rapordaki uygulama ayrıntılarını gizleme

- Kişisel profil için rapordaki uygulama ayrıntılarını gizleme

- Ağ Koruması Gizliliğini Etkinleştirme

Gizliliği etkinleştirmek için tamsayı değerini 1 olarak girin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer iş profilindeki MDE için 0, kişisel profilde MDE için 1 olarak ayarlanır.

Bu profili gözden geçirin ve hedeflenen cihazlara/kullanıcılara atayın.

Son kullanıcı gizlilik denetimleri

Bu denetimler, son kullanıcının kendi kuruluşuyla paylaşılan bilgileri yapılandırmasına yardımcı olur.

- Android Kurumsal iş profilinde son kullanıcı denetimleri görünmez. Yöneticiler bu ayarları denetler.

- Android Kurumsal kişisel profili için denetim Ayarlar> Gizlilik altında görüntülenir.

- Kullanıcılar Güvenli Olmayan Site Bilgileri, kötü amaçlı uygulama ve ağ koruması için bir geçiş düğmesi görür.

Bu geçişler yalnızca yönetici tarafından etkinleştirildiğinde görünür. Kullanıcılar bilgileri kendi kuruluşlarına göndermek isteyip istemediklerine karar verebilir.

Yukarıdaki gizlilik denetimlerinin etkinleştirilmesi/devre dışı bırakılması, cihaz uyumluluk denetimini veya koşullu erişimi etkilemez.

KCG cihazları için uygulamaların güvenlik açığı değerlendirmesini yapılandırma

Android'de Uç Nokta için Microsoft Defender 1.0.3425.0303 sürümünden, eklenen mobil cihazlarda yüklü işletim sistemi ve uygulamaların güvenlik açığı değerlendirmelerini çalıştırabilirsiniz.

Not

Güvenlik açığı değerlendirmesi, Uç Nokta için Microsoft Defender'daki Microsoft Defender Güvenlik Açığı Yönetimi bir parçasıdır.

Kişisel cihazlardan (KCG) gelen uygulamalarla ilgili gizlilikle ilgili notlar:

- İş profili olan Android Kurumsal için yalnızca iş profilinde yüklü uygulamalar desteklenir.

- Diğer KCG modları için varsayılan olarak uygulamaların güvenlik açığı değerlendirmesi etkinleştirilmez . Ancak cihaz yönetici modundayken, yöneticiler cihaza yüklenen uygulamaların listesini almak için Microsoft Intune aracılığıyla bu özelliği açıkça etkinleştirebilir. Daha fazla bilgi için aşağıdaki ayrıntılara bakın.

Cihaz yöneticisi modu için gizliliği yapılandırma

Hedeflenen kullanıcılar için cihaz yöneticisi modundaki cihazlardan uygulamaların güvenlik açığı değerlendirmesini etkinleştirmek için aşağıdaki adımları kullanın.

Not

Varsayılan olarak, cihaz yöneticisi moduna kayıtlı cihazlar için bu kapalıdır.

Microsoft Intune yönetim merkezindeCihazlar>Yapılandırma profilleri>İçerik Oluşturucu profili'ne gidin ve aşağıdaki ayarları girin:

- Platform: Android cihaz yöneticisini seçin

- Profil: "Özel" öğesini ve ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler bölümünde profilin adını ve açıklamasını belirtin.

Yapılandırma ayarlarındaOMA-URI ayarı ekle'yi seçin:

- Ad: Daha sonra kolayca bulabilmeniz için bu OMA-URI ayarı için benzersiz bir ad ve açıklama girin.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Veri türü: Açılan listeden Tamsayı'yı seçin.

- Değer: Gizlilik ayarını devre dışı bırakmak için 0 girin (Varsayılan olarak değer 1'dir)

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Android Kurumsal iş profili için gizliliği yapılandırma

Uç Nokta için Defender, iş profilindeki uygulamaların güvenlik açığı değerlendirmesini destekler. Ancak, bu özelliği hedeflenen kullanıcılar için kapatmak istiyorsanız aşağıdaki adımları kullanabilirsiniz:

- Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri \>Yönetilen cihazlarekle'ye> gidin.

- İlkeye bir ad verin; Platform > Android Kurumsal; profil türünü seçin.

- Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

- Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar ve değer türü olarak DefenderTVMPrivacyMode değerini Tamsayı olarak ekleyin

- İş profilindeki uygulamaların güvenlik açığını devre dışı bırakmak için olarak

1değer girin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer olarak0ayarlanır. - anahtar kümesi olan

0kullanıcılar için Uç Nokta için Defender, güvenlik açığı değerlendirmesi için iş profilinden arka uç hizmetine uygulama listesini gönderir.

- İş profilindeki uygulamaların güvenlik açığını devre dışı bırakmak için olarak

- İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Yukarıdaki gizlilik denetimlerini açmak veya kapatmak, cihaz uyumluluk denetimini veya koşullu erişimi etkilemez.

Kimlik avı uyarısı raporu için gizliliği yapılandırma

Kimlik avı raporu için gizlilik denetimi, kimlik avı tehdit raporunda etki alanı adı veya web sitesi bilgilerinin toplanmasını devre dışı bırakmak için kullanılabilir. Bu ayar, kuruluşlara, uç nokta için Defender tarafından kötü amaçlı veya kimlik avı web sitesi algılandığında ve engellendiğinde etki alanı adını toplamak isteyip istemediklerini seçme esnekliği sağlar.

Android Cihaz Yöneticisi kayıtlı cihazlarda kimlik avı uyarısı raporu için gizliliği yapılandırın:

Hedeflenen kullanıcılar için açmak için aşağıdaki adımları kullanın:

Microsoft Intune yönetim merkezindeCihazlar>Yapılandırma profilleri>İçerik Oluşturucu profili'ne gidin ve aşağıdaki ayarları girin:

- Platform: Android cihaz yöneticisi'ni seçin.

- Profil: "Özel" öğesini ve ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler bölümünde profilin adını ve açıklamasını belirtin.

Yapılandırma ayarlarındaOMA-URI ayarı ekle'yi seçin:

- Ad: Daha sonra kolayca bulabilmeniz için bu OMA-URI ayarı için benzersiz bir ad ve açıklama girin.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Veri türü: Açılan listeden Tamsayı'yı seçin.

- Değer: Gizlilik ayarını etkinleştirmek için 1 girin. Varsayılan değer: 0.

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Bu gizlilik denetiminin kullanılması cihaz uyumluluk denetimini veya koşullu erişimi etkilemez.

Android Kurumsal iş profilinde kimlik avı uyarı raporu için gizliliği yapılandırma

İş profilinde hedeflenen kullanıcılar için gizliliği açmak için aşağıdaki adımları kullanın:

- Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

- İlkeye Platform Android Enterprise adını >verin, profil türünü seçin.

- Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

- Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar ve değer türü Olarak DefenderExcludeURLInReport değerini Tamsayı olarak ekleyin.

- Gizliliği etkinleştirmek için 1 girin. Varsayılan değer: 0.

- İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Yukarıdaki gizlilik denetimlerini açmak veya kapatmak, cihaz uyumluluk denetimini veya koşullu erişimi etkilemez.

Kötü amaçlı yazılım tehdit raporu için gizliliği yapılandırma

Kötü amaçlı yazılım tehdit raporu için gizlilik denetimi, kötü amaçlı yazılım tehdit raporundan uygulama ayrıntılarının (ad ve paket bilgileri) toplanmasını devre dışı bırakmak için kullanılabilir. Bu ayar, kuruluşlara kötü amaçlı bir uygulama algılandığında uygulama adını toplamak isteyip istemediklerini seçme esnekliği sağlar.

Android Cihaz Yöneticisi tarafından kaydedilen cihazlarda kötü amaçlı yazılım uyarısı raporu için gizliliği yapılandırma:

Hedeflenen kullanıcılar için açmak için aşağıdaki adımları kullanın:

Microsoft Intune yönetim merkezindeCihazlar>Yapılandırma profilleri>İçerik Oluşturucu profili'ne gidin ve aşağıdaki ayarları girin:

- Platform: Android cihaz yöneticisi'ni seçin.

- Profil: "Özel" öğesini ve ardından İçerik Oluşturucu'ı seçin.

Temel Bilgiler bölümünde profilin adını ve açıklamasını belirtin.

Yapılandırma ayarlarındaOMA-URI ayarı ekle'yi seçin:

- Ad: Daha sonra kolayca bulabilmeniz için bu OMA-URI ayarı için benzersiz bir ad ve açıklama girin.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Veri türü: Açılan listeden Tamsayı'yı seçin.

- Değer: Gizlilik ayarını etkinleştirmek için 1 girin. Varsayılan değer: 0.

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Bu gizlilik denetiminin kullanılması cihaz uyumluluk denetimini veya koşullu erişimi etkilemez. Örneğin, kötü amaçlı bir uygulamaya sahip cihazlar her zaman "Orta" risk düzeyine sahip olur.

Android Kurumsal iş profilinde kötü amaçlı yazılım uyarısı raporu için gizliliği yapılandırma

İş profilinde hedeflenen kullanıcılar için gizliliği açmak için aşağıdaki adımları kullanın:

- Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

- İlkeye Platform Android Enterprise adını >verin, profil türünü seçin.

- Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

- Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar ve değer türü olarak DefenderExcludeAppInReport değerini Tamsayı olarak ekleyin

- Gizliliği etkinleştirmek için 1 girin. Varsayılan değer: 0.

- İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Bu gizlilik denetiminin kullanılması cihaz uyumluluk denetimini veya koşullu erişimi etkilemez. Örneğin, kötü amaçlı bir uygulamaya sahip cihazlar her zaman "Orta" risk düzeyine sahip olur.

Oturumu kapatmayı devre dışı bırakma

Uç Nokta için Defender, kullanıcıların Defender uygulamasında oturumu kapatmasını önlemek için uygulamada oturumu kapatma düğmesi olmadan dağıtımı destekler. Bu, kullanıcıların cihazla oynamasını önlemek için önemlidir. Oturumu kapatmayı devre dışı bırak'ı yapılandırmak için aşağıdaki adımları kullanın:

- Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

- İlkeye bir ad verin, Platform > Android Enterprise'ı seçin ve profil türünü seçin.

- Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

- Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve Anahtar olarak Oturumu Kapatmayı Devre Dışı Bırak'ı ve değer türü olarak Tamsayı'yı ekleyin.

- Varsayılan olarak, Android Kurumsal kişisel iş profilleri, tamamen yönetilen, şirkete ait kişisel etkinleştirilmiş profiller ve cihaz yöneticisi modu için 0 için Oturumu Kapat = 1'i devre dışı bırakın.

- Yöneticilerin, uygulamada oturumu kapatma düğmesini etkinleştirmek için Oturumu Kapatmayı Devre Dışı Bırak = 0 yapması gerekir. İlke gönderildikten sonra kullanıcılar oturumu kapat düğmesini görebilir.

- İleri'yi seçin ve bu profili hedeflenen cihazlara ve kullanıcılara atayın.

Önemli

Bu özellik Genel Önizleme aşamasındadır. Aşağıdaki bilgiler, ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen önceden yayımlanmış ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Cihaz Etiketleme

Android'de Uç Nokta için Defender, yöneticilerin Intune aracılığıyla etiket ayarlamasına izin vererek ekleme sırasında mobil cihazların toplu olarak etiketlenmesine olanak tanır. Yönetici, yapılandırma ilkeleri aracılığıyla Intune aracılığıyla cihaz etiketlerini yapılandırabilir ve bunları kullanıcının cihazlarına gönderebilirsiniz. Kullanıcı Defender'ı yükleyip etkinleştirdikten sonra istemci uygulaması cihaz etiketlerini Güvenlik Portalı'na geçirir. Cihaz etiketleri, Cihaz Envanteri'ndeki cihazlarda görünür.

Cihaz etiketlerini yapılandırmak için aşağıdaki adımları kullanın:

Microsoft Intune yönetim merkezindeUygulamalar>Uygulama yapılandırma ilkeleri>Yönetilen cihazlarekle'ye> gidin.

İlkeye bir ad verin, Platform > Android Enterprise'ı seçin ve profil türünü seçin.

Hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar ve değer türü olarak DefenderDeviceTag değerini Dize olarak ekleyin.

- Yönetici DefenderDeviceTag anahtarını ekleyerek ve cihaz etiketi için bir değer ayarlayarak yeni bir etiket atayabilir.

- Yönetici, DefenderDeviceTag anahtarının değerini değiştirerek mevcut etiketi düzenleyebilir.

- Yönetici DefenderDeviceTag anahtarını kaldırarak mevcut etiketi silebilir.

İleri'ye tıklayın ve bu ilkeyi hedeflenen cihazlara ve kullanıcılara atayın.

Not

Etiketlerin Intune ile eşitlenmesi ve Güvenlik Portalı'na geçirilmesi için Defender uygulamasının açılması gerekir. Etiketlerin portalda yansıması 18 saat kadar sürebilir.

İlgili makaleler

- Android'de Uç Nokta için Microsoft Defender’a genel bakış

- Android’de Uç Nokta için Defender’ı Microsoft Intune ile dağıtın

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin