Davranışsal engelleme ve kapsama

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

- Microsoft Defender Virüsten Koruma

Platform

- Windows

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Genel bakış

Günümüzün tehdit ortamı , dosyasız kötü amaçlı yazılımlarla ve karada yaşayan çok yönlü tehditler, geleneksel çözümlerin ayak uyduramadan daha hızlı mutasyona uğrayan yüksek oranda polimorfik tehditler ve saldırganların güvenliği aşılmış cihazlarda bulduklarına uyum sağlayan insan tarafından çalıştırılan saldırılar tarafından gerçekleştirilir. Geleneksel güvenlik çözümleri bu tür saldırıları durdurmak için yeterli değildir; Uç Nokta için Defender'a dahil edilen davranış engelleme ve kapsama gibi yapay zeka (AI) ve cihaz öğrenmesi (ML) destekli özelliklere ihtiyacınız vardır.

Davranış engelleme ve kapsama özellikleri, tehdit yürütmeye başladığında bile davranışlarına ve işlem ağaçlarına bağlı olarak tehditleri tanımlamaya ve durdurmaya yardımcı olabilir. Yeni nesil koruma, EDR ve Uç Nokta için Defender bileşenleri ve özellikleri davranış engelleme ve kapsama özelliklerinde birlikte çalışır.

Davranış engelleme ve kapsama özellikleri, saldırıları hemen durdurmak ve saldırıların ilerlemesini önlemek için Uç Nokta için Defender'ın birden çok bileşeni ve özelliğiyle çalışır.

Yeni nesil koruma (Microsoft Defender Virüsten Koruma'yı içerir) davranışları analiz ederek tehditleri algılayabilir ve çalışmaya başlayan tehditleri durdurabilir.

Uç nokta algılama ve yanıt (EDR), ağınız, cihazlarınız ve çekirdek davranışınız genelinde güvenlik sinyalleri alır. Tehditler algılandıktan sonra uyarılar oluşturulur. Aynı türde birden çok uyarı olaylar halinde toplanır ve bu da güvenlik operasyonları ekibinizin araştırmasını ve yanıtlamasını kolaylaştırır.

Uç Nokta için Defender , EDR aracılığıyla alınan ağ, uç nokta ve çekirdek davranışı sinyallerine ek olarak kimlikler, e-posta, veriler ve uygulamalar arasında çok çeşitli optiklere sahiptir. Microsoft Defender XDR bileşeni olan Uç Nokta için Defender bu sinyalleri işler ve ilişkilendirir, algılama uyarıları oluşturur ve olaylardaki ilgili uyarıları bağlar.

Bu özelliklerle, çalışmaya başlasalar bile daha fazla tehdit önlenebilir veya engellenebilir. Şüpheli davranış algılandığında, tehdit kapsanıyor, uyarılar oluşturuluyor ve tehditler kendi izlerinde durdurulur.

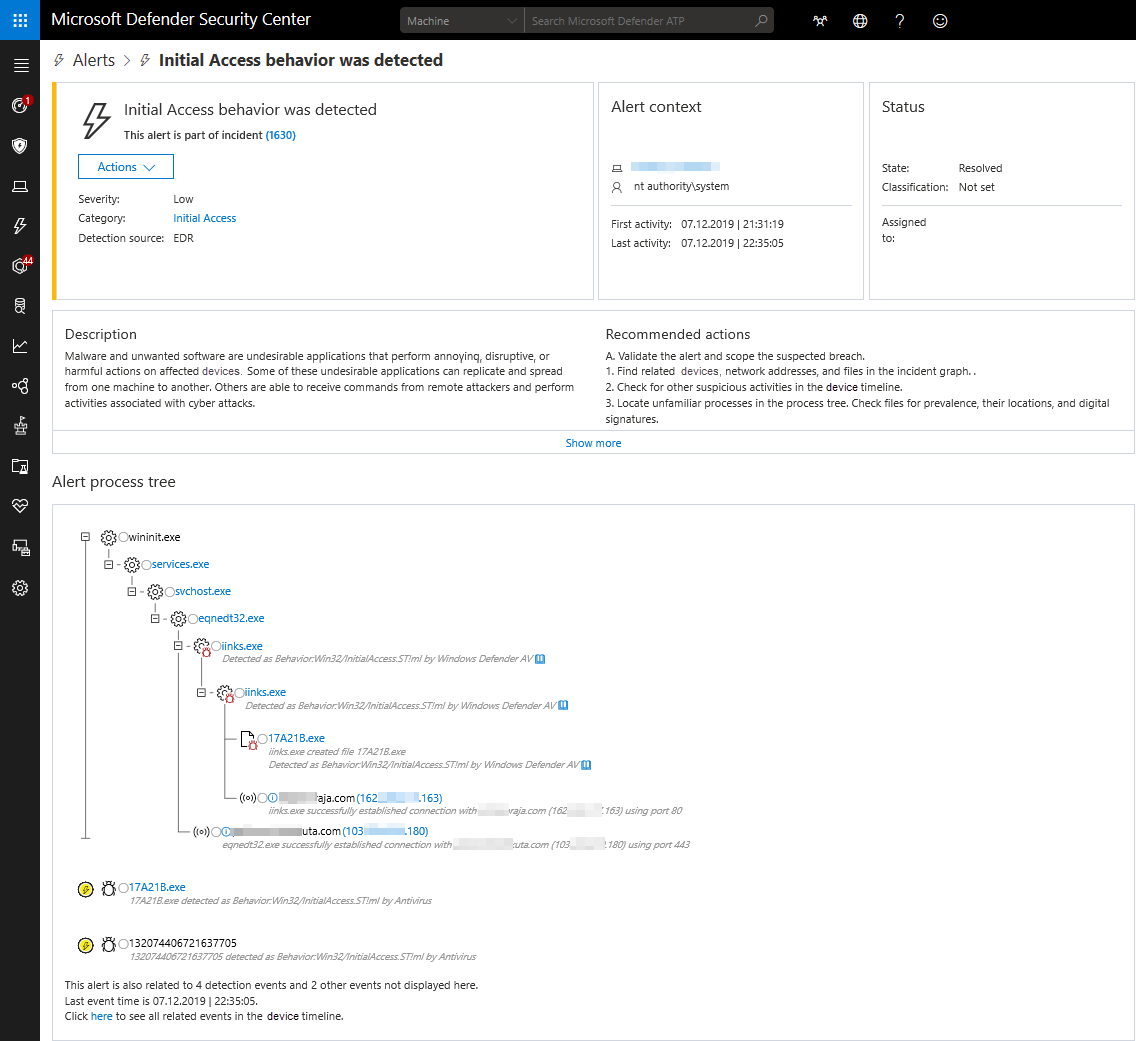

Aşağıdaki görüntüde davranış engelleme ve kapsama özellikleri tarafından tetiklenen bir uyarı örneği gösterilmektedir:

Davranış engelleme ve kapsama bileşenleri

İstemci üzerinde, ilke temelli saldırı yüzeyi azaltma kuralları Saldırı yüzeyi azaltma kurallarınıza göre önceden tanımlanmış yaygın saldırı davranışlarının yürütülmesi engellenir. Bu tür davranışlar yürütülmeye çalışıldığında, Microsoft Defender XDR bilgilendirici uyarılar olarak görülebilir. Saldırı yüzeyi azaltma kuralları varsayılan olarak etkin değildir; Microsoft Defender portalında ilkelerinizi yapılandırabilirsiniz.

İstemci davranış engellemesi Uç noktalardaki tehditler makine öğrenmesi aracılığıyla algılanıp engellenir ve otomatik olarak düzeltilir. (İstemci davranış engellemesi varsayılan olarak etkindir.)

Geri bildirim döngüsü engelleme (hızlı koruma olarak da adlandırılır) Tehdit algılamaları davranış zekası aracılığıyla gözlemlenir. Tehditler durdurulur ve diğer uç noktalarda çalıştırılması engellenir. (Geri bildirim döngüsü engelleme varsayılan olarak etkindir.)

Blok modunda uç nokta algılama ve yanıt (EDR) İhlal sonrası koruma aracılığıyla gözlemlenen kötü amaçlı yapıtlar veya davranışlar engellenir ve kapsanmaktadır. Blok modundaki EDR, Microsoft Defender Virüsten Koruma birincil virüsten koruma çözümü olmasa bile çalışır. (Blok modunda EDR varsayılan olarak etkin değildir; Microsoft Defender XDR'de açarsınız.)

Microsoft tehdit koruma özelliklerini ve özelliklerini geliştirmeye devam ettiğinden davranış engelleme ve kapsama alanında daha fazlasının gelmesini bekleyin. Planlanan ve kullanıma sunulanları görmek için Microsoft 365 yol haritasını ziyaret edin.

Davranış engelleme ve kapsamanın eyleme geçme örnekleri

Davranış engelleme ve kapsama özellikleri aşağıdaki gibi saldırgan tekniklerini engelledi:

- LSASS'den kimlik bilgisi dökümü

- İşlemler arası ekleme

- İşlem içi boşlama

- Kullanıcı Hesabı Denetimi atlama

- Virüsten koruma ile oynama (devre dışı bırakma veya kötü amaçlı yazılımı dışlama olarak ekleme gibi)

- Yükleri indirmek için Komut ve Denetim 'e (C&C) başvurma

- Madeni para madenciliği

- Önyükleme kaydı değişikliği

- Karmayı geçirme saldırıları

- Kök sertifika yükleme

- Çeşitli güvenlik açıkları için yararlanma girişimi

Davranış engelleme ve kapsamanın gerçek hayattaki iki örneği aşağıda verilmiştir.

Örnek 1: 100 kuruluşa yönelik kimlik bilgisi hırsızlığı saldırısı

Zor tehditlerin sık takip edilmesinde açıklandığı gibi : Yapay zeka temelli davranış tabanlı engelleme, saldırıları kendi izlerinde durdurur, davranış engelleme ve engelleme özellikleriyle dünyanın dört bir yanındaki 100 kuruluşa yönelik kimlik bilgisi hırsızlığı saldırısı durduruldu. Hedeflenen kuruluşlara yem belgesi içeren zıpkınla kimlik avı e-posta iletileri gönderildi. Bir alıcı eki açtıysa, ilgili bir uzak belge kullanıcının cihazında kod yürütebildi ve kimlik bilgilerini çalan, çalınan verileri silen ve bir komut ve denetim sunucusundan daha fazla yönerge bekleyen Lokibot kötü amaçlı yazılımını yükleyebildi.

Uç Nokta için Defender'daki davranış tabanlı cihaz öğrenmesi modelleri, saldırı zincirinin iki noktasında saldırganın tekniklerini yakaladı ve durdurdu:

- İlk koruma katmanı, yararlanma davranışını algılamıştı. Buluttaki cihaz öğrenmesi sınıflandırıcıları tehdidi doğru bir şekilde tanımladı ve istemci cihaza saldırıyı engellemesi için hemen talimat verdi.

- Saldırının ilk katmanı geçtiği, işlem boşlama algıladığı, bu işlemi durdurduğu ve karşılık gelen dosyaları (Lokibot gibi) kaldırdığı durumları durdurmaya yardımcı olan ikinci koruma katmanı.

Saldırı algılanıp durdurulurken, "ilk erişim uyarısı" gibi uyarılar tetiklendi ve Microsoft Defender portalında göründü.

Bu örnekte, buluttaki davranış tabanlı cihaz öğrenmesi modellerinin çalışmaya başladıktan sonra bile saldırılara karşı nasıl yeni koruma katmanları ekledikleri gösterilmektedir.

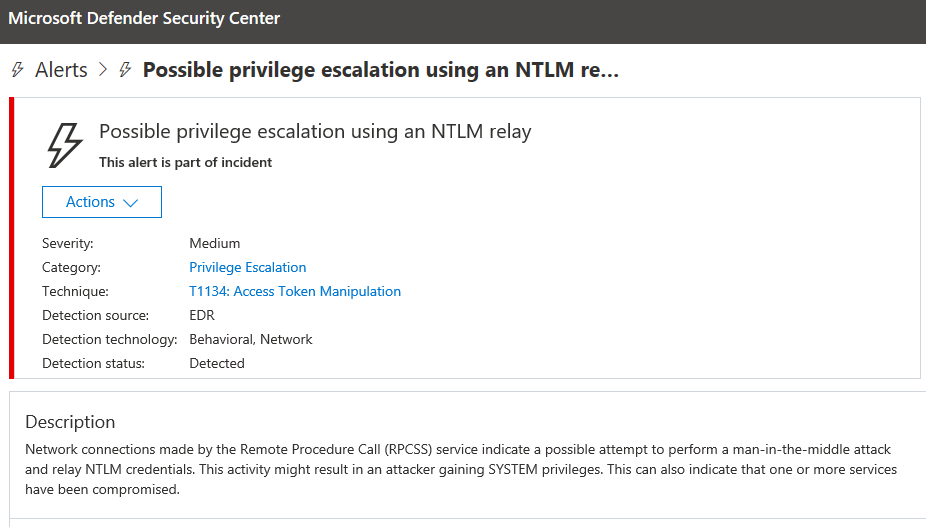

Örnek 2: NTLM geçişi - Sulu Patates kötü amaçlı yazılım değişkeni

Son blog gönderisinde açıklandığı gibi Davranışsal engelleme ve kapsama: Optikleri korumaya dönüştürme, Ocak 2020'de Uç Nokta için Defender kuruluştaki bir cihazda ayrıcalık yükseltme etkinliği algılamıştı. "NTLM geçişi kullanılarak olası ayrıcalık yükseltme" adlı bir uyarı tetiklendi.

Tehdit kötü amaçlı yazılım olduğu ortaya çıktı; saldırganlar tarafından bir cihazda ayrıcalık yükseltmesi almak için kullanılan, Sulu Patates adlı kötü bilinen bir hack aracının yeni, daha önce görülmemiş bir çeşidiydi.

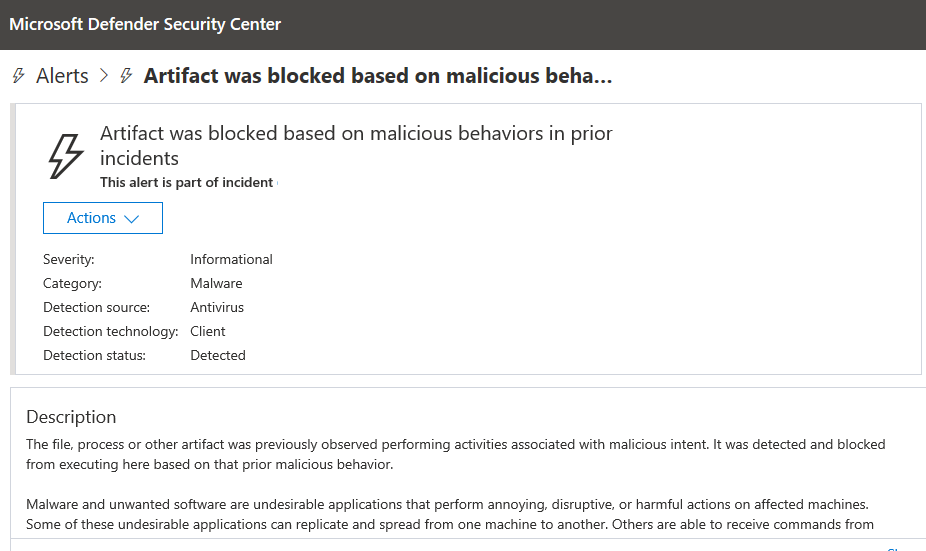

Uyarı tetiklendikten dakikalar sonra dosya analiz edildi ve kötü amaçlı olduğu onaylandı. Aşağıdaki görüntüde gösterildiği gibi işlemi durduruldu ve engellendi:

Yapıt engellendikten birkaç dakika sonra, aynı dosyanın birden çok örneği aynı cihazda engellendi ve daha fazla saldırganın veya diğer kötü amaçlı yazılımların cihaza dağıtılmasını engelledi.

Bu örnek, davranış engelleme ve kapsama özellikleriyle tehditlerin otomatik olarak algılandığını, kapsandığını ve engellendiğini gösterir.

İpucu

Diğer platformlar için Antivirüs ile ilgili bilgi arıyorsanız bkz:

- MacOS'ta Uç Nokta için Microsoft Defender tercihlerini ayarlayın

- Mac'te Uç Nokta için Microsoft Defender

- Intune için Microsoft Defender için macOS Virüsten Koruma ilke ayarları

- Linux'ta Uç Nokta için Microsoft Defender tercihlerini ayarlayın

- Linux'ta Uç Nokta için Microsoft Defender

- Android özelliklerinde Uç Nokta için Defender’ı yapılandırın

- iOS özelliklerinde Uç Nokta için Microsoft Defender’ı yapılandırın

Sonraki adımlar

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin