2. ADIM: Cihazlarınızı ara sunucu kullanarak Uç Nokta için Defender hizmetine bağlanacak şekilde yapılandırma

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Önemli

Yalnızca IPv6 trafiği için yapılandırılmış cihazlar desteklenmez.

Uç Nokta için Defender algılayıcısı, algılayıcı verilerini raporlamak ve Uç Nokta için Defender hizmetiyle iletişim kurmak için Microsoft Windows HTTP (WinHTTP) gerektirir. Ekli Uç Nokta için Defender algılayıcısı LocalSystem hesabını kullanarak sistem bağlamında çalışır.

İpucu

İleri proxy'leri İnternet'e ağ geçidi olarak kullanan kuruluşlarda, ileriye doğru ara sunucuların arkasında gerçekleşen bağlantı olaylarını araştırmak için ağ korumasını kullanabilirsiniz.

WinHTTP yapılandırma ayarı, Windows İnternet (WinINet) gözatma proxy ayarlarından bağımsızdır (bkz . WinINet ve WinHTTP). Bir proxy sunucusunu yalnızca aşağıdaki bulma yöntemlerini kullanarak bulabilir:

Otomatik bulma yöntemleri:

Saydam ara sunucu

Web Proxy Otomatik Bulma Protokolü (WPAD)

Not

Ağ topolojinizde Saydam proxy veya WPAD kullanıyorsanız özel yapılandırma ayarlarına ihtiyacınız yoktur.

El ile statik proxy yapılandırması:

Kayıt defteri tabanlı yapılandırma

Netsh komutu kullanılarak yapılandırılan WinHTTP: Yalnızca kararlı bir topolojideki masaüstleri için uygundur (örneğin: aynı proxy'nin arkasındaki kurumsal ağdaki bir masaüstü)

Not

Defender virüsten koruma ve EDR proxy'leri bağımsız olarak ayarlanabilir. İzleyen bölümlerde bu ayrımlara dikkat edin.

Ara sunucuyu kayıt defteri tabanlı statik proxy kullanarak el ile yapılandırma

Bir bilgisayarın İnternet'e bağlanmasına izin verilmiyorsa tanılama verilerini raporlamak ve Uç Nokta için Defender hizmetleriyle iletişim kurmak için Uç Nokta için Defender algılama ve yanıt (EDR) algılayıcısı için kayıt defteri tabanlı statik proxy yapılandırın.

Not

Windows 10, Windows 11, Windows Server 2019 veya Windows Server 2022'de bu seçeneği kullanırken, aşağıdaki (veya üzeri) derleme ve toplu güncelleştirme paketine sahip olmanız önerilir:

- Windows 11

- Windows 10, sürüm 1809 veya Windows Server 2019 veya Windows Server 2022 -https://support.microsoft.com/kb/5001384

- Windows 10, sürüm 1909 -https://support.microsoft.com/kb/4601380

- Windows 10, sürüm 2004 -https://support.microsoft.com/kb/4601382

- Windows 10, sürüm 20H2 -https://support.microsoft.com/kb/4601382

Bu güncelleştirmeler CnC (Komut ve Denetim) kanalının bağlantısını ve güvenilirliğini artırır.

Statik proxy, grup ilkesi (GP) aracılığıyla yapılandırılabilir; grup ilkesi değerleri altındaki her iki ayar da EDR kullanmak üzere ara sunucuya yapılandırılmalıdır. Grup ilkesi Yönetim Şablonları'nda kullanılabilir.

Yönetim Şablonları > Windows Bileşenleri > Veri Toplama ve Önizleme Derlemeleri > Bağlı Kullanıcı Deneyimi ve Telemetri Hizmeti için Kimliği Doğrulanmış Proxy kullanımını yapılandırın.

Etkin olarak ayarlayın ve Kimliği Doğrulanmış Proxy kullanımını devre dışı bırak'ı seçin.

Yönetim Şablonları > Windows Bileşenleri > Veri Toplama ve Önizleme Derlemeleri > Bağlı kullanıcı deneyimlerini ve telemetrisini yapılandırın:

Ara sunucuyu yapılandırın.

| Grup İlkesi | Kayıt defteri anahtarı | Kayıt defteri girdisi | Değer |

|---|---|---|---|

| Bağlı kullanıcı deneyimi ve telemetri hizmeti için kimliği doğrulanmış proxy kullanımını yapılandırma | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Bağlı kullanıcı deneyimlerini ve telemetriyi yapılandırma | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Örneğin: 10.0.0.6:8080 (REG_SZ) |

Not

Aksi halde tamamen çevrimdışı olan cihazlarda 'TelemetryProxyServer' ayarını kullanıyorsanız, işletim sisteminin çevrimiçi sertifika iptal listesi veya Windows Update için bağlanamadığı anlamına gelir, değeriyle 1ek kayıt defteri ayarını PreferStaticProxyForHttpRequest eklemek gerekir.

"PreferStaticProxyForHttpRequest" için üst kayıt defteri yolu konumu "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Kayıt defteri değerini doğru konuma eklemek için aşağıdaki komut kullanılabilir:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Yukarıdaki kayıt defteri değeri yalnızca MsSense.exe sürüm 10.8210.* ve üzeri ya da 10.8049.* ve üzeri sürümlerle başlayarak geçerlidir.

Microsoft Defender Virüsten Koruma için statik proxy yapılandırma

Microsoft Defender Virüsten Koruma bulut tabanlı koruma, yeni ve yeni tehditlere karşı neredeyse anında, otomatik koruma sağlar. Defender Virüsten Koruma etkin kötü amaçlı yazılımdan koruma çözümünüz olduğunda özel göstergeler için bağlantının gerekli olduğunu unutmayın. Blok modundaki EDR için Microsoft dışı bir çözüm kullanılırken birincil kötü amaçlı yazılımdan koruma çözümü vardır.

Yönetim Şablonları'nda bulunan grup ilkesi kullanarak statik proxy'yi yapılandırın:

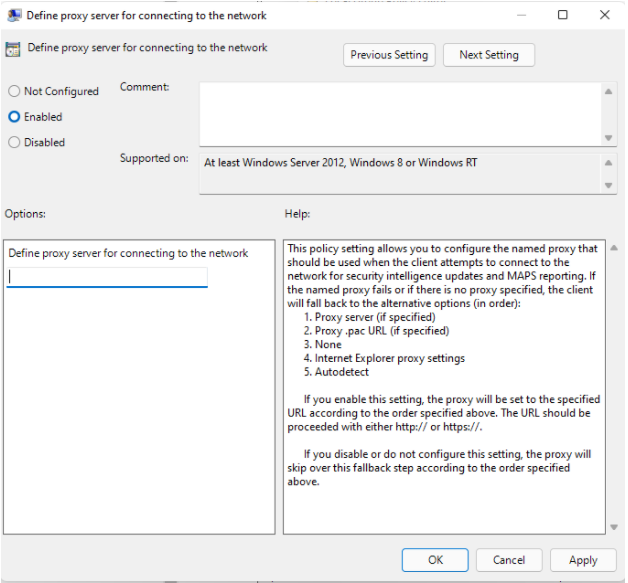

Yönetim Şablonları > Windows Bileşenleri > Microsoft Defender Virüsten Koruma > Ağa bağlanmak için ara sunucu tanımlayın.

Etkin olarak ayarlayın ve proxy sunucusunu tanımlayın. URL'nin http:// veya https:// olması gerektiğini unutmayın. https:// için desteklenen sürümler için bkz. Microsoft Defender Virüsten Koruma güncelleştirmelerini yönetme.

kayıt defteri anahtarı

HKLM\Software\Policies\Microsoft\Windows Defenderaltında, ilke kayıt defteri değeriniProxyServerREG_SZ olarak ayarlar.Kayıt defteri değeri

ProxyServeraşağıdaki dize biçimini alır:<server name or ip>:<port>Örneğin: http://10.0.0.6:8080

Not

Aksi halde tamamen çevrimdışı olan cihazlarda statik proxy ayarı kullanıyorsanız, işletim sisteminin çevrimiçi sertifika iptal listesi veya Windows Update için bağlanamadığı anlamına gelir, 0 dword değerine sahip SSLOptions ek kayıt defteri ayarını eklemek gerekir. "SSLOptions" için üst kayıt defteri yolu konumu "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet"

Dayanıklılık amacıyla ve bulut tabanlı korumanın gerçek zamanlı yapısı için Microsoft Defender Virüsten Koruma bilinen son çalışan ara sunucuyu önbelleğe alır. Proxy çözümünüzün SSL incelemesi gerçekleştirmediğinden emin olun. Bu, güvenli bulut bağlantısını kesecektir.

Microsoft Defender Virüsten Koruma, güncelleştirmeleri indirmek üzere Windows Update veya Microsoft Update'e bağlanmak için statik ara sunucuyu kullanmaz. Bunun yerine, Windows Update kullanacak şekilde yapılandırılmışsa sistem genelinde bir ara sunucu veya yapılandırılmış geri dönüş sırasına göre yapılandırılmış iç güncelleştirme kaynağı kullanır.

Gerekirse, ağa bağlanmak için Yönetim Şablonları > Windows Bileşenleri > Microsoft Defender Virüsten Koruma > Tanımlama ara sunucu otomatik yapılandırmasını (.pac) kullanabilirsiniz. Birden çok ara sunucuyla gelişmiş yapılandırmalar ayarlamanız gerekiyorsa, proxy sunucusunu atlamak ve Microsoft Defender Virüsten Koruma'nın bu hedefler için ara sunucu kullanmasını önlemek için Yönetim Şablonları > Windows Bileşenleri > Microsoft Defender Virüsten > Koruma Tanımlama adreslerini kullanın.

PowerShell'i cmdlet'iyle Set-MpPreference kullanarak şu seçenekleri yapılandırabilirsiniz:

- ProxyBypass

- ProxyPacUrl

- ProxyServer

Not

Proxy'yi doğru kullanmak için şu üç farklı ara sunucu ayarlarını yapılandırın:

- Uç Nokta için Microsoft Defender (MDE)

- AV (Virüsten Koruma)

- Uç Nokta Algılama ve Yanıt (EDR)

netsh komutunu kullanarak ara sunucuyu el ile yapılandırma

Sistem genelinde statik ara sunucuyu yapılandırmak için netsh kullanın.

Not

- Bu, varsayılan proxy ile WinHTTP kullanan Windows hizmetleri de dahil olmak üzere tüm uygulamaları etkiler.

Yükseltilmiş bir komut satırı açın:

- Başlangıç'a gidin ve cmd yazın.

- Komut istemi'ne sağ tıklayın ve Yönetici olarak çalıştır'ı seçin.

Aşağıdaki komutu girin ve Enter tuşuna basın:

netsh winhttp set proxy <proxy>:<port>Örneğin:

netsh winhttp set proxy 10.0.0.6:8080

Winhttp proxy'yi sıfırlamak için aşağıdaki komutu girin ve Enter tuşuna basın:

netsh winhttp reset proxy

Daha fazla bilgi için bkz. Netsh Komut Söz Dizimi, Bağlamlar ve Biçimlendirme .

Sonraki adım

3. ADIM: Uç Nokta için Microsoft Defender hizmet URL'lerine istemci bağlantısını doğrulama

İlgili makaleler

- Bağlantısız ortamlar, ara sunucular ve Uç Nokta için Microsoft Defender

- Microsoft Defender Virüsten Koruma'grup ilkesi ayarlarını kullanarak yapılandırma ve yönetme

- Windows cihazlarını ekleme

- Uç Nokta için Microsoft Defender ekleme sorunlarını giderme

- Uç Nokta için Microsoft Defender İnternet erişimi olmayan cihazları ekleme

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin