MacOS güvenlik ayarlarını kurcalama koruması ile koruma

Şunlar için geçerlidir:

- Microsoft Defender XDR

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

macOS'ta kurcalama koruması, güvenlik ayarlarında istenmeyen değişikliklerin yetkisiz kullanıcılar tarafından yapılmasını önlemeye yardımcı olur. Kurcalama koruması, macOS'ta Uç Nokta için Microsoft Defender yetkisiz olarak kaldırılmasını önlemeye yardımcı olur. Bu özellik ayrıca önemli güvenlik dosyalarının, işlemlerin ve yapılandırma ayarlarının değiştirilmesine yardımcı olur.

Önemli

Mart 2023'te macOS'ta Uç Nokta için Microsoft Defender, Microsoft Defender portalındaki (https://security.microsoft.com) gelişmiş ayarlar altındaki genel kurcalama koruması anahtarı aracılığıyla uygulanan kurcalama koruması seçimine saygı duymaya başlayacaktır. Intune veya JAMF (önerilen) gibi bir Mobil Cihaz Yönetimi (MDM) çözümü kullanarak kendi macOS kurcalama koruma ayarlarınızı zorunlu kılmayı (engelleme/denetleme/devre dışı bırakma) seçebilirsiniz. Kurcalama koruması ayarı MDM aracılığıyla zorlanmadıysa, yerel yönetici aşağıdaki komutla ayarı el ile değiştirmeye devam edebilir: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Kurcalama Koruması'nı aşağıdaki modlarda ayarlayabilirsiniz:

| Konu | Açıklama |

|---|---|

| Devre dışı | Kurcalama koruması tamamen kapalı. |

| Denetim | Kurcalama işlemleri günlüğe kaydedilir, ancak engellenmez. Bu mod, yüklemeden sonra varsayılan moddur. |

| Engelle | Kurcalama koruması açık; kurcalama işlemleri engellenir. |

Kurcalama koruması denetim veya blok moduna ayarlandığında aşağıdaki sonuçları bekleyebilirsiniz:

Denetim modu:

- Uç Nokta için Defender aracısını kaldırma eylemleri günlüğe kaydedilir (denetlendi)

- Uç Nokta için Defender dosyalarının düzenlenmesi/değiştirilmesi günlüğe kaydedilir (denetlendi)

- Uç Nokta için Defender konumu altında yeni dosyaların oluşturulması günlüğe kaydedilir (denetlendi)

- Uç Nokta için Defender dosyalarını silme işlemi günlüğe kaydedilir (denetlendi)

- Uç Nokta için Defender dosyalarının yeniden adlandırılması günlüğe kaydedilir (denetlendi)

Blok modu:

- Uç Nokta için Defender aracısını kaldırma eylemleri engellendi

- Uç Nokta için Defender dosyalarını düzenleme/değiştirme engellendi

- Uç Nokta için Defender konumu altında yeni dosyaların oluşturulması engellendi

- Uç Nokta için Defender dosyalarının silinmesi engellendi

- Uç Nokta için Defender dosyalarının yeniden adlandırılması engellendi

- Aracıyı durdurma komutları (wdavdaemon) başarısız

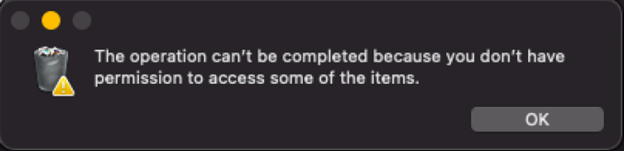

Engellenen eyleme yanıt olarak bir sistem iletisi örneği aşağıda verilmiştir:

Mod adını zorlama düzeyi olarak sağlayarak kurcalama koruma modunu yapılandırabilirsiniz.

Not

- Mod değişikliği hemen uygulanır.

- İlk yapılandırma sırasında JAMF kullandıysanız, JAMF kullanarak yapılandırmayı da güncelleştirmeniz gerekir.

Başlamadan önce

- Desteklenen macOS sürümleri: Big Sur (11) veya üzeri.

- Uç Nokta için Defender için gereken en düşük sürüm: 101.70.19.

Kesinlikle önerilen ayarlar:

Sistem Bütünlüğü Koruması (SIP) etkin. Daha fazla bilgi için bkz. Sistem Bütünlüğü Korumasını Devre Dışı Bırakma ve Etkinleştirme.

Uç Nokta için Microsoft Defender yapılandırmak için Mobil cihaz yönetimi (MDM) aracını kullanın.

Uç Nokta için Defender'ın Tam Disk Erişimi yetkilendirmesi olduğundan emin olun.

Not

Hem SIP'nin etkinleştirilmesi hem de MDM aracılığıyla tüm yapılandırmaların yapılması zorunlu değildir, ancak tam olarak güvenli bir makine için gereklidir, aksi takdirde yerel yönetici macOS'un yönettiği kurcalama değişiklikleri yapabilir. Örneğin, Intune gibi bir Mobil Cihaz Yönetimi çözümü aracılığıyla TCC'nin (Saydamlık, Onay & Denetimi) etkinleştirilmesi, genel yöneticinin yerel yönetici tarafından Tam Disk Erişimi Yetkilendirmesi'ni iptal etme riskini ortadan kaldırır.

macOS cihazlarında Kurcalama Korumasını yapılandırma

Microsoft Defender bu ayarları aşağıdaki sırayla değerlendirir. Daha yüksek öncelikli bir ayar yapılandırılırsa geri kalanı yoksayılır:

- Yönetilen yapılandırma profili (tamperProtection/enforcementLevel ayarı):

- El ile yapılandırma (ile

mdatp config tamper-protection enforcement-level --value { disabled|audit|block }) - Güvenlik Portalı'nda Kurcalama Koruması bayrağı ayarlanırsa ,"blok" modu kullanılır (Önizlemede, tüm müşteriler tarafından kullanılamaz)

- Makine lisanslıysa varsayılan olarak "denetim" modu kullanılır

- Makine lisanslı değilse, Kurcalama Koruması "engelleme" modundadır

Başlamadan önce

Makinenizin lisanslı ve iyi durumda olduğundan emin olun (karşılık gelen değerler raporu true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection etkin zorlama düzeyini bildirir.

El ile yapılandırma

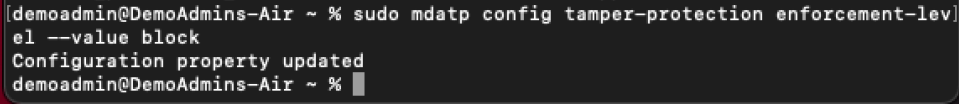

- En kısıtlayıcı moda geçmek için aşağıdaki komutu kullanın:

sudo mdatp config tamper-protection enforcement-level --value block

Not

Üretim makinelerinde yönetilen yapılandırma profilini (MDM aracılığıyla dağıtılır) kullanmanız gerekir. Yerel yönetici el ile yapılandırma aracılığıyla kurcalama koruma modunu değiştirdiyse, istediği zaman daha az kısıtlayıcı bir moda da değiştirebilir. Kurcalama koruma modu yönetilen bir profil aracılığıyla ayarlandıysa, bunu yalnızca genel yönetici geri alabilir.

- Sonucu doğrulayın.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

"tamper_protection" öğesinin artık "engelle" olarak ayarlandığına dikkat edin.

JAMF

Aşağıdaki ayarları ekleyerek Uç Nokta için Microsoft Defender yapılandırma profilinde kurcalama koruma modunu yapılandırın:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Not

Uç Nokta için Microsoft Defender için zaten bir yapılandırma profiliniz varsa, buna ayarlar eklemeniz gerekir. İkinci bir yapılandırma profili oluşturmamalısınız.

Intune

Ayarlar kataloğu

Kurcalama koruma yapılandırmasını eklemek için yeni bir ayarlar kataloğu profili oluşturabilir veya mevcut bir ayara ekleyebilirsiniz. "Zorlama düzeyi" ayarı "Microsoft Defender" kategorisi ve "Kurcalama koruması" alt kategorisi altında bulunabilir. Daha sonra istediğiniz düzeyi seçin.

Özel profil

Alternatif olarak, özel bir profil aracılığıyla Kurcalama korumasını da yapılandırabilirsiniz. Daha fazla bilgi için bkz. macOS'ta Uç Nokta için Microsoft Defender için tercihleri ayarlama.

Not

Intune yapılandırması için, Kurcalama koruma yapılandırmasını eklemek için yeni bir profil yapılandırma dosyası oluşturabilir veya bu parametreleri mevcut yapılandırmaya ekleyebilirsiniz. İstenen düzeyi seçin.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

Durumu denetleme

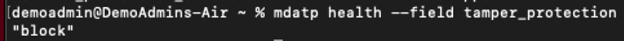

Aşağıdaki komutu çalıştırarak kurcalama koruma durumunu denetleyin:

mdatp health --field tamper_protection

Kurcalama koruması açıksa sonuç "engelle" ifadesini gösterir:

Ayrıca tam mdatp health olarak çalıştırabilir ve çıkışta "tamper_protection" öğesini arayabilirsiniz.

Kurcalama koruması durumu hakkında daha fazla bilgi için komutunu çalıştırın mdatp health --details tamper_protection.

Kurcalama koruması önleyici özelliklerini doğrulama

Kurcalama korumasının açık olduğunu çeşitli yollarla doğrulayabilirsiniz.

Blok modunu doğrulama

Microsoft Defender portalında kurcalama uyarısı oluşturulur

Blok modunu ve denetim modlarını doğrulama

- Gelişmiş avcılık kullanarak, kurcalama uyarılarının gösterildiğini görürsünüz

- Kurcalama olayları yerel cihaz günlüklerinde bulunabilir:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

DIY senaryoları

Kurcalama koruması "engelle" olarak ayarlandığında Uç Nokta için Defender'ı kaldırmak için farklı yöntemler deneme. Örneğin, uygulama kutucuğunu çöp kutusuna sürükleyin veya komut satırını kullanarak kurcalama korumasını kaldırın.

Uç Nokta için Defender işlemini (sonlandırma) durdurmayı deneyin.

Uç Nokta için Defender dosyalarını silmeyi, yeniden adlandırmayı, değiştirmeyi, taşımayı deneyin (kötü amaçlı bir kullanıcının yapacağına benzer şekilde): Örneğin:

- /Applications/Microsoft Defender ATP.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Yönetilen Tercihler/com.microsoft.wdav.ext.plist

- /Library/Yönetilen Tercihler/mdatp_managed.json

- /Library/Yönetilen Tercihler/com.microsoft.wdav.atp.plist

- /Library/Yönetilen Tercihler/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Kurcalama Koruması'nın kapatılması

Kurcalama Koruması'nı aşağıdaki yöntemlerden herhangi birini kullanarak kapatabilirsiniz.

El ile yapılandırma

Aşağıdaki komutu kullanın:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

enforcementLevelYapılandırma profilinizde değeri "devre dışı" olarak değiştirin ve makineye gönderin:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Intune profilinize aşağıdaki yapılandırmayı ekleyin:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Dışlamalar

Not

Sürüm 101.98.71 veya daha yeni sürümlerde kullanılabilir.

Kurcalama Koruması, herhangi bir macOS işleminin Microsoft Defender varlıklarında değişiklik yapmasını veya Microsoft Defender işlemlerini sonlandırmasını önler. Korumalı varlıklar, yükleme ve yapılandırma dosyalarını içerir.

dahili olarak, Microsoft Defender belirli durumlarda belirli macOS işlemleri için özel durumlar yapar. Örneğin, Kurcalama Koruması paketlerin orijinalliğini doğrularsa macOS Defender'ın paketini yükseltebilir. Başka dışlamalar da vardır. Örneğin, macOS MDM işlemi Microsoft'un Defender'ın yönetilen yapılandırma dosyalarının yerini alabilir.

Genel yöneticinin defender'ı tüm makinelerde veya bazı yönetilen makinelerde yeniden başlatması gereken durumlar vardır. Genellikle uzak makinelerde betik (veya diğer MDM satıcıları için benzer işlemler) çalıştıran bir JAMF ilkesi oluşturulup çalıştırılarak yapılır.

İlkeyle başlatılan işlemleri işaretlemekten kaçınmak için Microsoft Defender JAMF ve Intune için bu MDM ilke işlemlerini algılar ve bunların üzerinde oynanma işlemlerine izin verir. Aynı zamanda, Kurcalama Koruması aynı betiğin yerel olarak terminalden başlatılırsa Microsoft Defender yeniden başlatılmasını engeller.

Ancak, işlemleri çalıştıran bu ilke satıcıya özgüdür. Microsoft Defender JAMF ve Intune için yerleşik dışlamalar sağlasa da, tüm olası MDM satıcıları için bu dışlamaları sağlayamaz. Bunun yerine, genel yönetici Kurcalama Koruması'na kendi dışlamalarını ekleyebilir. Dışlamalar yalnızca MDM profili aracılığıyla yapılabilir, yerel yapılandırmayla yapılamaz.

Bunu yapmak için önce ilkeleri çalıştıran MDM yardımcı işleminin yolunu bulmalısınız. Bunu MDM satıcısının belgelerini izleyerek yapabilirsiniz. Ayrıca bir test ilkesiyle kurcalama başlatabilir, Güvenlik Portalı'nda bir uyarı alabilir, "saldırıyı" başlatan işlem hiyerarşisini inceleyebilir ve MDM yardımcı adayı gibi görünen işlemi seçebilirsiniz.

İşlem yolu belirlendikten sonra, dışlama yapılandırma konusunda birkaç seçeneğiniz vardır:

- Yolun kendisi tarafından. Bu, en basit (zaten bu yola sahipsiniz) ve bunu yapmanın en az güvenli yoludur, başka bir deyişle önerilmez.

- Komutunu çalıştırarak

codesign -dv --verbose=4 path_to_helperyürütülebilir dosyadan imzalama kimliğini (TeamIdentifier veya imzalama Tanımlayıcısı) alarak (Tanımlayıcı ve TeamIdentifier'ı arayın, ikincisi Apple'ın kendi araçları için kullanılamaz.) - Veya bu özniteliklerin bir bileşimini kullanarak.

Örneğin:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Tercihleri yapılandırma, örneğin JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Derlenmiş yürütülebilir dosya yerine bir betik yorumlayıcısını (yukarıdaki örnekten Ruby gibi) dışlamanın güvenli olmadığını, çünkü yalnızca genel yöneticinin kullandığı betiği değil, herhangi bir betiği çalıştırabileceğini unutmayın.

Riski en aza indirmek için, yalnızca belirli betiklerin betik yorumlayıcılarıyla çalışmasına izin vermek için fazladan args kullanmanızı öneririz.

Yukarıdaki örnekte yalnızca /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb Defender'ı yeniden başlatma izni verilmiştir.

Ancak, örneğin, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb izin verilmiyor /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER .

Uyarı

Beklenmeyen saldırıları önlemek için her zaman en kısıtlayıcı ölçütleri kullanın!

Yapılandırma sorunlarını giderme

Sorun: Kurcalama koruması devre dışı olarak bildiriliyor

Komut mdatp health çalıştırılıyorsa, siz etkinleştirmiş olsanız ve eklemeden bu yana bir saatten fazla zaman geçmiş olsa bile, kurcalama korumasının devre dışı bırakıldığını bildirirse, aşağıdaki komutu çalıştırarak doğru yapılandırmaya sahip olup olmadığınızı de kontrol edebilirsiniz:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

tamper_protectionetkin moddur. Bu mod kullanmayı amaçladığınız modsa, hazırsınız demektir.configuration_sourceKurcalama Koruması zorlama düzeyinin nasıl ayarlandığını gösterir. Kurcalama korumasını yapılandırdığınız yöntemle eşleşmelidir. (Yönetilen bir profil aracılığıyla modunu ayarlarsanız veconfiguration_sourcefarklı bir şey gösterirseniz, büyük olasılıkla profilinizi yanlış yapılandırmış olursunuz.)mdm- yönetilen bir profil aracılığıyla yapılandırılır. Profilin güncelleştirilerek yalnızca genel yönetici tarafından değiştirilebilir!local- komutuylamdatp configyapılandırılırportal- Güvenlik Portalı'nda varsayılan zorlama düzeyi ayarlandıdefaults- yapılandırılmadı, varsayılan mod kullanılır

feature_enabled_protectionFalse ise, kuruluşunuz için Kurcalama Koruması etkinleştirilmez (Defender 'lisanslı' bildiriminde bulunmazsa gerçekleşir)- False

feature_enabled_portalise, Güvenlik Portalı aracılığıyla varsayılan modu ayarlama özelliği sizin için henüz etkinleştirilmemiş demektir. configuration_local,configuration_portalconfiguration_defaultilgili yapılandırma kanalının kullanılıp kullanılmayacağını bildirir. (Örneğin, bir MDM profili aracılığıyla Kurcalama Koruması'nı "engelleme" moduna yapılandırabilir veconfiguration_defaultsize bildirebilirsinizaudit. Bu yalnızca profilinizi kaldırırsanız ve modun Güvenlik Portalı ilemdatp configveya aracılığıyla ayarlanmadıysa varsayılan moduaudit(.) kullandığı anlamına gelir.

Not

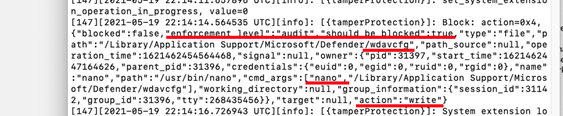

Aynı bilgileri 101.98.71 sürümünden önce almak için Microsoft Defender günlüklerini incelemeniz gerekir. Örnek için aşağıya bakın.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin