Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Not

Bu makalede Microsoft Defender XDR'deki güvenlik uyarıları açıklanmaktadır. Ancak, kullanıcılar Microsoft 365'te belirli etkinlikleri gerçekleştirdiğinde kendinize veya diğer yöneticilere e-posta bildirimleri göndermek için uyarı ilkelerini kullanabilirsiniz. Daha fazla bilgi için bkz. Microsoft Defender portalında uyarı ilkeleri.

Uyarılar, çeşitli tehdit algılama etkinliklerinden kaynaklanan sinyallerdir. Bu sinyaller, Microsoft Defender portalında bulunan birçok güvenlik hizmeti tarafından oluşturulur ve ortamınızda kötü amaçlı veya şüpheli olayların oluştuğuna işaret eder.

Bu şüpheli olaylar genellikle daha geniş kapsamlı bir saldırı hikayesinin parçasıdır. Microsoft Defender portalında uyarılar, Defender XDR olay oluşturmak için birbiriyle ilişkilendiren tek tek kanıt parçalarını temsil eder. Olaylar saldırı hikayesinin tamamını anlatır; ancak, daha ayrıntılı analiz gerektiğinde uyarıları analiz etmek değerli olabilir.

Uyarılar kuyruğu geçerli uyarı kümesini gösterir. Microsoft Defender portalının hızlı başlatıldığı sırada Uyarılar & Uyarılar'dan uyarılar > kuyruğunun tamamını görüntüleyebilirsiniz. Ayrıca, her olayın uyarılarını olaylar kuyruğunda ve her bir olayın sayfasında , Uyarılar sekmesinde görebilirsiniz.

Uç Nokta için Microsoft Defender, Office 365 için Defender, Microsoft Sentinel, Bulut için Defender, Kimlik için Defender, Defender for Cloud Apps, Defender XDR, Uygulama İdaresi, Microsoft Entra ID Koruması ve Microsoft Veri Kaybı Önleme burada görünür.

Varsayılan olarak, Microsoft Defender portalındaki uyarılar kuyruğu son yedi güne ait yeni ve devam eden uyarıları görüntüler. En son uyarı listenin en üstündedir, böylece önce siz görebilirsiniz. Arama çubuğunun yanında gösterilen kuyrukta toplam uyarı sayısını da bulabilirsiniz. Toplam uyarı sayısı, kuyrukta kullanılan filtrelere bağlı olarak değişir.

Varsayılan uyarılar kuyruğundan Filtre'yi seçerek uyarıların bir alt kümesini belirtebileceğiniz tüm kullanılabilir filtreleri görebilirsiniz. İşte bir örnek.

Uyarıları şu ölçütlere göre filtreleyebilirsiniz:

- Önem derecesi

- Durum

- Kategori

- Hizmet/algılama kaynakları

- Etiketler

- İlke/İlke kuralı

- Uyarı türü

- Ürün adı

- Varlıklar (etkilenen varlıklar)

- Otomatik araştırma durumu

- Workspace

- Veri akışı (iş yükü veya konum)

Not

Microsoft Defender XDR müşteriler artık güvenliği aşılmış bir cihazın IoT için Microsoft Defender tümleştirmesi aracılığıyla kurumsal ağa bağlı işletim teknolojisi (OT) cihazlarıyla iletişim kurduğu uyarılarla olayları filtreleyebilir Uç Nokta için Microsoft Defender. Bu olayları filtrelemek için Hizmet/algılama kaynaklarında Herhangi biri'ni seçin, ardından Ürün adında IoT için Microsoft Defender'yi seçin veya Defender portalında IoT için Microsoft Defender olayları ve uyarıları araştırma konusuna bakın. Ayrıca, siteye özgü uyarıları filtrelemek için cihaz gruplarını da kullanabilirsiniz. IoT için Defender önkoşulları hakkında daha fazla bilgi için bkz. Microsoft Defender XDR'da kurumsal IoT izlemeye başlama.

Uyarı, belirli renk arka planlarına sahip sistem etiketlerine ve/veya özel etiketlere sahip olabilir. Özel etiketler beyaz arka planı kullanırken sistem etiketleri genellikle kırmızı veya siyah arka plan renkleri kullanır. Sistem etiketleri bir olayda aşağıdakileri tanımlar:

- Fidye yazılımı veya kimlik bilgisi kimlik avı gibi bir saldırı türü

- Otomatik araştırma ve yanıt ve otomatik saldırı kesintisi gibi otomatik eylemler

- Bir olayı işleyen Defender Uzmanları

- Olaya dahil olan kritik varlıklar

İpucu

Microsoft'un Güvenlik Korunma Düzeyi Yönetimi, önceden tanımlanmış sınıflandırmalara göre cihazları, kimlikleri ve bulut kaynaklarını kritik bir varlık olarak otomatik olarak etiketler. Bu kullanıma açık özellik, bir kuruluşun değerli ve en önemli varlıklarının korunmasını sağlar. Ayrıca güvenlik operasyonları ekiplerinin araştırma ve düzeltme önceliklerini belirlemesine de yardımcı olur. Kritik varlık yönetimi hakkında daha fazla bilgi edinin.

Önemli

Bu makaledeki bazı bilgiler, ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen, önceden yayımlanmış bir ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Özel bir tarih ve saat aralığı kullanarak veya belirli uyarıları aramak için arama çubuğunu kullanarak uyarıları arayabilirsiniz. Belirli bir tarih veya saat aralığındaki uyarıları aramak için, tarih seçicide Özel aralık'ı seçin ve ardından başlangıç ve bitiş tarihlerini ve saatlerini belirtin.

Belirli uyarıları aramak için arama çubuğuna arama terimini girin. Uyarı başlığına veya uyarı kimliğine göre uyarıları arayabilirsiniz.

Office 365 için Defender uyarıları için gerekli roller

Office 365 için Microsoft Defender uyarılarına erişmek için aşağıdaki rollerden birine sahip olmanız gerekir:

Microsoft Entra genel rol için:

- Genel Yönetici

- Güvenlik Yöneticisi

- Güvenlik İşleci

- Genel Okuyucu

- Güvenlik Okuyucusu

Office 365 Güvenlik & Uyumluluk Rol Grupları

- Uyumluluk Yöneticisi

- Kuruluş Yönetimi

Not

Microsoft, daha iyi güvenlik için daha az izine sahip rollerin kullanılmasını önerir. Birçok izni olan Genel Yönetici rolü yalnızca başka bir rol uygun olmadığında acil durumlarda kullanılmalıdır.

Uyarıyı analiz etme

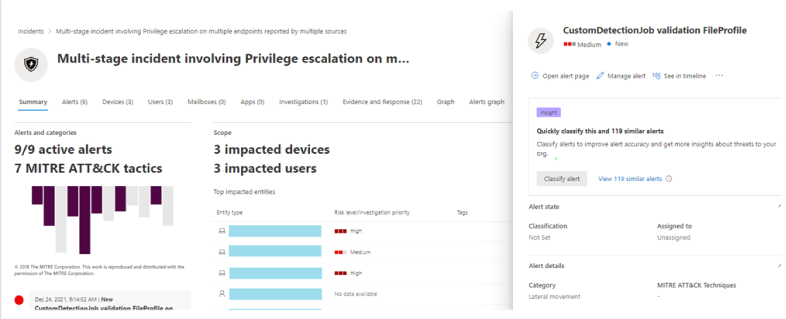

Ana uyarı sayfasını görmek için uyarının adını seçin. İşte bir örnek.

Uyarıyı yönetbölmesinden Ana uyarı sayfasını aç eylemini de seçebilirsiniz.

Bir uyarı sayfası şu bölümlerden oluşur:

- Bu uyarıyla ilgili olayların ve uyarıların kronolojik sırada zinciri olan uyarı hikayesi

- Özet ayrıntıları

Uyarı sayfası boyunca, uyarıyı başka bir olaya bağlama gibi kullanılabilir eylemleri görmek için herhangi bir varlığın yanındaki üç noktayı (...) seçebilirsiniz. Kullanılabilir eylemlerin listesi uyarı türüne bağlıdır.

Uyarı kaynakları

Microsoft Defender XDR uyarıları Uç Nokta için Microsoft Defender, Office 365 için Defender, Kimlik için Defender, Defender for Cloud Apps, için uygulama idare eklentisi gibi çözümlerden gelir Microsoft Defender for Cloud Apps, Microsoft Entra ID Koruması ve Microsoft Veri Kaybı Önleme. Uyarıda önceden eklenmiş karakterler içeren uyarılar fark edebilirsiniz. Aşağıdaki tabloda uyarının ekli karakterine göre uyarı kaynaklarının eşlemesini anlamanıza yardımcı olacak yönergeler sağlanmaktadır.

Not

- Önceden eklenen GUID'ler yalnızca birleşik uyarılar kuyruğu, birleşik uyarılar sayfası, birleşik araştırma ve birleştirilmiş olay gibi birleşik deneyimlere özeldir.

- Ekli karakter uyarının GUID değerini değiştirmez. GUID'de yapılan tek değişiklik, önceden eklenen bileşendir.

| Uyarı kaynağı | Önceden eklenen karakterlerle uyarı kimliği |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} ThreatExperts uyarıları içinea{GUID} özel algılamalardan gelen uyarılar için |

| Office 365 için Microsoft Defender | fa{GUID} Örnek: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Uç Nokta için Microsoft Defender | da{GUID} ed{GUID} özel algılamalardan gelen uyarılar için |

| Kimlik için Microsoft Defender | aa{GUID} ri{GUID} XDR algılama altyapısından gelen uyarılar içinÖrnek: aa123a456b-c789-1d2e-12f1g33h445h6i, ri001122334455667788_-0123456789 |

| Bulut Uygulamaları için Microsoft Defender | ca{GUID} ma{GUID} Uygulama İdaresi algılamaları ve ilkelerinden gelen uyarılar içinrm{GUID} XDR algılama altyapısından gelen uyarılar içinÖrnek: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Koruması | ad{GUID} |

| Uygulama İdaresi | ma{GUID} |

| Microsoft Veri Kaybı Önleme | dl{GUID} |

| Bulut için Microsoft Defender | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

| Microsoft Purview İçeriden Risk Yönetimi | ir{GUID} |

Not

Microsoft Purview İçeriden Risk Yönetimi erişiminiz varsa, iç risk yönetimi uyarılarını görüntüleyebilir ve yönetebilir ve Microsoft Defender portalında insider risk yönetimi olaylarını avlayabilirsiniz. Daha fazla bilgi için bkz. Microsoft Defender portalında insider risk tehditlerini araştırma.

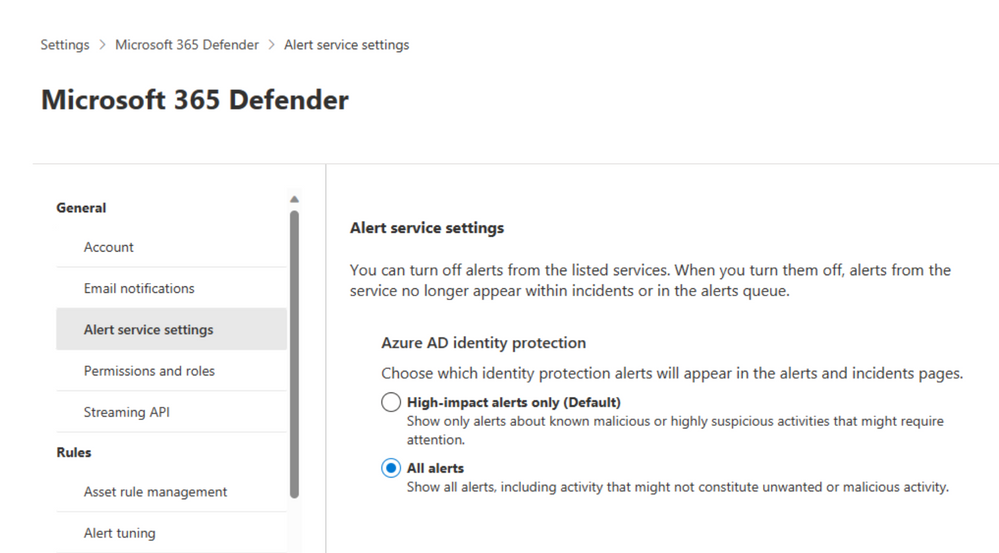

Microsoft Entra IP uyarı hizmetini yapılandırma

Microsoft Defender portalına (security.microsoft.com) gidin, Ayarlar>Microsoft Defender XDR'ı seçin.

Listeden Uyarı hizmeti ayarları'nı seçin ve ardından Microsoft Entra ID Koruması uyarı hizmetinizi yapılandırın.

Varsayılan olarak, yalnızca güvenlik işlem merkezi için en uygun uyarılar etkinleştirilir. Tüm Microsoft Entra IP risk algılamalarını almak istiyorsanız, uyarı hizmeti ayarları bölümünde bunu değiştirebilirsiniz.

Uyarı hizmeti ayarlarına doğrudan Microsoft Defender portalındaki Olaylar sayfasından da erişebilirsiniz.

Önemli

Bazı bilgiler, ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen önceden yayımlanmış ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Etkilenen varlıkları analiz etme

Gerçekleştirilen eylemler bölümünde posta kutuları, cihazlar ve bu uyarıdan etkilenen kullanıcılar gibi etkilenen varlıkların listesi bulunur.

ayrıca, Microsoft Defender portalında İşlem merkezininGeçmiş sekmesini görüntülemek için İşlem merkezinde görüntüle'yi de seçebilirsiniz.

Uyarı yazısında uyarının rolünü izleme

Uyarı hikayesi, bir işlem ağacı görünümünde uyarıyla ilgili tüm varlıkları veya varlıkları görüntüler. Başlıktaki uyarı, seçtiğiniz uyarının sayfasına ilk kez girdiğinizde odakta olan uyarıdır. Uyarı hikayesindeki varlıklar genişletilebilir ve tıklanabilir. Ek bilgiler sağlar ve uyarı sayfası bağlamında işlem yapmanıza olanak tanıyarak yanıtınızı hızlandırırlar.

Not

Uyarı hikayesi bölümünde birden fazla uyarı bulunabilir ve seçtiğiniz uyarıdan önce veya sonra aynı yürütme ağacıyla ilgili ek uyarılar görüntülenir.

Ayrıntılar sayfasında daha fazla uyarı bilgisi görüntüleyin

Ayrıntılar sayfası, seçili uyarının ayrıntılarını ve bununla ilgili ayrıntıları ve eylemleri gösterir. Uyarı yazısında etkilenen varlıklardan veya varlıklardan herhangi birini seçerseniz, ayrıntılar sayfası seçili nesne için bağlamsal bilgiler ve eylemler sağlayacak şekilde değişir.

İlgilendiğiniz bir varlığı seçtikten sonra ayrıntılar sayfası seçili varlık türüyle ilgili bilgileri, kullanılabilir olduğunda geçmiş bilgileri ve doğrudan uyarı sayfasından bu varlık üzerinde eylem gerçekleştirme seçeneklerini görüntüleyecek şekilde değişir.

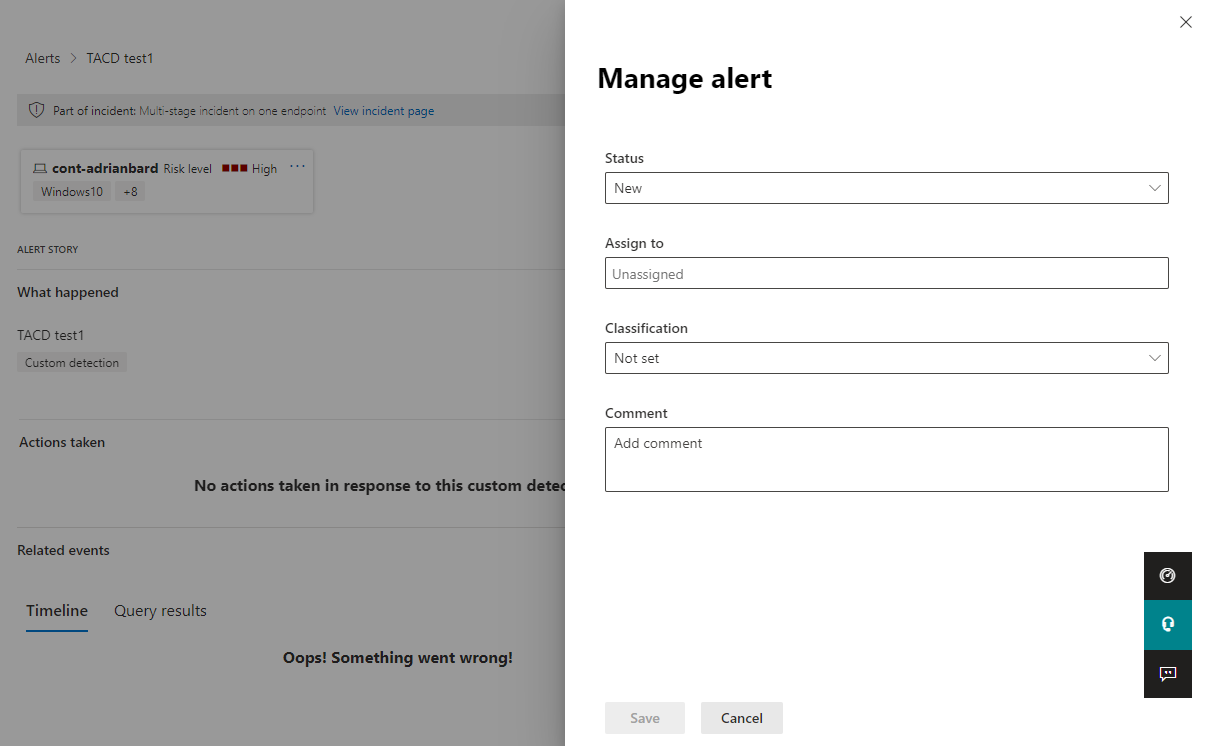

Uyarıları yönetin

Uyarıyı yönetmek için uyarı sayfasının özet ayrıntıları bölümünde Uyarıyı yönet'i seçin. Tek bir uyarı için Uyarıyı yönet bölmesinin bir örneği aşağıda verilmiştır.

Uyarıyı yönet bölmesi şunları görüntülemenize veya belirtmenize olanak tanır:

- Uyarı durumu (Yeni, Çözüldü, Sürüyor).

- Uyarıya atanan kullanıcı hesabı.

- Uyarının sınıflandırması:

- Ayarlanmadı (varsayılan).

- Bir tehdit türüyle gerçek pozitif. Gerçek bir tehdidi doğru şekilde gösteren uyarılar için bu sınıflandırmayı kullanın. Bu tehdit türünü belirterek güvenlik ekibiniz tehdit desenlerini görür ve kuruluşunuzu onlardan korumak için harekete geçebilirsiniz.

- Bir etkinlik türüyle bilgilendirici, beklenen etkinlik. Teknik olarak doğru olan ancak normal davranışı veya sanal tehdit etkinliğini temsil eden uyarılar için bu seçeneği kullanın. Genellikle bu uyarıları yoksaymak istersiniz ancak gelecekte etkinliklerin gerçek saldırganlar veya kötü amaçlı yazılımlar tarafından tetiklendiği benzer etkinlikler için beklemeniz gerekir. Güvenlik testlerine, kırmızı ekip etkinliğine ve güvenilen uygulama ve kullanıcılardan beklenen olağan dışı davranışlara yönelik uyarıları sınıflandırmak için bu kategorideki seçenekleri kullanın.

- Kötü amaçlı bir etkinlik olmadığında veya yanlış alarm için bile oluşturulan uyarı türleri için hatalı pozitif. Yanlışlıkla normal olaylar veya etkinlikler olarak tanımlanan uyarıları kötü amaçlı veya şüpheli olarak sınıflandırmak için bu kategorideki seçenekleri kullanın. Gerçek tehditleri yakalamak için de yararlı olabilecek 'Bilgilendirici, beklenen etkinlik' uyarılarından farklı olarak, genellikle bu uyarıları yeniden görmek istemezsiniz. Uyarıları hatalı pozitif olarak sınıflandırmak Microsoft Defender XDR algılama kalitesini artırmaya yardımcı olur.

- Uyarıyla ilgili bir açıklama.

Not

Ağustos 2022'de, daha önce desteklenen uyarı belirleme değerleri (

AptveSecurityPersonnel) kullanım dışı bırakıldı ve artık API aracılığıyla kullanılamıyordu.Etiketleri kullanarak uyarıları yönetmenin bir yolu. Office 365 için Microsoft Defender etiketleme özelliği şu anda önizleme aşamasındadır ve artımlı olarak kullanıma sunulmuştur.

Şu anda değiştirilen etiket adları yalnızca güncelleştirmeden sonra oluşturulan uyarılara uygulanır. Değişiklik öncesinde oluşturulan uyarılar güncelleştirilmiş etiket adını yansıtmaz.

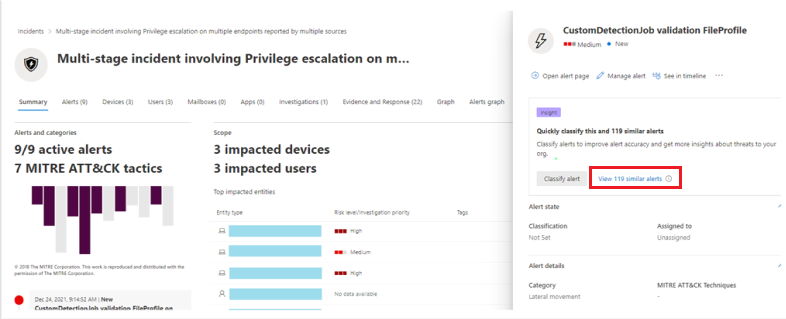

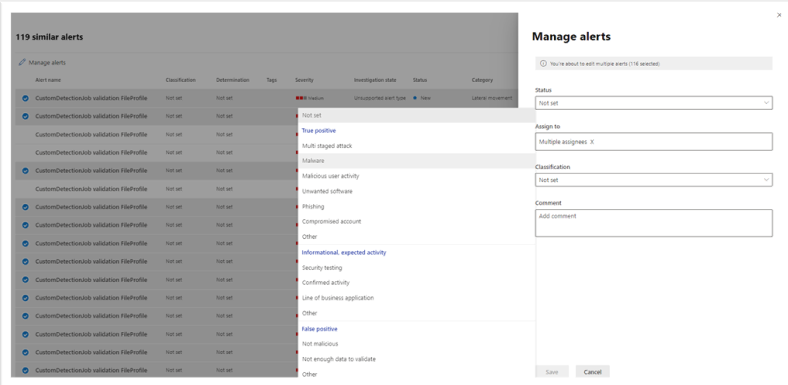

Belirli bir uyarıya benzer bir uyarı kümesini yönetmek için uyarı sayfasının özet ayrıntıları bölümündeki INSIGHT kutusunda Benzer uyarıları görüntüle'yi seçin.

Uyarıları yönet bölmesinden, tüm ilgili uyarıları aynı anda sınıflandırabilirsiniz. İşte bir örnek.

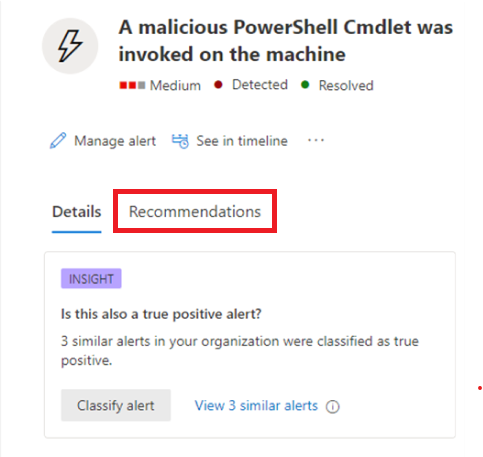

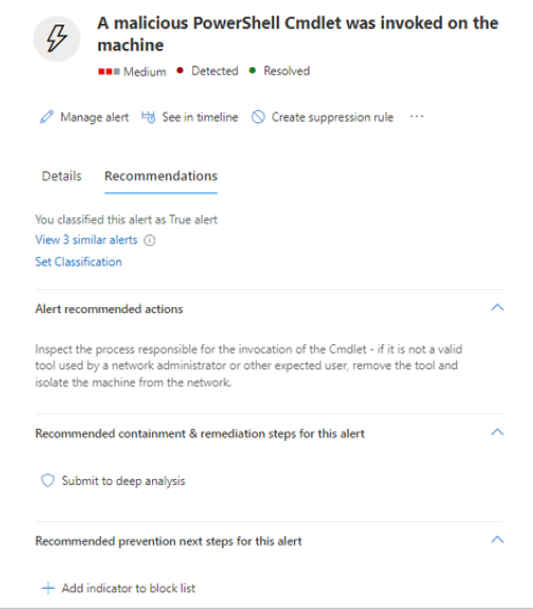

Benzer uyarılar geçmişte zaten sınıflandırıldıysa, diğer uyarıların nasıl çözüldüğünü öğrenmek için Microsoft Defender XDR önerileri kullanarak zaman kazanabilirsiniz. Özet ayrıntıları bölümünde Öneriler'i seçin.

Öneriler sekmesi araştırma, düzeltme ve önleme için sonraki adım eylemler ve öneriler sağlar. İşte bir örnek.

Uyarı ayarlama

Güvenlik operasyonları merkezi (SOC) analisti olarak en önemli sorunlardan biri, günlük tetiklenen daha fazla uyarı sayısını önceliklendirmektir. Analistin zamanı değerlidir ve yalnızca yüksek önem derecesine ve yüksek öncelikli uyarılara odaklanmak ister. Bu arada analistlerin, el ile gerçekleştirilen bir işlem olma eğiliminde olan düşük öncelikli uyarıları önceliklendirmeleri ve çözümlemeleri de gerekir.

Daha önce uyarı engelleme olarak bilinen uyarı ayarlama, uyarıları önceden ayarlama ve yönetme olanağı sağlar. Bu, uyarı kuyruğunun kolay hale getirilmesini sağlar ve belirli bir beklenen kuruluş davranışı gerçekleştiğinde ve kural koşulları karşılandığında uyarıları otomatik olarak gizleyerek veya çözümleyerek önceliklendirme süresinden tasarruf sağlar.

Uyarı ayarlama kuralları dosyalar, işlemler, zamanlanmış görevler ve uyarıları tetikleyen diğer kanıt türleri gibi kanıt türlerine göre koşulları destekler. Bir uyarı ayarlama kuralı oluşturduktan sonra, bu kuralı seçilen uyarıya veya uyarıyı ayarlamak için tanımlanan koşullara uyan herhangi bir uyarı türüne uygulayın.

Genel kullanılabilirlik uyarı ayarı yalnızca Uç Nokta için Defender'dan gelen uyarıları yakalar. Ancak, önizlemede uyarı ayarlama Office 365 için Defender, Kimlik için Defender, Defender for Cloud Apps, Microsoft Entra ID Koruması ( gibi diğer Microsoft Defender XDR hizmetlerine de genişletilir Microsoft Entra IP) ve diğer kullanıcılar platformunuzda ve planınızda kullanılabiliyorsa.

Dikkat

Bilinen iç iş uygulamalarının veya güvenlik testlerinin beklenen bir etkinliği tetiklediği ve uyarıları görmek istemediğiniz senaryolar için uyarı ayarlamayı dikkatle kullanmanızı öneririz.

Uyarıları ayarlamak için kural koşulları oluşturma

Microsoft Defender XDR Ayarları alanından veya uyarı ayrıntıları sayfasından uyarı ayarlama kuralları oluşturun. Devam etmek için aşağıdaki sekmelerden birini seçin.

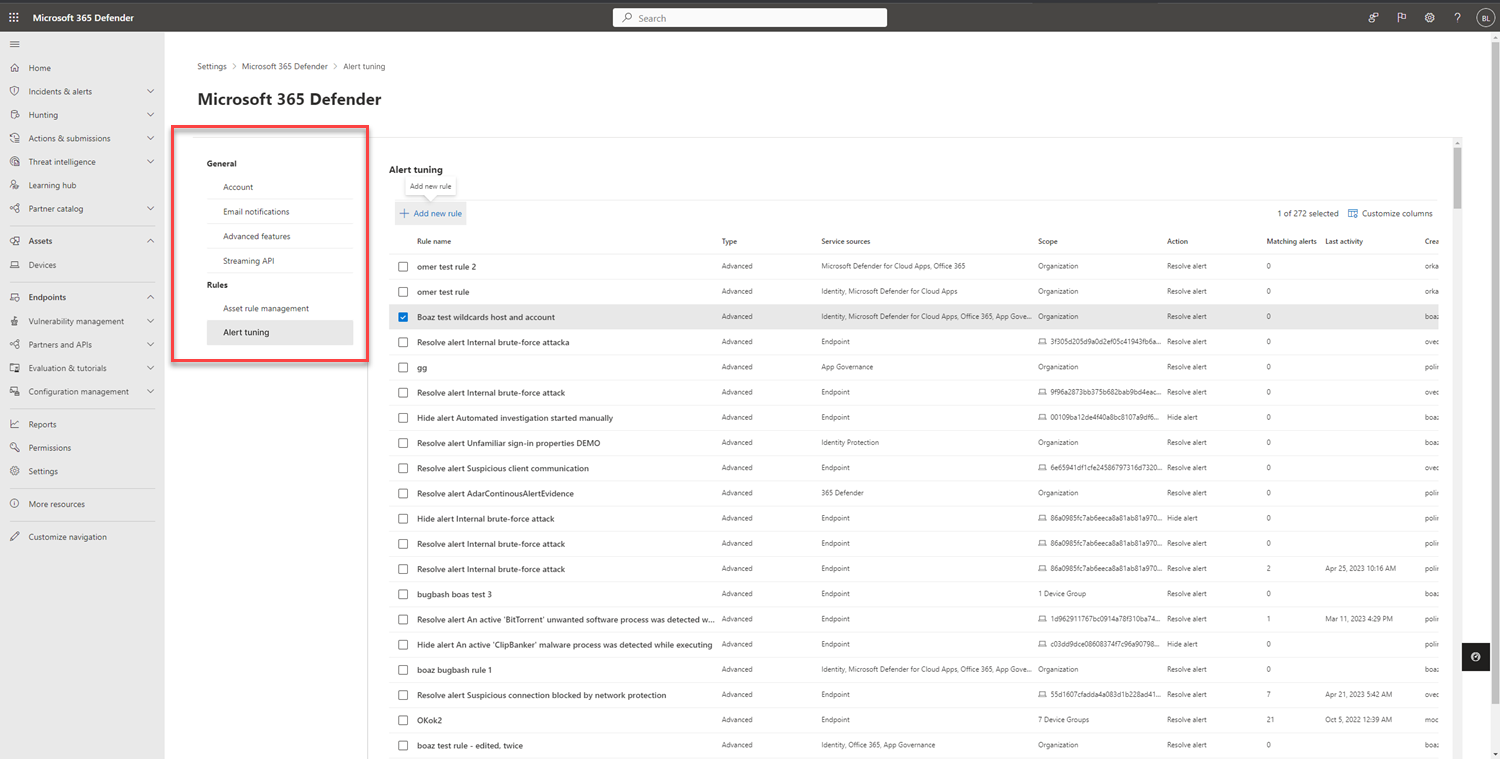

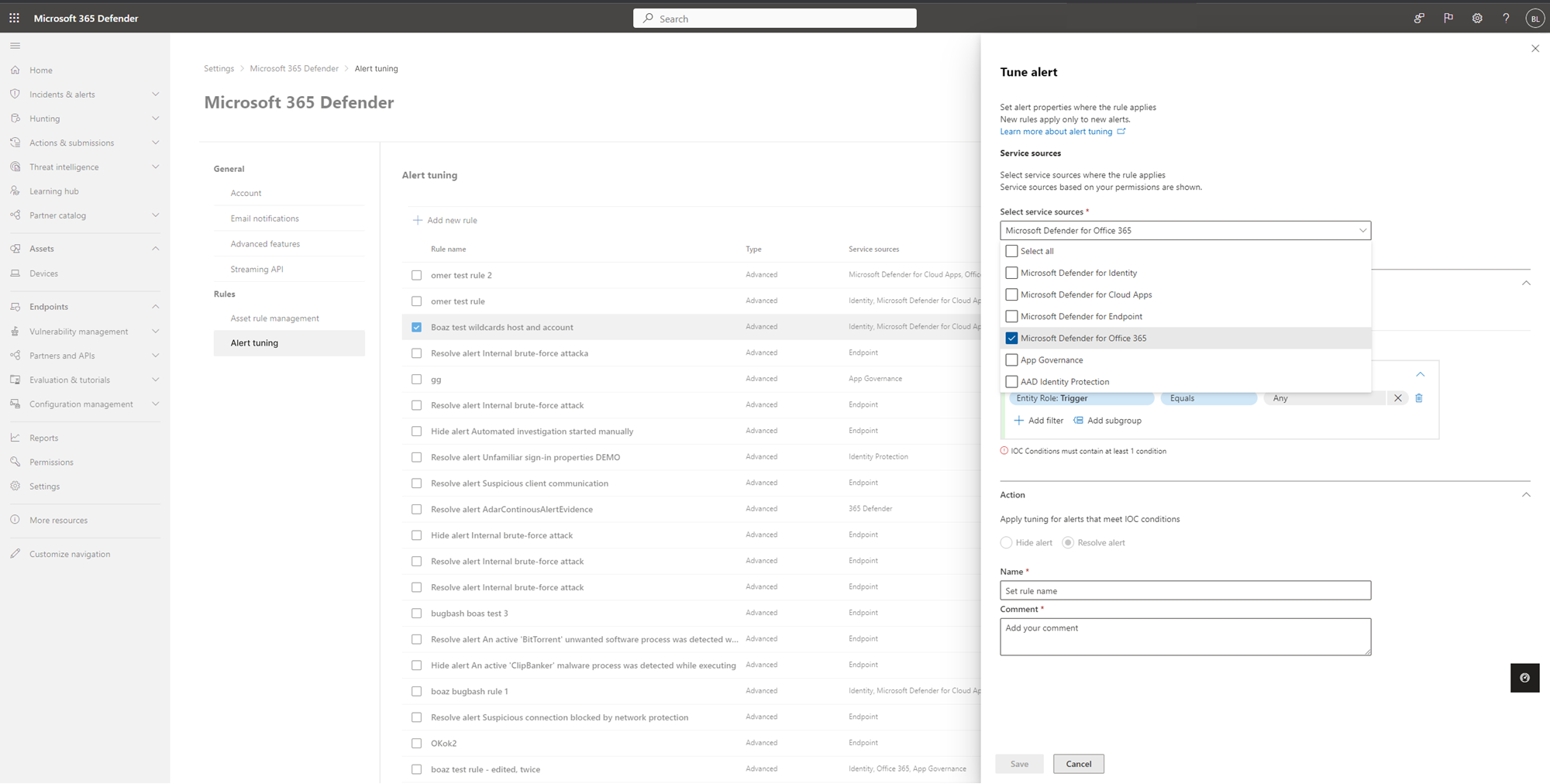

Microsoft Defender portalında Ayarlar > Microsoft Defender XDR > Uyarı ayarlama'yı seçin.

Yeni uyarıyı ayarlamak için Yeni kural ekle'yi seçin veya değişiklik yapmak için mevcut bir kural satırını seçin. Kural başlığının seçilmesi, ilişkili uyarıların listesini görüntüleyebileceğiniz, koşulları düzenleyebileceğiniz veya kuralı açıp kapatabileceğiniz bir kural ayrıntıları sayfası açar.

Uyarı ayarlama bölmesindeki Hizmet kaynaklarını seçin altında kuralın uygulanmasını istediğiniz hizmet kaynaklarını seçin. Listede yalnızca izinlere sahip olduğunuz hizmetler gösterilir. Örneğin:

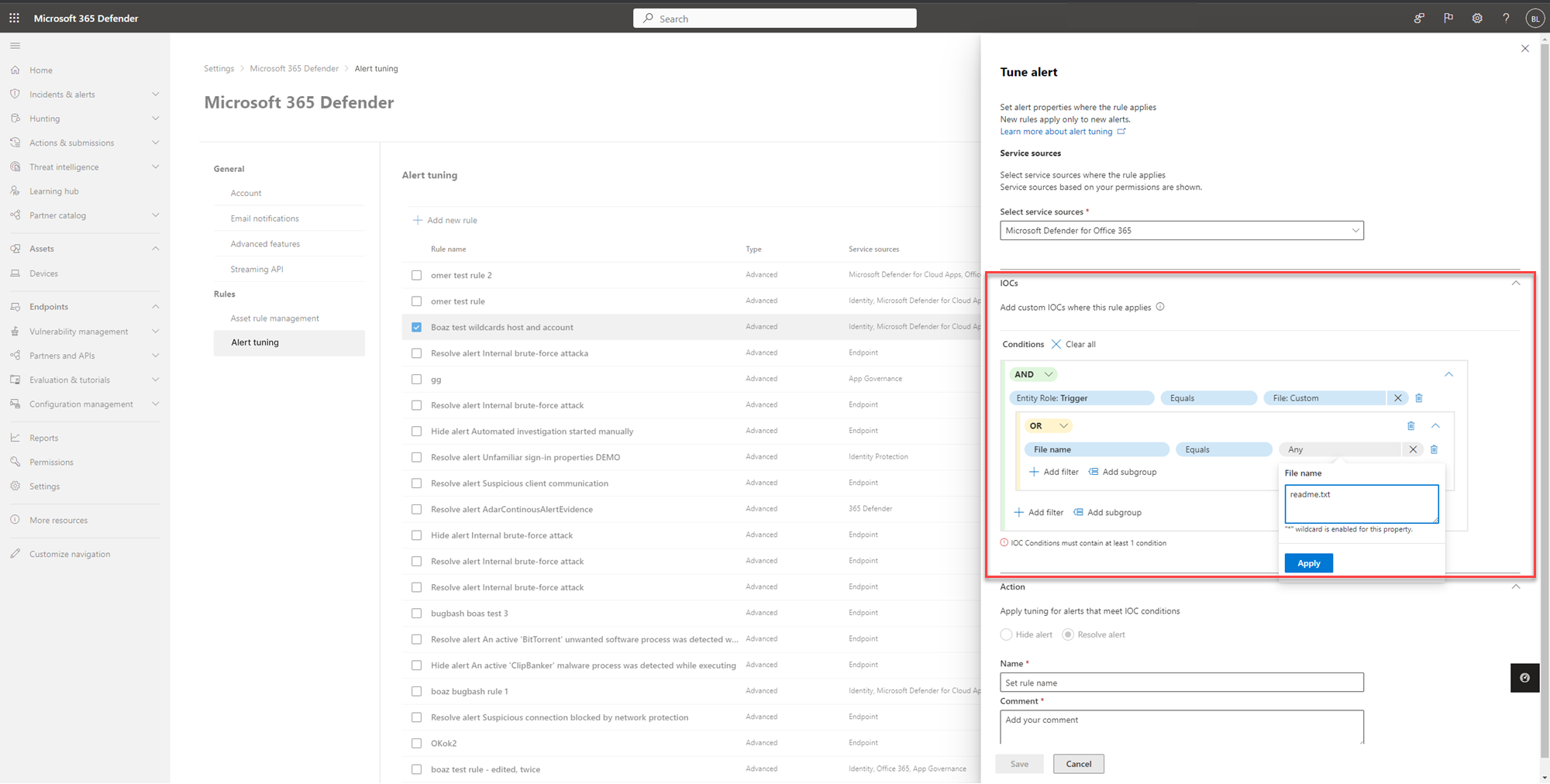

Koşullar alanına uyarı tetikleyicileri için bir koşul ekleyin. Örneğin, belirli bir dosya oluşturulduğunda bir uyarının tetiklenmesini önlemek istiyorsanız , File:Custom tetikleyicisi için bir koşul tanımlayın ve dosya ayrıntılarını tanımlayın:

Listelenen tetikleyiciler, seçtiğiniz hizmet kaynaklarına bağlı olarak farklılık gösterir. Tetikleyiciler, kötü amaçlı yazılımdan koruma tarama arabirimi (AMSI) betikleri, Windows Yönetim Araçları (WMI) olayları veya zamanlanmış görevler gibi bir uyarıyı tetikleyebilecek dosyalar, işlemler, zamanlanmış görevler ve diğer kanıt türleri gibi tüm risk (ICS) göstergeleridir.

Birden çok kural koşulu ayarlamak için Filtre ekle'yi seçin ve AND, OR ve gruplandırma seçeneklerini kullanarak uyarıyı tetikleyen birden çok kanıt türü arasındaki ilişkileri tanımlayın. Diğer kanıt özellikleri, koşul değerlerinizi tanımlayabileceğiniz yeni bir alt grup olarak otomatik olarak doldurulur. Koşul değerleri büyük/küçük harfe duyarlı değildir ve bazı özellikler joker karakterleri destekler.

Uyarıyı ayarla bölmesinin Eylem alanında, kuralın gerçekleştirmesini istediğiniz ilgili eylemi (Uyarıyı gizle veya Uyarıyı çözümle) seçin.

Uyarınız için anlamlı bir ad ve uyarıyı açıklamak için bir açıklama girin ve kaydet'i seçin.

Not

Uyarı başlığı (Ad), uyarı başlığını belirleyen uyarı türünü (IoaDefinitionId) temel alır. Aynı uyarı türüne sahip iki uyarı farklı bir uyarı başlığına değişebilir. Uyarıyı gizle özelliği yalnızca Uç Nokta için Defender uyarılarında kullanılabilir.

Uyarı ayrıntıları sayfasından uyarı ayarlama kuralınızı oluşturduktan sonra, görüntülenen Başarılı kural oluşturma sayfasında, uyarıyla ilgili GÇ'lerden herhangi birini gelecekte engellenmelerini önlemek için bir izin listesine gösterge olarak ekleyin. Uyarı ayarlama kuralının bir parçası olarak yapılandırılan GÇ'ler varsayılan olarak seçilir. Örneğin:

- İzin vermek için Kanıt seçin (IOC) listesine bir dosya ekleyin. Varsayılan olarak, uyarıyı tetikleyen dosya zaten seçilidir.

- Değere uygulanacak kapsamı seçin için bir kapsam tanımlayın. Varsayılan olarak, uyarınıza uygulanan kapsam seçilidir.

- Dosyayı izin verme listesine eklemek ve engellenmesini önlemek için Kaydet'i seçin. -->

Uyarıyı çözme

Bir uyarıyı çözümlemeyi tamamladıktan ve çözümlenebildiğiniz zaman, uyarı veya benzer uyarılar için Uyarıyı yönet bölmesine gidin ve durumu Çözüldü olarak işaretleyin ve ardından bir tehdit türü,Bilgilendirici, etkinlik türüyle beklenen etkinlik veya Hatalı pozitif olarak sınıflandırın.

Uyarıları sınıflandırmak Microsoft Defender XDR algılama kalitesini artırmaya yardımcı olur.

Uyarıları önceliklendirmek için Power Automate'i kullanma

Modern güvenlik operasyonları (SecOps) ekiplerinin etkili bir şekilde çalışması için otomasyon gerekir. SecOps ekipleri, gerçek tehditleri avlamaya ve araştırmaya odaklanmak için Power Automate'i kullanarak uyarı listesini önceliklendirmek ve tehdit olmayanları ortadan kaldırır.

Uyarıları çözümleme ölçütleri

- Kullanıcının İşyeri Dışında iletisi açık

- Kullanıcı yüksek riskli olarak etiketlenmemiş

Her ikisi de doğruysa, SecOps uyarıyı geçerli seyahat olarak işaretler ve çözer. Uyarı çözümlendikten sonra Microsoft Teams'de bir bildirim gönderilir.

Power Automate'i Microsoft Defender for Cloud Apps'ye bağlama

Otomasyonu oluşturmak için Power Automate'i Microsoft Defender for Cloud Apps bağlamadan önce bir API belirteci gerekir.

Microsoft Defender açın ve Ayarlar>Cloud Apps>API belirteci'ni seçin ve ardından API belirteçleri sekmesinde Belirteç ekle'yi seçin.

Belirteciniz için bir ad girin ve Oluştur'a tıklayın. Daha sonra ihtiyacınız olacak şekilde belirteci kaydedin.

Otomatik akış oluşturma

Otomasyonun sorunsuz bir iş akışı oluşturmak için verimli bir şekilde nasıl çalıştığını ve Power Automate'i Defender for Cloud Apps nasıl bağlayacağınızı öğrenmek için bu kısa videoyu izleyin.

Sonraki adımlar

İşlem içi olaylar için gerektiğinde araştırmanıza devam edin.

Ayrıca bkz.

- Olaylara genel bakış

- Olayları yönetin

- Olayları araştırın

- Defender'da veri kaybı önleme uyarılarını araştırma

- Microsoft Entra ID Koruması

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.