Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Serbest/meşgul bilgileriyle ilgili bir hatayı gidermek için, bu makalenin üst kısmındaki içindekiler tablosundan (İçindekiler tablosu) ilgili hata iletisini seçin.

Sorun giderme adımları sorunu çözmenize yardımcı olmazsa Microsoft Desteği'ne başvurun.

İletinin güvenliği doğrulanırken bir hata oluştu

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Otomatik bulma, e-posta adresi <smtp adresi> için System.Web.Services.Protocols.SoapHeaderException hatasıyla başarısız oldu: System.Web'de iletinin güvenliği doğrulanırken bir hata oluştu. Services.Protocols. SoapHttpClientProtocol. System.Web.Services.Protocols.SoapHttpClientProtocol.EndInvoke(IAsyncResult asyncResult) konumunda ReadResponse(SoapClientMessage iletisi, WebResponse yanıtı, Stream responseStream, Boolean asyncCall)

WSSecurity kimlik doğrulaması etkinleştirilmediyse veya sıfırlanması gerekiyorsa ya da Exchange Server'da federasyon sertifikalarını yeniledikten sonra bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Microsoft Federasyon Ağ Geçidi'ndeki meta verileri yenilemek için, şirket içi Exchange Yönetim Kabuğu'nda (EMS) iki kez aşağıdaki komutu çalıştırın:

Get-FederationTrust | Set-FederationTrust -RefreshMetadataDaha fazla bilgi için bkz . Serbest/meşgul aramaları şirket içi ortamda veya Exchange Server karma dağıtımında çalışmayı durduruyor.

WSGüvenlik kimlik doğrulamasını değiştirmek için şu adımları izleyin:

Şirket içi exchange sunucularındaki hem Otomatik Bulma hem de EWS sanal dizinlerinde WSGüvenlik kimlik doğrulamasını etkinleştirmek veya zaten etkinse sıfırlamak için federasyon kuruluşundaki kullanıcılar başka bir Exchange kuruluşunun serbest/meşgul bilgilerini göremez başlığı altında yer alan yordamı izleyin.

Notlar

PowerShell cmdlet'lerinin

Get-AutodiscoverVirtualDirectoryGet-WebServicesVirtualDirectoryçıkışı WSSecurity kimlik doğrulamasının zaten etkin olduğunu belirtse bile bu adımı gerçekleştirin.Yordam yalnızca şirket içi serbest/meşgul işlemlerini etkiler ve diğer istemci-sunucu bağlantılarını etkilemez.

IIS'yi

iisreset /noforceyeniden başlatmak için komutu her şirket içi Exchange sunucusunda bir PowerShell veya Komut İstemi penceresinde çalıştırın.Tüm şirket içi Exchange sunucularını yeniden başlatın.

Sistem olay günlüğündeki zaman dengesizliği uyarılarını veya hatalarını denetleyin ve çözün.

TargetSharingEprExchange Online PowerShell'de aşağıdaki cmdlet'i çalıştırarak kuruluş ilişkisindeki parametre değerini şirket içi dış Exchange Web Hizmetleri (EWS) URL'sine ayarlayın:Set-OrganizationRelationship "O365 to On-premises*" -TargetSharingEpr <on-premises EWS external URL>Parametre değerini ayarladıktan

TargetSharingEprsonra bulut posta kutusu Otomatik Bulma'yı atlar ve doğrudan şirket içi posta kutusunun EWS uç noktasına bağlanır.Not: Parametrenin

TargetSharingEprvarsayılan değeri boş. Otomatik Bulma parametreleriTargetAutodiscoverEprveyaDiscoveryEndpointgenellikle şirket içi EWS dış URL'sini (Autodiscover uç noktası) içerir. veDiscoveryEndpointparametre değerlerini almakTargetAutodiscoverEpriçin aşağıdaki PowerShell cmdlet'lerini çalıştırın:Get-OrganizationRelationship | FL TargetAutodiscoverEpr Get-IntraOrganizationConnector | FL DiscoveryEndpointKuruluş ilişkisindeki parametre değerinin

TargetApplicationUrifederasyon kuruluş tanımlayıcısında parametre değeriyle eşleştiğindenAccountNamespaceemin olun. Parametre değerini bulmakTargetApplicationUriiçin Test-OrganizationRelationship PowerShell cmdlet'ini çalıştırın. Parametre değerini bulmakAccountNamespaceiçin bkz. Karma serbest/meşgul ifadesini kaldırma.

Proxy web isteği başarısız oldu: Uzak sunucuya bağlanılamıyor

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen veya tam tersi olan bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Proxy web isteği başarısız oldu. , iç özel durum: System.Net.WebException: Uzak sunucuya bağlanılamıyor ; System.Net.Sockets.SocketException: Bağlı taraf belirli bir süre sonra düzgün yanıt vermediğinden veya bağlı ana bilgisayar System.Net.Sockets.Socket.EndConnect(IAsyncResult asyncResult) konumunda CUSTOMER_IP:443 / MICROSOFT_IP:443 yanıt vermediğinden bağlantı kurulamadı.

Bu hata, ağ bağlantısı sorunları Exchange Online'daki IP adresleri ile Exchange Server'daki uç noktalar arasında gelen veya giden bağlantıları engelliyorsa oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Her şirket içi Exchange sunucusundaki güvenlik duvarının Exchange Server uç noktaları ile Exchange Online IP adresleri arasında gelen veya giden bağlantılara izin verdiğinden emin olun. Güvenlik duvarı sorunlarını belirlemek için Exchange Online'dan serbest/meşgul isteğinde bulunup şirket içi güvenlik duvarını, ters ara sunucuyu ve ağ günlüklerini denetleyin. Güvenlik duvarı yapılandırma hakkında daha fazla bilgi için bkz. Federasyon temsilcisi ve Microsoft 365 URL'leri ve IP adresi aralıklarıiçin güvenlik duvarı konuları.

Exchange Online'dan gelen isteklerin şirket içi İstemci Erişimi sunucularına ulaştığını doğrulayın. Tüm şirket içi İstemci Erişimi sunucularında şu adımları izleyin:

Exchange Online'dan serbest/meşgul isteğinde bulunabilirsiniz.

Serbest/meşgul isteğinin günlüğe kaydedildiğini doğrulamak için varsayılan web sitesinin W3SVC1 klasöründeki IIS günlüklerini denetleyin. W3SVC1 klasör yolu şeklindedir

%SystemDrive%\inetpub\logs\LogFiles\W3SVC1.Serbest/meşgul isteğinin günlüğe kaydedildiğini doğrulamak için aşağıdaki klasörlerdeki HTTP proxy günlüklerini denetleyin:

%ExchangeInstallPath%\Logging\HttpProxy\Autodiscover

%ExchangeInstallPath%\Logging\HttpProxy\Ews

Exchange Online PowerShell'de aşağıdaki cmdlet'i çalıştırarak Exchange Online'dan şirket içi Exchange Web Hizmetleri (EWS) uç noktasına bağlantıyı test edin:

Test-MigrationServerAvailability -RemoteServer <on-premises mail server FQDN> -ExchangeRemoteMove -Credentials (Get-Credential)Notlar

Bu test, İnternet'ten gelen bağlantıları yalnızca Exchange Online IP adreslerinin şirket içi EWS uç noktanıza bağlanmasına izin verecek şekilde kısıtlarsanız yararlıdır.

Bu sorundan yalnızca birkaç bulut kullanıcısı etkileniyorsa ve posta kutuları Exchange Online'da aynı posta sunucusunda barındırılıyorsa, posta sunucusunun şirket içi uç noktalara bağlanıp bağlanamadığını denetleyin. Şirket içi uç noktanın, o posta sunucusunun giden dış IP adresinden gelen bağlantıları engellemesi mümkündür.

Kimlik bilgileri istendiğinde, etki alanı yöneticisi kimlik bilgilerinizi "etki alanı\yönetici" biçiminde girin.

E-posta adresi için otomatik bulma başarısız oldu: HTTP durumu 404

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Otomatik bulma, e-posta adresi <kullanıcısı SMTP adresi> için System.Net.WebException: İstek HTTP durum koduyla

404 Not Foundbaşarısız oldu hatasıyla başarısız oldu.

Otomatik Bulma uç noktaları işlev dışı veya yanlış yapılandırılmışsa bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Otomatik Bulma uç noktasının geçerli olup olmadığını denetleyin:

veya

TargetAutodiscoverEprparametresinden Otomatik Bulma uç noktası URL'siniDiscoveryEndpointalmak için aşağıdaki komutları çalıştırın:Get-IntraOrganizationConnector | FL DiscoveryEndpoint Get-OrganizationRelationship | FL TargetAutodiscoverEprWeb tarayıcısında Otomatik Bulma uç noktası URL'sine gidin. Geçerli bir Otomatik Bulma uç noktası HTTP durum kodunu

404 Not Founddöndürmez.

Şirket içi kullanıcının etki alanının bulut kullanıcısının kuruluş ayarlarında (kuruluş içi bağlayıcı veya kuruluş ilişkisi) belirtildiğinden emin olun:

Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Get-IntraOrganizationConnector | FL TargetAddressDomains Get-OrganizationRelationship -Identity <cloud to on-premises ID> | FL DomainNamesŞirket içi kullanıcının etki alanının her iki komutun çıktısında listelendiğini doğrulayın. Örneğin, bulut kullanıcısı şirket içi kullanıcı

user1@contoso.comuser2@contoso.roiçin serbest/meşgul ifadesini ararsa, şirket içi etki alanınıncontoso.rolistelendiğini doğrulayın.Şirket içi kullanıcının etki alanı bulut kullanıcısının kuruluş ayarlarında yoksa, aşağıdaki PowerShell cmdlet'ini çalıştırarak etki alanını ekleyin:

Set-IntraOrganizationConnector -Identity <connector ID> -TargetAddressDomains @{add="<on-premises domain>"}

SVC işleyici eşlemesinin HEM Otomatik Bulma hem de EWS sanal dizinlerinde IIS Yöneticisi'ndeki Varsayılan Web Sitesi altında bulunduğundan emin olun. Daha fazla bilgi için bkz. FederationInformation alınamadı ve Hedef tarafından Özel Durum oluşturuldu.

Not: Eşleme

AutodiscoverDiscoveryHander(*.svc), federasyon serbest/meşgul araması için kullanılmaz.

Özel durum proxy web isteği başarısız oldu

KAPAK: 43532

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Özel durum Proxy web isteği başarısız oldu. , iç özel durum: İstek HTTP durumu 401: Yetkisiz tanılama: 2000005; reason= "Belirteçte kullanıcı bağlamı tarafından belirtilen kullanıcı belirsiz." ; error_category="invalid_user"

Şirket içi kullanıcının UPN, SMTP adresi veya SIP adresi başka bir şirket içi posta kutusu tarafından kullanılıyorsa bu hata oluşabilir.

Çözüm

Bu sorunu çözmek için şu adımları izleyin:

Özel LDAP sorguları kullanarak yinelenen BIR UPN, SMTP adresi veya SIP adresine sahip şirket içi kullanıcı nesnelerini arayın. LDP.exe veya Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini kullanarak LDAP sorguları çalıştırabilirsiniz.

Örneğin, UPN

user@contoso.com, SMTP adresi veyauser@contoso.comSIP adresi olarak sahipuser@corp.contoso.comolan tüm kullanıcıları göstermek için aşağıdaki LDAP sorgusunu kullanın:(|(userPrincipalName=user@corp.contoso.com)(proxyAddresses=SMTP:user@contoso.com)(proxyAddresses=sip:user@contoso.com))Active Directory nesnelerini bulmak için LDP.exe veya Active Directory Kullanıcıları ve Bilgisayarları'nı kullanma hakkında daha fazla bilgi için bkz. LDP örnekleri.

Yinelenen adresi değiştirin veya yinelenen kullanıcı nesnesini silin.

Var olan bir bağlantı, uzak ana bilgisayar tarafından zorla kapatıldı

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Proxy web isteği başarısız oldu. , iç özel durum: System.Net.WebException: Temel alınan bağlantı kapatıldı: Alma sırasında beklenmeyen bir hata oluştu. System.IO.IOException: Aktarım bağlantısından veri okunamıyor: Var olan bir bağlantı uzak konak tarafından zorla kapatıldı. System.Net.Sockets.SocketException: Var olan bir bağlantı uzak konak tarafından zorla kapatıldı.

Bu hata, şirket içi güvenlik duvarı Exchange Online'da bir dış giden IP adresinden gelen bağlantıyı engellerse oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Exchange Online'dan gelen serbest/meşgul isteklerinin Exchange sunucusunda IIS'ye ulaşıp ulaşmadığını denetleyin. Exchange Online'dan serbest/meşgul isteği oluşturun ve serbest/meşgul isteği sırasında yapılan aşağıdaki IIS günlük girdilerini arayın:

%ExchangeInstallPath%\Logging\HttpProxy\Autodiscover klasöründeki "ASAutoDiscover/CrossForest/EmailDomain" öğesini içeren bir Otomatik Bulma girdisi.

Not: Kuruluş ilişkisindeki parametreyi

TargetSharingEprşirket içi dış Exchange Web Hizmetleri (EWS) URL'sine el ile ayarlarsanız, Otomatik Bulma atlanır ve bu girdi mevcut olmaz.%ExchangeInstallPath%\Logging\HttpProxy\Ews klasöründe "ASProxy/CrossForest/EmailDomain" içeren bir EWS girdisi.

Not: IIS günlüklerindeki zaman damgaları UTC saatini kullanır.

Her şirket içi Exchange sunucusundaki güvenlik duvarının Exchange Server uç noktaları ile Exchange Online IP adresleri arasında gelen veya giden bağlantılara izin verdiğinden emin olun. Güvenlik duvarı sorunlarını belirlemek için Exchange Online'dan serbest/meşgul istekleri yapın ve ardından şirket içi güvenlik duvarını, ters ara sunucuyu ve ağ günlüklerini denetleyin. Güvenlik duvarı yapılandırma hakkında daha fazla bilgi için bkz. Federasyon temsilcisi ve Microsoft 365 URL'leri ve IP adresi aralıklarıiçin güvenlik duvarı konuları.

Kuruluşunuz serbest/meşgul uygulamak için kuruluş ilişkilerini kullanıyorsa, her Exchange sunucusuna bir federasyon sertifikasının yüklendiğinden emin olun. Exchange Yönetim Kabuğu'nda (EMS) aşağıdaki komutları çalıştırın:

Test-FederationTrustCertificate Get-FederatedOrganizationIdentifier -IncludeExtendedDomainInfo | FLFederasyon sertifikası yüklüyse, komut çıktısı herhangi bir hata veya uyarı içermemelidir.

WSGüvenlik kimlik doğrulamasını değiştirmek için şu adımları izleyin:

Şirket içi exchange sunucularındaki hem Otomatik Bulma hem de EWS sanal dizinlerinde WSGüvenlik kimlik doğrulamasını etkinleştirmek veya zaten etkinse sıfırlamak için federasyon kuruluşundaki kullanıcılar başka bir Exchange kuruluşunun serbest/meşgul bilgilerini göremez başlığı altında yer alan yordamı izleyin. WSSecurity kimlik doğrulaması zaten etkin olsa bile bu adımı gerçekleştirin.

IIS Yöneticisi'nde Otomatik Bulma ve EWS uygulama havuzlarını geri dönüştürebilirsiniz.

IIS'yi

iisreset /noforceyeniden başlatmak için komutu her şirket içi Exchange sunucusunda bir PowerShell veya Komut İstemi penceresinde çalıştırın.

Bu sorundan yalnızca birkaç bulut kullanıcısı etkileniyorsa ve posta kutuları Exchange Online'da aynı posta sunucusunda barındırılıyorsa, posta sunucusunun şirket içi uç noktalara bağlanıp bağlanamadığını denetleyin. Şirket içi uç noktanın, o posta sunucusunun giden IP adresinden gelen bağlantıları engellemesi mümkündür.

Active Directory'de orman/etki alanı yapılandırma bilgileri bulunamadı

KAPAK: 47932

Sorun

Şirket içi bir kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen veya tam tersi olan bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Orman/etki alanı etki alanı <> yapılandırma bilgileri Active Directory'de bulunamadı.

Kuruluş ayarları yanlış yapılandırılmışsa bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Serbest/meşgul bilgileri istenen bir kullanıcının etki alanının, serbest/meşgul bilgilerini görüntülemeye çalışan kullanıcının kuruluş ayarlarında mevcut olduğunu doğrulayın. Serbest/meşgul yönüne bağlı olarak aşağıdaki yordamlardan birini seçin.

Buluttan şirket içine

Şirket içi bir kullanıcının serbest/meşgul bilgilerini görüntülemeye çalışan bir bulut kullanıcısı için şu adımları izleyin:

Exchange Online PowerShell'e bağlanın ve federasyon etki alanlarını almak için aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Get-IntraOrganizationConnector | FL TargetAddressDomains Get-OrganizationRelationship -Identity <cloud to on-premises ID> | FL DomainNamesŞirket içi kullanıcının etki alanının her iki komutun çıktısında listelendiğini doğrulayın. Örneğin, bulut kullanıcısı şirket içi kullanıcı

user1@contoso.comuser2@contoso.roiçin serbest/meşgul ifadesini ararsa, şirket içi etki alanınıncontoso.rolistelendiğini doğrulayın.Not

Etki alanı adlarını Exchange Online PowerShell'de çalıştırarak

(Get-IntraOrganizationConfiguration).OnPremiseTargetAddressesveya şirket içi Exchange Yönetim Kabuğu'nda (EMS) çalıştırarak(Get-FederatedOrganizationIdentifier).Domainsda bulabilirsiniz.Şirket içi kullanıcının etki alanı bulut kullanıcısının kuruluş ayarlarında yoksa, aşağıdaki PowerShell cmdlet'ini çalıştırarak etki alanını ekleyin:

Set-IntraOrganizationConnector -Identity <connector ID> -TargetAddressDomains @{add="<on-premises domain>"}

Şirket içi ortamdan buluta

Bulut kullanıcısının serbest/meşgul bilgilerini görüntülemeye çalışan şirket içi bir kullanıcı için şu adımları izleyin:

EMS'de aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Get-IntraOrganizationConnector | FL TargetAddressDomains Get-OrganizationRelationship -Identity <on-premises to cloud ID> | FL DomainNamesBulut kullanıcısının etki alanının komut çıkışında listelenen etki alanlarından biriyle eşleşip eşleşmediğini denetleyin. Örneğin, şirket içi kullanıcı bulut kullanıcısı

user1@contoso.rouser2@contoso.comiçin serbest/meşgul bilgilerini ararsa, her iki komutun çıktısında bulut etki alanınıncontoso.commevcut olduğunu doğrulayın.Bulut kullanıcısının etki alanı şirket içi kullanıcının kuruluş ayarlarında yoksa, etki alanını ekleyin. Aşağıdaki komutu çalıştırın:

Set-IntraOrganizationConnector -Identity <connector ID> -TargetAddressDomains @{add="<cloud domain>"}

Karma Exchange dağıtımınızın tam karma bir yapılandırmaya sahip olduğundan emin olun. Gerekirse Karma Yapılandırma Sihirbazı'nı (HCW) yeniden çalıştırın ve En Düşük Karma Yapılandırma yerine Tam Karma Yapılandırma'yı seçin. En düşük karma yapılandırma, kuruluş ilişkisi (federasyon güveni) veya kuruluş içi bağlayıcılar oluşturmaz.

Proxy web isteği başarısız oldu: HTTP durumu 401

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletilerinden birini bulursunuz.

Hata iletisi 1

Proxy web isteği başarısız oldu. ,iç özel durum: İstek HTTP durumu 401: Yetkisiz ile başarısız oldu.

Hata iletisi 2

E-posta adresi için otomatik bulma başarısız oldu. ,iç özel durum: İstek HTTP durumu 401: Yetkisiz ile başarısız oldu.

Exchange Online'dan doğrudan Exchange Server'a istekleri geçirmek yerine Exchange Server'ın önündeki bir çevre cihazı önceden kimlik doğrulaması (kullanıcı adı ve parola gerektirme) için yapılandırılmışsa bu hata oluşabilir. Karma Exchange dağıtımlarındaki Otomatik Bulma ve EWS sanal dizinleri ön kimlik doğrulamayı desteklemez.

Çevre cihazlarına örnek olarak ters proxy'ler, güvenlik duvarları ve Microsoft Threat Management Gateway (TMG) verilebilir.

Hata iletisi 1, bir EWS isteğinin başarısız olduğunu gösterir.

Hata iletisi 2, otomatik bulma isteğinin başarısız olduğunu gösterir.

Sorun giderme adımları

Aldığınız hata iletisinden bağımsız olarak serbest/meşgul sorununu gidermek için aşağıdaki adımları kullanın. Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Ön kimlik doğrulamasının etkinleştirilip etkinleştirilmediğini denetleyin. Şu adımları izleyin:

Ön kimlik doğrulamasının etkinleştirilip etkinleştirilmediğini denetlemek için Uzak Bağlantı Çözümleyicisi'nde Serbest/Meşgul testini çalıştırın. Bulut posta kutusu Kaynak Posta Kutusu, şirket içi posta kutusu ise Hedef Posta Kutusu'dur. Test tamamlandıktan sonra uç noktada geçiş kimlik doğrulaması durumunu denetleyin. Kırmızı bir onay işareti görürseniz, ön kimlik doğrulamayı devre dışı bırakın ve yeniden test edin. Yeşil bir onay işareti görürseniz, hatalı pozitif olabileceğinden sonraki adıma geçin.

Exchange Online'dan gelen serbest/meşgul isteğinin IIS'ye ulaşıp ulaşmadığını denetleyin. Serbest/meşgul sorgusu gerçekleştirin ve sorgu sırasında aşağıdaki girdilerden herhangi birini Exchange Server'daki IIS günlüklerinde arayın:

%ExchangeInstallPath%\Logging\HttpProxy\Autodiscover klasöründe, HTTP durum kodunu

401 Unauthorizediçeren ve "ASAutoDiscover/CrossForest/EmailDomain" metnini içeren bir Otomatik Bulma girdisi arayın.Not: Kuruluş ilişkisindeki parametre şirket içi EWS dış URL'sini belirtiyorsa

TargetSharingEpr, Otomatik Bulma atlanır ve bu giriş görünmez.%ExchangeInstallPath%\Logging\HttpProxy\Ews klasöründe, HTTP durum kodunu

401 Unauthorizediçeren ve "ASProxy/CrossForest/EmailDomain" metnini içeren bir EWS girdisi arayın.

Not: IIS günlüklerindeki zaman damgaları UTC saatini kullanır. HTTP durum koduna

401 Unauthorizedsahip bazı girişler normaldir.Belirtilen girdiler, serbest/meşgul isteğinin IIS'ye ulaştığını ve genellikle ön kimlik doğrulama sorunlarının kurallarını belirlediğini gösterir. Belirtilen girişleri bulamazsanız, serbest/meşgul isteğinin nerede takıldığını anlamak için ters ara sunucu ve güvenlik duvarı günlüklerinizi denetleyin.

EWS ve Otomatik Bulma sanal dizinlerinde WSSecurity (Exchange Server 2010) veya OAuth kimlik doğrulamasını (Exchange Server 2013 ve sonraki sürümler) etkinleştirdiğinizden emin olun. Ayrıca, Otomatik Bulma ve EWS sanal dizinleri için IIS'de varsayılan kimlik doğrulama ayarlarını etkinleştirdiğinizden emin olun. Daha fazla bilgi için bkz. Exchange sanal dizinleri için varsayılan kimlik doğrulama ayarları ve Exchange sanal dizinleri için varsayılan ayarlar.

İletinin güvenliği doğrulanırken bir hata oluştu bölümünde yer alan çözüm adımlarını izleyin. WSSecurity yapılandırıldıysa, WSSecurity'yi geçiş yapan adımı gerçekleştirdiğinizden emin olun. WSSecurity yerine OAuth kimlik doğrulaması yapılandırıldıysa, aşağıdaki komutları çalıştırarak Otomatik Bulma ve EWS sanal dizinlerinde OAuth kimlik doğrulamasını değiştirin:

Set-WebServicesVirtualDirectory "<ServerName>\ews (Exchange Back End)" -OAuthAuthentication:$False Set-WebServicesVirtualDirectory "<ServerName>\ews (Exchange Back End)" -OAuthAuthentication:$True Set-AutodiscoverVirtualDirectory "<ServerName>\Autodiscover (Exchange Back End)" -OAuthAuthentication:$False Set-AutodiscoverVirtualDirectory "<ServerName>\Autodiscover (Exchange Back End)" -OAuthAuthentication:$TrueGüncel bir federasyon güvenine sahip olduğunuzu doğrulayın. Exchange kuruluşunuzun federasyon güven bilgilerini almak için Exchange Online PowerShell'de aşağıdaki komutu çalıştırın:

Get-FederationTrustKomut çıktısı aşağıdaki bilgileri içermelidir:

Name ApplicationIdentifier ApplicationUri WindowsLiveId 260563 outlook.com MicrosoftOnline 260563 outlook.com Not: Güven

WindowsLiveId, Microsoft Federasyon Ağ Geçidi'nin bir tüketici örneğidir. GüvenMicrosoftOnline, Microsoft Federasyon Ağ Geçidi'nin bir iş örneğidir.Güncel bir federasyon güveni için, öğesinin

ApplicationIdentifierolduğundan260563ve olmadığından292841veApplicationUrioutlook.comoutlook.live.comdeğil olduğundan emin olun. Eski bir federasyon güveni varsa Microsoft Desteği'ne başvurun.

E-posta adresi için otomatik bulma başarısız oldu: InvalidUser

KAPAK: 33676

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

'' konumundaki Otomatik Bulma hizmetinden gelen yanıt, 'https://Autodiscover/Autodiscover.svc/WSSecurityExternalEwsUrl' kullanıcı ayarındaki bir hata nedeniyle başarısız oldu. Hata iletisi: InvalidUser.

Uzak Bağlantı Çözümleyicisi'nde Serbest/Meşgul testini çalıştırdığınızda hata iletisi görünebilir.

Bulut posta kutusu veya Otomatik Bulma uç noktası yanlış yapılandırılmışsa bu hata oluşabilir.

Sorun giderme adımları

Aşağıdaki komutu çalıştırarak bulut kullanıcısının etki alanını içeren

onmicrosoft.comikincil bir SMTP adresine sahip olduğunu doğrulayın:Get-Mailbox -Identity <mailbox ID> | FL EmailAddressesÖrneğin, birincil SMTP adresine

user1@contoso.comsahip bir kullanıcının benzeruser1@contoso.mail.onmicrosoft.comikincil bir SMTP adresi olmalıdır.Bulut kullanıcısı Exchange Server'dan yönetiliyorsa, ikincil SMTP adresini Exchange Server'a ekleyin ve ardından şirket içi ortamınızla Microsoft Entra Id arasında kimlik verilerini eşitleyin.

Kuruluş ilişkisindeki parametre değerini şirket içi dış Exchange Web Hizmetleri (EWS) URL'sine ayarlamak

TargetSharingEpriçin aşağıdaki komutları çalıştırın:Connect-ExchangeOnline Set-OrganizationRelationship "O365 to On-premises*" -TargetSharingEpr <on-premises EWS external URL>Parametre değerini ayarladıktan

TargetSharingEprsonra bulut posta kutusu Otomatik Bulma'yı atlar ve doğrudan şirket içi posta kutusunun EWS uç noktasına bağlanır.

Çağıranın serbest/meşgul verilerine erişimi yok

KAPAK: 47652, 44348, 40764

Sorun

Şirket içi bir kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen veya tam tersi olan bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Microsoft.Exchange.InfoWorker.Common.Availability.NoFreeBusyAccessException: Çağıranın serbest/meşgul verilerine erişimi yok.

Serbest/meşgul bilgileri istenen kullanıcının posta kutusu yanlış yapılandırılmışsa bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Aşağıdaki komutu çalıştırarak serbest/meşgul bilgileri istenen kullanıcının takvim izinlerini denetleyin:

Get-MailboxFolderPermission -Identity <mailbox ID>:\CalendarAccessRightsKomut çıktısındakiDefaultkullanıcının değeri veyaLimitedDetailsolmalıdırAvailabilityOnly.AccessRightsdeğer iseNone, bu değeri veyaLimitedDetailsolarak ayarlamak için aşağıdaki PowerShell cmdlet'iniAvailabilityOnlyçalıştırın:Set-MailboxFolderPermission -Identity <mailbox ID>:\Calendar -AccessRights <access rights value>Kuruluş ilişkisini denetlemek için geçerli yöntemi kullanın:

Bulut kullanıcısı şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemiyorsa:

Şirket içi kuruluş ilişkisinin, şirket içi serbest/meşgul bilgilerine erişebilen bulut etki alanını belirttiğini doğrulayın. Örnek bir bulut etki alanıdır

contoso.mail.onmicrosoft.com. Exchange Server'da kuruluş ilişkisini değiştirme hakkında bilgi için bkz. Kuruluş ilişkisini değiştirmek için PowerShell kullanma. Ayrıca bulut kullanıcısının Kimden e-posta adresinin, örneğinlucine.homsi@contoso.mail.onmicrosoft.comaynı bulut etki alanına sahip olduğunu doğrulayın.Şirket içi kullanıcı bir bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyemiyorsa:

Bulut kuruluş ilişkisinin bulut serbest/meşgul bilgilerine erişebilecek şirket içi etki alanını belirttiğini doğrulayın. Örnek şirket içi etki alanıdır

contoso.com. Exchange Online'da kuruluş ilişkisini değiştirme hakkında bilgi için bkz. Kuruluş ilişkisini değiştirmek için Exchange Online PowerShell kullanma. Ayrıca, şirket içi kullanıcının Kimden e-posta adresinin, örneğinlucine.homsi@contoso.comaynı şirket içi etki alanına sahip olduğunu doğrulayın.

İletideki güvenlik belirteçleri işlenirken bir hata oluştu

KAPAK: 59916

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

ProxyWebRequestProcessingException ErrorProxyRequestProcessingFailed

Proxy web isteği başarısız oldu. , iç özel durum: İletideki güvenlik belirteçleri işlenirken bir hata oluştu.

Microsoft Federasyon Ağ Geçidi'ndeki sertifikalar veya meta veriler geçersizse bu hata oluşabilir.

Sorun giderme adımları

Aşağıdaki PowerShell cmdlet'lerini çalıştırarak şirket içi federasyon güven sertifikalarının sona erme tarihini ve parmak izlerini denetleyin:

Get-FederationTrust | FL Test-FederationTrust Test-FederationTrustCertificateMicrosoft Federasyon Ağ Geçidi'ndeki meta verileri yenilemek için, şirket içi Exchange Yönetim Kabuğu'nda (EMS) iki kez aşağıdaki komutu çalıştırın:

Get-FederationTrust | Set-FederationTrust -RefreshMetadataDaha fazla bilgi için bkz . Serbest/meşgul aramaları çalışmayı durduruyor.

İstekte bulunan farklı bir kuruluştan olduğundan, kuruluşlar arası isteğe izin verilmiyor

KAPAK: 39660

Sorun

Karma olmayan bir Exchange Online kiracısında bulunan bir bulut kullanıcısının, karma olan başka bir Exchange Online kiracısında bulunan bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyebildiği karma ağ senaryonuz var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

İstekte bulunan farklı bir kuruluştan olduğundan posta kutusu <SMTP adresi> için kuruluşlar arası isteğe izin verilmiyor

Alıcı: <SMTP adresi>

Özel Durum Türü: CrossOrganizationProxyNotAllowedForExternalOrganization

Özel Durum İletisi: İstekte bulunan farklı bir kuruluştan olduğundan SMTP adresi> için <kuruluşlar arası isteğe izin verilmiyor.

Örneğin, karma olmayan bir Exchange Online kiracısında bulunan bir kullanıcı lucine@adatum.com , karma kiracıdaki bir bulut kullanıcısının chanok@contoso.com serbest/meşgul durumunu görüntüleyemez. Bulut kullanıcısının chanok@contoso.com bir proxy e-posta adresi chanok@contoso.mail.onmicrosoft.comvardır. Bağımsız kiracının iki kuruluş ilişkisi vardır: contoso.com (şirket içi) ve contoso.mail.onmicrosoft.com (bulut). Exchange Server'a yönelik noktalar için contoso.com otomatik bulma ve Exchange Online'a yönelik noktalar için contoso.mail.onmicrosoft.com Otomatik Bulma. Puanlar için contoso.com Otomatik Bulma, Exchange Online'a işaret etmediğinden, kiracıdaki kullanıcı için chanok@contoso.comserbest/meşgul bilgilerini sorgularken hata iletisini alır.

Not

Eşdeğer şirket içi karma ağ senaryosu için bkz. Karma ağ.

Geçici Çözüm

Bu sorunu geçici olarak çözmek için kuruluşunuz aşağıdaki yöntemlerden birini kullanabilir:

Otomatik Bulma'nın Exchange Online'a işaret ettiği e-posta adresini kullanarak, karma kiracıdaki bir bulut kullanıcısının serbest/meşgul durumunu sorgulaması gerekir. Örneğin,

lucine@adatum.comiçinchanok@contoso.mail.onmicrosoft.comserbest/meşgul bilgilerini sorgular. Serbest/meşgul bilgilerini başarıyla sorgulamak için, karma kiracıdaki hangi kullanıcıların bulutta barındırıldığını ve bu kullanıcıların her biri için Otomatik Bulma'nın Exchange Online'ı işaret ettiği e-posta adresini öğrenmesi gerekir.Bağımsız Exchange Online kiracısının yöneticisi, karma kiracıdaki her bulut kullanıcısının dış e-posta adresini, Otomatik Bulma'nın Exchange Online'ı işaret ettiği e-posta adresine ayarlamalıdır. Örneğin, bağımsız olmayan Exchange Online kiracısında bir yönetici, karma kiracıdaki hedef e-posta adresini

chanok@contoso.comolarakchanok@contoso.mail.onmicrosoft.comayarlar. Bu değişikliği yapmak için yöneticinin karma kiracıdaki hangi kullanıcıların bulutta barındırıldığı ve bu kullanıcıların her biri için Otomatik Bulma'nın Exchange Online'a işaret ettiği e-posta adresini bilmesi gerekir. Kullanıcı e-posta adreslerinin kiracılar arası eşitlemesi hakkında daha fazla bilgi için bkz. Kiracılar arası eşitleme nedir?

Daha fazla bilgi

Bir kullanıcı aşağıdaki senaryoda benzer bir sorunla karşılaşabilir:

- Kullanıcı, bağımsız bir Exchange Server kiracısındadır.

- Kullanıcı, karma kiracıdaki şirket içi bir kullanıcının serbest/meşgul durumunu görüntülemeye çalışır.

- Karma kiracı için otomatik bulma, Exchange Online'a işaret etti.

Örneğin, exchange server kiracısında yer alan bir kullanıcı karma kiracıdaki şirket içi kullanıcının chanok@contoso.com serbest/meşgul bilgilerini görüntüleyemiyor çünkü Exchange Online (autodiscover-s.outlook.com) noktaları için contoso.com Otomatik Bulma.

İstek HTTP durumu 401: Yetkisiz (imzalama sertifikası eksik) ile başarısız oldu

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

System.Net.WebException: İstek HTTP durumu 401: Yetkisiz ile başarısız oldu.

Test-OAuthConnectivity cmdlet'ini çalıştırırsanız, komut çıkışında aşağıdaki hata iletisini görürsünüz:

Microsoft.Exchange.Security.OAuth.OAuthTokenRequestFailedException: İmzalama sertifikası eksik.

Örneğin, aşağıdaki komutu çalıştırırsınız:

Test-OAuthConnectivity -Service AutoD -TargetUri <on-premises Autodiscover URL> -Mailbox <mailbox ID> -Verbose | FL

TargetUri Parametre değeri, şirket içi Otomatik Bulma hizmeti URL'sidir. Bu URL'ye örnek olarak .https://mail.contoso.com/Autodiscover/Autodiscover.svc

Kimlik doğrulama yapılandırması geçersiz bir OAuth sertifikasına sahipse bu hata oluşabilir.

Çözüm

Bu sorunu çözmek için şu adımları izleyin:

Kimlik doğrulama yapılandırması tarafından kullanılan OAuth sertifikasının parmak izini almak için Exchange Yönetim Kabuğu'nda (EMS) aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-AuthConfig | FL CurrentCertificateThumbprintKomut çıkışı bir sertifika parmak izi döndürmezse 3. adıma gidin. Aksi takdirde, sonraki adıma geçin.

1. adımda tanımlanan sertifikanın Exchange Server'da var olup olmadığını denetlemek için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-ExchangeCertificate -Thumbprint (Get-AuthConfig).CurrentCertificateThumbprint | FLExchange Server herhangi bir sertifika döndürmezse, yeni sertifika oluşturmak için 3. adıma gidin.

Exchange Server bir sertifika döndürürse ancak parmak izi 1. adımda aldığınız parmak izinden farklıysa, 4. adıma gidin. 4. adımda, Exchange Server'ın döndürdüğünü sertifikanın parmak izini belirtin.

Yeni bir OAuth sertifikası oluşturmak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

New-ExchangeCertificate -KeySize 2048 -PrivateKeyExportable $true -SubjectName "CN=Microsoft Exchange Server Auth Certificate" -FriendlyName "Microsoft Exchange Server Auth Certificate" -DomainName <Domain> -Services SMTPNot

SMTP sertifikasını değiştirmeniz istenirse, istemi kabul etmeyin.

4. adımda, bu adımda oluşturduğunuz yeni sertifikanın parmak izini belirtin.

Kimlik doğrulama yapılandırmasını belirtilen sertifikayı kullanacak şekilde güncelleştirmek için aşağıdaki PowerShell cmdlet'lerini çalıştırın:

$date=Get-Date Set-AuthConfig -NewCertificateThumbprint <certificate thumbprint> -NewCertificateEffectiveDate $date Set-AuthConfig -PublishCertificateNot

Geçerlilik tarihinin şu andan itibaren 48 saatten az olduğu konusunda uyarılırsanız devam etmeyi seçin.

Önceki sertifikaya yapılan başvuruları kaldırmak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-AuthConfig -ClearPreviousCertificate

Uygulamada RBAC rolleri için bağlı bir hesap eksik veya bağlı hesapta RBAC rol ataması yok veya arayan kullanıcı hesabı oturum açma devre dışı

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

System.Web.Services.Protocols.SoapException: Uygulamada RBAC rolleri için bağlı bir hesap eksik veya bağlı hesapta RBAC rol ataması yok veya arayan kullanıcı hesabı oturum açma devre dışı bırakıldı.

Sorun giderme adımları

Hata iletisinde belirtilen sorunları gidermek için aşağıdaki adımları kullanın. 1. ve 2. adımları tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Exchange Server iş ortağı uygulamaları listesinde "Exchange Online-ApplicationAccount" girişinin bulunduğundan emin olun. Denetlemek için Exchange Yönetim Konsolu'nda (EMS) aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-PartnerApplication | FL LinkedAccountHesap girişi olarak

<root domain FQDN>/Users/Exchange Online-ApplicationAccountgörünmelidir. Girdi listeleniyorsa 2. adıma gidin.Hesap girişi listelenmiyorsa, şu adımları izleyerek hesabı ekleyin:

Hesabı şirket içi Active Directory'de bulmak için aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Set-ADServerSettings -ViewEntireForest $true Get-User "Exchange Online-ApplicationAccount"Hesap Active Directory'de listeleniyorsa 1b. adıma gidin.

Hesap Active Directory'de listelenmiyorsa silinmiş olabilir. Hesap durumunu denetlemek ve silinmişse geri yüklemek için ADRestore kullanın. Hesabı ADRestore kullanarak geri yüklediyseniz 1b. adıma gidin.

ADRestore kullanarak hesabı geri yükleyemiyorsanız, Active Directory'de ve Exchange Server etki alanlarında açıklanan yordamı izleyin. Bu yordam hesabı geri yüklemezse, hesabı Active Directory'de el ile oluşturun ve 1b. adıma geçin.

Active Directory hesabını Exchange Server iş ortağı uygulamaları listesine eklemek için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-PartnerApplication "Exchange Online" -LinkedAccount "<root domain FQDN>/Users/Exchange Online-ApplicationAccount"Tüm şirket içi Exchange sunucularını yeniden başlatın veya komutu her sunucudaki bir PowerShell veya Komut İstemi penceresinde çalıştırarak

iisreset /noforceIIS'yi yeniden başlatın.

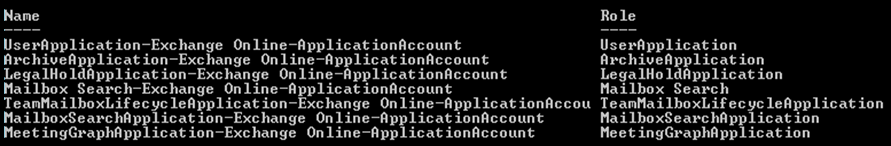

Rol tabanlı erişim denetimi (RBAC) atamalarını denetlemek için EMS'de aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-ManagementRoleAssignment -RoleAssignee "Exchange Online-ApplicationAccount" | FL Name,RoleÖrneğin, komut çıktısı aşağıdaki rol atamalarını listeleyebilir:

Hata iletisinde belirtilen sorunlar için aşağıdaki günlüklerde arama yapın:

- %ExchangeInstallPath%\Logging\Ews klasöründe bulunan Exchange Web Services (EWS) günlükleri

- Uygulama olay günlükleri

- Sistem olay günlükleri

3. adımda listelenen günlüklerde AuthzInitializeContextFromSid'e başvuran bir hata iletisi arayın. Bu hata iletisini bulursanız aşağıdaki kaynaklara bakın:

Girilen ve depolanan parolalar eşleşmiyor

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Soap hatası özel durumu alındı. Girilen ve depolanan parolalar eşleşmiyor.

Bulut kullanıcısının şirket içi kullanıcı posta kutusu için temsilci belirteci alıp alamayacağını denetlemek için aşağıdaki cmdlet'i çalıştırdığınızda aynı hata iletisini görürsünüz:

Test-OrganizationRelationship -Identity "O365 to On-premises*" -UserIdentity <cloud mailbox ID> -Verbose

Neden

Belirli bulut kullanıcıları için Azure kimlik bilgileri içinde bir tutarsızlık vardır.

Çözüm

Bu sorunu çözmek için şu adımları izleyin:

Bulut kullanıcısının parolasını sıfırlayın. Aynı parolayı veya farklı bir parolayı seçin.

Etki alanını kullanmak için bulut kullanıcısının kullanıcı asıl adını (UPN) güncelleştirin

onmicrosoft.comve ardından UPN'yi eski değerine geri döndürin. Örneğin, bulut kullanıcısının UPN'i iseuser@contoso.com, bunu geçici UPN olarakuser@contoso.mail.onmicrosoft.comdeğiştirin ve UPN'yi olarakuser@contoso.comgeri alın. Bunu yapmak için Azure AD PowerShell veya MSOL hizmetini kullanın.Azure AD PowerShell kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-AzureAD Set-AzureADUser -ObjectID <original UPN> -UserPrincipalName <temporary UPN> Set-AzureADUser -ObjectID <temporary UPN> -UserPrincipalName <original UPN>MSOL hizmetini kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-MsolService Set-MsolUserPrincipalName -UserPrincipalName <original UPN> -NewUserPrincipalName <temporary UPN> Set-MsolUserPrincipalName -UserPrincipalName <temporary UPN> -NewUserPrincipalName <original UPN>

Şirket içi kullanıcı nesnesinin değerinin null olduğundan emin

ImmutableIdolun.ImmutableIdExchange Yönetim Kabuğu'nda (EMS) aşağıdaki komutu çalıştırarak şirket içi kullanıcı nesnesinin değerini denetleyin:Get-RemoteMailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableIdDeğere bağlı olarak

ImmutableIdaşağıdaki yöntemlerden birini kullanın.ImmutableId değeri null

ImmutableIdDeğer null ise değerini değiştirin:EMS'de

ImmutableIdaşağıdaki PowerShell cmdlet'ini çalıştırarak uzak posta kutusu nesnesini bulut kullanıcısının UPN'sine ayarlayın:Set-RemoteMailbox -Identity <cloud mailbox> -ImmutableId <UPN>Örneğin:

Set-RemoteMailbox user@contoso.com -ImmutableId user@contoso.onmicrosoft.com.EMS'de aşağıdaki PowerShell cmdlet'lerini çalıştırarak değişikliği buluta eşitleyin:

Import-Module ADSync Start-ADSyncSyncCycle -PolicyType DeltaDeğerin

ImmutableIdgüncelleştirildiğini doğrulamak için Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırın:Get-Mailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableIdEMS'de

ImmutableIdaşağıdaki PowerShell cmdlet'ini çalıştırarak uzak posta kutusu nesnesini null olarak geri döndürün:Set-RemoteMailbox -Identity <cloud mailbox> -ImmutableId $nullEMS'de aşağıdaki PowerShell cmdlet'ini çalıştırarak değişikliği buluta eşitleyin:

Start-ADSyncSyncCycle -PolicyType DeltaDeğerin

ImmutableIdgüncelleştirildiğini doğrulamak için Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırın:Get-Mailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableId

ImmutableId değeri null değil

ImmutableIdDeğer null değilse EMS'de aşağıdaki komutu çalıştırarakImmutableIddeğeri null olarak ayarlayın:Set-RemoteMailbox -Identity <user> -ImmutableId $nullExchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırarak değerin güncelleştirildiğini doğrulayabilirsiniz

ImmutableId:Get-Mailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableId

Parolanın değiştirilmesi gerekiyor veya hesabın parolasının süresi doldu

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletilerinden birini bulursunuz.

Hata iletisi 1

Hesabın parolasının süresi doldu

Hata iletisi 2

Parolanın değiştirilmesi gerekiyor

Bulut kullanıcısının şirket içi kullanıcı posta kutusu için temsilci belirteci alıp alamayacağını denetlemek için aşağıdaki cmdlet'i çalıştırdığınızda aynı hata iletisini görürsünüz:

Test-OrganizationRelationship -Identity "O365 to On-premises*" -UserIdentity <cloud mailbox ID> -Verbose

Belirli bulut kullanıcıları için Azure kimlik bilgileri içinde bir tutarsızlık varsa bu hata oluşabilir.

Çözüm

Hata iletisiyle eşleşen çözümü seçin.

Hata iletisi 1 için çözüm

Sorunu çözmek için Azure AD PowerShell veya MSOL hizmetini kullanın.

Azure AD PowerShell kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-AzureAD Set-AzureADUser -ObjectId <account UPN> -PasswordPolicies DisablePasswordExpirationMSOL hizmetini kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-MsolService Set-MsolUser -UserPrincipalName <account UPN> -PasswordNeverExpires $true

Hata iletisi 2 için çözüm

Sorunu düzeltmek için aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-MsolService

Set-MsolUserPassword -UserPrincipalName <UPN> -ForceChangePassword $false

Daha fazla bilgi için bkz. Şirket içi Exchange'den geçirildikten sonra serbest/meşgul bilgilerini göremiyorum.

Federasyon hesabının oturum açılabilmesi için sağlama gereklidir

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Federasyon hesabının oturum açılabilmesi için sağlama gereklidir. ErrorWin32InteropError

Bulut kullanıcısının şirket içi kullanıcı posta kutusu için temsilci belirteci alıp alamayacağını denetlemek için aşağıdaki cmdlet'i çalıştırdığınızda da aynı hata iletisini alırsınız:

Test-OrganizationRelationship -Identity "O365 to On-premises*" -UserIdentity <cloud mailbox ID> -Verbose

Microsoft Entra Id'de federasyon kullanıcılarının yapılandırmasında tutarsızlık varsa bu hata oluşabilir.

Çözüm

Not

Sorun kuruluşunuzdaki bulut kullanıcılarının çoğunu veya tümünü etkiliyorsa Microsoft Desteği'ne başvurun.

Sorunu çözmek için, bulut kullanıcısının kullanıcı asıl adını (UPN) etki alanını kullanacak şekilde güncelleştirin onmicrosoft.com ve ardından eski değerine (federasyon etki alanı) geri dönün. Örneğin, bulut kullanıcısının UPN'i ise user@contoso.comgeçici UPN'ye user@contoso.mail.onmicrosoft.com geçin ve sonra öğesine geri dönün user@contoso.com. Bunu yapmak için aşağıdaki yaklaşımlardan birini kullanın (Azure AD PowerShell veya MSOL hizmeti):

Azure AD PowerShell kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-AzureAD Set-AzureADUser -ObjectID <original UPN> -UserPrincipalName <temporary UPN> Set-AzureADUser -ObjectID <temporary UPN> -UserPrincipalName <original UPN>MSOL hizmetini kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-MsolService Set-MsolUserPrincipalName -UserPrincipalName <original UPN> -NewUserPrincipalName <temporary UPN> Set-MsolUserPrincipalName -UserPrincipalName <temporary UPN> -NewUserPrincipalName <original UPN>

İstek zaman aşımına uğradı

KAPAK: 43404

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

İstek zaman aşımına uğradı

İstek zamanında işlenemedi. Zaman aşımı 'İstek-Tamamlanma Bekleniyor' sırasında oluştu.

Microsoft.Exchange.InfoWorker.Common.Availability.TimeoutExpiredException: İstek zamanında işlenemedi. Zaman aşımı 'İstek-Tamamlanma Bekleniyor' sırasında oluştu.

Özel durumun kaynaklandığı sunucunun adı: <sunucu adı>.

Bulut kullanıcısının şirket içi kullanıcı posta kutusu için temsilci belirteci alıp alamayacağını denetlemek için aşağıdaki cmdlet'i çalıştırırsanız da aynı hata iletisini alırsınız:

Test-OrganizationRelationship -Identity "O365 to On-premises*" -UserIdentity <cloud mailbox ID> -Verbose

Ağ veya geçici sorunlar varsa bu hata oluşabilir. Hata iletisi geneldir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Geçici sorunları ekarte etmek için, şirket içi kullanıcının serbest/meşgul bilgilerini alma girişimleri sırasında bulut kullanıcısının sürekli olarak aynı hata iletisini aldığını doğrulayın.

Aşağıdaki cmdlet'lerin her birini çalıştırdığınızda temsilci belirtecini alıp alamayacağınızı denetleyin:

Test-OrganizationRelationship -Identity "O365 to On-premises*" -UserIdentity <cloud mailbox ID> -Verbose Test-FederationTrust -UserIdentity <on-premises mailbox ID> -Verbose Test-FederationTrustCertificateNot: Test-FederationTrust cmdlet'ini tüm şirket içi Exchange sunucularında çalıştırın.

Exchange Server'ın aşağıdaki kaynakların her ikisine de giden İnternet erişimi olduğunu doğrulayın:

Microsoft Federasyon Ağ Geçidi (veya OAuth kullanıyorsanız bir yetkilendirme sunucusu)

Microsoft 365 için kullanılabilirlik URL'si:

https://outlook.office365.com/ews/exchange.asmx

Daha fazla bilgi için bkz. Microsoft 365 URL'leri ve IP adresi aralıkları ve Federasyon Temsilcisi için Güvenlik Duvarı Konuları.

Exchange Server'daki sistem hesabının aşağıdaki URL'lere İnternet erişimi olduğundan emin olun. Her Exchange sunucusunda şu adımları izleyin:

Sistem hesabından bir web tarayıcısı başlatan bir PowerShell oturumu başlatmak için aşağıdaki PsExec komutunu çalıştırın:

PsExec.exe -i -s "C:\Program Files\Internet Explorer\iexplore.exe"Sistem hesabından aşağıdaki Microsoft Federasyon Ağ Geçidi URL'lerine tarayıcı erişimini (OAuth olmadan) test edin:

https://nexus.microsoftonline-p.com/federationmetadata/2006-12/federationmetadata.xmlTarayıcı bir xml sayfası görüntülemelidir.

https://login.microsoftonline.com/extSTS.srfTarayıcı sizden dosyayı indirmenizi istemelidir.

https://domains.live.com/service/managedelegation2.asmxTarayıcı ManageDelegation2 tarafından desteklenen işlemlerin listesini görüntülemelidir.

Sistem hesabından aşağıdaki Microsoft yetkilendirme sunucusu URL'lerine tarayıcı erişimini (OAuth) test edin:

https://outlook.office365.com/ews/exchange.asmxTarayıcı bir oturum açma istemi göstermelidir.

https://login.windows.net/common/oauth2/authorizeTarayıcı, "Üzgünüz, ancak oturum açmada sorun yaşıyoruz" oturum açma hatasını görüntülemelidir.

https://accounts.accesscontrol.windows.net/<tenant guid>/tokens/OAuth/2Tarayıcı HTTP durum kodunu

400 Bad Requestveya "Üzgünüz, ancak oturum açarken sorun yaşıyoruz" oturum açma hata iletisini görüntülemelidir.

Exchange Web Services (EWS) günlüklerini denetleyerek serbest/meşgul isteğinin ayrıntılarını alın:

Exchange Online'dan serbest/meşgul isteğinde bulunabilirsiniz.

EWS günlüklerinde girdiyi bulun ve sütundaki

time-takendeğeri denetleyin. EWS günlükleri %ExchangeInstallPath%\Logging\Ews klasöründe bulunur.Serbest/meşgul isteğinin günlüğe kaydedildiğini doğrulamak için varsayılan web sitesinin W3SVC1 klasöründeki IIS günlüklerini denetleyin. W3SVC1 klasör yolu şeklindedir

%SystemDrive%\inetpub\logs\LogFiles\W3SVC1.

Belirtilen üye adı geçersiz veya boş

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

S:Fault xmlns:S="http://www.w3.org/2003/05/soap-envelope"><S:Code><S:Value>S:Sender</S:Value><S:Subcode><S:Value>wst:FailedAuthentication</S:Value></S:Subcode></S:Code><S:Reason><S:Text xml:lang="en-US">Authentication Failure</S:Text></S:Reason><S:Detail><psf:error xmlns:psf="http://schemas.microsoft.com/Passport/SoapServices/SOAPFault"><psf:value>0x80048821</psf:value><psf:internalerror><psf:code>0x80041034</psf:code><psf:text>Belirtilen üye adı geçersiz veya boş. </psf:text></psf:internalerror></psf:error></S:Detail></S:Fault> Microsoft.Exchange.Net.WSTrust.SoapFaultException: Soap hatası özel durumu alındı. Microsoft.Exchange.InfoWorker.Common.Availability.ExternalAuthenticationRequest.Complete(IAsyncResult asyncResult) konumundaki Microsoft.Exchange.Net.WSTrust.SecurityTokenService.EndIssueToken(IAsyncResult asyncResult) adresinde

Hata aşağıdaki nedenlerden biri nedeniyle oluşabilir:

- Temsilci belirteci isteyen kullanıcılar için Microsoft Entra Kimliği'nde tutarsızlık

- Active Directory Federasyon Hizmetleri'nde (AD FS) federasyon kullanıcılarının yapılandırmasında tutarsızlık

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Etki alanını kullanmak için bulut kullanıcısının kullanıcı asıl adını (UPN) güncelleştirin

onmicrosoft.comve ardından UPN'yi eski değerine geri döndürin. Örneğin, bulut kullanıcısının UPN'i iseuser@contoso.com, bunu geçici UPNuser@contoso.mail.onmicrosoft.comolarak değiştirin ve UPN'yi olarakuser@contoso.comgeri alın. Bunu yapmak için aşağıdaki yöntemlerden birini kullanın (Azure AD PowerShell veya MSOL hizmeti):Azure AD PowerShell kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-AzureAD Set-AzureADUser -ObjectID <original UPN> -UserPrincipalName <temporary UPN> Set-AzureADUser -ObjectID <temporary UPN> -UserPrincipalName <original UPN>MSOL hizmetini kullanma

Aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-MsolService Set-MsolUserPrincipalName -UserPrincipalName <original UPN> -NewUserPrincipalName <temporary UPN> Set-MsolUserPrincipalName -UserPrincipalName <temporary UPN> -NewUserPrincipalName <original UPN>

AD FS kurallarını, uç noktalarını ve günlüklerini denetleyin.

Aşağıdaki PowerShell cmdlet'inin komut çıkışında bulut kullanıcısının hatasıyla ilgili

ImmutableIDbir hata arayın:Test-OrganizationRelationship -Identity "O365 to On-premises*" -UserIdentity <cloud user ID> -VerboseÖrneğin, komut çıktısı aşağıdaki hata iletisini içerebilir:

""XGuNpVunD0afQeVNfyoUIQ==" e-posta adresi doğru değil. Lütfen şu biçimi kullanın: kullanıcı adı, @ işareti ve ardından etki alanı adı. Örneğin,

tonysmith@contoso.comveyatony.smith@contoso.com.

+ CategoryInfo : NotSpecified: (:) [Test-OrganizationRelationship], FormatException"Benzer bir hata iletisi alırsanız, değerin null (boş değer) olduğundan emin olmak

ImmutableIdiçin aşağıdaki yöntemlerden birini kullanın:Bulut kullanıcısı şirket içinden eşitlenmemişse, Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırarak değeri denetleyin

ImmutableId:Get-Mailbox -Identity <cloud mailbox> | FL ImmutableIdImmutableIdDeğer null değilse, Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırın:Set-Mailbox -Identity <cloud mailbox> -ImmutableId $nullBulut kullanıcısı şirket içinden eşitlenmişse, Exchange Yönetim Kabuğu'nda (EMS) aşağıdaki komutu çalıştırarak şirket içi kullanıcı nesnesinin değerini denetleyin

ImmutableId:Get-RemoteMailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableIdDeğere bağlı olarak

ImmutableIdaşağıdaki yöntemlerden birini kullanın:ImmutableId değeri null

ImmutableIdDeğer null ise değerini değiştirin:EMS'de

ImmutableIdaşağıdaki PowerShell cmdlet'ini çalıştırarak uzak posta kutusu nesnesini bulut kullanıcısının UPN'sine ayarlayın:Set-RemoteMailbox -Identity <cloud mailbox> -ImmutableId <UPN>Örneğin:

Set-RemoteMailbox user@contoso.com -ImmutableId user@contoso.onmicrosoft.com.EMS'de aşağıdaki PowerShell cmdlet'lerini çalıştırarak değişikliği buluta eşitleyin:

Import-Module ADSync Start-ADSyncSyncCycle -PolicyType DeltaDeğerin

ImmutableIdgüncelleştirildiğini doğrulamak için Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırın:Get-Mailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableIdEMS'de

ImmutableIdaşağıdaki PowerShell cmdlet'ini çalıştırarak uzak posta kutusu nesnesini null olarak geri döndürün:Set-RemoteMailbox -Identity <cloud mailbox> -ImmutableId $nullEMS'de aşağıdaki PowerShell cmdlet'ini çalıştırarak değişikliği buluta eşitleyin:

Start-ADSyncSyncCycle -PolicyType DeltaDeğerin

ImmutableIdgüncelleştirildiğini doğrulayın. Bunu yapmak için Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırın:Get-Mailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableId

ImmutableId değeri null değil

ImmutableIdDeğer null değilse EMS'de aşağıdaki komutu çalıştırarakImmutableIddeğeri null olarak ayarlayın:Set-RemoteMailbox -Identity <user> -ImmutableId $nullDeğerin

ImmutableIdgüncelleştirildiğini doğrulamak için Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'ini çalıştırın:Get-Mailbox -Identity <cloud mailbox> | FL UserPrincipalName,ImmutableId

Kuruluş ilişkisi ayarlarını denetleyin. Daha fazla bilgi için bkz. Karma Serbest/Meşgul'ün yetkisini kaldırma.

Hata iletisi, şirket içi bir kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcısı için oluşturulduysa şu adımları izleyin:

Aşağıdaki PowerShell cmdlet'ini çalıştırın:

Test-FederationTrust -UserIdentity <on-premises user> -Verbose -DebugFederasyon güvenini yeniden oluşturun. Daha fazla bilgi için bkz. Federasyon güvenini kaldırma ve Federasyon güveni yapılandırma.

Sonuç kümesi çok fazla takvim girdisi içeriyor

KAPAK: 54796

Sorun

Başka bir bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Özel durum: Sonuç kümesi çok fazla takvim girdisi içeriyor. İzin verilen boyut = 1000; gerçek boyut = 5009.

Tek bir zaman grafiğindeki takvim girdilerinin sayısı 1.000 öğeyi aşarsa bu hata oluşur. Tek bir serbest/meşgul isteği 1.000'den fazla öğe alamaz.

Çözüm

Tek bir serbest/meşgul isteğinde alınabilecek 1.000 öğe sınırını aşmamak için takvim öğelerinin bazılarını zaman grafiğinden kaldırın.

Daha fazla bilgi için bkz. Exchange Online'da başka bir kullanıcının Takviminde serbest/meşgul bilgilerini görüntüleyemezsiniz.

Çalışma saatleri başlangıç saati bitiş saatinden küçük veya buna eşit olmalıdır

Sorun

Oda listesi için serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Özel durum: Microsoft.Exchange.InfoWorker.Common.InvalidParameterException: Çalışma saatleri başlangıç saati bitiş saatinden küçük veya buna eşit olmalıdır.

Microsoft.Exchange.InfoWorker.Common.MeetingSuggestions.AttendeeWorkHours.Validate(TimeSpan startTime, TimeSpan endTime).

Bir oda listesindeki bir oda posta kutusu için aşağıdaki takvim ayarlarından biri veya daha fazlası geçersizse bu hata oluşabilir:

WorkingHoursStartTimeWorkingHoursEndTimeWorkingHoursTimeZone

Çalışma saatlerinin başlangıç saati, çalışma saatleri bitiş saatinden küçük veya buna eşit olmalı ve çalışma saatlerinin saat dilimi ayarlanmalıdır.

Çözüm

Bu sorunu çözmek için şu adımları izleyin:

Aşağıdaki PowerShell cmdlet'ini çalıştırarak oda listesindeki her posta kutusunun takvim ayarlarını denetleerek geçersiz ayarları olan oda posta kutusunu belirleyin:

Get-DistributionGroupMember -Identity <room list name> | Get-MailboxCalendarConfiguration | FL Identity,WorkingHours*Oda posta kutusu için gerekli parametre değerlerini ayarlamak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-MailboxCalendarConfiguration -Identity <room ID> -WorkingHoursStartTime <start time> -WorkingHoursEndTime <end time> -WorkingHoursTimeZone <time zone>Daha fazla bilgi için bkz. Set-MailboxCalendarConfiguration.

İstek HTTP durumu 401: Yetkisiz (belirtecin imzası geçersiz) ile başarısız oldu

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

System.Net.WebException: İstek HTTP durumu 401: Yetkisiz ile başarısız oldu.

OAuth kimlik doğrulamasını test etmek için aşağıdaki PowerShell cmdlet'ini çalıştırdığınızda:

Test-OAuthConnectivity -Service EWS -TargetUri <external EWS URL> -Mailbox <cloud mailbox ID> -Verbose | FL

Aşağıdaki komut çıkışını alırsınız:

System.Net.WebException: The remote server returned an error: (401) Unauthorized. Boolean reloadConfig, diagnostics: 2000000; reason="The token has an invalid signature.";error_category="invalid_signature".

Not: TargetUri Test-OAuthConnectivity komutundaki parametre değeri, gibi https://mail.contoso.com/ews/exchange.asmxbir dış Exchange Web Hizmetleri (EWS) URL'dir.

Microsoft yetkilendirme sunucusu ayarları geçersizse bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Exchange tarafından güvenilen belirtilen Microsoft yetkilendirme sunucusundaki yetkilendirme meta verilerini yenileyin. EMS'de (şirket içinde) aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-AuthServer <name of the authorization server> -RefreshAuthMetadataKomutun tam olarak etkili olması için yaklaşık 15 dakika bekleyin veya komutu her Exchange Server'daki bir PowerShell veya Komut İstemi penceresinde çalıştırarak

iisreset /noforceIIS'yi yeniden başlatın.EMS'de aşağıdaki PowerShell cmdlet'ini çalıştırarak Exchange kuruluşunuzdaki Microsoft yetkilendirme sunucusu ayarlarını denetleyin:

Get-AuthServer | FL Name, IssuerIdentifier, TokenIssuingEndpoint, AuthMetadataUrl, EnabledAşağıdaki komut çıktısı geçerli ayarların bir örneğidir:

Name : WindowsAzureACS IssuerIdentifier : 00000001-0000-0000-c000-000000000000 TokenIssuingEndpoint : https://accounts.accesscontrol.windows.net/XXXXXXXX-5045-4d00-a59a-c7896ef052a1/tokens/OAuth/2 AuthMetadataUrl : https://accounts.accesscontrol.windows.net/contoso.com/metadata/json/1 Enabled : TrueMicrosoft yetkilendirme sunucusu ayarları geçerli değilse, Microsoft yetkilendirme sunucusu ayarlarını geçerli değerlere sıfırlamak için Karma Yapılandırma Sihirbazı'nı yeniden çalıştırmayı deneyin.

İstek HTTP durumu 401: Yetkisiz (anahtar bulunamadı) ile başarısız oldu

Sorun

Bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyemeyen bir şirket içi kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

System.Net.WebException: İstek HTTP durumu 401: Yetkisiz ile başarısız oldu.

OAuth kimlik doğrulamasını test etmek için EMS'de aşağıdaki PowerShell cmdlet'ini çalıştırdığınızda:

Test-OAuthConnectivity -Service EWS -TargetUri https://outlook.office365.com/ews/exchange.asmx -Mailbox <on-premises mailbox ID> -Verbose | FL

Aşağıdaki komut çıkışını alırsınız:

System.Net.WebException: Uzak sunucu bir hata döndürdü: (401) Yetkisiz.

Hata: Kimlik Doğrulama Sunucusundan belirteç alınamıyor. Hata kodu: 'invalid_client'. Açıklama: 'AADSTS70002:

Kimlik bilgileri doğrulanırken hata oluştu. AADSTS50012: İstemci onaylama işlemi geçersiz bir imza içeriyor. [Neden - Anahtar bulunamadı., İstemci tarafından kullanılan anahtarın parmak izi: '<parmak izi>'.

Exchange Server'daki OAuth sertifikası Exchange Online'da yoksa bu hata oluşabilir.

Çözüm

Sorunu çözmek için aşağıdaki adımları kullanın:

Şirket içi Exchange Server OAuth sertifikanızın Exchange Online kuruluşunuzda mevcut olup olmadığını belirleyin:

Exchange Server'da OAuth sertifikasını almak için Exchange Yönetim Kabuğu'nda (EMS) aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-ExchangeCertificate -Thumbprint (Get-AuthConfig).CurrentCertificateThumbprint | FLKomut çıktısı

Thumbprintdeğerini içerir.MSOL hizmetini kullanarak Exchange Online OAuth sertifikasını almak için aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Connect-MsolService Get-MsolServicePrincipalCredential -ServicePrincipalName "00000002-0000-0ff1-ce00-000000000000" -ReturnKeyValues $trueKomut çıktısındaki

Valueparametre değeri boşsa, Exchange Online'da bir OAuth sertifikası yoktur. Bu durumda, şirket içi sertifikayı Exchange Online'a yüklemek için 3. adıma gidin.ValueParametre değeri boş değilse, değeri ".cer" uzantısına sahip bir dosyaya kaydedin. Exchange Online OAuth sertifikasını görüntülemek için dosyayı Microsoft Sertifika Yöneticisi aracında açın.ThumbprintExchange Online sertifikasındaki değeri, 1a adımında aldığınız şirket içi sertifikanın parmak iziyle karşılaştırın. Parmak izi değerleri eşleşiyorsa 4. adıma gidin. Parmak izi değerleri eşleşmiyorsa aşağıdaki seçeneklerden birini belirleyin:Var olan şirket içi sertifikayı Exchange Online sertifikasıyla değiştirmek için 2. adıma gidin.

Var olan Exchange Online sertifikasını şirket içi sertifikayla değiştirmek için 3. adıma gidin.

Var olan şirket içi sertifikayı Exchange Online sertifikasıyla değiştirin:

Şirket içi sertifika parmak izini güncelleştirmek için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-AuthConfig -NewCertificateThumbprint <thumbprint of Exchange Online certificate> -NewCertificateEffectiveDate (Get-Date)Sertifika geçerlilik tarihinin şu andan itibaren 48 saatten kısa olduğu bildirilirse devam etmek için istemi kabul edin.

Şirket içi sertifikayı yayımlamak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-AuthConfig -PublishCertificateÖnceki sertifikaya yapılan başvuruları kaldırmak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-AuthConfig -ClearPreviousCertificate4. adıma gidin.

Şirket içi yetkilendirme sertifikasını dışarı aktarın ve ardından sertifikayı Exchange Online kuruluşunuza yükleyin.

Şirket içi kimlik doğrulama yapılandırmasındaki

00000002-0000-0ff1-ce00-000000000000SPN'nin olup olmadığını denetlemek için aşağıdaki PowerShell cmdlet'ini çalıştırın:Get-AuthConfig | FL ServiceNameSPN değeri farklıysa, aşağıdaki PowerShell cmdlet'ini çalıştırarak SPN'yi güncelleştirin:

Set-AuthConfig -ServiceName "00000002-0000-0ff1-ce00-000000000000"

Proxy web isteği başarısız oldu: Yanıt iyi biçimlendirilmiş XML değil

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Ara sunucu web isteği başarısız oldu., iç özel durum: Yanıt iyi biçimlendirilmiş XML değil

Şirket içi kullanıcı için Eşitleme, Bildirim, Kullanılabilirlik ve Otomatik Yanıtlar testini çalıştırırsanız aşağıdaki hata iletisini alırsınız:

Hizmetten alınan yanıt geçerli XML içermiyordu

Bu hatalar aşağıdaki nedenlerden herhangi biri nedeniyle oluşabilir:

- Dış Exchange Web Hizmetleri (EWS) sorunu

- Ters ara sunucu veya güvenlik duvarı gibi ağ cihazlarının yanlış yapılandırılması

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Exchange Online'dan gelen serbest/meşgul isteklerinin Exchange sunucusunda IIS'ye ulaşıp ulaşamadığını denetleyin. Serbest/meşgul sorgusu gerçekleştirin ve ardından IIS günlüklerinde HTTP durum kodu

200 OKolan veya401 Unauthorizedsorgu sırasındaki girdileri arayın. Bu girdiler, serbest/meşgul isteğinin IIS'ye ulaştığını gösterir. Not: IIS günlüklerindeki zaman damgaları UTC saatini kullanır.Bu girdileri bulamazsanız, serbest/meşgul isteğinin nerede takıldığını belirlemek için ters ara sunucuyu ve güvenlik duvarı günlüklerini denetleyin.

Serbest/meşgul sorgusu gerçekleştirin ve sorunun nedenini daraltmaya yardımcı olmak için Windows Olay Görüntüleyicisi'ndeki Exchange Server uygulama günlüğünde sorgu sırasında yapılan girişleri arayın.

Uzak sunucuya bağlanılamıyor

Sorun

Bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyemeyen bir şirket içi kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

., iç özel durumu ile

https://login.microsoftonline.com/extSTS.srfiletişim kurulamıyor: Uzak sunucuya bağlanılamıyor.

Bir veya daha fazla Exchange sunucusu Microsoft Federasyon Ağ Geçidi URL'sine bağlanamıyorsa bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Temsilci belirtecini alıp alamayacağınızı denetlemek için Exchange Yönetim Kabuğu'nda (EMS) aşağıdaki PowerShell cmdlet'lerini çalıştırın:

Test-OrganizationRelationship -Identity "On-premises to O365*" -UserIdentity <on-premises user ID> -Verbose Test-FederationTrust -UserIdentity <on-premises user ID> -Verbose Test-FederationTrustCertificateŞirket içi Exchange sunucularınızın aşağıdaki kaynakların her ikisine de giden İnternet erişimine sahip olduğunu doğrulayın:

OAuth kimlik doğrulaması kullanıyorsanız Microsoft Federasyon Ağ Geçidi veya Microsoft yetkilendirme sunucusu.

Microsoft 365 için kullanılabilirlik URL'si:

https://outlook.office365.com/ews/exchange.asmx.

Daha fazla bilgi için bkz. Microsoft 365 URL'leri ve IP adresi aralıkları ve Federasyon temsilcisi için güvenlik duvarı konuları.

Exchange Server'daki Sistem hesabının aşağıdaki URL'lere İnternet erişimi olduğunu doğrulayın. Kuruluşunuzdaki tüm Exchange Sunucularında şu adımları izleyin:

Sistem hesabından bir web tarayıcısı başlatan bir PowerShell oturumu başlatmak için aşağıdaki PsExec komutunu çalıştırın:

PsExec.exe -i -s "C:\Program Files\Internet Explorer\iexplore.exe"Sistem hesabından aşağıdaki Microsoft Federasyon Ağ Geçidi URL'lerine tarayıcı erişimini test edin (OAuth kimlik doğrulaması yok):

https://nexus.microsoftonline-p.com/federationmetadata/2006-12/federationmetadata.xmlTarayıcı bir xml sayfası görüntülemelidir.

https://login.microsoftonline.com/extSTS.srfTarayıcı sizden dosyayı indirmenizi istemelidir.

https://domains.live.com/service/managedelegation2.asmxTarayıcı ManageDelegation2 tarafından desteklenen işlemlerin listesini görüntülemelidir.

Sistem hesabından aşağıdaki Microsoft yetkilendirme sunucusu URL'lerine tarayıcı erişimini (OAuth kimlik doğrulaması) test edin:

https://outlook.office365.com/ews/exchange.asmxTarayıcı bir oturum açma istemi göstermelidir.

https://login.windows.net/common/oauth2/authorizeTarayıcı, "Üzgünüz, ancak oturum açarken sorun yaşıyoruz" hata iletisini görüntülemelidir.

https://accounts.accesscontrol.windows.net/<tenant guid>/tokens/OAuth/2Tarayıcı HTTP durum kodunu

400 Bad Requestveya "Üzgünüz, ancak oturum açmada sorun yaşıyoruz" hata iletisini görüntülemelidir.

E-posta adresi için otomatik bulma başarısız oldu: Uzak ad çözümlenemedi

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Otomatik Bulma, System.Net.WebException: Uzak ad çözümlenemedi: '<şirket içi ana bilgisayar adı>' hatasıyla E-Posta Adresi <kullanıcı e-posta adresi> için başarısız oldu.

Şirket içi Otomatik Bulma uç noktası URL'si veya genel DNS ayarları yanlışsa bu hata oluşabilir.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Parametresinin değerini

TargetAutodiscoverEpralmak için Exchange Online PowerShell'de aşağıdaki PowerShell cmdlet'lerini çalıştırın:Get-IntraOrganizationConnector | FL TargetAutodiscoverEpr Get-OrganizationRelationship | FL TargetAutodiscoverEprÖrneğin, hata iletisindeki şirket içi ana bilgisayar adı değeri ise

mail.contoso.com, Otomatik Bulma uç noktası URL'si büyük olasılıkla olacaktırhttps://autodiscover.contoso.com/autodiscover/autodiscover.svc.TargetAutodiscoverEprParametre değeri doğruysa 3. adıma gidin. Aksi takdirde 2. adıma gidin.Aşağıdaki yöntemlerden birini kullanarak Otomatik Bulma uç noktası URL'sini güncelleştirin:

Varsayılan Otomatik Bulma uç noktasını geri yüklemek için Karma Yapılandırma Sihirbazı'nı (HCW) çalıştırın.

Aşağıdaki PowerShell cmdlet'lerinden

DiscoveryEndpointbirini çalıştırarak parametreyi veyaTargetAutodiscoverEprparametreyi el ile güncelleştirin:Set-IntraOrganizationConnector -Identity <cloud connector ID> -DiscoveryEndpoint <Autodiscover endpoint URL>Set-OrganizationRelationship <O365 to On-premises*> -TargetAutodiscoverEpr <Autodiscover endpoint URL>

Hata iletisindeki şirket içi ana bilgisayar adının (örneğin:

mail.contoso.com) genel DNS'de çözümlenebilir olduğundan emin olun. Ana bilgisayar adı için DNS girdisi, Otomatik Bulma uç noktası URL'sinde şirket içi Otomatik Bulma hizmetine işaret etmelidir.Not: Sorunu çözemiyorsanız ve geçici bir geçici çözüm istiyorsanız, parametre değerini dış Exchange Web Hizmetleri (EWS) URL'sine el ile güncelleştirmek

TargetSharingEpriçin aşağıdaki PowerShell cmdlet'lerinden birini çalıştırın. Dış EWS URL'si DNS'de benzerhttps://<EWS hostname>/ews/exchange.asmxve çözümlenebilir olmalıdır.Set-IntraOrganizationConnector <cloud connector ID> -TargetSharingEpr <external EWS URL>Set-OrganizationRelationship <O365 to On-premises*> -TargetSharingEpr <external EWS URL>

Not

Parametre değerini ayarlarsanız

TargetSharingEprbulut posta kutusu Otomatik Bulma'yı atlar ve doğrudan EWS uç noktasına bağlanır.

ASURL alınamadı. Hata 8004010F

Sorun

Bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyemeyen bir şirket içi kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

ASURL alınamadı. Hata 8004010F.

Bu, Otomatik Bulma hizmetiyle ilgili genel bir hatadır.

Sorun giderme adımları

Her adımı tamamladıktan sonra serbest/meşgul sorununun düzeltilip düzeltimediğini denetleyin.

Etkilenen kullanıcı için Otomatik Bulma'nın kullanıcının Exchange Web Services (EWS) URL'sini döndürdüğünden emin olun.

Otomatik Bulma'nın kullanıcının EWS URL'sini döndürdüğünden emin olmak için etkilenen kullanıcının Outlook istemcisinde e-posta otomatik yapılandırma testini çalıştırın.

Serbest/meşgul seçeneğinin farklı Exchange sunucularında barındırılan şirket içi kullanıcılar arasında çalıştığından emin olun.

Yük dengeleyicileriniz varsa soruna yük dengeleyicilerin neden olup olmadığını denetleyin. Bunu yapmak için Windows Konakları dosyasını (kullanıcının Outlook istemcisinin yüklü olduğu bilgisayarda) yük dengeleyicileri atlayacak ve belirli bir İstemci Erişim sunucusuna işaret eden şekilde değiştirin.

Serbest/meşgul şirket içi kullanıcılar arasında çalışıyorsa, tüm şirket içi Exchange sunucularının Microsoft 365 URL'lerine ve IP adresi aralıklarına giden erişimi olup olmadığını denetleyin.

Her Exchange sunucusunun temsilci belirteci alıp alamayacağını denetleyin. Bunu yapmak için, tüm şirket içi Exchange sunucularında EMS'de aşağıdaki PowerShell cmdlet'ini çalıştırın:

Test-FederationTrust -UserIdentity <on-premises user ID> -VerboseKomut temsilci belirtecini alamazsa, sunucunun ara sunucu veya güvenlik duvarı düzeyinde Office 365'e bağlanıp bağlanamadığını denetleyin.

Proxy web isteği başarısız oldu: Nesne taşındı

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Proxy web isteği başarısız oldu. , iç özel durum: System.Net.WebException: İstek şu hata iletisiyle başarısız oldu: Nesne taşındı.

Kuruluş ayarlarındaki TargetSharingEpr parametre değeri yanlış bir Exchange Web Services (EWS) uç noktası URL'sine ayarlanırsa bu hata oluşabilir.

Kuruluş ayarlarından parametre değerini almak TargetSharingEpr için aşağıdaki PowerShell cmdlet'lerini çalıştırabilirsiniz (kuruluş içi bağlayıcı veya kuruluş ilişkisi):

Get-IntraOrganizationConnector | FL TargetSharingEpr

Get-OrganizationRelationship | FL TargetSharingEpr

Parametre değerinin TargetSharingEpr genel DNS'de çözülmediğini doğrulayın.

Not: Karma Aracı yüklemek için Exchange Modern Karma Teknolojisini Kullan'ı seçmediğiniz sürece Karma Yapılandırma Sihirbazı (HCW) parametre için TargetSharingEpr bir değer ayarlamaz. Bu senaryoda, HCW parametresini TargetSharingEpr benzer https://<GUID>.resource.mailboxmigration.his.msappproxy.net/ews/exchange.asmxbir dış EWS URL uç noktası değerine ayarlar. Parametre değerini el ile de ayarlayabilirsiniz TargetSharingEpr .

TargetSharingEpr Değer bir uç noktaya ayarlanırsa, Outlook Otomatik Bulma'yı atlar ve doğrudan bu uç noktaya bağlanır.

Çözüm

Sorunu düzeltmek için aşağıdaki komutlardan birini çalıştırarak parametre değerini DNS'de çözülen bir dış EWS URL'sine el ile güncelleştirin TargetSharingEpr :

Set-IntraOrganizationConnector <cloud connector ID> -TargetSharingEpr <external EWS URL>Set-OrganizationRelationship <O365 to On-premises*> -TargetSharingEpr <external EWS URL>

İstek durduruldu: SSL/TLS güvenli kanalı oluşturulamadı

Sorun

Şirket içi bir kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen veya tam tersi olan bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

İstek durduruldu: SSL/TLS güvenli kanalı oluşturulamadı.

Neden 1: Bulut kullanıcısı şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemez

TLS 1.2, Exchange Server veya güvenlik duvarı gibi Microsoft 365'in bağlanabileceği şirket içi uç noktada yanlış yapılandırılmış veya devre dışı bırakılmışsa sorun oluşabilir.

Neden 2: Şirket içi kullanıcı, bulut kullanıcısı için serbest/meşgul bilgilerini görüntüleyemez

Sorun aşağıdaki nedenlerden herhangi biri nedeniyle de oluşabilir:

-

Güvenilen kök Sertifika Yetkilileri (

outlook.office365.comCA) deposunda Microsoft 365 sertifikası () eksik. - Cypher paketi uyuşmazlığı var.

- Diğer SSL/TLS sorunları.

Sorun giderme adımları

Şirket içi TLS 1.2 sorunlarını tanılamak için aşağıdaki araçları kullanın:

- SSL sunucu testini Microsoft Uzak Bağlantı Çözümleyicisi'nde çalıştırın.

- Her Exchange sunucusundaki Exchange Yönetim Kabuğu'nda (EMS) HealthChecker betiğini çalıştırın.

TLS yapılandırması hakkında bilgi için bkz. Exchange Server TLS yapılandırma en iyi yöntemleri ve TLS 1.2 için hazırlanma.

Güvenilen kök CA deposunda sertifikaları denetleme hakkında bilgi için bkz. MMC ek bileşeniyle sertifikaları görüntüleme.

Desteklenen TLS şifreleme paketleri hakkında bilgi için bkz. Microsoft 365 tarafından desteklenen TLS şifreleme paketleri.

Belirteçte kullanıcı bağlamı tarafından belirtilen kullanıcı yok

Sorun

Bulut kullanıcısının serbest/meşgul bilgilerini görüntüleyemeyen bir şirket içi kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

Belirteçte kullanıcı bağlamı tarafından belirtilen kullanıcı yok. error_category="invalid_user". 401: Yetkisiz.

Test-OAuthConnectivity PowerShell cmdlet'ini çalıştırırsanız aynı hata iletisini alırsınız.

Şirket içi kullanıcı posta kutusu ve Microsoft Entra Id'deki ilgili posta kullanıcısı nesnesi eşitlenmediyse hata oluşabilir. Eşitlenene kadar, Microsoft Entra Id'deki posta kullanıcısı nesnesi sağlanmamış olabilir.

Çözüm

Sorunu çözmek için Microsoft Entra Connect'i kullanarak şirket içi kullanıcıyı ve Microsoft Entra Id'deki ilgili posta kullanıcısı nesnesini eşitleyin.

hedef kitle talep değerinin ana bilgisayar adı bileşeni geçersiz

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz:

'https://< hybrid.domain.com>' hedef kitle talep değerinin ana bilgisayar adı bileşeni geçersiz; error_category="invalid_resource"

Hata aşağıdaki nedenlerden biri nedeniyle oluşabilir.

Neden 1

SSL boşaltma ve OAuth kimlik doğrulamasının her ikisi de etkindir. OAuth kimlik doğrulaması etkinse SSL boşaltma çalışmaz.

Neden 2

Exchange Server'ın önündeki bir ağ cihazı serbest/meşgul isteklerini engelliyor.

Çözüm

Neden 1 için geçici çözüm

Aşağıdaki geçici çözümlerden birini seçin:

Şirket içi ortamda hem Exchange Web Hizmetleri (EWS) hem de Otomatik Bulma için SSL boşaltmayı devre dışı bırakın. Daha fazla bilgi için bkz. Otomatik Bulma için SSL boşaltmayı yapılandırma ve EWS için SSL boşaltmayı yapılandırma ve varsayılan SSL ayarları.

Bulut kuruluş içi bağlayıcısını devre dışı bırakarak OAuth kimlik doğrulamasını devre dışı bırakmak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Set-IntraOrganizationConnector "HybridIOC*" -Enabled $falseKuruluş içi bağlayıcı devre dışı bırakıldığında, kuruluş ilişkisi aracılığıyla DAuth kimlik doğrulaması etkinleştirilir. Kuruluş ilişkisini denetlemek için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-OrganizationRelationshipKuruluş ilişkisi ayarları hakkında daha fazla bilgi için bkz. Karma Serbest/Meşgul'ün yetkisini kaldırma.

Neden 2 için çözüm

Exchange'in önündeki ağ cihazını serbest/meşgul isteklerini engelleyecek şekilde yapılandırın.

Proxy web isteği HTTP durumu 503 ile başarısız oldu: Hizmet kullanılamıyor

Sorun

Şirket içi kullanıcının serbest/meşgul bilgilerini görüntüleyemeyen bir bulut kullanıcınız var. Sorunu tanıladığınızda aşağıdaki hata iletisini bulursunuz: