Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

SaaS uygulamaları, uygulamalarınızın ve kaynaklarınızın İnternet bağlantısı olan tüm cihazlardan kullanılabilir ve erişilebilir olmasını sağlamada önemli bir rol oynar. Ancak, bazı uygulamalar keşfedilmemesi ve yönetilmemesi durumunda kuruluşunuzda önemli zararlara neden olma olasılığı olan bir güvenlik riski oluşturabilir. Hassas verilerinizi ve kaynaklarınızı koruyabilmeniz için kuruluşunuzda kullanılan uygulamalarla ilgili görünürlüğe sahip olmanız gerekir.

Bulut için Microsoft Defender Uygulamalar hassas verileriniz üzerinde kapsamlı görünürlük, denetim ve ayrıntılı denetimlerle denetiminizi sağlar. Bulut için Defender Uygulamaları, ilkeleri zorunlu kılmanıza ve uygulama etkinliklerini araştırmanıza olanak tanırken gölge BT'yi ortaya çıkarmanıza ve riski değerlendirmenize yardımcı olan araçlara sahiptir. Kuruluşunuzun buluta daha güvenli bir şekilde taşınabilmesi için erişimi gerçek zamanlı olarak denetlemenize ve tehditleri durdurmanıza yardımcı olur.

Bu makalede şunların nasıl yapılacağını gösteren yönergeler sağlanır:

- Bulut uygulamalarını keşfedin

- Bulut uygulamalarını tasdik etme

- Koşullu Erişim Uygulama Denetimini Yapılandırma

- Uygulama bağlayıcılarını kullanma

- Oturum denetimlerini uygulama

Bulut için Defender Uygulamaları henüz ayarlamadıysanız bkz. Bulut için Microsoft Defender Uygulamaları Değerlendirme.

Bulut uygulamalarını keşfedin

Kuruluşunuzda kullanılan uygulamaların görünürlüğü olmadan, kullanıcıların uygulamaları nasıl kullandığını ve uygulamaların hassas verilere ve kaynaklara nasıl erişeceğini düzgün bir şekilde yönetemez ve denetleyemezsiniz.

Bulut için Defender Apps, 31.000'den fazla bulut uygulamasından oluşan Bulut için Microsoft Defender Uygulamaları kataloğuna göre trafik günlüklerinizi analiz eden Cloud Discovery adlı bir özelliğe sahiptir. Uygulamalar 90'dan fazla risk faktörüne göre derecelendirilir ve puanlanır ve bulut uygulaması kullanımı, Gölge BT ve bilinmeyen ve yönetilmeyen uygulamaların oluşturduğu riskler hakkında sürekli görünürlük sağlar.

Aşağıdaki diyagramda bulut uygulaması bulmanın bileşenleri ve ağ trafiğini izlemek ve kuruluşunuzda kullanılan bulut uygulamalarını bulmak için kullanılan iki yöntem gösterilmektedir

Bu diyagramda:

- Yöntem 1: Cloud App Discovery, BT tarafından yönetilen Windows 10 ve Windows 11 cihazlarından erişilen bulut uygulamalarını ve hizmetleri bildiren Uç Nokta için Microsoft Defender ile tümleştirilir.

- Yöntem 2: Bir ağa bağlı tüm cihazlarda kapsama için, güvenlik duvarlarına ve ara sunuculara yüklenen bir Bulut için Defender Apps günlük toplayıcısı uç noktalardan analiz için Bulut için Defender Uygulamalarına veri toplar ve gönderir.

Kuruluşunuzdaki uygulamaları keşfetmek için Bulut için Defender Uygulamaları'ndaki yerleşik özelliklerden yararlanmak için aşağıdaki kılavuzu kullanın:

Uygulamalarınızı tasdik etme

Ortamınızda bulunan uygulamaların listesini gözden geçirdikten sonra güvenli uygulamaları onaylayarak (Tasdikli) veya istenmeyen uygulamaları (Tasdiksiz) yasaklayarak ortamınızın güvenliğini sağlayabilirsiniz.

Daha fazla bilgi için bkz . Uygulama tasdik etme/tasdikini kaldırma.

Uygulamaları korumak için Koşullu Erişim Uygulama Denetimi'ni yapılandırma

Koşullu Erişim ilkeleri belirli uygulamalara, eylemlere veya kimlik doğrulama koşullarına denetimler ve gereksinimler atamanızı sağlar. Hangi kullanıcıların veya kullanıcı gruplarının bulut uygulamalarınıza erişebileceğini, hangi bulut uygulamalarına erişebileceğini ve bir kullanıcının erişiminin hangi konumlardan ve ağlardan kaynaklanabileceğini tanımlayabilirsiniz. Ek bilgi için bu çözümün 1. adımına bakın.

Koşullu Erişim ilkeleriyle birlikte, Koşullu Erişim Uygulama Denetimi'ni kullanarak erişim ve oturum denetimleri uygulayarak bulut uygulamalarınızın güvenliğini daha da artırabilirsiniz. Bulut için Defender Uygulamalarındaki Koşullu Erişim Uygulama Denetimi özelliğiyle, kullanıcı uygulaması erişimi ve oturumları erişim ve oturum ilkelerine göre gerçek zamanlı olarak izlenir ve denetlenebilir. Bulut için Defender Uygulamaları portalıyla yapılandırılan erişim ve oturum ilkeleri, filtreleri daha da geliştirmenize ve kullanıcıların gerçekleştirebileceği eylemleri ayarlamanıza olanak sağlar.

Bulut için Microsoft Defender Uygulamaları, Microsoft Entra ile yerel olarak tümleşir. Microsoft Entra'da bir ilkeyi Koşullu Erişim Uygulama Denetimi'ni kullanacak şekilde yapılandırdığınızda bulut uygulaması trafiği, Bulut için Defender Uygulamaların bu trafiği izlemesine ve oturum denetimlerini uygulamasına olanak tanıyan bir ara sunucu olarak Bulut için Defender Uygulamalar üzerinden yönlendirilir.

Aşağıdaki diyagramda bulut uygulaması trafiğinin Microsoft Entra ve Bulut için Defender Uygulamaları aracılığıyla nasıl yönlendirilmesi gösterilmektedir.

Bu diyagramda:

- Microsoft Entra, belirtilen ve tümleşik SaaS uygulamaları için bir Koşullu Erişim Uygulama Denetimi ilkesine sahiptir. Microsoft Entra Id daha sonra oturum trafiğini Bulut için Defender Uygulamalar aracılığıyla yönlendirir (proxy'ler).

- Bulut için Defender Uygulamalar bu trafiği izler ve oturum denetimi ilkelerini uygular.

Koşullu Erişim, bir kullanıcının uygulamaya erişebilmesi için yerine getirilmesi gereken gereksinimleri belirler. Koşullu Erişim Uygulama Denetimi, bir kullanıcının erişebileceği uygulamaları ve erişim verildikten sonra kullanıcının oturum sırasında gerçekleştirebileceği eylemler kümesini belirler.

Daha fazla bilgi için bkz.

- Uygulamaları Bulut için Microsoft Defender Koşullu Erişim Uygulama Denetimi ile koruma

- Microsoft Entra Id'yi Koşullu Erişim Uygulama Denetimi ile Tümleştirme

Uygulama bağlayıcılarını kullanma

Uygulama bağlayıcısı, kuruluşunuzda kullanılan uygulamalar üzerinde Bulut için Defender Uygulamaları tarafından daha fazla görünürlük ve denetim sağlamak için uygulama sağlayıcılarının API'lerini kullanır. Bağlandığınız uygulamaya bağlı olarak, uygulama bağlantıları aşağıdakileri etkinleştirir:

- Hesap bilgileri - Kullanıcılar, hesaplar, profil bilgileri, durum (askıya alındı, etkin, devre dışı) grupları ve ayrıcalıklar için görünürlük.

- Denetim kaydı - Kullanıcı etkinlikleri, yönetici etkinlikleri ve oturum açma etkinliklerinin görünürlüğü.

- Hesap idaresi - Kullanıcıları askıya alma, parolaları iptal etme ve diğer yetenekler.

- Uygulama izinleri - Verilen belirteçlerin ve izinlerinin görünürlüğü.

- Uygulama izni idaresi - Belirteçleri kaldırma özelliği.

- Veri taraması - Yapılandırılmamış verilerin düzenli aralıklarla (12 saatte bir) ve gerçek zamanlı olarak (her değişiklik algılandığında tetiklenmesi) iki işlem kullanılarak taranması.

- Veri idaresi - Çöp sepetindeki dosyalar dahil olmak üzere dosyaları karantinaya alma ve dosyaların üzerine yazma olanağı.

Daha fazla bilgi için bkz . Uygulamaları bağlama.

Bulut için Defender Uygulamaları, buluttan buluta tümleştirme kullanarak bağlı uygulamalar için uçtan uca koruma sağlar. API bağlayıcıları ve Koşullu uygulama erişim denetimlerinden yararlanan gerçek zamanlı erişim ve oturum denetimleri.

Oturum denetimlerini uygulama

Oturum denetimleri, bulut uygulamalarının kuruluşunuz tarafından nasıl kullanıldığına parametreler uygulamanıza olanak sağlar. Örneğin, kuruluşunuz Salesforce kullanıyorsa, yalnızca kayıtlı ve yönetilen cihazların kuruluşunuzun Salesforce verilerine erişmesine izin veren bir oturum ilkesi yapılandırabilirsiniz. Daha basit bir örnek, daha katı ilkeler uygulamadan önce bu trafiğin riskini analiz edebilmeniz için yönetilmeyen cihazlardan gelen trafiği izlemek için bir ilke yapılandırmak olabilir.

Bulut için Defender Apps belgeleri, riski keşfetmenize ve ortamınızı korumanıza yardımcı olmak için aşağıdaki öğretici serisini içerir:

- Şüpheli kullanıcı etkinliğini algılama

- Riskli kullanıcıları araştırma

- Riskli OAuth uygulamalarını araştırma

- Hassas bilgileri bulma ve koruma

- Kuruluşunuzdaki tüm uygulamaları gerçek zamanlı olarak koruma

- Gizli bilgileri indirmeyi engelleme

- Dosyalarınızı yönetici karantinası ile koruma

- Riskli eylemde adım adım kimlik doğrulaması gerektir

Sonraki adım

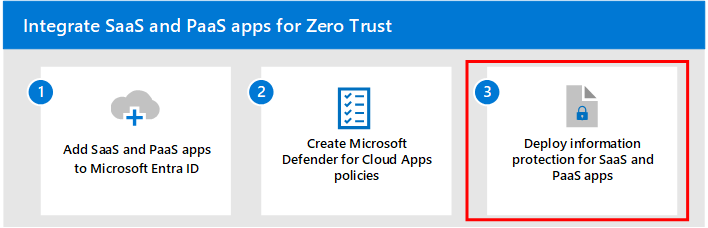

SaaS uygulamaları için bilgi koruması dağıtmak için 3. Adımla devam edin.