Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Always On kullanılabilirlik grupları (AG'ler) için bir Windows Server Yük Devretme Kümesi'ne (WSFC) ihtiyaç duyulur. WSFC'nin Windows Server 2012 R2 aracılığıyla dağıtılması için düğüm olarak da bilinen bir WSFC'ye katılan sunucuların aynı etki alanına katılması gerekir. Active Directory Etki Alanı Hizmetleri (AD DS) hakkında daha fazla bilgi için bkz. Etki Alanları ve Ormanlar Nedir?

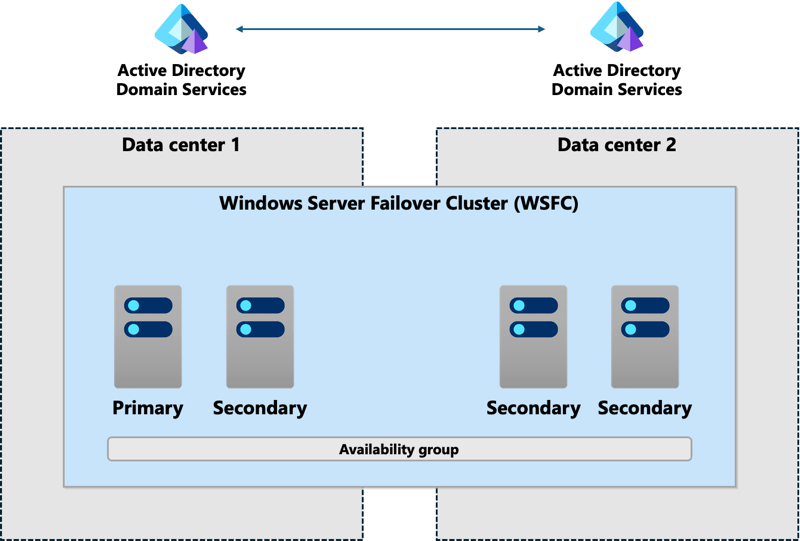

AD DS ve WSFC bağımlılığı, veritabanı yansıtma (DBM) yapılandırmasıyla dağıtılandan daha karmaşıktır çünkü DBM, bu tür bağımlılıklar olmadan sertifikalar kullanılarak birden çok veri merkezine dağıtılabilir. Birden fazla veri merkezine yayılan geleneksel bir kullanılabilirlik grubu, tüm sunucuların aynı Active Directory etki alanına katılmasını gerektirir. Farklı etki alanları, hatta güvenilen etki alanları bile çalışmıyor. Tüm sunucular aynı WSFC'nin düğümleri olmalıdır. Aşağıdaki şekilde bu yapılandırma gösterilmektedir. SQL Server 2016 (13.x) ve sonraki sürümleri de bu hedefe farklı bir yolla ulaşan dağıtılmış AG'lere sahiptir.

Windows Server 2012 R2, Windows Server yük devretme kümesinin özel bir biçimi ve kullanılabilirlik gruplarıyla kullanılabilen bir yapı olan Active Directory'den ayrılmış küme tanıttı. Bu WSFC türü yine de düğümlerin aynı Active Directory etki alanına katılmasını gerektirir, ancak bu durumda WSFC DNS kullanıyor, ancak etki alanını kullanmıyor. Bir etki alanı hala söz konusu olduğundan, Active Directory'den ayrılmış bir küme yine de etki alanı içermeyen bir deneyim sağlamaz.

Windows Server 2016, Active Directory ayrılmış kümesinin temelini temel alan yeni bir Windows Server yük devretme kümesi türü tanıttı: bir çalışma grubu kümesi. Çalışma grubu kümesi, SQL Server'ın AD DS gerektirmeyen bir WSFC'nin üzerine bir kullanılabilirlik grubu dağıtmasına olanak tanır. SQL Server, veritabanı yansıtma senaryosu için sertifikalar gerektirdiği gibi uç nokta güvenliği için sertifikaların kullanılmasını gerektirir. Bu tür bir kullanılabilirlik grubu, etki alanı bağımsız kullanılabilirlik grubu olarak adlandırılır. Altında yatan bir çalışma grubu kümesiyle bir erişilebilirlik grubu dağıtmak, WSFC'yi oluşturacak düğümler için aşağıdaki kombinasyonları destekler:

- Bir etki alanına hiçbir düğüm katılmaz.

- Tüm düğümler farklı etki alanlarına katılır.

- Düğümler, etki alanına katılmış ve etki alanına katılmamış düğümlerin birleşimiyle karıştırılır.

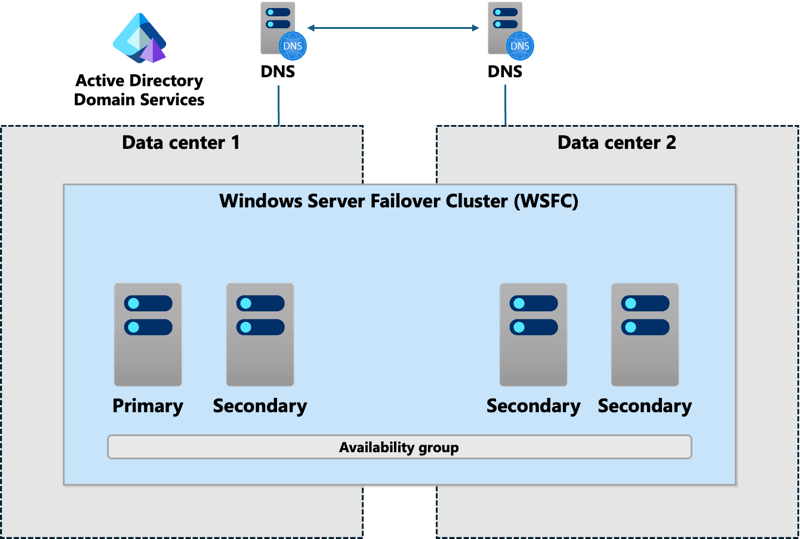

Sonraki şekilde, Data Center 1'deki düğümlerin etki alanına katılmış ancak Data Center 2'deki düğümlerin yalnızca DNS kullandığı bir etki alanı bağımsız kullanılabilirlik grubu örneği gösterilmektedir. Bu durumda, WSFC'nin düğümleri olacak tüm sunucularda DNS son ekini ayarlayın. Kullanılabilirlik grubuna erişen her uygulama ve sunucu aynı DNS bilgilerini görmelidir.

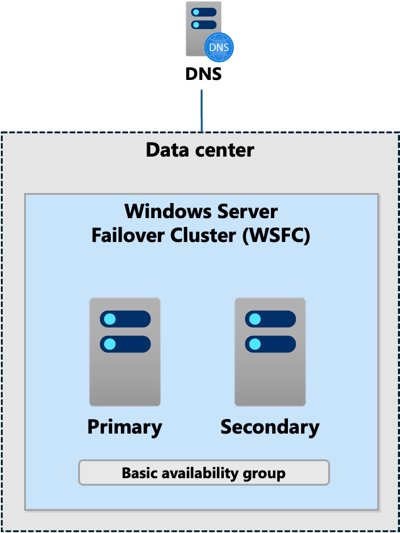

Etki alanı bağımsız kullanılabilirlik grubu yalnızca çok siteli veya olağanüstü durum kurtarma senaryoları için değildir. Tek bir veri merkezinde dağıtabilir ve hatta temel bir kullanılabilirlik grubuyla kullanabilirsiniz. Bu yapılandırma, gösterildiği gibi sertifikalarla veritabanı yansıtma kullanılarak elde edilebilene benzer bir mimari sağlar.

Etki alanı bağımsız kullanılabilirlik grubu dağıtmanın bilinen bazı uyarıları vardır:

Çoğunluk ile kullanılabilen tek tanık türleri, Windows Server 2016'da yeni olan disk ve bulut türleridir. Kullanılabilirlik grubu tarafından büyük olasılıkla paylaşılan disk kullanılmadığından disk sorunludur.

WSFC'nin temel alınan çalışma grubu kümesi değişkeni yalnızca PowerShell kullanılarak oluşturulabilir, ancak daha sonra Yük Devretme Kümesi Yöneticisi kullanılarak yönetilebilir.

Kerberos gerekiyorsa, Active Directory etki alanına bağlı standart bir WSFC dağıtmanız gerekir ve etki alanı bağımsız kullanılabilirlik grubu büyük olasılıkla bir seçenek değildir.

Bir dinleyici yapılandırılabilir olsa da, kullanılabilir olması için DNS'ye kaydedilmesi gerekir. Daha önce belirtildiği gibi dinleyici için Kerberos desteği yoktur.

Etki alanları mevcut olmayabilir veya birlikte çalışacak şekilde yapılandırılmamış olabilir, bu yüzden SQL Server’a bağlanan uygulamalar öncelikli olarak SQL Server kimlik doğrulamasını kullanmalıdır.

Sertifikalar kullanılabilirlik grubunun yapılandırmasında kullanılır.

Tüm çoğaltma sunucularında DNS sonekini ayarlayın ve doğrulayın

Etki alanı bağımsız kullanılabilirlik grubunun çalışma grubu kümesi için ortak bir DNS soneki gereklidir. Kullanılabilirlik grubu için bir çoğaltma barındıracak her Windows Server'da DNS sonekini ayarlamak ve doğrulamak için şu yönergeleri izleyin:

- Windows Tuşu + X kısayolunu kullanarak Sistem'i seçin.

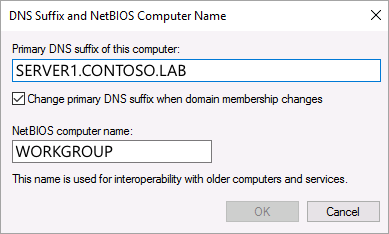

- Bilgisayar adı ve tam bilgisayar adı aynıysa, DNS soneki ayarlanmamıştır. Örneğin, bilgisayar adı ise

SERVER1, tam bilgisayar adının değeri yalnızcaSERVER1olmamalıdır. Şunun gibi bir şey olmalı:SERVER1.CONTOSO.LAB.CONTOSO.LABDNS sonekidir. Çalışma Grubu değerinin ifadesiWORKGROUPolmalıdır. DNS sonekini ayarlamanız gerekiyorsa Ayarları Değiştir'i seçin. - Sistem Özellikleri iletişim kutusunda Bilgisayar Adı sekmesinde Değiştir'i seçin.

- Bilgisayar Adı/Etki Alanı Değişiklikleri iletişim kutusunda Diğer'i seçin.

- DNS Soneki ve NetBIOS Bilgisayar Adı iletişim kutusunda, Birincil DNS son eki olarak ortak DNS son ekini girin.

- DNS Son Eki ve NetBIOS Bilgisayar Adı iletişim kutusunu kapatmak için Tamam'ı seçin.

- Bilgisayar Adı/Etki Alanı Değişiklikleri iletişim kutusunu kapatmak için Tamam'ı seçin.

- Değişikliklerin etkili olması için sunucuyu yeniden başlatmanız istenir. Bilgisayar Adı/Etki Alanı Değişiklikleri iletişim kutusunu kapatmak için Tamam'ı seçin.

- Sistem Özellikleri iletişim kutusunu kapatmak için Kapat'ı seçin.

- Yeniden başlatmanız istenir. Hemen yeniden başlatmak istemiyorsanız Daha Sonra Yeniden Başlat'ı seçin, aksi takdirde Şimdi Yeniden Başlat'ı seçin.

- Sunucu yeniden başlatıldıktan sonra, Sistem'e yeniden bakarak ortak DNS son ekinin yapılandırıldığını doğrulayın.

Uyarı

Birden çok alt ağ kullanıyorsanız ve statik bir DNS'niz varsa, yük devretme gerçekleştirmeden önce dinleyiciyle ilişkili DNS kaydını güncelleştirmek için bir işlemi gerçekleştirmeniz gerekir; aksi takdirde ağ adı çevrimiçi olmaz.

Etki alanı bağımsız kullanılabilirlik grubu oluşturma

Etki alanı bağımsız kullanılabilirlik grubu oluşturma şu anda SQL Server Management Studio kullanılarak tamamen elde edilemiyor. Etki alanı bağımsız kullanılabilirlik grubu oluşturmak temelde normal bir kullanılabilirlik grubu oluşturma işlemiyle aynı olsa da, bazı yönleri (sertifikaları oluşturma gibi) yalnızca Transact-SQL ile mümkündür. Aşağıdaki örnekte, biri birincil, diğeri ikincil olmak üzere iki çoğaltmalı bir kullanılabilirlik grubu yapılandırması varsayılır.

Windows Server 2016'da Çalışma Grubu ve Çok etki alanı kümelerinin yönergelerini kullanarak, kullanılabilirlik grubuna katılacak tüm sunuculardan oluşan bir çalışma grubu kümesi dağıtın. Çalışma grubu kümesini yapılandırmadan önce ortak DNS son ekinin zaten yapılandırıldığından emin olun.

Kullanılabilirlik grubuna katılacak her örnekte Always On kullanılabilirlik grubu özelliğini etkinleştirin veya devre dışı bırakın. Bu, her SQL Server örneğinin yeniden başlatılmasını gerektirir.

Birincil çoğaltmayı barındıran her örnek için bir veritabanı ana anahtarı (DMK) gerekir. DMK zaten yoksa aşağıdaki komutu çalıştırın:

CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'Strong Password'; GOBirincil çoğaltma olacak örnekte, hem ikincil çoğaltmalardaki gelen bağlantılar hem de birincil çoğaltmada uç noktanın güvenliğini sağlamak için kullanılacak sertifikayı oluşturun.

CREATE CERTIFICATE InstanceA_Cert WITH SUBJECT = 'InstanceA Certificate'; GOSertifikayı yedekleyin. İsterseniz özel bir anahtarla daha güvenli hale getirebilirsiniz. Bu örnekte özel anahtar kullanılmaz.

BACKUP CERTIFICATE InstanceA_Cert TO FILE = 'Backup_path\InstanceA_Cert.cer'; GOSertifikalar için uygun adları kullanarak her bir ikincil kopya için sertifika oluşturmak ve yedeklemek amacıyla Adım 4 ve Adım 5'i tekrarlayın.

Birincil çoğaltmada, kullanılabilirlik grubunun her ikincil çoğaltması için bir oturum açma oluşturmanız gerekir. Bu oturum açma bilgilerine, etki alanından bağımsız kullanılabilirlik grubu tarafından kullanılan uç noktaya bağlanma izinleri verilir. Örneğin,

InstanceBadlı bir çoğaltma için:CREATE LOGIN InstanceB_Login WITH PASSWORD = 'Strong Password'; GOHer ikincil replikada, birincil replik için bir kullanıcı girişi oluşturun. Bu oturum açma bilgilerine, uç noktaya bağlanmak için izin verilir. Örneğin,

InstanceBadlı bir çoğaltmada:CREATE LOGIN InstanceA_Login WITH PASSWORD = 'Strong Password'; GOTüm örneklerde, oluşturulan her oturum açma için bir kullanıcı oluşturun. Bu kullanıcı sertifikaları geri yüklerken kullanılır. Örneğin, birincil kopya için kullanıcı oluşturmak amacıyla:

CREATE USER InstanceA_User FOR LOGIN InstanceA_Login; GOBirincil olabilecek tüm çoğaltmalar için, ilgili tüm ikincil çoğaltmalarda bir giriş kimliği ve kullanıcı hesabı oluşturun.

Her örnekte, oturum açma ve kullanıcı oluşturma işlemine sahip diğer örneklerin sertifikalarını geri yükleyin. Birincil çoğaltmada, tüm ikincil çoğaltma sertifikalarını geri yükleyin. Her ikincil çoğaltmada, birincil çoğaltmanın sertifikasını ve birincil olabilecek diğer çoğaltmaları geri yükleyin. Örneğin:

CREATE CERTIFICATE [InstanceB_Cert] AUTHORIZATION InstanceB_User FROM FILE = 'Restore_path\InstanceB_Cert.cer';Çoğaltma olacak her örnekte kullanılabilirlik grubu tarafından kullanılacak uç noktayı oluşturun. Kullanılabilirlik grupları için uç noktanın

DATABASE_MIRRORINGtürü olmalıdır. Uç nokta, kimlik doğrulaması için 4. Adımda oluşturulan sertifikayı kullanır. Sertifika kullanarak uç nokta oluşturmak için aşağıdaki örnekte söz dizimi gösterilmiştir. Ortamınızla ilgili uygun şifreleme yöntemini ve diğer seçenekleri kullanın. Kullanılabilir seçenekler hakkında daha fazla bilgi için bkz . UÇ NOKTA OLUŞTURMA.CREATE ENDPOINT DIAG_EP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE InstanceX_Cert, ROLE = ALL );Uç noktaya bağlanabilmek için 8. Adımda bu örnekte oluşturulan her oturum açma bilgilerine haklar atayın.

GRANT CONNECT ON ENDPOINT::DIAG_EP TO [InstanceX_Login]; GOTemel alınan sertifikalar ve uç nokta güvenliği yapılandırıldıktan sonra tercih ettiğiniz yöntemi kullanarak kullanılabilirlik grubunu oluşturun. İkincil işlemi başlatmak için kullanılan yedeklemeyi el ile yedeklemeli, kopyalamalı ve geri yüklemelisiniz veya otomatik tohumlama kullanmalısınız. İkincil çoğaltmaları başlatmak için Sihirbazın kullanılması, etki alanına katılmamış bir çalışma grubu kümesi kullanılırken çalışmayabilecek Sunucu İleti Bloğu (SMB) dosyalarının kullanılmasını içerir.

Dinleyici oluşturuyorsanız, hem adının hem de IP adresinin DNS'de kayıtlı olduğundan emin olun.

İlgili içerik

- Kullanılabilirlik Grubu Sihirbazı'nı (SQL Server Management Studio) kullanma

- Yeni Kullanılabilirlik Grubu İletişim Kutusunu Kullanma (SQL Server Management Studio)

- Transact-SQL (T-SQL) kullanarak AlwaysOn kullanılabilirlik grubu oluşturma