VMM dokusunda SDN ağ denetleyicisi ayarlama

Bu makalede, System Center Virtual Machine Manager (VMM) dokusunda Yazılım Tanımlı Ağ (SDN) ağ denetleyicisinin nasıl ayarlanacağı açıklanmaktadır.

SDN ağ denetleyicisi, el ile ağ cihazı yapılandırmasını gerçekleştirmek yerine ağ altyapısı yapılandırmasını otomatikleştirmenizi sağlayan ölçeklenebilir ve yüksek oranda kullanılabilir bir sunucu rolüdür. Daha fazla bilgi edinin.

VMM 2022, SDN ağ denetleyicisi için çift yığın desteği sağlar.

Harika bir giriş için ağ denetleyicisi dağıtımına genel bakış sağlayan bir videoyu (~ beş dakika) izleyin.

Not

- VMM 2019 UR1'den, Bağlı Bir ağ türü Bağlı Ağ olarak değiştirilir.

- VMM 2019 UR2 ve üzeri IPv6'ya destek verir.

- VMM 2019 UR3 ve üzeri, Azure Stack Hyper Yakınsanmış Altyapısını (HCI, sürüm 20H2) destekler.

Not

- VMM 2022, SDN bileşenleri için çift yığını (Ipv4 + Ipv6) destekler.

- Desteklenen sunucu İşletim Sisteminin tam listesi için bkz . Sistem Gereksinimleri .

Önkoşullar

• Yazılım Tanımlı Ağ (SDN) planı. Daha fazla bilgi edinin.

• Bir SDN Ağ Denetleyicisi Yüklemesi ve dağıtımı planlayın. Daha fazla bilgi edinin.

Başlamadan önce

VMM dokusunda SDN'yi ayarlamak için aşağıdakilere ihtiyacınız vardır:

- Hizmet şablonu: VMM, ağ denetleyicisi dağıtımını otomatikleştirmek için bir hizmet şablonu kullanır. Ağ denetleyicisi için hizmet şablonları, 1. Nesil ve 2. Nesil VM'lerde çok düğümlü dağıtımı destekler.

- Sanal sabit disk: Hizmet şablonu, VMM kitaplığına içeri aktarılan hazırlanmış bir sanal sabit diske ihtiyaç duyar. Bu sanal sabit disk, ağ denetleyicisi VM'leri için kullanılır.

- Sanal sabit disk, en son düzeltme eklerinin yüklü olduğu geçerli Windows Server sürümünü çalıştırıyor olmalıdır.

- VHD veya VHDX biçiminde olabilir.

- Yönetim mantıksal ağı: Bu, fiziksel yönetim ağınızın VMM konakları, ağ denetleyicisi konakları ve kiracı VM konakları için bağlantısını modeller.

- Mantıksal anahtar: Yönetim mantıksal ağına ağ denetleyicisi VM'lerine bağlantı sağlamak için.

- SSL sertifikası: VMM sunucusu ile ağ denetleyicisi arasındaki iletişimlerin kimliğini doğrulamak için.

- HNV sağlayıcısı mantıksal ağı ve kiracı VM ağları: Ağ denetleyicisi dağıtımını doğrulamak için.

- Diğer önkoşullar: Diğer gereksinimleri doğrulayın .

Dağıtım adımları

SDN ağ denetleyicisini ayarlamak için yapmanız gerekenler şunlardır:

Konakları ve fiziksel ağ altyapısını yapılandırma: VLAN'ları, yönlendirmeyi ve diğerlerini yapılandırmak için fiziksel ağ cihazlarınıza erişmeniz gerekir. SDN altyapısını ve kiracı VM'lerini barındırmak için Hyper-V konaklarına da ihtiyacınız vardır. Daha fazla bilgi edinin.

Sanal sabit disk hazırlama: VHD veya VHDX biçimindeki ağ denetleyicisi hizmet şablonu için, seçtiğiniz hizmet şablonu oluşturma işlemi için uygun şekilde bir sanal sabit disk hazırlayabilirsiniz.

Hizmet şablonlarını indirin: Ağ denetleyicisi hizmet şablonlarını indirin ve bunları VMM kitaplığına aktarın.

Active Directory güvenlik gruplarını ayarlama: Ağ denetleyicisi yönetimi için bir Active Directory güvenlik grubuna ve ağ denetleyicisi istemcileri için başka bir güvenlik grubuna ihtiyacınız olacaktır. Her grubun içinde en az bir kullanıcı hesabı olması gerekir.

BIR VMM kitaplık paylaşımı ayarlayın. Tanılama günlüklerini tutmak için isteğe bağlı bir kitaplık dosya paylaşımınız olabilir. Bu kitaplık paylaşımına, tanılama bilgilerini yaşam süresi boyunca depolamak için ağ denetleyicisi tarafından erişilir.

VMM konak grubu ayarlama: Tüm SDN Hyper-V konakları için ayrılmış bir konak grubu ayarlayın.

Not

Konaklar, en son düzeltme eklerinin yüklü olduğu ve Hyper-V rolünün etkinleştirildiği ilgili Windows Server'ı çalıştırıyor olmalıdır.

Yönetim mantıksal ağını oluşturma: VMM konağı, ağ denetleyicisi konakları ve kiracı VM konakları için yönetim ağ bağlantısını yansıtmak için bir mantıksal ağ oluşturun. Bir havuzdan statik IP adresleri ayırmak istiyorsanız, bu mantıksal ağda bir havuz oluşturun.

Yönetim mantıksal anahtarı oluşturma ve dağıtma: Mantıksal anahtarı oluşturur ve ağ denetleyicisi VM'leri için yönetim ağına bağlantı sağlamak üzere ağ denetleyicisi konaklarına dağıtırsınız.

Sertifika ayarlama: Ağ denetleyicisiyle güvenli/HTTPS iletişimi için bir SSL sertifikasına ihtiyacınız vardır.

Şablonu içeri aktarma: Ağ denetleyicisi hizmet şablonunu içeri aktarın ve özelleştirin.

Hizmeti dağıtma: Hizmet şablonunu kullanarak ağ denetleyicisi hizmetini dağıtın. Ardından vmm hizmeti olarak ekleyin.

Sanal sabit disk hazırlama

- Kullanmak istediğiniz şablon türüne göre VHD veya VHDX'i hazırlayın.

- Sabit diski hazırladıktan sonra, en son geçerli Windows Server güncelleştirmelerini ve İngilizce olmayan bir ortamınız varsa ihtiyacınız olan dil paketlerini yükleyin.

- VHD/VHDX dosyalarını VMM kitaplığına aktarın. Daha fazla bilgi edinin.

Ağ denetleyicisi hizmet şablonunu indirme

Microsoft SDN GitHub deposundan SDN klasörünü indirin ve şablonları VMM Şablonları>NC'den VMM>sunucusundaki yerel bir yola kopyalayın.

İçeriği yerel bilgisayardaki bir klasöre ayıklayın.

Kitaplığı yenilediğinizde hizmet şablonlarını daha sonra içeri aktaracaksınız.

Not

Özel kaynak dosyaları, ağ denetleyicisi ve diğer SDN bileşenleri (yazılım yük dengeleyici, RAS ağ geçidi) ayarlanırken kullanılır.

NC klasörü dört hizmet şablonu ve beş özel kaynak klasörü içerir. Bunlar aşağıdaki tabloda özetlenir:

Şablonlar ve kaynak dosyaları

| Ad | Tür | Ayrıntılar |

|---|---|---|

| Ağ Denetleyicisi Üretim 1. Nesil VM.xml | Template | 1. Nesil VM'ler için üç düğümlü ağ denetleyicisi |

| Ağ Denetleyicisi Üretim 2. Nesil VM.xml | Template | 2. Nesil VM'ler için üç düğümlü ağ denetleyicisi |

| Ağ Denetleyicisi Tek Başına 1. Nesil VM.xml | Template | 1. Nesil VM'ler için tek düğümlü ağ denetleyicisi |

| Ağ Denetleyicisi Tek Başına 2. Nesil VM.xml | Template | 2. Nesil VM'ler için tek düğümlü ağ denetleyicisi |

| NcSetup.cr | Özel kaynak dosyası | Ağı ayarlamak için kullanılan betikleri içeren bir kitaplık kaynağı. |

| ServerCertificate.cr | Özel kaynak dosyası | .pfx biçiminde ağ denetleyicisi için özel anahtarı içeren kitaplık kaynağı. |

| NcCertificate.cr | Özel kaynak dosyası | Güvenilen kök sertifikayı (. CER) ağ denetleyicisi için. Bu, ağ denetleyicisi ile diğer alt hizmetler (örneğin, SLB MUXes) arasındaki güvenli iletişimler için kullanılır. |

| TrustedRootCertificate.cr | Özel kaynak dosyası | SSL sertifikasını doğrulamak için güvenilen kök sertifika olarak içeri aktarılan CA ortak anahtarını (.cer) içeren kitaplık kaynağı. |

| EdgeDeployment.cr | Template | SLB MUX rollerini ve ağ geçidi rollerini (örneğin, VPN) yüklemek için kullanılır. |

Active Directory gruplarını ayarlama

Ağ denetleyicisi yönetimi ve istemcileri için güvenlik grupları oluşturun.

Active Directory Kullanıcıları ve Bilgisayarları'da ağ denetleyicisi yönetimi için bir güvenlik grubu oluşturun.

- Gruba, ağ denetleyicisini yapılandırma izinleri olan tüm kullanıcıları ekleyin. Örneğin, Ağ Denetleyicisi Yöneticileri adlı bir grup oluşturun.

- Bu gruba eklediğiniz tüm kullanıcıların da Active Directory'deki Etki Alanı Kullanıcıları grubunun üyesi olması gerekir.

- Ağ denetleyicisi yönetimi grubu bir etki alanı yerel grubu olmalıdır. Bu grubun üyeleri dağıtılan ağ denetleyicisi yapılandırmasını oluşturabilir, silebilir ve güncelleştirebilecektir.

- Bu grubun üyesi olan ve kimlik bilgilerine erişimi olan en az bir kullanıcı hesabı oluşturun. Ağ denetleyicisi dağıtıldıktan sonra VMM, ağ denetleyicisiyle iletişim kurmak için kullanıcı hesabı kimlik bilgilerini kullanacak şekilde yapılandırılabilir.

Ağ denetleyicisi istemcileri için başka bir güvenlik grubu oluşturun.

- Ağ denetleyicisini kullanarak ağları yapılandırma ve yönetme izinlerine sahip kullanıcılar ekleyin. Örneğin, Ağ Denetleyicisi Kullanıcıları adlı bir grup oluşturun.

- Yeni gruba eklediğiniz tüm kullanıcılar da Active Directory'deki Etki Alanı Kullanıcıları grubunun üyesi olmalıdır.

- Tüm Ağ Denetleyicisi yapılandırması ve yönetimi Temsili Durum Aktarımı (DNS) kullanılarak gerçekleştirilir.

- Grup bir Etki Alanı Yerel grubu olmalıdır. Ağ denetleyicisi dağıtıldıktan sonra, bu grubun tüm üyeleri REST tabanlı arabirim aracılığıyla ağ denetleyicisiyle iletişim kurma izinlerine sahip olur.

- Bu grubun üyesi olan en az bir kullanıcı hesabı oluşturun. Ağ denetleyicisi dağıtıldıktan sonra VMM, ağ denetleyicisiyle iletişim kurmak için kullanıcı hesabı kimlik bilgilerini kullanacak şekilde yapılandırılabilir.

Günlüğe kaydetme için kitaplık paylaşımı oluşturma

- İsteğe bağlı olarak , tanılama günlüklerini tutmak için VMM kitaplığında bir dosya paylaşımı oluşturun.

- Paylaşıma ağ denetleyicisi tarafından erişilebildiğinden emin olun. Ağ denetleyicisi, tanılama bilgilerini depolamak için paylaşıma erişir. Paylaşıma yazma erişimi olacak hesabın kimlik bilgilerini not edin.

Konak gruplarını ayarlama

- SDN tarafından yönetilecek Hyper-V konakları için ayrılmış bir konak grubu oluşturun.

- Hyper-V konaklarının en son düzeltme eklerinin yüklü olduğu Windows Server 2016'nın çalıştığından emin olun.

Yönetim mantıksal ağını oluşturma

Fiziksel yönetim ağınızı yansıtmak için VMM'de bir yönetim mantıksal ağı oluşturabilirsiniz.

- Mantıksal ağ, VMM konağı, ağ denetleyicisi konakları ve kiracı VM konakları için ağ bağlantısı ayarları sağlar.

- Bu mantıksal ağı, ağ denetleyicisi tarafından yönetilen altyapı VM'leri için bağlantı sağlamak üzere oluşturmanızı öneririz.

- Sanal makinelerin bu mantıksal ağa doğrudan erişmesine izin vermek için aynı ada sahip bir VM Ağı Oluştur ile yapılandırılmış bir VMM mantıksal ağınız zaten varsa, ağ denetleyicisine yönetim bağlantısı sağlamak için bu mantıksal ağı yeniden kullanabilirsiniz.

Yönetim mantıksal ağı oluşturmak için aşağıdaki yordamı kullanın:

- Doku>Ağı'na tıklayın. Mantıksal Ağlar Mantıksal Ağ> Oluştur'a sağ tıklayın.

- Ad ve isteğe bağlı Bir Açıklama belirtin.

- Ayarlar'da Bir Bağlı Ağ'ı seçin. Tüm yönetim ağlarının bu ağdaki tüm konaklar arasında yönlendirme ve bağlantı olması gerekir. Sanal makinelerin yönetim ağınız için otomatik olarak bir VM ağı oluşturmak üzere bu mantıksal ağa doğrudan erişmesine izin vermek için Aynı ada sahip bir VM ağı oluştur'u seçin.

- Ayarlar'da Bir Bağlı Ağ'ı seçin. Tüm yönetim ağlarının bu ağdaki tüm konaklar arasında yönlendirme ve bağlantı olması gerekir. Sanal makinelerin yönetim ağınız için otomatik olarak bir VM ağı oluşturmak üzere bu mantıksal ağa doğrudan erişmesine izin vermek için Aynı ada sahip bir VM ağı oluştur'u seçin.

Not

VMM 2019 UR1'den Tek Bağlı Ağ türü Bağlı Ağ olarak değiştirilir.

- Ağ Sitesi>Ekle'yi seçin. Ağ denetleyicisi tarafından yönetilecek konaklar için konak grubunu seçin. Yönetim ağı IP alt ağı ayrıntılarınızı ekleyin. Bu ağ zaten mevcut olmalı ve fiziksel anahtarınızda yapılandırılmalıdır.

- Özet bilgilerini gözden geçirin ve tamamlamak için Son'u seçin.

IP adresi havuzu oluşturma

Not

VMM 2019 UR1'den, Mantıksal Ağ Oluşturma sihirbazını kullanarak IP adresi havuzu oluşturabilirsiniz.

Not

Mantıksal Ağ Oluşturma sihirbazını kullanarak IP adresi havuzu oluşturabilirsiniz.

Ağ denetleyicisi VM'lerine statik IP adresleri ayırmak istiyorsanız, yönetim mantıksal ağında bir IP adresi havuzu oluşturun. DHCP kullanıyorsanız bu adımı atlayabilirsiniz.

VMM konsolunda yönetim mantıksal ağına sağ tıklayın ve IP Havuzu Oluştur'u seçin.

Havuz için bir Ad ve isteğe bağlı bir açıklama sağlayın ve mantıksal ağ için yönetim ağının seçildiğinden emin olun.

Ağ Sitesi panelinde, bu IP adresi havuzunun hizmet edeceği alt ağı seçin.

IP Adresi aralığı panelinde başlangıç ve bitiş IP adreslerini girin.

BIR IP'yi REST IP olarak kullanmak için, diğer kullanımlar için ayrılacak IP adresleri kutusuna belirtilen aralıktaki IP adreslerinden birini girin. REST Bitiş Noktasını kullanmak istiyorsanız bu adımı atlayın.

- Kullanılabilir alt ağınızın ilk üç IP adresini kullanmayın. Örneğin, kullanılabilir alt ağınız .1 ile .254 arasındaysa, aralığınızı .4 veya üzeri bir değerle başlatın.

- Düğümler aynı alt ağdaysa REST IP adresi sağlamanız gerekir. Düğümler farklı alt ağlardaysa, bir REST DNS adı sağlamanız gerekir.

Varsayılan ağ geçidi adresini belirtin ve isteğe bağlı olarak DNS ve WINS ayarlarını yapılandırın.

Özet sayfasında, ayarları gözden geçirin ve sihirbazı tamamlamak için Son'u seçin.

Yönetim mantıksal anahtarı oluşturma ve dağıtma

Yönetim mantıksal ağında bir mantıksal anahtar dağıtmanız gerekir. anahtar, yönetim mantıksal ağı ile ağ denetleyicisi VM'leri arasında bağlantı sağlar.

VMM konsolunda Doku>Ağı>Mantıksal Anahtar Oluştur'u seçin. Başlarken bilgilerini gözden geçirin ve İleri'yi seçin.

Ad ve isteğe bağlı bir açıklama sağlayın. Yukarı Bağlantı Ekibi Yok'a tıklayın. Ekip oluşturmaya ihtiyacınız varsa Katıştırılmış Ekip'i seçin.

Not

Team kullanmayın.

En düşük bant genişliği modu için Ağırlık seçeneğini belirleyin.

Uzantılar'da tüm anahtar uzantılarını temizleyin. Bu önemlidir. Bu aşamada anahtar uzantılarından herhangi birini seçerseniz, daha sonra ağ denetleyicisinin eklenmesi engellenebilir.

İsteğe bağlı olarak bir sanal bağlantı noktası profili ekleyebilir ve konak yönetimi için bir bağlantı noktası sınıflandırması seçebilirsiniz.

Mevcut bir yukarı bağlantı bağlantı noktası profilini seçin veya Yeni Yukarı Bağlantı Noktası Profili Ekle'yi>seçin. Ad ve isteğe bağlı bir açıklama sağlayın. Yük dengeleme algoritması ve ekip oluşturma modu için varsayılanları kullanın. Yönetim mantıksal ağındaki tüm ağ sitelerini seçin.

Yeni Ağ Bağdaştırıcısı'nı seçin. Bu, mantıksal anahtarınıza ve yukarı bağlantı bağlantı noktası profilinize bir konak sanal ağ bağdaştırıcısı (vNIC) ekler, böylece mantıksal anahtarı konaklarınıza eklediğinizde vNIC'ler otomatik olarak eklenir.

vNIC için bir Ad belirtin. Yönetim VM ağının Bağlantı'da listelendiğini doğrulayın.

Bu ağ bağdaştırıcısı konak yönetimi>için kullanılacak Bağlantı ayarlarını konak bağdaştırıcısından devral'ı seçin. Bu, konakta zaten var olan bağdaştırıcıdan vNIC bağdaştırıcısı ayarlarını almanıza olanak tanır. Daha önce bir bağlantı noktası sınıflandırması ve sanal bağlantı noktası profili oluşturduysanız şimdi seçebilirsiniz.

Özet'te bilgileri gözden geçirin ve sihirbazı tamamlamak için Son'u seçin.

Mantıksal anahtarı dağıtma

Yönetim mantıksal anahtarını, NC'yi dağıtmayı planladığınız tüm konaklara dağıtmanız gerekir. Bu konaklar, daha önce oluşturduğunuz VMM konak grubunun bir parçası olmalıdır. Daha fazla bilgi edinin.

Güvenlik sertifikalarını ayarlama

Ağ denetleyicisiyle güvenli/HTTPS iletişimi için kullanılacak bir SSL sertifikasına ihtiyacınız vardır. Aşağıdaki yöntemleri kullanabilirsiniz:

- Otomatik olarak imzalanan sertifika: Otomatik olarak imzalanan bir sertifika oluşturabilir ve parolayla korunan özel anahtarla dışarı aktarabilirsiniz.

- Sertifika Yetkilisi (CA) sertifikası: CA tarafından imzalanan bir sertifika kullanabilirsiniz.

Otomatik olarak imzalanan sertifika kullanma

Aşağıdaki örnek, otomatik olarak imzalanan yeni bir sertifika oluşturur ve VMM sunucusunda çalıştırılmalıdır.

Not

- DNS adı olarak bir IP adresi kullanabilirsiniz, ancak ağ denetleyicisini tek bir alt ağ ile kısıtladığından bu önerilmez.

- Ağ denetleyicisi için herhangi bir kolay ad kullanabilirsiniz.

- Çok düğümlü dağıtım için DNS adı, kullanmak istediğiniz REST adı olmalıdır.

- Tek düğümlü dağıtım için DNS adı ağ denetleyicisi adı ve ardından tam etki alanı adı olmalıdır.

| Dağıtım | Söz dizimi | Örnek |

|---|---|---|

| Çok düğümlü | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCRESTName>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "MultiNodeNC" -DnsName @("NCCluster.Contoso.com") |

| Tek düğümlü | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCFQDN>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "SingleNodeNC" -DnsName @("SingleNodeNC.Contoso.com") |

Otomatik olarak imzalanan sertifikayı dışarı aktarma

Sertifikayı ve özel anahtarını .pfx biçiminde dışarı aktarın.

Sertifikalar ek bileşenini (certlm.msc) açın ve Kişisel/Sertifikalar'da sertifikayı bulun.

Sertifikayı >Tüm Görevler>Dışarı Aktar'ı seçin.

Evet'i seçin, özel anahtar seçeneğini dışarı aktarın ve İleri'yi seçin.

Kişisel Bilgi Değişimi - PKCS #12 (. PFX) ve mümkünse sertifika yoluna tüm sertifikaları dahil et varsayılanını kabul edin.

Dışarı aktardığınız sertifika için Kullanıcılar/Gruplar'ı ve parolayı atayın; İleri'yi seçin.

Dışarı aktaracak dosya sayfasında, dışarı aktarılan dosyayı yerleştirmek istediğiniz konuma göz atın ve bir ad verin.

Benzer şekilde, sertifikayı içinde dışarı aktarın. CER biçimi

Not

öğesine aktarmak için. CER biçiminde Evet, özel anahtarı dışarı aktar seçeneğinin işaretini kaldırın.

öğesini kopyalayın. pfx ServerCertificate.cr klasörüne.

öğesini kopyalayın. NCCERTIFICATE.CR klasörüne CER dosyası.

İşiniz bittiğinde bu klasörleri yenileyin ve bu sertifikaları kopyaladığınızdan emin olun.

CA kullanma

CA ile imzalanan bir sertifika isteyin. Windows tabanlı kurumsal CA için sertifika isteği Sihirbazı'nı kullanarak sertifika isteyin.

Sertifikanın OID 1.3.6.1.5.5.7.3.1 tarafından belirtilen serverAuth EKU değerini içerdiğinden emin olun. Ayrıca, sertifika konu adı ağ denetleyicisinin DNS adıyla eşleşmelidir.

öğesini kopyalayın. pfx ServerCertificate.cr klasörüne.

öğesini kopyalayın. NCCERTIFICATE.CR klasörüne CER dosyası.

içindeki CA'nın ortak anahtarını kopyalayın. CER biçimini TrustedRootCertificate.cr.

Not

Kurumsal CA'nın sertifika otomatik kaydı için yapılandırıldığından emin olun.

Gelişmiş anahtar kullanımı

Hyper-V konağındaki Kişisel (My – cert:\localmachine\my) sertifika deposunda ana bilgisayar Tam Etki Alanı Adı (FQDN) olarak Konu Adı (CN) olan birden fazla X.509 sertifikası varsa, SDN tarafından kullanılan sertifika, OID 1.3.6.1.4.1.311.95.1.1.1.1 ile ek bir özel Gelişmiş Anahtar Kullanımı özelliğine sahiptir. Aksi takdirde, Ağ Denetleyicisi ile konak arasındaki iletişim çalışmayabilir.

Ca tarafından güneye bağlı iletişim için verilen sertifikanın OID 1.3.6.1.4.1.311.95.1.1.1 ile ek bir özel Gelişmiş Anahtar Kullanımı özelliğine sahip olduğundan emin olun.

Hizmet şablonunu ayarlama

Şablonu içeri aktarın ve ortamınız için parametreleri güncelleştirin.

Şablonu içeri aktarma

Hizmet şablonunu VMM kitaplığına aktarın. Bu örnekte 2. Nesil şablonunu içeri aktaracağız.

Kitaplık İçeri Aktarma Şablonu'nu> seçin.

Hizmet şablonu klasörünüze göz atın, Ağ Denetleyicisi Üretim 2. Nesil VM.xml dosyasını seçin.

Hizmet şablonunu içeri aktarırken ortamınız için parametreleri güncelleştirin. Ayrıntıları gözden geçirin ve İçeri Aktar'ı seçin.

- WinServer.vhdx Daha önce hazırladığınız temel sanal sabit sürücü görüntüsünü seçin.

- NCSetup.cr: VMM kitaplığındaki NCSetup.cr kitaplığı kaynağına eşleyin.

- ServerCertificate.cr: VMM kitaplığındaki ServerCertificate.cr kaynağına eşleyin. Ayrıca, daha önce hazırladığınız .pfx SSL sertifikasını bu klasörün içine yerleştirin. ServerCertificate.cr klasöründe yalnızca bir sertifikanız olduğundan emin olun.

- TrustedRootCertificate.cr: VMM kitaplığınızdaki TrustedRootCertificate.cr klasörüne eşleyin. Güvenilir bir kök sertifikaya ihtiyacınız yoksa, bu kaynağın yine de bir CR klasörüne eşlenmesi gerekir. Ancak, klasör boş bırakılmalıdır.

İşiniz bittiğinde, İşin tamamlandığından emin olun.

Şablonu özelleştirme

Hizmet şablonunu ürün anahtarı, IP ataması, DHCP, MAC Kimlik Sahtekarlığı ve Yüksek kullanılabilirlik gibi kuruluşunuzla ilgili belirli gereksinimleri karşılayacak şekilde özelleştirebilirsiniz. Konak grupları, konak kümeleri ve hizmet örnekleri gibi nesnelerin özelliklerini de özelleştirebilirsiniz.

Örneğin, ürün anahtarını girme, DHCP'yi etkinleştirme ve yüksek kullanılabilirlik adımlarını aşağıda bulabilirsiniz:

VMM kitaplığında hizmet şablonunu seçin ve tasarımcı modunda açın.

Windows Server Ağ Denetleyicisi Özellikleri sayfasını açmak için bilgisayar katmanına çift tıklayın.

Bir ürün anahtarı belirtmek için İşletim Sistemi Yapılandırması>Ürün Anahtarı'nı seçin ve CCEP tarafından paylaşılan anahtarı belirtin.

Yüksek kullanılabilirliği etkinleştirmek için Donanım yapılandırması>Kullanılabilirliği'ni seçin, Sanal makineyi yüksek oranda kullanılabilir yap onay kutusunu seçin.

Dinamik IP yapılandırmasını etkinleştirmek ve ağ denetleyicisi yönetimi için DHCP kullanmak için tasarımcıda ağ bağdaştırıcısını seçin ve IPV4 adres türünü Dinamik olarak değiştirin.

Not

- Şablonu yüksek kullanılabilirlik için özelleştirirseniz, bunu kümelenmiş düğümlere dağıttığınıza emin olun.

- Ağ Denetleyicinizi yapılandırırken ve REST adı olarak FQDN'yi belirtirken, DNS'nizdeki birincil NC düğümünüzün Ana Bilgisayar A kaydını önceden oluşturmayın. Bu, birincil NC düğümü değiştiğinde Ağ Denetleyicisi bağlantısını etkileyebilir. Bu, SDN Express veya VMM Express betiğini kullanarak NC'yi dağıtıyor olsanız bile geçerlidir.

Ağ denetleyicisini dağıtma

Dağıtımı Yapılandır ağ denetleyicisi hizmet şablonunu >seçin. Bir hizmet adı girin ve hizmet örneği için bir hedef seçin. Hedef, ağ denetleyicisi tarafından yönetilecek konakları içeren ayrılmış konak grubuna eşlenmelidir.

Dağıtım ayarlarını aşağıdaki tabloda açıklandığı gibi yapılandırın.

Sanal makine örneklerinin başlangıçta kırmızı olması normaldir. Dağıtım hizmetinin oluşturulacak sanal makineler için uygun konakları otomatik olarak bulması için Önizlemeyi Yenile'yi seçin.

Bu ayarları yapılandırdıktan sonra hizmet dağıtım işini başlatmak için Hizmeti Dağıt'ı seçin.

Not

Dağıtım süreleri donanımınıza bağlı olarak değişir ancak genellikle 30 ile 60 dakika arasındadır. Toplu lisanslı bir VHD\VHDX kullanmıyorsanız veya VHD\VHDX bir yanıt dosyası kullanarak ürün anahtarını sağlamazsa, ağ denetleyicisi VM sağlama sırasında dağıtım Ürün Anahtarı sayfasında durur. VM masaüstüne el ile erişmeniz ve ürün anahtarını atlamanız veya girmeniz gerekir.

Ağ denetleyicisi dağıtımı başarısız olursa, ağ denetleyicisi dağıtımını yeniden denemeden önce başarısız olan hizmet örneğini silin. VM'ler ve Hizmetler>Tüm Konak>Hizmetleri'ni seçin ve örneği silin.

Dağıtım ayarları

| Ayar | Gereksinim | Açıklama |

|---|---|---|

| ClientSecurityGroup | Zorunlu | Ağ denetleyicisi istemci hesaplarını içeren, oluşturduğunuz güvenlik grubunun adı. |

| DiagnosticLogShare | İsteğe bağlı | Tanılama günlüklerinin düzenli aralıklarla karşıya yüklendiği dosya paylaşımı konumu. Bu sağlanmazsa günlükler her düğümde yerel olarak depolanır. |

| DiagnosticLogShareUsername | İsteğe bağlı | Tanılama günlüğü paylaşımına erişim izinleri olan bir hesabın tam kullanıcı adı (etki alanı adı dahil). Biçiminde: [etki alanı]\[kullanıcıadı]. |

| DiagnosticLogSharePassword | İsteğe bağlı | DiagnosticLogShareUsername parametresinde belirtilen hesabın parolası. |

| LocalAdmin | Zorunlu | Ortamınızda, ağ denetleyicisi sanal makinelerinde yerel yönetici olarak kullanılacak bir Farklı Çalıştır hesabı seçin. Not: Farklı Çalıştır hesapları oluştururken, yerel bir hesap oluşturuyorsanız etki alanı kimlik bilgilerini doğrula seçeneğinin işaretini kaldırın. Kullanıcı adı .\Administrator olmalıdır (yoksa oluşturun). |

| Yönetim | Zorunlu | Daha önce oluşturduğunuz yönetim mantıksal ağını seçin. |

| MgmtDomainAccount | Zorunlu | Ortamınızda ağ denetleyicisini hazırlamak için kullanılacak farklı çalıştır hesabını seçin. Bu kullanıcı, aşağıda belirtilen ve ağ denetleyicisini yönetme ayrıcalıklarına sahip olan yönetim güvenlik grubunun bir üyesi olmalıdır. |

| MgmtDomainAccountName | Zorunlu | Bu, MgmtDomainAccount ile eşlenen Farklı Çalıştır hesabının tam kullanıcı adı (etki alanı adı dahil) olmalıdır. Dağıtım sırasında etki alanı kullanıcı adı Yöneticiler grubuna eklenir. |

| MgmtDomainAccountPassword | Zorunlu | MgmtDomainAccount ile eşlenen yönetim Farklı Çalıştır hesabının parolası. |

| MgmtDomainFQDN | Zorunlu | Ağ denetleyicisi sanal makinelerinin katılacağı Active Directory etki alanı için FQDN. |

| MgmtSecurityGroup | Zorunlu | Daha önce oluşturduğunuz ve ağ denetleyicisi yönetim hesaplarını içeren güvenlik grubunun adı. |

| RestEndPoint | Zorunlu | Sertifikaları hazırlarken kullandığınız RESTName değerini girin. Bu parametre tek başına şablonlar için kullanılmaz. Düğümler aynı alt ağdaysa REST IP adresini sağlamanız gerekir. Düğümler farklı alt ağlardaysa REST DNS adını belirtin. |

| ServerCertificatePassword | Zorunlu | Sertifikayı makine deposuna aktarma parolası. |

Not

Windows Server 2019 ve sonrasında, Ağ Denetleyicisi makinelerine ACTIVE Directory'ye SPN'yi kaydetme ve değiştirme izni verilmelidir. Daha fazla bilgi için bkz . Hizmet Asıl Adı ile Kerberos.

Ağ denetleyicisi hizmetini VMM'ye ekleme

Ağ denetleyicisi hizmeti başarıyla dağıtıldıktan sonra, sonraki adım bunu bir ağ hizmeti olarak VMM'ye eklemektir.

Doku'da Ağ Ağ Hizmeti'ne>sağ tıklayın ve Ağ Hizmeti Ekle'yi seçin.

Ağ Hizmeti Ekleme Sihirbazı başlatılır. Bir ad ve isteğe bağlı bir açıklama belirtin.

Üretici için Microsoft'u seçin ve model için Microsoft ağ denetleyicisi'ni seçin.

Kimlik Bilgileri bölümünde, ağ hizmetini yapılandırmak için kullanmak istediğiniz Farklı Çalıştır hesabını sağlayın. Bu, ağ denetleyicisi istemcileri grubuna eklediğiniz hesapla aynı olmalıdır.

Bağlantı Dizesi için:

- Çok düğümlü dağıtımda, ServerURL REST uç noktasını kullanmalıdır ve servicename ağ denetleyicisi örneğinin adı olmalıdır.

- Tek düğüm dağıtımında, ServerURL ağ denetleyicisi FQDN'sine ve servicename ağ denetleyicisi hizmet örneği adı olmalıdır. Örnek:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM

Sertifikaları Gözden Geçir bölümünde, sertifikayı almak için ağ denetleyicisi sanal makinesine bir bağlantı yapılır. Gösterilen sertifikanın beklediğiniz sertifika olduğunu doğrulayın. Bu sertifikalar gözden geçirildi ve güvenilen sertifika deposuna aktarılabilir kutusunu seçtiğinizden emin olun.

Sonraki ekranda, hizmetinize bağlanmak ve özellikleri ve bunların durumunu listelemek için Tarama Sağlayıcısı'nı seçin. Bu aynı zamanda hizmetin doğru oluşturulup oluşturulmadığını ve ona bağlanmak için doğru bağlantı dizesini kullanıp kullanmadığınızı test etmek için de iyi bir testtir. Sonuçları inceleyin ve isNetworkController = true olup olmadığını denetleyin. Başarıyla tamamlandığında İleri'yi seçin.

Ağ denetleyicinizin yöneteceği konak grubunu yapılandırın.

Sihirbazı tamamlamak için Son'u seçin. Hizmet VMM'ye eklendiğinde, VMM konsolundaki Ağ Hizmetleri listesinde görünür. Ağ hizmeti eklenmiyorsa, sorun gidermek için VMM konsolundaki İşler'e bakın.

Dağıtımı doğrulama

İsteğe bağlı olarak ağ denetleyicisi dağıtımını doğrulayabilirsiniz. Bunu yapmak için:

- Kiracı VM bağlantısı için ağ denetleyicisi tarafından yönetilen HNV sağlayıcı ağı (arka uç ağı) oluşturun. Bu ağ, ağ denetleyicisinin başarıyla dağıtıldığını ve aynı sanal ağ içindeki kiracı VM'lerin birbirine ping atabildiğini doğrulamak için kullanılır. Bu ağ fiziksel ağ altyapınızda bulunmalı ve tüm SDN doku konaklarının buna fiziksel bağlantısı olmalıdır.

- HNV sağlama ağını oluşturduktan sonra, bunun üzerinde iki kiracı VM ağı yapılandıracaksınız. VM ağları ve IP adresi havuzları oluşturun ve kiracı VM'lerini dağıtın. Ağ denetleyicisinin doğru dağıtıldığından emin olmak için farklı konaklara dağıtılan iki kiracı VM arasındaki bağlantıyı da test edebilirsiniz.

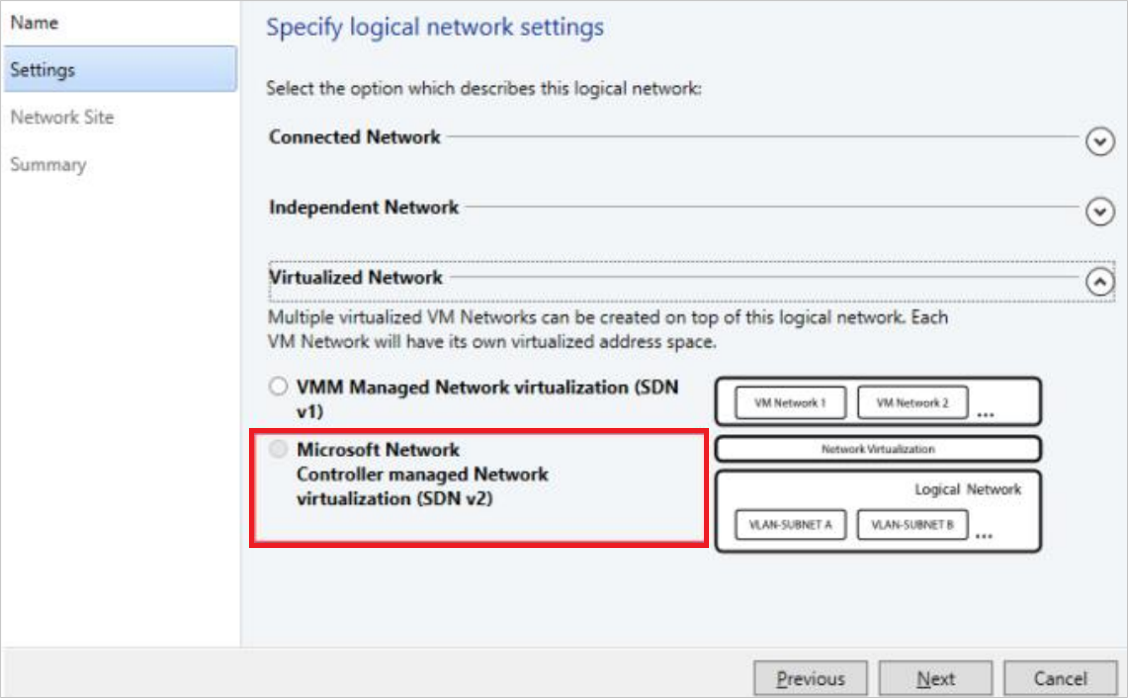

HNV sağlayıcı ağını oluşturma

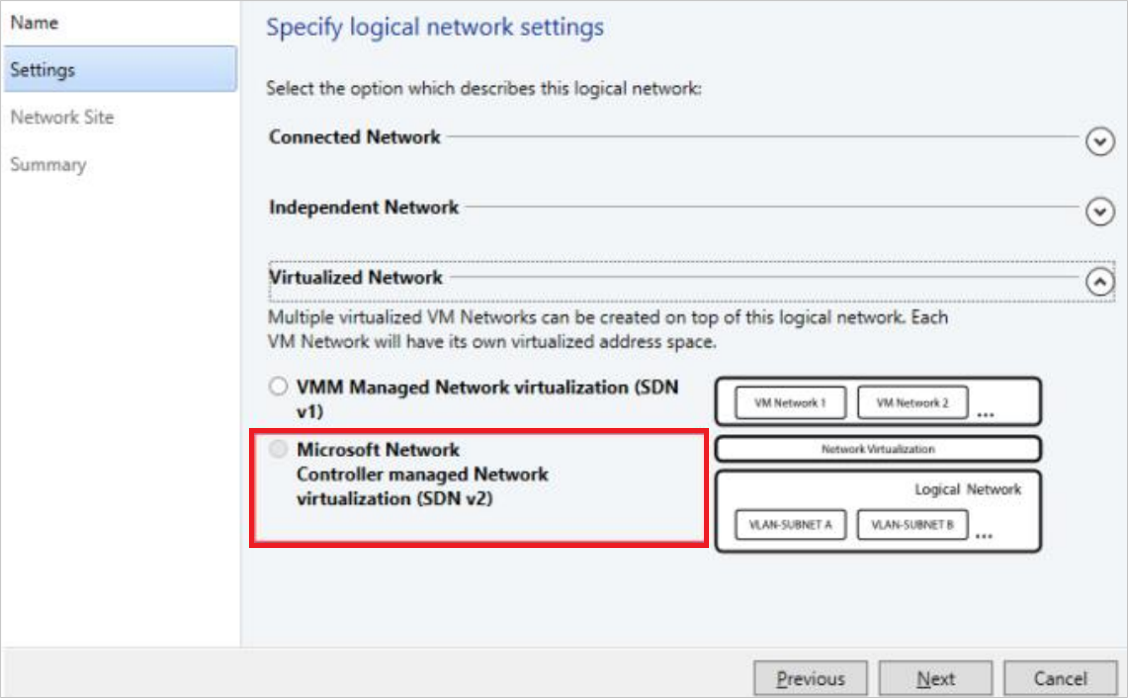

- Mantıksal Ağ Oluşturma Sihirbazı'nı başlatın. Bu ağ için bir ad ve isteğe bağlı bir açıklama girin.

- Tüm HNV Sağlayıcı ağlarının bu ağdaki tüm konaklar arasında yönlendirme ve bağlantıya sahip olması gerektiğinden, Ayarlar'da Bir Bağlı Ağ'ın seçili olduğunu doğrulayın. Bu mantıksal ağda oluşturulan yeni VM ağlarının ağ sanallaştırma kullanmasına izin ver seçeneğini işaretlediğinizden emin olun. Buna ek olarak, Ağ denetleyicisi tarafından yönetilir seçeneğini işaretleyin.

Tüm HNV Sağlayıcı ağlarının bu ağdaki tüm konaklar arasında yönlendirme ve bağlantıya sahip olması gerektiğinden, Ayarlar'da Bir Bağlı Ağ'ın seçili olduğunu doğrulayın. Bu mantıksal ağda oluşturulan yeni VM ağlarının ağ sanallaştırma kullanmasına izin ver seçeneğini işaretlediğinizden emin olun. Buna ek olarak, Ağ denetleyicisi tarafından yönetilir seçeneğini işaretleyin.

Not

VMM 2019 UR1'den Tek Bağlı Ağ türü Bağlı Ağ olarak değiştirilir.

Tüm HNV Sağlayıcı ağlarının bu ağdaki tüm konaklar arasında yönlendirme ve bağlantı olması gerektiğinden, Ayarlar'da Bağlı Ağ'ın seçili olduğunu doğrulayın. Bu mantıksal ağda oluşturulan yeni VM ağlarının ağ sanallaştırma kullanmasına izin ver seçeneğini işaretlediğinizden emin olun. Buna ek olarak, Ağ denetleyicisi tarafından yönetilir seçeneğini işaretleyin.

- Ağ Sitesi'nde, HNV sağlayıcı ağınız için ağ sitesi bilgilerini ekleyin. Bu, ağ için konak grubu, alt ağ ve VLAN bilgilerini içermelidir.

- Özet bilgilerini gözden geçirin ve sihirbazı tamamlayın.

IP adresi havuzunu oluşturma

Not

VMM 2019 UR1'den, Mantıksal Ağ Oluşturma sihirbazını kullanarak IP adresi havuzu oluşturabilirsiniz.

Not

Mantıksal Ağ Oluşturma sihirbazını kullanarak IP adresi havuzu oluşturabilirsiniz.

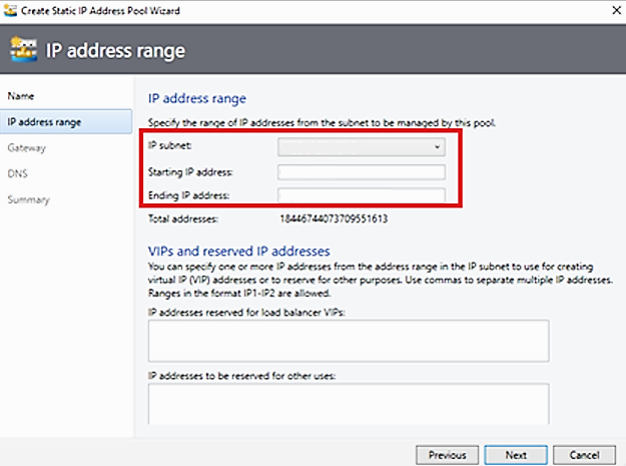

Yapılandırma HNV mantıksal ağı, bu ağda DHCP kullanılabilse bile bir IP adresi havuzuna ihtiyaç duyar. Yapılandırma HNV ağında birden fazla alt ağınız varsa, her alt ağ için bir havuz oluşturun.

- HNV mantıksal ağını >yapılandır IP Havuzu Oluştur'a sağ tıklayın.

- Bir ad ve isteğe bağlı bir açıklama sağlayın ve mantıksal ağ için HNV Sağlayıcısı mantıksal ağının seçildiğinden emin olun.

- Ağ Sitesi'nde, bu IP adresi havuzunun hizmet edeceği alt ağı seçmeniz gerekir. HNV sağlayıcı ağınızın bir parçası olarak birden fazla alt ağınız varsa, her alt ağ için bir statik IP adresi havuzu oluşturmanız gerekir. Yalnızca bir siteniz varsa (örneğin, örnek topolojisi gibi) İleri'yi seçebilirsiniz.

- Ağ Sitesi'nde, bu IP adresi havuzunun hizmet edeceği alt ağı seçmeniz gerekir. HNV sağlayıcı ağınızın bir parçası olarak birden fazla alt ağınız varsa, her alt ağ için bir statik IP adresi havuzu oluşturmanız gerekir. Yalnızca bir siteniz varsa (örneğin, örnek topolojisi gibi) İleri'yi seçebilirsiniz.

Not

IPv6 desteğini etkinleştirmek için bir IPv6 alt ağı ekleyin ve bir IPv6 adres havuzu oluşturun.

Not

- IPv6 desteğini etkinleştirmek için bir IPv6 alt ağı ekleyin ve bir IPv6 adres havuzu oluşturun.

- IPv4 desteğini etkinleştirmek için bir IPv4 alt ağı ekleyin ve bir IPv4 adres havuzu oluşturun.

- IPv6 adres alanını kullanmak için ağ sitesine hem IPv4 hem de IPv6 alt ağları ekleyin.

- Çift yığın desteğini etkinleştirmek için hem IPv4 hem de IPv6 adres alanı olan IP havuzları oluşturun.

IP Adresi aralığında, başlangıç ve bitiş IP adresini yapılandırın. Kullanılabilir alt ağınızın ilk IP adresini kullanmayın. Örneğin, kullanılabilir alt ağınız .1 ile .254 arasındaysa aralığınızı .2 veya daha yüksek bir değerde başlatın.

Ardından, varsayılan ağ geçidi adresini yapılandırın. Varsayılan ağ geçitleri kutusunun yanındaki Ekle'yi seçin, adresi girin ve varsayılan ölçümü kullanın. İsteğe bağlı olarak DNS ve WINS'yi yapılandırın.

Özet bilgilerini gözden geçirin ve sihirbazı tamamlamak için Son'u seçin.

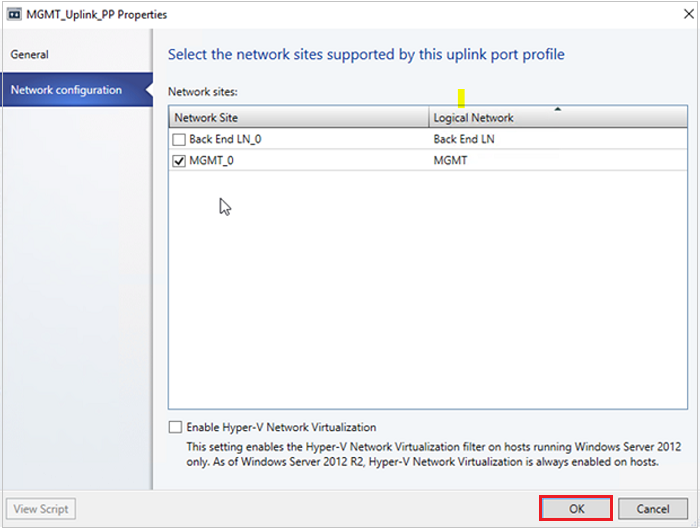

Ağ denetleyicisi ekleme işleminin bir parçası olarak, Yönetim mantıksal ağ bağlantısı için konaklara dağıttığınız anahtar bir SDN anahtarına dönüştürüldü. Bu anahtar artık HNV sağlayıcısı mantıksal ağı da dahil olmak üzere ağ denetleyicisi tarafından yönetilen bir ağ dağıtmak için kullanılabilir. Yönetim mantıksal anahtarı için yukarı bağlantı bağlantı noktası profili ayarlarında HNV sağlayıcısı mantıksal ağına karşılık gelen ağ sitesini seçtiğinizden emin olun.

HNV sağlayıcısı mantıksal ağına artık ağ denetleyicisi tarafından yönetilen konak grubundaki tüm konaklar erişebilir.

Kiracı VM ağları ve IP havuzları oluşturma

Şimdi, bağlantıyı test etmek için SDN altyapınızda iki kiracı için iki VM ağı ve IP havuzu oluşturun.

Not

- Kullanılabilir alt ağınızın ilk IP adresini kullanmayın. Örneğin, kullanılabilir alt ağınız .1 ile .254 arasındaysa aralığınızı .2 veya daha yüksek bir değerde başlatın.

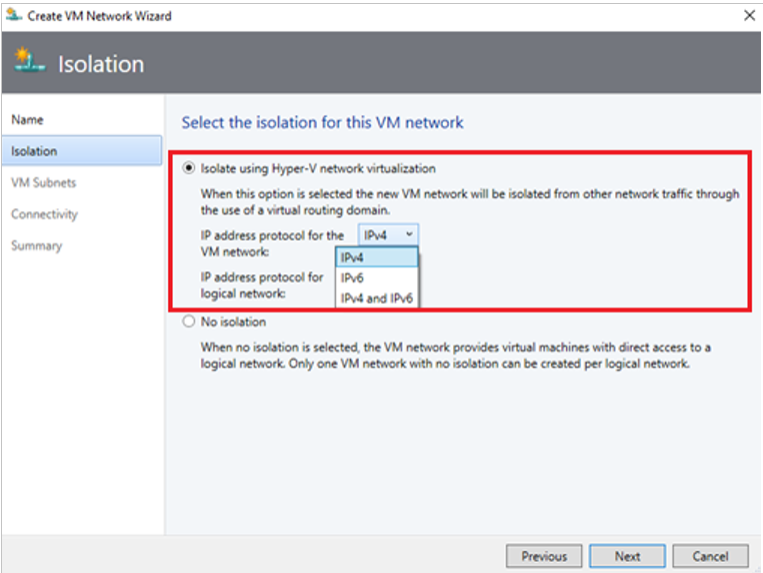

- Şu anda ağ denetleyicisi tarafından yönetilen mantıksal ağlar için YalıtımSız bir VM ağı oluşturamazsınız. HNV Sağlayıcısı mantıksal ağlarıyla ilişkili VM Ağları oluştururken Hyper-V Ağ Sanallaştırma yalıtımını kullanarak yalıt seçeneğini belirlemeniz gerekir.

- Ağ denetleyicisi henüz IPv6 ile test edilmiş olmadığından, bir VM ağı oluştururken hem mantıksal ağ hem de VM ağı için IPv4 kullanın.

Her kiracı için bir VM ağı oluşturun.

Her VM ağı için bir IP adresi havuzu oluşturun.

Not

Bir VM ağı oluşturduğunuzda, IPv6 desteğini etkinleştirmek için VM ağı açılır menüsünün IP adresi protokolünden IPv6'yı seçin. Bir VM ağı oluşturduğunuzda, çift yığın desteğini etkinleştirmek için VM ağ açılan menüsünün IP adresi protokolünden IPv4 ve IPv6'yı seçin (2022 ve üzeri için geçerlidir).

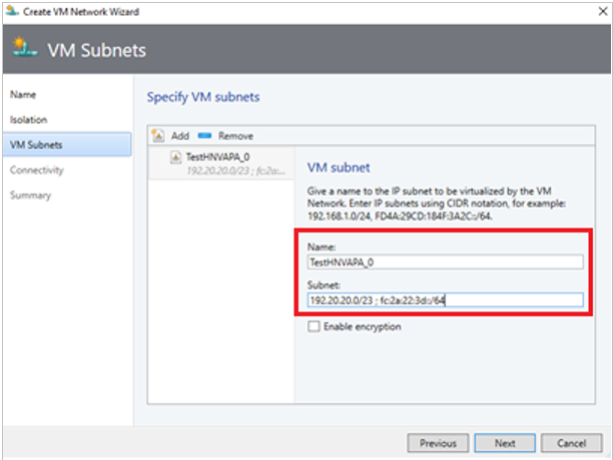

VM Alt Ağları oluşturduğunuzda, çift yığın desteğini etkinleştirmek için noktalı virgülle (;)) ayrılmış olarak hem IPv4 alt ağı hem de IPv6 alt ağı sağlayın. (2022 ve üzeri için geçerlidir)

Kiracı sanal makineleri oluşturma

Artık kiracı sanal ağına bağlı kiracı sanal makineleri oluşturabilirsiniz.

- Kiracı sanal makinelerinizin güvenlik duvarı üzerinden IPv4 ICMP'ye izin verin. Varsayılan olarak, Windows Server bunu engeller.

- IPv4 ICMP'ye güvenlik duvarı üzerinden izin vermek için New-NetFirewallRule –DisplayName "ICMPv4-In'e İzin Ver" –Protokol ICMPv4 komutunu çalıştırın.

- Kiracı sanal makinelerinizin güvenlik duvarı üzerinden IPv4/IPv6 ICMP'ye izin verin. Varsayılan olarak, Windows Server bunu engeller.

- IPv4 ICMP'ye güvenlik duvarı üzerinden izin vermek için New-NetFirewallRule –DisplayName "ICMPv4-In'e İzin Ver" –Protokol ICMPv4 komutunu çalıştırın.

- IPv6 ICMP'ye güvenlik duvarı üzerinden izin vermek için New-NetFirewallRule –DisplayName "ICMPv6-In'e İzin Ver" –Protokol ICMPv6 komutunu çalıştırın

Not

IPv6 ICMP, 2019 UR2 ve üzeri için geçerlidir.

- Mevcut bir sabit diskten VM oluşturmak istiyorsanız bu yönergeleri izleyin.

- Ağa bağlı en az iki VM dağıttıktan sonra, bir kiracı sanal makinesine diğer kiracı sanal makinesinden ping göndererek ağ denetleyicisinin bir ağ hizmeti olarak başarıyla dağıtıldığını ve kiracı sanal makinelerinin birbirine ping atabilmesi için HNV Sağlayıcı ağını yönetebildiğini doğrulayabilirsiniz.

Not

Çift yığın desteğini etkinleştirmek için VM ağları için açılan menüden iki IP alt ağını seçerek iki IP havuzu oluşturun.

Sanal makineye hem IPv4 hem de IPv6 adresi atamak için yeni bir VM oluşturun ve çift yığın vm ağını dağıtın.

Ağ denetleyicisini SDN dokusundan kaldırma

Ağ denetleyicisini SDN dokusundan kaldırmak için bu adımları kullanın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin