VMM dokusunda SDN RAS ağ geçidi ayarlama

Bu makalede, System Center Virtual Machine Manager (VMM) dokusunda Yazılım Tanımlı Ağ (SDN) RAS ağ geçidinin nasıl ayarlanacağı açıklanmaktadır.

SDN RAS ağ geçidi, SDN'de iki otonom sistem arasında siteden siteye bağlantı sağlayan bir veri yolu öğesidir. Özel olarak, RAS ağ geçidi IPSec, Genel Yönlendirme Kapsüllemesi (GRE) veya Katman 3 İletme kullanarak uzak kiracı ağları ile veri merkeziniz arasında siteden siteye bağlantı sağlar. Daha fazla bilgi edinin.

Not

VMM 2022, RAS ağ geçidi için çift yığın desteği sağlar.

Not

- VMM 2019 UR1'den Tek Bağlı ağ türü Bağlı Ağ olarak değiştirilir.

- VMM 2019 UR2 ve üzeri IPv6'ya destek verir.

Başlamadan önce

Başlamadan önce aşağıdakilerden emin olun:

- Planlama: Yazılım tanımlı ağ planlama hakkında bilgi edinin ve bu belgedeki planlama topolojisini gözden geçirin. Diyagramda örnek bir 4 düğümlü kurulum gösterilmektedir. Kurulum, Üç ağ denetleyicisi düğümü (VM) ve Üç SLB/MUX düğümü ile yüksek oranda kullanılabilir. Bir web katmanı ve veritabanı katmanı benzetimi yapmak için İki sanal alt ağa ayrılmış Bir sanal ağı olan iki kiracı gösterir. Hem altyapı hem de kiracı sanal makineleri herhangi bir fiziksel konakta yeniden dağıtılabilir.

- Ağ denetleyicisi: RAS ağ geçidini dağıtmadan önce ağ denetleyicisini dağıtmanız gerekir.

- SLB: Bağımlılıkların doğru şekilde işlenmesini sağlamak için, ağ geçidini ayarlamadan önce SLB'yi de dağıtmanız gerekir. Bir SLB ve ağ geçidi yapılandırıldıysa, IPsec bağlantısını kullanabilir ve doğrulayabilirsiniz.

- Hizmet şablonu: VMM, GW dağıtımını otomatikleştirmek için bir hizmet şablonu kullanır. Hizmet şablonları, 1. Nesil ve 2. Nesil VM'lerde çok düğümlü dağıtımı destekler.

Dağıtım adımları

RAS ağ geçidi ayarlamak için aşağıdakileri yapın:

Hizmet şablonunu indirin: GW'yi dağıtmak için ihtiyacınız olan hizmet şablonunu indirin.

VIP mantıksal ağını oluşturma: GRE VIP mantıksal ağı oluşturun. Özel VIP'ler ve VIP'leri GRE uç noktalarına atamak için bir IP adresi havuzu gerekir. Ağ, siteden siteye GRE bağlantısı için SDN dokusunda çalışan ağ geçidi VM'lerine atanan VIP'leri tanımlamak için vardır.

Not

Çift yığın desteğini etkinleştirmek için GRE VIP mantıksal ağı oluştururken ağ sitesine IPv6 alt ağı ekleyin ve IPv6 adres havuzu oluşturun. (2022 ve üzeri için geçerlidir)

Hizmet şablonunu içeri aktarma: RAS ağ geçidi hizmet şablonunu içeri aktarın.

Ağ geçidini dağıtma: Ağ geçidi hizmet örneğini dağıtın ve özelliklerini yapılandırın.

Dağıtımı doğrulayın: Siteden siteye GRE, IPSec veya L3'i yapılandırın ve dağıtımı doğrulayın.

Hizmet şablonunu indirme

- Microsoft SDN GitHub deposundan SDN klasörünü indirin ve şablonları VMM Templates>GW'den VMM>sunucusundaki yerel bir yola kopyalayın.

- İçeriği yerel bilgisayardaki bir klasöre ayıklayın. Bunları daha sonra kitaplığa aktaracaksınız.

İndirme iki şablon içerir:

- EdgeServiceTemplate_Generation 1 VM.xml şablonu, GW Hizmetini 1. Nesil sanal makinelere dağıtmaya yöneliktir.

- EdgeServiceTemplate_Generation 2 VM.xml, GW Hizmetini 2. Nesil sanal makinelere dağıtmak içindir.

Her iki şablon da varsayılan olarak üç sanal makine sayısına sahiptir ve bu sayı hizmet şablonu tasarımcısında değiştirilebilir.

GRE VIP mantıksal ağını oluşturma

- VMM konsolunda Mantıksal Ağ Oluşturma Sihirbazı'nı çalıştırın. Bir Ad girin, isteğe bağlı olarak bir açıklama girin ve İleri'yi seçin.

- Ayarlar'da Bir Bağlı Ağ'ı seçin. İsteğe bağlı olarak, Aynı ada sahip bir VM ağı oluştur'u seçebilirsiniz. Bu ayar, VM'lerin bu mantıksal ağa doğrudan erişmesine olanak tanır. Ağ Denetleyicisi tarafından yönetilir'i ve ardından İleri'yi seçin.

- VMM 2019 UR1 ve üzeri için Ayarlar'da Bağlı Ağ'ı seçin, Ağ Denetleyicisi tarafından yönetilir'i ve ardından İleri'yi seçin.

- Ayarlar'da Bağlı Ağ'ı seçin, Ağ Denetleyicisi tarafından yönetilir'i ve ardından İleri'yi seçin.

Ağ Sitesi'nde ayarları belirtin:

Örnek değerler şunlardır:

- Ağ adı: GRE VIP

- Alt ağ: 31.30.30.0

- Maske: 24

- Gövdedeki VLAN Kimliği: NA

- Ağ Geçidi: 31.30.30.1

- Özet bölümünde ayarları gözden geçirin ve sihirbazı tamamlayın.

IPv6'yı kullanmak için hem IPv4 hem de IPV6 alt ağını ağ sitesine ekleyin. Örnek değerler şunlardır:

- Ağ adı: GRE VIP

- Alt ağ: FD4A:293D:184F:382C::

- Maske: 64

- Gövdedeki VLAN Kimliği: NA

- Ağ Geçidi: FD4A:293D:184F:382C::1

Özet bölümünde ayarları gözden geçirin ve sihirbazı tamamlayın.

IPv4 kullanmak için ağ sitesine IPv4 alt ağı ekleyin ve IPv4 adres havuzu oluşturun. Örnek değerler şunlardır:

- Ağ adı: GRE VIP

- Alt ağ:

- Maske:

- Gövdedeki VLAN Kimliği: NA

- Ağ geçidi:

IPv6'yı kullanmak için hem IPv4 hem de IPV6 alt ağlarını ağ sitesine ekleyin ve IPv6 adres havuzu oluşturun. Örnek değerler şunlardır:

- Ağ adı: GRE VIP

- Alt ağ: FD4A:293D:184F:382C::

- Maske: 64

- Gövdedeki VLAN Kimliği: NA

- Ağ Geçidi: FD4A:293D:184F:382C::1

Özet bölümünde ayarları gözden geçirin ve sihirbazı tamamlayın.

GRE VIP adresleri için IP adresi havuzu oluşturma

Not

VMM 2019 UR1 ve sonraki sürümlerde, Mantıksal Ağ Oluşturma sihirbazını kullanarak IP adresi havuzu oluşturabilirsiniz.

Not

Mantıksal Ağ Oluşturma sihirbazını kullanarak bir IP adresi havuzu oluşturabilirsiniz.

- GRE VIP mantıksal ağına >sağ tıklayın IP Havuzu Oluştur'a tıklayın.

- Havuz için bir Ad ve isteğe bağlı bir açıklama girin ve VIP ağının seçili olup olmadığını denetleyin. İleri'yi seçin.

- Varsayılan ağ sitesini kabul edin ve İleri'yi seçin.

- Aralığınız için bir başlangıç ve bitiş IP adresi seçin. Kullanılabilir alt ağınızın ikinci adresinde aralığı başlatın. Örneğin, kullanılabilir alt ağınız .1 ile .254 arasındaysa aralığı .2 olarak başlatın.

- Yük dengeleyici VIP'leri için ayrılmış IP adresleri kutusuna alt ağdaki IP adresleri aralığını girin. Bu, IP adreslerini başlatmak ve sonlandırmak için kullandığınız aralıkla eşleşmelidir.

- Bu havuz yalnızca ağ denetleyicisi aracılığıyla VIP'ler için IP adresleri ayırmak için kullanıldığından ağ geçidi, DNS veya WINS bilgileri sağlamanız gerekmez. Bu ekranları atlamak için İleri'yi seçin.

- Özet bölümünde ayarları gözden geçirin ve sihirbazı tamamlayın.

- IPv6 alt ağı oluşturduysanız, ayrı bir IPv6 GRE VIP adres havuzu oluşturun.

- Aralığınız için bir başlangıç ve bitiş IP adresi seçin. Kullanılabilir alt ağınızın ikinci adresinde aralığı başlatın. Örneğin, kullanılabilir alt ağınız .1 ile .254 arasındaysa aralığı .2 olarak başlatın. VIP aralığını belirtmek için IPv6 adresinin kısaltılmış biçimini kullanmayın; 2001:db8:0:200::7 yerine 2001:db8:0:200::7 biçimini kullanın.

- Yük dengeleyici VIP'leri için ayrılmış IP adresleri kutusuna alt ağdaki IP adresleri aralığını girin. Bu, IP adreslerini başlatmak ve sonlandırmak için kullandığınız aralıkla eşleşmelidir.

- Bu havuz yalnızca ağ denetleyicisi aracılığıyla VIP'ler için IP adresleri ayırmak için kullanıldığından ağ geçidi, DNS veya WINS bilgileri sağlamanız gerekmez. Bu ekranları atlamak için İleri'yi seçin.

- Özet bölümünde ayarları gözden geçirin ve sihirbazı tamamlayın.

Hizmet şablonunu içeri aktarma

- Kitaplık İçeri Aktarma Şablonu'nu> seçin.

- Hizmet şablonu klasörünüze göz atın. Örnek olarak EdgeServiceTemplate Generation 2.xml dosyasını seçin.

- Hizmet şablonunu içeri aktarırken ortamınız için parametreleri güncelleştirin.

Not

Kitaplık kaynakları ağ denetleyicisi dağıtımı sırasında içeri aktarıldı.

- WinServer.vhdx: Daha önce ağ denetleyicisi dağıtımı sırasında hazırlayıp içeri aktardığınız sanal sabit sürücü görüntüsünü seçin.

- EdgeDeployment.CR: VMM kitaplığındaki EdgeDeployment.cr kitaplığı kaynağına eşleyin.

Özet sayfasında ayrıntıları gözden geçirin ve İçeri Aktar'ı seçin.

Not

Hizmet şablonunu özelleştirebilirsiniz. Daha fazla bilgi edinin.

Ağ geçidi hizmetini dağıtma

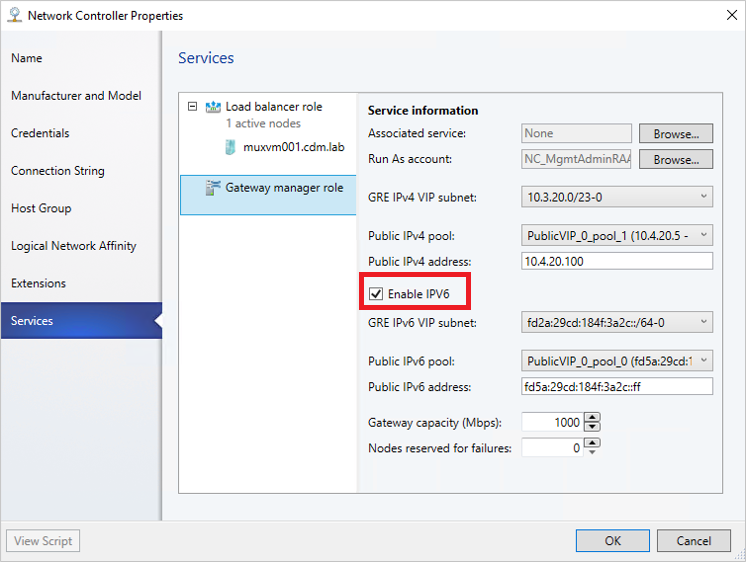

IPv6'yı etkinleştirmek için Ağ Geçidi hizmetini eklerken IPv6'yı etkinleştir onay kutusunu seçin ve daha önce oluşturduğunuz IPv6 GRE VIP alt akını seçin. Ayrıca, genel IPv6 havuzunu seçin ve genel IPv6 adresini sağlayın.

Bu örnekte 2. Nesil şablonu kullanılmaktadır.

EdgeServiceTemplate Generation2.xml hizmet şablonunu seçin ve Dağıtımı Yapılandır'ı seçin.

Bir Ad girin ve hizmet örneği için bir hedef seçin. Hedef, daha önce ağ geçidi dağıtımı için yapılandırılan konakları içeren bir konak grubuna eşlenmelidir.

Ağ Ayarları'nda yönetim ağını yönetim VM ağına eşleyin.

Not

Eşleme tamamlandıktan sonra Hizmeti Dağıt iletişim kutusu görüntülenir. VM örneklerinin başlangıçta Kırmızı olması normaldir. VM için uygun konakları otomatik olarak bulmak için Önizlemeyi Yenile'yi seçin.

Dağıtımı Yapılandır penceresinin sol tarafında aşağıdaki ayarları yapılandırın:

- AdminAccount. Gerekli. Ağ geçidi VM'lerinde yerel yönetici olarak kullanılacak bir RunAs hesabı seçin.

- Yönetim Ağı. Gerekli. Konak yönetimi için oluşturduğunuz Yönetim VM ağını seçin.

- Yönetim Hesabı. Gerekli. Ağ denetleyicisiyle ilişkilendirilmiş Active Directory etki alanına ağ geçidini ekleme izinlerine sahip bir Farklı Çalıştır hesabı seçin. Bu, ağ denetleyicisi dağıtılırken MgmtDomainAccount için kullanılan hesapla aynı olabilir.

- FQDN. Gerekli. Ağ geçidi için Active Directory etki alanı için FQDN.

Hizmet dağıtım işini başlatmak için Hizmeti Dağıt'ı seçin.

Not

Dağıtım süreleri donanımınıza bağlı olarak değişir ancak genellikle 30 ile 60 dakika arasındadır. Ağ geçidi dağıtımı başarısız olursa, dağıtımı yeniden denemeden önce Tüm Konak>Hizmetleri'nde başarısız olan hizmet örneğini silin.

Toplu lisanslı VHDX kullanmıyorsanız (veya ürün anahtarı bir yanıt dosyası kullanılarak sağlanmadıysa), VM sağlama sırasında dağıtım Ürün Anahtarı sayfasında durur. VM masaüstüne el ile erişmeniz ve anahtarı girmeniz veya atlamalısınız.

Dağıtılan bir SLB örneğinin ölçeğini daraltmak veya ölçeği genişletmek istiyorsanız bu blogu okuyun.

Ağ geçidi limitleri

NC tarafından yönetilen ağ geçidi için varsayılan sınırlar şunlardır:

- MaxVMNetworksSupported= 50

- MaxVPNConnectionsPerVMNetwork= 10

- MaxVMSubnetsSupported= 550

- MaxVPNConnectionsSupported= 250

Not

SDNv2 sanallaştırılmış ağı için, her VM ağı için bir iç yönlendirme alt ağı oluşturulur. MaxVMSubnetsSupported sınırı, VM ağları için oluşturulan iç alt ağları içerir.

Ağ denetleyicisi tarafından yönetilen ağ geçidi için ayarlanan varsayılan sınırları geçersiz kılabilirsiniz. Ancak, sınırın daha yüksek bir sayının geçersiz kılınmış olması ağ denetleyicisinin performansını etkileyebilir.

Ağ geçidi sınırlarını geçersiz kılma

Varsayılan sınırları geçersiz kılmak için geçersiz kılma dizesini ağ denetleyicisi hizmetine ekleyin bağlantı dizesi ve VMM'de güncelleştirin.

- MaxVMNetworksSupported= ardından bu ağ geçidi ile kullanılabilir VM ağlarının sayısı.

- MaxVPNConnectionsPerVMNetwork= ve ardından bu ağ geçidi ile VM ağı başına oluşturulabilecek VPN Bağlantılarının sayısı.

- MaxVMSubnetsSupported= ve ardından bu ağ geçidiyle kullanılabilecek VM ağ alt ağlarının sayısı.

- MaxVPNConnectionsSupported= ve ardından bu ağ geçidiyle kullanılabilecek VPN Bağlantılarının sayısı.

Örnek:

Ağ geçidiyle kullanılabilecek en fazla VM ağı sayısını 100 olarak geçersiz kılmak için bağlantı dizesi aşağıdaki gibi güncelleştirin:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM; MaxVMNetworksSupported==100

Ağ geçidi yöneticisi rolünü yapılandırma

Ağ geçidi hizmeti dağıtıldığından, özellikleri yapılandırabilir ve ağ denetleyicisi hizmetiyle ilişkilendirebilirsiniz.

Yüklü ağ hizmetlerinin listesini görüntülemek için Doku>Ağ Hizmeti'ni seçin. Ağ denetleyicisi hizmeti >Özellikleri'ne sağ tıklayın.

Hizmetler sekmesini ve ağ geçidi yöneticisi rolünü seçin.

Hizmet bilgileri altında İlişkili Hizmet alanını bulun ve Gözat'ı seçin. Daha önce oluşturduğunuz ağ geçidi hizmet örneğini ve ardından Tamam'ı seçin.

Ağ geçidi sanal makinelerine erişmek için ağ denetleyicisi tarafından kullanılacak Farklı Çalıştır hesabını seçin.

Not

Farklı Çalıştır hesabının ağ geçidi VM'lerinde Yönetici ayrıcalıkları olmalıdır.

GRE VIP alt ağı'nda, daha önce oluşturduğunuz VIP alt akını seçin.

- Genel IPv4 havuzunda SLB dağıtımı sırasında yapılandırdığınız havuzu seçin. Genel IPv4 adresi bölümünde, önceki havuzdan bir IP adresi sağlayın ve aralıktan ilk üç IP adresini seçmediğinizden emin olun.

IPv4 desteğini etkinleştirmek için Genel IPv4 havuzunda SLB dağıtımı sırasında yapılandırdığınız havuzu seçin. Genel IPv4 adresi bölümünde, önceki havuzdan bir IP adresi sağlayın ve aralıktan ilk üç IP adresini seçmediğinizden emin olun.

IPv6 desteğini etkinleştirmek için Ağ Denetleyicisi Özellikleri>Hizmetleri'nden IPv6'yı Etkinleştir onay kutusunu seçin, daha önce oluşturduğunuz IPv6 GRE VIP alt ağını seçin ve sırasıyla genel IPv6 havuzunu ve genel IPv6 adresini girin. Ayrıca, Ağ Geçidi VM'lerine atanacak IPv6 ön uç alt ağı'na tıklayın.

Ağ Geçidi Kapasitesi'nde kapasite ayarlarını yapılandırın.

Ağ geçidi kapasitesi (Mb/sn), ağ geçidi VM'sinde beklenen normal TCP bant genişliğini belirtir. Bu parametreyi kullandığınız temel ağ hızına göre ayarlamanız gerekir.

IPsec tünel bant genişliği, ağ geçidi kapasitesinin (3/20) sayısıyla sınırlıdır. Yani ağ geçidi kapasitesi 1000 Mb/sn olarak ayarlanırsa eşdeğer IPsec tünel kapasitesi 150 Mb/sn ile sınırlandırılır.

Not

Bant genişliği sınırı, gelen bant genişliğinin ve giden bant genişliğinin toplam değeridir.

GRE ve L3 tünelleri için eşdeğer oranlar sırasıyla 1/5 ve 1/2'tir.

Hatalar için ayrılmış düğümler alanında yedekleme için ayrılmış düğüm sayısını yapılandırın.

Tek tek ağ geçidi VM'lerini yapılandırmak için her vm'yi seçin ve IPv4 ön uç alt akını seçin, yerel ASN'yi belirtin ve isteğe bağlı olarak BGP eşdüzeyine yönelik eşleme cihazı bilgilerini ekleyin.

Not

GRE bağlantılarını kullanmayı planlıyorsanız ağ geçidi BGP eşlerini yapılandırmanız gerekir.

Dağıtılan hizmet örneği artık ağ geçidi Yöneticisi rolüyle ilişkilendirilmiştir. Ağ geçidi VM örneğinin altında listelendiğini görmeniz gerekir.

Ağ Geçidi Kapasitesi'nde kapasite ayarlarını yapılandırın.

Ağ geçidi kapasitesi (Mb/sn), ağ geçidi VM'sinde beklenen normal TCP bant genişliğini belirtir. Bu parametreyi kullandığınız temel ağ hızına göre ayarlamanız gerekir.

IPsec tünel bant genişliği, ağ geçidi kapasitesinin (3/20) sayısıyla sınırlıdır. Yani ağ geçidi kapasitesi 1000 Mb/sn olarak ayarlanırsa eşdeğer IPsec tünel kapasitesi 150 Mb/sn ile sınırlandırılır.

Not

Bant genişliği sınırı, gelen bant genişliğinin ve giden bant genişliğinin toplam değeridir.

GRE ve L3 tünelleri için eşdeğer oranlar sırasıyla 1/5 ve 1/2'tir.

Hatalar için ayrılmış düğümler alanında yedekleme için ayrılmış düğüm sayısını yapılandırın.

Tek tek ağ geçidi VM'lerini yapılandırmak için her vm'yi seçin ve IPv4 ön uç alt akını seçin, yerel ASN'yi belirtin ve isteğe bağlı olarak BGP eşdüzeyine yönelik eşleme cihazı bilgilerini ekleyin.

Not

GRE bağlantılarını kullanmayı planlıyorsanız ağ geçidi BGP eşlerini yapılandırmanız gerekir.

Dağıtılan hizmet örneği artık ağ geçidi Yöneticisi rolüyle ilişkilendirilmiştir. Ağ geçidi VM örneğinin altında listelendiğini görmeniz gerekir.

Dağıtımı doğrulama

Ağ geçidini dağıttıktan sonra S2S GRE, S2S IPSec veya L3 bağlantı türlerini yapılandırabilir ve bunları doğrulayabilirsiniz. Daha fazla bilgi için aşağıdaki içeriklere bakın:

- Siteden siteye IPSec bağlantılarını oluşturma ve doğrulama

- Siteden siteye GRE bağlantıları oluşturma ve doğrulama

- L3 bağlantıları oluşturma ve doğrulama

Bağlantı türleri hakkında daha fazla bilgi için buna bakın.

PowerShell'den trafik seçiciyi ayarlama

VMM PowerShell kullanarak trafik seçiciyi ayarlama yordamı aşağıdadır.

Aşağıdaki parametreleri kullanarak trafik seçiciyi oluşturun.

Not

Kullanılan değerler yalnızca örnektir.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Add-SCVPNConnection veya Set-SCVPNConnection komutunun -LocalTrafficSelectors parametresini kullanarak yukarıdaki trafik seçiciyi yapılandırın.

Ağ geçidini SDN dokusundan kaldırma

Ağ geçidini SDN dokusundan kaldırmak için bu adımları kullanın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin