Dağıtım seçeneklerini dikkate alma

Kavram kanıtı ortamını dağıtmak için ilk adımınız Microsoft Sentinel'in özelliklerini ve dağıtım konularını anlamaktır.

Verileri almak ve olayları izlemek için Microsoft Sentinel'i kullanma

Microsoft Sentinel, bağlı kaynaklardan gelen veri olaylarını algılar ve eylem gerektiğinde sizi uyarır. Ham veriler ve kötü amaçlı olabilecek olaylar hakkında içgörüler elde etmek için Microsoft Sentinel'e genel bakışları, panoları ve özel sorguları kullanabilirsiniz.

Kuruluş yönetiminin izlemek istediği farklı veri kaynaklarından veri almak için Microsoft Sentinel'den hizmetlere bağlayıcı dağıtın. Microsoft Sentinel hizmetlerden günlük verilerini aldıktan sonra veri kaynakları arasında bağıntı gerçekleştirir. Azure İzleyici Log Analytics çalışma alanını kullanarak bu verileri yönetebilirsiniz.

Microsoft Sentinel, aşağıdaki işlemleri gerçekleştirmek için makine öğrenmesi ve yapay zeka kullanır:

- Tehdit avcılığı

- Uyarı algılama

- Olaya hızlı yanıtlar verme

Microsoft Sentinel'i ekleme

Microsoft Sentinel'i eklemek için etkinleştirmeniz ve ardından veri kaynaklarınızı bağlamanız gerekir.

Microsoft Sentinel, Microsoft ve ürünler için kullanıma hazır veri bağlayıcıları içeren çözümler ve tek başına içerikle birlikte gelir. Şunlar için bağlayıcılar vardır:

- Microsoft Defender for Cloud

- Office 365 dahil, Microsoft 365 kaynakları

- Microsoft Entra ID

- Microsoft Defender for Cloud Apps

- İş ortağı çözümleri

- Amazon Web Hizmetleri

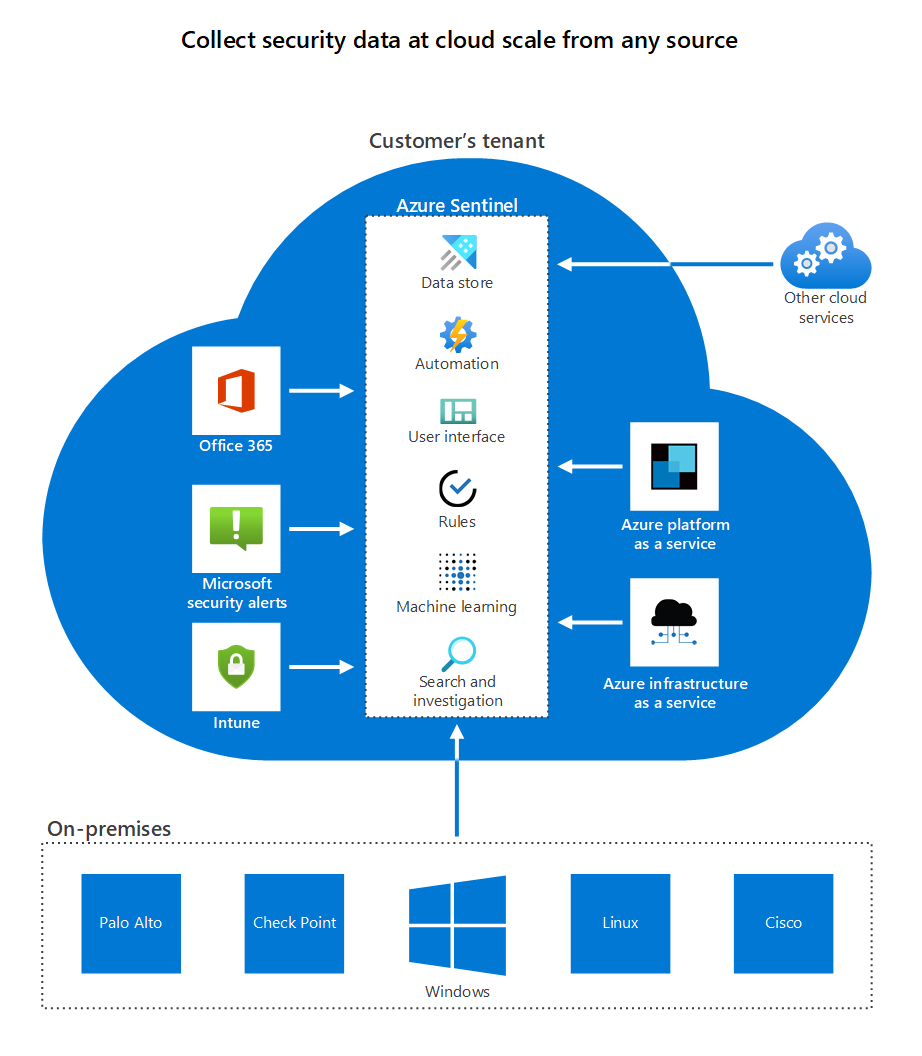

Ayrıca, Microsoft dışı çözümler için daha geniş güvenlik ekosistemine yönelik kullanıma hazır bağlayıcılar vardır. Veri kaynaklarınızı Microsoft Sentinel'e bağlamak için Ortak Olay Biçimi (CEF), Syslog veya REST API de kullanabilirsiniz. Aşağıdaki resimde bu bağlantı özelliği gösterilmektedir.

Microsoft Sentinel dağıtımı için önemli faktörler

Kuruluşun baş sistem mühendisi araştırma yaptı ve şu önemli noktaları belirledi:

- Microsoft Sentinel'in log analytics çalışma alanına erişmesi gerekir. Bu işlem bir Log Analytics çalışma alanı oluşturmak ve bu çalışma alanının üzerinde Microsoft Sentinel'i etkinleştirmektir.

- Microsoft Sentinel ücretli bir hizmettir.

- Özelleştirilmiş çalışma alanı için veri saklama işleminde, çalışma alanının fiyatlandırma katmanı temel alınır. Log Analytics çalışma alanı Microsoft Sentinel ile birlikte kullanılıyorsa ilk 90 günlük saklama süresi ücretsizdir.

- Microsoft Sentinel'i etkinleştirmek için, Microsoft Sentinel çalışma alanının bulunduğu abonelik üzerinde Katkıda Bulunan izinleriniz olmalıdır.

- Kullanıma hazır çözümü ve veri bağlayıcıları, analiz kuralları ve daha fazlası gibi tek başına içeriği yüklemek ve yönetmek için, çalışma alanının ait olduğu kaynak grubu için Şablon Belirtimi Katkıda Bulunanı izinlerine sahip olmanız gerekir.

- Microsoft Sentinel'i kullanmak için, çalışma alanının ait olduğu kaynak grubu için Katkıda Bulunan veya Okuyucu izinlerine sahip olmanız gerekir.

Microsoft Sentinel, Log Analytics'in genel kullanıma sunulduğu çoğu bölgedeki çalışma alanlarında çalışır. Log Analytics'in yeni kullanıma sunulduğu bölgelerin Microsoft Sentinel hizmetini eklemesi biraz zaman alabilir. Microsoft Sentinel'in oluşturduğu bazı veriler bu çalışma alanlarından alınan müşteri verilerini içerebilir. Örneğin, olaylar, yer işaretleri ve uyarı kuralları. Bu veriler, Avrupa çalışma alanları için Avrupa’da, Avustralya çalışma alanları için Avustralya’da veya diğer bölgelerdeki çalışma alanları için Doğu ABD’de kaydedilir.

Microsoft Sentinel'i dağıtma

Microsoft Sentinel'i etkinleştirmek için şu adımları izleyin:

Azure Portal oturum açın.

Microsoft Sentinel'in oluşturulacağı aboneliği seçin. Bu hesap şunları içermelidir:

Microsoft Sentinel çalışma alanının oluşturulacağı abonelik için katkıda bulunan izinleri.

Microsoft Sentinel çalışma alanının ait olacağı kaynak grubu üzerinde katkıda bulunan veya Okuyucu izinleri.

Microsoft Sentinel'i arayıp seçin ve ardından Ekle'yi seçin. Görüntülenecek Microsoft Sentinel çalışma alanı yok bölmesi görüntülenir.

Microsoft Sentinel Oluştur'u seçin. Microsoft Sentinel'i çalışma alanına ekle sayfası görüntülenir.

Yeni çalışma alanı oluştur’u seçin. Log Analytics çalışma alanı oluştur bölmesi görüntülenir.

Temel Bilgiler sekmesinde, aşağıdaki değerleri seçmek için açılan listeleri kullanın:

Ayar Değer Proje Ayrıntıları Abonelik Sentinel'i ücretli hizmet olarak kullanan abonelik Kaynak grubu Katkıda Bulunan veya Okuyucu izinlerine sahip kaynak grubu Örnek Ayrıntıları Adı Log Analytics çalışma alanı için kullanmak istediğiniz benzersiz bir ad Bölge Açılan listeden Sentinel hizmet aboneliği için geçerli olan coğrafi konumu seçin Sonraki: Fiyatlandırma katmanı'nı seçin

Fiyatlandırma katmanını seçin.

Gözden Geçir + Oluştur'u seçin, Azure'ın Log Analytics çalışma alanınızın ayarlarını doğrulamasını bekleyin ve ardından Oluştur'u seçin.

Çalışma alanınızın oluşturulması biraz zaman alabilir. Çalışma alanı kaynak grubunuz için dağıtıldığında bir bildirim alırsınız ve çalışma alanınızın adı Çalışma Alanı listesinde görünür. Azure araç çubuğunun sağ üst kısmındaki Bildirim simgesini ve ardından Panoya sabitle'yi seçin.

Panoya sabitle bölmesinde Yeni oluştur'u seçin, panonuz için bir ad sağlayın ve ardından bölmenin alt kısmındaki Ekle'yi seçin. Çalışma alanınız için Microsoft Sentinel panosu görüntülenir.

Soldaki menüde Genel Bakış'ı seçin.

Veri akışlarını izleme

Kuruluşun baş sistem mühendisi, güvenlik kaynaklarını bağladıktan sonra veri akışlarını izleyebilebileceğinizi keşfetti.

Şimdi bu Sentinel çalışma alanının temel yapısına bakalım. Sentinel, önceden tanımlanmış grafikler, grafikler ve otomasyon araçlarıyla bulutta yerel bir gerçek zamanlı Güvenlik Bilgileri ve Olay Yönetimi (SIEM) altyapısıdır. Düzen, izlenen olayların, uyarıların ve olayların özet sayısını içeren bir üst satır ve raporlama aralığını dinamik olarak değiştirmek için açılan seçim sağlar. Aşağıda olaylar ve olaylar için önceden tanımlanmış grafik grafikler içeren üç panel yer almaktadır. Aşağıdaki tabloda açıklanan sol menüde, veri bağlantılarını özelleştirmeye ve yapılandırmaya yönelik zengin bir yerleşik araç yelpazesi vardır.

| Menü Öğesi | Açıklama |

|---|---|

| Genel | |

| Genel Bakış | Yapılandırdığınız olayların ve olayların bileşik grafik görünümü. |

| Günlükler | Uygulamalardan sanal makinelere ve sanal ağlara kadar Azure çalışma alanınızın tüm yönleri için çalıştırabileceğiniz önceden tanımlanmış sorgular. |

| Haberler ve kılavuzlar | Yenilikler, başlangıç kılavuzu ve ücretsiz deneme bilgileri. |

| Arama yap | Tüm günlüklerinizdeki olayları arayın. Ölçütlerinizle eşleşen olayları filtreleyin. |

| Tehdit yönetimi | |

| Olaylar | Yapılandırdığınız uyarıların ve olayların tümünü veya seçili bir grubunu görüntülemek için uygulamalı erişim. |

| Çalışma Kitapları | Microsoft Sentinel çalışma kitaplarını kullanarak verileri izleyin. |

| Avlanma | MITRE ATT&CK çerçevesini temel alan güçlü tehdit avcılığı ve sorgulama araçlarını kullanın. Kuruluşunuzun veri kaynakları genelinde güvenlik tehditlerini proaktif şekilde avlamak için bu araçları kullanın. |

| Notebooks | SIEM'in tüm kategorilerindeki topluluk tarafından sağlanan onlarca öğretici ve şablon arasından seçim yapın ve kendi kitaplığınızı oluşturun. |

| Varlık davranışı | Hesap, konak veya IP adresine göre olayları görüntüleme |

| Tehdit bilgileri | Kapsamı anlamak ve olası güvenlik tehditlerinin kök nedenini bulmak için derin araştırma araçlarını kullanın. |

| MITRE ATT&CK | Saldırganlar tarafından yaygın olarak kullanılan taktik ve tekniklerin genel olarak erişilebilir bilgi bankası göre kuruluşunuzun güvenlik durumunun doğasını ve kapsamını görselleştirin. |

| İçerik yönetimi | |

| İçerik hub'ı | Kullanıma hazır çözümleri ve tek başına içeriği yükleyin ve yönetin. |

| Depolar | Microsoft Sentinel için özel içeriği kod olarak dağıtın ve yönetin. |

| Topluluk | Microsoft Sentinel blogu ve forumlarına topluluk haberleri ve bağlantıları alın. |

| Yapılandırma | |

| Veri bağlayıcıları | Çok çeşitli cihazları ve platformları kullanarak güvenlik kaynaklarınıza bağlantılar kurun. Örneğin, Azure Etkinlik günlüğünü gerçek zamanlı olarak görüntülemek için Azure Etkinliği'ni seçin. |

| Analiz | Microsoft Sentinel, uyarıları olaylarla ilişkilendirmek için analiz kullanır. Analiz, gözden geçirilecek ve araştırılacak uyarı sayısının en aza indirilmesine ve gürültünün azaltılmasına yardımcı olur. |

| İzleme Listesi | Sentinel'de odaklanmış olay raporlaması sağlamak üzere uyarıları filtrelemek veya engellemek için özel izleme listeleri oluşturun. |

| Otomasyon | Azure hizmetleriyle birlikte çalışan playbook'larla yaygın görevleri otomatikleştirin ve güvenlik düzenlemesini basitleştirin. Bunlar mevcut araçlarla çalışabilir. |

| Ayarlar | Fiyatlandırma ayrıntılarını, özellik ayarlarını ve çalışma alanı ayarlarını bulun. |

Aşağıdaki ekran görüntüsünde Microsoft Sentinel - Genel Bakış bölmesi gösterilmektedir. Microsoft Sentinel, güvenlik işlemlerine yönelik olayları, uyarıları ve olayları anlamanıza yardımcı olmak için gerçek zamanlı grafikler ve grafikler görüntüleyebilir.