Güvenlik

Sağlık kuruluşları kişisel ve hassas olabilecek müşteri verilerini depolar. Finansal kurumlar hesap numaralarını, bakiyeleri ve işlem geçmişlerini depolar. Perakendeciler satın alma geçmişini, hesap bilgilerini ve müşterilerin demografik bilgilerini depolar. Bir güvenlik olayı bu hassas verileri açığa çıkarabilir ve bu da kişisel utanca veya mali zarara yol açabilir. Müşterinizin verilerinin bütünlüğünü ve sistemlerinizin güvenli olmasını nasıl sağlarsınız?

Bu ünitede güvenlik sütununun önemli öğeleri hakkında bilgi edineceksiniz.

Güvenlik nedir?

Güvenlik, kuruluşunuzun kullandığı, depoladığı ve aktardığı verileri korumaktır. Kuruluşunuzun depoladığı veya işlediği veriler, güvenliği sağlanabilir varlıklarınızın merkezindedir. Bu veriler, müşterilerle ilgili hassas veriler, kuruluşunuzla ilgili mali bilgiler veya kuruluşunuzu destekleyen kritik iş kolu verileri olabilir. Verilerin bulunduğu altyapının ve bunlara erişmek için kullanılan kimliklerin güvenliğini sağlamak da kritik önem taşır.

Verileriniz daha katı yasal ve yasal gereksinimlere tabi olabilir. Bu ek gereksinimler nerede bulunduğunuza, depoladığınız veri türüne veya uygulamanızın çalıştığı sektöre bağlıdır.

Örneğin, ABD'nin sağlık sektöründe Sağlık Sigortası Taşınabilirliği ve Sorumluluğu Yasası (HIPAA) adlı bir yasa vardır. Finans sektöründe kredi kartı verilerinin işlenmesi Payment Card Industry Data Security Standard’a (Ödeme Kartı Sektörü Veri Güvenliği Standardı) tabidir. Bu yasaların ve standartların geçerli olduğu verileri depolayan kuruluşlar, söz konusu verilerin korunması için belirli koruma önlemlerinin uygulandığından emin olmak için gereklidir. Avrupa'da, Genel Veri Koruma Yönetmeliği (GDPR) kişisel verilerin korunmasıyla ilgili kuralları düzenler ve bireylerin depolanmış verilerle ilgili haklarını tanımlar. Bazı ülkeler/bölgeler, belirli veri türlerinin sınırlarından çıkmamalarını gerektirir.

Bir güvenlik ihlali oluştuğunda, hem kuruluşların hem de müşterilerin finans ve itibarı üzerinde önemli bir etki olabilir. Güvenlik ihlali, müşterilerin kuruluşunuza eklemeye istekli oldukları güveni bozar ve kuruluşun uzun vadeli durumunu etkileyebilir.

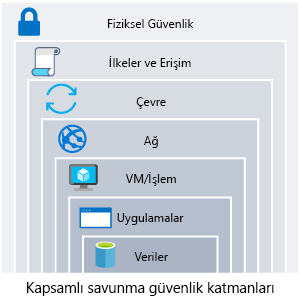

Derinlemesine savunma

Ortamınızın güvenliğini sağlamaya yönelik çok katmanlı bir yaklaşım, güvenlik duruşunu artırır. Genellikle derinlemesine savunma olarak bilinir ve şu şekilde katmanlara ayrılabilir:

- Veriler

- Uygulamalar

- VM/işlem

- Ağ

- Çevre

- İlkeler ve erişim

- Fiziksel güvenlik

Her katman, saldırıların gerçekleşebileceği farklı bir alana odaklanır ve bir katman başarısız olursa veya bir saldırgan bunu atlarsa bir koruma derinliği oluşturur. Tek bir katmana odaklanmanız durumunda, bir saldırgan bu katmandan geçerse ortamınıza erişimi engellenmemiş olur.

Güvenliğin katmanlar halinde uygulanması, sistemlerinize veya verilerinize erişim kazanmak için saldırganın yapması gereken çalışmayı artırır. Her katmanın geçerli olan farklı güvenlik denetimleri, teknolojileri ve özellikleri vardır. Uygulamaya konacak korumalar tanımlanırken, maliyet her zaman dikkate alınacak bir faktördür. Maliyeti iş gereksinimleri ve işletme için genel riskle dengelemeniz gerekir.

Tek bir güvenlik sistemi, denetim veya teknoloji mimarinizi tam olarak korumaz. Güvenlik teknolojiden ibaret değildir; insanlar ve süreçler de güvenliğin bir parçasıdır. Güvenlik konusunda bütünsel olarak görünen ve bunu varsayılan olarak bir gereksinim haline getiren bir ortam oluşturmak, kuruluşunuzun mümkün olduğunca güvenli olmasını sağlamaya yardımcı olur.

Yaygın saldırılara karşı koruma

Her katmanda, korumak istediğiniz bazı yaygın saldırılar vardır. Tüm saldırılar aşağıdaki listedekilerden ibaret değildir ama her katmanın nasıl saldırıya uğrayabileceği ve hangi koruma türlerini dikkate almanız gerekebileceği hakkında size bir fikir verebilir.

Veri katmanı: Bir şifreleme anahtarının açığa çıkması veya zayıf şifreleme kullanılması, yetkisiz erişim gerçekleştiğinde verilerinizi savunmasız bırakabilir.

Uygulama katmanı: Kötü amaçlı kod ekleme ve yürütme, uygulama katmanı saldırılarının ayırt edici özellikleridir. SQL ekleme ve siteler arası betik (XSS) saldırıları yaygın saldırılar arasındadır.

VM/işlem katmanı: Kötü amaçlı yazılım, ortama yönelik yaygın bir saldırı yöntemidir ve sistemin gizliliğini bozmak için kötü amaçlı kod yürütmeyi içerir. Bir sistemde kötü amaçlı yazılım mevcut olduktan sonra, kimlik bilgilerinin açığa çıkmasına ve ortam genelinde yanal harekete yol açan başka saldırılar gerçekleşebilir.

Ağ katmanı: İnternet'e gereksiz açık bağlantı noktalarından yararlanmak yaygın bir saldırı yöntemidir. Açık bağlantı noktaları, SSH veya RDP protokollerini sanal makinelere açık bırakmayı da içerebilir. Bu protokoller açık olduğunda, saldırganların sistemlerinize erişim kazanma girişiminde bulunurken deneme yanılma saldırıları yapmasına izin verebilir.

Çevre katmanı: Hizmet reddi (DoS) saldırıları genellikle bu katmanda gerçekleşir. Bu saldırılar ağ kaynaklarını aşırı yükle boğarak çevrimdışı olmaya zorlama veya geçerli isteklere yanıt verememe durumuna getirmeyi dener.

İlkeler ve erişim katmanı: Bu katman, uygulamanız için kimlik doğrulamasının gerçekleştiği yerdir. Bu katman, OpenID Connect ve OAuth gibi modern kimlik doğrulama protokollerini veya Active Directory gibi Kerberos tabanlı kimlik doğrulamayı içerebilir. Bu katmandaki risklerden biri kimlik bilgilerinin açığa çıkmasıdır ve kimliklere sağlanan izinleri sınırlamak önemlidir. Ayrıca, olağan dışı yerlerden gelen oturum açma bilgileri gibi güvenliği aşılmış olası hesapları aramak için izlemenin de yerinde olmasını istiyorsunuz.

Fiziksel katman: Kapı taslağı oluşturma ve güvenlik rozetlerinin çalınması gibi yöntemlerle tesislere yetkisiz erişim bu katmanda gerçekleşebilir.

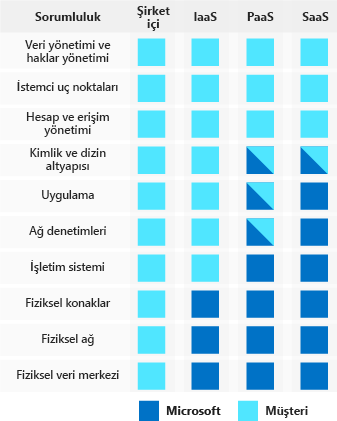

Paylaşılan güvenlik sorumluluğu

Paylaşılan sorumluluk modelini yeniden ziyaret ederek bu modeli güvenlik bağlamında yeniden çerçeveleyebiliriz. Seçtiğiniz hizmetin türüne bağlı olarak, bazı güvenlik korumaları hizmette yerleşik olarak bulunurken, diğerleri sizin sorumluluğunuzdadır. Mimariniz için uygun güvenlik denetimlerini sağladığınızdan emin olmak için seçtiğiniz hizmetlerin ve teknolojilerin dikkatli bir şekilde değerlendirilmesi gerekir.