Cihaz kaydını yapılandırma ve yönetme

Tüm şekil ve boyutlardaki cihazların çoğalması ve kendi cihazını getir (KCG) ile BT uzmanları iki karşıt hedefle karşı karşıya kalır:

- Son kullanıcıların her yerde ve her cihazda üretken olmasını sağlama

- Kuruluşun varlıklarını koruma

Bu varlıkları korumak için bt personelinin önce cihaz kimliklerini yönetmesi gerekir. BT personeli, güvenlik ve uyumluluk standartlarının karşılandığından emin olmak için Microsoft Intune gibi araçlarla cihaz kimliğini temel alabilir. Microsoft Entra ID, bu cihazlar aracılığıyla her yerden cihazlarda, uygulamalarda ve hizmetlerde çoklu oturum açmayı sağlar.

- Kullanıcılarınız, kuruluşunuzun ihtiyaç duydukları varlıklara erişebilir.

- BT personeliniz, kuruluşunuzun güvenliğini sağlamak için ihtiyaç duydukları denetimleri alır.

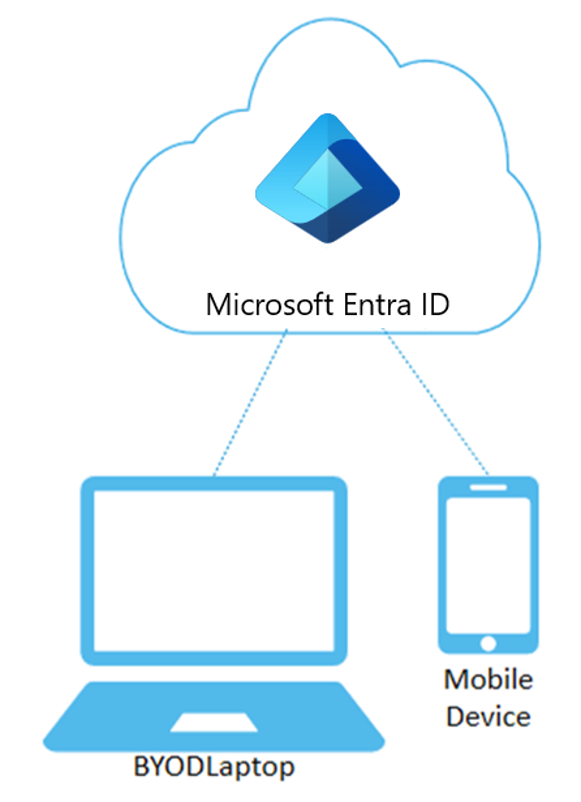

Microsoft Entra kayıtlı cihazlar

Microsoft Entra kayıtlı cihazların amacı, kullanıcılarınıza KCG veya mobil cihaz senaryoları için destek sağlamaktır. Bu senaryolarda, bir kullanıcı kişisel bir cihaz kullanarak kuruluşunuzun Microsoft Entra ID denetimli kaynaklarına erişebilir.

| Microsoft Entra'ya kayıtlı | Açıklama |

|---|---|

| Açıklama | Kuruluş hesabının cihazda oturum açmasına gerek kalmadan Microsoft Entra Id'ye kayıtlı |

| Birincil hedef kitle | Kendi cihazını getir (KCG) ve Mobil cihazlar için geçerlidir |

| Cihaz sahipliği | Kullanıcı veya Kuruluş |

| İşletim sistemleri | Windows 10, Windows 11, iOS, Android ve macOS |

| Cihaz oturum açma seçenekleri | Son kullanıcı yerel kimlik bilgileri, Parola, Windows Hello, PIN Biyometrisi |

| Aygıt yönetimi | Mobil Cihaz Yönetimi (örnek: Microsoft Intune) |

| Önemli özellikler | Bulut kaynaklarına SSO, Koşullu Erişim |

Microsoft Entra kayıtlı cihazlar, Bir Windows 10 cihazında Microsoft hesabı gibi yerel bir hesap kullanılarak oturum açmış, ancak ayrıca kuruluş kaynaklarına erişim için ekli bir Microsoft Entra hesabı vardır. Kuruluştaki kaynaklara erişim, cihaz kimliğine uygulanan Microsoft Entra hesabına ve Koşullu Erişim ilkelerine bağlı olarak daha da sınırlı olabilir.

Yönetici istrator'lar, Microsoft Intune gibi Mobil Cihaz Yönetimi (MDM) araçlarını kullanarak bu Microsoft Entra kayıtlı cihazlarının güvenliğini sağlayabilir ve daha fazla denetleyebilir. MDM, depolamanın şifrelenmesini gerektirme, parola karmaşıklığı ve güvenlik yazılımının güncel tutulması gibi kuruluş için gerekli yapılandırmaları zorlamak için bir araç sağlar.

Microsoft Entra Id kaydı, bir iş uygulamasına ilk kez erişirken veya Windows 10 Ayarlar menüsü kullanılarak el ile gerçekleştirilebilir.

Kayıtlı cihazlar için senaryolar

Kuruluşunuzdaki bir kullanıcı e-posta, raporlama zaman aşımı ve avantaj kaydı araçlarına ev bilgisayarından erişmek istiyor. Kuruluşunuz, Intune uyumlu bir cihazdan erişim gerektiren koşullu erişim ilkesinin arkasında bu araçlara sahiptir. Kullanıcı kuruluş hesabını ekler ve ev bilgisayarını Microsoft Entra Id ile kaydeder ve gerekli Intune ilkeleri, kullanıcıya kaynaklarına erişim vererek uygulanır.

Başka bir kullanıcı, kök erişim izni olan kişisel Android telefonunda kuruluş e-postasına erişmek istiyor. Şirketiniz uyumlu bir cihaz gerektiriyor ve tüm kök cihazları engellemek için bir Intune uyumluluk ilkesi oluşturdu. Çalışanın bu cihazdaki kuruluş kaynaklarına erişmesi durduruldu.

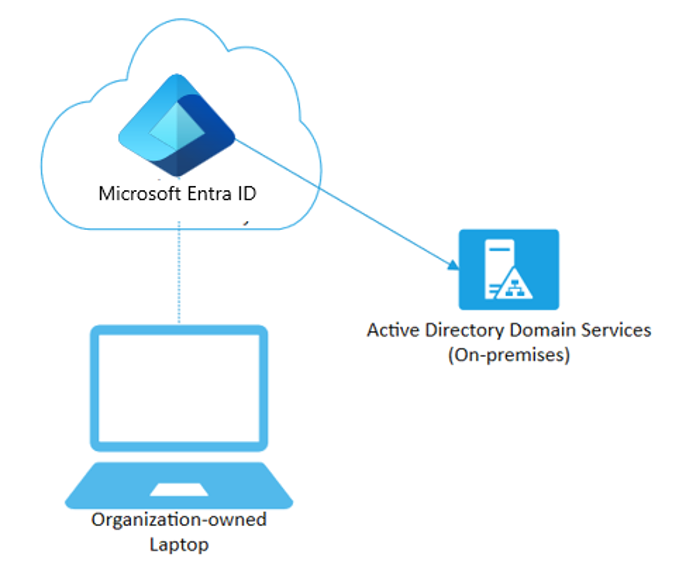

Microsoft Entra'ya katılmış cihazlar

Microsoft Entra katılımı, bulut öncelikli veya yalnızca bulut olmak isteyen kuruluşlara yöneliktir. Herhangi bir kuruluş, Microsoft Entra'ya katılmış cihazları boyutu veya sektörü ne olursa olsun dağıtabilir. Microsoft Entra join, hem buluta hem de şirket içi uygulamalara ve kaynaklara erişim sağlar.

| Microsoft Entra ortamına katılan | Açıklama |

|---|---|

| Açıklama | Yalnızca kuruluş hesabının cihazda oturum açmasını gerektiren Microsoft Entra Kimliği'ne katıldı |

| Birincil hedef kitle | Yalnızca bulut ve hibrit kuruluşlar için uygundur |

| Cihaz sahipliği | Kuruluş |

| İşletim sistemleri | Windows 10/11 Home dışındaki tüm Windows 10 ve 11 cihazları |

| Aygıt yönetimi | Mobil Cihaz Yönetimi (örnek: Microsoft Intune) |

| Önemli özellikler | Hem bulut hem de şirket içi kaynaklara SSO, Koşullu Erişim, Self Servis Parola Sıfırlama ve Windows Hello PIN sıfırlama |

Microsoft Entra'ya katılmış cihazlar, kurumsal bir Microsoft Entra hesabı kullanılarak oturum açmış durumdadır. Kuruluştaki kaynaklara erişim, cihaz kimliğine uygulanan Microsoft Entra hesabına ve Koşullu Erişim ilkelerine bağlı olarak daha da sınırlı olabilir.

Yönetici istrator'lar, Microsoft Intune gibi Mobil Cihaz Yönetimi (MDM) araçlarını kullanarak veya Microsoft Endpoint Configuration Manager'ı kullanarak ortak yönetim senaryolarında Microsoft Entra'ya katılmış cihazların güvenliğini sağlayabilir ve daha fazla denetleyebilir. Bu araçlar, depolamanın şifrelenmesini gerektirme, parola karmaşıklığı, yazılım yüklemeleri ve yazılım güncelleştirmeleri gibi kuruluş için gerekli yapılandırmaları zorunlu kılmaya yönelik bir araç sağlar. Yönetici istrator'lar, Configuration Manager'ı kullanarak kuruluş uygulamalarını Microsoft Entra'ya katılmış cihazlar için kullanılabilir hale getirebilir.

Microsoft Entra katılımı, İlk Çalıştırma Deneyimi (OOBE), toplu kayıt veya Windows Autopilot gibi self servis seçenekler kullanılarak gerçekleştirilebilir.

Microsoft Entra'ya katılmış cihazlar, kuruluşun ağındayken şirket içi kaynaklara çoklu oturum açma erişimi sağlamaya devam edebilir. Microsoft Entra'ya katılmış cihazlar dosya, yazdırma ve diğer uygulamalar gibi şirket içi sunucularda kimlik doğrulaması yapar.

Katılmış cihazlar için senaryolar

Microsoft Entra katılımı öncelikle şirket içi Windows Server Active Directory altyapısı olmayan kuruluşlara yönelik olsa da, bunu şu senaryolarda kesinlikle kullanabilirsiniz:

- Microsoft Entra ID ve Intune gibi MDM kullanarak bulut tabanlı altyapıya geçiş yapmak istiyorsunuz.

- Şirket içi etki alanına katılma özelliğini kullanamadığınız durumlarda; örneğin, tabletler ve telefonlar gibi mobil cihazlar üzerinde denetim sağlamanız gerektiğinde.

- Kullanıcılarınızın öncelikli olarak Microsoft 365 veya Microsoft Entra Id ile tümleşik diğer SaaS uygulamalarına erişmesi gerekir.

- Active Directory yerine Microsoft Entra Id'de bir kullanıcı grubunu yönetmek istiyorsunuz. Bu senaryo, örneğin mevsimlik çalışanlar, yükleniciler veya öğrenciler için geçerli olabilir.

- Sınırlı şirket içi altyapısı olan uzak şube ofislerindeki çalışanlara katılma özellikleri sağlamak istediğinizde.

Windows 10 Home hariç tüm Windows 10 cihazları için Microsoft Entra'ya katılmış cihazları yapılandırabilirsiniz.

Microsoft Entra'ya katılmış cihazların amacı aşağıdakileri basitleştirmektir:

- İşe ait cihazların Windows dağıtımları

- Herhangi bir Windows cihazından kuruluş uygulamalarına ve kaynaklarına erişim

- İşe ait cihazların bulut tabanlı yönetimi

- Microsoft Entra kimlikleriyle veya eşitlenmiş Active Directory iş veya okul hesaplarıyla cihazlarında oturum açmak için kullanıcılar.

Microsoft Entra Join, bir dizi farklı yöntem kullanılarak dağıtılabilir.

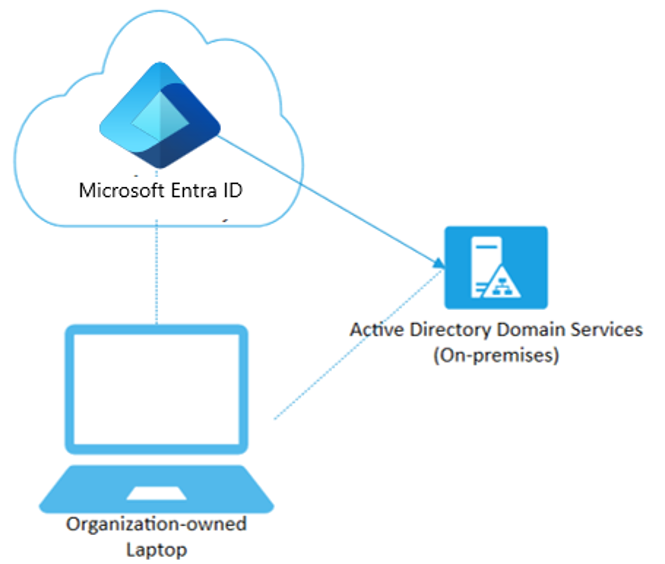

Karma Microsoft Entra'ya katılmış cihazlar

On yılı aşkın süredir pek çok kuruluş şirket içi Active Directory alanları için etki alanına katılım uygulayarak:

- BT departmanlarının merkezi bir konumdan işe ait cihazları yönetebilmesini sağlamıştır.

- Kullanıcıların Active Directory iş veya okul hesapları ile cihazlarında oturum açabilmesini sağlamıştır.

Genellikle, şirket içi ayak izi olan kuruluşlar cihazları yapılandırmak için görüntüleme yöntemlerini kullanır ve bunları yönetmek için genellikle Configuration Manager veya grup ilkesi (GP) kullanır.

Ortamınızda şirket içi AD ayak izi varsa ve Microsoft Entra Id tarafından sağlanan özelliklerden de yararlanmak istiyorsanız, karma Microsoft Entra'ya katılmış cihazları uygulayabilirsiniz. Bu cihazlar, şirket içi Active Directory birleştirilen ve Microsoft Entra dizininize kayıtlı cihazlardır.

| Karma Microsoft Entra katıldı | Açıklama |

|---|---|

| Açıklama | Kuruluş hesabının cihazda oturum açmasını gerektiren şirket içi AD ve Microsoft Entra Id'ye katıldı |

| Birincil hedef kitle | Mevcut şirket içi AD altyapısına sahip hibrit kuruluşlar için uygundur |

| Cihaz sahipliği | Kuruluş |

| İşletim sistemleri | Windows Server 2008/R2, 2012/R2, 2016 ve 2019 ile birlikte Windows 11, 10, 8.1 ve 7 |

| Cihaz oturum açma seçenekleri | Parola veya İş İçin Windows Hello |

| Aygıt yönetimi | Grup İlkesi, Configuration Manager tek başına veya Microsoft Intune ile ortak yönetim |

| Önemli özellikler | Hem bulut hem de şirket içi kaynaklara SSO, Koşullu Erişim, Self Servis Parola Sıfırlama ve Windows Hello PIN sıfırlama |

Karma birleştirilmiş senaryolar

Aşağıdakiler durumunda Microsoft Entra karma birleştirilmiş cihazları kullanın:

- Active Directory makine kimlik doğrulamasını kullanan bu cihazlara dağıtılmış WIN32 uygulamalarınız var.

- Cihaz yapılandırmasını yönetmek için Grup İlkesi'ni kullanmaya devam etmek istiyorsunuz.

- Cihazları dağıtmak ve yapılandırmak için mevcut görüntüleme çözümlerini kullanmaya devam etmek istiyorsunuz.

- Windows 10'a ek olarak alt düzey Windows 7 ve 8.1 cihazlarını desteklemeniz gerekir.

Cihaz Geri Yazma

Bulut tabanlı Bir Microsoft Entra Id yapılandırmasında cihazlar yalnızca Microsoft Entra Id'ye kaydedilir. Şirket içi AD'nizde cihazlar görünürlüğü yoktur. Bu, bulutta koşullu erişimin kolayca ayarlandığı ve bakımının kolay olduğu anlamına gelir. Ancak bu bölümde Microsoft Entra Bağlan ile karma kurulumları ele alıyoruz. Yalnızca Microsoft Entra Id'de mevcut olan cihazları kullanarak şirket içi koşullu erişimi nasıl yapabilirsiniz? Cihaz geri yazma, AD'de Microsoft Entra Id ile kayıtlı cihazları izlemenize yardımcı olur. "Kayıtlı Cihazlar" kapsayıcısında cihaz nesnelerinin bir kopyasına sahip olursunuz

Senaryo: Yalnızca kayıtlı cihazlardan gelen kullanıcılara erişim vermek istediğiniz bir uygulamanız var.

Bulut: Cihazın Microsoft Entra Kimliği'ne katılıp katılmadığına bağlı olarak yetkilendirmek üzere tüm Microsoft Entra tümleşik uygulamaları için Koşullu Erişim ilkeleri yazabilirsiniz.

Şirket içi: Cihaz geri yazma olmadan bu mümkün değildir. Uygulama ADFS (2012 veya üzeri) ile tümleştirilmişse, cihaz durumunu denetlemek için talep kuralları yazabilir ve ardından yalnızca "yönetildi" talebi varsa erişim sağlayabilirsiniz. Bu talebi vermek için ADFS, "Kayıtlı Cihazlar" kapsayıcısında cihaz nesnesini denetler ve ardından talebi uygun şekilde verir.

İş İçin Windows Hello (WHFB), Karma ve Federasyon senaryolarında çalışması için cihaz geri yazma gerektirir.