Ağ temeli oluşturma

Tasarım gereği Azure ağ hizmetleri esnekliği, kullanılabilirliği, dayanıklılığı, güvenliği ve bütünlüğü en üst düzeye çıkarır. Azure'da bulunan kaynaklar arasında, şirket içinde ve Azure'da barındırılan kaynaklar arasında ve İnternet ile Azure arasında ağ bağlantısı mümkündür.

Azure ağ güvenliği önerileri

Aşağıdaki bölümlerde CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0'daki Azure ağ önerileri açıklanmaktadır. Her öneriye Azure portalında tamamlamanız gereken temel adımlar dahildir. Kendi aboneliğiniz için ve her güvenlik önerisini doğrulamak için kendi kaynaklarınızı kullanarak bu adımları tamamlamanız gerekir. 2. Düzey seçeneklerinin bazı özellikleri veya etkinlikleri kısıtlayabileceğini unutmayın ve dolayısıyla hangi güvenlik seçeneklerini zorunlu tutacağınıza karar verirken özen gösterin.

İnternet'ten RDP ve SSH erişimini kısıtlama - 1. Düzey

Uzak Masaüstü Protokolü (RDP) ve Secure Shell (SSH) protokollerini kullanarak Azure VM'lerine ulaşabilirsiniz. Vm'leri uzak konumlardan yönetmek için bu protokolleri kullanabilirsiniz. Protokoller, veri merkezi bilgi işlemde standarttır.

İnternet üzerinden RDP ve SSH kullanmanın olası güvenlik sorunu, saldırganların Azure VM'lerine erişim elde etmek için deneme yanılma tekniklerini kullanabilmeleridir. Saldırganlar erişim kazandıktan sonra sanal ağınızdaki diğer makinelerin güvenliğini aşmak ve hatta Azure dışındaki ağa bağlı cihazlara saldırmak için vm'nizi başlatma bölmesi olarak kullanabilir.

Azure VM'leriniz için İnternet'ten doğrudan RDP ve SSH erişimini devre dışı bırakmanızı öneririz. Azure aboneliğinizdeki her VM için aşağıdaki adımları tamamlayın.

Azure Portal’ında oturum açın. Sanal makineleri aratın ve seçin.

Bir sanal makine seçin.

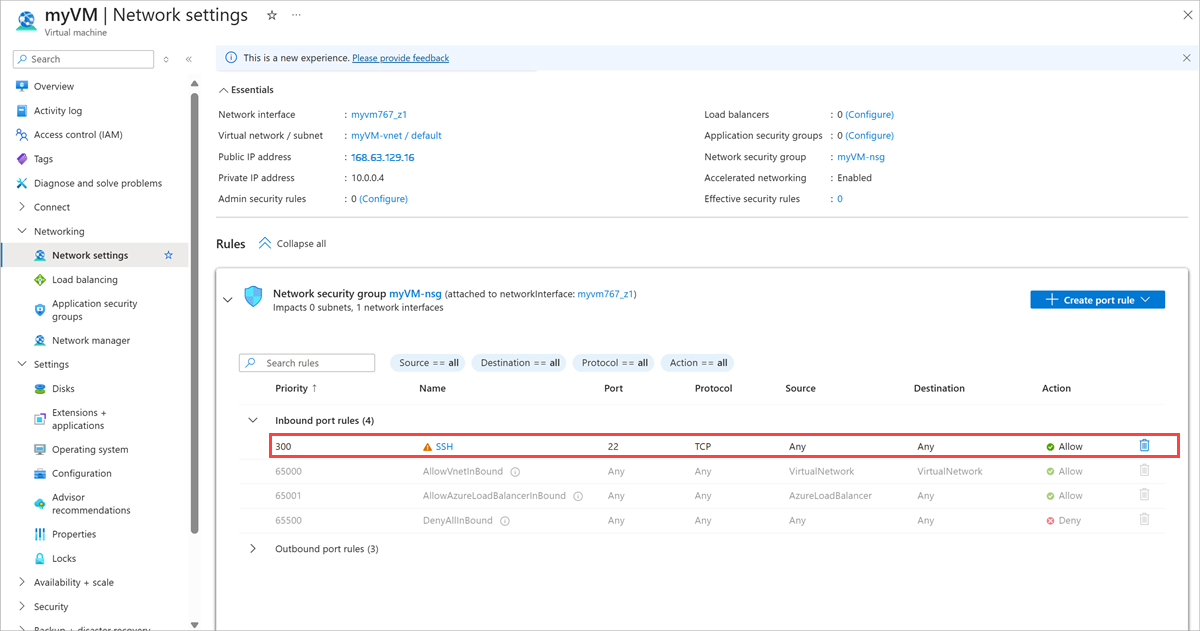

Soldaki menüden Ağ ayarları'nı seçin.

Gelen bağlantı noktası kuralları bölümünün RDP için bir kuralı olmadığını doğrulayın, örneğin:

port=3389, protocol = TCP, Source = Any or Internet. Kuralı kaldırmak için Sil simgesini kullanabilirsiniz.Gelen bağlantı noktası kuralları bölümünün SSH için bir kuralı olmadığını doğrulayın, örneğin:

port=22, protocol = TCP, Source = Any or Internet. Kuralı kaldırmak için Sil simgesini kullanabilirsiniz.

İnternet'ten doğrudan RDP ve SSH erişimi devre dışı bırakıldığında, uzaktan yönetim için bu VM'lere erişmek için kullanabileceğiniz başka seçenekleriniz vardır:

- Noktadan siteye VPN

- Siteler arası VPN

- Azure ExpressRoute

- Azure Bastion Konağı

İnternet'ten SQL Server erişimini kısıtlama - 1. Düzey

Güvenlik duvarı sistemleri bilgisayar kaynaklarına yetkisiz erişimi önlemeye yardımcı olur. Güvenlik duvarı açıksa ancak doğru yapılandırılmamışsa, SQL Server'a bağlanma girişimleri engellenebilir.

Sql Server örneğine bir güvenlik duvarı üzerinden erişmek için, SQL Server çalıştıran bilgisayarda güvenlik duvarını yapılandırmanız gerekir. IP aralığı 0.0.0.0/0 için girişe izin vermek (Başlangıç IP'sinin 0.0.0.0 ve Bitiş IP'sinin 0.0.0.0) trafiğin herhangi birine ve tümüne açık erişime izin vererek SQL Server veritabanını saldırılara karşı savunmasız hale getirir. İnternet'ten girişe izin veren SQL Server veritabanları olmadığından emin olun. Her SQL Server örneği için aşağıdaki adımları tamamlayın.

Azure Portal’ında oturum açın. SQL sunucularını arayın ve seçin.

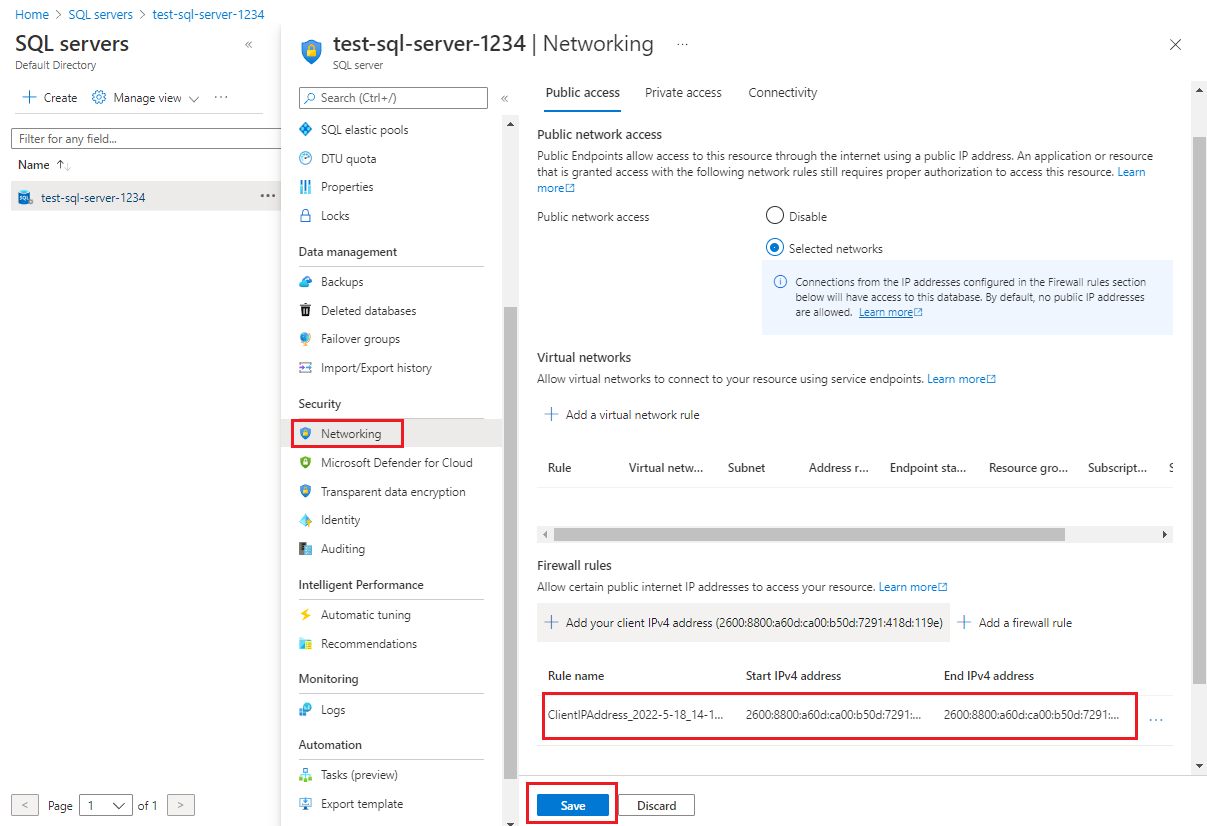

Güvenlik altındaki menü bölmesinde Ağ'ı seçin.

Ağ bölmesindeki Genel erişim sekmesinde bir güvenlik duvarı kuralı bulunduğundan emin olun. Hiçbir kuralın Başlangıç IP'sinin aralıklarına erişim sağlayan başka bir bileşiminin olmadığından emin olun.

Herhangi bir ayarı değiştirirseniz Kaydet'i seçin.

Ağ İzleyicisi'ni etkinleştirme - 1. Düzey

NSG akış günlükleri, bir NSG üzerinden IP girişi ve çıkış trafiği hakkında bilgi veren bir Azure Ağ İzleyicisi özelliğidir. Akış günlükleri JSON biçiminde yazılır ve şunlar gösterilir:

- Kural temelinde giden ve gelen akışlar.

- Akışın uygulandığı ağ arabirimi (NIC).

- Akışla ilgili 5 tanımlama grubu bilgileri: kaynak ve hedef IP adresleri, kaynak ve hedef bağlantı noktaları ve kullanılan protokol.

- Trafiğe izin verilip verilmediği.

- Sürüm 2'de baytlar ve paketler gibi aktarım hızı bilgileri.

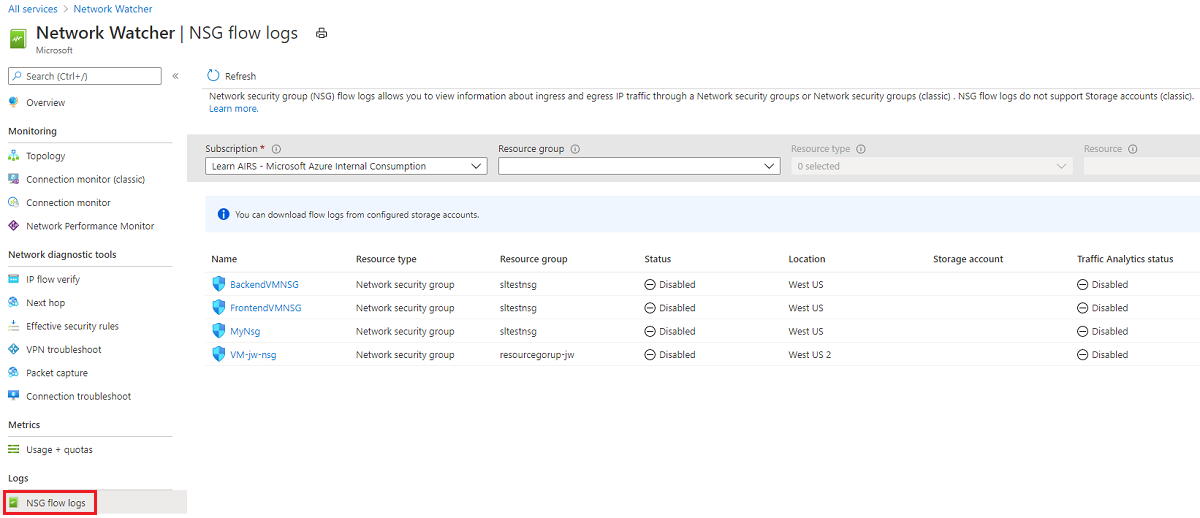

Azure Portal’ında oturum açın. Ağ İzleyicisi arayın ve seçin.

Aboneliğiniz ve konumunuz için Ağ İzleyicisi seçin.

Aboneliğiniz için NSG akış günlüğü yoksa, bir NSG akış günlüğü oluşturun.

NSG akış günlüğü saklama süresini 90 günden uzun olarak ayarlama - Düzey 2

Aboneliğinizde bir sanal ağ oluşturduğunuzda veya güncelleştirdiğinizde Ağ İzleyicisi sanal ağınızın bölgesinde otomatik olarak etkinleştirilir. Kaynaklarınız etkilenmez ve Ağ İzleyicisi otomatik olarak etkinleştirildiğinde ücret alınmaz.

Anomalileri denetlemek ve şüpheli ihlaller hakkında içgörü elde etmek için NSG akış günlüklerini kullanabilirsiniz.

Azure Portal’ında oturum açın. Ağ İzleyicisi arayın ve seçin.

Soldaki menüden Günlükler'in altında NSG akış günlükleri'ni seçin.

Bir NSG akış günlüğü seçin.

Bekletme (gün) değerinin 90 günden uzun olduğundan emin olun.

Herhangi bir ayarı değiştirirseniz, menü çubuğunda Kaydet'i seçin.