Konuk hesaplarını ve Microsoft Entra B2B'i kullanarak işbirliği yapma

Dış takımın, kolay ve güvenli bir süreçte iç geliştirici takımıyla işbirliği yapmasını istiyorsunuz. Microsoft Entra business to business (B2B) ile diğer şirketlerden kişileri Microsoft Entra kiracınıza konuk kullanıcı olarak ekleyebilirsiniz.

Kuruluşunuzun birden çok Microsoft Entra kiracısı varsa, A kiracısında bulunan bir kullanıcıya B kiracısında kaynaklara erişim vermek için Microsoft Entra B2B'yi de kullanabilirsiniz. Her Microsoft Entra kiracısı, diğer Microsoft Entra kiracılarından ayrıdır ve kimliklerin ve uygulama kayıtlarının kendi gösterimine sahiptir.

Microsoft Entra B2B'de konuk kullanıcı erişimi

Dış kullanıcıların, kuruluşunuzun kaynaklarına geçici veya kısıtlı erişime ihtiyaç duyduğu tüm durumlarda onlara kullanıcı erişimi verin. Uygun kısıtlamalarla konuk kullanıcıya erişim izni verebilir ve ardından iş tamamlandığında erişimi kaldırabilirsiniz.

B2B işbirliği kullanıcılarını davet etmek için Azure portalı kullanabilirsiniz. Konuk kullanıcıları Microsoft Entra kuruluşuna, grubuna veya uygulamasına davet edin. Bir kullanıcıyı davet ettikten sonra hesabı Microsoft Entra Id'ye konuk hesabı olarak eklenir.

Konuk daveti e-posta yoluyla alabilir veya doğrudan bağlantı kullanarak bir uygulamaya daveti paylaşabilirsiniz. Daha sonra konuk, kaynaklara erişmek için davetini kullanır.

Varsayılan olarak, Microsoft Entra Id'deki kullanıcılar ve yöneticiler konuk kullanıcıları davet edebilir, ancak Genel Yönetici bu özelliği sınırlayabilir veya devre dışı bırakabilir.

Kimliklerini kullanarak herhangi bir iş ortağı ile işbirliği yapma

Kuruluşunuzun belirli bir iş ortağı kuruluşuna ait olan her dış konuk kullanıcının kimliklerini yönetmesi gerekiyorsa, bu kimliklerin güvenliğini sağlamak zorunda olduğundan daha fazla sorumlulukla karşı karşıyadır. Bu kimlikleri yönetmek için iş yükü de artar. Ayrıca, yükümlülüklerinizi yerine getirmek için hesapları eşitlemeniz, her hesabın yaşam döngüsünü yönetmeniz ve her bir dış hesabı izlemeniz gerekir. Kuruluşunuzun işbirliği yapmak istediği her iş ortağı kuruluş için bu yordamı izlemesi gerekir. Ayrıca bu hesaplara bir şey olursa, kuruluşunuz sorumlu olur.

Microsoft Entra B2B ile dış kullanıcılarınızın kimliklerini yönetmeniz gerekmez. İş ortağı kendi kimliklerini yönetmekle sorumludur. Dış kullanıcılar, kuruluşunuzla işbirliği yapmak için mevcut kimliklerini kullanmaya devam eder.

Örneğin, Proseware’de Giovanna Carvalho adlı dış iş ortağı ile çalıştığınızı varsayın. Bu iş ortağının kuruluşu, kimliğini gcarvalho@proseware.com olarak yönetir. Bu kimliği kuruluşunuzun Microsoft Entra Id içindeki konuk hesabı için kullanırsınız. Giovanna, konuk hesabı davetini kullandıktan sonra, konuk hesabı için kendi kuruluşununkiyle aynı kimliği (ad ve parola) kullanır.

Neden federasyon yerine Microsoft Entra B2B kullanmalısınız?

Microsoft Entra B2B ile iş ortaklarının kimlik bilgilerini ve kimliklerini yönetme ve kimlik doğrulama sorumluluğunu üstlenmezsiniz. İş ortaklarınız, BT departmanları olmasa da sizinle işbirliği yapabilir. Örneğin, yalnızca kişisel veya iş e-posta adresi olan ve BT departmanı tarafından yönetilen bir kimlik yönetimi çözümü olmayan bir yüklenici ile işbirliği yapabilirsiniz.

Dış kullanıcılara erişim izni verilmesi, federasyondan çok daha kolaydır. Dış kullanıcı hesaplarını oluşturmak ve yönetmek için bir yöneticiye ihtiyacınız yoktur. Yetkili kullanıcılar, diğer kullanıcıları davet edebilir. Örneğin, bir hat yöneticisi, dış kullanıcıları takımlarıyla işbirliği yapmaya davet edebilir. artık işbirliğine gerek kalmadığında, bu dış kullanıcıları kolayca kaldırabilirsiniz.

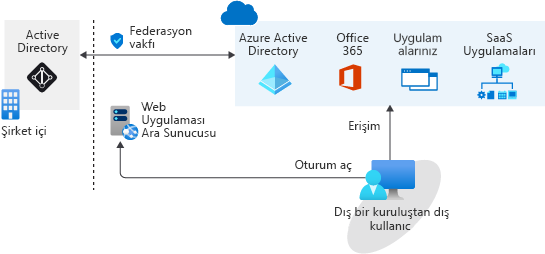

Federasyon daha karmaşıktır. Federasyon, bir dizi kaynağa yönelik paylaşımlı erişim için başka bir kuruluşla veya etki alanı koleksiyonuyla güven ilişkisi kurduğunuz yerdir. Active Directory Federasyon Hizmetleri (AD FS) (AD FS) gibi Microsoft Entra Id ile güveni olan bir şirket içi kimlik sağlayıcısı ve yetkilendirme hizmeti kullanıyor olabilirsiniz. Kaynaklara erişim elde etmek için tüm kullanıcıların kimlik bilgilerini sağlaması ve ADFS sunucusuna karşı başarıyla kimlik doğrulaması yapması gerekir. İç ağın dışında kimlik doğrulaması yapmaya çalışan biri varsa, web uygulaması ara sunucusu ayarlamanız gerekir. Mimari, aşağıdaki diyagrama benzer görünebilir:

Kuruluşunuz Azure kaynaklarına yönelik tüm kimlik doğrulamasının yerel ortamda gerçekleşmesini istiyorsa, Microsoft Entra Id'ye sahip bir şirket içi federasyon iyi olabilir. Yöneticiler daha sıkı erişim denetimi düzeyleri uygulayabilir, ancak bu, yerel ortamınız çalışmıyorsa kullanıcıların ihtiyaç duydukları Azure kaynaklarına ve hizmetlerine erişemediğini gösterir.

B2B işbirliğiyle dış takımlar, uygun izinlerle Azure kaynaklarına ve hizmetlerine gereken erişimi elde eder. Bir federasyon ve güven ilişkisi kurulması gerekmez ve kimlik doğrulaması, şirket içi sunucuya bağımlı olmaz. Kimlik doğrulaması doğrudan Azure aracılığıyla yapılır. İşbirliği kolaylaşır ve şirket içi dizinin kullanılabilir olmaması nedeniyle kullanıcıların oturum açamadığı durumlarda endişelenmeniz gerekmez.