Derinlemesine savunmayı açıklama

Derinlemesine savunmanın amacı, bilgileri korumak ve erişim yetkisi olmayanlar tarafından çalınmasını önlemektir.

Derinlemesine savunma stratejisi, verilere yetkisiz erişim elde etmeyi hedefleyen bir saldırının ilerlemesini yavaşlatan bir dizi mekanizmadan oluşan bir stratejidir.

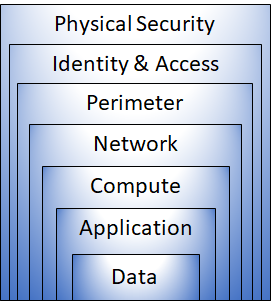

Derinlemesine savunma katmanları

Derinlemesine savunmayı bir katman kümesi olarak görselleştirebilir, verilerin merkezde güvenliği sağlanacak ve diğer tüm katmanlar bu merkezi veri katmanını korumak için çalışır.

Her katmanda koruma sağlandığından katmanlardan birinin geçilmesi durumunda diğer katmandaki koruma özellikleri devreye girer. Bu yaklaşım tek bir koruma katmanına güvenme durumunu ortadan kaldırır. Bir saldırıyı yavaşlatır ve güvenlik ekiplerinin otomatik olarak veya el ile işlem yapabilecekleri uyarı bilgileri sağlar.

Aşağıda her bir katmanın rolüyle ilgili kısa genel bakış bilgileri verilmiştir:

- Fiziksel güvenlik katmanı, veri merkezindeki bilişim donanımlarını korumaya yönelik ilk savunma hattıdır.

- Kimlik ve erişim katmanı, altyapı ve değişiklik kontrolü erişimini denetler.

- Çevre katmanı, dağıtılmış hizmet engelleme saldırılarını kullanıcılarınızı etkilemeden filtreleyebilmek için dağıtılmış hizmet engelleme (DDoS) koruması kullanır.

- Ağ katmanı, segmentlere ayırma ve erişim denetimleri aracılığıyla kaynaklar arası iletişimi sınırlar.

- İşlem katmanı, sanal makinelere güvenli erişim sağlar.

- Uygulama katmanı, uygulamaların güvenli ve güvenlik açıklarından arındırılmış olmasına yardımcı olur.

- Veri katmanı, korumanız gereken iş ve müşteri verilerine erişimi denetler.

Bu katmanlar, uygulamalarınızın tüm aşamalarında güvenlik yapılandırması kararları almanıza yardımcı olacak bir kılavuz sağlar.

Azure, derinlemesine savunma kavramının her düzeyine özgü güvenlik araçları ve özellikler sunar. Bu katmanların her birini daha yakından inceleyelim:

Fiziksel güvenlik

Binalara fiziksel erişimin güvenliğini sağlama ve veri merkezindeki bilgisayar donanımlarına erişimi denetleme, ilk savunma hattınızdır.

Fiziksel güvenlikte amaç varlıklara erişimi engellemek için fiziksel önlemler almaktır. Bu önlemler sayesinde diğer katmanlar atlanamaz, kayıp ve hırsızlık olaylarına gerekli müdahaleler gerçekleştirilir. Microsoft, bulut veri merkezlerinde birçok farklı fiziksel güvenlik mekanizması kullanır.

Kimlik ve erişim

Kimlik ve erişim katmanı, kimliklerin güvenli olduğundan, yalnızca gerekenlere erişim verildiğinden ve oturum açma olaylarının ve değişikliklerinin günlüğe kaydedildiğini güvence altına almakla alakalıdır.

Bu katmanda önemli noktalar şunlardır:

- Altyapı erişimini denetleyin ve değişiklik kontrolü yapın.

- Çoklu oturum açma (SSO) ve çok faktörlü kimlik doğrulaması özelliklerini kullanın.

- Olayları ve değişiklikleri denetleyin.

Çevre

Ağ çevresi, kaynaklarınıza yönelik ağ tabanlı saldırılardan korur. Bu saldırıları belirlemek, etkilerini ortadan kaldırmak ve gerçekleştiklerinde uyarı almanızı sağlamak ağınızın güvenliğini sağlamak açısından önemlidir.

Bu katmanda önemli noktalar şunlardır:

- Dağıtılmış hizmet engelleme saldırılarını sistemlerin kullanıcılar açısından kullanılabilirlik durumunu etkilemeden filtreleyebilmek için DDoS koruması kullanın.

- Ağınıza yapılan kötü amaçlı saldırıları belirlemek ve böyle durumlarda uyarı oluşturmak için çevre güvenlik duvarları kullanın.

Ağ

Bu katmanda önemli olan, tüm kaynaklarınızın ağ bağlantısını yalnızca gerekli bağlantılara izin verecek şekilde sınırlamaktır. Bu iletişimi sınırlayarak saldırının ağınızdaki diğer sistemlere yayılma riskini azaltmış olursunuz.

Bu katmanda önemli noktalar şunlardır:

- Kaynaklar arasındaki iletişimi sınırlayın.

- Varsayılan olarak reddetmeyi benimseyin.

- Uygun yerlerde gelen internet erişimini kısıtlayın ve giden erişimi sınırlandırın.

- Şirket içi ağlarla güvenli bağlantı kurun.

İşlem

Kötü amaçlı yazılım, düzeltme eki uygulanmamış ve güvenliği düzgün sağlanmamış sistemler ortamınızın saldırılara açılan kapısı olur. Bu katmanda önemli olan, işlem kaynaklarınızın güvenli olduğundan ve güvenlik sorunlarını en aza indirmek için uygun denetimlerin uygulandığından emin olmaktır.

Bu katmanda önemli noktalar şunlardır:

- Sanal makine erişimini güvenli hale getirin.

- Cihazlarda uç nokta koruması kullanın ve sistemlerin düzeltme eklerini ve güncelleştirmelerini uygulayın.

Uygulama

Güvenliğin uygulama geliştirme yaşam döngüsüyle tümleştirilmesi, kod içindeki güvenlik açığı sayısının azaltılmasına yardımcı olur. Tüm geliştirme ekipleri uygulamaların varsayılan olarak güvenli olduğundan emin olmalıdır.

Bu katmanda önemli noktalar şunlardır:

- Uygulamaların güvenli olduğundan ve güvenlik açığı bulunmadığından emin olun.

- Hassas uygulama gizli dizilerini güvenli bir ortamda depolayın.

- Güvenliği, uygulama geliştirme faaliyetlerinin tamamında bir tasarım gereksinimi haline getirin.

Veri

Verileri depolayıp denetleyen taraf, uygun bir şekilde güvenliğini sağlamaktan da sorumludur. Genellikle verilerle ilgili uygulanması gereken gizlilik, bütünlük ve kullanılabilirlik denetimlerini ve süreçlerini belirten yasal gereksinimler bulunur.

Çoğu durumda saldırganlar verilerin peşindedir:

- Bir veritabanında depolanabilir.

- Sanal makinelerin içindeki disklerde depolananlar.

- Office 365 gibi hizmet olarak yazılım (SaaS) uygulamalarında depolananlar.

- Bulut depolaması aracılığıyla yönetilenler.