Sıfır Güven modelini açıklama

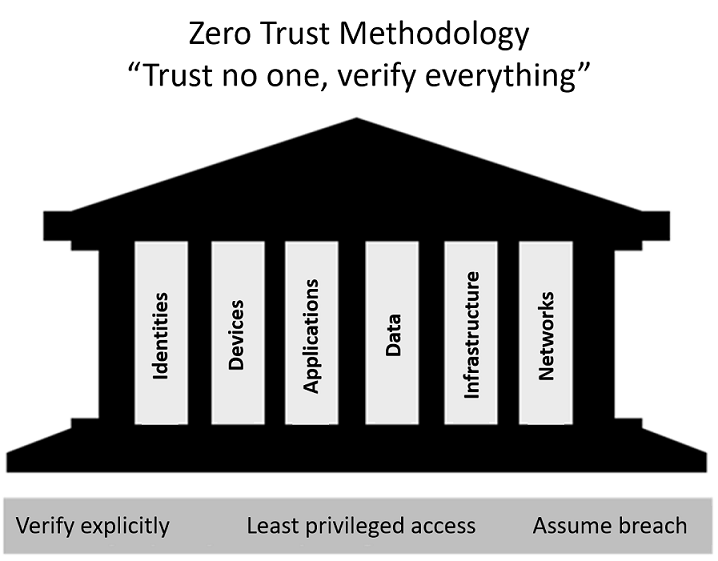

Sıfır Güven her şeyin açık ve güvenilmeyen bir ağda, hatta şirket ağının güvenlik duvarlarının arkasındaki kaynaklarda bile olduğunu varsayar. Sıfır Güven modeli "kimseye güvenme, her şeyi doğrula" ilkesiyle çalışır.

Saldırganların geleneksel erişim denetimlerini atlama yeteneği, geleneksel güvenlik stratejilerinin yeterli olduğu yanılsamasını sona erdiriyor. Şirket ağının bütünlüğüne artık güveni kalmadığı için güvenlik güçlendirilir.

Pratikte bu, artık parolanın bir kullanıcıyı doğrulamak için yeterli olduğunu varsaymadığımız, ancak ek denetimler sağlamak için çok faktörlü kimlik doğrulaması eklediğimiz anlamına gelir. Şirket ağındaki tüm cihazlara erişim vermek yerine, kullanıcılara yalnızca ihtiyaç duydukları belirli uygulamalara veya verilere erişim izni verilir.

Bu videoda Sıfır Güven metodolojisi tanıtılır:

Sıfır Güven yol gösteren ilkeler

Sıfır Güven modeli, güvenliğin nasıl uygulandığını gösteren ve temel alan üç ilkeye sahiptir. Bunlar şunlardır: açıkça doğrulama, en az ayrıcalık erişimi ve ihlal varsayma.

- Açıkça doğrulayın. Kullanıcı kimliği, konum, cihaz, hizmet veya iş yükü, veri sınıflandırması ve anomaliler gibi kullanılabilir veri noktalarına göre her zaman kimlik doğrulaması yapın ve yetki verin.

- En az ayrıcalıklı erişim. Hem verileri hem de üretkenliği korumak için tam zamanında ve yeterli erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile kullanıcı erişimini sınırlayın.

- İhlal olduğunu varsayalım. Ağa, kullanıcıya, cihazlara ve uygulamaya göre erişimi segmentlere ayırma. Verileri korumak için şifrelemeyi kullanın ve görünürlük elde etmek, tehditleri algılamak ve güvenliğinizi geliştirmek için analiz kullanın.

Altı temel yapı taşı

Sıfır Güven modelinde, uçtan uca güvenlik sağlamak için tüm öğeler birlikte çalışır. Bu altı öğe, Sıfır Güven modelinin temel sütunlarıdır:

- Kimlikler kullanıcı, hizmet veya cihaz olabilir. Bir kimlik bir kaynağa erişmeye çalıştığında, bu kimliğin güçlü kimlik doğrulamasıyla doğrulanması ve en az ayrıcalık erişim ilkelerine uyması gerekir.

- Cihazlar , cihazlardan şirket içi iş yüklerine ve buluta veri akışı olarak büyük bir saldırı yüzeyi oluşturur. Cihazların sistem durumu ve uyumluluk açısından izlenmesi, güvenliğin önemli bir yönüdür.

- Uygulamalar , verilerin nasıl tüketildiğini gösterir. Bu, tüm uygulamalar merkezi olarak yönetilmediğinden bazen Gölge BT olarak adlandırılan tüm uygulamaların bulunmasını içerir. Bu yapı ayrıca izinleri ve erişimi yönetmeyi de içerir.

- Veriler özniteliklerine göre sınıflandırılmalı, etiketlenmeli ve şifrelenmelidir. Güvenlik çalışmaları nihai olarak verileri korumak ve kuruluşun denetlediğini cihazlar, uygulamalar, altyapı ve ağlardan ayrıldığında güvende kalmasını sağlamakla ilgilidir.

- İster şirket içi ister bulut tabanlı olsun altyapı bir tehdit vektörlerini temsil eder. Güvenliği geliştirmek için sürüm, yapılandırma ve JIT erişimini değerlendirir ve saldırıları ve anomalileri algılamak için telemetri kullanırsınız. Bu, riskli davranışı otomatik olarak engellemenize veya işaretlemenize ve koruyucu eylemler gerçekleştirmenize olanak tanır.

- Ağlar , daha derin ağ mikro segmentasyonu da dahil olmak üzere segmentlere ayrılmış olmalıdır. Ayrıca gerçek zamanlı tehdit koruması, uçtan uca şifreleme, izleme ve analiz de kullanılmalıdır.

Altı temel yapıda Sıfır Güven modelinin üç ilkesini kullanan bir güvenlik stratejisi, şirketlerin kuruluşları genelinde güvenlik sağlamalarına ve uygulamalarına yardımcı olur.