Microsoft Entra rollerini ve rol tabanlı erişim denetimini (RBAC) açıklama

Microsoft Entra rolleri, Microsoft Entra kaynaklarını yönetme izinlerini denetler. Örneğin, kullanıcı hesaplarının oluşturulmasına veya fatura bilgilerinin görüntülenmesine izin verme. Microsoft Entra ID, yerleşik ve özel rolleri destekler.

Rolleri kullanarak erişimi yönetme, rol tabanlı erişim denetimi (RBAC) olarak bilinir. Microsoft Entra yerleşik ve özel roller, Microsoft Entra rollerinin Microsoft Entra kaynaklarına erişimi denetlemesi için bir RBAC biçimidir. Bu, Microsoft Entra RBAC olarak adlandırılır.

Yerleşik roller

Microsoft Entra ID, sabit bir izin kümesine sahip roller olan birçok yerleşik rol içerir. En yaygın yerleşik rollerden bazıları şunlardır:

- Genel yönetici: Bu role sahip kullanıcılar Microsoft Entra'daki tüm yönetim özelliklerine erişebilir. Microsoft Entra kiracısı için kaydolan kişi otomatik olarak genel yönetici olur.

- Kullanıcı yöneticisi: Bu role sahip kullanıcılar, kullanıcı ve grupların tüm yönlerini oluşturabilir ve yönetebilir. Bu rol, destek biletlerini yönetme ve hizmet durumunu izleme özelliğini de içerir.

- Faturalama yöneticisi: Bu role sahip kullanıcılar satın almalar yapar, abonelikleri ve destek biletlerini yönetir ve hizmet durumunu izler.

Tüm yerleşik roller, belirli görevler için tasarlanmış önceden yapılandırılmış izin paketleridir. Yerleşik rollere eklenen sabit izin kümesi değiştirilemez.

Özel roller

Microsoft Entra'da birçok yerleşik yönetici rolü olsa da, özel roller erişim izni verme konusunda esneklik sağlar. Özel rol tanımı, önceden ayarlanmış bir listeden seçtiğiniz izin koleksiyonudur. Aralarından seçim yapabileceğiniz izinler listesi, yerleşik roller tarafından kullanılan izinlerle aynıdır. Aradaki fark, özel bir role hangi izinleri eklemek istediğinizi seçmenizdir.

Özel Microsoft Entra rollerini kullanarak izin vermek iki adımlı bir işlemdir. İlk adım, önceden ayarlanmış bir listeden eklediğiniz bir izin koleksiyonundan oluşan özel bir rol tanımı oluşturmayı içerir. Özel rol tanımınızı oluşturduktan sonra, ikinci adım bir rol ataması oluşturarak bu rolü kullanıcılara veya gruplara atamaktır.

Rol ataması, kullanıcıya belirtilen kapsamdaki bir rol tanımındaki izinleri verir. Kapsam, rol üyesinin erişimi olan Microsoft Entra kaynakları kümesini tanımlar. Kuruluş genelinde özel bir rol atanabilir; bu da rol üyesinin tüm kaynaklar üzerinde rol izinlerine sahip olduğu anlamına gelir. Özel roller nesne kapsamında da atanabilir. Nesne kapsamı örneği tek bir uygulama olabilir. Aynı rol, kuruluştaki tüm uygulamalar üzerinde bir kullanıcıya ve ardından yalnızca Contoso Expense Reports uygulamasının kapsamına sahip başka bir kullanıcıya atanabilir.

Özel roller için Microsoft Entra ID P1 veya P2 lisansı gerekir.

Yalnızca kullanıcıların ihtiyaç duyduğu erişimi verme

Kullanıcılara işlerini yapmaları için en az ayrıcalık vermek en iyi yöntemdir ve daha güvenlidir. Bu, çoğunlukla kullanıcıları yöneten biriyse, genel yönetici yerine kullanıcı yöneticisi rolünü atamanız gerektiği anlamına gelir. En az ayrıcalık atayarak, güvenliği aşılmış bir hesapla yapılabilecek zararı sınırlandırmış olursunuz.

Microsoft Entra rollerinin kategorileri

Microsoft 365 ve Azure gibi herhangi bir Microsoft Online iş teklifine aboneyseniz Microsoft Entra Id kullanılabilir bir hizmettir.

Kullanılabilir Microsoft 365 hizmetleri Microsoft Entra ID, Exchange, SharePoint, Microsoft Defender, Teams, Intune ve daha birçok hizmettir.

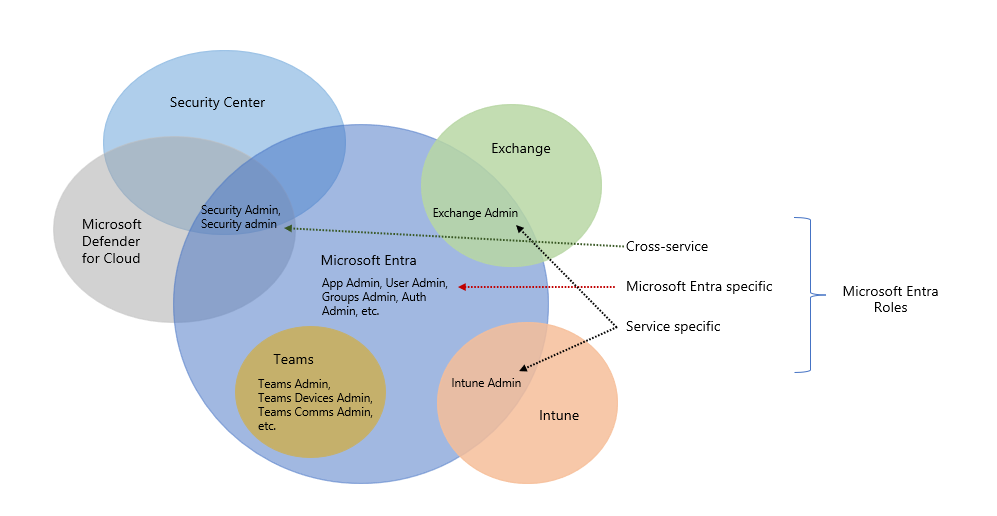

Zaman içinde Exchange ve Intune gibi bazı Microsoft 365 hizmetleri, Microsoft Entra hizmetinin Microsoft Entra kaynaklarına erişimi denetlemek için Microsoft Entra rollerine sahip olduğu gibi kendi rol tabanlı erişim denetim sistemlerini (RBAC) geliştirmiştir. Teams ve SharePoint gibi diğer hizmetler ayrı rol tabanlı erişim denetim sistemlerine sahip değildir, yönetim erişimleri için Microsoft Entra rollerini kullanır.

Microsoft 365 hizmetlerinde kimliğin yönetilmesini kolaylaştırmak için, Microsoft Entra Id her biri bir Microsoft 365 hizmetine yönetici erişimi veren hizmete özgü, yerleşik roller eklemiştir. Bu, Microsoft Entra yerleşik rollerinin kullanabilecekleri konumlara göre farklılık gösterdiği anlamına gelir. Üç geniş kategori vardır.

Microsoft Entra'ya özgü roller: Bu roller, Microsoft Entra-only içindeki kaynakları yönetmek için izinler verir. Örneğin, User Yönetici istrator, Application Yönetici istrator, Groups Yönetici istrator all grant permissions to manage resources in Microsoft Entra ID.

Hizmete özgü roller: Büyük Microsoft 365 hizmetleri için Microsoft Entra ID, hizmet içindeki özellikleri yönetme izinleri veren yerleşik, hizmete özgü roller içerir. Örneğin, Microsoft Entra ID; Exchange Yönetici istrator, Intune Yönetici istrator, SharePoint Yönetici istrator ve Teams Yönetici istrator rollerine yönelik yerleşik roller içerir ve bu roller özellikleri ilgili hizmetleriyle yönetebilir.

Hizmetler arası roller: Microsoft Entra Id içinde hizmetlere yayılan bazı roller vardır. Örneğin, Microsoft Entra ID, Microsoft 365 içindeki birden çok güvenlik hizmeti arasında erişim sağlayan Güvenlik Yönetici istrator gibi güvenlikle ilgili rollere sahiptir. Benzer şekilde, Uyumluluk Yönetici istrator rolü, Microsoft 365 Uyumluluk Merkezi, Exchange vb.'de Uyumlulukla ilgili ayarları yönetmek için erişim verir.

Microsoft Entra RBAC ile Azure RBAC arasındaki fark

Yukarıda açıklandığı gibi, Microsoft Entra yerleşik ve özel rolleri, Microsoft Entra kaynaklarına erişimi denetledikleri bir RBAC biçimidir. Bu, Microsoft Entra RBAC olarak adlandırılır. Microsoft Entra rollerinin Microsoft Entra kaynaklarına erişimi denetleyebildiği gibi Azure rolleri de Azure kaynaklarına erişimi denetleyebilir. Bu, Azure RBAC olarak adlandırılır. RBAC kavramı hem Microsoft Entra RBAC hem de Azure RBAC için geçerli olsa da, denetledikleri şey farklıdır.

- Microsoft Entra RBAC - Microsoft Entra rolleri, kullanıcılar, gruplar ve uygulamalar gibi Microsoft Entra kaynaklarına erişimi denetler.

- Azure RBAC - Azure rolleri, Azure Kaynak Yönetimi'ni kullanarak sanal makineler veya depolama gibi Azure kaynaklarına erişimi denetler.

Rol tanımlarının ve rol atamalarının depolandığı farklı veri depoları vardır. Benzer şekilde, erişim denetimlerinin gerçekleştiği farklı ilke karar noktaları vardır.