Tehdit avcılığı sorgularının oluşturulmasını ve yönetimini keşfetme

Microsoft Sentinel, Güvenlik İşlemleri Merkezi ekibinin bir parçası olarak Contoso ortamındaki güvenlik tehditlerini ve istenmeyen etkinlikleri bulup yalıtmanıza yardımcı olabilecek güçlü sorgu araçları içerir.

Yerleşik sorguları kullanarak avlanma

Ortamınız genelinde güvenlik tehditlerini ve taktiklerini aramak için Microsoft Sentinel'deki arama ve sorgu araçlarını kullanabilirsiniz. Bu araçlar, olası tehditleri belirlemek veya bilinen veya beklenen tehditleri izlemek için büyük miktarlardaki olayları ve güvenlik veri kaynaklarını filtrelemenize olanak sağlar.

Microsoft Sentinel'deki Tehdit Avcılığı sayfasında, tehdit avcılığı sürecinize yol gösterebilen ve ortamınızdaki sorunları ortaya çıkarmak için uygun avlanma yollarını izlemenize yardımcı olabilecek yerleşik sorgular bulunur. Tehdit avcılığı sorguları, bir uyarı oluşturmak için yeterli öneme sahip olmayan ancak zaman içinde araştırmayı garanti edecek kadar sık gerçekleşen sorunları ortaya çıkarabilir.

Tehdit Avcılığı sayfası tüm avlanma sorgularını bir listelemektedir. Sorguları ada, sağlayıcıya, veri kaynağına, sonuçlara ve taktiklere göre filtreleyebilir ve sıralayabilirsiniz. Listedeki sorgu için Sık Kullanılanlar yıldız simgesini seçerek sorguları kaydedebilirsiniz.

Bahşiş

Bir sorgu sık kullanılan olarak seçildiğinde, Tehdit Avcılığı sayfasını her açtığınızda otomatik olarak çalışır.

Tehdit avcılığı sorgularını yönetme

Listeden bir sorgu seçtiğinizde, sorgu ayrıntıları açıklama, kod ve sorgu hakkındaki diğer bilgileri içeren yeni bir bölmede görüntülenir. Bu bilgiler ilgili varlıkları ve tanımlanan taktikleri içerir. Ayrıntılar bölmesinde Sorgu Çalıştır'ı seçerek sorguyu etkileşimli olarak çalıştırabilirsiniz.

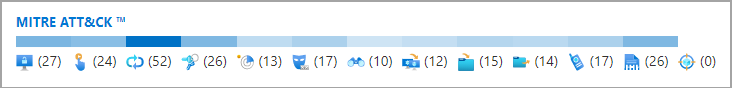

MITRE ATT&CK çerçevesini kullanarak tehditleri avlama

Microsoft Sentinel, sorguları taktiklere göre kategorilere ayırmak ve sıralamak için MITRE ATT&CK çerçevesini kullanır. ATT&CK, küresel tehdit alanında kullanılan ve gözlemlenen taktik ve tekniklerin bilgi bankası. Microsoft Sentinel'de tehdit avcılığı modellerinizi ve yöntemlerinizi geliştirmek ve bilgilendirmek için MITRE ATT&CK kullanabilirsiniz. Microsoft Sentinel'de tehdit avcılığı yaparken, MITRE ATT&CK taktikleri zaman çizelgesini kullanarak sorguları kategorilere ayırmak ve çalıştırmak için ATT&CK çerçevesini kullanabilirsiniz.

Dekont

Tehdit Avcılığı sayfasındaki zaman çizelgesinden tek tek MITRE ATT&CK taktiklerini seçebilirsiniz.

Herhangi bir taktik seçildiğinde, kullanılabilir sorgular seçilen taktik tarafından filtrelenir. Aşağıdaki Avlanma taktikleri ATT&CK Enterprise ve ICS (Endüstriyel Kontrol Sistemleri) matrislerinden alınmaktadır:

- Keşif. Saldırganın gelecekteki işlemleri planlamak için kullanabilecekleri bilgileri bulmak için kullandığı taktikler.

- Kaynak geliştirme. Saldırganın işlemleri desteklemek için kullanabilecekleri kaynakları oluşturmak için kullandığı taktikler. Kaynaklar altyapı, hesaplar veya özelliklerdir.

- İlk erişim. Saldırgan, genel kullanıma yönelik sistemlerdeki güvenlik açıklarından veya yapılandırma zayıflıklarından yararlanarak ağa giriş elde etmek için kullandığı taktikler. Hedeflenen zıpkınla kimlik avı örneğidir.

- Yürütme. Saldırganın kodunu hedef sistemde çalıştırmasını sağlayan taktiklerdir. Örneğin, kötü amaçlı bir bilgisayar korsanı daha fazla saldırgan aracı indirmek ve/veya diğer sistemleri taramak için bir PowerShell betiği çalıştırabilir.

- Kalıcılık. Yeniden başlatmalar ve kimlik bilgileri değiştikten sonra bile bir saldırganın hedef sisteme erişimi korumasını sağlayan taktikler. Kalıcılık tekniğine örnek olarak, kodunu belirli bir zamanda veya yeniden başlatma sırasında çalıştıran zamanlanmış bir görev oluşturan bir saldırgan örnektir.

- Ayrıcalık yükseltme. Bir saldırganın yerel yönetici veya kök gibi bir sistemde daha üst düzey ayrıcalıklar elde etmek için kullandığı taktikler.

- Savunmadan kurtulma. Saldırganların algılamayı önlemek için kullandığı taktikler. Kötü amaçlı kodu güvenilen işlemlere ve klasörlere gizleme, istenmeye kodu şifreleme veya gizleme ya da güvenlik yazılımını devre dışı bırakma, kurtulma taktiklerinden bazılarıdır.

- Kimlik bilgisi erişimi. Yeniden kullanılabilecek kullanıcı adlarını ve kimlik bilgilerini çalmak için sistemlere ve ağlara yönlendirilen taktiklerdir.

- Keşif. Saldırganların taktiksel avantajları için kullanmak veya kullanmak istedikleri sistemler ve ağlar hakkında bilgi edinmek için kullandıkları taktikler.

- Yatay hareket. Saldırganların ağ içindeki sistemler arasında geçiş yapmasını sağlayan taktiklerdir. Yaygın teknikler arasında kullanıcıların kimliğini doğrulamaya yönelik karma geçiş yöntemleri ve Uzak Masaüstü Protokolü'nü kötüye kullanma sayılabilir.

- Toplama. Bir saldırganın hedeflerinin bir parçası olarak hedefledikleri bilgileri toplamak ve birleştirmek için kullandığı taktikler.

- Komuta ve kontrol. Bir saldırganın kendi denetimi altındaki bir sistemle iletişim kurmak için kullandığı taktikler. Bir örnek, güvenlik gereçleri veya proxy'ler tarafından algılanmaması için yaygın olmayan veya yüksek numaralı bir bağlantı noktası üzerinden sistemle iletişim kurarak bir saldırgandır.

- Sızdırma. Güvenliği aşılmış ağdan tamamen saldırganın denetimi altındaki bir sisteme veya ağa veri taşımak için kullanılan taktikler.

- Etki. Bir saldırganın sistemlerin, ağların ve verilerin kullanılabilirliğini etkilemek için kullandığı taktikler. Bu kategorideki yöntemler arasında hizmet reddi saldırıları ve disk silme veya veri silme yazılımları yer alır.

- İşlem Denetimini Bozar. Saldırganların fiziksel kontrol işlemlerini işlemek, devre dışı bırakmak veya zarar vermek için kullandığı taktikler.

- Yanıt İşlevini Engelle. Saldırganların güvenlik, koruma, kalite güvencesi ve operatör müdahale işlevlerinizin bir hataya, tehlikeye veya güvenli olmayan duruma yanıt vermesini önlemek için kullandığı taktikler.

- Yok.

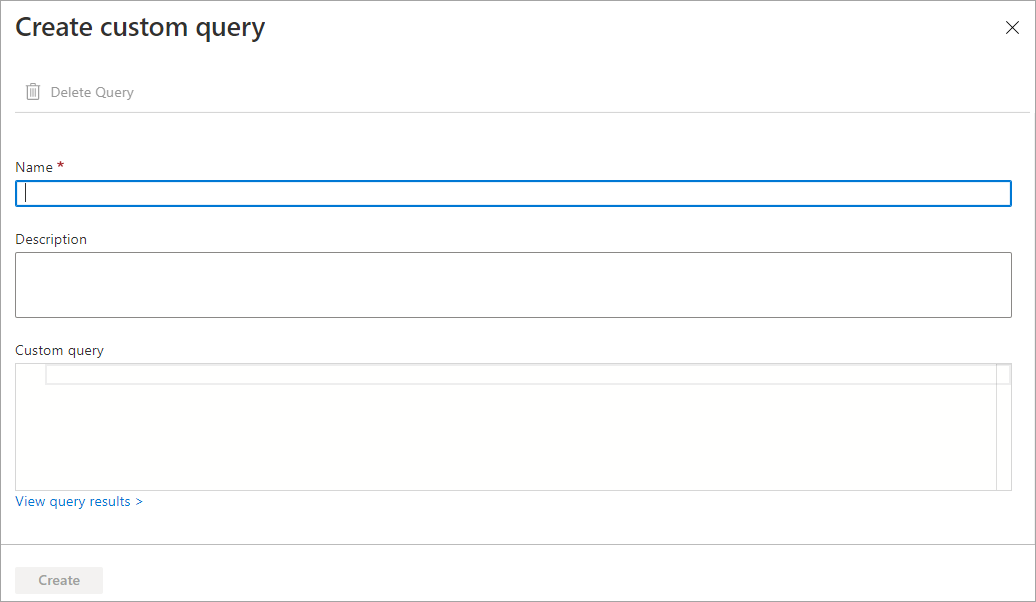

Tehdit avcılığını geliştirmek için özel sorgular oluşturma

Tüm Microsoft Sentinel tehdit avcılığı sorguları Log Analytics'te kullanılan Kusto Sorgu Dili (KQL) söz dizimini kullanır. Ayrıntılar bölmesinde bir sorguyu değiştirebilir ve yeni sorguyu çalıştırabilirsiniz. Alternatif olarak, bunu Microsoft Sentinel çalışma alanınızda yeniden kullanılabilecek yeni bir sorgu olarak kaydedebilirsiniz.

Tehditleri avlamak için KQL kodunu kullanarak kendi özel sorgularınızı da oluşturabilirsiniz.

Özel sorgular aşağıdakileri tanımlamanızı sağlar:

| Sorgu parametresi | Açıklama |

|---|---|

| Adı | Özel sorgu için bir ad belirtin. |

| Açıklama | Sorgunuzun işlevselliğinin açıklamasını sağlayın. |

| Özel sorgu | KQL avcılığı sorgunuz. |

| Varlık eşleme | Sorgu sonuçlarınızı daha eyleme dönüştürülebilir bilgilerle doldurmak için varlık türlerini sorgu sonucunuzdaki sütunlara eşleyin. KQL sorgunuzdaki kodu kullanarak varlıkları da eşleyebilirsiniz. |

| Taktikler ve teknikler | Sorgunuzun kullanıma sunma amacıyla tasarlandığı taktikleri belirtin. |

Özel sorgular, yerleşik sorgularla birlikte listelenir ve oradan yönetilebilir.

GitHub'da Microsoft Sentinel'i keşfedin

Microsoft Sentinel deposu, ortamınızın güvenliğini sağlamanıza ve tehditleri avlamanıza yardımcı olmak için kullanıma hazır algılamalar, keşif sorguları, avlanma sorguları, çalışma kitapları, playbook'lar ve daha fazlasını içerir. Microsoft ve Microsoft Sentinel topluluğu bu depoya katkıda bulunur.

Depo, tehdit avcılığı sorguları da dahil olmak üzere Microsoft Sentinel işlevselliğinin çeşitli alanları için katkıda bulunan içeriğe sahip klasörler içerir. Microsoft Sentinel çalışma alanınızda özel sorgular oluşturmak için bu sorgulardaki kodu kullanabilirsiniz.

Aşağıdaki soru için en iyi yanıtı seçin ve ardından Yanıtlarınızı denetleyin'i seçin.