Kimlik sağlayıcılarını yapılandırma

Doğrudan federasyon artık SAML/WS-Fed kimlik sağlayıcısı (IdP) federasyonu olarak adlandırılıyor. Kimlik sağlayıcısı (IdP) Güvenlik Onaylama İşaretleme Dili (SAML) 2.0 veya WS-Federasyon (WS-Fed) protokolünü destekleyen herhangi bir kuruluşla federasyon ayarlayabilirsiniz. Bir iş ortağının IdP'si ile SAML/WS-Fed IdP federasyonu ayarladığınızda, bu etki alanındaki yeni konuk kullanıcılar Kendi IdP ile yönetilen kuruluş hesabını kullanarak Microsoft Entra kiracınızda oturum açabilir ve sizinle işbirliği yapmaya başlayabilir. Konuk kullanıcının ayrı bir Microsoft Entra hesabı oluşturmasına gerek yoktur.

Konuk kullanıcının SAML/WS-Fed IdP federasyonuyla kimliği ne zaman doğrulanır?

Bir kuruluşun SAML/WS-Fed IdP'si ile federasyonu ayarladıktan sonra, davet ettiğiniz tüm yeni konuk kullanıcıların kimlikleri bu SAML/WS-Fed IdP kullanılarak doğrulanır. Federasyonu ayarlamanın, zaten sizden bir daveti kullanan konuk kullanıcılar için kimlik doğrulama yöntemini değiştirmediğini unutmayın. İşte bazı örnekler:

- Konuk kullanıcılar sizden gelen davetleri zaten kullandılar ve daha sonra kuruluşun SAML/WS-Fed IdP'si ile federasyon ayarlarsınız. Bu konuk kullanıcılar, federasyon ayarlamadan önce kullandıkları kimlik doğrulama yöntemini kullanmaya devam ederler.

- Bir kuruluşun SAML/WS-Fed IdP'si ile federasyonu ayarlar ve konuk kullanıcıları davet eder, ardından iş ortağı kuruluş daha sonra Microsoft Entra Id'ye geçer. Davetleri zaten kullanan konuk kullanıcılar, kiracınızdaki federasyon ilkesi mevcut olduğu sürece federasyon SAML/WS-Fed IdP'sini kullanmaya devam eder.

- Bir kuruluşun SAML/WS-Fed IdP'si ile federasyonu silersiniz. Şu anda SAML/WS-Fed IdP kullanan tüm konuk kullanıcılar oturum açamaz.

Bu senaryoların herhangi birinde, kullanım durumunu sıfırlayarak konuk kullanıcının kimlik doğrulama yöntemini güncelleştirebilirsiniz. SAML/WS-Fed IdP federasyonu, contoso.com ve fabrikam.com gibi etki alanı ad alanlarına bağlıdır. Yönetici AD FS veya üçüncü taraf bir IdP ile federasyon oluşturduğunda, kuruluşlar bir veya daha fazla etki alanı ad alanını bu IdP'lerle ilişkilendirir.

Son kullanıcı deneyimi

SAML/WS-Fed IdP federasyonu ile konuk kullanıcılar kendi kuruluş hesabını kullanarak Microsoft Entra kiracınızda oturum açar. Paylaşılan kaynaklara erişirken ve oturum açma istendiğinde, kullanıcılar IdP'lerine yönlendirilir. Oturum açma başarılı olduktan sonra kullanıcılar kaynaklara erişmek için Microsoft Entra Id'ye geri döner. Microsoft Entra oturumunun süresi dolarsa veya geçersiz olursa ve federasyon IdP'sinde SSO etkinse, kullanıcı SSO deneyimi yaşar. Federasyon kullanıcısının oturumu geçerliyse, kullanıcıdan yeniden oturum açması istenmez. Aksi takdirde, kullanıcı oturum açmak için IdP'sine yönlendirilir.

Güvenlik Onaylama İşaretleme Dili 2.0 yapılandırması

Microsoft Entra B2B, aşağıda listelenen belirli gereksinimlere sahip SAML protokolunu kullanan kimlik sağlayıcılarıyla federasyon oluşturacak şekilde yapılandırılabilir.

Dekont

Doğrudan federasyon için hedef etki alanı, Microsoft Entra Id üzerinde DNS tarafından doğrulanmamalıdır.

Gerekli Güvenlik Onaylama İşaretleme Dili 2.0 öznitelikleri ve talepleri

Aşağıdaki tablolarda, üçüncü taraf kimlik sağlayıcısında yapılandırılması gereken belirli öznitelikler ve talepler için gereksinimler gösterilmektedir. Doğrudan federasyonu ayarlamak için, kimlik sağlayıcısından SAML 2.0 yanıtında aşağıdaki özniteliklerin alınması gerekir. Bu öznitelikler, çevrimiçi güvenlik belirteci hizmeti XML dosyasına bağlanarak veya el ile girilerek yapılandırılabilir.

IdP'den SAML 2.0 yanıtı için gerekli öznitelikler:

| Öznitelik | Değer |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Hedef Kitle | urn:federation:MicrosoftOnline |

| Sertifikayı veren | İş ortağı IdP'sinin veren URI'si, örneğin https://www.example.com/exk10l6w90DHM0yi... |

IdP tarafından verilen SAML 2.0 belirteci için gerekli talepler:

| Öznitelik | Değer |

|---|---|

| NameID Biçimi | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| Emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

WS-Federasyon yapılandırması

Microsoft Entra B2B, aşağıda listelenen belirli gereksinimlerle WS-Fed protokollerini kullanan kimlik sağlayıcılarıyla federasyon oluşturacak şekilde yapılandırılabilir. Şu anda iki WS-Fed sağlayıcısı, Ad FS ve Shibboleth'i içeren Microsoft Entra ID ile uyumluluk açısından test edilmiştir.

Doğrudan federasyon için hedef etki alanı, Microsoft Entra Id üzerinde DNS tarafından doğrulanmamalıdır. Kimlik doğrulama URL'si etki alanı, izin verilen bir kimlik sağlayıcısının hedef etki alanıyla veya etki alanıyla eşleşmelidir.

Gerekli WS-Federasyon öznitelikleri ve talepleri

Aşağıdaki tablolarda, üçüncü taraf WS-Fed kimlik sağlayıcısında yapılandırılması gereken belirli öznitelikler ve talepler için gereksinimler gösterilir. Doğrudan federasyonu ayarlamak için kimlik sağlayıcısından WS-Fed iletisinde aşağıdaki özniteliklerin alınması gerekir. Bu öznitelikler, çevrimiçi güvenlik belirteci hizmeti XML dosyasına bağlanarak veya el ile girilerek yapılandırılabilir.

IdP'den WS-Fed iletisinde gerekli öznitelikler:

| Öznitelik | Değer |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Hedef Kitle | urn:federation:MicrosoftOnline |

| Sertifikayı veren | İş ortağı IdP'sinin veren URI'si, örneğin https://www.example.com/exk10l6w90DHM0yi... |

IdP tarafından verilen WS-Fed belirteci için gerekli talepler:

| Öznitelik | Değer |

|---|---|

| SabitId | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| Emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Google'ı B2B konuk kullanıcıları için kimlik sağlayıcısı olarak ekleme

Google ile federasyon ayarlayarak, davet edilen kullanıcıların Microsoft hesapları oluşturmak zorunda kalmadan kendi Gmail hesaplarıyla paylaşılan uygulamalarınızda ve kaynaklarınızda oturum açmasına izin vekleyebilirsiniz.

Dekont

Google federasyonu özellikle Gmail kullanıcıları için tasarlanmıştır. G Suite etki alanlarıyla federasyon yapmak için doğrudan federasyon kullanın.

Google kullanıcısı için deneyim nedir?

Google Gmail kullanıcılarına davet gönderdiğinizde konuk kullanıcıların, kiracı bağlamını içeren bir bağlantı kullanarak paylaşılan uygulamalarınıza veya kaynaklarınıza erişmesi gerekir. Deneyimleri, Google'da oturum açıp açmadıklarına bağlı olarak değişir:

- Google'da oturum açmamış olan konuk kullanıcılardan bunu yapması istenir.

- Google'da zaten oturum açmış olan konuk kullanıcılardan kullanmak istedikleri hesabı seçmeleri istenir. Davet etmek için kullandığınız hesabı seçmeleri gerekir.

Üst bilgi çok uzun hatasını gören konuk kullanıcılar tanımlama bilgilerini temizleyebilir veya özel veya gizli bir pencere açıp yeniden oturum açmayı deneyebilir.

WebView oturum açma desteğinin kullanımdan kaldırılması

Google, tümleşik web görünümü oturum açma desteğini kullanımdan kaldırıyor (30 Eylül 2021'den itibaren). Uygulamalarınız kullanıcıların kimliğini katıştırılmış bir web görünümüyle doğrularsa ve dış kullanıcı davetleri veya self servis kaydolma için Microsoft Entra B2C veya Microsoft Entra B2B ile Google federasyonu kullanıyorsanız, Google Gmail kullanıcıları kimlik doğrulaması yapamaz.

Gmail kullanıcılarını etkileyecek bilinen senaryolar şunlardır:

- Windows'ta Microsoft uygulamaları (örneğin, Teams ve Power Apps).

- Kimlik doğrulaması için WebView denetimini, WebView2'yi veya eski WebBrowser denetimini kullanan Windows uygulamaları. Bu uygulamaların Web Hesabı Yöneticisi (WAM) akışını kullanarak geçiş yapması gerekir.

- WebView UI öğesini kullanan Android uygulamaları.

- UIWebView/WKWebview kullanan iOS uygulamaları.

- Microsoft Kimlik Doğrulama Kitaplığı'nı kullanan uygulamalar.

Bu değişiklik aşağıdakileri etkilemez:

- Web uygulamaları

- Bir web sitesi üzerinden erişilen Microsoft 365 hizmetleri (örneğin, SharePoint Online, Office web uygulamaları ve Teams web uygulaması)

- Kimlik doğrulaması için sistem web görünümlerini kullanan mobil uygulamalar (iOS'ta SFSafariViewController, Android'de Özel Sekmeler).

- Örneğin, Google Workspace ile SAML tabanlı federasyon kullanırken Google Workspace kimlikleri.

- Web Hesabı Yöneticisi (WAM) veya Web Kimlik Doğrulama Aracısı (WAB) kullanan Windows uygulamaları.

Oturum açma uç noktaları

Teams tüm cihazlarda Google konuk kullanıcılarını tam olarak destekler. Google kullanıcıları, gibi https://teams.microsoft.comortak bir uç noktadan Teams'de oturum açabilir.

Diğer uygulamaların ortak uç noktaları Google kullanıcılarını desteklemeyebilir. Google konuk kullanıcıları, kiracı bilgilerinizi içeren bir bağlantı kullanarak oturum açmalıdır. Örnekler aşağıda verilmiştir:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Google konuk kullanıcıları veya https://portal.azure.comgibi https://myapps.microsoft.com bir bağlantı kullanmayı denerse bir hata alır.

Ayrıca, bağlantı kiracı bilgilerinizi içerdiği sürece Google konuk kullanıcılarına bir uygulama veya kaynağa doğrudan bağlantı verebilirsiniz. Örneğin https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

1. Adım: Google geliştirici projelerini yapılandırma

İlk olarak, Daha sonra Microsoft Entra Id'ye ekleyebileceğiniz bir istemci kimliği ve bir istemci gizli dizisi almak için Google Developers Console'da yeni bir proje oluşturun.

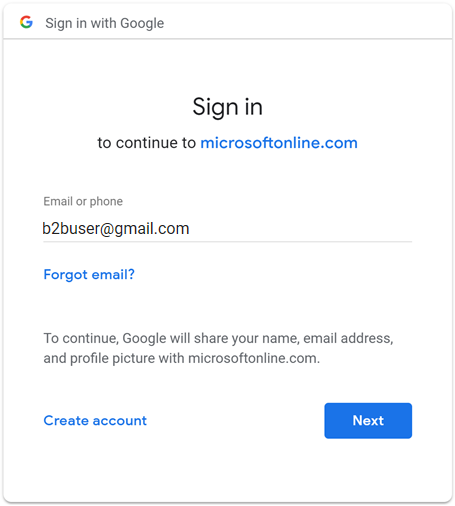

konumundaki Google API'lerine https://console.developers.google.comgidin ve Google hesabınızla oturum açın. Paylaşılan bir ekip Google hesabı kullanmanızı öneririz.

İstenirse hizmet koşullarını kabul edin.

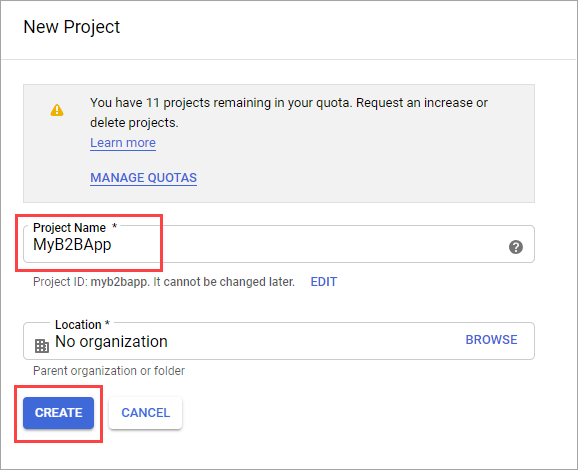

Yeni proje oluşturma: Panoda Proje Oluştur'u seçin, projeye bir ad verin (örneğin, Microsoft Entra B2B) ve ardından Oluştur'u seçin:

API'ler ve Hizmetler sayfasında, yeni projenizin altında Görünüm'ü seçin.

API'ler kartında API'lere genel bakış'a git'i seçin. OAuth onay ekranını seçin.

Dış'ı ve ardından Oluştur'u seçin.

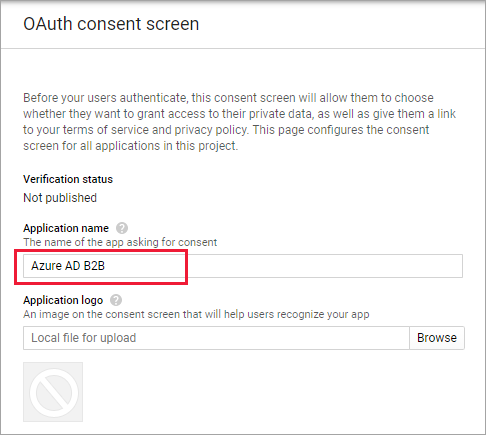

OAuth onayı ekranında bir Uygulama adı girin:

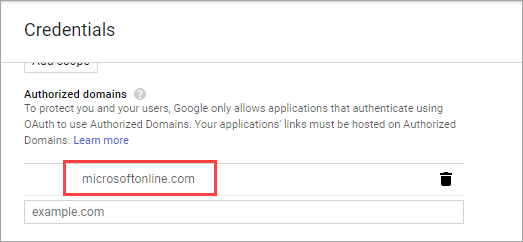

Yetkili etki alanları bölümüne gidin ve microsoftonline.com girin:

Kaydet'i seçin.

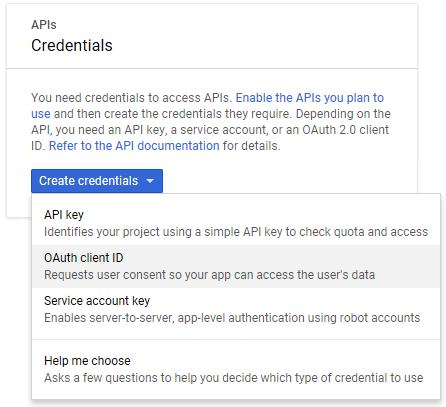

Kimlik Bilgileri'ne tıklayın. Kimlik bilgileri oluştur menüsünde OAuth istemci kimliği'ni seçin:

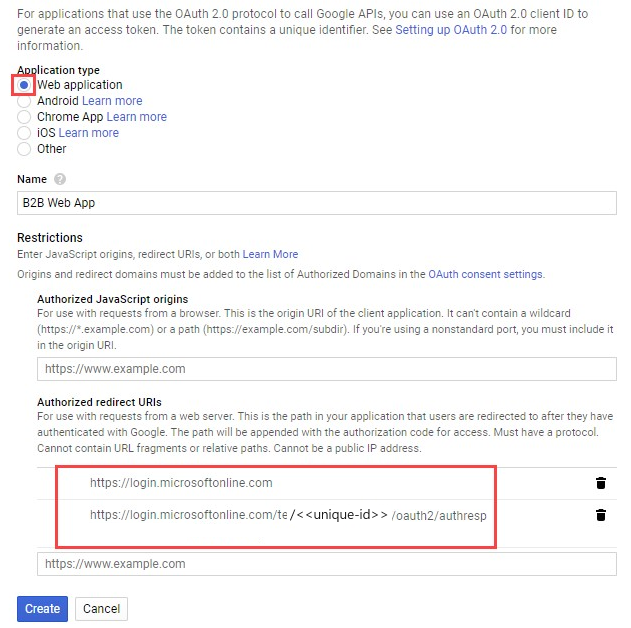

Uygulama türü'nin altında Web uygulaması'yı seçin. Uygulamaya Microsoft Entra B2B gibi uygun bir ad verin. Yetkili yeniden yönlendirme URI'leri'nin altında aşağıdaki URI'leri girin:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(burada kiracı kimliği , Azure'daki kiracı kimliğinizdir)

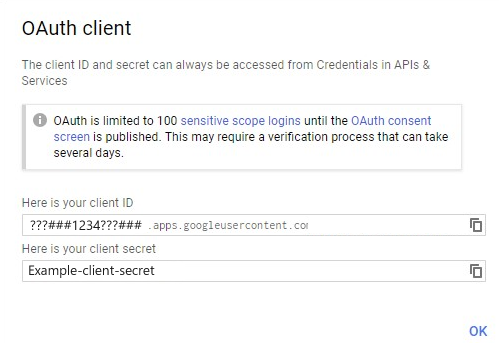

Oluştur seçeneğini belirleyin. İstemci kimliğini ve gizli diziyi kopyalayın. Kimlik sağlayıcısını Azure portalına eklediğinizde bunları kullanacaksınız.

2. Adım: Microsoft Entra Id'de Google federasyonu yapılandırma

Şimdi Google istemci kimliğini ve istemci gizli dizisini ayarlayacaksınız. Bunu yapmak için Azure portalını veya PowerShell'i kullanabilirsiniz. Kendinizi davet ederek Google federasyon yapılandırmanızı test etmeyi unutmayın. Gmail adresi kullanın ve davet edilen Google hesabınızla daveti kullanmaya çalışın.

Azure portalında Google federasyonu yapılandırmak için

Azure portalına gidin. Sol bölmede Microsoft Entra Id'yi seçin.

Dış Kimlikler'i seçin.

Tüm kimlik sağlayıcıları'nı ve ardından Google düğmesini seçin.

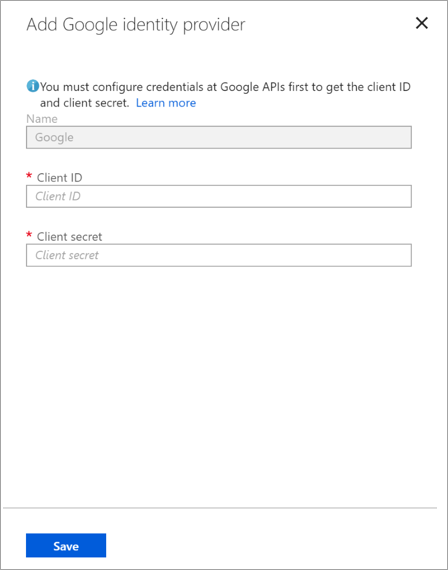

Daha önce edindiğiniz istemci kimliğini ve istemci gizli dizisini girin. Kaydet'i seçin:

Google federasyonu Nasıl yaparım? kaldırılsın mı?

Google federasyon kurulumunuzu silebilirsiniz. Bunu yaparsanız, davetlerini zaten kullanan Google konuk kullanıcıları oturum açamaz. Ancak, dizinden silip yeniden davet ederek kaynaklarınıza yeniden erişim verebilirsiniz.

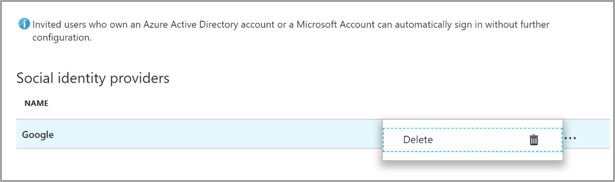

Microsoft Entra Id'de Google federasyonu silmek için

Azure portalına gidin. Sol bölmede Microsoft Entra Id'yi seçin.

Dış Kimlikler'i seçin.

Tüm kimlik sağlayıcıları'ı seçin.

Google satırında üç nokta düğmesini (...) ve ardından Sil'i seçin.

Silmeyi onaylamak için Evet'i seçin.

Facebook'un dış kimlikler için kimlik sağlayıcısı olarak eklenmesi

Kullanıcıların kendi Facebook hesaplarını kullanarak uygulamalarınızda oturum açabilmesi için self servis kaydolma kullanıcı akışlarınıza (Önizleme) Facebook ekleyebilirsiniz. Kullanıcıların Facebook kullanarak oturum açmasına izin verin, kiracınız için self servis kaydolmayı etkinleştirmeniz gerekir. Facebook'ı kimlik sağlayıcısı olarak ekledikten sonra, uygulama için bir kullanıcı akışı ayarlayın ve oturum açma seçeneklerinden biri olarak Facebook'a tıklayın.

Dekont

Kullanıcılar facebook hesaplarını yalnızca self servis kaydolma ve kullanıcı akışlarını kullanarak uygulamalar aracılığıyla kaydolmak için kullanabilir. Kullanıcılar bir Facebook hesabı kullanılarak davet edilemez ve davetlerini kullanamaz.

Facebook geliştirici konsolunda uygulama oluşturma

Bir Facebook hesabını kimlik sağlayıcısı olarak kullanmak için Facebook geliştiricileri konsolunda bir uygulama oluşturmanız gerekir. Henüz bir Facebook hesabınız yoksa adresinden kaydolabilirsiniz https://www.facebook.com/.

Dekont

Aşağıdaki 9 ve 16. adımlarda aşağıdaki URL'leri kullanın.

- Site URL'si için uygulamanızın adresini girin, örneğin

https://contoso.com. - Geçerli OAuth yeniden yönlendirme URI'leri için girin

https://login.microsoftonline.com/te/ tenant-id /oauth2/authresp. Cihazınızıtenant-IDMicrosoft Entra Id'ye Genel Bakış ekranında bulabilirsiniz.

- Facebook hesabı kimlik bilgilerinizle geliştiriciler için Facebook'ta oturum açın.

- Henüz yapmadıysanız, Facebook geliştiricisi olarak kaydolmanız gerekir. Sayfanın sağ üst köşesinden Başlarken'i seçin, Facebook'un ilkelerini kabul edin ve kayıt adımlarını tamamlayın.

- Uygulamalarım ve ardından Uygulama Oluştur'u seçin.

- Görünen Ad ve geçerli bir Kişi E-postası girin.

- Uygulama Kimliği Oluştur'u seçin. Facebook platformu ilkelerini kabul edip çevrimiçi güvenlik denetimi gerçekleştirmeniz gerekir.

- Ayarlar ve ardından Temel'i seçin.

- İş ve Sayfalar gibi bir Kategori seçin. Bu değer Facebook için gereklidir, ancak Microsoft Entra Id için kullanılmaz.

- Sayfanın en altında Platform Ekle'yi ve ardından Web sitesi'ni seçin.

- Site URL'si alanına uygun URL'yi girin (yukarıda belirtilen).

- Gizlilik İlkesi URL'si bölümünde, örneğin, uygulamanız https://www.contoso.comiçin gizlilik bilgilerini koruduğunuz sayfanın URL'sini girin.

- Değişiklikleri Kaydet'i seçin.

- Sayfanın üst kısmında Uygulama Kimliği değerini kopyalayın.

- Göster'i seçin ve Uygulama Gizli Dizisi değerini kopyalayın. Her ikisini de facebooku kiracınızda kimlik sağlayıcısı olarak yapılandırmak için kullanırsınız. Uygulama Gizli Anahtarı , temel bir güvenlik kimlik bilgisidir.

- ÜRÜNLER'in yanındaki artı işaretini ve ardından Facebook Oturum Açma'nın altında Ayarla'yı seçin.

- Facebook Oturum açma altında Ayarlar'ı seçin.

- Geçerli OAuth yeniden yönlendirme URI'leri alanına uygun URL'yi girin (yukarıda not edilir).

- Sayfanın alt kısmında Değişiklikleri Kaydet'i seçin.

- Facebook uygulamanızı Microsoft Entra ID'nin kullanımına açmak için sayfanın sağ üst kısmındaki Durum seçiciyi seçin ve Uygulamayı genel yapmak için Açık duruma getirin ve ardından Mod Değiştir'i seçin. Bu noktada Durum, Geliştirme'den Canlı'ya geçmelidir.

Facebook hesabını kimlik sağlayıcısı olarak yapılandırma

Şimdi Microsoft Entra yönetim merkezine girerek veya PowerShell kullanarak Facebook istemci kimliğini ve gizli dizisini ayarlayacaksınız. Self servis kayıt için etkinleştirilmiş bir uygulamadaki bir kullanıcı akışı aracılığıyla kaydolarak Facebook yapılandırmanızı test edebilirsiniz.

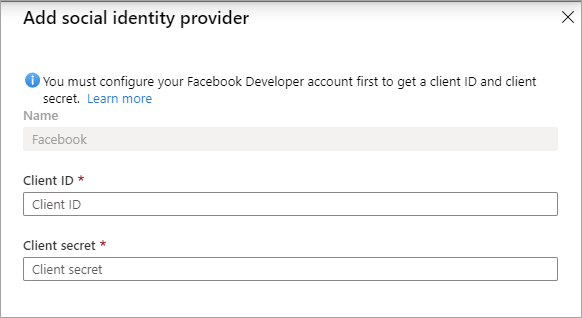

Microsoft Entra Id ekranında Facebook federasyonu yapılandırmak için

Azure portalında Microsoft Entra kiracınızın genel yöneticisi olarak oturum açın.

Azure hizmetleri'nin altında Microsoft Entra ID'yi seçin.

Soldaki menüde Dış Kimlikler'i seçin.

Tüm kimlik sağlayıcıları'nın ardından Facebook'a tıklayın.

İstemci Kimliği için, daha önce oluşturduğunuz Facebook uygulamasının Uygulama Kimliğini girin.

İstemci gizli dizisi için kaydettiğiniz Uygulama Gizli Dizisinigirin.

Kaydet'i seçin.

Facebook federasyonu Nasıl yaparım? kaldırılsın mı?

Facebook federasyon kurulumunuzu silebilirsiniz. Bunu yaparsanız, facebook hesaplarıyla kullanıcı akışları aracılığıyla kaydolan kullanıcılar artık oturum açamaz.

Microsoft Entra Id'de Facebook federasyonu silmek için:

- Azure portalına gidin. Sol bölmede Microsoft Entra Id'yi seçin.

- Dış Kimlikler'i seçin.

- Tüm kimlik sağlayıcıları'ı seçin.

- Facebook satırında bağlam menüsünü (...) ve ardından Sil'i seçin.

- Silme işlemini onaylamak için Evet'i seçin.