Microsoft Entra Bağlan planlama, tasarlama ve uygulama

Microsoft Entra Bağlan, bulut tabanlı Microsoft Entra kimliğinizle şirket içi Active Directory bir kuruluşla köprü oluşturan bir çözümdür. BT, şirket içindeki kimlikleri Azure'a eşitleyebilir ve her iki platformda da tutarlı bir kimlik sağlar. Bu bağlantı parola karması eşitlemesi, doğrudan kimlik doğrulaması ve sorunsuz çoklu oturum açma (SSO) gibi hizmetleri etkinleştirir.

Microsoft Entra Bağlan, karma kimlik hedeflerinizi karşılamak ve gerçekleştirmek için tasarlanmış bir Microsoft aracıdır. Aşağıdaki yetenekleri sağlar:

- Eşitleme: Kullanıcı, grup ve diğer nesnelerin oluşturulmasından sorumludur. Ardından, şirket içi kullanıcılarınız ve gruplarınız için kimlik bilgilerinin bulutla eşlendiğinden emin olun. Bu eşitleme, parola karmalarını da içerir.

- Parola karması eşitlemesi - Kullanıcının şirket içi AD parolasının karmasını Microsoft Entra Id ile eşitleyen bir oturum açma yöntemi.

- Doğrudan kimlik doğrulaması - Kullanıcıların şirket içinde ve bulutta aynı parolayı kullanmasına olanak tanıyan ancak federasyon ortamının ek altyapısını gerektirmeyen bir oturum açma yöntemi.

- Federasyon tümleştirmesi - Federasyon, Microsoft Entra Bağlan'nin isteğe bağlı bir parçasıdır ve şirket içi AD FS altyapısı kullanılarak karma bir ortam yapılandırmak için kullanılabilir. Ayrıca sertifika yenileme ve daha fazla AD FS sunucu dağıtımı gibi AD FS yönetim özellikleri sağlar.

- Sistem durumu izleme - Microsoft Entra Bağlan-Health güçlü izleme sağlar.

Microsoft Entra Bağlan neden kullanılır?

Şirket içi dizinlerinizi Microsoft Entra ID ile tümleştirmek, hem bulut hem de şirket içi kaynaklara erişmek için ortak bir kimlik sağlayarak kullanıcılarınızın daha üretken olmasını sağlar. Microsoft Entra Bağlan ile kullanıcılar, şirket içi uygulamalara ve Microsoft 365 gibi bulut hizmetlerine erişmek için tek bir kimlik kullanabilir. Ayrıca, kuruluşlar tek bir araç kullanarak eşitleme ve oturum açma için kolay bir dağıtım deneyimi sağlayabilir. Microsoft Entra Bağlan, kimlik tümleştirme araçlarının eski sürümlerinin yerini alır ve Microsoft Entra ID aboneliğinize dahil edilir.

Kimlik doğrulama yöntemi seçin

Kimlik, BT güvenliğinin yeni denetim düzlemidir, bu nedenle kimlik doğrulaması kuruluşun yeni bulut dünyasına erişim korumasıdır. Kuruluşların güvenliklerini güçlendiren ve bulut uygulamalarını davetsiz misafirlere karşı güvende tutan bir kimlik denetim düzlemi gerekir. Microsoft Entra karma kimlik çözümü yeni denetim düzleminiz olduğunda, kimlik doğrulaması bulut erişiminin temelini oluşturur. Doğru kimlik doğrulama yöntemini seçmek, Microsoft Entra karma kimlik çözümünü ayarlamada önemli bir ilk karardır. Bir kimlik doğrulama yöntemi seçmek için zaman, mevcut altyapı, karmaşıklık ve seçiminizi uygulama maliyetini göz önünde bulundurmanız gerekir. Bu faktörler her kuruluş için farklıdır ve zaman içinde değişebilir.

Bulut kimlik doğrulaması

Bu kimlik doğrulama yöntemini seçtiğinizde, Microsoft Entra Id kullanıcıların oturum açma işlemini işler. Sorunsuz çoklu oturum açma (SSO) ile birleştirdiğinizde, kullanıcılar kimlik bilgilerini yeniden girmek zorunda kalmadan bulut uygulamalarında oturum açabilir. Bulut kimlik doğrulaması ile iki seçenek arasından seçim yapabilirsiniz:

Microsoft Entra parola karması eşitlemesi (PHS). Microsoft Entra'da şirket içi dizin nesneleri için kimlik doğrulamasını etkinleştirmenin en basit yolu. Kullanıcılar, daha fazla altyapı dağıtmak zorunda kalmadan şirket içinde kullandıkları kullanıcı adı ve parolayı kullanabilir.

- Çaba. Parola karması eşitlemesi için dağıtım, bakım ve altyapıyla ilgili en az çaba gerekir. Bu çaba düzeyi genellikle yalnızca kullanıcılarının Microsoft 365, SaaS uygulamaları ve diğer Microsoft Entra ID tabanlı kaynaklarda oturum açmasına ihtiyaç duyan kuruluşlar için geçerlidir. Parola karması eşitlemesi açıldığında, Microsoft Entra Bağlan eşitleme işleminin bir parçasıdır ve iki dakikada bir çalışır.

- Kullanıcı deneyimi. Kullanıcıların oturum açma deneyimini geliştirmek için parola karması eşitlemesi ile sorunsuz SSO dağıtın. Sorunsuz SSO, kullanıcılar oturum açtığında gereksiz istemleri ortadan kaldırır.

- Gelişmiş senaryolar. Kuruluşlar tercih ederse, Microsoft Entra Id Premium P2 ile Microsoft Entra Identity Protection raporlarıyla kimliklerden içgörüler kullanmak mümkündür. Bir örnek, sızdırılan kimlik bilgileri raporudur. İş İçin Windows Hello, parola karması eşitlemesi kullanırken belirli gereksinimlere sahiptir. Microsoft Entra Domain Services, yönetilen etki alanında kurumsal kimlik bilgilerine sahip kullanıcılar oluşturmak için parola karması eşitlemesi gerektirir.

- İş sürekliliği. Parola karması eşitlemesini bulut kimlik doğrulamasıyla kullanmak, tüm Microsoft veri merkezlerine ölçeklendirilen bir bulut hizmeti olarak yüksek oranda kullanılabilir. Parola karması eşitlemenin uzun süreler boyunca kapanmadığından emin olmak için hazır bekleyen yapılandırmada hazırlama modunda ikinci bir Microsoft Entra Bağlan sunucusu dağıtın.

- Dikkat edilmesi gerekenler. Şu anda, parola karması eşitlemesi şirket içi hesap durumlarında değişiklikleri hemen zorunlu kılmaz. Bu durumda, kullanıcı hesabı durumu Microsoft Entra Id ile eşitlenene kadar kullanıcının bulut uygulamalarına erişimi vardır. Yöneticiler şirket içi kullanıcı hesabı durumlarında toplu güncelleştirmeler yaptıktan sonra kuruluşlar yeni bir eşitleme döngüsü çalıştırarak bu sınırlamayı aşmak isteyebilir. Hesapları devre dışı bırakmak örnek olarak verilmiştir.

Microsoft Entra doğrudan kimlik doğrulaması (PTA). Bir veya daha fazla şirket içi sunucuda çalışan bir yazılım aracısı kullanarak Microsoft Entra kimlik doğrulama hizmetleri için basit bir parola doğrulaması sağlar. Sunucular kullanıcıları doğrudan şirket içi Active Directory doğrular ve bu da parola doğrulamasının bulutta gerçekleşmemesini sağlar. Şirket içi kullanıcı hesabı durumlarını, parola ilkelerini ve oturum açma saatlerini hemen zorunlu kılmak için güvenlik gereksinimi olan şirketler bu kimlik doğrulama yöntemini kullanabilir.

- Çaba. Doğrudan kimlik doğrulaması için, mevcut sunucularda bir veya daha fazla (üç adet) basit aracı yüklü olmalıdır. Bu aracıların, şirket içi AD etki alanı denetleyicileriniz de dahil olmak üzere şirket içi Active Directory Etki Alanı Hizmetlerinize erişimi olmalıdır. İnternet'e giden erişime ve etki alanı denetleyicilerinize erişmeleri gerekir. Bu nedenle, aracıların bir çevre ağına dağıtılması desteklenmez.

- Kullanıcı deneyimi. Kullanıcıların oturum açma deneyimini geliştirmek için doğrudan kimlik doğrulaması ile sorunsuz SSO dağıtın. Sorunsuz SSO, kullanıcılar oturum açtıktan sonra gereksiz istemleri ortadan kaldırır.

- Gelişmiş senaryolar. Doğrudan kimlik doğrulaması, oturum açma sırasında şirket içi hesap ilkesini zorlar. Örneğin, şirket içi kullanıcının hesap durumu devre dışı bırakıldığında, kilitlendiğinde veya parolasının süresi dolduğunda erişim reddedilir. Oturum açma girişimi, kullanıcının oturum açmasına izin verilen saatler dışında kalırsa da erişim reddedilebilir.

- İş sürekliliği. fazladan iki geçişli kimlik doğrulama aracısını dağıtmanızı öneririz. Bu ek öğeler, Microsoft Entra Bağlan sunucusundaki ilk aracıya ek olarak sunulur. Bu dağıtım, kimlik doğrulama isteklerinin yüksek kullanılabilirliğini sağlar. Dağıtılan üç aracınız olduğunda, başka bir aracı bakım için kapandığında bir aracı yine başarısız olabilir.

- Dikkat edilmesi gerekenler. Aracılar önemli bir şirket içi hata nedeniyle kullanıcının kimlik bilgilerini doğrulayamazsa, parola karması eşitlemesini doğrudan kimlik doğrulaması için bir yedekleme kimlik doğrulama yöntemi olarak kullanabilirsiniz. Parola karması eşitlemesine yük devretme otomatik olarak gerçekleşmez ve oturum açma yöntemini el ile değiştirmek için Microsoft Entra Bağlan kullanmanız gerekir.

Federasyon kimlik doğrulaması

Bu kimlik doğrulama yöntemini seçtiğinizde Microsoft Entra ID, kullanıcının parolasını doğrulamak için kimlik doğrulama işlemini şirket içi Active Directory Federasyon Hizmetleri (AD FS) gibi ayrı bir güvenilir kimlik doğrulama sistemine devreder. Kimlik doğrulama sistemi diğer gelişmiş kimlik doğrulama gereksinimlerini sağlayabilir. Akıllı kart tabanlı kimlik doğrulaması veya üçüncü taraf çok faktörlü kimlik doğrulaması örnek olarak verilebilir.

Çaba. Federasyon kimlik doğrulama sistemi, kullanıcıların kimliğini doğrulamak için harici bir güvenilen sisteme dayanır. Bazı şirketler mevcut federasyon sistemi yatırımlarını Microsoft Entra karma kimlik çözümüyle yeniden kullanmak istiyor. Federasyon sisteminin bakımı ve yönetimi, Microsoft Entra Id denetiminin dışındadır. Güvenli bir şekilde dağıtıldığından ve kimlik doğrulama yükünü işleyebileceğinden emin olmak için federasyon sistemini kullanarak kuruluşa bağlıdır.

Kullanıcı deneyimi. Federasyon kimlik doğrulamasının kullanıcı deneyimi, federasyon grubunun özelliklerinin, topolojisinin ve yapılandırmasının uygulanmasına bağlıdır. Bazı kuruluşlar, federasyon grubuna erişimi güvenlik gereksinimlerine uyacak şekilde uyarlamak ve yapılandırmak için bu esnekliğe ihtiyaç duyar. Örneğin, şirket içinde bağlı kullanıcıları ve cihazları kimlik bilgileri istemeden otomatik olarak oturum açmak üzere yapılandırmak mümkündür. Bu yapılandırma, cihazlarında zaten oturum açtığından çalışır. Gerekirse, bazı gelişmiş güvenlik özellikleri kullanıcıların oturum açma işlemlerini daha zor hale getirir.

Gelişmiş senaryolar. Müşterilerin Microsoft Entra Id'nin yerel olarak desteklemediği bir kimlik doğrulaması gereksinimi olduğunda bir federasyon kimlik doğrulaması çözümü gerekir.

- Akıllı kart veya sertifika gerektiren kimlik doğrulaması.

- Şirket içi MFA sunucuları veya federasyon kimlik sağlayıcısı gerektiren üçüncü taraf çok faktörlü sağlayıcılar.

- Üçüncü taraf kimlik doğrulama çözümlerini kullanarak kimlik doğrulaması.

- Kullanıcı Asıl Adı (UPN) yerine, örneğin ETKİALANI\kullanıcıadı gibi bir sAMAccountName gerektiren oturum açın. Örneğin, user@domain.com.

İş sürekliliği. Federasyon sistemleri genellikle grup olarak bilinen yük dengeli bir sunucu dizisi gerektirir. Bu grup, kimlik doğrulama istekleri için yüksek kullanılabilirlik sağlamak üzere bir iç ağ ve çevre ağı topolojisinde yapılandırılır.

Dikkat edilmesi gerekenler. Federasyon sistemleri genellikle şirket içi altyapıya daha önemli bir yatırım gerektirir. Çoğu kuruluş, şirket içi federasyon yatırımına sahipse bu seçeneği kullanır. Tek kimlikli bir sağlayıcı kullanmak güçlü bir iş gereksinimiyse. Federasyon, bulut kimlik doğrulaması çözümlerine kıyasla daha karmaşık çalışır ve sorun giderilir.

Mimari diyagramları

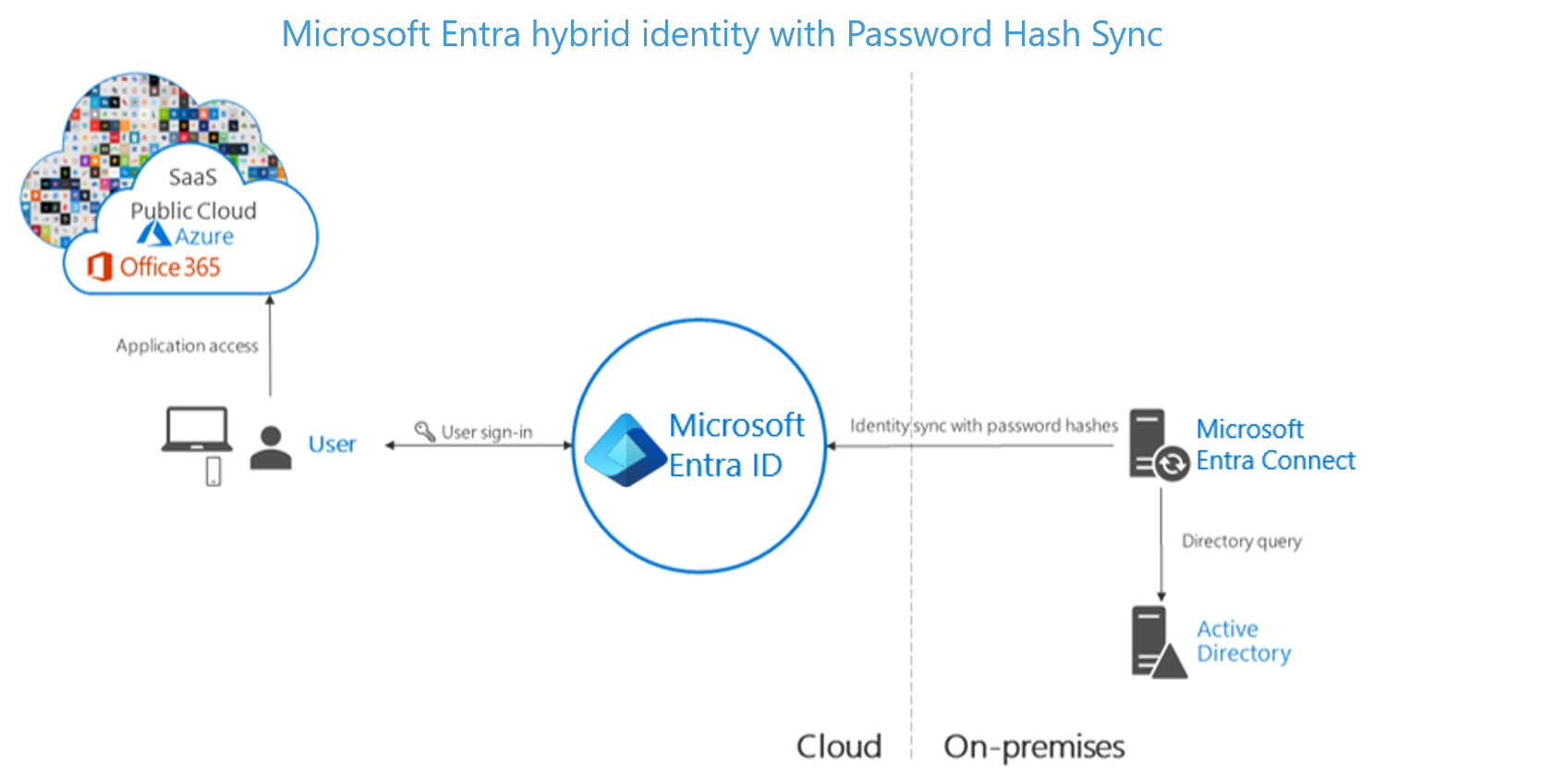

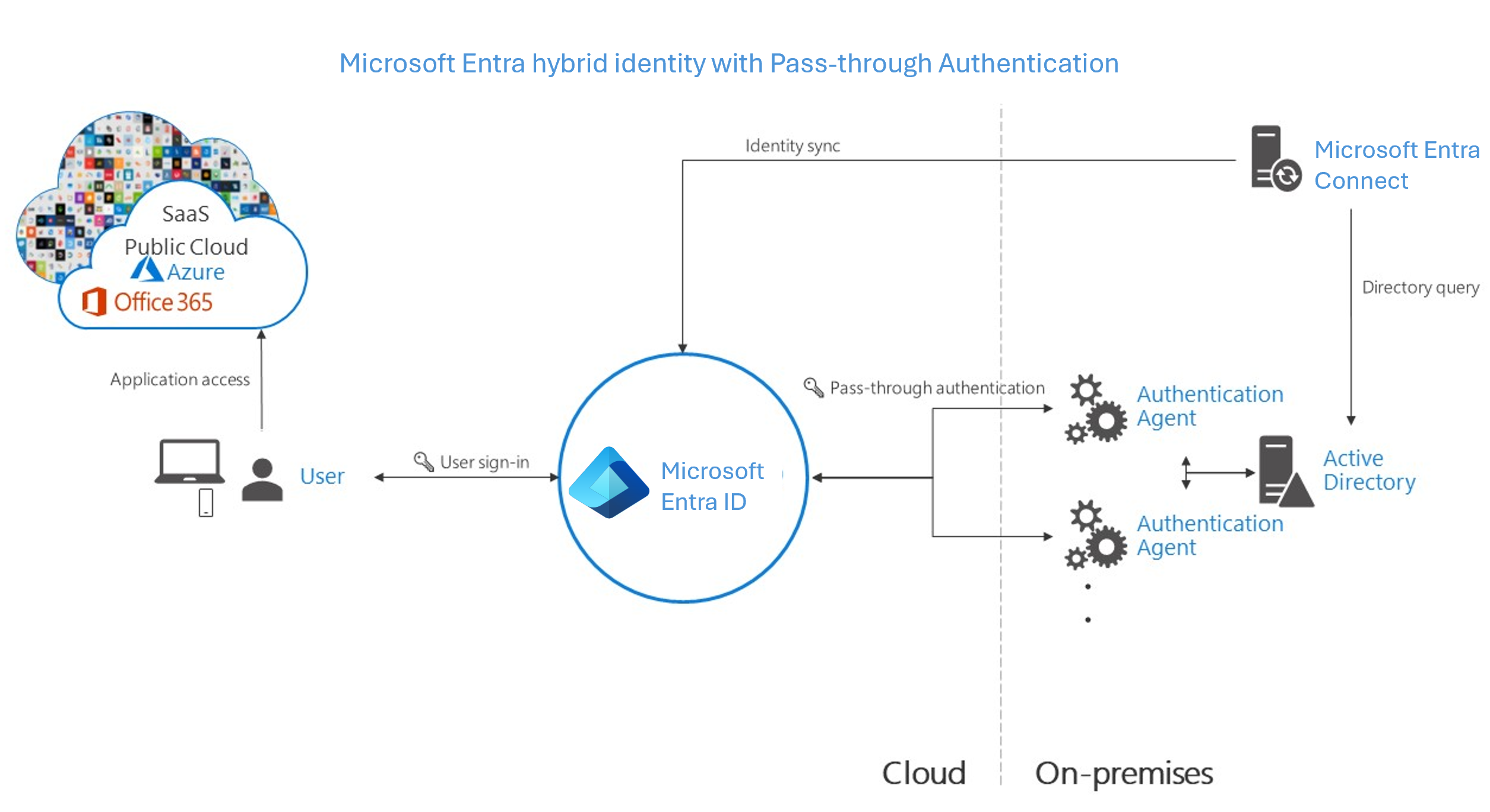

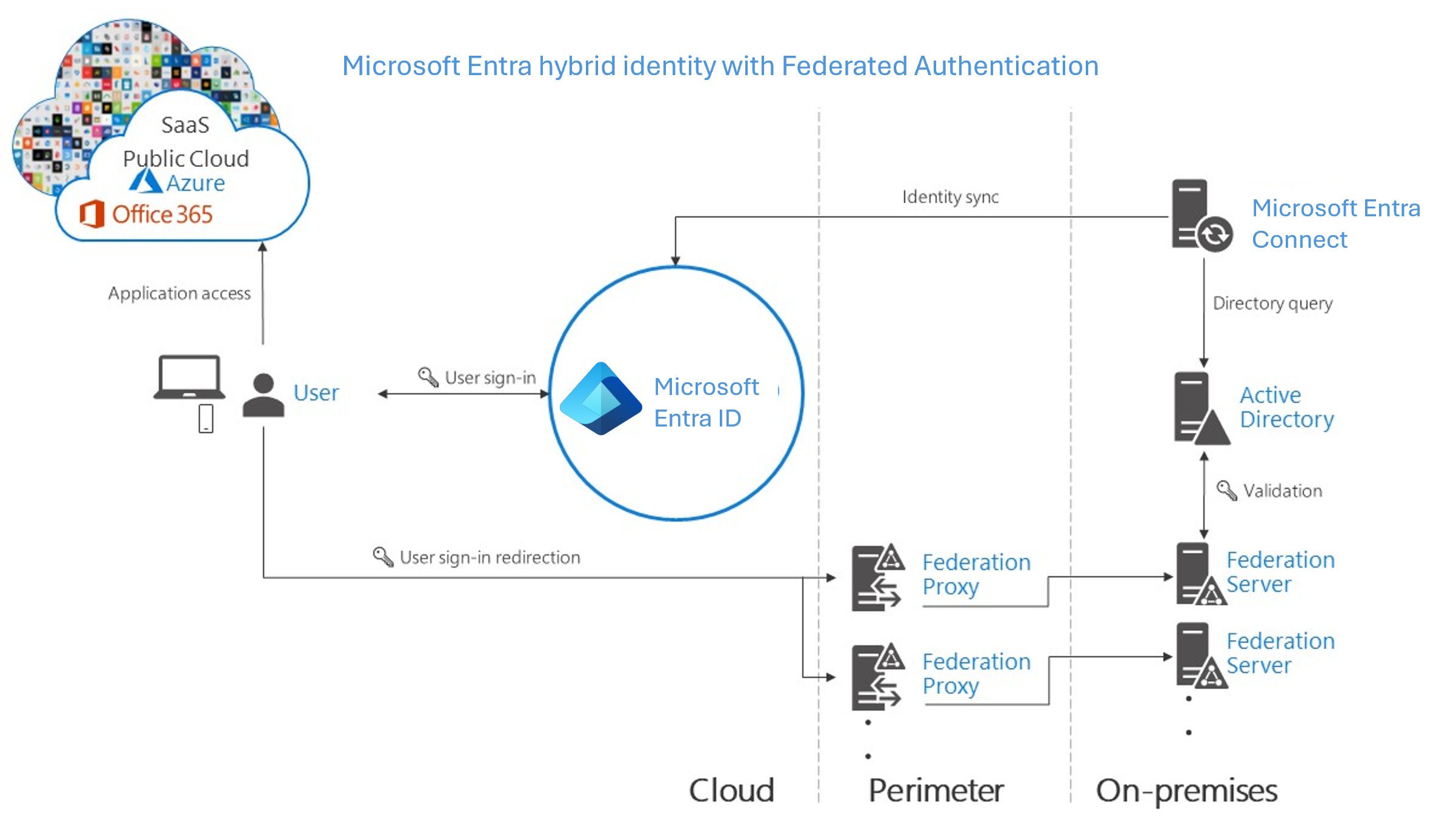

Aşağıdaki diyagramlarda, Microsoft Entra karma kimlik çözümünüzle kullanabileceğiniz her kimlik doğrulama yöntemi için gereken üst düzey mimari bileşenleri özetlenmektedir. Çözümler arasındaki farkları karşılaştırmanıza yardımcı olacak bir genel bakış sağlar.

Parola karması eşitleme çözümünün basitliği:

Yedeklilik için iki aracı kullanarak doğrudan kimlik doğrulamasının aracı gereksinimleri:

Kuruluşunuzun çevre ve iç ağında federasyon için gereken bileşenler:

Öneriler

Kimlik sisteminiz, kullanıcılarınızın bulut uygulamalarına ve geçirip bulutta kullanıma sağladığınız iş kolu uygulamalarına erişmesini sağlar. Yetkili kullanıcıları üretken ve kötü aktörleri kuruluşunuzun hassas verilerinden uzak tutmak için, kimlik doğrulaması uygulamalara erişimi denetler.

Aşağıdaki nedenlerle, hangi kimlik doğrulama yöntemini seçerseniz seçin parola karması eşitlemesini kullanın veya etkinleştirin:

Yüksek kullanılabilirlik ve olağanüstü durum kurtarma. Doğrudan kimlik doğrulaması ve federasyon, şirket içi altyapıyı kullanır. Doğrudan kimlik doğrulaması için, şirket içi ayak izi sunucu donanımını ve geçiş kimlik doğrulama aracılarının gerektirdiği ağı içerir. Federasyon için şirket içi ayak izi daha da büyüktür. Çevre ağınızdaki sunucuların ara sunucu kimlik doğrulaması isteklerine ve iç federasyon sunucularına bağlanmasını gerektirir. Tek hata noktalarını önlemek için yedekli sunucuları dağıtın. Ardından herhangi bir bileşen başarısız olursa kimlik doğrulama isteklerine her zaman hizmet verilecektir. Hem doğrudan kimlik doğrulaması hem de federasyon, kimlik doğrulama isteklerine yanıt vermek için etki alanı denetleyicilerini kullanır ve bu da başarısız olabilir. Bu bileşenlerin birçoğunun sağlıklı kalabilmek için bakıma ihtiyacı vardır. Bakım planlanmadığında ve doğru uygulanmadığında kesintiler daha olasıdır. Microsoft Entra bulut kimlik doğrulama hizmeti genel olarak ölçeklendirildiğinden ve her zaman kullanılabilir olduğundan parola karması eşitlemesini kullanarak kesintilerden kaçının.

Şirket içi kesintinin hayatta kalması. Bir siber saldırı veya olağanüstü durum nedeniyle şirket içi bir kesintinin sonuçları, saygın marka hasarından saldırıyla başa çıkamayan felçli bir kuruluşa kadar önemli olabilir. Son zamanlarda birçok kuruluş, şirket içi sunucularının kapanmasına neden olan hedefli fidye yazılımı da dahil olmak üzere kötü amaçlı yazılım saldırılarının kurbanıydı. Microsoft müşterilerin bu tür saldırılarla başa çıkmalarına yardımcı olduğunda iki kuruluş kategorisi görür:

- Federasyon veya doğrudan kimlik doğrulaması ile parola karması eşitlemesini etkinleştiren kuruluşlar birincil kimlik doğrulamalarını değiştirir. Daha sonra parola karması eşitlemesini kullanabilirler. Birkaç saat içinde tekrar çevrimiçi oldular. Microsoft 365 aracılığıyla e-postaya erişimi kullanarak sorunları çözmek ve diğer bulut tabanlı iş yüklerine erişmek için çalıştılar.

- Daha önce parola karması eşitlemesini etkinleştirmeyen kuruluşların sorunları çözmek için iletişim için güvenilmeyen dış tüketici e-posta sistemlerine başvurması gerekiyordu. Bu gibi durumlarda, kullanıcıların bulut tabanlı uygulamalarda yeniden oturum açabilmesi için şirket içi kimlik altyapılarını geri yüklemeleri haftalar sürdü.

Kimlik koruması. Buluttaki kullanıcıları korumanın en iyi yollarından biri, Microsoft Entra Premium P2 ile Microsoft Entra Identity Protection'dır. Microsoft, kötü aktörlerin karanlık web'de sattığı ve kullanıma sunduğunu kullanıcı ve parola listeleri için İnternet'i sürekli olarak tarar. Microsoft Entra Id, kuruluşunuzdaki kullanıcı adlarının ve parolaların gizliliğinin ihlal edilmiş olup olmadığını doğrulamak için bu bilgileri kullanabilir. Bu nedenle, hangi kimlik doğrulama yöntemini kullanırsanız kullanın, federasyon veya doğrudan kimlik doğrulaması olsun parola karması eşitlemesini etkinleştirmek kritik önem taşır. Sızdırılan kimlik bilgileri rapor olarak sunulur. Sızdırılan parolalarla oturum açmaya çalışan kullanıcıları parolalarını değiştirmeye zorlamak veya engellemek için bu bilgileri kullanın.

Microsoft Entra Bağlan tasarım kavramları

Bu bölümde, Microsoft Entra Bağlan'nin uygulama tasarımı sırasında göz önünde bulunması gereken alanlar açıklanmaktadır. Belirli alanlara ayrıntılı bir bakıştır ve bu kavramlar diğer belgelerde de kısaca açıklanmıştır.

sourceAnchor

sourceAnchor özniteliği, bir nesnenin ömrü boyunca sabit bir öznitelik olarak tanımlanır. Bir nesneyi şirket içinde ve Microsoft Entra Kimliği'nde aynı nesne olarak benzersiz olarak tanımlar. Özniteliği immutableId olarak da adlandırılır ve iki ad birbirinin yerine kullanılır. özniteliği aşağıdaki senaryolar için kullanılır:

- Bir olağanüstü durum kurtarma senaryosunda yeni bir eşitleme altyapısı sunucusu oluşturulduğunda veya yeniden oluşturulduğunda, bu öznitelik Microsoft Entra ID'deki mevcut nesneleri şirket içi nesnelerle bağlar.

- Yalnızca bulutta bulunan bir kimlikten eşitlenmiş kimlik modeline geçerseniz, bu öznitelik nesnelerin Microsoft Entra ID'deki mevcut nesneleri şirket içi nesnelerle "sabit eşleştirmesine" olanak tanır.

- Federasyon kullanıyorsanız, bu öznitelik userPrincipalName ile birlikte bir kullanıcıyı benzersiz olarak tanımlamak için talepte kullanılır.

Öznitelik değeri aşağıdaki kurallara uymalıdır:

Uzunluğu 60'tan az karakter

- Z, A-Z veya 0-9 olmayan karakterler kodlanır ve üç karakter olarak sayılır

Özel karakter içermez:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Genel olarak benzersiz olması gerekir

Dize, tamsayı veya ikili olmalıdır

Adlar değişebileceğinden kullanıcının adına dayalı olmamalıdır

Büyük/küçük harfe duyarlı olmamalıdır ve büyük/küçük harfe göre değişen değerlerden kaçınmamalıdır

Nesne oluşturulduğunda atanmalıdır

Şirket içinde tek bir ormanınız varsa, kullanmanız gereken öznitelik objectGuid'dir. Microsoft Entra Bağlan'da hızlı ayarları kullanırken objectGuid özniteliğini de kullanabilirsiniz. Ayrıca DirSync tarafından kullanılan öznitelik. Birden çok ormanınız varsa ve kullanıcıları ormanlar ve etki alanları arasında taşımıyorsanız objectGUID kullanmak için iyi bir özniteliktir. Başka bir çözüm, değişmediği bildiğiniz mevcut bir özniteliği seçmektir. Yaygın olarak kullanılan öznitelikler employeeID'leridir. Harf içeren bir özniteliği dikkate alırsanız, büyük/küçük harf (büyük/küçük harf) değerinin özniteliğin değeri için değişme olasılığı olmadığından emin olun. Kullanılmaması gereken hatalı öznitelikler, kullanıcı adıyla bu öznitelikleri içerir. sourceAnchor özniteliğine karar verildikten sonra sihirbaz bilgileri Microsoft Entra kiracınızda depolar. Bilgiler, Microsoft Entra Bağlan'in gelecekteki yüklemesinde kullanılacaktır.

Microsoft Entra oturum açma

Şirket içi dizin tümleştirmenizin Microsoft Entra ID ile eşitleme ayarları, kullanıcının kimlik doğrulama şeklini etkileyebilir. Microsoft Entra, kullanıcının kimliğini doğrulamak için userPrincipalName (UPN) kullanır. Ancak, kullanıcılarınızı eşitlerken userPrincipalName değeri için kullanılacak özniteliği dikkatle seçmeniz gerekir. Azure'da kullanılacak UPN değerini sağlamak için özniteliğini seçtiğinizde

- Öznitelik değerleri UPN söz dizimine (RFC 822), biçim username@domain

- Değerlerdeki sonek, Microsoft Entra Id'deki doğrulanmış özel etki alanlarından biriyle eşleşir

Hızlı ayarlarda, özniteliği için varsayılan seçenek userPrincipalName'dir. userPrincipalName özniteliği, kullanıcılarınızın Azure'da oturum açmasını istediğiniz değeri içermiyorsa, Özel Yükleme'yi seçmeniz gerekir.

Özel etki alanı durumu ve Kullanıcı Asıl Adı

Kullanıcı Asıl Adı (UPN) soneki için doğrulanmış bir etki alanı olduğundan emin olun. John, contoso.com'da bir kullanıcıdır. Kullanıcıları Microsoft Entra dizin contoso.onmicrosoft.com eşitledikten sonra Azure'da oturum açmak için John'un şirket içi UPN'yi john@contoso.com kullanmasını istiyorsunuz. Bunu yapmak için, kullanıcıları eşitlemeye başlamadan önce Microsoft Entra Id'de özel etki alanı olarak contoso.com eklemeniz ve doğrulamanız gerekir. John'un UPN soneki, örneğin contoso.com, Microsoft Entra Id'deki doğrulanmış bir etki alanıyla eşleşmiyorsa, araç UPN sonekini contoso.onmicrosoft.com ile değiştirir.

Bazı kuruluşların contoso.local gibi yönlendirilebilir olmayan etki alanları veya contoso gibi basit tek etiketli etki alanları vardır. Yönlendirilemeyen bir etki alanını doğrulayamıyorsunuz. Microsoft Entra Bağlan, Microsoft Entra Id'de yalnızca doğrulanmış bir etki alanıyla eşitlenebilir. Bir Microsoft Entra dizini oluşturduğunuzda, microsoft entra kimliğiniz için varsayılan etki alanı haline gelen yönlendirilebilir bir etki alanı oluşturur, örneğin, contoso.onmicrosoft.com. Bu nedenle, varsayılan onmicrosoft.com etki alanıyla eşitlemek istemediğiniz durumlarda, bu tür bir senaryoda başka yönlendirilebilir etki alanlarının doğrulanması gerekir.

Microsoft Entra Bağlan, yönlendirilemeyen bir etki alanı ortamında çalışıp çalışmadığınızı algılar ve hızlı ayarlarla devam etmek için sizi uygun şekilde uyarır. Yönlendirilemeyen bir etki alanında çalışıyorsanız, kullanıcıların UPN'sinin de yönlendirilemeyen bir son eki vardır. Örneğin, contoso.local altında çalıştırıyorsanız, Microsoft Entra Bağlan hızlı ayarları kullanmak yerine özel ayarlar kullanmanızı önerir. Özel ayarları kullanarak, kullanıcılar Microsoft Entra Id ile eşitlendikten sonra Azure'da oturum açmak için UPN olarak kullanılması gereken özniteliği belirtebilirsiniz.

Microsoft Entra Bağlan için topolojiler

Bu bölümde, temel tümleştirme çözümü olarak Microsoft Entra Bağlan eşitleme kullanan çeşitli şirket içi ve Microsoft Entra Id topolojileri açıklanır; hem desteklenen hem de desteklenmeyen yapılandırmalar bulunur.

| Ortak topoloji | Açıklama |

|---|---|

| Tek orman, tek Microsoft Entra kiracısı | En yaygın topoloji, bir veya birden çok etki alanı ve tek bir Microsoft Entra kiracısı olan tek bir şirket içi ormandır. Kimlik doğrulaması için parola karması eşitleme kullanılır. Microsoft Entra Bağlan'nin hızlı yüklemesi yalnızca bu topolojiyi destekler. |

| Birden çok orman, tek Bir Microsoft Entra kiracısı | Birçok kuruluşun birden çok şirket içi Active Directory ormanı olan ortamları vardır. Birden fazla şirket içi Active Directory ormana sahip olmanın çeşitli nedenleri vardır. Tipik örnekler, hesap kaynağı ormanlarına sahip tasarımlar ve bir birleşme veya alım sonucudur. Birden çok ormanınız olduğunda, tüm ormanlara tek bir Microsoft Entra Bağlan eşitleme sunucusu tarafından erişilebilir olmalıdır. Sunucunun bir etki alanına katılması gerekir. Tüm ormanlara ulaşmak için gerekirse sunucuyu bir çevre ağına (DMZ, arındırılmış bölge ve ekranlı alt ağ olarak da bilinir) yerleştirebilirsiniz. |

| Birden çok orman, tek eşitleme sunucusu, kullanıcılar yalnızca bir dizinde temsil edilir | Bu ortamda, tüm şirket içi ormanlar ayrı varlıklar olarak değerlendirilir. Başka bir ormanda kullanıcı yok. Her ormanın kendi Exchange kuruluşu vardır ve ormanlar arasında GALSync yoktur. Bu topoloji, bir birleşme/alım sonrasında veya her iş biriminin bağımsız olarak çalıştığı bir kuruluşta durum olabilir. Bu ormanlar, Microsoft Entra Id'de aynı kuruluşta yer alır ve birleşik bir GAL ile görünür. Yukarıdaki resimde, her ormandaki her nesne meta veri deposunda bir kez temsil edilir ve hedef kiracıda toplanır. |

| Birden çok orman: isteğe bağlı GALSync ile tam ağ | Tam ağ topolojisi, kullanıcıların ve kaynakların herhangi bir ormanda bulunmasına olanak tanır. Genellikle ormanlar arasında iki yönlü güvenler vardır. Exchange birden fazla ormanda varsa, (isteğe bağlı olarak) bir şirket içi GALSync çözümü olabilir. Ardından her kullanıcı diğer tüm ormanlarda bir kişi olarak temsil edilir. GALSync genellikle FIM 2010 veya MIM 2016 aracılığıyla uygulanır. Şirket içi GALSync için Microsoft Entra Connect kullanılamaz. |

| Birden çok orman: hesap kaynağı ormanı | Bu senaryoda, bir (veya daha fazla) kaynak ormanı tüm hesap ormanlarına güvenir. Kaynak ormanı genellikle Exchange ve Teams ile genişletilmiş bir Active Directory şemasına sahiptir. Diğer paylaşılan hizmetlerle birlikte tüm Exchange ve Teams hizmetleri bu ormanda bulunur. Kullanıcıların bu ormanda devre dışı bırakılmış bir kullanıcı hesabı var ve posta kutusu hesap ormanına bağlı. |

| Hazırlama sunucusu | Microsoft Entra Bağlan hazırlama modunda ikinci bir sunucu yüklemeyi destekler. Bu modda bir sunucu tüm bağlı dizinlerdeki verileri okur ancak bağlı dizinlere hiçbir şey yazmaz. Normal eşitleme döngüsünü kullanır ve bu nedenle kimlik verilerinin güncelleştirilmiş bir kopyasına sahiptir. |

| Birden çok Microsoft Entra kiracısı | Microsoft Entra Bağlan eşitleme sunucusu ile kiracı arasında 1:1 ilişkisi vardır. Her Microsoft Entra kiracısı için bir Microsoft Entra Bağlan eşitleme sunucusu yüklemeniz gerekir. AD kiracı örnekleri tasarım gereği yalıtılır. Başka bir deyişle, bir kiracıdaki kullanıcılar diğer kiracıdaki kullanıcıları göremez. Kullanıcıların ayrılması desteklenen bir yapılandırmadır. Aksi takdirde, tek bir Microsoft Entra kiracı modelini kullanmanız gerekir. |

| Her nesne bir Microsoft Entra kiracısında yalnızca bir kez | Bu topolojide, her kiracıya bir Microsoft Entra Bağlan eşitleme sunucusu bağlanır. Microsoft Entra Bağlan eşitleme sunucularının filtreleme için yapılandırılması gerekir, böylece her biri üzerinde çalışmak üzere birbirini dışlayan bir nesne kümesine sahiptir. Örneğin, her sunucunun kapsamını belirli bir etki alanı veya kuruluş birimine göre ayarlayabilirsiniz. |

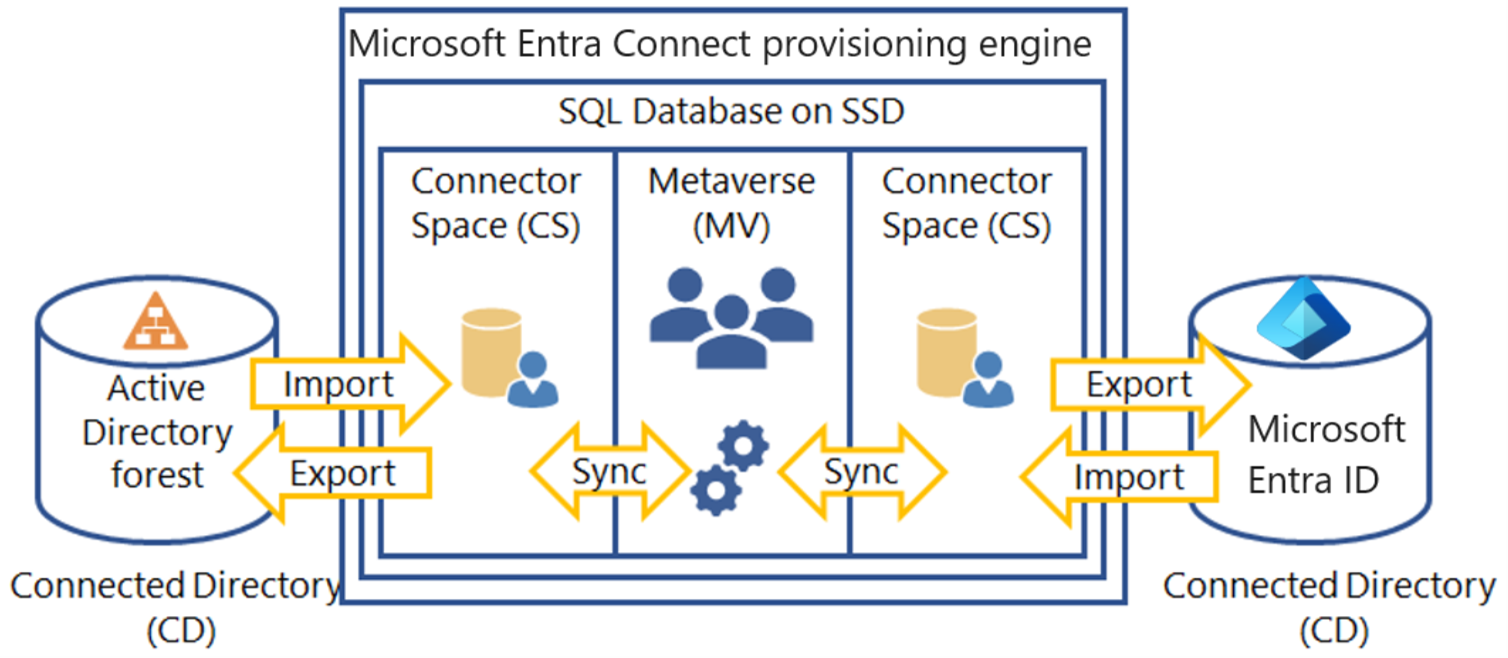

Microsoft Entra Bağlan bileşen faktörleri

Aşağıdaki diyagramda, birden çok orman destekleniyor olsa da, tek bir ormana bağlanan sağlama altyapısının üst düzey mimarisi gösterilmektedir. Bu mimari, çeşitli bileşenlerin birbirleriyle nasıl etkileşime geçtiğini gösterir.

Sağlama altyapısı her Active Directory ormanına ve Microsoft Entra Kimliği'ne bağlanır. Her dizinden bilgi okuma işlemine İçeri Aktarma adı verilir. Dışarı aktarma, dizinlerin sağlama altyapısından güncelleştirilmesini ifade eder. Eşitleme, nesnelerin sağlama altyapısı içinde nasıl akacağının kurallarını değerlendirir.

Microsoft Entra Bağlan, Active Directory'den Microsoft Entra Id'ye eşitlemeye izin vermek için aşağıdaki hazırlama alanlarını, kuralları ve işlemleri kullanır:

- Bağlan or Space (CS) - Gerçek dizinler olan her bağlı dizindeki (CD) nesneler, sağlama altyapısı tarafından işlenmeden önce burada hazırlanır. Microsoft Entra Id'nin kendi CS'si vardır ve bağlandığınız her ormanın kendi CS'si vardır.

- Metaverse (MV) - Eşitlenmesi gereken nesneler burada eşitleme kurallarına göre oluşturulur. Nesneler, diğer bağlı dizinlere yönelik nesneleri ve öznitelikleri doldurabilmek için önce MV'de bulunmalıdır. Sadece bir MV var.

- Eşitleme kuralları - MV'deki nesnelere hangi nesnelerin oluşturulacağını (yansıtılacağını) veya bağlanacağını (birleştirileceğini) belirler. Eşitleme kuralları, dizinlere kopyalanacak veya dizinlerden hangi öznitelik değerlerinin dönüştürüleceğine de karar verir.

- Çalıştırma profilleri - Nesneleri ve öznitelik değerlerini kopyalama işleminin adımlarını hazırlama alanları ve bağlı dizinler arasındaki eşitleme kurallarına göre paketler.

Microsoft Entra bulut eşitlemesi

Microsoft Entra Bağlan bulut eşitlemesi, kullanıcıların, grupların ve kişilerin Microsoft Entra Id ile eşitlenmesi için karma kimlik hedeflerini gerçekleştirmek üzere tasarlanmıştır. Eşitleme, Microsoft Entra Bağlan uygulaması yerine bulut sağlama aracısı kullanılarak gerçekleştirilir. Microsoft Entra Bağlan eşitlemesi ile birlikte kullanılabilir ve aşağıdaki avantajları sağlar:

- Çok ormanlı bağlantısı kesilmiş bir Active Directory orman ortamından Microsoft Entra kiracısına eşitleme desteği: Yaygın senaryolar arasında birleştirme ve alma yer alır. Satın alınan şirketin AD ormanları, üst şirketin AD ormanlarından yalıtılır. Geçmişte birden çok AD ormanı olan şirketler.

- Basit sağlama aracılarıyla basitleştirilmiş yükleme: Aracılar, tüm eşitleme yapılandırması bulutta yönetilerek AD'den Microsoft Entra Id'ye bir köprü görevi görür.

- Ad'den Microsoft Entra Id'ye parola karması eşitlemesine dayanan kuruluşlar için kritik öneme sahip olan yüksek kullanılabilirlik dağıtımlarını basitleştirmek için birden çok sağlama aracısı kullanılabilir.

- Elli bine kadar üyesi olan büyük gruplar için destek. Büyük grupları eşitlerken yalnızca OU kapsam filtresinin kullanılması önerilir.

Microsoft Entra Bağlan bulut eşitlemesiyle, AD'den Microsoft Entra Id'ye sağlama, Microsoft Online Services'ta düzenlenmektedir. Bir kuruluşun yalnızca şirket içi veya IaaS tarafından barındırılan ortamında, Microsoft Entra ID ile AD arasında köprü görevi gören hafif bir aracı dağıtması gerekir. Sağlama yapılandırması hizmetin bir parçası olarak depolanır ve yönetilir. Eşitlemenin her 2 dakikada bir çalıştırıldığını anımsatma.