Azure Güvenlik Duvarı nasıl çalışır?

hem Azure Güvenlik Duvarı hem de Azure Güvenlik Duvarı Yöneticisi'nin temel özelliklerini biliyorsunuz. Şimdi Bu teknolojilerin Azure kaynaklarınız için güvenlik sağlamak için nasıl çalıştığını inceleyelim. Bu bilgiler, Azure Güvenlik Duvarı Contoso'nun ağ güvenlik stratejisi için doğru araç olup olmadığını değerlendirmenize yardımcı olur.

Azure Güvenlik Duvarı Azure sanal ağını nasıl korur?

Azure Güvenlik Duvarı sanal ağınızı nasıl koruduğunu anlamak için, herhangi bir Azure Güvenlik Duvarı dağıtımının iki temel özelliği olduğunu bilin:

- Güvenlik duvarı örneği, tüm gelen trafiğin gönderildiği bir genel IP adresine sahiptir.

- Güvenlik duvarı örneği, tüm giden trafiğin gönderildiği özel bir IP adresine sahiptir.

Diğer bir deyişle, tüm trafik (gelen ve giden) güvenlik duvarından geçer. Varsayılan olarak, güvenlik duvarı her şeye erişimi reddeder. Sizin göreviniz güvenlik duvarını, güvenlik duvarı üzerinden trafiğe izin verilen koşullarla yapılandırmaktır. Her koşul kural olarak adlandırılır ve her kural veriler üzerinde bir veya daha fazla denetim uygular. Yalnızca tüm güvenlik duvarı kurallarını geçen trafiğin geçmesine izin verilir.

Azure Güvenlik Duvarı'ın ağ trafiğini nasıl yöneteceği, trafiğin nereden kaynaklandığına bağlıdır:

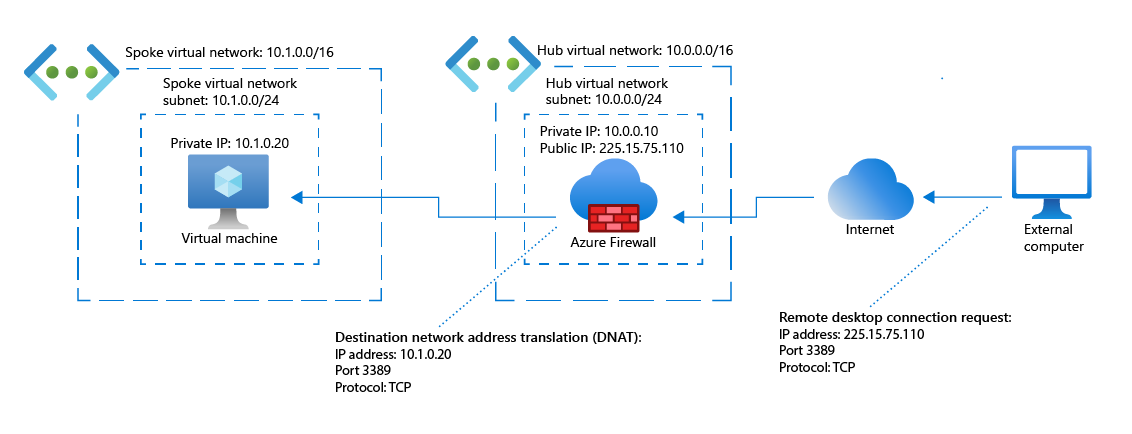

- İzin verilen gelen trafik için Azure Güvenlik Duvarı, güvenlik duvarının genel IP adresini sanal ağdaki uygun hedef kaynağın özel IP adresine çevirmek için DNAT kullanır.

- İzin verilen giden trafik için Azure Güvenlik Duvarı SNAT kullanarak kaynak IP adresini güvenlik duvarının genel IP adresine çevirir.

Dekont

Azure Güvenlik Duvarı SNAT'yi yalnızca hedef IP adresi sanal ağınızın dışında olduğunda kullanır. Hedef IP adresi sanal ağınızın özel adres alanından geliyorsa Azure Güvenlik Duvarı trafikte SNAT kullanmaz.

Azure Güvenlik Duvarı sanal ağa sığdığı yer

Azure Güvenlik Duvarı işini etkili bir şekilde yapmak için, korumak istediğiniz güvenilir ağ ile olası tehditler sunan güvenilmeyen bir ağ arasında bir engel olarak ayarlamanız gerekir. En yaygın olarak, Azure Güvenlik Duvarı Azure sanal ağınızla İnternet arasında bir engel olarak dağıtırsınız.

Azure Güvenlik Duvarı en iyi şekilde aşağıdaki özelliklere sahip bir merkez-uç ağ topolojisi kullanılarak dağıtılır:

- Merkezi bağlantı noktası işlevi gören bir sanal ağ. Bu ağ, merkez sanal ağıdır.

- Hub ile eşlenen bir veya daha fazla sanal ağ. Bu eşler uç sanal ağlarıdır ve iş yükü sunucuları sağlamak için kullanılır.

Güvenlik duvarı örneğini merkez sanal ağının bir alt ağına dağıtır ve ardından tüm gelen ve giden trafiği güvenlik duvarından geçecek şekilde yapılandırabilirsiniz.

Azure Güvenlik Duvarı örneğini ayarlamak için aşağıdaki genel adımları kullanın:

- Güvenlik duvarı dağıtımı için bir alt ağ içeren bir merkez sanal ağı oluşturun.

- Uç sanal ağlarını ve bunların alt ağlarını ve sunucularını oluşturun.

- Merkez ve uç ağlarını eşler.

- Güvenlik duvarını hub'ın alt asına dağıtın.

- Giden trafik için tüm alt ağlardan güvenlik duvarının özel IP adresine trafik gönderen varsayılan bir yol oluşturun.

- Gelen ve giden trafiği filtrelemek için güvenlik duvarını kurallarla yapılandırın.

kural türlerini Azure Güvenlik Duvarı

Aşağıdaki tabloda, Azure güvenlik duvarı için oluşturabileceğiniz üç kural türü açıklanmaktadır.

| Kural türü | Açıklama |

|---|---|

| NAT | Güvenlik duvarınızın genel IP adresine ve belirtilen bağlantı noktası numarasına göre gelen İnternet trafiğini çevirin ve filtreleyin. Örneğin, bir sanal makineye uzak masaüstü bağlantısını etkinleştirmek için, güvenlik duvarınızın genel IP adresini ve 3389 numaralı bağlantı noktasını sanal makinenin özel IP adresine çevirmek için nat kuralı kullanabilirsiniz. |

| Uygulama | FQDN'ye göre trafiği filtreleme. Örneğin, FQDN server10.database.windows.net kullanarak giden trafiğin bir Azure SQL Veritabanı örneğine erişmesine izin vermek için bir uygulama kuralı kullanabilirsiniz. |

| Ağ | Trafiği şu üç ağ parametresinden birine veya birden fazlasına göre filtreleyin: IP adresi, bağlantı noktası ve protokol. Örneğin, giden trafiğin 53 numaralı bağlantı noktasını kullanarak belirli bir IP adresinden belirli bir DNS sunucusuna erişmesine izin vermek için bir ağ kuralı kullanabilirsiniz. |

Önemli

Azure Güvenlik Duvarı kuralları öncelik sırasına göre uygular. Tehdit bilgilerine dayalı kurallar her zaman en yüksek önceliğe sahip olur ve önce işlenir. Bundan sonra kurallar türe göre uygulanır: NAT kuralları, ağ kuralları ve uygulama kuralları. Her tür içinde kurallar, kuralı oluştururken atadığınız öncelik değerlerine göre, en düşük değerden en yüksek değere kadar işlenir.

Azure Güvenlik Duvarı dağıtım seçenekleri

Azure Güvenlik Duvarı, kuralları oluşturmayı ve yönetmeyi kolaylaştırmak için tasarlanmış birçok özellik sunar. Aşağıdaki tabloda bu özellikler özetlenmiştir.

| Özellik | Açıklama |

|---|---|

| FQDN | Bir konağın etki alanı adı veya bir veya daha fazla IP adresi. Bir uygulama kuralına FQDN eklemek, bu etki alanına erişim sağlar. Bir uygulama kuralında FQDN kullandığınızda, *.google.com gibi joker karakterler kullanabilirsiniz. |

| FQDN etiketi | Bir grup iyi bilinen Microsoft FQDN'leri. Bir uygulama kuralına FQDN etiketi eklemek, etiketin FQDN'lerine giden erişim sağlar. Windows Update, Azure Sanal Masaüstü, Windows tanılama, Azure Backup ve daha fazlası için FQDN etiketleri vardır. Microsoft, FQDN etiketlerini yönetir ve değiştirilemez veya oluşturulamaz. |

| Hizmet etiketi | Belirli bir Azure hizmetiyle ilgili ip adresi ön ekleri grubu. Ağ kuralına hizmet etiketi eklemek, etiketiyle temsil edilen hizmete erişim sağlar. Azure Backup, Azure Cosmos DB, Logic Apps ve daha fazlası dahil olmak üzere onlarca Azure hizmeti için hizmet etiketleri vardır. Microsoft hizmet etiketlerini yönetir ve değiştirilemez veya oluşturulamaz. |

| IP grupları | 10.2.0.0/16 veya 10.1.0.0-10.1.0.31 gibi bir IP adresi grubu. IP grubunu NAT veya uygulama kuralında kaynak adres olarak veya bir ağ kuralındaki kaynak veya hedef adres olarak kullanabilirsiniz. |

| Özel DNS | Etki alanı adlarını IP adreslerine çözümleyen özel bir DNS sunucusu. Azure DNS yerine özel bir DNS sunucusu kullanıyorsanız, Azure Güvenlik Duvarı dns ara sunucusu olarak da yapılandırmanız gerekir. |

| DNS proxy'si | Azure Güvenlik Duvarı BIR DNS proxy'si olarak davranacak şekilde yapılandırabilirsiniz; bu, tüm istemci DNS isteklerinin DNS sunucusuna gitmeden önce güvenlik duvarından geçmesi anlamına gelir. |