Azure Güvenlik Duvarı ne zaman kullanılır?

Azure Güvenlik Duvarı ne olduğunu ve nasıl çalıştığını biliyorsun. Şimdi Azure Güvenlik Duvarı ve Azure Güvenlik Duvarı Yöneticisi'nin şirketiniz için uygun seçenekler olup olmadığını değerlendirmenize yardımcı olacak bazı ölçütlere ihtiyacınız vardır. Karar vermenize yardımcı olmak için aşağıdaki senaryoları ele alalım:

- Ağınızı sızmaya karşı korumak istiyorsunuz.

- Ağınızı kullanıcı hatasına karşı korumak istiyorsunuz.

- İşletmeniz e-ticaret veya kredi kartı ödemelerini içerir.

- Uç-uç bağlantısını yapılandırmak istiyorsunuz.

- Gelen ve giden trafiği izlemek istiyorsunuz.

- Ağınız için birden çok güvenlik duvarı gerekir.

- Hiyerarşik güvenlik duvarı ilkeleri uygulamak istiyorsunuz.

Azure Güvenlik Duvarı ve Azure Güvenlik Duvarı Yöneticisi değerlendirmenizin bir parçası olarak Contoso'nun bu senaryolardan birkaçı ile karşılaştığını biliyorsunuz. Daha fazla ayrıntı için aşağıdaki ilgili bölümleri okuyun.

Ağınızı sızmaya karşı korumak istiyorsunuz

Birçok kötü niyetli aktörün ortak amacı ağınıza sızmaktır. Bu davetsiz misafirler ağ kaynaklarınızı kullanmak veya hassas veya özel verileri incelemek, çalmak veya yok etmek isteyebilir.

Azure Güvenlik Duvarı, bu tür izinsiz girişleri önlemeye yardımcı olmak için tasarlanmıştır. Örneğin, kötü amaçlı bir korsan bir ağ kaynağına erişim isteyerek ağa sızmayı deneyebilir. Azure Güvenlik Duvarı, bu tür isteklerin bağlamını incelemek için ağ paketlerinin durum bilgisi olan incelemesini kullanır. İstek önceki meşru etkinliklere bir yanıtsa, güvenlik duvarı büyük olasılıkla isteğe izin verir; bir istek sanki bir yerden geldiyse (örneğin, bir dosyalayıcı tarafından gönderilen istek), güvenlik duvarı isteği reddeder.

Ağınızı kullanıcı hatasına karşı korumak istiyorsunuz

Bir ağa sızmak veya bir ağ bilgisayarına kötü amaçlı yazılım yüklemek için belki de en yaygın yöntem, bir ağ kullanıcısını e-posta iletisindeki bir bağlantıya tıklaması için kandırmaktır. Bu bağlantı kullanıcıyı kötü amaçlı yazılımı yükleyen veya kullanıcıyı ağ kimlik bilgilerini girme konusunda kandıran kötü amaçlı bir korsan denetimindeki web sitesine gönderir.

Azure Güvenlik Duvarı, bilinen kötü amaçlı etki alanlarına ve IP adreslerine erişimi reddetmek için tehdit bilgilerini kullanarak bu tür saldırıları önler.

İşletmeniz e-ticaret veya kredi kartı ödemelerini içerir

İşletmenizin bir e-ticaret bileşeni mi var yoksa çevrimiçi kredi kartı ödemelerini mi işliıyor? Bu durumda şirketinizin Ödeme Kartı Sektör Veri Güvenliği Standardı'na (PCI DSS) uyması gerekebilir. PCI DSS, PCI Güvenlik Standartları Konseyi tarafından oluşturulan ve sürdürülen bir dizi güvenlik standardıdır. PCI uyumluluğunu elde etmek için PCI DSS bir düzine gereksinimi listeler. İlk gereksinim şu şekildedir:

- Kart sahibi verilerini korumak için bir güvenlik duvarı yapılandırması yükleyin ve koruyun.

PCI DSS, güvenilmeyen ağlardan ve konaklardan gelen ve giden tüm trafiği kısıtlayan bir güvenlik duvarı yapılandırması ayarlamanız gerektiğini belirtir. Güvenlik duvarının ödeme kartlarını işlemek için gereken protokoller dışında diğer tüm trafiği de reddetmesi gerekir.

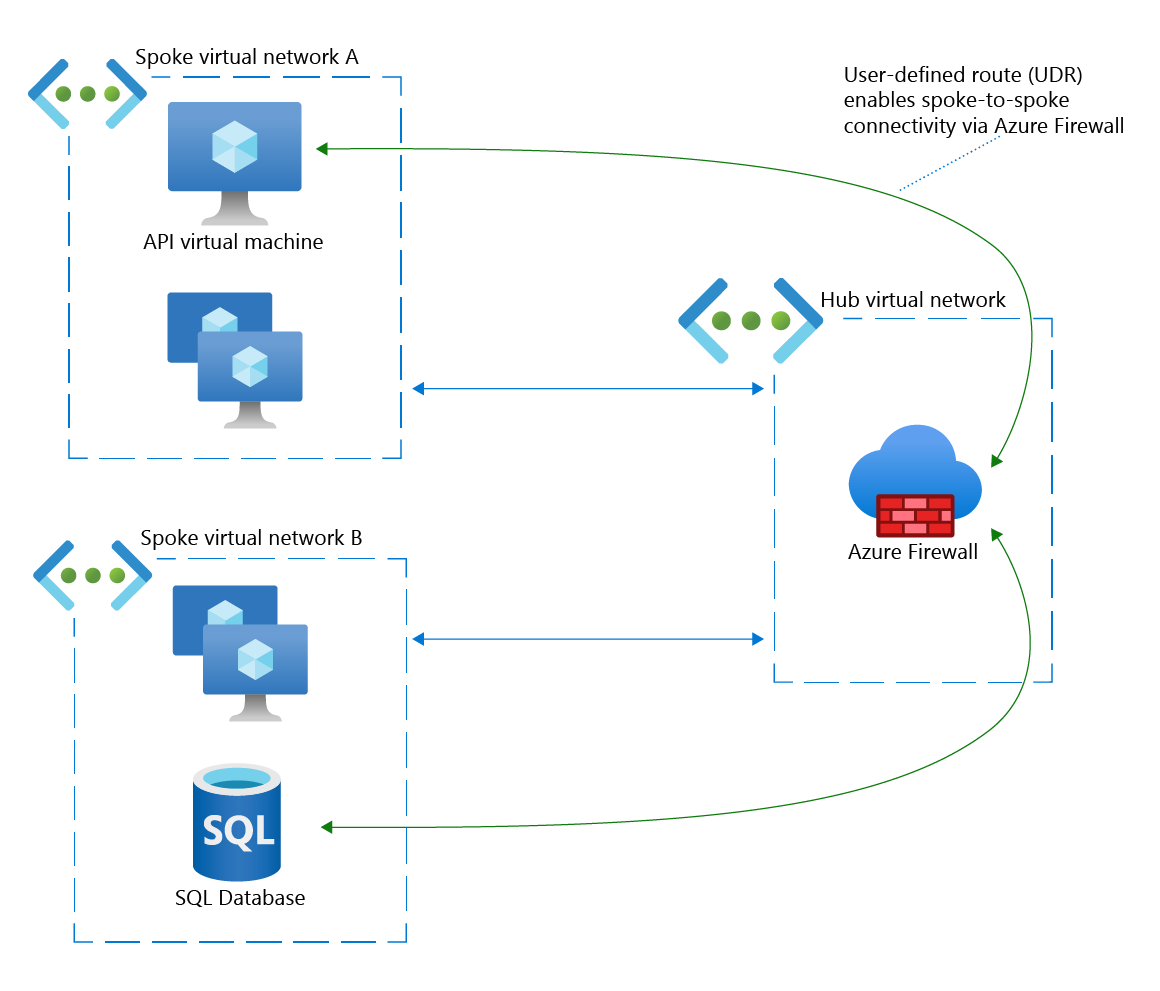

Uç-uç bağlantısını yapılandırmak istiyorsunuz

Tipik bir merkez-uç ağ topolojisi aşağıdaki özelliklere sahiptir:

- Merkezi bir bağlantı noktası işlevi gören bir sanal ağ( merkez).

- Merkezle eşlenen bir veya daha fazla sanal ağ ( uçlar). ExpressRoute bağlantı hattı veya VPN ağ geçidi aracılığıyla bağlanan bir şirket içi ağ da bu topolojide uç olarak kabul edilebilir.

Uç ağları merkezle veri alışverişi yapabilir, ancak uçlar birbirleriyle doğrudan iletişim kuramaz. Böyle bir doğrudan bağlantıya ihtiyacınız olabilir. Örneğin, bir uç ağı, farklı bir uçta dağıtılan bir SQL veritabanından bilgi gerektiren bir uygulama programlama arabirimi (API) barındırabilir.

Çözümlerden biri uç ağlarını birbiriyle eşlemektir. Bu, bu tür birkaç bağlantı için çalışır, ancak bağlantı sayısı arttıkça hızla karmaşık hale gelebilir.

Daha kolay ve daha güvenli bir çözüm, uçlar arasında doğrudan bağlantı kurmak için Azure Güvenlik Duvarı kullanmaktır. İlk olarak hub'da bir Azure Güvenlik Duvarı örneği dağıtarak bu bağlantıyı elde edebilirsiniz. Ardından uç sanal ağlarını, verileri özel olarak güvenlik duvarı üzerinden ve diğer uçta yönlendiren kullanıcı tanımlı yollar (UDR) ile yapılandırırsınız.

Gelen ve giden trafiği izlemek istiyorsunuz

Şirketiniz gelen ve giden ağ trafiğiyle ilgili ayrıntılı raporları analiz etmek isteyebilir. Mevzuat uyumluluğu, şirket ilkelerini İnternet kullanımına zorlama ve sorunları giderme gibi bu tür raporlara ihtiyaç duymanın birçok nedeni vardır.

dört tür güvenlik duvarı etkinliğinin tanılama günlüklerini korumak için Azure Güvenlik Duvarı yapılandırabilirsiniz:

- Uygulama kuralları

- Ağ kuralları

- Tehdit bilgileri

- DNS proxy'si

Örneğin, güvenlik duvarınızın uygulama kurallarının günlüğü, giden istek için aşağıdaki gibi girdileri içerebilir:

- 10.1.0.20:24352'den somewebsite.com:443 https isteği. Eylem: İzin ver. Kural Koleksiyonu: collection100. Kural: kural105

Benzer şekilde, güvenlik duvarınızın ağ kurallarının günlüğü, gelen istek için aşağıdaki gibi girdileri içerebilir:

- 73.121.236.17:12354 ile 10.0.0.30:3389 gelen TCP isteği. Eylem: Reddet

Tanılama günlüğünü etkinleştirdikten sonra günlükleri aşağıdaki yollarla izleyebilir ve analiz edebilirsiniz:

- Günlükleri doğrudan yerel JSON biçiminde inceleyebilirsiniz.

- Azure İzleyici'de günlükleri inceleyebilirsiniz.

- Azure Güvenlik Duvarı Çalışma Kitabı'ndaki günlükleri inceleyebilir ve çözümleyebilirsiniz.

Ağınız için birden çok güvenlik duvarı gerekiyor

Şirketinizin Azure ayak izi birden çok Azure bölgesine yayılmışsa, birden çok İnternet bağlantınız vardır; bu da bu bağlantıların her biri için bir güvenlik duvarı örneğinin dağıtıldığı anlamına gelir. Bu güvenlik duvarlarını ayrı ayrı yapılandırabilir ve yönetebilirsiniz, ancak bunu yapmak birkaç sorun oluşturur:

- Birden çok güvenlik duvarını yönetmek büyük bir iştir.

- Genel kural ve ayar değişiklikleri her güvenlik duvarına yayılmalıdır.

- Tüm güvenlik duvarlarında tutarlılığı korumak zordur.

Azure Güvenlik Duvarı Yöneticisi, tüm Azure bölgelerinizde ve aboneliklerinizde her Azure Güvenlik Duvarı örneği için merkezi bir yönetim arabirimi sunarak bu sorunları çözer. Tutarlılığı korumak için güvenlik duvarı ilkeleri oluşturabilir ve bunları her güvenlik duvarına uygulayabilirsiniz. İlkedeki değişiklikler otomatik olarak tüm güvenlik duvarı örneklerine yayılır.

Hiyerarşik güvenlik duvarı ilkeleri uygulamak istiyorsunuz

Daha küçük birçok şirket, herkese uygun bir güvenlik duvarı ilkesi kullanabilir. Diğer bir ifadeyle, küçük şirketler genellikle ağdaki her kullanıcı ve kaynak için geçerli olan tek bir güvenlik duvarı ilkesi oluşturabilir.

Ancak çoğu büyük şirket için daha ayrıntılı ve daha ayrıntılı bir yaklaşım gerekir. Örneğin, aşağıdaki iki senaryoyu göz önünde bulundurun:

- DevOps mağazasının bir uygulama geliştirmek için bir sanal ağı, uygulamayı hazırlamaya yönelik başka bir sanal ağı ve uygulamanın üretim sürümü için üçüncü bir sanal ağı olabilir.

- Büyük bir işletmenin veritabanı kullanıcıları, mühendislik ve satış için ayrı ekipleri olabilir. Bu ekiplerin her biri ayrı sanal ağlarda çalışan kendi uygulama kümesine sahiptir.

Herkes için ortak olan güvenlik duvarı kuralları olsa da, her sanal ağdaki kullanıcılar ve kaynaklar belirli güvenlik duvarı kuralları gerektirir. Bu nedenle, büyük şirketler neredeyse her zaman hiyerarşik güvenlik duvarı ilkelerine ihtiyaç duyar. Hiyerarşik güvenlik duvarı ilkeleri aşağıdaki iki bileşenden oluşur:

- Şirket genelinde uygulanması gereken kuralları uygulayan tek bir temel güvenlik duvarı ilkesi .

- Belirli bir uygulama, ekip veya hizmete özgü kurallar uygulayan bir veya daha fazla yerel güvenlik duvarı ilkesi . Yerel ilkeler temel güvenlik duvarı ilkesini devralır ve ardından temel alınan uygulama, ekip veya hizmetle ilgili kurallar ekler.

Azure Güvenlik Duvarı Yöneticisi'ni kullanırken bir temel güvenlik duvarı ilkesi ayarlayabilir, ardından temel ilkeyi devralan yerel ilkeler oluşturabilir ve temel alınan kaynak için tasarlanmış belirli kuralları uygulayabilirsiniz.