Azure Özel Bağlantı ne zaman kullanılır?

Özel Bağlantı ne olduğunu ve nasıl çalıştığını biliyorsun. Şimdi Özel Bağlantı şirketiniz için uygun bir seçim olup olmadığını değerlendirmenize yardımcı olacak bazı ölçütlere ihtiyacınız vardır. Karar almanıza yardımcı olmak için aşağıdaki hedefleri göz önünde bulunduralım:

- Azure PaaS hizmetlerini sanal ağınıza getirme

- Şirket ağınızla Azure bulutu arasındaki trafiğin güvenliğini sağlama

- PaaS hizmetleri için internete maruz kalma durumunu ortadan kaldırma

- Ağlar arasında Azure PaaS kaynaklarına erişme

- Veri sızdırma riskini azaltma

- Müşterilere şirket tarafından oluşturulan Azure hizmetlerine özel erişim sunma

Azure Özel Bağlantı değerlendirmenizin bir parçası olarak Contoso'nun bu hedeflerden birkaçı olduğunu biliyorsunuz. Daha fazla ayrıntı için ilgili bölümleri okuyun.

Azure PaaS hizmetlerini sanal ağınıza getirme

Kaynağa ve nasıl yapılandırıldığına bağlı olarak, Azure PaaS hizmetlerine bağlanmak karmaşık olabilir. Özel Bağlantı, Azure hizmetlerinin Azure sanal ağınızdaki yalnızca başka bir düğüm gibi görünmesini sağlayarak bu karmaşıklığı azaltır. artık sanal ağınızın etkili bir parçası olan Özel Bağlantı kaynağıyla, istemciler bağlantıyı yapmak için nispeten basit bir FQDN kullanabilir.

Şirket ağınızla Azure bulutu arasındaki trafiğin güvenliğini sağlama

İşte bulut bilişimin paradokslarından biri: Bulut tabanlı bir sanal makinenin aynı bulut sağlayıcısındaki bir hizmete erişebilmesi için bağlantının ve trafiğin bulutun dışına gitmesi gerekir. Yani uç noktalar bulutta yer alsa da trafiğin İnternet üzerinden seyahat etmesi gerekir.

Ne yazık ki trafik buluttan ayrıldığında "genel" hale gelir ve risk altında olur. Kötü amaçlı aktörlerin bu trafiği çalmak, izlemek veya bozmak için kullanabileceği olası açıklardan oluşan uzun bir liste vardır.

Özel Bağlantı, trafiği İnternet'ten geçmemesi için yeniden yönlendirerek bu riski ortadan kaldırır. Bunun yerine, sanal ağınız ile Özel Bağlantı kaynağı arasındaki tüm trafik Microsoft'un güvenli ve özel Azure omurgası boyunca ilerler.

PaaS hizmetleri için internete maruz kalma durumunu ortadan kaldırma

Azure PaaS kaynaklarının çoğu İnternet'e yöneliktir. Bu kaynaklar varsayılan olarak, istemcilerin İnternet üzerinden kaynağa bağlanabilmesi için genel IP adresi sunan bir genel uç noktaya sahiptir.

Genel uç nokta, kaynağı tasarım gereği İnternet'te kullanıma sunar. Ancak bu uç nokta, hizmete sızmak veya hizmeti kesintiye uğratmak için bir yol arayan siyah şapkalı korsanlar için bir saldırı noktası olarak da görev yapabilir.

Özel Bağlantı bu tür saldırıları önlemek için hiçbir şey yapmaz. Ancak bir Özel Uç Nokta oluşturup Azure kaynağına eşledikten sonra kaynağın genel uç noktasına ihtiyacınız kalmaz. Neyse ki, kaynağı genel uç noktasını devre dışı bırakacak şekilde yapılandırabilir ve böylece artık İnternet'e bir saldırı yüzeyi sunmaz.

Ağlar arasında Azure PaaS kaynaklarına erişme

Ağ kurulumları nadiren tek bir sanal ağdan oluşur. Çoğu ağ aşağıdaki öğelerden birini veya ikisini de içerir:

Azure Sanal Ağ eşlemesi aracılığıyla bağlanan bir veya daha fazla eşlenmiş ağ.

ExpressRoute özel eşlemesi veya VPN tüneli aracılığıyla bağlanan bir veya daha fazla şirket içi ağ.

Özel Bağlantı olmadan bu ağların belirli bir Azure kaynağına kendi bağlantılarını oluşturması gerekir. Bu bağlantılar genellikle genel İnternet gerektirir. Bu, Özel Uç Nokta Azure kaynağını sanal ağınızdaki özel bir IP adresine eşledikten sonra değişir. Artık tüm eşlenen ağlarınız başka bir yapılandırma olmadan doğrudan Özel Bağlantı kaynağına bağlanabilir.

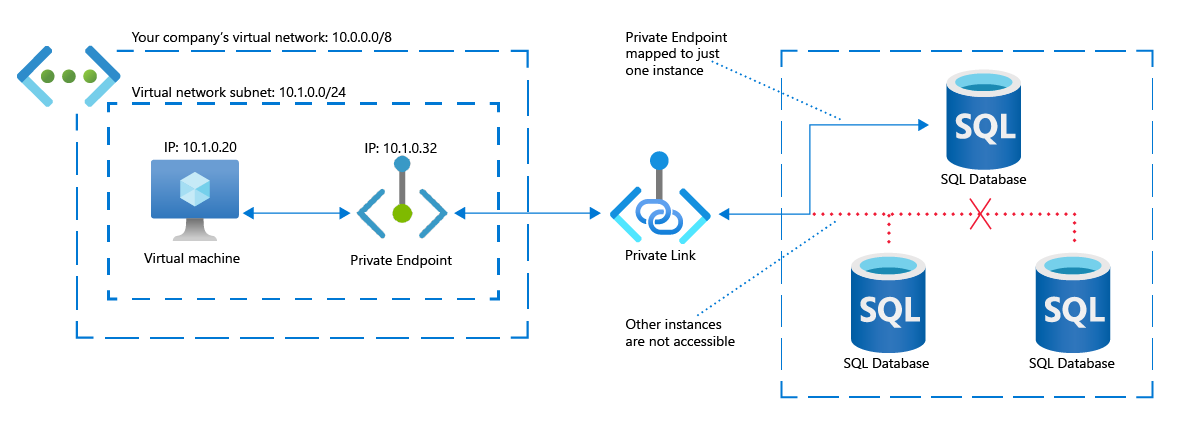

Veri sızdırma riskini azaltma

Ağınızdaki bir sanal makinenin bir Azure hizmetine bağlı olduğunu varsayalım. Genellikle sanal makinedeki bir kullanıcının Azure hizmetindeki birden çok kaynağa erişmesi mümkündür. Örneğin, hizmet Azure Depolama ise, bir kullanıcı birden çok bloba, tabloya, dosyaya vb. erişebilir.

Şimdi kullanıcının sanal makinenin denetimini ele geçiren kötü amaçlı bir sızan olduğunu varsayalım. Bu senaryoda, kullanıcı verileri bir kaynaktan denetledikleri başka bir kaynağa taşıyabilir.

Bu senaryo, veri sızdırma örneğidir. Özel Bağlantı, özel uç noktayı azure kaynağının tek bir örneğine eşleyerek veri sızdırma riskini azaltır. Saldırgan yine de verileri görüntüleyebilir, ancak başka bir kaynağa kopyalama veya başka bir kaynağa taşımanın hiçbir yolu yoktur.

Müşterilere şirket tarafından oluşturulan Azure hizmetlerine özel erişim sunma

Şirketinizin özel Azure hizmetleri oluşturduğunu varsayalım. Bu hizmetleri kim kullanıyor? Aşağıdaki listeden herhangi biri olabilir:

- Ürünlerinizi kimin satın alacağını Kişiler.

- Şirket tedarikçileri veya satıcıları.

- Şirketinizin çalışanları.

Yukarıdaki listedeki her tüketicinin hizmetinizin müşterisi olduğunu söyleyebilirsiniz.

Bu müşteriler tarafından erişilen ve oluşturulan verilerin şirketinizin verileri kadar önemli olma olasılığı çok yüksektir. Bu nedenle müşterinizin verileri, şirket verilerinizle aynı gizlilik ve güvenlik düzeyini hak ediyor.

Özel Bağlantı'in şirket verilerinizin güvenliğini sağlamak için doğru seçim olduğuna inanıyorsanız, bu güvenlik modelini özel Azure hizmetlerinize genişletmek istersiniz. Özel hizmetlerinizi Azure Standart Load Balancer arkasına koyarak, müşterilerin Özel Uç Nokta kullanarak hizmetinize erişmesini sağlamak için Özel Bağlantı Hizmeti'ni kullanabilirsiniz.

Artık müşterilere özel Azure hizmetlerinize özel ve güvenli erişim sunabileceklerini söyleyince pazarlama departmanınızın memnuniyetini düşünün.