Azure rolleri ile Microsoft Entra rolleri arasındaki farkı anlama

Azure kaynakları ve Microsoft Entra Id bağımsız izin sistemlerine sahiptir. Sanal makinelere, depolama alanına ve diğer Azure kaynaklarına erişimi yönetmek için Azure rollerini kullanırsınız. Kullanıcı hesapları ve parolalar gibi Microsoft Entra kaynaklarına erişimi yönetmek için Microsoft Entra rollerini kullanırsınız.

Bu ünitede Azure rollerinin ve Microsoft Entra rollerinin temel yönlerine göz atacaksınız. Size sunulan farklı kapsamları keşfedeceksiniz. Ardından senaryoya göre atanacak doğru rolü belirleyeceksiniz.

Azure rolleri

Azure rol tabanlı erişim denetimi (Azure RBAC), kimlerin hangi Azure kaynaklarına erişimi olduğunu ve bu kişilerin bu kaynaklarla neler yapabileceğini denetlemeye olanak tanıyan sistemdir. Belirli bir kapsamdaki kullanıcılara, gruplara veya uygulamalara roller atayarak denetim elde edebilirsiniz. Rol, bir izin koleksiyonu olarak tanımlanabilir.

Azure RBAC ile bir kullanıcının veya bir kullanıcı kümesinin abonelikteki kaynaklara erişmesine izin vekleyebilirsiniz. Ayrıca ekibinizdeki uzmanlıklara göre farklı kaynaklar üzerindeki sorumluluğu da ayırabilirsiniz. Örneğin, kuruluşunuzun veri bilimciler için Azure Machine Learning'e ve Azure SQL Veritabanı gibi ilişkili kaynaklara erişim vermek veya ayrılmış bir Machine Learning kaynak grubu içinde Azure Blob depolamaya erişim vermek isteyebilirsiniz. Belirli durumlara göre erişim vermek, söz konusu kaynakları bu tür becerilere veya kaynak ihtiyacına sahip olmayan diğer ekip üyelerinden yalıtır.

Uygulamalar için ince ayrıntılı izinler belirtebilir, böylelikle bir pazarlama web uygulamasının yalnızca ilişkili pazarlama veritabanına ve depolama hesabına erişimi olmasını sağlayabilirsiniz. Kuruluşta daha yüksek konumdaki yöneticiler ve ekip üyeleri için yönetim amacıyla, ayrıca faturalama ve tüketime genel bakış sağlamak için kaynak grubundaki veya abonelikteki tüm kaynaklara erişim verebilirsiniz.

Azure RBAC’nin birçok yerleşik rolü vardır ve siz de özel roller oluşturabilirsiniz.

Aşağıda yerleşik roller için dört örnek verilmiştir:

- Sahip: Diğer kullanıcılara erişim yetkisi verme de dahil olmak üzere tüm kaynaklara tam erişime sahiptir

- Katkıda Bulunan: Azure kaynakları oluşturabilir ve yönetebilir

- Okuyucu: Yalnızca mevcut Azure kaynaklarını görüntüleyebilir

- Kullanıcı Erişimi Yönetici istrator: Azure kaynaklarına erişimi yönetebilir

Doğru kapsamı belirleme

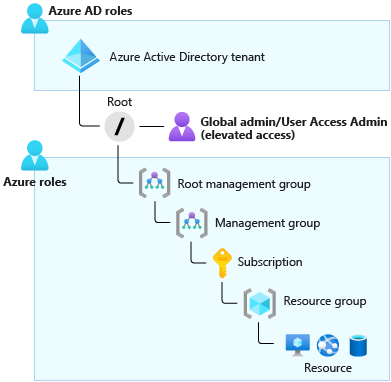

Azure rollerini dört düzey kapsamında uygulayabilirsiniz: yönetim grubu, abonelik, kaynak grubu ve kaynak. Aşağıdaki diyagramda bu dört düzeyin hiyerarşisi gösterilmektedir.

Azure yönetim grupları Azure aboneliklerini birlikte gruplandırarak yönetmenize yardımcı olur. Kuruluşunuzun çok sayıda aboneliği varsa, söz konusu aboneliklerde erişimi, ilkeleri ve uyumluluğu yönetmek için verimli bir yönteme ihtiyacınız olabilir. Azure yönetim grupları aboneliklerin üzerinde bir kapsam düzeyi sağlar.

Azure abonelikleri Azure kaynaklarına erişimi düzenlemenize ve ayrıca kaynak kullanımını raporlama, faturalama ve ödeme işlemlerini belirlemenize yardımcı olur. Her aboneliğin farklı bir faturalama ve ödeme düzeni olabileceği için örneğin ofise, departmana ve projeye göre farklı abonelikleriniz ve planlarınız olabilir.

Kaynak grupları, bir Azure çözümü için ilgili kaynakları bir arada tutan kapsayıcıdır. Kaynak grubu, grup olarak yönetmek istediğiniz kaynakları içerir. Hangi kaynakların bir kaynak grubuna ait olduğunu kuruluşunuz için en anlamlı olan şeylere göre seçebilirsiniz.

Kapsam önemlidir ve hangi kaynaklara belirli bir erişim türü uygulanması gerektiğini belirler. Kuruluşunuzdaki kullanıcılardan birinin sanal makinelere erişme ihtiyacı olduğunu düşünün. Bu kişinin sanal makineleri yalnızca belirli bir kaynak grubu içinde yönetmesine olanak tanıyan Sanal Makine Katılımcısı rolünü kullanabilirsiniz. Rolün kapsamını belirli bir kaynak, kaynak grubu, abonelik veya yönetim grubu düzeyiyle sınırlayabilirsiniz.

Bir Azure rolünü ve bir kapsamı birleştirerek Azure kaynaklarınız için ayrıntılı izinler ayarlayabilirsiniz.

Microsoft Entra rolleri

Microsoft Entra ID ayrıca çoğunlukla kullanıcılar, parolalar ve etki alanları için geçerli olan kendi rol kümesine sahiptir. Bu rollerin amaçları birbirinden farklıdır. İşte birkaç örnek:

Genel Yönetici istrator: Microsoft Entra Id'de yönetim özelliklerine erişimi yönetebilir. Bu role sahip kullanıcılar, diğer kullanıcılara yönetici rolü verebilir ve herhangi bir kullanıcı veya yönetici için parola sıfırlama işlemi yapabilir. Varsayılan olarak dizine kaydolan herkes otomatik olarak bu role atanır.

Kullanıcı Yönetici istrator: Destek biletleri, hizmet durumunu izleme ve belirli kullanıcı türleri için parolaları sıfırlama dahil olmak üzere kullanıcıların ve grupların tüm yönlerini yönetebilir.

Faturalama Yönetici istrator: Satın alma işlemleri yapabilir, abonelikleri ve destek biletlerini yönetebilir ve hizmet durumunu izleyebilir. Azure, Azure RBAC izinlerinin yanı sıra ayrıntılı faturalandırma izinleri de içerir. Kullanılabilir faturalama izinleri Microsoft’la aranızdaki sözleşmeye bağlıdır.

Azure rolleri ile Microsoft Entra rolleri arasındaki farklar

Azure rolleri ile Microsoft Entra rolleri arasındaki temel fark, kapsadıkları alanlardır. Azure rolleri Azure kaynaklarına, Microsoft Entra rolleri ise Microsoft Entra kaynaklarına (özellikle kullanıcılar, gruplar ve etki alanları) uygulanır. Ayrıca, Microsoft Entra Id yalnızca bir kapsama sahiptir: dizin. Azure RBAC kapsamı yönetim gruplarını, abonelikleri, kaynak gruplarını veya kaynakları kapsar.

Rollerin çakıştığı önemli bir alan da vardır. Microsoft Entra Global Yönetici istrator, tüm Azure aboneliklerini ve yönetim gruplarını yönetmek için erişimini yükseltebilir. Bu yüksek erişim düzeyi ona, dizininin tüm abonelikleri üzerinde Azure RBAC Kullanıcı Erişimi Yöneticisi rolü verir. Genel Yönetici, Kullanıcı Erişimi Yöneticisi rolü sayesinde diğer kullanıcılara Azure kaynakları üzerinde erişim verebilir.

Bizim senaryomuzda yeni yöneticiye tüm Azure RBAC yönetim ve faturalama izinlerini vermeniz gerekiyor. Bunu başarmak için erişiminizi geçici olarak Kullanıcı Erişimi Yöneticisi rolünü içerecek şekilde yükselteceksiniz. Ardından kaynakları oluşturabilmesi ve yönetebilmesi için yeni yöneticiye Sahip rolü verebilirsiniz. Ayrıca, yöneticinin bunu abonelikteki tüm kaynaklar için gerçekleştirebilmesi için kapsamı abonelik düzeyine ayarlayacaksınız.

Aşağıdaki diyagramda, izinleri Kullanıcı Erişimi Yöneticisine yükseltildiğinde Genel Yöneticinin hangi kaynakları görüntüleyebileceği gösterilir.