Erişiminizi ne zaman yükseltmeniz gerekebileceğini anlama

Pazarlama departmanının Azure abonelik yöneticisi kısa süre önce kuruluştan ayrıldı. Genel Yönetici olarak bu aboneliğe erişiminiz yok. Şimdi abonelik için yönetici erişimini pazarlama departmanındaki başka bir kişiye vermeniz gerekiyor.

Bu ünitede kendi erişiminizi ne zaman yükseltmeye ihtiyacınız olabileceğini inceleyeceksiniz.

Erişim ne zaman yükseltilmeli

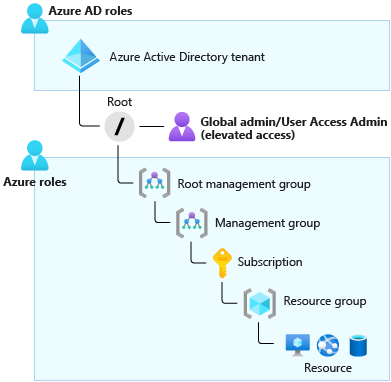

Varsayılan olarak Genel Yöneticinin Azure kaynaklarına erişimi yoktur. Microsoft Entra Id için Genel Yönetici istrator, izinlerini geçici olarak Kullanıcı Erişimi Yönetici istrator'ın Azure rolüne yükseltebilir. Bu eylem, Azure kaynaklarını yönetmek için ihtiyaç duydukları Azure rol tabanlı erişim denetimi (Azure RBAC) izinlerini verir. Kullanıcı Erişimi Yöneticisi kök kapsamında atanır. Rol, içindeki tüm kaynakları görüntüleyebilir ve bu Microsoft Entra kuruluşundaki herhangi bir abonelik veya yönetim grubuna erişim atayabilir.

Aşağıdaki diyagramda, izinleri Kullanıcı Erişimi Yöneticisine yükseltildiğinde Genel Yöneticinin hangi kaynakları görüntüleyebileceği gösterilir.

Genel Yönetici olarak aşağıdaki nedenlerle izinlerinizi yükseltmeniz gerekebilir:

- Erişimi kaybedilmiş bir Azure aboneliğine veya yönetim grubuna yeniden erişim kazanma.

- Başka bir kullanıcıya veya kendisine Azure aboneliği veya yönetim grubu üzerinde erişim verme.

- Kuruluştaki tüm Azure aboneliklerini veya yönetim gruplarını görüntüleme.

- Bir otomasyon uygulamasının tüm Azure aboneliklerine veya yönetim gruplarına erişmesine izin verme.

Genel Yönetici izinlerini Kullanıcı Erişimi Yöneticisine yükselttikten sonra, diğer kullanıcılara Azure kaynaklarını denetlemek ve yönetmek için gereken Azure RBAC izinlerini verebilir. Görev tamamlandıktan sonra Genel Yöneticinin kendi yükseltilmiş izinlerini iptal etmesi gerekir.

Azure aboneliğine kullanıcı yöneticisi erişimi atama

Bir kullanıcıya abonelik üzerinde yönetim erişimi atamak için, abonelik kapsamında Microsoft.Authorization/roleAssignments/write ve Microsoft.Authorization/roleAssignments/delete izinleriniz olmalıdır. Abonelik Sahibi veya Kullanıcı Erişimi Yöneticisi rolüne sahip kullanıcıların bu izinleri vardır.

Sonraki ünitede, izinlerinizi Kullanıcı Erişimi Yönetici istrator'a yükseltdikten sonra Azure portalını kullanarak rol atamayı öğreneceksiniz. Ancak Azure PowerShell, Azure CLI veya REST API kullanarak da rol atayabilirsiniz.

Aşağıdaki bölümlerde Azure PowerShell veya Azure CLI ile Sahip rolünü atamak için kullanacağınız komutlara kısaca değineceğiz.

Azure PowerShell kullanarak rol atama

Aşağıdaki komut Azure PowerShell’i kullanarak bir kullanıcıya abonelik kapsamında Sahip rolü atama işlemini gösterir:

New-AzRoleAssignment `

-SignInName rbacuser@example.com `

-RoleDefinitionName "Owner" `

-Scope "/subscriptions/<subscriptionID>"

Azure CLI kullanarak rol atama

Aşağıdaki komut Azure CLI’yi kullanarak bir kullanıcıya abonelik kapsamında Sahip rolü atama işlemini gösterir:

az role assignment create \

--assignee rbacuser@example.com \

--role "Owner" \

--scope /subscriptions/<subscription_id>/resourceGroups/<resource_group_name> \

--subscription <subscription_name_or_id>