Alıştırma - Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirme

Koşullu ilkeleri kullanarak Microsoft Entra çok faktörlü kimlik doğrulamasını yapılandırmak ve etkinleştirmek için gereken temel adımları izleyebilirsiniz. Gerçek bir dağıtımın kapsamlı düşünce ve planlama gerektirdiğini göz önünde bulundurun. Ortamlarınız için MFA'yı etkinleştirmeden önce bu modülün sonundaki belge bağlantılarını gözden geçirin.

Önemli

Bu alıştırma için Microsoft Entra ID P1 veya P2 gerekir. Bu özelliği denemek için 30 günlük ücretsiz deneme sürümünü kullanabilir veya akışı anlamak için aşağıdaki yönergeleri okuyabilirsiniz.

Çok faktörlü kimlik doğrulama seçeneklerini yapılandırma

Genel yönetici hesabını kullanarak Azure portalında oturum açın.

Yan menüdeki Microsoft Entra Id seçeneğini kullanarak Microsoft Entra panosuna gidin.

Sol taraftaki menüden Güvenlik'i seçin.

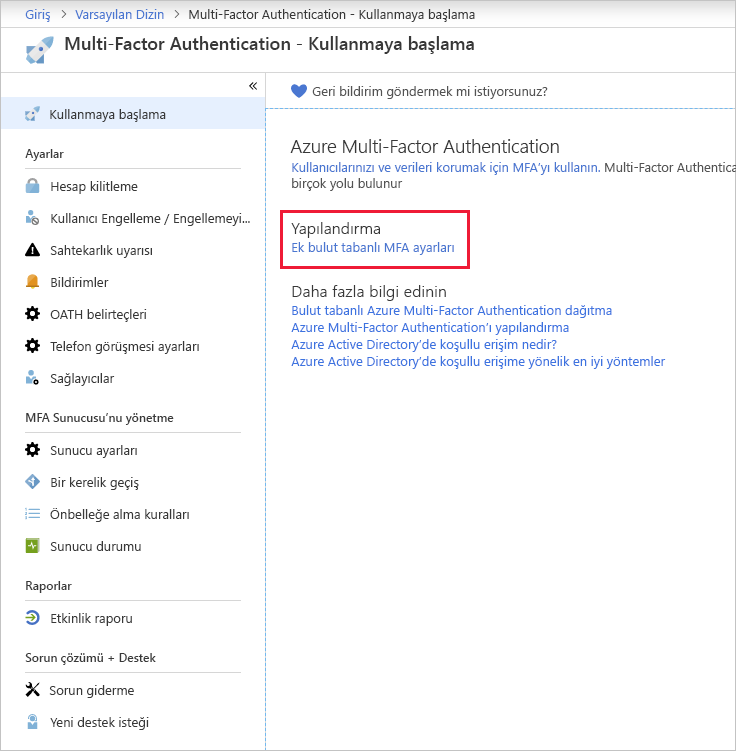

Menüdeki Yönet başlığı altında çok faktörlü kimlik doğrulamasını seçin. Burada, çok faktörlü kimlik doğrulaması seçeneklerini bulabilirsiniz.

Yapılandır'ın altında Ek bulut tabanlı çok faktörlü kimlik doğrulama ayarları'nı seçin. Azure için tüm MFA seçeneklerini görebileceğiniz yeni bir tarayıcı sayfası açılır.

Bu sayfa, desteklenen kimlik doğrulama yöntemlerini seçtiğiniz yerdir. Bu örnekte, bunların tümü seçilidir.

Burada, kullanıcıların çok faktörlü kimlik doğrulamasını desteklemeyen uygulamalar için benzersiz hesap parolaları oluşturmasına olanak tanıyan uygulama parolalarını da etkinleştirebilir veya devre dışı bırakabilirsiniz. Bu özellik, kullanıcının microsoft Entra kimliğiyle kimlik doğrulaması yapmasını sağlar ve bu uygulamaya özgü farklı bir parola kullanır.

MFA için Koşullu Erişim kuralları ayarlama

Ardından, ağınızdaki belirli uygulamalara erişen konuk kullanıcılar için MFA'yı zorlayan Koşullu Erişim ilkesi kurallarının nasıl ayarlandığını inceleyin.

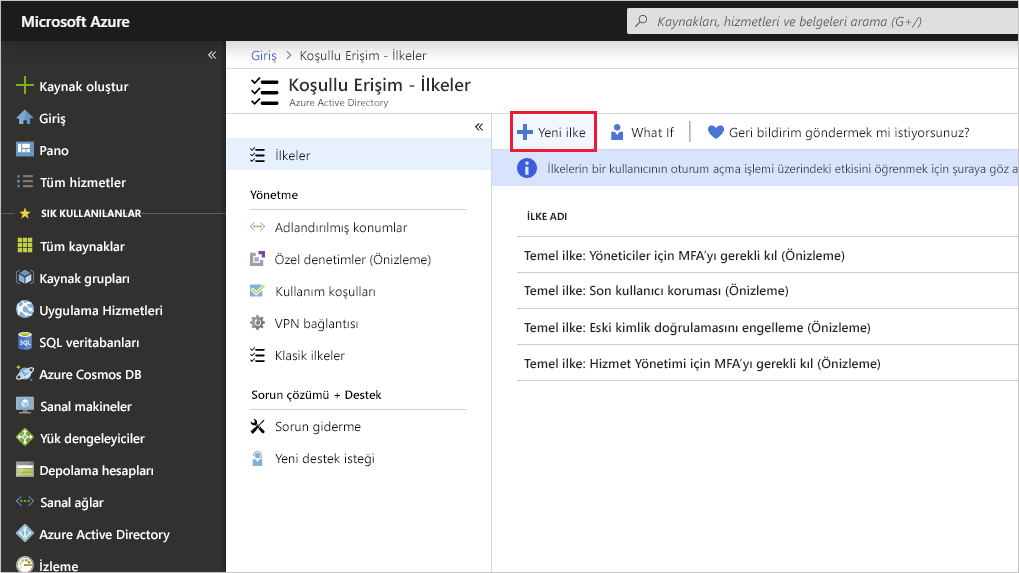

Azure portalına dönün ve Microsoft Entra ID>Security>Koşullu Erişim'i seçin.

Üstteki menüden Yeni ilke oluştur'u seçin.

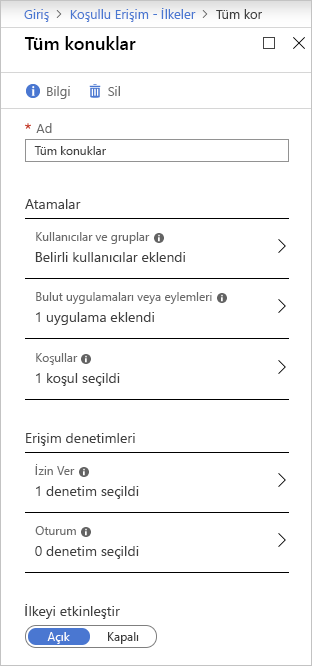

İlkenizi adlandır, örneğin Tüm konuklar.

Kullanıcılar'ın altında 0 kullanıcı ve grup seçildi'yi seçin.

- Ekle'nin altında Kullanıcıları ve grupları seç'i seçin.

- Kullanıcılar ve gruplar'ı ve ardından Seç'i seçin.

Hedef kaynaklar'ın altında Hedef kaynak seçilmedi'yi seçin.

- Bulut uygulamaları’nı seçin.

- Ekle'nin altında Uygulama seç'i seçin.

- Seç'in altında Yok'u seçin. Sağ taraftaki seçeneklerden uygulamalar'ı ve ardından Seç'i seçin.

Koşullar'ın altında 0 koşul seçildi'yi seçin.

- Konumlar'ın altında Yapılandırılmadı'yı seçin.

- Yapılandır'ın altında Evet'i ve ardından Herhangi bir konum'ı seçin.

Ver'in altında seçili 0 denetim'i seçin.

- Erişim ver'in seçili olduğundan emin olun.

- Çok faktörlü kimlik doğrulaması gerektir'i ve ardından Seç'i seçin. Bu seçenek MFA'yı zorlar.

İlkeyi etkinleştir'i Açık olarak ayarlayın ve ardından Oluştur'u seçin.

MFA artık seçili uygulamalarınız için etkinleştirildi. Bir kullanıcı veya konuk bu uygulamada bir sonraki oturum açmayı denediğinde, MFA'ya kaydolması istenir.