Windows için Genel Güvenli Erişim istemcisindeki sorunları giderme

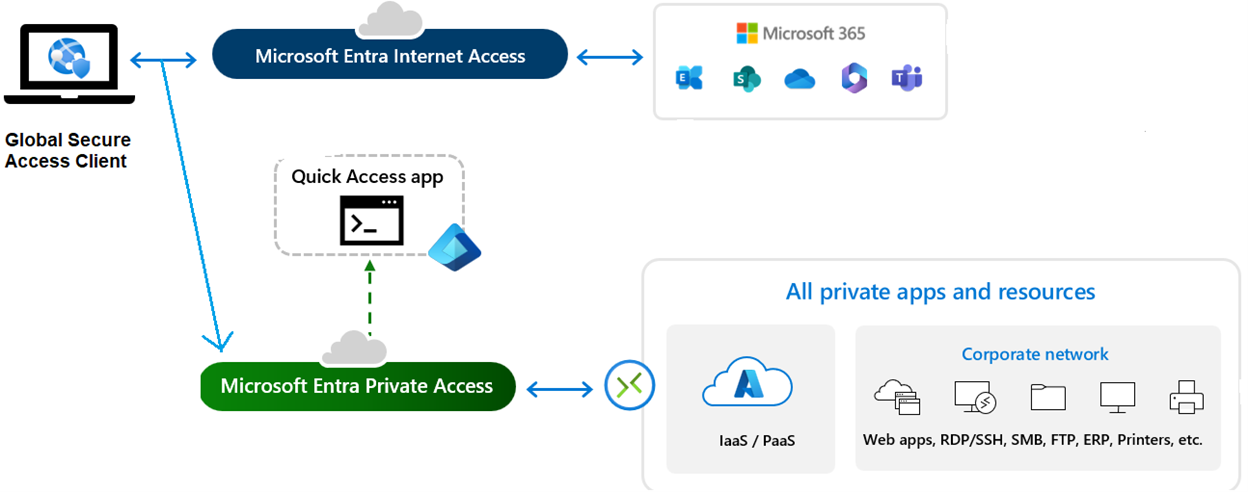

Genel Güvenli Erişim istemcisi yönetilen bir Microsoft Windows cihazına (Microsoft Entra karma birleştirme cihazı veya Microsoft Entra katılmış bir cihaz) dağıtılır. Bir kuruluşun bu cihazlar ile internet veya intranette (şirket içi şirket ağı) bulunan çeşitli web siteleri, uygulamalar ve kaynaklar arasındaki ağ trafiğini denetlemesini sağlar. Trafiği yönlendirmek için bu yöntemi kullanırsanız, kaynak erişimi için uygulanması için sürekli erişim değerlendirmesi (CAE), cihaz uyumluluğu ve çok faktörlü kimlik doğrulaması gibi daha fazla denetim ve denetim uygulayabilirsiniz.

Yükleme

Yönetilen bir Windows cihazına Genel Güvenli Erişim istemcisini yüklemek için aşağıdaki yöntemleri kullanabilirsiniz:

Bir Windows cihazına yerel yönetici olarak indirip yükleyin.

Microsoft Entra karma birleştirme cihazı için Active Directory Domain Services (AD DS) grup ilkesi aracılığıyla dağıtın.

Microsoft Entra karma birleştirme veya Microsoft Entra birleştirilmiş cihaz için Intune veya diğer MDM hizmeti aracılığıyla dağıtın.

Genel Güvenli Erişim istemcisini yüklemeye çalışırken bir hatayla karşılaşırsanız aşağıdaki öğeleri denetleyin:

Genel Güvenli Erişim istemci günlüklerindeki hatalar (C:\Users\<username>\AppData\Local\Temp\Global_Secure_Access_Client_<number>.log)

İşlem hatası gibi diğer hatalar için uygulama ve sistem olay günlükleri

bir istemciyi yükseltmeye çalışırken sorunlarla karşılaşırsanız, yüklemeyi yeniden denemeden önce önce önceki istemci sürümünü kaldırmayı ve ardından cihazı yeniden başlatmayı deneyin.

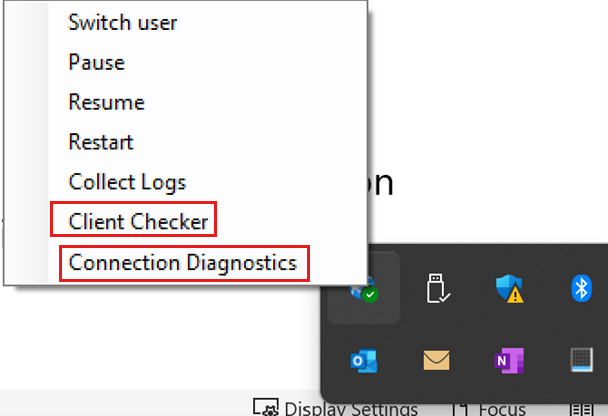

Yükleme başarılı olduktan sonra Genel Güvenli Erişim istemcisindeki sorunları gidermek için aşağıdaki self servis tanılama araçlarını kullanabilirsiniz:

- İstemci Denetleyicisi

- Bağlantı Tanılama

Bu araçlara erişmek için sistem tepsisini açın, Genel Güvenli Erişim istemcisinin simgesine sağ tıklayın ve kısayol menüsünde şu araçlardan birini seçin:

Sorun giderme denetim listesi

1. Adım: İstemci Denetleyicisi aracını kullanmayı öğrenin

İstemci Denetleyicisi aracı yönergeleri

İstemci Denetleyicisi aracı, Genel Güvenli Erişim istemcisi için önkoşulların karşılandığından emin olmak için birkaç denetim çalıştırır. İstemcinin çalıştırıp aşağıdaki öğeleri gerçekleştirmek için çalıştırmış olduğu görevlerin durumunu bildirir:

Genel Güvenli Erişim ağına güvenli bir şekilde bağlanma

Alınan trafiği Microsoft Entra "İnternet Erişimi" veya "Özel Erişim" hizmetlerine yönlendirme

Bu aracın çalıştığı tüm görevler bir YES durum gösteriyorsa, bu durum GSA istemcisinin Genel Güvenli Erişim hizmetleriyle bağlantı kurabileceğini ve iletişim kurabileceğini gösterir. Bu durum, uygulama trafiğinizin Genel Güvenli Erişim ağı üzerinden alınıp gönderildiği anlamına gelmez. Ek istemci ve hizmet yapılandırma sorunları uygulama trafiğinin alınmasını engelleyebilir veya Genel Güvenli Erişimin bu trafiği engellemesine neden olabilir.

Aşağıdaki metin, İstemci Denetleyicisi aracının tam konsol çıkışına bir örnektir:

Starting Client Checker tool

Is Device AAD joined: YES

Forwarding profile Registry Exists: YES

Process GlobalSecureAccessManagementService is running: YES

Process GlobalSecureAccessTunnelingService is running: YES

Process GlobalSecureAccessPolicyRetrieverService is running: YES

Process GlobalSecureAccessClient is running: YES

GlobalSecureAccessDriver is running: YES

GlobalSecureAccess Processes are healthy and not crashing in the last 24h: YES

Other-processes are healthy and not crashing in the last 24h: NO

Magic IP received for Fqdn m365.edgediagnostic.globalsecureaccess.microsoft.com: YES

Magic IP received for Fqdn private.edgediagnostic.globalsecureaccess.microsoft.com: YES

Cached token: YES

M365's edge reachable: YES

Private's edge reachable: YES

Channel M365 diagnosticUri in policy: YES

Channel Private diagnosticUri in policy: YES

Is secure DNS disabled in Chrome?: YES

Is secure DNS disabled in Edge?: YES

Manual Proxy is disabled: YES

Is M365 channel reachable: YES

Is Private channel reachable: YES

M365 tunneling success: YES

Private tunneling success: YES

Finished Client Checker tool, press any key to exit

Aşağıdaki listede İstemci Denetleyicisi aracının gerçekleştirilir eylemleri açıklanmaktadır:

Genel Güvenli Erişim istemcisiyle ilgili hizmetlerin başlatılıp başlatılmadığını denetler.

Herhangi bir hizmet durdurulmuş veya başlatılıyor durumdaysa aşağıdaki çıkışı görebilirsiniz:

Process GlobalSecureAccessManagementService is running: YES Process GlobalSecureAccessTunnelingService is running: YES Process GlobalSecureAccessPolicyRetrieverService is running: NO Process GlobalSecureAccessClient is running: YESBu durumda şu adımları izleyin:

Başlat'ı seçin, services.msc dosyasını arayın ve ardından Hizmetler uygulamasını seçin.

Hizmetler penceresinde Ad sütununda aşağıdaki hizmetleri arayın ve karşılık gelen Durum sütunundaki değerlerin Çalışıyor'a eşit olup olmadığını denetleyin:

- Küresel Güvenli Erişim Yönetim Hizmeti

- Genel Güvenli Erişim İlkesi Retriever Hizmeti

- Genel Güvenli Erişim Tünel Hizmeti

Genel Güvenli Erişim sürücülerinin yüklenip yüklenmediğini denetler.

İstemci Denetleyicisi aracı aşağıdaki çıkışı oluşturabilir:

GlobalSecureAccessDriver is running: NOBu durumda sc query komutunu çalıştırarak sürücünün gerçekten çalışıp çalışmadığını doğrulayın:

sc query GlobalSecureAccessDriverKomutun çıktısı

sc querysürücünün çalışmadığını belirtiyorsa, olay günlüğünde Genel Güvenli Erişim istemcisini içeren 304. olay için arama yapın. Olay sürücünün çalışmadığını onaylarsa Genel Güvenli Erişim istemcisini yeniden yükleyin.Genel Güvenli Erişim için uç konumun erişilebilir olup olmadığını denetler.

Uç konumun erişilebilirliğini denetlemek için İstemci Denetleyicisi aşağıdaki öğeleri sınar:

Microsoft 365 ve özel uç konumları için sihirli IP adresinin alınıp alınmadığı

Microsoft 365 ve özel uç konumlarının erişilebilir olup olmadığı

Bu öğeler için İstemci Denetleyicisi çıkışı aşağıdaki metne benzer olabilir:

Magic IP received for Fqdn m365.edgediagnostic.globalsecureaccess.microsoft.com: YES Magic IP received for Fqdn private.edgediagnostic.globalsecureaccess.microsoft.com: YES Cached token: YES M365's edge reachable: YES Private's edge reachable: YESTest sonuçlarından herhangi biri ise

NO, bir güvenlik duvarının veya web proxy'sinin bağlantıları engelleyip engellemediğini denetlemeyi düşünebilirsiniz. Ağ izlemesi, aşağıdaki tam etki alanı adları (FQDN) için DNS çözümleme sorunlarını, bırakılan paketleri veya "bağlantılar reddedildi" hatalarını belirlemeye yardımcı olabilir:m365.edgediagnostic.globalsecureaccess.microsoft.comprivate.edgediagnostic.globalsecureaccess.microsoft.com

Sorunu yeniden oluşturmak için aşağıdaki Test-NetConnection cmdlet'ini çalıştırın:

Test-NetConnection -ComputerName <edge-fqdn> -Port 443Örneğin, aşağıdaki cmdlet'leri çalıştırabilirsiniz:

Test-NetConnection -ComputerName <tenant-id>.m365.client.globalsecureaccess.microsoft.com -Port 443 Test-NetConnection -ComputerName <tenant-id>.private.client.globalsecureaccess.microsoft.com -Port 443Cmdlet çıktısı bir

TcpTestSucceededalan değeriTruegörüntülerse, istemci uçla tcp bağlantısı kurabildi. Cmdlet bir TCP bağlantısı oluşturduktan sonra, bir ağ izlemesinde görünür olması gereken bir Aktarım Katmanı Güvenliği (TLS) bağlantısı kurar.Cihazın Microsoft Entra ID katılıp katılmadığını ve kullanıcı kimlik doğrulamasının başarılı olup olmadığını denetler.

Bu denetimlerden biri başarısız olduğunu gösteriyorsa, aşağıdaki eylemlerden birini veya daha fazlasını gerçekleştirin:

Cihazın Microsoft Entra katılmış veya karma Microsoft Entra katılmış olduğundan emin olun. Şimdilik Microsoft Entra kayıtlı cihazlar desteklenmiyor.

Yönetilen cihazınızın cihaz durumunun olduğundan

healthyemin olun. Daha fazla bilgi için bkz. dsregcmd komutunu kullanarak cihazlarda sorun giderme.Genel Güvenli Erişim'in yapılandırıldığı ve lisanslandığı kiracıda Microsoft Entra kullanıcı olarak Genel Güvenli Erişim istemcisinde oturum açtığınızdan emin olun.

Yeniden oturum açmak istiyorsanız, sistem tepsisindeki Genel Güvenli Erişim istemcisinin simgesine sağ tıklayın ve kısayol menüsünden Kullanıcı değiştir'i seçin.

Bu komut, kullanıcı oturum açma işlemini yeniden başlatmalıdır.

İstemcinin sistem tepsisi simgesinin üzerine gelin. Araç ipucu metni Genel Güvenli Erişim istemcisinin durumunu görüntüler. Durum ilke tarafından devre dışı görünüyorsa istemcinin kimlik doğrulaması istemesini beklemeyin.

Not

Daha önce trafik iletme profilini devre dışı bırakdıysanız , ilke tarafından devre dışı bırakıldı iletisi görüntülenebilir. Daha fazla bilgi için bkz . 6. öğe (Trafik profili için güvenli bir tünel oluşturulup oluşturulamayacağını denetler).

Farklı trafik profilleriyle ilgili Genel Güvenli Erişim ilkelerinin cihaza uygulanıp uygulanmadığını denetler.

İstemci Denetleyicisi aracı ,HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client kayıt defteri alt anahtarının varlığını arar ve ardından aşağıdaki kayıt defteri girdilerini denetler.

Kayıt defteri girdisi Değer açıklaması ForwardingProfile Kayıt defterinde önbelleğe alınan Genel Güvenli Erişim ilkesi TenantId İstemci Denetleyicisi aracının ilkeyi getirmekte olduğu kiracıların kimliği Trafik profili için güvenli bir tünel oluşturulup oluşturulamayacağını denetler.

İstemci Denetleyicisi aracı, ve

PrivatekanallarınaM365ulaşılabilir olup olmadığını ve bu kanallara tünel oluşturmanın başarılı olup olmadığını belirler. Aşağıdaki metne benzer bir çıkış üretir:Is M365 channel reachable: YES Is Private channel reachable: YES M365 tunneling success: YES Private tunneling success: YESGerekli trafik iletme profilinin etkinleştirildiğinden emin olmak için şu adımları izleyin:

Microsoft Entra yönetim merkezi gezinti bölmesinde Genel Güvenli Erişim (Önizleme) seçeneğini genişletin, Bağlan'ı genişletin ve trafik iletme'yi seçin.

Trafik iletme sayfasında Trafik iletmeprofillerini yönet başlığını bulun.

Bu başlıkta , Microsoft 365 profili ve Özel erişim profili seçeneklerinin belirlendiğinden ve bu profil adlarının ardından Etkin sözcüğünün göründüğünden emin olun.

Trafik alma sorunlarına neden olabilecek olası yapılandırma sorunlarını denetler.

İstemci Denetleyicisi aracı, Google Chrome ve Microsoft Edge tarayıcılarında güvenli DNS'nin devre dışı bırakılıp bırakılmadığını denetler ve el ile ara sunucu devre dışı bırakılıp bırakılmadığını denetler. Bu denetimlerin çıktısı aşağıdaki metne benzer:

Is secure DNS disabled in Chrome?: YES Is secure DNS disabled in Edge?: YES Manual Proxy is disabled: YESNot

Genel Güvenli Erişim'in geçerli sürümündeki bazı sınırlamalar, Genel Güvenli Erişim istemcisinin uygulamayı ve web trafiğini almasını engeller. Bu sınırlamalar aşağıdaki protokoller için destek eksikliğini içerir. (Microsoft yeni özellikler ve bu protokoller için destek yayımladıkça sınırlamaların kaldırılması beklenir.)

- IPv6

- Güvenli DNS

- UDP trafiği

Önemli

Genel Güvenli Erişim şu anda UDP trafiğini desteklemediğinden, 443 numaralı bağlantı noktasına gelen UDP trafiği tünellenemez. Genel Güvenli Erişim istemcilerinin HTTPS kullanmaya (443 numaralı bağlantı noktasında TCP trafiği) geri dönebilmesi için QUIC protokolünü devre dışı bırakabilirsiniz. Erişmeye çalıştığınız sunucular QUIC'yi destekliyorsa (örneğin, Microsoft Exchange Online aracılığıyla) bu değişikliği yapmalısınız. QUIC'yi devre dışı bırakmak için aşağıdaki eylemlerden birini gerçekleştirebilirsiniz:

Windows Güvenlik Duvarı'nda QUIC'yi devre dışı bırakma

QUIC'yi devre dışı bırakmak için en genel yöntem, Bu özelliği Windows Güvenlik Duvarı'nda devre dışı bırakmaktır. Bu yöntem tarayıcılar ve zengin istemci uygulamaları (Microsoft Office gibi) dahil olmak üzere tüm uygulamaları etkiler. PowerShell'de aşağıdaki New-NetFirewallRule cmdlet'ini çalıştırarak cihazdan giden tüm trafik için QUIC'yi devre dışı bırakmaya yönelik yeni bir güvenlik duvarı kuralı ekleyin:

$ruleParams = @{ DisplayName = "Block QUIC" Direction = "Outbound" Action = "Block" RemoteAddress = "0.0.0.0/0" Protocol = "UDP" RemotePort = 443 } New-NetFirewallRule @ruleParamsWeb tarayıcısında QUIC'yi devre dışı bırakma

QUIC'yi web tarayıcısı düzeyinde devre dışı bırakabilirsiniz. Ancak BU QUIC'yi devre dışı bırakma yöntemi, QUIC'nin tarayıcı dışı uygulamalarda çalışmaya devam etmesi anlamına gelir. Microsoft Edge veya Google Chrome'da QUIC'yi devre dışı bırakmak için tarayıcıyı açın, Deneysel QUIC protokol ayarını (

#enable-quicbayrağı) bulun ve ardından ayarı Devre Dışı olarak değiştirin. Aşağıdaki tabloda, tarayıcının adres çubuğuna hangi URI'nin girildiği gösterilir ve böylece bu ayara erişebilirsiniz.Tarayıcı URI Microsoft Edge edge://flags/#enable-quicGoogle Chrome chrome://flags/#enable-quic

2. Adım: Bağlantı Tanılama aracını kullanmayı öğrenin

Bağlantı Tanılama aracı yönergeleri

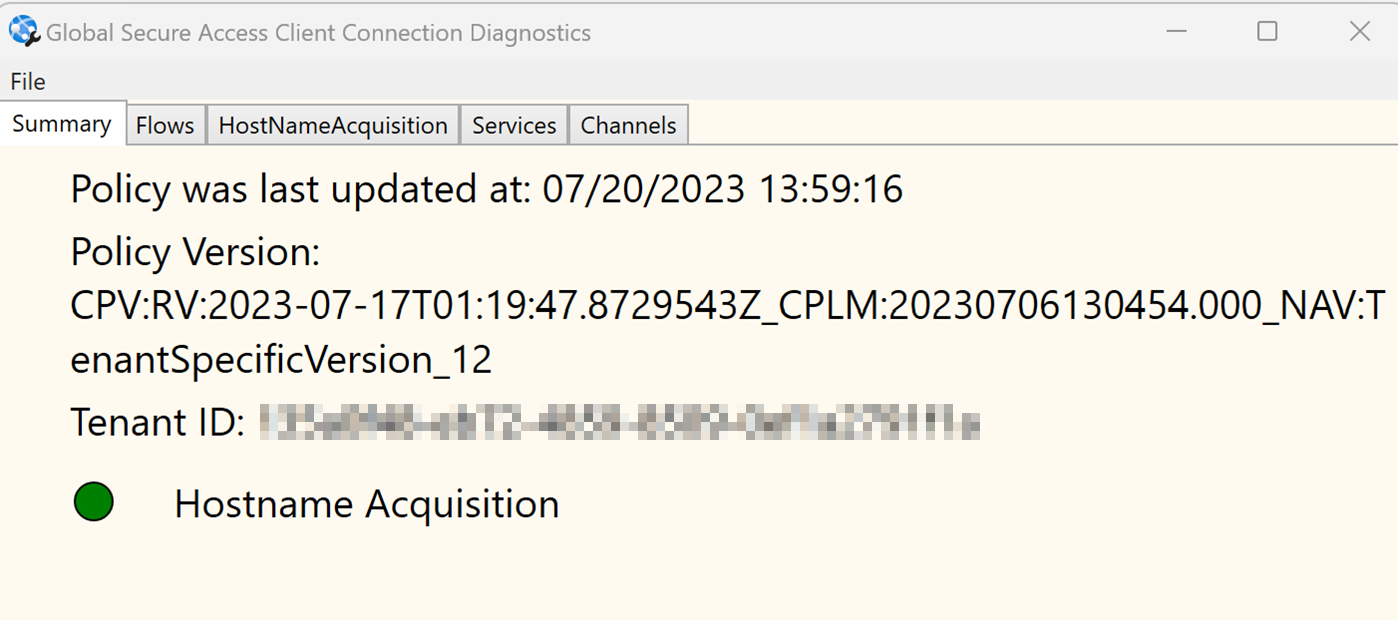

Bağlantı Tanılama aracını kullanarak hizmetlerin çalışıp çalışmadığını veya konak ediniminin gerçekleşip gerçekleşmediğini gözden geçirebilirsiniz. Bağlantı Tanılama aracını açtığınızda, Genel Güvenli Erişim İstemcisi Bağlantı Tanılama penceresi görüntülenir.

Özet sekmesi

Bağlantı Tanılama aracı başlangıçta Özet sekmesine açılır. Bu sekme aşağıdaki bilgileri görüntüler:

- İlkenin en son ne zaman güncelleştirildiğini

- İlke sürümü

- Kiracı kimliği (GUID)

- Konak adı alma işleminin gerçekleşip gerçekleşmediği (durumunu belirtmek için renkli bir madde işareti kullanılarak)

Özet sekmesi aşağıdaki görüntüye benzer:

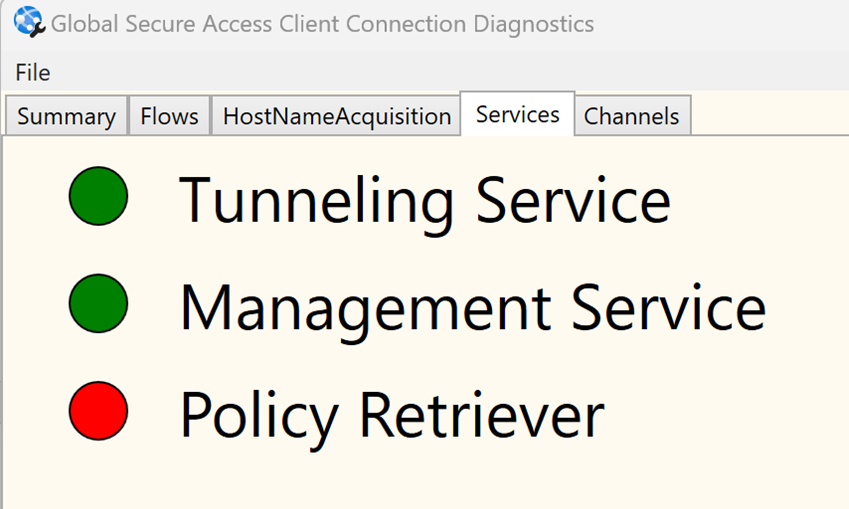

Hizmetler sekmesi

Hizmetler sekmesi çeşitli hizmetlerin durumunu görüntüler. Aşağıdaki görüntüde yeşil madde işaretleri Tünel Hizmeti ve Yönetim Hizmeti'nin çalıştığını, kırmızı madde işareti ise İlke Retriever hizmetinin çalışmadığını gösterir.

Kanallar sekmesi

Kanallar sekmesi hangi trafik profillerinin kullanılabilir olduğunu gösterir ve trafik profilleri için oluşturulan tünelin durumunu gösterir. Bağlantı Tanılama aracı, durumu almak için aşağıdaki FQDN'lere canlı tutma sistem durumu yoklaması gönderir:

m365.edgediagnostic.globalsecureaccess.microsoft.comprivate.edgediagnostic.globalsecureaccess.microsoft.com<tenant-id>.edgediagnostic.globalsecureaccess.microsoft.com

Not

Yoklamanın gerçek URL'si şu dizeye benzer: https://m365.edgediagnostic.globalsecureaccess.microsoft.com:6543/connectivitytest/ping (M365 kanalı için).

Aşağıdaki görüntüde Kanallar sekmesinde , M365 ve Özel tünellerinin yanında, düzgün çalıştıklarını belirten yeşil madde işaretleri gösterilir.

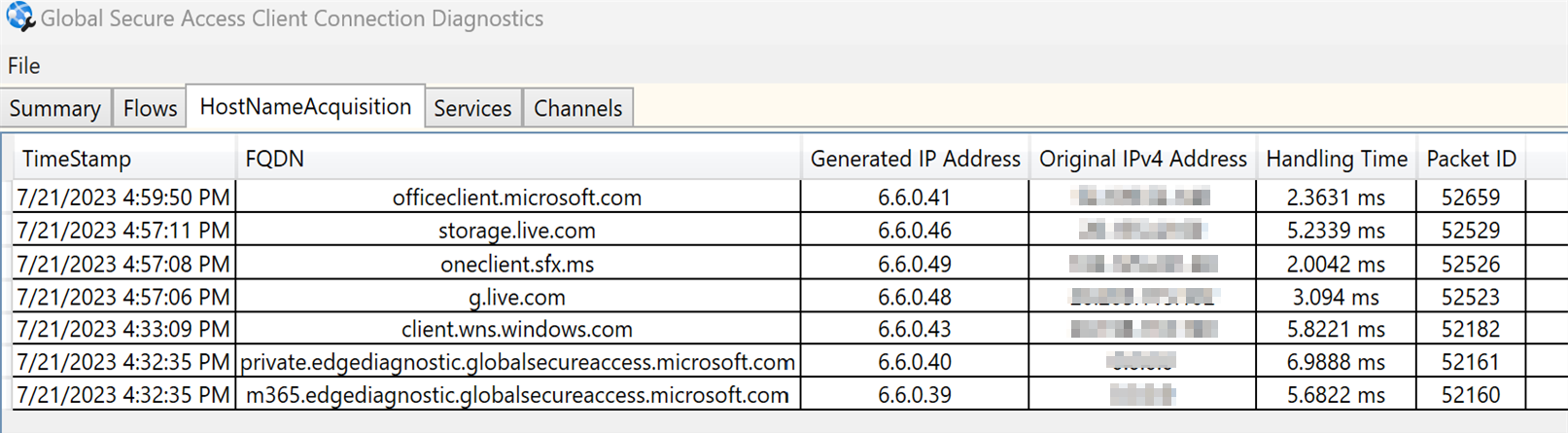

HostNameAcquisition sekmesi

HostNameAcquisition sekmesi, Genel Güvenli Erişim istemcisi tarafından alınan ve uyumlu ağ üzerinden yönlendirilen trafiğin URL'lerini ve IP adreslerini görüntüler. Bu bilgiler, aşağıdaki veri sütunlarını içeren tablo biçiminde gösterilir:

- Zaman damgası

- FQDN

- Oluşturulan IP Adresi

- Özgün IPv4 Adresi

- İşleme Süresi

- Paket Kimliği

HostNameAcquisition sekmesi aşağıdaki görüntüye benzer.

Uygulamanız veya kaynak IP adresiniz HostNameAcquisition sekmesinde görünmüyorsa, kaynağa erişirken bir ağ izlemesi toplayın. Ağ trafiğinin alternatif bir yoldan geçip geçmediğini belirlemek için izlemeyi inceleyin.

Genel Güvenli Erişim istemcisindeki bilinen sınırlamalar nedeniyle aşağıdaki koşulların karşılandığından emin olun:

- IPv6 trafiği kullanılmıyor

- Güvenli DNS web tarayıcısında devre dışı bırakıldı

- DNS çözümlemesi ve önbelleğe alma tarayıcıda devre dışı bırakıldı

Not

İlk iki koşulu uygulamak için bkz. IPv6'yı devre dışı bırakma ve DNS güvenliğini sağlama.

Cihazınız alternatif bir web ara sunucusu mu yoksa güvenli erişim hizmeti kenarı (SASE) çözümü mü kullanıyor? Bu durumda web proxy'si veya SASE çözümünü, Genel Güvenli Erişim ağından geçmeyi amaçlayan trafiği almaya çalışmaması için yapılandırın. Web proxy'sinde bu yapılandırma değişikliğini yapmayı öğrenmek için bkz . Ara sunucu yapılandırma örneği.

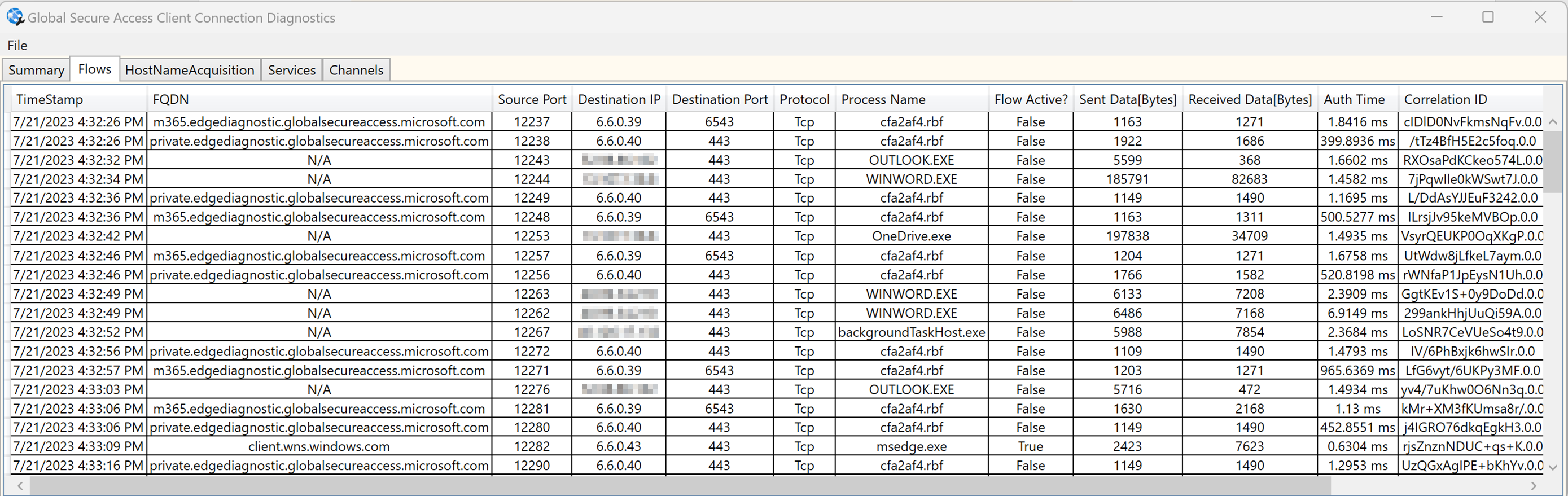

Akışlar sekmesi

Akışlar sekmesi, yapılan tüm bağlantıların listesini görüntüler. Listelenen bağlantılardan bazıları Genel Güvenli Erişim ağı üzerinden, bazıları ise doğrudan yönlendirilir. Liste tablo biçiminde gösterilir ve aşağıdaki sütunlara sahiptir:

- Zaman damgası

- FQDN

- Kaynak Bağlantı Noktası

- Hedef IP

- Hedef Bağlantı Noktası

- Protokol

- İşlem Adı

- Akış Etkin mi?

- Gönderilen Veriler[Bayt]

- Alınan Veriler[Bayt]

- Kimlik Doğrulama Zamanı

- Bağıntı Kimliği

Akışlar sekmesi aşağıdaki görüntüde gösterilmiştir.

Bu sekme, Genel Güvenli Erişim istemcisinin aşağıdaki öğeleri nasıl işlediğini gösterir:

- Ağ trafiği

- Alınan Connections

- Atlanmayan Connections

Genel Güvenli Erişim istemcisinde "Akışlar", Genel Güvenli Erişim trafik günlüklerindeki "Connections" ile aynıdır. Alınan trafik (yani 6,6 olan trafik) için Akışlar sekmesindeki bağıntı kimliğini kullanabilmeniz gerekir.x. Microsoft Entra yönetim merkezi karşılık gelen girişleri bulmak için x serisi hedef IP adresi). Yönetim merkezinde Genel Güvenli Erişim>İzleyicisi>Trafik günlükleri'ni seçin. Bağlantı Tanılama aracındaki "Bağıntı Kimliği", trafik günlüğü etkinlik ayrıntılarındaki "connectionId" alanına eşdeğerdir. Daha fazla bilgi için bkz. Genel Güvenli Erişim (önizleme) trafik günlüklerini kullanma.

Bağlantı için gönderilen ve alınan verileri de denetlemek isteyebilirsiniz. Çok az veri gönderildiğini ve alındığını görürseniz bir sorun olabilir. Ya da tünel oturumu ayarlandı, ancak hiçbir veri aktarlanmadı.

3. Adım: Olay günlüklerini gözden geçirme

Genel Güvenli Erişim istemcisi ayrıntılı olay günlüğü desteğine sahiptir. Günlükleri görüntülemek için şu adımları izleyin:

Başlat'ı seçin ve Olay Görüntüleyicisi için arama yapın ve seçin.

Olay Görüntüleyicisi penceresinin konsol ağacında Uygulama ve Hizmet günlükleri>Microsoft>Windows>Microsoft Genel Güvenli Erişim İstemcisi'ni genişletin.

Microsoft Genel Güvenli Erişim İstemcisi düğümünde İşletim günlüğü'nü seçin. Bu günlükte, aşağıdaki kategorilere ait olayları bulabilirsiniz:

- Bağlantı işleme ve hatalar

- Kimlik doğrulama işleme ve hatalar

Microsoft Genel Güvenli Erişim İstemcisi düğümünde Hata Ayıklama günlüğünü seçin. Bu günlük aşağıdaki kategorilere ait olayları içerir:

- Ayrıntılı trafik akışı işleme

- Alınan veya alınmamış trafik

Üçüncü taraf bilgileri hakkında yasal uyarı

Bu makalede adı geçen üçüncü taraf ürünleri Microsoft'tan bağımsız şirketler tarafından üretilmektedir. Microsoft, bu ürünlerin performansı veya güvenilirliği ile ilgili örtük veya başka türlü hiçbir garanti vermez.

Yardım için bize ulaşın

Sorularınız veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteği isteyin. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin