Azure Batch hesabında veya havuzunda yönetilen kimlikleri kullanma

Bu makalede, yönetilen kimliklerin Microsoft Azure Batch hesabında veya toplu iş havuzunda nasıl kullanılacağı açıklanmaktadır. Makalede, yönetilen kimlikleri toplu iş havuzu yerine bir toplu iş hesabında yapılandırmanız gerektiği açıklanır. Yönetilen kimlik kullanımı bazı hata durumlarında karışıklığa neden olabileceğinden farklı davranış senaryolarını da özetler.

Önkoşullar

Depolama hesabınızı batch hesabınızla kullanılacak şekilde ayarlama

Toplu iş hesabınızda yönetilen kimlikleri ayarlamak istiyorsanız, önce depolama hesabınızı toplu iş hesabı otomatik fırtınası olarak kullanılacak şekilde ayarlamanız gerekir. Bu otomatik fırtınası, uygulama paketlerini ve görev kaynak dosyalarını depolamak için kullanılır. Otomatik fırtınası yapılandırmak için depolama hesabını toplu iş hesabınıza bağlamanız gerekir. Ayrıca otomatik fırtınası hesabını, kimlik doğrulama modu olarak batch hesabıyla yönetilen kimlikleri kullanacak şekilde ayarlamanız gerekir.

Bu kurulumu tamamlamak için şu adımları izleyin:

Azure portalBatch hesapları'nı arayın ve seçin.

Toplu iş hesapları listesinde, toplu iş hesabınızın adını seçin.

Toplu iş hesabının gezinti bölmesinde Ayarlar başlığını bulun ve depolama hesabı'nı seçin.

DEPOLAMA HESABI BİlGİLerİ bölümünde Depolama hesabı seçin'i seçin.

Depolama hesabınızı seçmeyi bitirdikten sonra DEPOLAMA HESABI BİlGİLerİ bölümüne dönün ve Kimlik doğrulama modu alanını Batch Hesabı Yönetilen Kimliği olarak değiştirin.

Batch hesabınızda yönetilen kimliği ayarlama

Not

Bu bölümde ele alınan etkileşim, bir toplu iş hesabı ile Azure Depolama veya Azure Key Vault arasındadır. Toplu iş düğümleri ile diğer Azure kaynakları arasındaki etkileşim için sonraki bölüme bakın (Toplu iş havuzunuzda yönetilen kimliği ayarlama).

Bir toplu iş hesabında yönetilen kimliği yapılandırarak, toplu iş hesabının yalnızca diğer hizmetlerde kimlik doğrulaması için izin verirsiniz. Bu yapılandırma, toplu iş düğümlerinde veya toplu iş havuzu sanal makinelerinde (VM) kimlik doğrulaması yapmanıza izin vermez.

Batch hesabınızda yönetilen kimliği yapılandırırken iki seçeneğiniz vardır: sistem tarafından atanan yönetilen kimliği etkinleştirin veya toplu iş hesabı için ayrı bir kullanıcı tarafından atanan yönetilen kimlik oluşturun .

Batch hesabınızda yönetilen kimliği ayarlamak için şu adımları izleyin:

Azure portalBatch hesapları'nı arayın ve seçin.

Toplu iş hesapları listesinde, toplu iş hesabınızın adını seçin.

Toplu iş hesabının gezinti bölmesinde Ayarlar başlığını bulun ve kimlik'i seçin.

Kimlik türü başlığında Sistem tarafından atanan (sistem tarafından atanan yönetilen kimlik için) veya Kullanıcı tarafından atanan (kullanıcı tarafından atanan yönetilen kimlik için) öğesini seçin.

Bu yapılandırmayı tamamladıktan sonra toplu iş hesabınızın genel bakış sayfasına dönün. Sayfanın Temel Parçalar bölümünde JSON Görünümü'nü seçin. Yönetilen kimliğin JSON gösterimi aşağıdaki biçimlerden birinde görünür:

Sistem tarafından atanan yönetilen kimlik

"identity": { "principalId": "<principal-guid>", "tenantId": "<tenant-guid>", "type": "SystemAssigned" }Kullanıcı tarafından atanan yönetilen kimlik

"identity": { "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>": { "principalId": "<principal-guid>", "clientId": "<client-guid>" } } }

Otomatik fırtınası hesabınıza erişmek için yönetilen kimlik kullanma

Batch hesabınızın yönetilen kimlik özelliği, toplu iş hesabınıza uygulama paketi yükleme gibi belirli görevler için kullanılır. Uygulama paketini karşıya yüklemek için Azure portal toplu iş hesabınıza genel bakış sayfasına gidin, Uygulamalar>Ekle'yi seçin ve karşıya yüklemeyi tamamlamak için portal yönergelerini izleyin. Azure Batch, uygulama paketini otomatik fırtınası hesabında depolar. Daha önce batch hesabının kimlik doğrulama modunu Batch Hesabı Yönetilen Kimliği olarak ayarladığınızdan, sistem otomatik fırtınası hesabına erişmek için kimlik bilgilerini toplu iş hesabınızın yönetilen kimliğinden alır.

Yönetilen kimliğin otomatik fırtınası hesabında yeterli izne sahip olup olmadığını denetlemeniz gerekebilir. Bu izinleri denetlemek için şu adımları izleyin:

Azure portalDepolama hesapları'nı arayın ve seçin.

Depolama hesapları listesinde otomatik fırtınası hesabınızın adını seçin.

Depolama hesabının gezinti bölmesinde Access Control (IAM) öğesini seçin.

Access Control (IAM) sayfasında Erişimi denetle düğmesini seçin.

Erişimi denetle bölmesinde Yönetilen kimlik seçeneğini belirleyin.

Yönetilen kimlik alanında, izinlerini görüntülemek istediğiniz yönetilen kimliği seçin.

Geçerli rol atamaları sekmesinde, uygulama paketini karşıya yüklemek için yeterli izinlere sahip atanmış bir rol olup olmadığını denetleyin. Böyle bir rol ataması yoksa, uygulama paketini batch hesabınıza yüklemeye çalıştığınızda Azure portal bildirimlerinizde aşağıdaki hata iletisi görüntülenir:

Paket adı>.zipkarşıya <yükleme hatası

Karşıya Dosya Yükleme, karşıya yükleme sırasında beklenmeyen bir hatayla karşılaştı.

Bu karşıya yükleme hatasıyla karşılaşırsanız, karşıya yükleme isteğinin HTTP Arşivi (.har) dosyasını denetleyin. Ad ön ekini batch (örneğin, batch?api-version=2020-06-01) içeren bir POST isteği olacaktır ve 200 HTTP durumunu görürsünüz. Yükte, toplu iş hesabınıza gönderilen gerçek PUT isteğini fark edeceksiniz. PUT isteğine verilen yanıtta 409 HTTP durumu gösterilir. Tam hata yanıtı aşağıdaki metne benzer:

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

0: {name: "<response-guid>", httpStatusCode, 409,...}

content: {error: {code: "AutoStorageNoPermission",...}}

error: {code: "AutoStorageNoPermission",...}

code: "AutoStorageNoPermission"

message: "The managed identity does not have permission to access auto storage account. Please use Azure RBAC to assign the managed identity access to auto storage."

target: "BatchAccount"

contentLength: 318

Bu hata, toplu iş hesabınızda sistem tarafından atanan veya kullanıcı tarafından atanan yönetilen kimliğinizin otomatik fırtınası hesabında eylem yapmak için yeterli izne sahip olmadığı anlamına gelir.

Anahtar kasanıza erişmek için yönetilen kimlik kullanma

Azure Key Vault erişmek için yönetilen kimlik kullanma hakkında bilgi için bkz. Azure Key Vault ve Yönetilen Kimlik ile Azure Batch hesabınız için müşteri tarafından yönetilen anahtarları yapılandırma.

Toplu iş havuzunuzda yönetilen kimliği ayarlama

Not

Bu bölümde ele alınan etkileşim, bir toplu iş düğümü ile diğer Azure kaynakları arasındadır. Bir toplu iş hesabı ile Azure Depolama veya Azure Key Vault arasındaki etkileşim için önceki bölüme (Toplu iş hesabınızda yönetilen kimliği ayarlama) bakın.

Azure Batch düğümlerinin diğer Azure kaynaklarına erişmesine izin vermek istiyorsanız, Azure Batch havuzunda yapılandırılmış bir yönetilen kimlik kullanın.

Otomatik fırtınası hesabının kimlik doğrulama modu Batch Hesabı Yönetilen Kimliği olarak ayarlanırsa, Azure Batch düğümleri yönetilen kimlik belirteçlerini alır. Düğümler, Azure Örnek Meta Veri Hizmeti (IMDS) kullanarak Microsoft Entra kimlik doğrulaması aracılığıyla kimlik doğrulaması yapmak için yönetilen kimlik belirteçlerini kullanır.

Azure toplu iş havuzu, yönetilen kimliğin yalnızca kullanıcı tarafından atanan sürümünü destekler. Bu nedenle, Azure Batch hesabınızla aynı kiracıda kullanıcı tarafından atanan bir yönetilen kimlik oluşturmanız gerekir. Ayrıca, depolama veri düzleminde (örneğin, Depolama Blobu Veri Sahibi aracılığıyla) kullanıcı tarafından atanan yönetilen kimliğe izin vermeniz gerekir.

Yönetilen kimliği otomatik fırtınası hesabına erişen düğümle ilişkilendirme

İşlem düğümlerinin otomatik fırtınasına erişmek için kullandığı kullanıcı tarafından atanan kimlik için, bu kimlik başvuruyu otomatik fırtınasına erişmesi gereken işlem düğümlerine sahip havuzlara atamanız gerekir. (Bu gereksinimle ilgili ayrıntılar, özelliğindeki Batch Hesabı - Güncelleştirmenin AutoStorageBaseProperties REST API'sinde nodeIdentityReference açıklanmıştır.) Bu nedenle düğüm kimliği başvurunuzu Azure portal iki yerde yapılandırmanız gerekir:

Batch hesabı otomatik fırtınası hesabındaki Düğüm kimliği başvurusu

Toplu iş havuzunda Kullanıcı tarafından atanan yönetilen kimlik

Önemli

Havuz kimliğinde birden fazla kullanıcı tarafından atanan yönetilen kimlik tanımlayabilirsiniz. Ancak, düğüm kimliği başvurusunda tanımlananın havuz kimliğinde de tanımlanması gerekir.

Otomatik fırtınası hesabının düğüm kimliği başvuruyu ayarlama

Otomatik fırtınası hesabınızda düğüm kimliği başvurunuzu ayarlamak için şu adımları izleyin:

Azure portalBatch hesapları'nı arayın ve seçin.

Toplu iş hesapları listesinde, toplu iş hesabınızın adını seçin.

Toplu iş hesabının gezinti bölmesinde Ayarlar başlığını bulun ve depolama hesabı'nı seçin.

DEPOLAMA HESABI BİlGİLerİ bölümünde Depolama hesabı seçin'i ve ardından otomatik fırtınası hesabınızı seçin.

Düğüm kimliği başvurusu başlığına gidin ve Ekle'yi seçin.

Kullanıcı tarafından atanan yeni düğüm kimliği başvurunuzu ekleme işlemini tamamlayın.

Toplu iş havuzunun kullanıcı tarafından atanan yönetilen kimliğini ayarlama

Toplu iş havuzunuzda kullanıcı tarafından atanan yönetilen kimliği ayarlamak için şu adımları izleyin:

Azure portalBatch hesapları'nı arayın ve seçin.

Toplu iş hesapları listesinde, toplu iş hesabınızın adını seçin.

Toplu iş hesabının gezinti bölmesinde Özellikler başlığını bulun ve Havuzlar'ı seçin.

Toplu iş havuzu sayfasında Ekle'yi seçin.

Havuz ekle sayfasında bir Havuz Kimliği girin. Kimlik alanında Kullanıcı tarafından atanan'ı seçin.

Kullanıcı tarafından atanan yönetilen kimlik başlığını bulun ve Ekle'yi seçin.

Daha önce oluşturduğunuz düğüm kimliği başvurularını toplu iş havuzuna ekleme işlemini tamamlayın.

Toplu iş düğümünde yönetilen kimlik için kullanım örnekleri

Yönetilen kimliği bir toplu iş düğümü içinde aşağıdaki özellikler gibi farklı yollarla kullanabilirsiniz:

- Toplu iş havuzundan uygulama paketlerini indirme

- Görev kaynak dosyalarını toplu iş havuzundan indirme

Toplu iş havuzundan uygulama paketlerini indirme

Bir toplu iş havuzu oluşturduğunuzda, uygulama paketlerini havuz düzeyinde belirtebilirsiniz. Uygulama paketleri otomatik fırtınası hesabından indirilir ve bu havuzdaki tüm düğümlere yüklenir. Daha fazla bilgi için bkz. Uygulamaları karşıya yükleme ve yönetme. Toplu iş havuzu oluşturulurken başvurmadan önce uygulama paketlerini toplu iş hesabına yükleyin. Toplu iş havuzunuza uygulama paketleri eklemek için toplu iş hesabınızın Havuz ekle sayfasına gidin, İsteğE BAĞLI AYARLAR başlığını bulun ve uygulama paketleri'ni seçin.

Davranış senaryoları

Bu bölümde, aşağıdaki yönetilen kimlik parametreleri için düğüm çalışma durumu ve uygulama paketi indirmesinin durumu özetlenmiştir:

Yönetilen kimliğin düğüm kimliği başvurusunda verilip verilmediği

Yönetilen kimliğin otomatik fırtınası hesabında yeterli izinlere sahip olup olmadığı

Toplu iş havuzunun aynı yönetilen kimlik veya farklı bir yönetilen kimlik kullanılarak oluşturulup oluşturulmadığı

Azure portal düğüm ve paket indirme durumlarını toplu iş düğümünün genel bakış sayfasında bulabilirsiniz. Bu sayfaya ulaşmak için toplu iş havuzunun gezinti bölmesinin Genel başlığını bulun, Düğümler'i seçin ve ardından görmek istediğiniz düğümün adını seçin.

Aşağıdaki tabloda, bir toplu iş havuzu içindeki yönetilen kimlik ve uygulama paketlerini içeren dört davranış senaryosu özetlenmiştir.

| Senaryo numarası | Yönetilen kimlik kullanımı | Otomatik fırtınası hesabındaki yönetilen kimlik izinleri | Havuz oluşturma belirtimi | Düğüm durumu | Paket indirme durumu |

|---|---|---|---|---|---|

| 1 | Düğüm kimliği başvurusunda verilen | Yeterli izinler | Havuzda aynı yönetilen kimlik kullanılarak oluşturuldu | Başarıyla başlatıldı | Kök/uygulamalar dizinindeki düğüme indirildi |

| 2 | Düğüm kimliği başvurusunda verilen | Yetersiz izinler | Havuzda aynı yönetilen kimlik kullanılarak oluşturuldu | Başarıyla başlatıldı, ancak Boşta durumunda | Düğüme indirilmedi |

| 3 | Düğüm kimliği başvurusunda verilmedi | Yeterli veya yetersiz izinler | Havuzda aynı veya farklı bir yönetilen kimlik kullanılarak oluşturulur | Başlangıç durumunda süresiz olarak takıldı | Düğüme indirilmedi |

| 4 | Düğüm kimliği başvurusunda verilen | Yeterli veya yetersiz izinler | Farklı bir yönetilen kimlik kullanılarak havuzda oluşturuldu | Kullanılamaz durum | Düğüme indirilmedi |

Senaryo 3'te, Azure Batch hizmeti düğümü başlatmaya çalıştığında düğüm kimliği başvurusu null olur. Bu, düğümün Başlangıç durumunda takılı kalmasına neden olur. Bu durumu doğrulamak için toplu iş havuzu düğümüne Genel Bakış sayfasına gidin ve toplu iş günlüklerini bir depolama kapsayıcısına yüklemek için Toplu iş günlüklerini karşıya yükle'yi seçin. Toplu iş günlüklerini karşıya yükle bölmesinde Azure Depolama kapsayıcınızı seçin, Depolama kapsayıcısı seç düğmesini seçin ve ardından depolama kapsayıcınızdan agent-debug.log dosyasını seçip indirin. Günlük dosyası , "havuz henüz tam olarak katılmadı, health=Status.TvmJoinPoolInProgress" iletisine sahip birden çok girdi içerir.

Senaryo 4'te, toplu iş havuzunu oluştururken birden fazla yönetilen kimlik tanımlayabilirsiniz. Düğüm kimliği başvurusunda tanımladığınız yönetilen kimlik havuz kimliğine eklenmezse ne olur? Bu durumda, Azure Batch hizmeti düğüm başvurusunda tanımlanan kimlikle eşleşen doğru yönetilen kimliği bulamaz. Bunun yerine hizmet aşağıdaki düğüm hata iletisini görüntüler:

Düğümde 1 hata var.

Düğümde bir hatayla karşılaşıldı

Kod: ApplicationPackageError

İleti:

Havuz için belirtilen bir veya daha fazla uygulama paketi geçersiz

Görev kaynak dosyalarını toplu iş havuzundan indirme

Görev oluştururken, görevde kullanılacak kaynak dosyalarını belirtebilirsiniz. Bu dosyalar, görev komutu çalıştırilmeden önce otomatik fırtınası hesabından düğüme otomatik olarak indirilir. Daha fazla bilgi için bkz. Azure Batch görevleri. Görev kaynak dosyalarını belirtmek için şu adımları izleyin:

Azure portalBatch hesapları'nı arayın ve seçin.

Toplu iş hesapları listesinde, toplu iş hesabınızın adını seçin.

Toplu iş hesabınızın gezinti bölmesinde Özellikler başlığını bulun ve İşler'i seçin.

İşler sayfasında Ekle'yi seçin.

İş ekle bölmesinde gerekli alanları doldurun ve tamam'ı seçin.

Toplu işleminizin gezinti bölmesinde Genel başlığını bulun ve Görevler'i seçin.

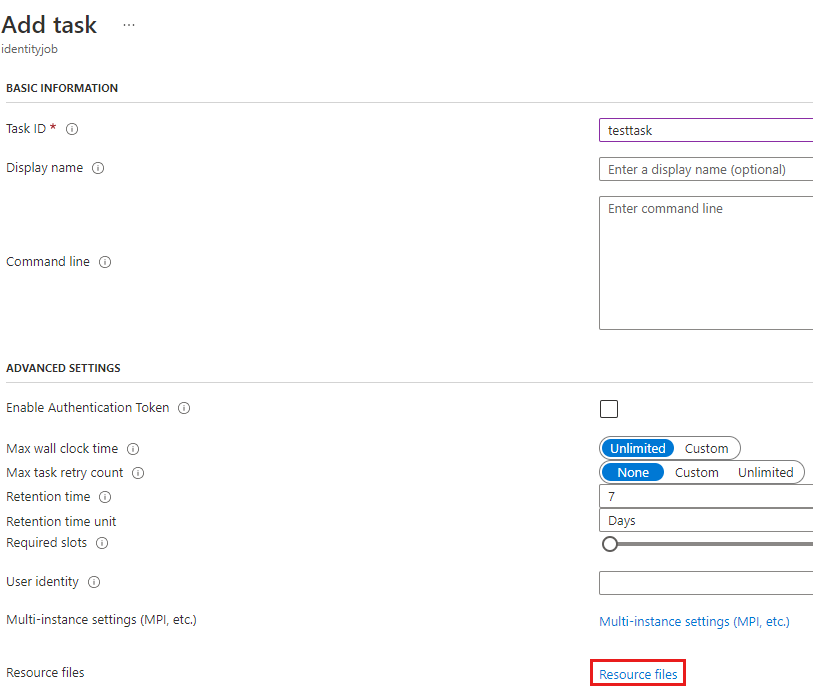

Görevler sayfasında Ekle'yi seçin.

Görev Ekle bölmesinde gerekli alanları doldurun. Ardından GELİşMİş AYARLAR başlığını bulun ve Kaynak dosyaları'nı seçin.

Aşağıdaki tabloda açıklanan yöntemleri kullanarak kaynak dosyalarını belirtebilirsiniz.

| Yöntem | Notlar |

|---|---|

| Otomatik fırtınası kapsayıcısı | Kimlik başvurusu Yok olarak görünür ve değiştirilemez. Düğüm, kaynak dosyalarını almak için otomatik fırtınası hesabına erişir. |

| Kapsayıcı URL'si veya HTTP URL'si | Bu Azure Depolama hesabında kimlik başvurusu için yeterli izin yapılandırıldıysa ve kimlik toplu iş havuzuna eklendiyse başka bir Azure Depolama hesabının URL'sini tanımlayabilirsiniz. |

Otomatik fırtınası hesabına erişmeniz gerekiyorsa, kimlik hem düğüm kimliği başvurusunda hem de havuz kimliğinde tanımlanmalıdır.

Kaynak dosya tanımlarını belirttiğinizde Blob ön eki ve Dosya yolu parametreleri isteğe bağlıdır. Blob ön eki belirli blobları filtrelemek için kullanılır. Dosya yolu, blob dosyalarını depolamak için düğümde bir alt klasör oluşturmak için kullanılır. Dosya yolu tanımlanmamışsa, dosyalar her görevin yolunda (root/wd) depolanır.

| Kaynak dosya türü | Değer | Blob ön eki | Dosya yolu | Dosya modu (yalnızca Linux) | Kimlik başvurusu |

|---|---|---|---|---|---|

| AutoStorageContainerName | <uygulama adı> | mypath1 | |||

| StorageContainerUrl | <https:// account-name.blob.core.windows.net/con> | mypath2 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> | ||

| HttpUrl | <https:// account-name.blob.core.windows.net/con/api.crt> | mypath3 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> |

Davranış senaryoları

Aşağıdaki tabloda, toplu iş havuzu oluşturmak için yönetilen kimlik kullandığınızda ve ardından otomatik fırtınası kapsayıcısından blob almak için kaynak dosyaları içeren bir görev oluşturduğunuzda ortaya çıkabilecek dört davranış senaryosu özetlenmiştir.

| Senaryo numarası | Yönetilen kimlik kullanımı | Otomatik fırtınası hesabındaki yönetilen kimlik izinleri | Havuz oluşturma belirtimi | Sonuç |

|---|---|---|---|---|

| 1 | Düğüm kimliği başvurusunda verilen | Yeterli izinler | Havuzda aynı yönetilen kimlik kullanılarak oluşturuldu | Blob dosyası, görev genel bakış sayfasında gösterildiği gibi root/wd/<file-path> dizinindeki düğüme başarıyla indirilir |

| 2 | Düğüm kimliği başvurusunda verilen | Yetersiz izinler | Havuzda aynı yönetilen kimlik kullanılarak oluşturuldu | ResourceContainerAccessDenied hatası nedeniyle görev başarısız oluyor, "Belirtilen Azure Blob kapsayıcılarından birine erişim reddedildi" hata iletisi |

| 3 | Düğüm kimliği başvurusunda verilmedi | Yeterli veya yetersiz izinler | Havuzda aynı veya farklı bir yönetilen kimlik kullanılarak oluşturulur | ResourceContainerAccessDenied hatası nedeniyle görev başarısız oluyor, "Belirtilen Azure Blob kapsayıcılarından birine erişim reddedildi" hata iletisi |

| 4 | Düğüm kimliği başvurusunda verilen | Yeterli veya yetersiz izinler | Farklı bir yönetilen kimlik kullanılarak havuzda oluşturuldu | ResourceContainerListMiscError hatası nedeniyle görev başarısız oluyor, "Belirtilen Azure Blob kapsayıcılarından biri listelenirken çeşitli hatayla karşılaşıldı" hata iletisi |

Blob alma görevinin başarısız olduğu senaryolarda, Azure portal Görevler sayfasına gidin ve hata kodunun yanında görünen görevin adını seçin. Ardından görev sayfasının gezinti bölmesinde Genel başlığını bulun, Özellikler'i ve ardından Json Görünümü'nü seçin. Özelliklerin JSON görüntüsü, ilgili hata iletisini ve başarısız görevle ilgili diğer ayrıntıları gösterir. Örneğin, senaryo 4'te ResourceContainerListMiscError hatası "HTTP 400 Hatalı İstek" hatası nedeniyle başarısız oluyor. Bunun nedeni, düğüm kimliği başvurusunda tanımlanan yönetilen kimliğin havuz kimliği yapılandırmasında tanımlanan yönetilen kimliklerden hiçbiri ile eşleşmemesidir.

Yönetilen kimliğinizin Azure kaynaklarına erişebildiğini doğrulayın

Windows'ta bir Azure Batch düğümüne atanmış yönetilen kimliğin Azure kaynaklarına (depolama hesabı gibi) erişmek için yeterli izinlere sahip olduğunu doğrulamak için şu adımları izleyin:

Not

Bu yordam, depolama hesabına erişmek ve yeterli izinleri denetlemek için geçerli bir kimlik kimliğine sahip bir belirteç almak için yapmanız gereken son adıma öykünmektedir. Kimlik düğüm kimliği başvurusunda tanımlanmamışsa, düğüm kimlik kimliğini alamaz. Bu durumda, son adımı yürütmeden önce tüm işlem zaten engellenir. Bu yordamı gerçekleştirmeden önce, kimliğin düğüm kimliği başvurusunda tanımlandığını doğrulayın.

Düğüme bağlanmak için Uzak Masaüstü Protokolü'nü (RDP) kullanın.

Postman'de, üst bilgiyi içeren

Metadata: truebir GET isteğini aşağıdaki URL'ye gönderin:http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01& resource=https://storage.azure.com/& mi_res_id=/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>

169.254.169.254IP adresi, Azure Örnek Meta Veri Hizmeti (IMDS) olarak da bilinir. IMDS, VM örneği hakkında bilgi sağlar. Bu VM örneği bilgilerine sahipseniz, yönetilen kimlik için belirteç istemek için VM'yi kullanabilirsiniz.URL'deki

mi_res_idparametre değeri kalın yazı tipindedir. Bu, havuz kimliğinde tanımladığınız kullanıcı tarafından atanan yönetilen kimliğin kaynak kimliğidir. Bu kaynak kimliğini, istemci kimliği ve asıl kimlikle birlikte bulmak için şu adımları izleyin:Azure portalBatch hesapları'nı arayın ve seçin.

Toplu iş hesapları listesinde, toplu iş hesabınızın adını seçin.

Toplu iş hesabının gezinti bölmesinde Özellikler başlığını bulun ve Havuzlar'ı seçin.

Toplu iş havuzları listesinde, toplu iş havuzunuzun adını seçin.

Toplu iş havuzunun gezinti bölmesinde Genel başlığını bulun ve Özellikler'i seçin.

Havuz özellikleri sayfasında Json görünümü'nü seçin.

JSON metninde

identity/userAssignedIdentitieslisteyi bulun. Kullandığınız kullanıcı tarafından atanan yönetilen kimlik için aşağıdaki özelliklerin değerlerini kopyalayın:resourceId-

clientId(GUID) -

principalId(GUID)

Postman'de URL'yi gönderdikten sonra, JSON yanıtının Gövdesi (taşıyıcı belirteci olarak da bilinen uzun bir metin dizesi) ve

client_id(GUID) girdileriniaccess_tokeniçerir. Yanıtclient_iddeğeri, toplu iş havuzu özellikleri sayfasından kopyaladığınız değerle eşleşmelidirclientId.Tam taşıyıcı belirtecini kopyalayın ve ardından blobu otomatik fırtınası hesabınızdan alarak Postman'da test edin. Bu örnekte yönetilen kimliğin depolama alanına erişim izni yoktur. Bu nedenle, otomatik fırtınası hesabı bir HTTP 403 hatası döndürerek yanıt verir (AuthorizationPermissionMismatch hatası, "Bu istek bu izni kullanarak bu işlemi gerçekleştirmek için yetkilendirilmedi").

Not

Blobu almak için x-ms-version üst bilgisi gereklidir. Daha fazla bilgi için bkz. Azure Depolama Get Blob API'si.

Üçüncü taraf bilgileri hakkında yasal uyarı

Bu makalede adı geçen üçüncü taraf ürünleri Microsoft'tan bağımsız şirketler tarafından üretilmektedir. Microsoft, bu ürünlerin performansı veya güvenilirliği ile ilgili örtük veya başka türlü hiçbir garanti vermez.

Üçüncü tarafla iletişim sorumluluk reddi

Microsoft, bu konu hakkında ek bilgi bulmanıza yardımcı olmak için üçüncü taraf iletişim bilgileri sağlar. Bu iletişim bilgileri önceden haber verilmeksizin değiştirilebilir. Microsoft, üçüncü taraf iletişim bilgilerinin doğruluğunu garanti etmez.

Yardım için bize ulaşın

Sorularınız veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteği isteyin. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.