Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makale, Windows Yönetim Araçları (WMI) yapılandırmasını gözden geçirmeyi ve WMI bağlantısı veya erişim sorunlarını tanılamayı ve gidermeyi kapsar.

Aşağıda, karşılaşabileceğiniz WMI yapılandırması veya bağlantı sorunlarının bazı örnekleri verilmiştir. Sorunlar WMI kullanan veya WMI'ye bağımlı olan farklı ürün ve uygulamalardan kaynaklanıyor.

Küme Oluşturma Sihirbazı uzak bir makineye (küme düğümü) bağlanmayı dener ancak verileri alamaz.

Active Directory rol yükleyicisi konak makinesiyle iletişim kurmaya çalıştığında, Active Directory Etki Alanı Hizmetleri Yapılandırma Sihirbazı aşağıdaki hatayla başarısız olur:

Adprep, Windows Yönetim Araçları (WMI) aracılığıyla sunucudan

testbox.contoso.comveri alamadı.

Yerel WMI sorgusu PowerShell cmdlet'ini

Get-WmiObjectkullanamıyor ve "Erişim reddedildi" hatasını alıyor.

Bağlantı akışı

WMI bağlantısında birden çok bileşen ve katman vardır. Aşağıdaki bileşenler üst düzeyde yer almaktadır:

WMI bağlantısını veya sorgusunu başlatan istemci veya yönetim uygulaması

Yerel ve uzak işlemler arası iletişimler (IPC) için kullanılan Bileşen Nesne Modeli (COM) veya Dağıtılmış Bileşen Nesne Modeli (DCOM) bileşeni

Aktarım veya ağ katmanı (Uzaktan Yordam Çağrısı (RPC))

WMI deposu ve WMI hizmeti

WMI sağlayıcısı

Yönetilen nesneler

Sorunu tanımlama

Hatanın veya hatanın nerede oluştuğuna veya hatayı döndüren bileşene bağlı olarak, sorunlar aşağıdaki gibi kategorilere ayırılabilir:

- Bağlantı sorunları

- Erişim sorunları

- Temel WMI sağlayıcısı hata kodları

Bağlantı sorunları

WMI altyapısına yerel veya uzaktan bağlantı kurulmadan önce oluşan wmi bağlantı hatası, bağlantı sorunu olarak kabul edilir.

Sorun veya hata, COM/DCOM mimarisi tarafından yerel olarak veya uzaktan, aktarım katmanı (RPC) veya güvenlik duvarı tarafından döndürülür. Bağlantı sorunlarıyla ilgili çeşitli hatalar oluşabilir, ancak en yaygın hatalar şunlardır:

-

0x800706BA

HRESULT_FROM_WIN32(RPC_S_SERVER_UNAVAILABLE) -

0x80041015

Normal işlemi engelleyen ağ hatası oluştu.

Erişim sorunları

Bir veya daha fazla WMI bileşeni için erişim hatası veya izin eksikliği nedeniyle wmi bağlantısı veya sorgusu başarısız olduğunda bir erişim sorunu oluşur.

Başka bir deyişle, WMI altyapısında COM/DCOM, WMI ad alanları, WMI deposu ve sağlayıcılar gibi birden çok alan vardır ve kullanıcıların bunlara erişmek, bunları kullanmak veya bunlarla etkileşime geçmek için uygun izinlere sahip olması gerekir. İzin veya kısıtlama olmaması WMI bağlantı hatalarına neden olur ve aşağıdaki hataları alabilirsiniz:

-

0x80070005

E_ACCESS_DENIED

DCOM güvenliği tarafından erişim reddedildi -

0x80041003

WBEM_E_ACCESS_DENIED

Sağlayıcı tarafından erişim reddedildi

Temel WMI sağlayıcısı hata kodları

WMI ile başarılı bir bağlantı ve doğru izinlere sahip olduktan sonra bile, sorguyla ilgili temel bir sorun, sağlayıcı tarafından döndürülen bir hata, geçersiz bir sınıf veya geçersiz bir ad alanı nedeniyle WMI sorgusu veya bağlantısı başarısız olabilir.

Sorun çeşitli nedenlerden kaynaklanıyor olabilir ve hatalar çoğunlukla WMI hizmeti tarafından döndürülür.

Bu gibi durumlarda, döndürülen hata kodu sorunu anlamanıza yardımcı olur. Bazı hata kodları şunlardır:

-

0x80041002 - WBEM_E_NOT_FOUND

-

0x80041004 - WBEM_E_PROVIDER_FAILURE

-

0x80041062 - WBEM_E_PRIVILEGE_NOT_HELD

-

0x8004100E - WBEM_E_INVALID_NAMESPACE

-

0x80041010 - WBEM_E_INVALID_CLASS

-

0x80041011 - WBEM_E_PROVIDER_NOT_FOUND

-

0x80041012 - WBEM_E_INVALID_PROVIDER_REGISTRATION

-

0x80041013 - WBEM_E_PROVIDER_LOAD_FAILURE

WMI altyapısı tarafından döndürülen hataların tam listesi WMI Hata Sabitleri'nde listelenir.

Yapılandırmayı denetleme

Sorunun, döndürülen hataya veya hataya bağlı olarak bir bağlantı veya erişim sorunu olduğunu doğrulayabilirseniz, mevcut WMI yapılandırmasını denetleyin veya kullanıcının uygun izinlere sahip olduğundan emin olun.

- Varsayılan olarak, WMI ad alanına yalnızca Yöneticiler grubunun üyeleri uzaktan erişebilir.

- WMI kullanarak uzak bilgisayara bağlanmak için, bağlantı için doğru DCOM ayarlarının ve WMI ad alanı güvenlik ayarlarının etkinleştirildiğinden emin olun.

- WMI, uzak bağlantıdaki hedef bilgisayarın gerektirdiği varsayılan kimliğe bürünme, kimlik doğrulaması ve kimlik doğrulama hizmeti (NTLM veya Kerberos) ayarlarına sahiptir. Yerel makineniz, hedef sistemin kabul etmediği farklı varsayılan değerleri kullanabilir. Bu ayarları bağlantı çağrısında değiştirebilirsiniz.

- Yerel bilgisayardaki WMI bağlantıları varsayılan kimlik doğrulama düzeyine

PktPrivacysahiptir. - WMI uzak bağlantıları Kullanıcı Hesabı Denetimi (UAC) ve Windows Güvenlik Duvarı'nı etkiler.

Yönetici olmayan bir kullanıcının bir bilgisayara uzaktan erişmesine izin vermek için DCOM güvenliğini ayarlama

Denetim Masası'deki Yönetim Araçları'ndabulunan DCOM Yapılandırma yardımcı programını (DCOMCnfg.exe) kullanarak WMI için DCOM ayarlarını yapılandırabilirsiniz.

Bu yardımcı program, belirli kullanıcıların DCOM aracılığıyla bilgisayara uzaktan bağlanmasını sağlayan ayarları kullanıma sunar. Bu yardımcı programla, wmi hizmetini başlatacak, erişecek ve yapılandıracak güvenliği ayarlayabilirsiniz.

Aşağıdaki yordamda, belirli kullanıcılara ve gruplara DCOM uzaktan başlatma ve etkinleştirme izinlerinin nasıl verileceği açıklanmaktadır.

A bilgisayarı B bilgisayarına uzaktan bağlanıyorsa, B bilgisayarında Administrators grubunun parçası olmayan bir kullanıcının veya grubun B bilgisayarında DCOM başlatma ve etkinleştirme çağrılarını yürütmesine izin vermek için B bilgisayarında bu izinleri ayarlayabilirsiniz.

Bir kullanıcıya veya gruba el ile DCOM uzaktan başlatma ve etkinleştirme izinleri vermek için şu adımları izleyin:

- Çalıştırmayı Başlat'ı>, DCOMCNFG yazın ve tamam'ı seçin.

- Bileşen Hizmetleri penceresinde Bileşen Hizmetleri> genişletin. Bilgisayarım'a sağ tıklayın ve Özellikler'i seçin.

- Bilgisayarım Özellikleri iletişim kutusunda COM Güvenliği sekmesini seçin.

- Başlatma ve Etkinleştirme İzinleri'nin altında Sınırları Düzenle'yi seçin.

- Başlat ve Etkinleştirme İzni iletişim kutusunda, adınız veya grubunuz Grup veya kullanıcı adları listesinde görünmüyorsa Ekle'yiseçin. Kullanıcıları, Bilgisayarları veya Grupları Seç iletişim kutusunda Seçecek nesne adlarını girin kutusuna adınızı ve grubunuzu ekleyin ve ardından Tamam'ı seçin.

- Başlatma ve Etkinleştirme İzni iletişim kutusunda, Grup veya kullanıcı adları listesinden kullanıcınızı ve grubunuzu seçin. <kullanıcı veya grup>içinİzinleri altında, Uzaktan Başlatma için İzin Ver ve Uzaktan Etkinleştirme izinleriniTamamseçeneğini belirleyin.

Aşağıdaki yordamda, belirli kullanıcılara ve gruplara DCOM uzaktan erişim izinlerinin nasıl verileceği açıklanmaktadır. A bilgisayarı B bilgisayarına uzaktan bağlanıyorsa, B bilgisayarındaki Administrators grubunun parçası olmayan bir kullanıcının veya grubun B bilgisayarına bağlanmasına izin vermek için bu izinleri B bilgisayarında ayarlayabilirsiniz.

DCOM uzaktan erişim izinleri vermek için şu adımları izleyin:

- Çalıştırmayı Başlat'ı>, DCOMCNFG yazın ve tamam'ı seçin.

- Bileşen Hizmetleri penceresinde Bileşen Hizmetleri> genişletin. Bilgisayarım'a sağ tıklayın ve Özellikler'i seçin.

- Bilgisayarım Özellikleri iletişim kutusunda COM Güvenliği sekmesini seçin.

- Erişim İzinleri'nin altında Sınırları Düzenle'yi seçin.

- Erişim İzni iletişim kutusunda, Grup veya kullanıcı adları kutusunda ANONIM OTURUM AÇMA'yıseçin. ANONIM OTURUM AÇMA İzinleri'nin altında Uzaktan Erişim izni için İzin Ver'iişaretleyin ve ardından Tamam'ı seçin.

Not

Kullanıcıyı hedef makinedeki Dağıtılmış COM Kullanıcıları grubuna yerel olarak da ekleyebilirsiniz. Varsayılan olarak, bu grup herhangi bir Windows makinesinde COM/DCOM'a erişmeye yönelik tüm izinlere sahiptir.

Kullanıcıların belirli bir WMI ad alanına erişmesine izin verme

Bir ad alanı için WMI Denetimi'ndeUzaktan Etkinleştirme iznini ayarlayarak kullanıcıların belirli bir WMI ad alanına erişmesine izin verebilir veya izin verilmiyebilirsiniz. Kullanıcı erişmesine izin verilmeyen bir ad alanına bağlanmaya çalışırsa, kullanıcı hata 0x80041003 alır.

Varsayılan olarak, bu izin yalnızca yöneticiler için etkinleştirilir. Yönetici, yönetici olmayan bir kullanıcı için belirli WMI ad alanlarına uzaktan erişimi etkinleştirebilir.

Aşağıdaki yordam, yönetici olmayan bir kullanıcı için Uzaktan Etkinleştirme izinlerini ayarlar.

WMIMGMT.msc kullanarak uzak bilgisayara bağlanın.

WMI Denetimi'ne sağ tıklayın ve Özellikler'i seçin.

Güvenlik sekmesinde ad alanını seçin ve Güvenlik'i seçin.

Not

Root\cimv2 varsayılan ad alanıdır.

Uygun hesabı bulun veya ekleyin ve izinler listesinde Uzaktan Etkinleştirme ve Güvenliği Okuma'yı işaretleyin.

Not

Aynı izinlerin alt klasöre veya alt ad alanına devralındığından emin olmak için Gelişmiş'i seçin. Ardından, hedeflenen kullanıcıyı seçin ve Bu ad alanı ve alt ad alanlarının Uygulandığı yer bölümünün altında seçildiğinden emin olun.

Belirli bir ad alanındaki belirli bir sınıfa bağlantıyı denetlemek için aşağıdaki adımları izleyerek Windows Yönetim Araçları Sınayıcısı (WBEMTEST) aracını kullanabilirsiniz:

- WBEMTEST'i yönetici olarak açın ve Bağlan'ı seçin. Varsayılan olarak, konsol yerel WMI'nin Root\cimv2 ad alanına bağlanır.

- Ad alanını, bağlantıyı test etmeye çalıştığınız ad alanıyla değiştirin. Uzak bir makineyse, \\machinename<\>Root\cimv2 biçiminde girin.

Bağlantı başarılı olursa, WBEMTEST ana penceresi sağlanan varsayılan olmayan ad alanına bağlanır.

Varsayılan olarak, WBEMTEST bağlantısı oturum açmış kullanıcı kimlik bilgilerini kullanır. Farklı bir hesapla bağlanırsanız, bağlanmaya çalışmadan önce kimlik bilgileri açılır.

Aşağıdaki örnekte, User1 kimlik bilgilerini kullanarak "RemoteMachine1" üzerindeki root\ccm ad alanına bağlanma girişimi gösterilmektedir.

Etki alanına katılmış makine ile çalışma grubu makinesi arasında WMI bağlantısı kurmak için hedef makinenin yerel kullanıcısını göz önünde bulundurun.

Not

Hedef makinenin yerleşik yerel yöneticisini kullanırsanız, bu kullanıcı diğer makinelerden UZAKTAN WMI'ye erişmek için uygun haklara zaten sahiptir ve ek yapılandırmaya gerek yoktur.

Hedef makinenin güvenlik duvarı, yukarıdaki güvenlik duvarı yapılandırmasının Windows Güvenlik Duvarı ayarları bölümünde gösterildiği gibi gerçekleştirilebileceği gelen WMI bağlantısına izin vermelidir. Ardından DCOM güvenliğini ve WMI ad alanını DCOM güvenliğini ayarlama bölümünde gösterildiği gibi yapılandırarak yönetici olmayan bir kullanıcının bir bilgisayara uzaktan erişmesine izin verin ve Kullanıcıların belirli bir WMI ad alanına erişmesine izin verin.

Windows Güvenlik Duvarı ayarları

Windows Güvenlik Duvarı ayarları için WMI ayarları, diğer DCOM uygulamaları yerine yalnızca WMI bağlantılarını etkinleştirir.

Uzak hedef bilgisayardaki WMI için güvenlik duvarında bir özel durum ayarlanmalıdır.

WMI özel durumu, WMI'nin uzak bağlantıları almasına izin verir. bir istemci uygulaması kendi havuzu oluşturursa, geri çağırmaların başarılı olması için bu havuzun güvenlik duvarı özel durumlarına açıkça eklenmesi gerekir.

Windows Güvenlik Duvarı kullanıcı arabirimi aracılığıyla WMI trafiğini etkinleştirebilir veya devre dışı bırakabilirsiniz. Bunun için aşağıdaki adımları izleyin:

- Denetim Masası'da Güvenlik> seçin.

- Ayarları Değiştir'i ve ardından Özel Durumlar sekmesini seçin.

- Güvenlik duvarı üzerinden WMI trafiğini etkinleştirmek için Özel Durumlar penceresinde Windows Yönetim Araçları (WMI) onay kutusunu seçin. WMI trafiğini devre dışı bırakmak için onay kutusunu temizleyin.

WMI kural grubunu kullanarak Komut İstemi'nde güvenlik duvarı üzerinden WMI trafiğini etkinleştirebilir veya devre dışı bırakabilirsiniz.

Güvenlik duvarı üzerinden WMI trafiğini etkinleştirmek için komut isteminde aşağıdaki komutu kullanın.

netsh advfirewall firewall set rule group="windows management instrumentation (wmi)" new enable=yesGüvenlik duvarı üzerinden WMI trafiğini devre dışı bırakmak için aşağıdaki komutu kullanın.

netsh advfirewall firewall set rule group="windows management instrumentation (wmi)" new enable=no

Tek bir WMI kural grubu komutu kullanmak yerine, her DCOM, WMI hizmeti ve havuz için ayrı ayrı komutlar da kullanabilirsiniz.

DCOM, WMI, geri çağırma havuzu ve giden bağlantılar için ayrı kurallar kullanarak WMI trafiğini etkinleştirmek için:

DCOM bağlantı noktası 135 için güvenlik duvarı özel durumu oluşturmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall add rule dir=in name="DCOM" program=%systemroot%\system32\svchost.exe service=rpcss action=allow protocol=TCP localport=135WMI hizmeti için bir güvenlik duvarı özel durumu oluşturmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall add rule dir=in name ="WMI" program=%systemroot%\system32\svchost.exe service=winmgmt action = allow protocol=TCP localport=anyUzak bir bilgisayardan geri çağırmalar alan havuz için bir güvenlik duvarı özel durumu oluşturmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall add rule dir=in name ="UnsecApp" program=%systemroot%\system32\wbem\unsecapp.exe action=allowYerel bilgisayarın zaman uyumsuz olarak iletişim kurduğu uzak bilgisayara giden bağlantılarda güvenlik duvarı özel durumu oluşturmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall add rule dir=out name ="WMI_OUT" program=%systemroot%\system32\svchost.exe service=winmgmt action=allow protocol=TCP localport=any

DCOM, WMI, geri çağırma havuzları ve giden bağlantılar için ayrı kurallar kullanarak WMI trafiğini devre dışı bırakmak için:

DCOM özel durumunu devre dışı bırakmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall delete rule name="DCOM"WMI hizmeti özel durumunu devre dışı bırakmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall delete rule name="WMI"Havuz özel durumunu devre dışı bırakmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall delete rule name="UnsecApp"Giden özel durumu devre dışı bırakmak için aşağıdaki komutu kullanın:

netsh advfirewall firewall delete rule name="WMI_OUT"

Farklı senaryolarda sorun giderme

Bağlantı sorunlarının çoğu yanlış izinlerden, izinlerden veya güvenlik duvarları ya da virüsten koruma yazılımı gibi dış faktörlerden kaynaklanmaktadır. Bu nedenle, yapılandırmayı gözden geçirmek sorunu çözebilir.

Varsayılan yapılandırmanın dışında bazı ek ayarlar bağlantıyı etkileyebilir.

İstemci uygulaması veya kaynaktan (Microsoft-Windows-DistributedCOM) günlüğe kaydedilen hatalar için uygulama ve sistem olay günlüklerini gözden geçirin ve senaryoya bağlı olarak kaynak veya hedef bilgisayarda günlüğe kaydedilebilecek ilgili hataları veya olayları arayın.

Güvenlik duvarı tarafından engellenen WMI bağlantıları için Olay Görüntüleyicisi>Windows Güvenlik Duvarı'nın olay günlüklerini>>gözden geçirin.>

Rpc ve DCOM'un varsayılan davranışını ve izinlerini değiştirmek için bazı Grup İlkesi ayarları etkinleştirilir. Örneğin:

Bu grup ilkesi kimliği doğrulanmamış RPC çağrılarını kısıtlayabilir ve bu da hataya neden olabilir:

RPC sunucusu kullanılamıyor. (HRESULT özel durumu: 0x800706BA)

Bilgisayar Yapılandırması\Yönetim Şablonları\Sistem\Uzaktan Yordam Çağrısı\Kimliği Doğrulanmamış RPC istemcilerini kısıtla

Bu ayar, RPC sunucu çalışma zamanının RPC sunucularına bağlanan kimliği doğrulanmamış RPC istemcilerini nasıl işlediğini denetler. Bu ilke ayarı WMI dahil tüm RPC uygulamalarını etkiler.

Bu grup ilkesi özel DCOM izinlerini yapılandırabilir:

Bilgisayar Yapılandırması\Windows Ayarları\Güvenlik Ayarları\Yerel İlkeler\Güvenlik Seçenekleri\DCOM: Güvenlik Tanımlayıcısı Tanım Dili (SDDL) söz diziminde Makine Başlatma Kısıtlamaları

Bu ayar, bir ACL'yi iki şekilde belirtmenize olanak tanır. Güvenlik tanımlayıcısını SDDL'ye yazabilir veya kullanıcılara ve gruplara Yerel Erişim ve Uzaktan Erişim izinleri verebilir veya reddedebilirsiniz.

Hedef makinede RPC dinamik bağlantı noktası aralığını gözden geçirin:

netsh int ipv4 show dynamicport tcpnetsh int ipv4 show dynamicport udpnetsh int ipv6 show dynamicport tcpnetsh int ipv6 show dynamicport udp

Bunu çalışan bir makineyle karşılaştırın. Bağlantı noktası aralığı varsayılan değilse veya küçük bir aralıkla kısıtlanmışsa, bu WMI bağlantısını etkileyebilir. Windows için Hizmete genel bakış ve ağ bağlantı noktası gereksinimleri, RPC için gereken varsayılan bağlantı noktası aralığını gösterir.

Sorun bir erişim sorunu veya temel BIR WMI hatasıysa, gelen sorgular Olay Görüntüleyicisi>Microsoft-Windows-WMI-Activity/Operational günlüğüne işlemsel olaylar olarak kaydedilir.

Bazı senaryolarda yerel WMI bağlantıları başarısız olabilir.

WMI Denetimi'ne sağ tıklayıp Özellikler'i seçerek yerel WMI bağlantısını denetlemek için WMIMGMT.msc kullanabilirsiniz.

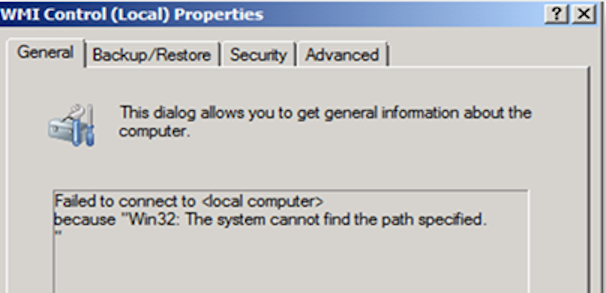

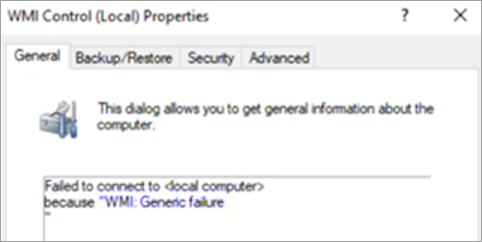

Yerel WMI başarısız olduğunda oluşan bazı hatalar şunlardır:

-

"WMI: Bulunamadı" nedeniyle yerel bilgisayara< bağlanılamadı >

-

"Win32: Sistem belirtilen yolu bulamıyor" nedeniyle yerel bilgisayara< bağlanılamadı>.

-

"WMI: Genel hata" nedeniyle yerel bilgisayara< bağlanılamadı >

Bu tür hatalar bazen WMI deposunda herhangi bir hata olması veya herhangi bir bozulma olması durumunda oluşabilir.

Canlı veya şu anda kullanılan WMI deposunda tutarlılık denetimi gerçekleştirmek için yükseltilmiş komut istemi penceresinde aşağıdaki komutu kullanabilirsiniz.

winmgmt /verifyrepository

Bu komutu ile /verifyrepository <path>de çalıştırabilirsiniz. Yol bağımsız değişkenini belirttiğinizde, deponun kaydedilmiş herhangi bir kopyasını doğrulayabilirsiniz.

Bu durumda, yol bağımsız değişkeni kaydedilen depo kopyasının tam yolunu içermelidir. Kaydedilen depo, depo klasörünün tamamının bir kopyası olmalıdır.

Aşağıdaki yordamda WMI sağlayıcısı MOF dosyalarını yeniden derleme ve WMI sağlayıcısı DLL'lerini yeniden kaydetme işlemleri açıklanmaktadır. Bu, tüm yerleşik sağlayıcıları ve varsayılan yola yerleştirilenleri içerir. Yükseltilmiş komut istemi penceresinde aşağıdaki komutları çalıştırın.

Not

Aşağıdaki adımlar WMI hizmetinin yeniden başlatılmasını içerir.

WMI hizmetini durdurun ve olarak

disabledayarlayın:sc config winmgmt start= disabled net stop winmgmt /yWBEM klasörüne gidin:

%systemdrive% cd %windir%\system32\wbemWMI sağlayıcılarını yeniden kaydedin:

for /f %s in ('dir /b *.dll') do regsvr32 /s %sWMI hizmetini olarak ayarlayın

Autove hizmeti başlatın:sc config winmgmt start= Auto net start winmgmtMOF dosyalarını yeniden derle:

dir /b *.mof *.mfl | findstr /v /i uninstall > moflist.txt & for /F %s in (moflist.txt) do mofcomp %s

Not

WMI deposunu sıfırlamak veya WMI deposunu yeniden derlemek için birden çok dış blog ve site vardır. Bu, WMI deposunu işletim sistemi yüklendiğinde ilk durumuna geri ayarlar. WMI sistemin kendisi, uygulamaları, hizmetleri ve çevresindeki diğer varlıklar hakkında zaman içinde toplanan tüm bilgileri kaybeder. Bu nedenle, WMI deposunu Microsoft desteği tarafından gerçekleştirilmediği sürece yeniden derlemenizi önermeyiz.

Ağ düzeyinde bağlantı akışı

Aşağıdaki izlemeler, WMIC.exe ile wmi sorgusu gerçekleştirirken iki makine arasında Ağ İzleyicisi kullanılarak yakalanan ağ izlemelerinin çıkışıdır.

Bu, sorunun bir ağ bağlantısı sorunu olup olmadığını belirlemeye yardımcı olabilir.

Hedef makinenin 135 numaralı bağlantı noktasında uç nokta eşleyicisine bağlantı:

65 9:07:30 AM 3/21/2017 6.2302032 svchost.exe 10.0.0.6 10.0.0.22 TCP TCP:Flags=......S., SrcPort=49229, DstPort=DCE endpoint resolution(135), PayloadLen=0, Seq=3759018265, Ack=0, Win=8192 ( Negotiating scale factor 0x8 ) = 8192 {TCP:8, IPv4:7}IRemoteSCMActivator için RPC arabirimi UUID isteniyor:

68 9:07:30 AM 3/21/2017 6.2366981 svchost.exe 10.0.0.6 10.0.0.22 MSRPC MSRPC:c/o Bind: IRemoteSCMActivator(DCOM) UUID{000001A0-0000-0000-C000-000000000046} Call=0x5 Assoc Grp=0x0 Xmit=0x16D0 Recv=0x16D0 {MSRPC:9, TCP:8, IPv4:7}Hedef makinenin uç nokta eşleyicisi tarafından sağlanan dinamik bağlantı noktalarından birine bağlantı:

77 9:07:30 AM 3/21/2017 6.3539124 WMIC.exe 10.0.0.6 10.0.0.22 TCP TCP:Flags=......S., SrcPort=49230, DstPort=49154, PayloadLen=0, Seq=2143969401, Ack=0, Win=8192 ( Negotiating scale factor 0x8 ) = 8192 {TCP:10, IPv4:7}"TargetMachine" makinesinin Root\CIMV2 ad alanına bağlantı:

96 9:07:30 AM 3/21/2017 6.4702188 WMIC.exe 10.0.0.6 10.0.0.22 WMI WMI:IWbemLevel1Login:NTLMLogin Request, NetworkResource=\\TargetMachine\ROOT\CIMV2 PreferredLocale=ms_409,en-US,en Flags=0 {MSRPC:11, TCP:10, IPv4:7}Sorgu yürütme:

116 9:07:31 AM 3/21/2017 6.7577443 WMIC.exe 10.0.0.6 10.0.0.22 WMI WMI:IWbemServices:ExecQuery Request, *Encrypted* {MSRPC:11, TCP:10, IPv4:7}

Veri toplama

Daha fazla araştırma için bir destek olayı açmadan önce aşağıdaki adımları izleyerek veri toplayabilirsiniz:

TSS.zip indirin ve içeriği ayıklayın.

Yükseltilmiş bir PowerShell komut isteminden aşağıdaki cmdlet'i çalıştırarak izlemeyi başlatın.

.\TSS.ps1 -UEX_WMIAdvanced -WMIProvList RPC,DCOM -NetshScenario netconnection -noBasicLogBağlantı hatasını yeniden oluşturun veya hata yeniden üretilene kadar bekleyin. İzlemeyi iki dakikadan uzun süre çalışır durumda tutun.

TSS aracını çalıştıran PowerShell penceresindeki yönergeleri izleyerek izlemeyi durdurun.

Betik, tüm izleme sonuçlarını ve tanılama bilgilerini içeren bir zip dosyası oluşturur. Bir destek olayı oluşturulduktan sonra bu dosyayı analiz için güvenli çalışma alanına yükleyebilirsiniz.