Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir: Windows Server 2022, Windows Server 2019, Windows Server 2016

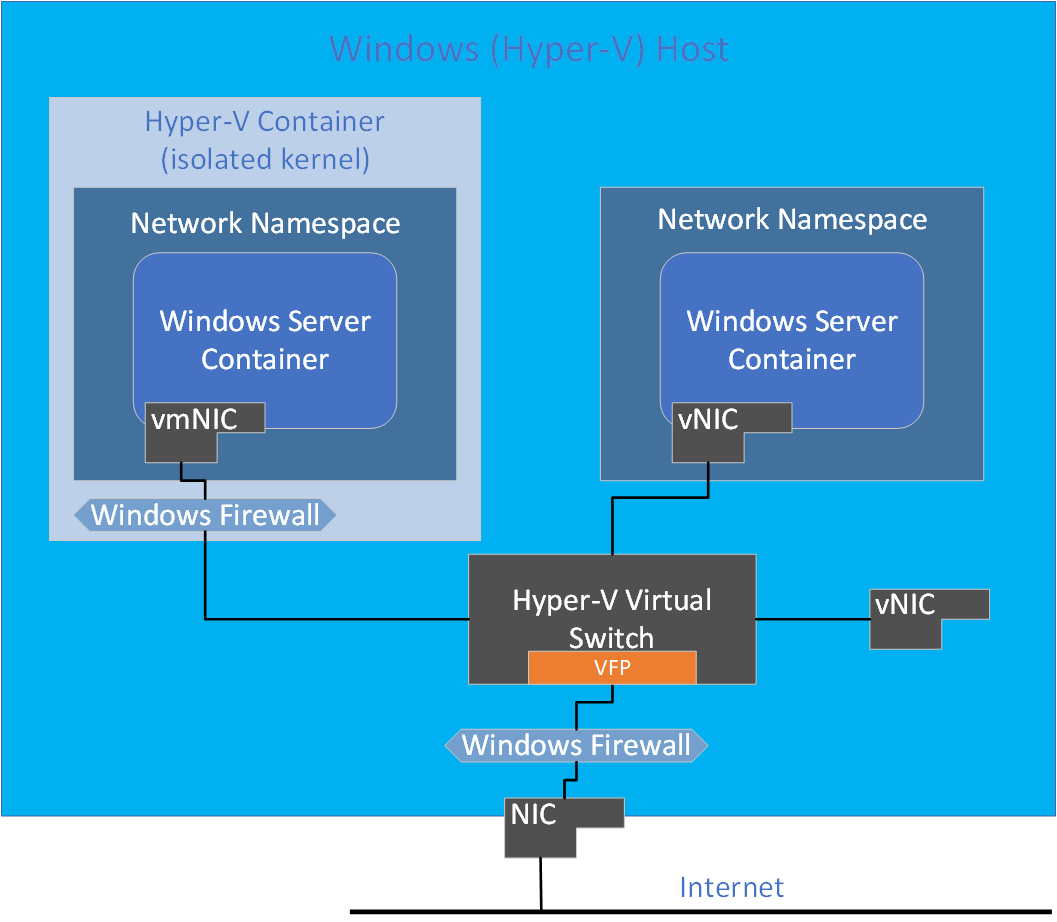

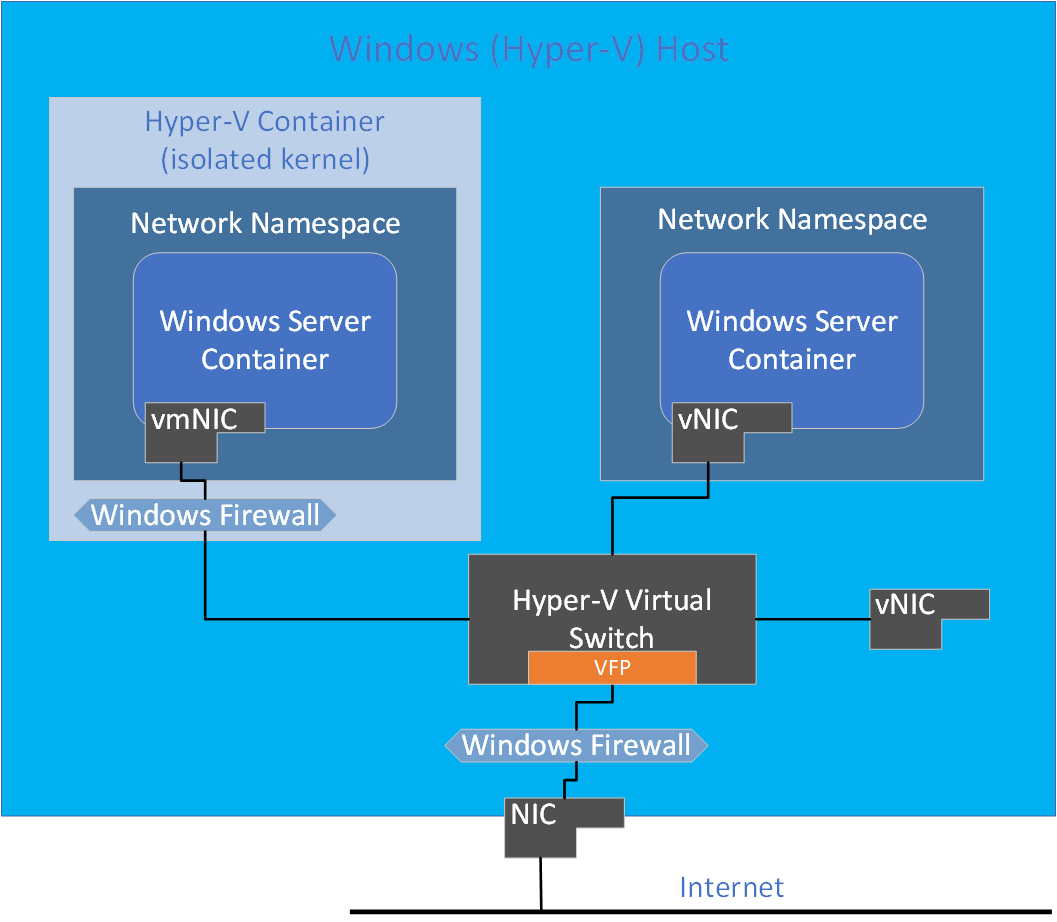

Ağ ad alanlarıyla yalıtım

Her kapsayıcı uç noktası, ağ ad alanınakonumlandırılır. Yönetsel ana bilgisayarın sanal ağ bağdaştırıcısı ve ana bilgisayar ağ yığını, varsayılan ağ ad alanında bulunur. Aynı ana bilgisayardaki kapsayıcılar arasında ağ izolasyonunu sağlamak için, her Windows Server kapsayıcısı için bir ağ ad alanı oluşturulur ve kapsayıcı, ağ adaptörünün kurulu olduğu Hyper-V izolasyon modunda çalıştırılır. Sanal anahtara eklenmek için Windows Server kapsayıcıları, bir konak sanal ağ bağdaştırıcısı kullanır. Hyper-V yalıtımı, sanal anahtara eklemek için yapay bir VM ağ bağdaştırıcısı (yardımcı program VM'sine sunulmaz) kullanır.

Protokol yığınındaki tüm ağ bölmelerini almak için aşağıdaki PowerShell cmdlet'ini çalıştırın:

Get-NetCompartment

Ağ güvenliği

Hangi kapsayıcı ve ağ sürücüsünün kullanıldığına bağlı olarak, bağlantı noktası ACL'leri Windows Güvenlik Duvarı ve Azure Sanal Filtreleme Platformu (VFP)birleşimiyle uygulanır.

Windows Server kapsayıcıları

Aşağıdaki değerler, VFP'nin yanı sıra Windows konaklarının güvenlik duvarını (ağ ad alanlarıyla aydınlatılmış) kullanır:

- Varsayılan Giden: TÜMÜNE İzİn VER

- Varsayılan Gelen: TÜM (TCP, UDP, ICMP, IGMP) istenmeyen ağ trafiğine izin ver

- Bu protokollerden olmayan diğer tüm ağ trafiğini REDDET

Dikkat

Windows Server sürüm 1709 ve Windows 10 Fall Creators Update öncesinde varsayılan gelen kural tümünü reddetmekti. Bu eski sürümleri çalıştıran kullanıcılar, docker run -p (bağlantı noktası iletme) ile gelen ALLOW kuralları oluşturabilir.

Hyper-V yalıtımı

Hyper-V yalıtımında çalışan kapsayıcıların kendi yalıtılmış çekirdekleri vardır ve bu nedenle aşağıdaki yapılandırmayla kendi Windows Güvenlik Duvarı örneğini çalıştırın:

- Hem Windows Güvenlik Duvarı'nda (yardımcı program VM'sinde çalışan) hem de VFP'de varsayılan OLARAK TÜMÜNE İzİn VER.

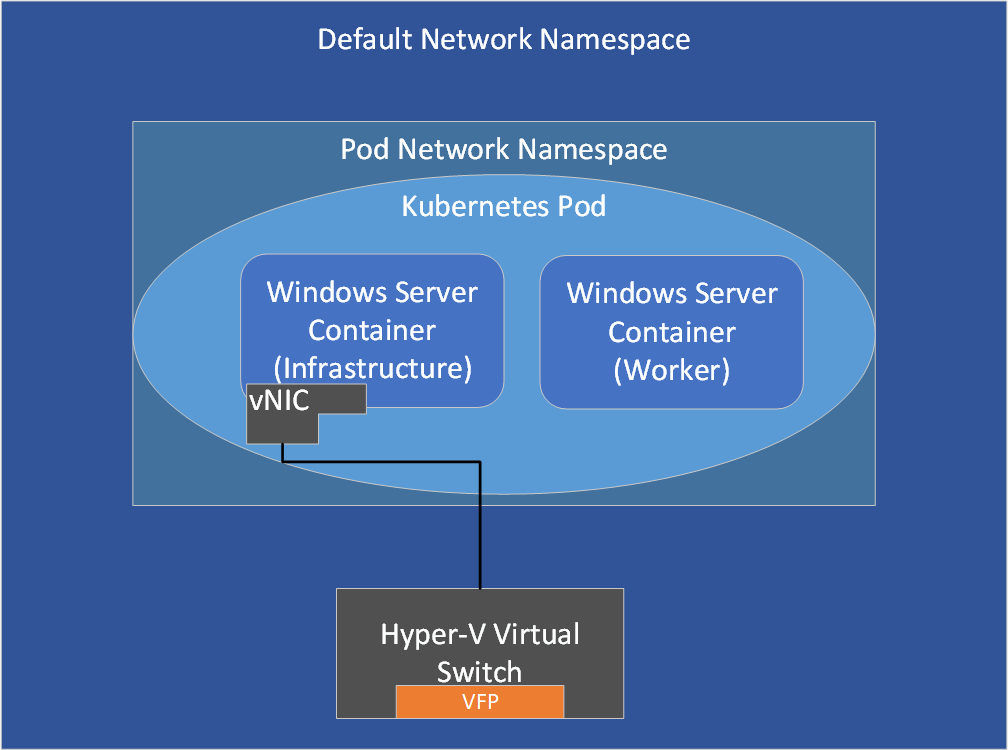

Kubernetes podları

Kubernetes pod, önce uç noktanın ekleneceği bir altyapı kapsayıcısı oluşturulur. Altyapı ve çalışan kapsayıcıları dahil olmak üzere aynı pod'a ait kapsayıcılar ortak bir ağ ad alanını (aynı IP ve bağlantı noktası alanı gibi) paylaşır.

Kubernetes pod ağları Kubernetes pods networking

Kubernetes pods networking

Varsayılan bağlantı noktası ACL'lerini özelleştirme

Varsayılan bağlantı noktası ACL'lerini değiştirmek istiyorsanız, bağlantı noktalarını değiştirmeden önce ana bilgisayar ağ hizmeti konusunu gözden geçirin. İlkeleri aşağıdaki bileşenler içinde güncelleştirmeniz gerekir:

Dikkat

Saydam ve NAT modunda Hyper-V yalıtımı için, şu anda aşağıdaki tabloda "X" ile yansıtılan varsayılan bağlantı noktası ACL'lerini yeniden yapılandıramazsınız:

| Ağ sürücüsü | Windows Server kapsayıcıları | Hyper-V yalıtımı |

|---|---|---|

| Saydam | Windows Güvenlik Duvarı | X |

| NAT | Windows Güvenlik Duvarı | X |

| L2Bridge | Her ikisi | VFP |

| L2Tunnel | Her ikisi | VFP |

| Kaplama | Her ikisi | VFP |