Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makale, güncelleştirilmiş Active Directory Yönetim Merkezi'ni Active Directory Geri Dönüşüm Kutusu, ayrıntılı parola ilkeleri ve Windows PowerShell Geçmiş Görüntüleyicisi ile mimari, yaygın görevlere yönelik örnekler ve sorun giderme bilgileri de dahil olmak üzere ayrıntılı olarak kapsar. Giriş için bkz. Active Directory Yönetim Merkezi Geliştirmelerine Giriş (Düzey 100).

Active Directory Yönetim Merkezi mimarisi

Active Directory Yönetim Merkezi çalıştırılabilir dosyalar ve DLL'ler

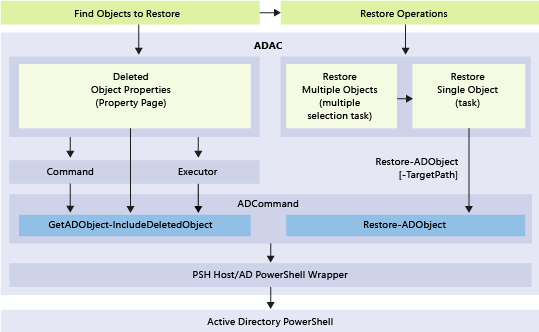

Active Directory Yönetim Merkezi'nin modülü ve temel mimarisi geri dönüşüm kutusu, ayrıntılı parola ilkeleri ve geçmiş görüntüleyici özellikleriyle değişmemiştir.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

Geri dönüşüm kutusu işlevselliği için temel alınan Windows PowerShell ve işlem katmanı burada gösterilmiştir:

Active Directory Yönetim Merkezi'ni kullanarak Active Directory Geri Dönüşüm Kutusu'nu etkinleştirme ve yönetme

Capabilities

- Windows Server 2012 veya daha yeni Active Directory Yönetim Merkezi, bir ormandaki herhangi bir etki alanı bölümü için Active Directory geri dönüşüm kutusunu yapılandırmanıza ve yönetmenize olanak tanır. Artık Active Directory geri dönüşüm kutusunu etkinleştirmek veya etki alanı bölümlerindeki nesneleri geri yüklemek için Windows PowerShell veya Ldp.exe kullanma gereksinimi yoktur.

- Active Directory Yönetim Merkezi gelişmiş filtreleme ölçütlerine sahiptir ve hedeflenen geri yüklemeyi birçok kasıtlı olarak silinmiş nesnenin olduğu büyük ortamlarda daha kolay hale getirir.

Limitations

Active Directory Yönetim Merkezi yalnızca etki alanı bölümlerini yönetebildiğinden, silinen nesneleri Yapılandırma, Etki Alanı DNS veya Orman DNS bölümlerinden geri yükleyemez. (You can't delete objects from the Schema partition.) To restore objects from nondomain partitions, use Restore-ADObject.

Active Directory Yönetim Merkezi, nesnelerin alt ağaçlarını tek bir eylemde geri yükleyemez. Örneğin, iç içe OU'ları, kullanıcıları, grupları ve bilgisayarları olan bir OU'yu silerseniz, temel OU geri yüklendiğinde, alt nesneler geri yüklenmez.

Note

Active Directory Yönetim Merkezi toplu geri yükleme işlemi yalnızca seçimdeki silinmiş nesnelerin "olabildiğince iyi" bir sıralamasını yapar, bu nedenle ebeveynler geri yükleme listesi için alt öğelerden önce sıralanır. Basit test çalışmalarında, nesnelerin alt ağaçlarını tek bir eylemde geri yükleyebilirsiniz. Ancak kısmi ağaçlar içeren bir seçim (silinen üst düğümlerden bazılarının eksik olduğu ağaçlar) veya üst geri yükleme başarısız olduğunda alt nesneleri atlama gibi hata durumları gibi özel durumlar beklendiği gibi çalışmayabilir. Bu nedenle, üst nesneleri geri yükledikten sonra nesnelerin alt ağaçlarını her zaman ayrı bir eylem olarak geri yüklemeniz gerekir.

Active Directory geri dönüşüm kutusu bir Windows Server 2008 R2 ormanı işlev düzeyi gerektirir ve Enterprise Admins grubunun bir üyesi olmanız gerekir. Active Directory geri dönüşüm kutusu etkinleştirildikten sonra devre dışı bırakamazsınız. Active Directory geri dönüşüm kutusu, Active Directory veritabanının (NTDS) boyutunu artırır. DIT), ormandaki her etki alanı denetleyicisinde. Geri dönüşüm kutusu tarafından kullanılan disk alanı, nesneleri ve tüm öznitelik verilerini koruduğundan zaman içinde artmaya devam eder.

Active Directory Yönetim Merkezi'nin kullanıldığı Active Directory geri dönüşüm kutusunu etkinleştirme

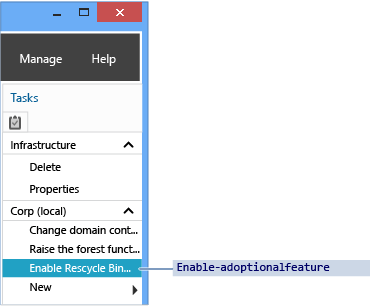

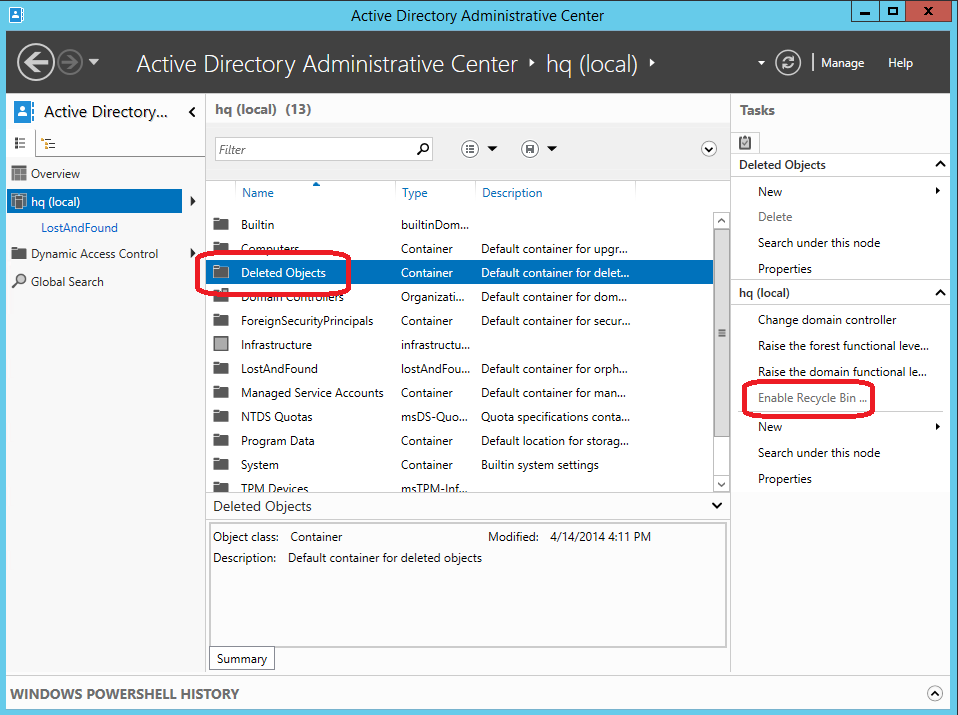

Active Directory geri dönüşüm kutusunu etkinleştirmek için Active Directory Yönetim Merkezi'ni açın ve gezinti bölmesinde ormanınızın adını seçin. From the Tasks pane, select Enable Recycle Bin.

Active Directory Yönetim Merkezi, Geri Dönüşüm Kutusu Onayı Etkinleştir iletişim kutusunu gösterir. Bu iletişim kutusu, geri dönüşüm kutusunu etkinleştirmenin geri alınamaz olduğu konusunda sizi uyarır. Select OK to enable the Active Directory recycle bin. Active Directory Yönetim Merkezi, Active Directory geri dönüşüm kutusunun, tüm etki alanı denetleyicileri yapılandırma değişikliğini çoğaltmadıkça henüz tam işlevsel olmadığını hatırlatan başka bir iletişim kutusu gösterir.

Important

Active Directory geri dönüşüm kutusunu etkinleştirme seçeneği şu durumda kullanılamaz:

- Orman işlev düzeyi Windows Server 2008 R2'den küçüktür.

- Zaten etkinleştirildi.

Eşdeğer Active Directory Windows PowerShell cmdlet'i:

Enable-ADOptionalFeature

Active Directory geri dönüşüm kutusunu etkinleştirmek için Windows PowerShell kullanma hakkında daha fazla bilgi için bkz. Active Directory geri dönüşüm kutusu adım adım kılavuzu.

Active Directory Yönetim Merkezi'yi kullanarak Active Directory geri dönüşüm kutusunu yönetme

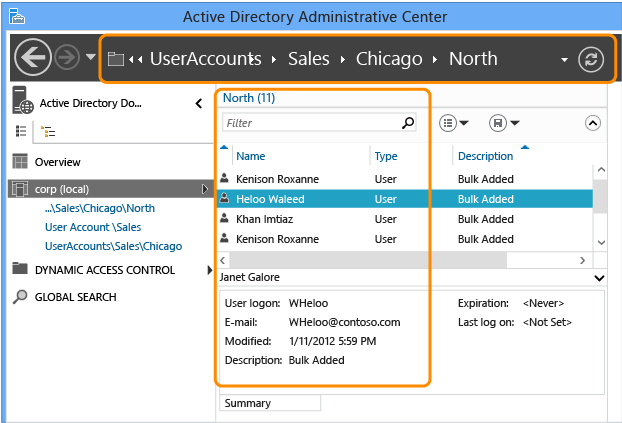

Bu bölümde, corp.contoso.comadlı mevcut bir etki alanı örneği kullanılır. This domain organizes users into a parent OU named UserAccounts. The UserAccounts OU contains three child OUs named by department. Bu alt OU'ların her biri daha fazla OU, kullanıcı ve grup içerir.

Depolama ve filtreleme

Active Directory geri dönüşüm kutusu ormanda silinen tüm nesneleri korur. It saves these objects according to the msDS-deletedObjectLifetime attribute, which by default is set to match the tombstoneLifetime attribute of the forest. In any forest created using Windows Server 2003 SP1 or later, the value of tombstoneLifetime is set to 180 days by default. In any forest upgraded from Windows 2000 or installed with Windows Server 2003 (no service pack), the default tombstoneLifetime attribute is not set and Windows therefore uses the internal default of 60 days. Bunların tümü yapılandırılabilir. Active Directory Yönetim Merkezi'ni kullanarak ormanın etki alanı bölümlerinden silinen tüm nesneleri geri yükleyebilirsiniz. Silinen nesneleri Yapılandırma gibi diğer bölümlerden geri yüklemek için cmdlet Restore-ADObject kullanmaya devam etmeniz gerekir. Enabling the Active Directory recycle bin makes the Deleted Objects container visible under every domain partition in the Active Directory Administrative Center.

The Deleted Objects container shows all the restorable objects in that domain partition. Deleted objects older than msDS-deletedObjectLifetime are known as recycled objects. Active Directory Yönetim Merkezi geri dönüştürülen nesneleri göstermez ve Active Directory Yönetim Merkezi'ni kullanarak bu nesneleri geri yükleyemezsiniz.

Geri dönüşüm kutusu mimarisi ve işleme kuralları hakkında daha ayrıntılı bir açıklama için bkz . Active Directory Geri Dönüşüm Kutusu: Anlama, Uygulama, En İyi Yöntemler ve Sorun Giderme.

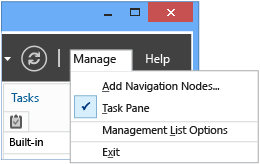

Active Directory Yönetim Merkezi, bir kapsayıcıdan döndürülen varsayılan nesne sayısını yapay olarak 20.000 nesneyle sınırlar. You can increase this limit as high as 100,000 objects by selecting the Manage menu and then selecting Management List Options.

Restoration

Filtering

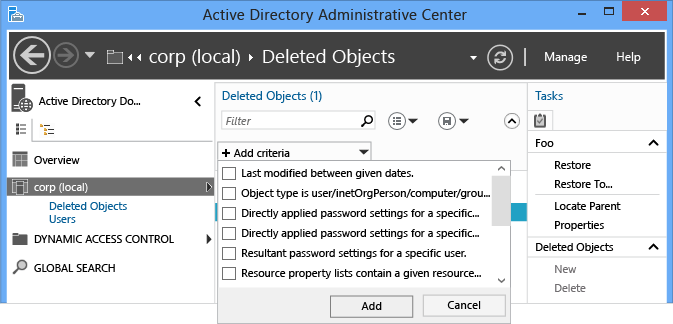

Active Directory Yönetim Merkezi, gerçek hayatta geri yüklemede kullanmanız gerekmeden önce tanımanız gereken güçlü ölçütler ve filtreleme seçenekleri sunar. Alan adları, kullanım ömrü boyunca kasıtlı olarak birçok nesneyi siler. Silinen nesne ömrü büyük olasılıkla 180 gün olduğundan, bir kaza oluştuğunda tüm nesneleri geri yükleyemezsiniz.

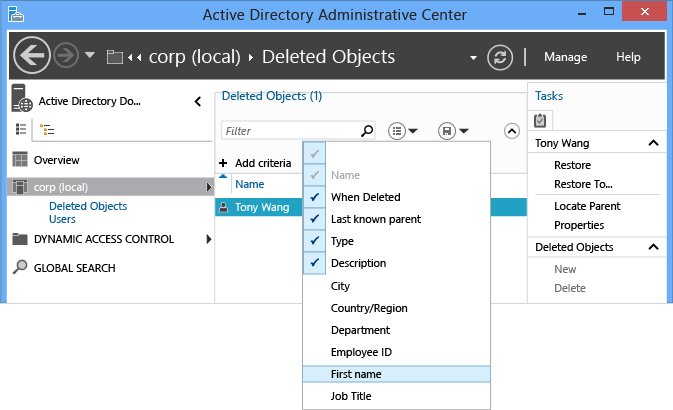

Rather than writing complex LDAP filters and converting UTC values into dates and times, use the basic and advanced Filter menu to list only the relevant objects. Silme gününü, nesnelerin adlarını veya diğer anahtar verileri biliyorsanız, filtreleme sırasında bunu kendi yararınıza kullanın. Arama kutusunun sağındaki köşeli çift ayraç seçeneğini belirleyerek gelişmiş filtre seçeneklerini değiştirin.

Geri yükleme işlemi, diğer aramalarda olduğu gibi tüm standart filtre ölçütü seçeneklerini destekler. Yerleşik filtrelerden, nesneleri geri yüklemek için önemli olanlar genellikle şunlardır:

- ANR (ambiguous name resolution - not listed in the menu, but it's used when you type in the Filter box)

- Verilen tarihler arasında son kez değiştirildi

- Nesne kullanıcı/inetorgperson/bilgisayar/grup/organizasyon birimidir

- Name

- When deleted

- Son bilinen ebeveyn

- Type

- Description

- City

- Country/region

- Department

- Employee ID

- First name

- Job title

- Last name

- SAM accountname

- State/Province

- Telephone number

- UPN

- ZIP/Postal code

Birden çok ölçüt ekleyebilirsiniz. Örneğin, 24 Eylül 2012'de Chicago, Illinois'den silinen tüm kullanıcı nesnelerini Yönetici iş unvanıyla bulabilirsiniz.

Ayrıca, kurtarılması gereken nesneleri değerlendirirken daha fazla ayrıntı sağlamak için sütun üst bilgilerini ekleyebilir, değiştirebilir veya yeniden sıralayabilirsiniz.

For more information about ANR, see ANR Attributes.

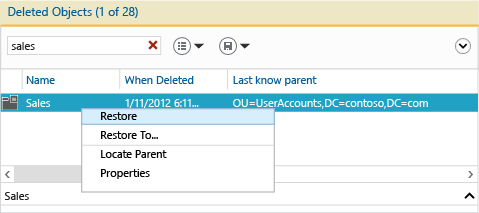

Single object

Silinen nesneleri geri yüklemek her zaman tek bir işlem olmuştur. Active Directory Yönetim Merkezi bu işlemi kolaylaştırır. Tek bir kullanıcı gibi silinmiş bir nesneyi geri yüklemek için:

- Active Directory Yönetim Merkezi'nin gezinti bölmesinde etki alanı adını seçin.

- Double-click Deleted Objects in the management list.

- Right-click the object and then select Restore, or select Restore from the Tasks pane.

Nesne özgün konumuna geri yüklenir.

Select Restore To to change the restore location. Silinen nesnenin üst kapsayıcısı da silinmişse ancak üst öğeyi geri yüklemek istemiyorsanız bu seçenek kullanışlıdır.

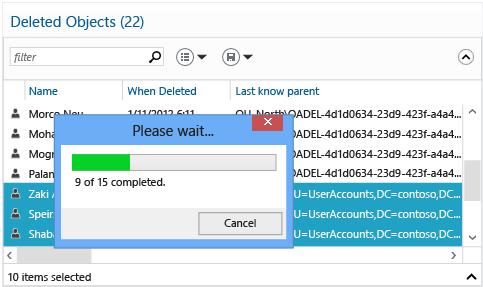

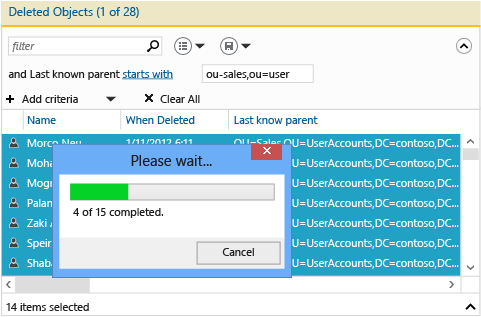

Birden çok eş nesne

Bir OU'daki tüm kullanıcılar gibi birden çok eş düzeyi nesnesini geri yükleyebilirsiniz. CTRL tuşunu basılı tutun ve geri yüklemek istediğiniz bir veya daha fazla silinmiş nesneyi seçin. Select Restore from the Tasks pane. CTRL ve A tuşlarını basılı tutarak görüntülenen tüm nesneleri veya SHIFT kullanıp tıklayarak bir nesne aralığı seçebilirsiniz.

Birden çok ana ve alt nesne

Çoklu üst-alt öğeli bir geri yükleme sürecini anlamak kritik önem taşır, çünkü Active Directory Yönetim Merkezi, silinmiş nesnelerin iç içe geçmiş ağacını tek bir eylemle geri yükleyemez.

- Bir ağaçta en çok silinen nesneyi geri yükleyin.

- Bu ebeveyn nesnenin doğrudan alt öğelerini geri yükleyin.

- Bu üst nesnelerin anlık alt öğelerini geri yükleyin.

- Tüm nesneler geri yüklenene kadar gerektiği kadar tekrarlayın.

Bir alt nesneyi üst öğesini geri yüklemeden önce geri yükleyemezsiniz. Bu geri yüklemeyi deneme aşağıdaki hatayı döndürür:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

Son Bilinen Üst özniteliği, her nesnenin üst ilişkisini gösterir. Bilinen Son Üst özniteliği, bir üst öğeyi geri yükleme yaptıktan sonra Active Directory Yönetim Merkezi'ni yenilediğinizde silinen konumdan geri yüklenen konuma değişir. Bu nedenle, bir ebeveyn nesnenin konumu artık silinen nesnenin kapsayıcısının ayırt edici adını göstermiyorsa, bu alt nesneyi geri yükleyebilirsiniz.

Bir yöneticinin alt OU'ları ve kullanıcıları içeren Sales OU'yu yanlışlıkla sildiği senaryoyu düşünün.

İlk olarak, tüm silinen kullanıcılar için Bilinen Son Üst özniteliğinin değerini ve OU=Sales\0ADEL:<guid+deleted nesnesinin kapsayıcı ayırt edici adını> nasıl okuduğunu gözlemleyin:

Sales adlı belirsiz adına filtre uygulayın ki silinen OU'yu geri döndürebilesiniz:

Silinen kullanıcı nesnesinin Bilinen Son Üst özniteliğinin geri yüklenen Satış OU ayırt edici adıyla değiştiğini görmek için Active Directory Yönetim Merkezi'ni yenileyin:

Tüm Satış kullanıcılarını filtreleyin. Silinen tüm Satış kullanıcılarını seçmek için CTRL + A basılı tutun. Select Restore to move the objects from the Deleted Objects container to the Sales OU with their group memberships and attributes intact.

If the Sales OU contained child OUs of its own, you should restore the child OUs first before restoring their children, and so on.

Silinen bir üst kapsayıcı belirterek tüm iç içe silinmiş nesneleri geri yüklemek için bkz. Ek B: Birden Çok Silinmiş Active Directory Nesnesini Geri Yükleme (Örnek Betik).

Silinen nesneleri geri yüklemek için Active Directory Windows PowerShell cmdlet'i şöyledir:

Restore-ADObject

Restore-ADObject cmdlet işlevselliği Windows Server 2008 R2 ile Windows Server 2012 arasında değişmedi.

Server-side filtering

Zaman içinde Silinmiş Nesneler kapsayıcısı orta ve büyük kuruluşlarda 20.000'den (hatta 100.000'den fazla) nesne biriktirebilir ve tüm nesneleri göstermekte zorlanır. Active Directory Yönetim Merkezi'ndeki filtre mekanizması istemci tarafı filtrelemesine bağlı olduğundan, bu ek nesneleri gösteremez. Bu sınırlamayı geçici olarak çözmek için, sunucu tarafı araması yapmak için aşağıdaki adımları kullanın:

- Right-click the Deleted Objects container and select Search under this node.

- Select the chevron to expose the +Add criteria menu, select +Add and add Last modified between given dates. The Last Modified time (the whenChanged attribute) is a close approximation of the deletion time. Çoğu ortamda bunlar aynıdır. Bu sorgu bir sunucu tarafı araması gerçekleştirir.

- Sonuçlarda daha fazla görüntüleme filtreleme, sıralama vb. kullanarak geri yükleneceği silinmiş nesneleri bulun ve sonra bunları normal şekilde geri yükleyin.

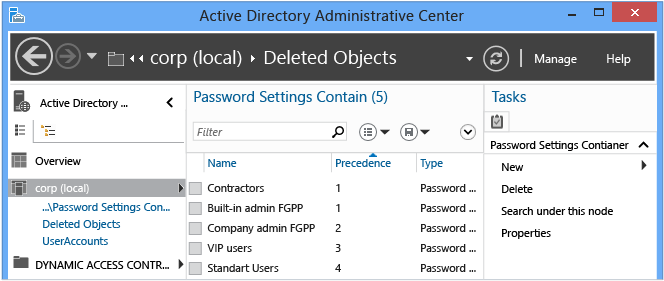

Active Directory Yönetim Merkezi'ni kullanarak ayrıntılı parola ilkelerini yapılandırma ve yönetme

Ayrıntılı parola ilkelerini yapılandırma

Active Directory Yönetim Merkezi, ayrıntılı parola ilkesi (FGPP) nesneleri oluşturmanıza ve yönetmenize olanak tanır. Windows Server 2008, FGPP özelliğini kullanıma sunar, ancak Windows Server 2012 bunun için ilk grafik yönetim arabirimine sahiptir. Etki alanı düzeyinde ayrıntılı parola ilkeleri uygularsınız ve Windows Server 2003 için gereken tek etki alanı parolasını geçersiz kılmaya olanak tanır. Farklı ayarlarla farklı FGPP oluşturursanız, tek tek kullanıcılar veya gruplar etki alanında farklı parola ilkeleri alır.

Ayrıntılı parola ilkeleri hakkında bilgi için bkz. AD DS Fine-Grained Parola ve Hesap Kilitleme İlkesi Adım Adım Kılavuz (Windows Server 2008 R2).

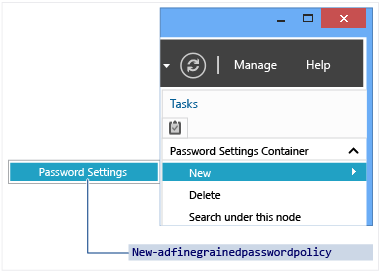

In the Navigation pane, select Tree View, select your domain, select System, and then select Password Settings Container. In the Tasks pane, select New, and then select Password Settings.

Ayrıntılı parola ilkelerini yönetme

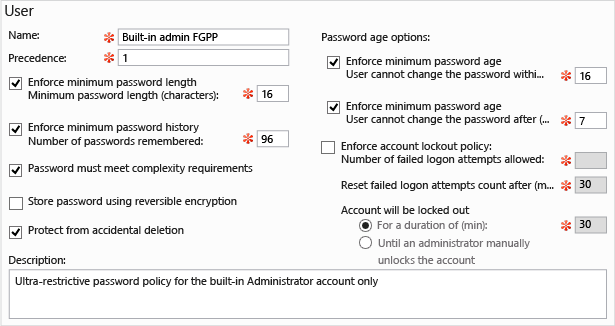

Creating a new FGPP or editing an existing one brings up the Password Settings editor. Buradan, Windows Server 2008 veya Windows Server 2008 R2'de olduğu gibi, istenen tüm parola ilkelerini yapılandırırsınız, ancak şimdi yalnızca amaca yönelik bir düzenleyici ile yapılandırırsınız.

Fill out all required (red asterisk) fields and any optional fields, and then select Add to set the users or groups that receive this policy. FGPP, belirtilen güvenlik sorumluları için varsayılan etki alanı ilkesi ayarlarını geçersiz kılar. Yukarıdaki ekran görüntüsünde, güvenliğin aşılmasını önlemek için kısıtlayıcı bir ilke yalnızca yerleşik Yönetici hesabı için geçerlidir. İlke, standart kullanıcıların uyması için çok karmaşıktır, ancak yalnızca BT uzmanları tarafından kullanılan yüksek riskli bir hesap için mükemmeldir.

Ayrıca önceliği ve ilkenin belirli bir etki alanı içinde hangi kullanıcılara ve gruplara uygulanacağı da ayarlanır.

Ayrıntılı parola ilkesi için Active Directory Windows PowerShell cmdlet'leri şunlardır:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

Windows Server 2008 R2 ile Windows Server 2012 arasında ince ayrıntılı parola ilkesi cmdlet işlevselliği değişmedi. Aşağıdaki diyagramda cmdlet'ler için ilişkili bağımsız değişkenler gösterilmektedir:

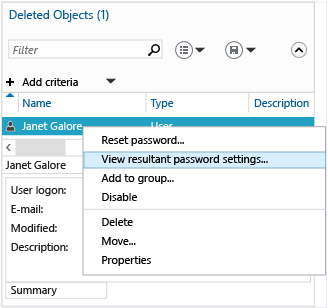

Active Directory Yönetim Merkezi, belirli bir kullanıcı için uygulanan FGPP'nin sonuç kümesini bulmanıza da olanak tanır. Herhangi bir kullanıcıya sağ tıklayıp Sonuç parola ayarlarını görüntüle'yi seçerek bu kullanıcıya örtük veya açık atama yoluyla uygulanan Parola Ayarları sayfasını açın:

Examining the Properties of any user or group shows the Directly Associated Password Settings, which are the explicitly assigned FGPPs:

Örtük FGPP ataması burada görüntülenmez. Bunun için, Sonuç parola ayarlarını görüntüle seçeneğini kullanmanız gerekir.

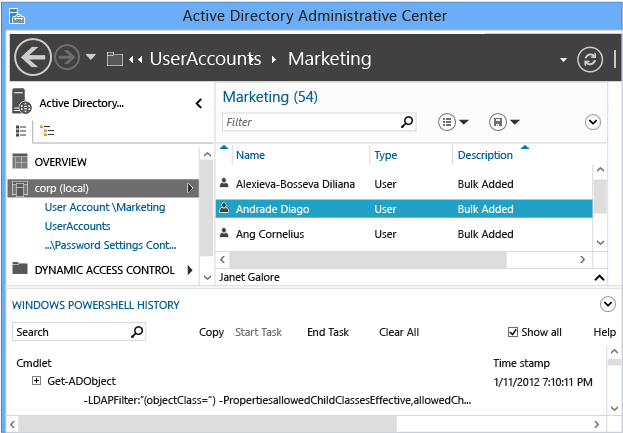

Active Directory Yönetim Merkezi Windows PowerShell Geçmiş Görüntüleyicisi'ni kullanma

Windows yönetiminin geleceği Windows PowerShell'dir. Bir görev otomasyonu çerçevesinin üzerine grafik araçlar katmanlama, en karmaşık dağıtılmış sistemlerin yönetimini tutarlı ve verimli hale getirir. Tam potansiyelinize ulaşmak ve bilgi işlem yatırımlarınızı en üst düzeye çıkarmak için Windows PowerShell'in nasıl çalıştığını anlamanız gerekir.

Active Directory Yönetim Merkezi artık çalıştırıldığı tüm Windows PowerShell cmdlet'lerinin tam geçmişini ve bunların bağımsız değişkenlerini ve değerlerini sağlar. Çalışma veya değişiklik ve yeniden kullanım için cmdlet geçmişini başka bir yere kopyalayabilirsiniz. Active Directory Yönetim Merkezi komutlarınızın Windows PowerShell sonuçlarını yalıtmaya yardımcı olması için görev notları oluşturabilirsiniz. Ayrıca, ilgi çekici noktaları bulmak için geçmişi filtreleyebilirsiniz.

Active Directory Yönetim Merkezi Windows PowerShell Geçmiş Görüntüleyicisi'nin amacı, pratik deneyimler aracılığıyla öğrenmenizdir.

Windows PowerShell Geçmiş Görüntüleyicisi'ni göstermek için ok simgesini seçin.

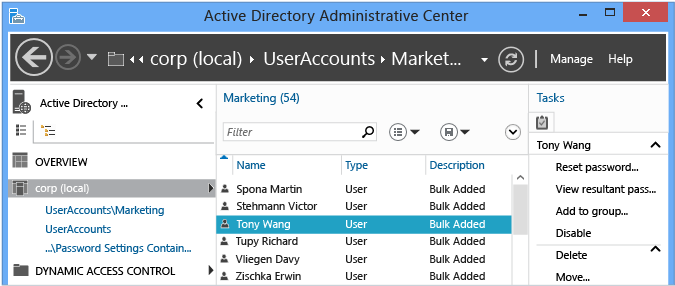

Ardından, bir kullanıcı oluşturun veya bir grubun üyeliğini değiştirin. Geçmiş görüntüleyicisi, Active Directory Yönetim Merkezi'nin belirtilen bağımsız değişkenlerle çalıştırdığı her cmdlet'in özetiyle sürekli olarak güncelleştirilir.

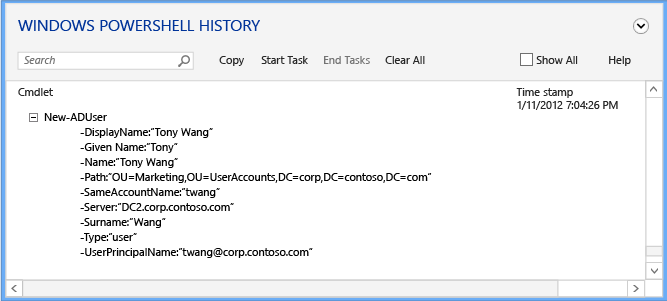

cmdlet'in bağımsız değişkenlerine sağlanan tüm değerleri görmek için ilginizi çeken herhangi bir satır öğesini genişletin:

Select Start Task to create a manual notation before you use Active Directory Administrative Center to create, modify, or delete an object. Ne yaptığınızı yazın. When done with your change, select End Task. Görev notu, gerçekleştirilen tüm eylemleri daha iyi anlamak için kullanabileceğiniz daraltılabilir bir not halinde gruplandırılır.

Örneğin, kullanıcının parolasını değiştirmek ve kullanıcıyı gruptan kaldırmak için kullanılan Windows PowerShell komutlarını görmek için:

Selecting the Show All box also shows the Get-* verb Windows PowerShell cmdlets that only retrieve data.

Geçmiş görüntüleyicisi, Active Directory Yönetim Merkezi tarafından çalıştırılan literal komutları gösterir. Bazı cmdlet'lerin gereksiz yere çalışıyor gibi göründüğünü unutmayın. Örneğin, aşağıdakilerle yeni bir kullanıcı oluşturabilirsiniz:

New-ADUser

Active Directory Yönetim Merkezi tasarımı minimum kod kullanımı ve modülerlik gerektiriyor. Bu nedenle, yeni kullanıcılar oluşturan bir işlev kümesi ve mevcut kullanıcıları değiştiren başka bir küme yerine, her işlevi en az şekilde yapar ve sonra bunları cmdlet'lerle birlikte zincirler. Active Directory Windows PowerShell'i öğrenirken bunu aklınızda bulundurun. Bunu, tek bir görevi tamamlamak için Windows PowerShell'i nasıl kullanabileceğinizi görebileceğiniz bir öğrenme tekniği olarak da kullanabilirsiniz.

Active Directory Yönetim Merkezi'nde farklı etki alanlarını yönetme

Active Directory Yönetim Merkezi'ni açtığınızda, bu bilgisayarda oturum açmış olduğunuz etki alanı (yerel etki alanı), Active Directory Yönetim Merkezi gezinti bölmesinde (sol bölme) görüntülenir. Geçerli oturum açma kimlik bilgileri kümenizin haklarına bağlı olarak, bu yerel etki alanındaki Active Directory nesnelerini görüntüleyebilir veya yönetebilirsiniz.

Aynı ormandaki başka bir etki alanındaki Active Directory nesnelerini veya yerel etki alanıyla güveni oluşturulmuş başka bir ormandaki bir etki alanını görüntülemek veya yönetmek için aynı oturum açma kimlik bilgileri kümesini ve aynı Active Directory Yönetim Merkezi örneğini de kullanabilirsiniz. Hem tek yönlü güvenler hem de iki yönlü güvenler desteklenir. Bu işlemi tamamlamak için asgari bir grup üyeliği gerekmez.

Note

A etki alanı ile etki alanı B arasında, A etki alanındaki kullanıcıların B etki alanındaki kaynaklara erişebildiği ancak B etki alanındaki kullanıcıların A etki alanındaki kaynaklara erişemediği tek yönlü bir güven varsa, A etki alanının yerel etki alanınız olduğu bilgisayarda Active Directory Yönetim Merkezi çalıştırıyorsanız, geçerli oturum açma kimlik bilgileri kümesiyle ve Active Directory Yönetim Merkezi'nin aynı örneğinde B etki alanına bağlanabilirsiniz.

Ancak, B etki alanının yerel etki alanınız olduğu bilgisayarda Active Directory Yönetim Merkezi çalıştırıyorsanız, Active Directory Yönetim Merkezi'nin aynı örneğinde aynı kimlik bilgileri kümesine sahip A etki alanına bağlanamazsınız.

Windows Server 2012: Geçerli oturum açma kimlik bilgileri kümesini kullanarak Active Directory Yönetim Merkezi'nin seçili örneğindeki bir yabancı etki alanını yönetmek için

To open Active Directory Administrative Center, in Server Manager, select Tools, and then select Active Directory Administrative Center.

To open Add Navigation Nodes, select Manage, and then select Add Navigation Nodes.

Gezinti Düğümü Ekleiçinde, Diğer Etki Alanlarına Bağlan'ü seçin.

In Connect to, type the name of the foreign domain that you want to manage (for example,

contoso.com), and then select OK.Yabancı etki alanına başarıyla bağlandığınızda, Gezinti Düğümleri Ekle penceresindeki sütunları inceleyin, Active Directory Yönetim Merkezi gezinti bölmenize eklenecek kapsayıcıyı veya kapsayıcıları seçin ve ardından Tamamseçin.

Windows Server 2008 R2: Geçerli oturum açma kimlik bilgileri kümesini kullanarak Active Directory Yönetim Merkezi'nin seçili örneğindeki yabancı etki alanını yönetmek için

To open Active Directory Administrative Center, select Start, select Administrative Tools, and then select Active Directory Administrative Center.

Tip

Another way to open Active Directory Administrative Center is to select Start, select Run, and then type dsac.exe.

Ardından, Active Directory Yönetim Merkezi penceresinin üst kısmındaki Gezinti Düğümleri Ekle'yi açın ve Gezinti Düğümleri Ekle'yi seçin.

Tip

Gezinti Düğümleri Ekle'yi açmanın başka bir yolu da Active Directory Yönetim Merkezi gezinti bölmesindeki boş alanda herhangi bir yere sağ tıklayıp Gezinti Düğümleri Ekle'yi seçmektir.

Gezinti Düğümü Ekleiçinde, Diğer Etki Alanlarına Bağlan'ü seçin.

In Connect to, type the name of the foreign domain that you want to manage (for example,

contoso.com), and then select OK.Yabancı etki alanına başarıyla bağlandığınızda, Gezinti Düğümleri Ekle penceresindeki sütunları inceleyin, Active Directory Yönetim Merkezi gezinti bölmenize eklenecek kapsayıcıyı veya kapsayıcıları seçin ve ardından Tamamseçin.

Geçerli oturum açma kimlik bilgileri kümesinden farklı oturum açma kimlik bilgilerini kullanarak etki alanını yönetme

To open Active Directory Administrative Center at the command prompt, type the following command, and then select Enter:

runas /user:<domain\user> dsac

<domain\user> , Active Directory Yönetim Merkezi'ni açmak istediğiniz kimlik bilgileri kümesidir ve dsac Active Directory Yönetim Merkezi yürütülebilir dosya adıdır.

Active Directory Yönetim Merkezi açıkken, Active Directory etki alanınızı görüntülemek veya yönetmek için gezinti bölmesine göz atın.

AD DS yönetimi sorunlarını giderme

Troubleshooting options

Logging Options

Active Directory Yönetim Merkezi, artık bir izleme yapılandırma dosyasının parçası olarak yerleşik bir günlük kaydı içeriyor. dsac.exeile aynı klasörde aşağıdaki dosyayı oluşturun/değiştirin:

dsac.exe.config

Aşağıdaki içeriği oluşturun:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

The verbosity levels for DsacLogLevel are None, Error, Warning, Info, and Verbose. Çıktı dosyası adı yapılandırılabilir ve dsac.exeile aynı klasöre yazar. Çıktı, Active Directory Yönetim Merkezi'nin nasıl çalıştığını, hangi etki alanı denetleyicileriyle iletişim kurduğu, hangi Windows PowerShell komutlarının çalıştırıldığı, yanıtların ne olduğu ve diğer ayrıntılar hakkında daha fazla bilgi verebilir.

For example, when you use the Info level, which returns all results except the trace-level verbosity:

DSAC.exe starts.

Logging starts.

Etki alanı denetleyicisinin ilk etki alanı bilgilerini döndürmesi istenir.

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullDomain denetleyicisi DC1, domain Corp'tan döndürüldü.

PS Active Directory sanal sürücüsü yüklendi.

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Etki alanı kök DSE bilgilerini alın.

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Etki alanı Active Directory geri dönüşüm kutusu bilgilerini alın.

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Active Directory ormanını alın.

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Desteklenen şifreleme türleri, FGPP ve belirli kullanıcı bilgileri için şema bilgilerini alın.

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Etki alanı başlığına tıklayan yöneticiye görüntülenecek etki alanı nesnesi hakkındaki tüm bilgileri alın.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

Setting the Verbose level also shows the .NET stacks for each function, but these don't include enough data to be useful except when you're troubleshooting after the dsac.exe suffers an access violation or crash. Bu sorunun olası iki nedeni şunlardır:

- Active Directory Web Hizmetleri erişilebilir hiçbir etki alanı denetleyicisinde çalışmıyor.

- Active Directory Yönetim Merkezi'ni çalıştıran bilgisayardan Active Directory Web Hizmetleri'ne yönelik ağ iletişimleri engellenir.

Important

Hizmetin Windows Server 2008 SP2 ve Windows Server 2003 SP2 üzerinde çalışan Active Directory Yönetim Ağ Geçidi adlı bant dışı bir sürümü de vardır.

Kullanılabilir Active Directory Web Hizmetleri örneği olmadığında aşağıdaki hatalar gösterilir:

| Error | Operation |

|---|---|

| "Hiçbir etki alanına bağlanılamıyor. Bağlantı kullanılabilir olduğunda yenileyin veya yeniden deneyin" | Active Directory Yönetim Merkezi uygulamasının başlangıcında gösterilir |

| "Active Directory Web Hizmeti(ADWS) çalıştıran <NetBIOS etki alanı adında> kullanılabilir bir sunucu bulunamıyor" | Active Directory Yönetim Merkezi uygulamasında bir etki alanı düğümü seçmeye çalıştığınızda gösterilir |

Bu sorunu gidermek için şu adımları kullanın:

Active Directory Web Hizmetleri'nin etki alanındaki en az bir etki alanı denetleyicisinde (ve tercihen ormandaki tüm etki alanı denetleyicilerinde) başlatıldığını doğrulayın. Tüm etki alanı denetleyicilerinde otomatik olarak başlatacak şekilde ayarlandığından emin olun.

Active Directory Yönetim Merkezi'ni çalıştıran bilgisayardan, şu NLTest.exe komutlarını çalıştırarak Active Directory Web Hizmetleri çalıştıran bir sunucuyu bulabildiğinizi doğrulayın:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceActive Directory Web Hizmetleri çalışıyor olsa bile bu testler başarısız olursa, sorun Active Directory Web Hizmetleri veya Active Directory Yönetim Merkezi değil ad çözümlemesi veya LDAP ile ilgili olabilir. Active Directory Web Hizmetleri herhangi bir etki alanı denetleyicisinde çalışmıyorsa bu test "1355 0x54B ERROR_NO_SUCH_DOMAIN" hatasıyla başarısız olur, bu nedenle herhangi bir sonuca ulaşmadan önce iki kez denetleyin.

Nltest tarafından döndürülen etki alanı denetleyicisinde, şu komutla dinleme bağlantı noktası listesini döküm edin:

Netstat -anob > ports.txtports.txt dosyasını inceleyin ve Active Directory Web Hizmetleri hizmetinin 9389 numaralı bağlantı noktasında dinlediğini doğrulayın. For example:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Hizmet dinliyorsa, Windows Güvenlik Duvarı kurallarını doğrulayın ve 9389 numaralı TCP bağlantı noktasına gelen trafiğe izin verdiklerinden emin olun. Varsayılan olarak, etki alanı denetleyicileri "Active Directory Web Hizmetleri (TCP-in)" güvenlik duvarı kuralını etkinleştirir. Hizmet dinlemiyorsa, bu sunucuda çalıştığını yeniden doğrulayın ve yeniden başlatın. 9389 numaralı bağlantı noktasında başka bir işlemin dinlemediğini doğrulayın.

Active Directory Yönetim Merkezi'ni çalıştıran bilgisayara ve Nltest tarafından döndürülen etki alanı denetleyicisine NetMon veya başka bir ağ yakalama yardımcı programı yükleyin. Her iki bilgisayardan eşzamanlı ağ yakalamaları toplayın; burada Active Directory Yönetim Merkezi'ni başlatırsınız ve yakalamaları durdurmadan önce hatayı görürsünüz. İstemcinin TCP 9389 numaralı bağlantı noktasında etki alanı denetleyicisine gönderip alabildiğinden doğrulayın. Paketler gönderilir ancak hiç gelmezse veya ulaşırlarsa ve etki alanı denetleyicisi yanıtlarsa ancak istemciye hiç ulaşmazlarsa, büyük olasılıkla ağdaki bilgisayarlar arasında paketleri bu bağlantı noktasına bırakan bir güvenlik duvarı vardır. Bu güvenlik duvarı yazılım veya donanım olabilir ve Microsoft dışı uç nokta koruma (virüsten koruma) yazılımlarının bir parçası olabilir.