Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Sanallaştırma güvenliği, Hyper-V'de önemli bir yatırım alanıdır. Konakları veya diğer sanal makineleri kötü amaçlı yazılım çalıştıran bir sanal makineden korumaya ek olarak, sanal makineleri güvenliği aşılmış bir konaktan da korumamız gerekir. Bu, ister Hyper-V, VMware ister başka bir sanallaştırma platformu olsun, günümüzde her sanallaştırma platformu için temel bir tehlikedir. Bir sanal makine kuruluştan çıkarsa (kötü amaçlı veya yanlışlıkla), bu sanal makine başka bir sistemde çalıştırılabilir. Kuruluşunuzdaki etki alanı denetleyicileri, hassas dosya sunucuları ve İk sistemleri gibi yüksek değerli varlıkları korumak en önemli önceliktir.

Windows Server 2016 Hyper-V, sanallaştırma altyapısının ihlal edilmesine karşı korunmaya yardımcı olmak için korumalı VM'leri tanıttı. Korumalı VM, sanal TPM'ye sahip, BitLocker kullanılarak şifrelenen ve yalnızca dokudaki sağlıklı ve onaylı konaklarda çalıştırabilen 2. nesil bir VM'dir (Windows Server 2012 ve sonraki sürümlerde desteklenir). Korumalı VM'ler ve korunan yapı, bulut hizmeti sağlayıcılarının veya kurumsal özel bulut yöneticilerinin kiracı VM'ler için daha güvenli bir ortam sağlamasına olanak tanır.

Korunan bir doku şunlardan oluşur:

- 1 Konak Koruyucu Hizmeti (HGS) (genellikle 3 düğümden oluşan bir küme).

- 1 veya daha fazla korunan sunucu.

- Bir dizi korumalı sanal makine. Aşağıdaki diyagramda Konak Koruyucu Hizmeti'nin yalnızca bilinen, geçerli konakların korumalı VM'leri başlatabilmesini sağlamak için kanıtlamayı ve korumalı VM'lerin anahtarlarını güvenli bir şekilde serbest bırakmak için anahtar korumasını nasıl kullandığı gösterilmektedir.

Kiracı, korunan bir altyapıda çalışan korumalı VM'ler oluştururken, Hyper-V sunucuları ve korumalı VM'ler HGS tarafından korunur. HGS iki ayrı hizmet sağlar: kanıtlama ve anahtar koruması. Kanıtlama hizmeti yalnızca güvenilen Hyper-V konakların korumalı VM'leri çalıştırabilmesini sağlarken, Anahtar Koruma Hizmeti bunları açmak ve diğer korumalı konaklara dinamik olarak geçirmek için gereken anahtarları sağlar.

Daha fazla bilgi edinmek için Korumalı sanal makinelere giriş sayfasındaki bu videoya bakın.

Korumalı Doku çözümünde kanıtlama modları

HGS, korunan bir doku için farklı kanıtlama modlarını destekler:

- TPM güvenilir doğrulama (donanım tabanlı)

- Konak anahtarı kanıtlama (asimetrik anahtar çiftlerine göre)

Aşağıdaki tabloda açıklandığı gibi daha güçlü güvenceler sunduğundan TPM tarafından güvenilen kanıtlama önerilir, ancak Hyper-V konaklarınızın TPM 2.0'a sahip olmasını gerektirir. Şu anda TPM 2.0 veya herhangi bir TPM'niz yoksa konak anahtarı doğrulamasını kullanabilirsiniz. Yeni donanım edindiğinizde TPM-tabanlı güvenilir kanıtlama kullanmaya karar verirseniz, Ana Bilgisayar Koruyucu Hizmeti'nde kanıtlama modunu altyapınızda çok az kesintiyle veya hiç kesinti olmadan değiştirebilirsiniz.

| Sunucular için belirlediğiniz kanıtlama modu | Host assurances |

|---|---|

| TPM-trusted attestation: Offers the strongest possible protections but also requires more configuration steps. Konak donanımı ve üretici yazılımı, TPM 2.0 ve Güvenli Önyükleme etkinleştirilmiş UEFI 2.3.1 içermelidir. | Korumalı ana makineler, TPM kimliklerine, Ölçülen Önyükleme dizisine ve kod bütünlüğü ilkelerine göre onaylanır ve yalnızca onaylanan kodu çalıştırabilirler. |

| Konak anahtarı kanıtlama: TPM 2.0'ın kullanılamadığı mevcut konak donanımını desteklemeye yöneliktir. Daha az yapılandırma adımı gerektirir ve commonplace sunucu donanımıyla uyumludur. | Korunan konaklar, anahtara sahip olma temel alınarak onaylanır. |

Another mode named Admin-trusted attestation is deprecated beginning with Windows Server 2019. Bu mod, belirlenmiş bir Active Directory Etki Alanı Hizmetleri (AD DS) güvenlik grubundaki korunan konak üyeliğini temel alır. Anahtar doğrulaması, benzer bir şekilde konak tanımlaması sağlar ve kurulumu daha kolaydır.

Konak Koruyucu Hizmeti tarafından sağlanan güvenceler

HGS, korumalı VM oluşturma yöntemleriyle birlikte aşağıdaki güvencelerin sağlanmasına yardımcı olur.

| VM'ler için güvence türü | Anahtar Koruma Hizmeti'nden ve korumalı VM'lerin oluşturma yöntemlerinden gelen korumalı VM güvenceleri |

|---|---|

| BitLocker şifrelenmiş diskleri (işletim sistemi diskleri ve veri diskleri) | Korumalı VM'ler disklerini korumak için BitLocker kullanır. VM'yi önyüklemek ve disklerin şifresini çözmek için gereken BitLocker anahtarları, güvenli ölçülen önyükleme gibi endüstride kanıtlanmış teknolojiler kullanılarak korumalı VM'nin sanal TPM'si tarafından korunur. Korumalı VM'ler yalnızca işletim sistemi diskini otomatik olarak şifreleyip korurken, korumalı VM'ye bağlı veri sürücülerini de şifreleyebilirsiniz . |

| "Güvenilen" şablon disklerinden/görüntülerinden yeni korumalı VM'lerin dağıtımı | Yeni korumalı VM'leri dağıtırken kiracılar güvendikleri şablon disklerini belirtebilir. Korumalı şablon diskleri, içeriklerinin güvenilir olduğu bir noktada hesaplanan imzalara sahiptir. Disk imzaları daha sonra korumalı VM'ler oluştururken kiracıların dokuya güvenli bir şekilde sağladığı bir imza kataloğunda depolanır. Korumalı VM'lerin sağlanması sırasında, diskin imzası yeniden hesaplanır ve katalogdaki güvenilir imzalarla karşılaştırılır. İmzalar eşleşiyorsa, korunan VM dağıtılır. İmzalar eşleşmiyorsa, korumalı şablon diski güvenilmez kabul edilir ve dağıtım başarısız olur. |

| Korumalı vm oluşturulduğunda parolaların ve diğer gizli dizilerin korunması | VM'leri oluştururken, güvenilen disk imzaları, RDP sertifikaları ve VM'nin yerel Yönetici hesabının parolası gibi VM gizli dizilerinin dokuya bölünmediğinden emin olmak gerekir. Bu sırlar, kiralayan anahtarları tarafından korunan ve kiralayan tarafından dokuya yüklenen, kalkan veri dosyası (bir .PDK dosyası) olarak adlandırılan şifrelenmiş bir dosyada depolanır. Korumalı bir VM oluşturulduğunda kiracı, yalnızca korumalı yapıdaki güvenilir bileşenlere güvenli bir şekilde sağlayan koruyucu verileri seçer. |

| VM'nin nereden başlatılacağına ilişkin kiracı denetimi | Koruma verileri, belirli bir korumalı VM'nin çalışmasına izin verilen korunan dokuların listesini de içerir. Bu, örneğin korumalı bir VM'nin genellikle şirket içi özel bulutta bulunduğu ancak olağanüstü durum kurtarma amacıyla başka bir (genel veya özel) buluta geçirilmesi gerekebileceği durumlarda kullanışlıdır. Hedef bulut veya doku korumalı VM'leri desteklemeli ve korumalı VM bu dokuyu çalıştırmaya izin vermelidir. |

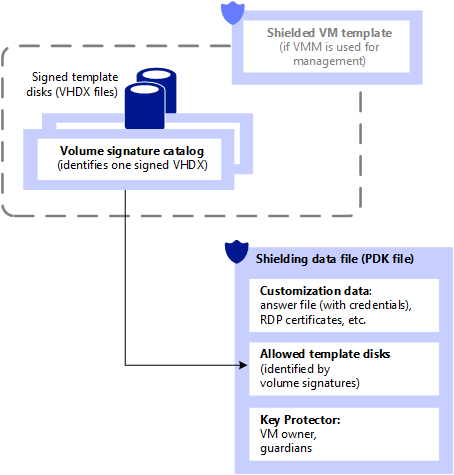

Koruma verileri nedir ve neden gereklidir?

Koruma veri dosyası (sağlama veri dosyası veya PDK dosyası olarak da adlandırılır), kiracının veya VM sahibinin yönetici parolası, RDP ve kimlikle ilgili diğer sertifikalar, etki alanına katılma kimlik bilgileri gibi önemli VM yapılandırma bilgilerini korumak için oluşturduğu şifrelenmiş bir dosyadır. Doku yöneticisi korumalı VM oluştururken koruma veri dosyasını kullanır, ancak dosyada yer alan bilgileri görüntüleyemez veya kullanamaz.

Diğerlerinin yanı sıra, koruma altındaki veri dosyaları, sırlar gibi şeyler içerir:

- Administrator credentials

- Yanıt dosyası (unattend.xml)

- Bu koruma verileri kullanılarak oluşturulan VM'lerin korumalı olarak mı yoksa şifreleme desteğiyle mi yapılandırıldığını belirleyen bir güvenlik ilkesi

- Korumalı olarak yapılandırılan VM'lerin doku yöneticilerinden korunduğunu, şifreleme destekli VM'lerin ise korunmadığını unutmayın

- VM ile uzak masaüstü iletişiminin güvenliğini sağlamak için rdp sertifikası

- Güvenilir, imzalanmış şablon-disk imzalarının listesine sahip yeni bir VM'nin oluşturulmasına izin veren bir birim imzası kataloğu

- Korumalı bir VM'nin hangi korumalı yapılarda çalışma yetkisine sahip olduğunu tanımlayan Anahtar Koruyucu (veya KP)

Koruma veri dosyası (PDK dosyası), VM'nin kiracının hedeflediği şekilde oluşturulacağına ilişkin güvenceler sağlar. Örneğin, kiracı koruma veri dosyasına bir yanıt dosyası (unattend.xml) yerleştirip bunu barındırma sağlayıcısına teslim ettiğinde, barındırma sağlayıcısı bu yanıt dosyasını görüntüleyemez veya bu dosyada değişiklik yapamaz. Benzer şekilde, barındırma sağlayıcısı, korumalı VM'yi oluştururken farklı bir VHDX kullanamaz, çünkü koruma verisi dosyası, korumalı VM'lerin oluşturulabileceği güvenilir disklerin imzalarını içerir.

Aşağıdaki şekilde koruma veri dosyası ve ilgili yapılandırma öğeleri gösterilmektedir.

Korunan bir dokunun çalıştırabileceği sanal makine türleri nelerdir?

Korunan dokular VM'leri üç olası yoldan biriyle çalıştırabilir:

- Önceki Hyper-V sürümlerinin üzerinde ve ötesinde koruma sunmayan normal bir VM

- Korumaları altyapı yöneticisi tarafından yapılandırılabilen şifreleme destekli bir VM

- Korumalarının tümü etkin olan ve altyapı yöneticisi tarafından devre dışı bırakılması mümkün olmayan korumalı bir sanal makine

Şifreleme destekli VM'ler, doku yöneticilerinin tam olarak güvenilir olduğu yerlerde kullanılmak üzere tasarlanmıştır. Örneğin, bir kuruluş, VM disklerinin dinlenim halindeyken şifrelenmesini sağlamak ve uyumluluk gereksinimlerini karşılamak amacıyla korumalı bir yapı dağıtabilir. Doku yöneticileri VM konsol bağlantıları, PowerShell Doğrudan ve diğer günlük yönetim ve sorun giderme araçları gibi kullanışlı yönetim özelliklerini kullanmaya devam edebilir.

Korumalı VM'ler, sanal makinenin verileri ve durumu hem doku yöneticilerinden hem de Hyper-V konaklarında çalışabilecek güvenilmeyen yazılımlardan korunması gereken ortamlarda kullanılmak üzere tasarlanmıştır. Örneğin, korumalı VM'ler vm konsol bağlantısına hiçbir zaman izin vermezken, doku yöneticisi şifreleme destekli VM'ler için bu korumayı açabilir veya kapatabilir.

Aşağıdaki tabloda, şifreleme destekli ve korumalı VM'ler arasındaki farklar özetlenmektedir.

| Capability | 2. Nesil Şifreleme Desteği | Jenerasyon 2 Korumalı |

|---|---|---|

| Secure Boot | Evet, gerekli ama yapılandırılabilir | Evet, gerekli ve uygulanıyor |

| Vtpm | Evet, gerekli ama yapılandırılabilir | Evet, gerekli ve uygulanıyor |

| VM durumunu ve dinamik geçiş trafiğini şifreleme | Evet, gerekli ama yapılandırılabilir | Evet, gerekli ve uygulanıyor |

| Integration components | Ağ yöneticisi tarafından yapılandırılabilir | Engellenen bazı tümleştirme bileşenleri (örneğin, veri değişimi, PowerShell Doğrudan) |

| Sanal Makine Bağlantısı (Konsol), HID cihazları (örn. klavye, fare) | Açık, devre dışı bırakılamaz | Windows Server sürüm 1803 ile başlayan konaklarda etkin; Önceki konaklarda devre dışı bırakıldı |

| COM/Serial ports | Supported | Devre dışı (etkinleştirilemiyor) |

| Attach a debugger (to the VM process)1 | Supported | Devre dışı (etkinleştirilemiyor) |

1 Traditional debuggers that attach directly to a process, such as WinDbg.exe, are blocked for shielded VMs because the VM's worker process (VMWP.exe) is a protected process light (PPL). LiveKd.exetarafından kullanılanlar gibi alternatif hata ayıklama teknikleri engellenmez. Korumalı VM'lerin aksine, şifreleme destekli VM'ler için çalışan işlemi PPL olarak çalışmaz, bu nedenle WinDbg.exegibi geleneksel hata ayıklayıcılar normal çalışmaya devam eder.

Hem korumalı VM'ler hem de şifreleme destekli VM'ler, Canlı Geçiş, Hyper-V çoğaltma, VM denetim noktaları gibi yaygın altyapı yönetimi özelliklerini desteklemeye devam eder.

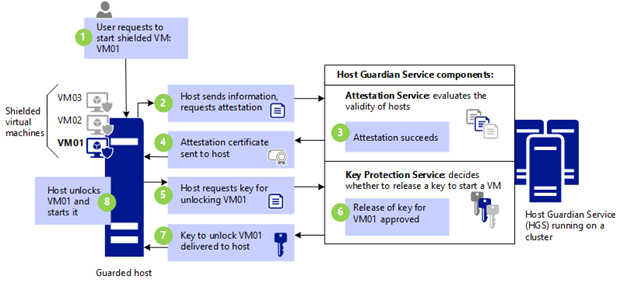

Ana Bilgisayar Koruma Hizmeti iş başında: Korumalı VM'nin nasıl açıldığı

VM01 açık. Korumalı bir konağın Korumalı VM'yi açabilmesi için, önce bu VM'nin sağlıklı olduğu konusunda olumlu bir şekilde doğrulanması gerekmektedir. Sağlıklı olduğunu kanıtlamak için Anahtar Koruma hizmetine (KPS) bir sağlık sertifikası sunması gerekir. Sağlık sertifikası onay süreciyle elde edilir.

Sunucu doğrulama ister. Korunan sunucu doğrulama ister. Kanıtlama modu Konak Koruyucu Hizmeti tarafından dikte edilir:

TPM-trusted attestation: Hyper-V host sends information that includes:

TPM tanımlama bilgileri (onay anahtarı)

En son önyükleme sırası (TCG günlüğü) sırasında başlatılan işlemler hakkında bilgi

Sunucuda uygulanan Kod Bütünlüğü (CI) ilkesi hakkında bilgi.

Kanıtlama, konak başlatıldığında ve bundan sonraki 8 saatte bir gerçekleşir. Herhangi bir nedenle bir VM başlatılmaya çalışıldığında bir konağın kanıtlama sertifikası yoksa, bu durum da kanıtlamayı tetikler.

Konak anahtarı kanıtlama: Hyper-V ana bilgisayar anahtar çiftinin ortak yarısını gönderir. HGS, konak anahtarının kayıtlı olduğunu doğrular.

Admin-trusted attestation: Hyper-V host sends a Kerberos ticket, which identifies the security groups that the host is in. HGS, konağın daha önce güvenilen HGS yöneticisi tarafından yapılandırılan bir güvenlik grubuna ait olduğunu doğrular.

Kanıtlama başarılı (veya başarısız) olur. Kanıtlama modu, konağın iyi durumda olduğunu başarıyla doğrulamak için hangi denetimlerin gerektiğini belirler. TPM güvenilir kanıtlama ile, konağın TPM kimliği, önyükleme ölçümleri ve kod bütünlüğü ilkesi doğrulanır. Konak anahtarı kanıtlama ile yalnızca konak anahtarının kaydı doğrulanır.

Kanıtlama sertifikası konağa gönderildi. Kanıtlamanın başarılı olduğu varsayıldığında, konağa bir sistem durumu sertifikası gönderilir ve konak "korumalı" (korumalı VM'leri çalıştırma yetkisi) olarak kabul edilir. Ana bilgisayar, korumalı VM'lerle çalışmak için gereken anahtarları güvenli bir şekilde serbest bırakmak amacıyla Anahtar Koruma Hizmeti'ni yetkilendirmek için sağlık sertifikasını kullanır.

Sunucu, VM anahtarını ister. Korunan ana bilgisayar, korumalı bir VM'yi (bu durumda VM01) başlatmak için gereken anahtarlara sahip değildir. Gerekli anahtarları almak için korunan ana bilgisayarın KPS'ye aşağıdakileri sağlaması gerekir:

- Geçerli sağlık sertifikası

- VM01'i başlatmak için gereken anahtarları içeren şifreli bir giz (Anahtar Koruyucu veya KP). Sır, yalnızca KPS'nin bildiği diğer anahtarlar kullanılarak şifrelenir.

Anahtarın serbest bırakılması. KPS, sağlık sertifikasının geçerliliğini belirlemek için inceler. Sertifikanın süresi dolmamış olmalı ve KPS'nin sertifikayı veren kanıtlama hizmetine güvenmesi gerekir.

Anahtar ev sahibine iade edilir. Sağlık sertifikası geçerliyse, KPS gizli bilgiyi şifre çözmeyi dener ve VM'yi açmak için gereken anahtarları güvenli bir şekilde iletir. Anahtarlar korunan konağın VBS'sine şifrelenir.

Ana bilgisayar VM01'i açıyor.

Korumalı yapı ve korumalı VM sözlüğü

| Term | Definition |

|---|---|

| Konak Koruyucu Hizmeti (HGS) | Güvenli bir donanım sunucu kümesine yüklenen ve Korumalı VM'leri açarken veya canlı taşırken bir Hyper-V konağın sağlık durumunu ölçebilen, ayrıca iyi durumdaki Hyper-V konaklara anahtarları dağıtabilecek bir Windows Server rolü. These two capabilities are fundamental to a shielded VM solution and are referred to as the Attestation service and Key Protection Service respectively. |

| guarded host | Korumalı VM'lerin üzerinde çalışabileceği bir Hyper-V konağı. A host can only be considered guarded when it has been deemed healthy by HGS' Attestation service. Korumalı VM'ler, henüz kanıtlanmamış veya kanıtlama işlemi başarısız olan bir Hyper-V konağına açılamaz veya canlı olarak taşınamaz. |

| guarded fabric | Bu, korumalı VM'leri yönetme ve çalıştırma yeteneğine sahip Hyper-V konakları ve Konak Koruyucu Hizmeti dokusunu tanımlamak için kullanılan kolektif terimdir. |

| korumalı sanal makine (VM) | Yalnızca korunan konaklarda çalışabilen bir sanal makine, kötü niyetli altyapı yöneticileri ve konak kötü amaçlı yazılımlarından denetleme, kurcalama ve hırsızlıktan korunmaktadır. |

| fabric administrator | Sanal makineleri yönetebilen bir genel veya özel bulut yöneticisi. Korumalı yapı bağlamında, ağ yöneticisinin korumalı VM'lere veya hangi konakların korumalı VM'lerin çalışmasına izin verdiğini belirleyen ilkelere erişimi yoktur. |

| HGS administrator | Korumalı konaklar için ilkeleri ve şifreleme malzemesini yönetme yetkisine sahip olan genel veya özel buluttaki güvenilir bir yönetici, yani korumalı bir VM'nin çalıştırabileceği konaklar. |

| sağlama veri dosyası veya koruma veri dosyası (PDK dosyası) | Kiracının veya kullanıcının önemli VM yapılandırma bilgilerini tutmak ve bu bilgileri başkaları tarafından erişimden korumak için oluşturduğu şifrelenmiş dosya. Örneğin, bir koruma veri dosyası VM oluşturulduğunda yerel Yönetici hesabına atanacak parolayı içerebilir. |

| Sanallaştırma Tabanlı Güvenlik (VBS) | Yöneticilerden korunan Hyper-V tabanlı bir işleme ve depolama ortamı. Sanal Güvenli Mod, sisteme işletim sistemi yöneticisi tarafından görülmeyecek işletim sistemi anahtarlarını depolama olanağı sağlar. |

| virtual TPM | Güvenilir Platform Modülünün (TPM) sanallaştırılmış sürümü. Windows Server 2016'daki Hyper-V başlayarak, fiziksel TPM'nin fiziksel bir makinenin şifrelenmesini sağladığı gibi sanal makinelerin şifrelenmesini sağlamak için bir sanal TPM 2.0 cihazı sağlayabilirsiniz. |

Additional References

- Korumalı yapı ve korumalı VM'ler

- Blog: Veri Merkezi ve Özel Bulut Güvenliği Blogu

- Video: Korumalı Sanal Makinelere Giriş

- Video: Windows Server 2016 ile Korumalı VM'lere Derinlemesine İnceleme Hyper-V