gelişmiş tehdit avcılığı sorgularını Uç Nokta için Microsoft Defender geçirme

Şunlar için geçerlidir:

- Microsoft Defender XDR

Daha geniş bir veri kümesi kullanarak tehditleri proaktif olarak avlamak için gelişmiş tehdit avcılığı iş akışlarınızı Uç Nokta için Microsoft Defender taşıyın. Microsoft Defender XDR'da, aşağıdakiler dahil olmak üzere diğer Microsoft 365 güvenlik çözümlerinden verilere erişebilirsiniz:

- Uç Nokta için Microsoft Defender

- Office 365 için Microsoft Defender

- Bulut Uygulamaları için Microsoft Defender

- Kimlik için Microsoft Defender

Not

çoğu Uç Nokta için Microsoft Defender müşteri Microsoft Defender XDR ek lisans olmadan kullanabilir. Gelişmiş avcılık iş akışlarınızı Uç Nokta için Defender'dan geçiş yapmaya başlamak için Microsoft Defender XDR açın.

Mevcut Uç Nokta için Defender iş akışlarınızı etkilemeden geçiş yapabilirsiniz. Kaydedilen sorgular olduğu gibi kalır ve özel algılama kuralları çalışmaya ve uyarı oluşturmaya devam eder. Ancak bunlar Microsoft Defender XDR görünür olacaktır.

Yalnızca Microsoft Defender XDR'da şema tabloları

Microsoft Defender XDR gelişmiş tehdit avcılığı şeması, çeşitli Microsoft 365 güvenlik çözümlerinden veri içeren ek tablolar sağlar. Aşağıdaki tablolar yalnızca Microsoft Defender XDR kullanılabilir:

| Tablo adı | Açıklama |

|---|---|

| AlertEvidence | Uyarılarla ilişkili dosyalar, IP adresleri, URL'ler, kullanıcılar veya cihazlar |

| AlertInfo | Uç Nokta için Microsoft Defender, Office 365 için Microsoft Defender, Microsoft Defender for Cloud Apps ve Kimlik için Microsoft Defender uyarıları, önem derecesi bilgileri ve tehdit kategorileri dahil |

| EmailAttachmentInfo | E-postalara eklenen dosyalar hakkında bilgi |

| EmailEvents | E-posta teslimi ve engelleyici olaylar da dahil olmak üzere Microsoft 365 e-posta olayları |

| EmailPostDeliveryEvents | Microsoft 365 e-postaları alıcı posta kutusuna teslim ettikten sonra teslim sonrası gerçekleşen güvenlik olayları |

| EmailUrlInfo | E-postalardaki URL'ler hakkında bilgi |

| IdentityDirectoryEvents | Active Directory (AD) çalıştıran bir şirket içi etki alanı denetleyicisini içeren olaylar. Bu tablo, etki alanı denetleyicisindeki kimlikle ilgili olayları ve sistem olaylarını kapsar. |

| IdentityInfo | Microsoft Entra ID dahil olmak üzere çeşitli kaynaklardan gelen hesap bilgileri |

| IdentityLogonEvents | Active Directory ve Microsoft çevrimiçi hizmetler kimlik doğrulama olayları |

| IdentityQueryEvents | Kullanıcılar, gruplar, cihazlar ve etki alanları gibi Active Directory nesneleri için sorgular |

Önemli

Yalnızca Microsoft Defender XDR'de kullanılabilen şema tablolarını kullanan sorgular ve özel algılamalar yalnızca Microsoft Defender XDR'de görüntülenebilir.

DeviceAlertEvents tablosunu eşleme

ve tabloları, AlertInfo Uç Nokta için Microsoft Defender şemasındaki tablonun yerini alırDeviceAlertEvents.AlertEvidence Bu iki tablo, cihaz uyarıları hakkındaki verilere ek olarak kimlikler, uygulamalar ve e-postalar için uyarılarla ilgili verileri içerir.

Ve tablolarında sütunların sütunlara nasıl DeviceAlertEvents eşlenip eşlen AlertInfoAlertEvidence olmadığını denetlemek için aşağıdaki tabloyu kullanın.

İpucu

Aşağıdaki tablodaki sütunlara ek olarak, AlertEvidence tablo çeşitli kaynaklardan gelen uyarıların daha bütünsel bir resmini sağlayan birçok başka sütun içerir.

Tüm AlertEvidence sütunlarına bakın

| DeviceAlertEvents sütunu | Microsoft Defender XDR'de aynı verilerin nerede bulunacağı |

|---|---|

AlertId |

AlertInfo ve AlertEvidence tablolar |

Timestamp |

AlertInfo ve AlertEvidence tablolar |

DeviceId |

AlertEvidence masa |

DeviceName |

AlertEvidence masa |

Severity |

AlertInfo masa |

Category |

AlertInfo masa |

Title |

AlertInfo masa |

FileName |

AlertEvidence masa |

SHA1 |

AlertEvidence masa |

RemoteUrl |

AlertEvidence masa |

RemoteIP |

AlertEvidence masa |

AttackTechniques |

AlertInfo masa |

ReportId |

Bu sütun genellikle diğer tablolardaki ilgili kayıtları bulmak için Uç Nokta için Microsoft Defender kullanılır. Microsoft Defender XDR'da, ilişkili verileri doğrudan tablodan AlertEvidence alabilirsiniz. |

Table |

Bu sütun genellikle diğer tablolardaki ek olay bilgileri için Uç Nokta için Microsoft Defender kullanılır. Microsoft Defender XDR'da, ilişkili verileri doğrudan tablodan AlertEvidence alabilirsiniz. |

Mevcut Uç Nokta için Microsoft Defender sorgularını ayarlama

Uç Nokta için Microsoft Defender sorgular tabloya DeviceAlertEvents başvurmadıkları sürece olduğu gibi çalışır. Bu sorguları Microsoft Defender XDR kullanmak için şu değişiklikleri uygulayın:

- değerini ile

AlertInfodeğiştirinDeviceAlertEvents. -

AlertInfoEşdeğer verileri almak için veAlertEvidencetablolarınıAlertIdbirleştirin.

Özgün sorgu

Aşağıdaki sorgu,powershell.exeiçeren uyarıları almak için Uç Nokta için Microsoft Defender kullanırDeviceAlertEvents:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Değiştirilen sorgu

Aşağıdaki sorgu Microsoft Defender XDR'da kullanılmak üzere ayarlandı. Dosya adını doğrudan içinden DeviceAlertEventsdenetlemek yerine, bu tablodaki dosya adını birleştirir AlertEvidence ve denetler.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Özel algılama kurallarını geçirme

Uç Nokta için Microsoft Defender kuralları Microsoft Defender XDR düzenlendiğinde, sonuçta elde edilen sorgu yalnızca cihaz tablolarına bakıyorsa önceki gibi çalışmaya devam ederler.

Örneğin, yalnızca cihaz tablolarını sorgulayan özel algılama kuralları tarafından oluşturulan uyarılar, bunları Uç Nokta için Microsoft Defender'de nasıl yapılandırdığınıza bağlı olarak SIEM'inize teslim edilmeye ve e-posta bildirimleri oluşturmaya devam eder. Uç Nokta için Defender'daki mevcut engelleme kuralları da uygulanmaya devam eder.

Yalnızca Microsoft Defender XDR'da kullanılabilen kimlik ve e-posta tablolarını sorgulayan bir Uç Nokta için Defender kuralını düzenledikten sonra, kural otomatik olarak Microsoft Defender XDR taşınır.

Geçirilen kural tarafından oluşturulan uyarılar:

- Uç Nokta için Defender portalında (Microsoft Defender Güvenlik Merkezi) artık görünmüyor

- SIEM'inize teslim edilmeyi durdurun veya e-posta bildirimleri oluşturun. Bu değişikliği geçici olarak çözmek için Microsoft Defender XDR aracılığıyla bildirimleri yapılandırarak uyarıları alın. Microsoft Defender XDR API'sini kullanarak müşteri algılama uyarılarına veya ilgili olaylara yönelik bildirimler alabilirsiniz.

- Uç Nokta için Microsoft Defender gizleme kuralları tarafından gizlenmeyecek. Belirli kullanıcılar, cihazlar veya posta kutuları için uyarıların oluşturulmasını önlemek için ilgili sorguları bu varlıkları açıkça dışlamak üzere değiştirin.

Bir kuralı bu şekilde düzenlerseniz, bu tür değişiklikler uygulanmadan önce sizden onay istenir.

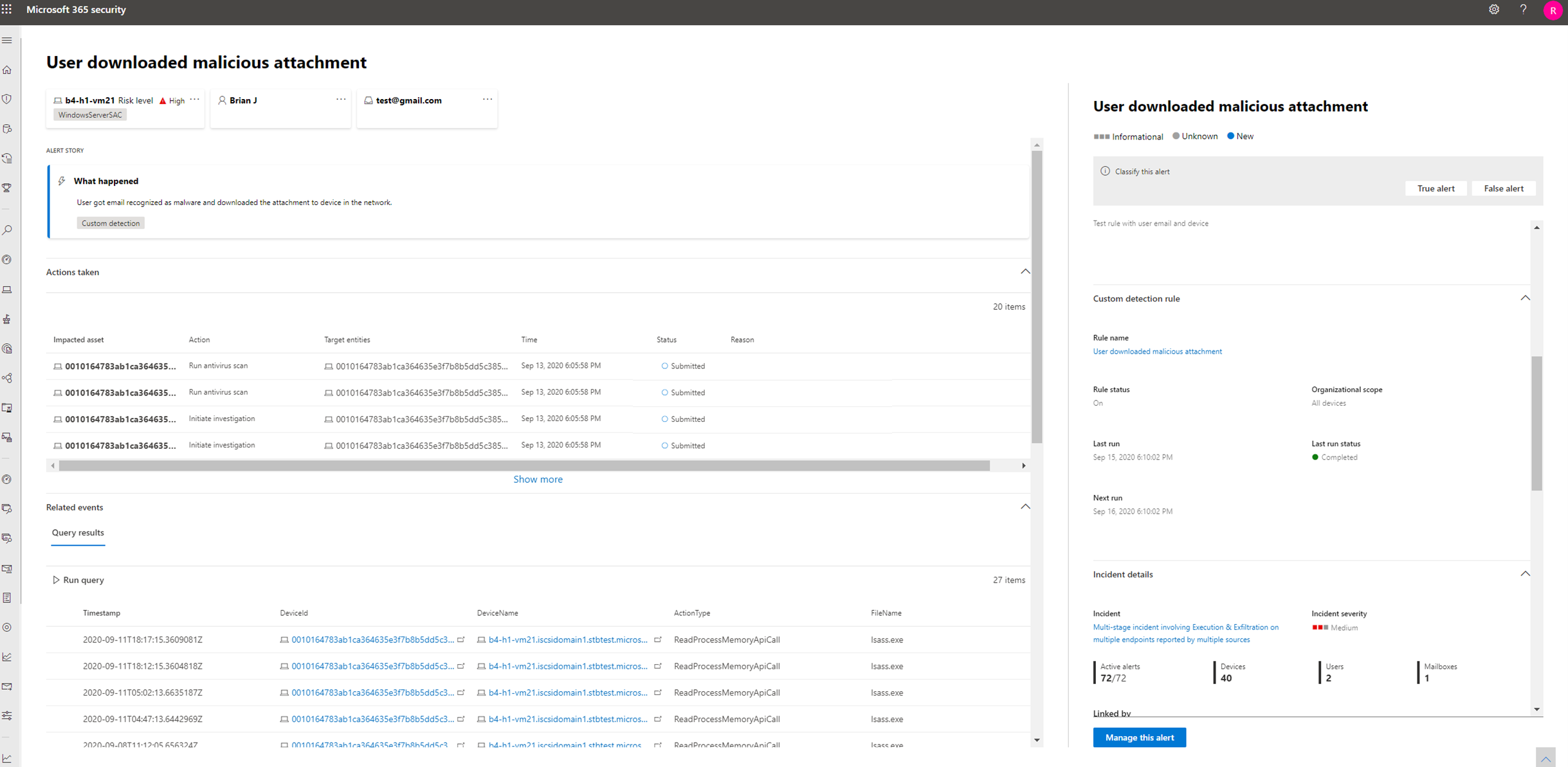

Microsoft Defender XDR özel algılama kuralları tarafından oluşturulan yeni uyarılar, aşağıdaki bilgileri sağlayan bir uyarı sayfasında görüntülenir:

- Uyarı başlığı ve açıklaması

- Etkilenen varlıklar

- Uyarıya yanıt olarak gerçekleştirilen eylemler

- Uyarıyı tetikleyen sorgu sonuçları

- Özel algılama kuralıyla ilgili bilgiler

DeviceAlertEvents olmadan sorgu yazma

Microsoft Defender XDR şemasında AlertInfo ve AlertEvidence tabloları, çeşitli kaynaklardan gelen uyarılara eşlik eden çeşitli bilgi kümelerini barındırmak için sağlanır.

Uç Nokta için Microsoft Defender şemasındaki tablodan DeviceAlertEvents almak için kullandığınız uyarı bilgilerini almak için, tabloyu ölçütüne göre ServiceSource filtreleyin AlertInfo ve ardından her benzersiz kimliği ayrıntılı olay ve varlık bilgilerini sağlayan tabloyla birleştirinAlertEvidence.

Aşağıdaki örnek sorguya bakın:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Bu sorgu, Uç Nokta için Microsoft Defender şemasından çok daha fazla sütun DeviceAlertEvents döndürür. Sonuçları yönetilebilir tutmak için yalnızca ilgilendiğiniz sütunları almak için kullanın project . Aşağıdaki örnek, araştırma PowerShell etkinliğini algıladığında ilginizi çekebilecek proje sütunlarıdır:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Uyarılarda yer alan belirli varlıkları filtrelemek isterseniz, içindeki varlık türünü EntityType ve filtrelemek istediğiniz değeri belirterek bunu yapabilirsiniz. Aşağıdaki örnek belirli bir IP adresini arar:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Ayrıca bkz.

- Microsoft Defender XDR açma

- Gelişmiş avcılığa genel bakış

- Şemayı anlayın

- Uç Nokta için Microsoft Defender'da gelişmiş avcılık

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.