Налаштування постачальника SAML 2.0 для порталів із Azure AD

Примітка

З 12 жовтня 2022 року портали Power Apps перейменовано на Power Pages. Додаткова інформація: Microsoft Power Pages тепер у загальному доступі (блоґ)

Незабаром документацію порталів Power Apps буде перенесено та об’єднано з документацією Power Pages.

У цій статті ви зможете навчитися налаштовувати постачальника SAML 2.0 для порталів із Azure Active Directory (Azure AD).

Примітка

- Портали можна налаштувати за допомогою постачальників посвідчень, які відповідають стандарту мови розмітки декларації безпеки (SAML) 2.0. У цій статті розповідається про використання Azure AD в якості прикладу постачальника посвідчень, що використовує SAML 2.0. Щоб зміні, внесені до настройок автентифікації, відобразилися на порталі, може знадобитися кілька хвилин. Якщо ви бажаєте, щоб зміни відобразилися негайно, повторно запустіть портал, використовуючи дії з порталом.

Щоб налаштувати Azure AD в якості постачальника SAML 2.0

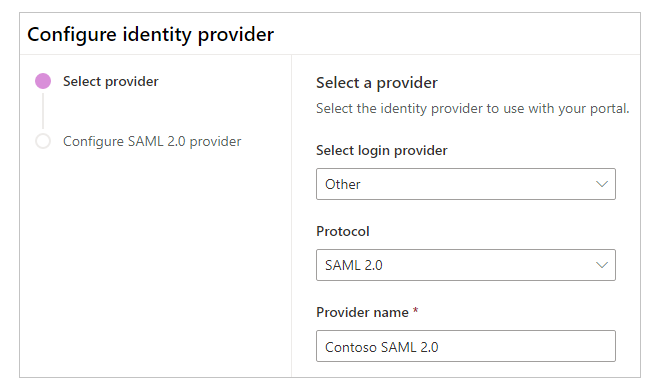

Виберіть Додати постачальника для вашого порталу.

Виберіть Інший в якості Постачальника послуг входу.

Виберіть Протокол як SAML 2.0.

Уведіть ім’я постачальника.

Виберіть Далі.

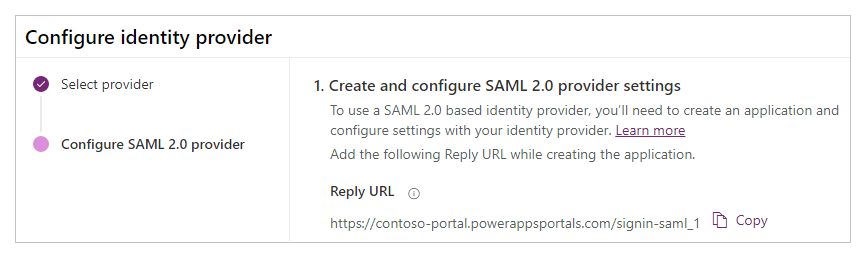

На цьому кроці ви створюєте програму та налаштовуєте параметри відповідно до вимог постачальника посвідчень.

Примітка

- URL-адреса відповіді використовується програмою для переадресації користувачів до порталу після успішного проходження автенитифікації. Якщо портал використовує ім'я настроюваного домену, знадобиться інша URL-адреса.

- Додаткові відомості про створення реєстрації програми на порталі Azure доступні в розділі Швидкий початок: реєстрація програми на платформі посвідчень Microsoft.

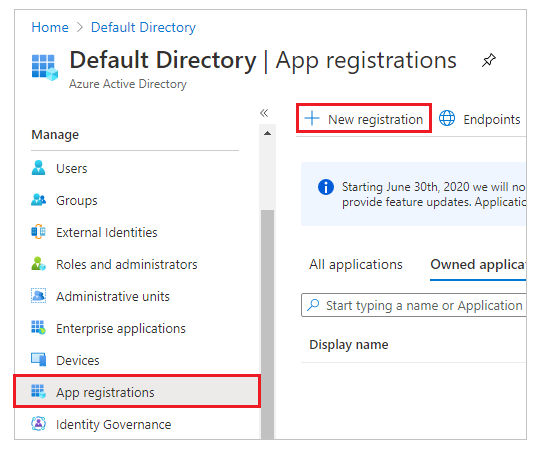

Увійдіть у Портал Azure.

Знайдіть і виберіть Azure Active Directory.

В області Керування виберіть Реєстрації програм.

Виберіть Створити реєстрацію.

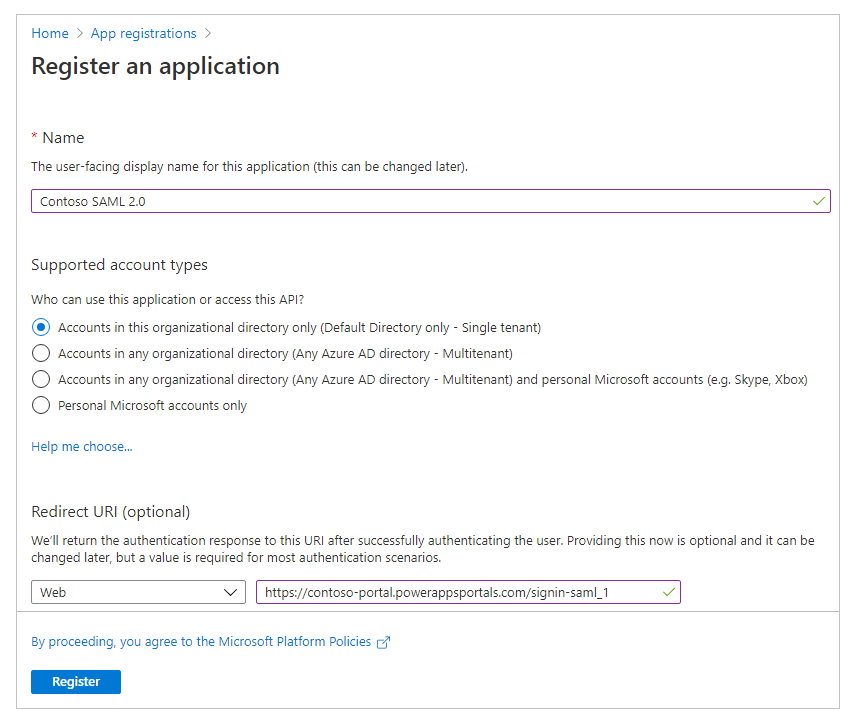

Введіть ім’я.

Якщо потрібно, виберіть інший Підтримуваний тип облікового запису. Додаткові відомості: Підтримувані типи облікових записів

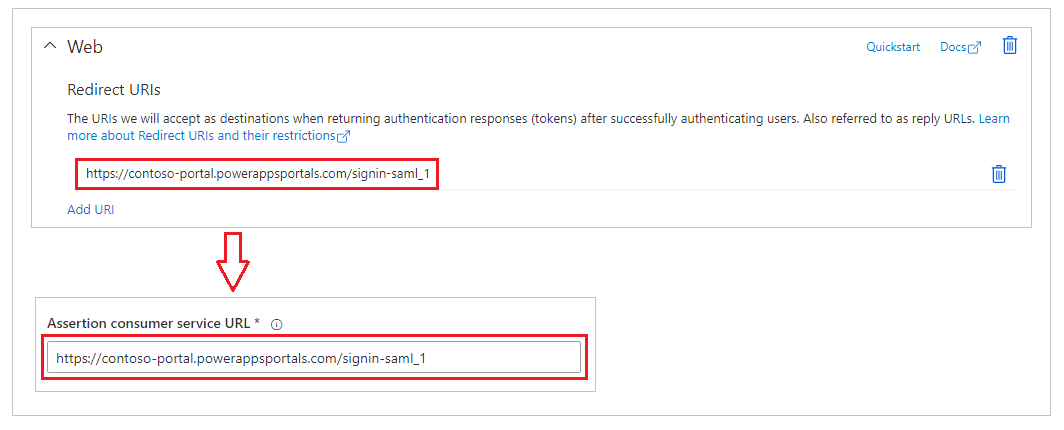

В області URI переадресації виберіть Інтернет (якщо ще не вибрано).

Уведіть URL-адресу відповіді для вашого порталу в текстовому полі URI переадресації.

Приклад:https://contoso-portal.powerappsportals.com/signin-saml_1Примітка

Якщо використовується URL-адреса порталу за замовчуванням, скопіюйте та вставте URL-адресу відповіді, як показано в розділі Створення та налаштування параметрів постачальника SAML 2.0 на екрані Настроювання постачальника посвідчень (крок 6 вище). Якщо використовується настроюване доменне ім’я для порталу, введіть настроювану URL-адресу. Переконайтеся, що ви використовуєте саме це значення під час налаштування URL-адреси служби обробника тверджень в параметрах порталу під час налаштування постачальника SAML 2.0.

Наприклад, якщо ви введете URI-адресу переадресації в порталі Azure якhttps://contoso-portal.powerappsportals.com/signin-saml_1, необхідно використовувати її саме так для налаштування SAML 2.0 в порталах.

Виберіть Реєстрація.

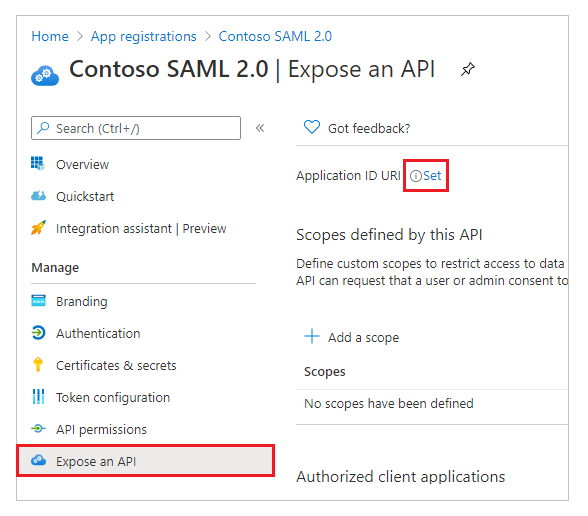

Виберіть Розкрити API.

Виберіть Задати для URI ідентифікатора програми.

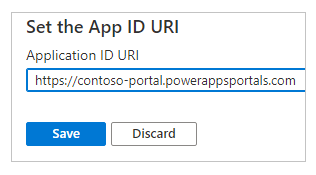

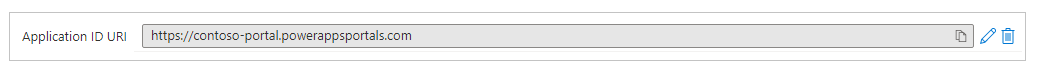

Введіть URL-адресу порталу як URI ідентифікатора програми.

Примітка

URL-адреса порталу може бути іншою, якщо використовується настроюване доменне ім’я.

Виберіть Зберегти.

Залиште портал Azure відкритим та перейдіть до налаштування SAML 2.0 для порталів Power Apps для виконання наступних кроків.

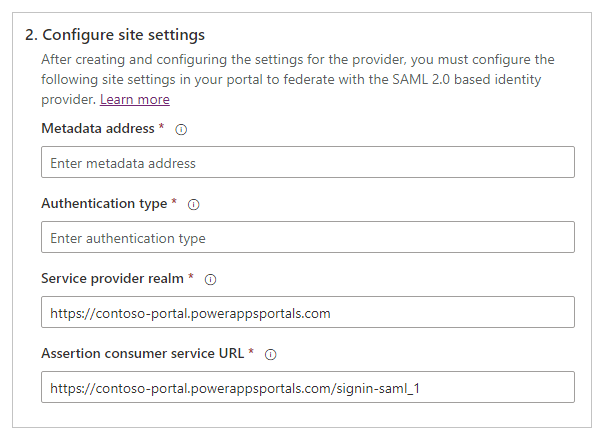

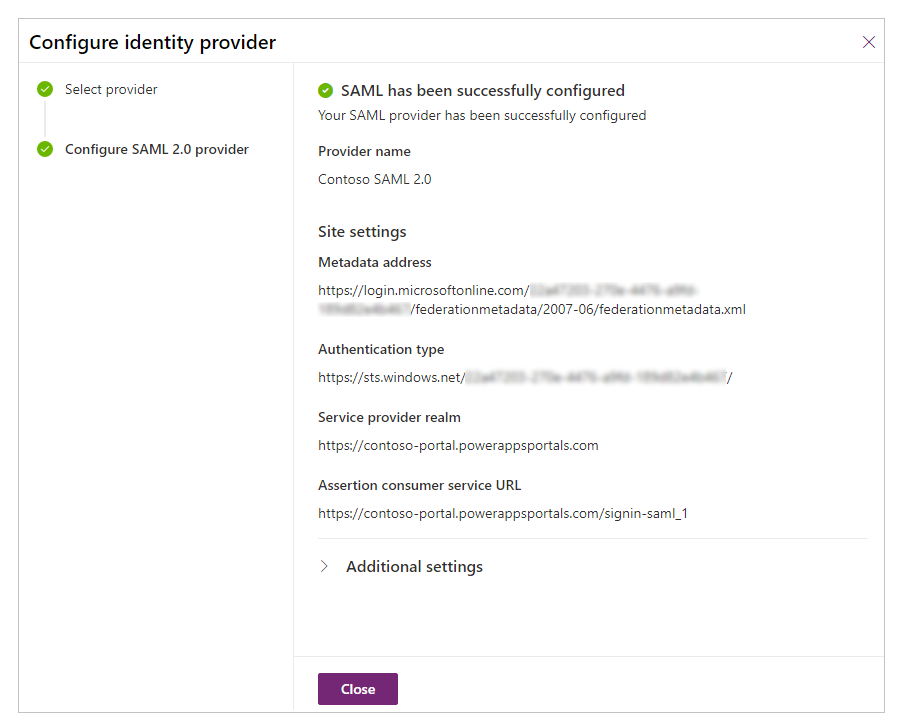

На цьому кроці введіть параметри сайту для налаштування порталу.

Підказка

Якщо ви закрили вікно браузера після налаштування реєстрації програми на кроці, що виконувався раніше, увійдіть до порталу Azure знову та перейдіть до зареєстрованої вами програми.

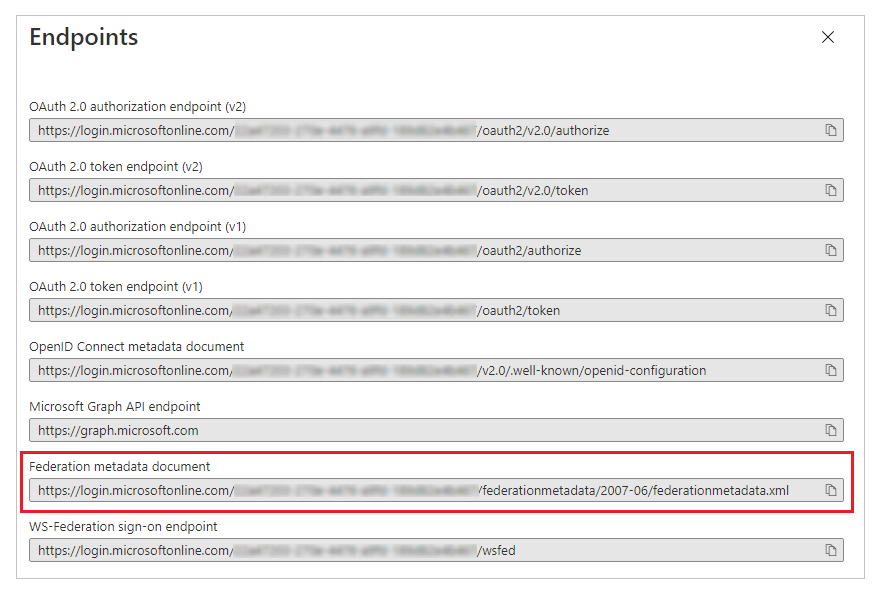

Адреса метаданих: щоб налаштувати адресу метаданих, виконайте зазначені нижче дії.

Виберіть Огляд на порталі Azure.

Виберіть Кінцеві точки.

Скопіюйте URL-адресу для документа метаданих об’єднання.

Вставте скопійовану URL-адресу документа в якості Адреси метаданих для порталів.

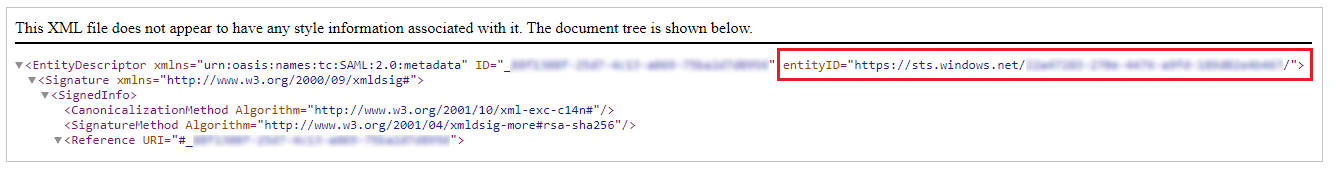

Тип автентифікації: щоб налаштувати тип автентифікації, виконайте зазначені нижче дії::

Скопіюйте і вставте адресу метаданих, налаштовану раніше, в нове вікно браузера.

Скопіюйте значення тегу

entityIDз документа з URL-адресою.

Вставте скопійоване значення

entityIDв якості типу автентифікації.

Приклад:https://sts.windows.net/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/

Область постачальника послуг: введіть URL-адресу порталу в якості області постачальника послуг.

Приклад:https://contoso-portal.powerappsportals.comПримітка

URL-адреса порталу може бути іншою, якщо використовується настроюване доменне ім’я.

URL-адреса служби обробника тверджень: введіть URL-адресу відповіді для вашого порталу в текстове поле URL-адреса служби обробника тверджень.

Приклад:https://contoso-portal.powerappsportals.com/signin-saml_1

Примітка

Якщо ви використовуєте URL-адресу порталу за замовчуванням, ви можете скопіювати і вставити URL-адресу відповіді, як показано на кроці Параметри створення та налаштування постачальника SAML 2.0. Якщо використовується настроюване доменне ім’я, введіть URL-адресу вручну. Переконайтеся, що введене тут значення є точно таким самим, як введене раніше значення URI переадресації на порталі Azure.

Виберіть Підтвердити.

Виберіть Закрити.

Статті за темою

Налаштування провайдера SAML 2.0 для порталів з AD FS

Поширені запитання щодо використання SAML 2.0 на порталах

Настроювання провайдера SAML 2.0 для порталів

Примітка

Розкажіть нам про свої уподобання щодо мови документації? Візьміть участь в короткому опитуванні. (зверніть увагу, що це опитування англійською мовою)

Проходження опитування займе близько семи хвилин. Персональні дані не збиратимуться (декларація про конфіденційність).