Ролі безпеки та права

Щоб контролювати, хто може отримати доступ до обмежених або конфіденційних даних і ресурсів і що з ними робити, призначайте користувачам ролі безпеки. У цій статті наведено огляд ролей безпеки та пов’язаних із ними привілеїв.

Ви можете призначити ролі безпеки за допомогою нового, сучасного або застарілого інтерфейсу користувача.

Ролі безпеки та новий, сучасний інтерфейс користувача

Ролі безпеки визначають, як різні користувачі отримують доступ до різних типів записів. Щоб керувати доступом до даних і ресурсів, можна створювати або змінювати ролі безпеки, а також змінювати ролі безпеки, призначені користувачам.

Користувач може мати кілька ролей безпеки. роль безпеки привілеї накопичуються. Користувачам надаються привілеї, доступні в кожній призначеній їм ролі.

Перегляд списку ролей безпеки в середовищі

Увійдіть у Power Platform Центр адміністрування, виберіть Середовища в області переходів, а потім виберіть середовище.

Виберіть Налаштування, Користувачі + Дозволи,>>Ролі безпеки.

Визначте привілеї та властивості роль безпеки

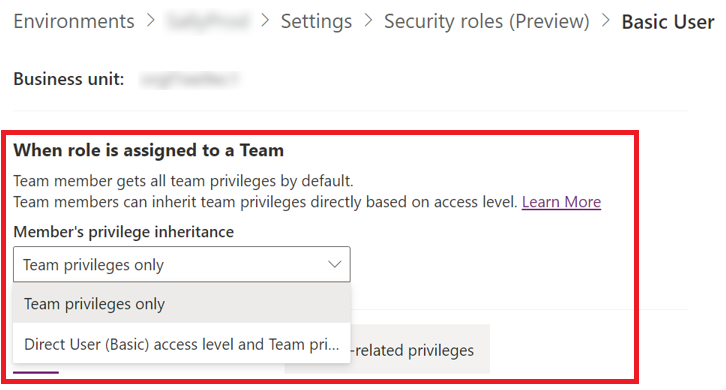

Після того, як ви створили роль безпеки або редагуєте його, встановіть параметр успадкування привілеїв учасника :

Лише командні привілеї: користувач отримує ці привілеї як член команди. Учасники команди, які не мають власних привілеїв користувача, можуть створювати записи, власником яких є команда. Вони можуть отримати доступ до записів, якими володіє команда, якщо їм надано рівень доступу користувача для привілеїв створення та читання.

Прямий рівень доступу користувача (базовий) і привілеї команди: користувачеві надаються ці привілеї безпосередньо під час призначення роль безпеки. Користувачі можуть створювати записи, власником яких є самі. Вони можуть отримати доступ до записів, створених ними або якими володіли, коли їм було надано рівень доступу користувача для привілеїв створення та читання. Цей параметр використовується за замовчуванням для нових ролей безпеки.

Потім налаштуйте привілеї, пов’язані з роль безпеки.

роль безпеки складається з привілеїв на рівні запису та привілеїв на основі завдань наступних трьох типів:

Таблиці: Привілеї таблиці визначають, які завдання може виконувати користувач, який має доступ до запису таблиці, наприклад «Читання», «Створення», «Видалення», «Запис», «Призначення», «Спільний доступ», «Додавання» та «Додавання до». Додавання означає вкладення іншого запису, наприклад справи або нотатки, у цей запис. Додавання до означає, що запис додано до цього запису. Встановіть привілеї таблиці.

Різні привілеї: Ці привілеї на основі завдань дають користувачеві дозвіл на виконання конкретних, різноманітних (не записаних) завдань, таких як публікація статей або активація бізнес-правил. Дізнайтеся більше про різні привілеї.

Привілеї, пов’язані з конфіденційністю: ці привілеї дають користувачеві дозвіл на виконання завдань, пов’язаних з інтегрованими, завантаженими або експортованими даними за межами України Dataverse, наприклад експорт даних або Microsoft Excel друк. Докладніше про привілеї, пов’язані з конфіденційністю.

Кожен набір типів привілеїв має власну вкладку. Для кожної вкладки ви можете відфільтрувати представлення даних за всіма привілеями, призначеними або непризначеними привілеями для вибраного роль безпеки.

Права таблиці

На вкладці «Таблиці » відображається Dataverse список таблиць у середовищі. У наведеній нижче таблиці описано атрибути, які відображаються в редакторі роль безпеки, коли параметр Compact Grid View вимкнено.

| Власність | Опис |

|---|---|

| Table | Назва Dataverse таблиці |

| Ім'я | Логічне ім’я таблиці; корисно для розробників Dataverse |

| Відповідальний за запис | Чи належать записи організації чи підрозділу, чи можуть належати користувачеві чи групі; |

| Параметри дозволів | Який попередньо визначений набір дозволів використовується в таблиці або користувацькі дозволи |

Таблиці згруповані за такими категоріями:

- Керування бізнесом

- Цикли бізнес-процесів

- Базові записи

- Настроювані таблиці

- Налаштування

- Відсутні таблиці

- Збут

- Service

- Керування послугами

Щоб швидко знайти певну таблицю або привілей, введіть її ім’я в поле пошуку у верхньому правому куті сторінки, а потім виберіть піктограму лупи або натисніть клавішу Enter. Щоб очистити пошук, натисніть значок X .

Одночасно можна редагувати лише одну таблицю, але можна скопіювати настройки з однієї таблиці до кількох таблиць за одну дію.

Коли ви налаштовуєте роль безпеки, вам потрібно визначити привілеї, які він повинен надавати для кожної таблиці, пов’язаної з програмою.

У наведеній нижче таблиці описано привілеї таблиці, які можна надати в роль безпеки. У всіх випадках те, до яких записів застосовується привілей, залежить від рівня доступу до дозволу, визначеного в роль безпеки.

| Привілей | Опис |

|---|---|

| Створення | Обов’язковий для створення нового запису |

| Read | Необхідний для відкриття запису для перегляду вмісту |

| Записування | Необхідний для внесення змін до запису |

| Delete | Необхідний для остаточного видалення запису |

| Додати | Необхідний для зв’язування поточного запису з іншим записом; наприклад, якщо користувачі мають права на додавання нотатки, вони можуть додати нотатку до потенційної угоди У випадку зв’язків «багато-до-багатьох» користувач повинен мати привілеї «Додати» для обох таблиць, які пов’язані або не пов’язані. |

| Додавання до | Необхідний для зв’язування запису з поточним записом; наприклад, якщо користувачі мають права на додавання до потенційної угоди, вони можуть додати примітку до потенційної угоди |

| Призначити | Потрібні, щоб надати право власності на запис іншому користувачеві |

| Передати | Потрібен, щоб надати доступ до запису іншому користувачеві, зберігши при цьому власний доступ |

Рівні доступу

Кожен привілей має меню, за допомогою якого ви можете визначити рівень доступу. Рівні доступу визначають, наскільки глибоко в ієрархії бізнес-одиниць користувач може виконувати привілеї.

У наведеній нижче таблиці описано рівні доступу. Для таблиць, що належать організації, різні привілеї та привілеї, пов’язані з конфіденційністю, мають лише рівні доступу «Організація» або « Немає ».

| Тип | Опис |

|---|---|

| Організація | Користувачі можуть отримати доступ до всіх записів в організації, незалежно від ієрархічного рівня бізнес-одиниці, до якого вони належать або середовища. Користувачі з доступом до організації автоматично мають доступ до всіх інших типів доступу. Оскільки цей рівень надає доступ до інформації в усій організації, його слід обмежити, щоб він відповідав плану безпеки даних організації. Цей рівень доступу, як правило, зарезервовано для менеджерів із повноваженнями в межах усієї організації. |

| Батьківський елемент: дочірній підрозділ | Користувачі можуть отримати доступ до записів у своєму бізнес-підрозділі та всіх підпорядкованих йому бізнес-одиницях. Користувачі з таким доступом автоматично отримують доступ до бізнес-підрозділу та користувача. Оскільки цей рівень надає доступ до інформації в усьому бізнес-підрозділі та підпорядкованих бізнес-одиницях, його слід обмежити, щоб він відповідав плану безпеки даних організації. Цей рівень доступу, як правило, зарезервований для менеджерів із повноваженнями в межах підрозділу. |

| Організаційна одиниця | Користувачі можуть отримати доступ до записів у своєму бізнес-підрозділі. Користувачі, які мають доступ до бізнес-одиниці, автоматично отримують доступ користувачів. Оскільки такий рівень доступу надає доступ до інформації в межах усього підрозділу, він має бути обмежений для відповідності плану щодо безпеки даних організації. Цей рівень доступу, як правило, зарезервовано для менеджерів із повноваженнями в межах підрозділу. |

| User | Користувачі можуть отримувати доступ до записів, якими вони володіють, об’єктів, до яких надано спільний доступ організації, об’єктів, до яких їм надано спільний доступ, і об’єктів, до яких надано спільний доступ команді, учасником якої вони є. Це типовий рівень доступу для представників служби підтримки та збуту. |

| Не надано | Доступ заборонено. |

Для кожної таблиці виберіть відповідний тип для кожного привілею. Виберіть Зберегти , коли закінчите.

Копіювати дозволи таблиці

Встановлення привілеїв для кожного столу у вашому додатку може зайняти багато часу та бути виснажливим. Щоб спростити роботу, ви можете скопіювати дозволи з однієї таблиці в одну або кілька інших.

Виберіть таблицю, а потім натисніть кнопку Копіювати дозволи для таблиць

Знайдіть і виберіть таблицю або таблиці, до яких потрібно скопіювати дозволи.

Пам’ятайте, що нова конфігурація перезаписує всі попередні параметри.

Виберіть Зберегти.

Розглянемо докладніше, як права доступу до таблиці копіювання працюють з привілеями та рівнями доступу.

Для дозволів, які існують як у вихідній, так і в цільовій таблицях:

Якщо глибина налаштувань дозволу джерела існує в цільовому об’єкті, це означає, що копіювання успішне.

Якщо глибина налаштувань дозволів джерела не існує в цільовому об’єкті, копіювання завершиться помилкою, і з’явиться повідомлення про помилку.

Для дозволів, які існують лише у вихідній або цільовій таблицях:

Якщо дозвіл існує у джерелі, але не в цілі, то він ігнорується в цілі. Копіювання решти дозволів виконано успішно.

Якщо дозвіл не існує у джерелі, але існує в цілі, тоді глибина дозволу зберігається в цілі. Копіювання решти дозволів виконано успішно.

Налаштування дозволів

Ще один спосіб прискорити налаштування дозволів таблиць – використовувати заздалегідь визначені групи дозволів і призначати їх таблицям.

У наведеній нижче таблиці описано групи настройок дозволів, які можна призначити.

| Налаштування дозволів | Докладно |

|---|---|

| Немає доступу | Жоден користувач не може отримати доступ до таблиці. |

| Повний доступ | Користувачі можуть переглядати та редагувати всі записи в таблиці. |

| Співпраця | Користувачі можуть переглядати всі записи, але редагувати їх можна лише власні. |

| Приватний | Користувачі можуть лише переглядати та редагувати власні записи. |

| Довідка | Користувачі можуть лише переглядати записи, а не редагувати їх. |

| Спеціальний | Указує на те, що настройки дозволів змінено порівняно зі значенням за замовчуванням. |

Виберіть таблицю, а потім виберіть Настройки дозволів на панелі команд або виберіть Інші дії ( ...)>Налаштування дозволів.

Виберіть відповідне налаштування.

Пам’ятайте, що нова конфігурація перезаписує всі попередні параметри.

Виберіть Зберегти.

Ролі безпеки та застарілий інтерфейс користувача

Ролі безпеки визначають, як різні користувачі отримують доступ до різних типів записів. Щоб керувати доступом до даних і ресурсів, можна створювати або змінювати ролі безпеки, а також змінювати ролі безпеки, призначені користувачам.

Користувач може мати кілька ролей безпеки. роль безпеки привілеї накопичуються. Користувачам надаються привілеї, доступні в кожній призначеній їм ролі.

Перегляд списку ролей безпеки в середовищі (застарілий інтерфейс користувача)

Увійдіть у Power Platform Центр адміністрування, виберіть Середовища в області переходів, а потім виберіть середовище.

Виберіть Налаштування, Користувачі + Дозволи,>>Ролі безпеки.

Визначення привілеїв та властивостей роль безпеки (застарілого інтерфейсу користувача)

Створивши роль безпеки або редагуючи його, установіть пов’язані з ним привілеї.

роль безпеки складається з привілеїв на рівні запису та привілеїв на основі завдань.

Привілеї на рівні запису визначають, які завдання може виконувати користувач, який має доступ до запису, наприклад «Читання», «Створення», «Видалення», «Запис», «Призначення», «Спільний доступ», «Додавання» та «Додавання до». Додавання означає вкладення іншого запису, наприклад справи або нотатки, у цей запис. Додавання до означає, що запис додано до цього запису. Докладніше про привілеї на рівні запису.

Різні привілеї, або привілеї на основі завдань, дають користувачеві дозвіл на виконання конкретних, різноманітних (не записаних) завдань, таких як публікація статей або активація бізнес-правил. Дізнайтеся більше про різні привілеї.

Кольорові кружечки на сторінці налаштувань роль безпеки вказують на рівень доступу , призначений кожному привілею. Рівні доступу визначають, наскільки глибоко в ієрархії бізнес-одиниць користувач може виконувати привілеї.

У наведеній нижче таблиці описано рівні доступу.

| Icon | Опис |

|---|---|

|

Глобальний. Користувачі можуть отримати доступ до всіх записів в організації, незалежно від ієрархічного рівня бізнес-одиниці, до якого вони належать або середовища. Користувачі, які мають глобальний доступ, автоматично мають глибокий, локальний і базовий доступ. Оскільки цей рівень надає доступ до інформації в усій організації, його слід обмежити, щоб він відповідав плану безпеки даних організації. Цей рівень доступу, як правило, зарезервовано для менеджерів із повноваженнями в межах усієї організації. У програмі цей рівень доступу називається Організація. |

|

Глибокий. Користувачі можуть отримати доступ до записів у своєму бізнес-підрозділі та всіх підпорядкованих йому бізнес-одиницях. Користувачі, які мають глибокий доступ, автоматично мають локальний і базовий доступ. Оскільки цей рівень надає доступ до інформації в усьому бізнес-підрозділі та підпорядкованих бізнес-одиницях, його слід обмежити, щоб він відповідав плану безпеки даних організації. Цей рівень доступу, як правило, зарезервований для менеджерів із повноваженнями в межах підрозділу. У програмі цей рівень доступу називається Головна та підлеглі організаційні одиниці. |

|

Локальний. Користувачі можуть отримати доступ до записів у бізнес-одиниці користувача. Користувачі, які мають локальний доступ, автоматично отримують базовий доступ. Оскільки такий рівень доступу надає доступ до інформації в межах усього підрозділу, він має бути обмежений для відповідності плану щодо безпеки даних організації. Цей рівень доступу, як правило, зарезервовано для менеджерів із повноваженнями в межах підрозділу. У програмі цей рівень доступу називається Організаційна одиниця. |

|

Базовий. Користувачі можуть отримувати доступ до записів, якими вони володіють, об’єктів, до яких надано спільний доступ організації, об’єктів, до яких їм надано спільний доступ, і об’єктів, до яких надано спільний доступ команді, учасником якої вони є. Це типовий рівень доступу для представників служби підтримки та збуту. У програмі цей рівень доступу називається Користувач. |

|

Немає. Доступ заборонено. |

Важливо

Щоб користувачі могли переглядати та отримувати доступ до всіх областей веб-застосунку, таких як форми таблиць, панель переходів і панель команд, усі ролі безпеки в організації повинні включати привілеї читання в Web Resource таблиці. Наприклад, без дозволу на читання користувач не може відкрити форму, яка містить веб-ресурс, і бачить повідомлення про помилку на кшталт «Відсутній prvReadWebResource привілей». Дізнайтеся більше про створення або редагування роль безпеки.

Права рівня записів

Power Apps і програми Dynamics 365 Customer Engagement використовують привілеї на рівні записів для визначення рівня доступу користувача до певного запису або тип запису.

У наведеній нижче таблиці описано привілеї на рівні запису, які можна надати в роль безпеки. У всіх випадках те, до яких записів застосовується привілей, залежить від рівня доступу до дозволу, визначеного в роль безпеки.

| Право | Опис |

|---|---|

| Створення | Обов’язковий для створення нового запису |

| Read | Необхідний для відкриття запису для перегляду вмісту |

| Записування | Необхідний для внесення змін до запису |

| Delete | Необхідний для остаточного видалення запису |

| Додати | Необхідний для зв’язування поточного запису з іншим записом; наприклад, якщо користувачі мають права на додавання нотатки, вони можуть додати нотатку до потенційної угоди У випадку зв’язків «багато-до-багатьох» користувач повинен мати привілеї «Додати» для обох таблиць, які пов’язані або не пов’язані. |

| Додавання до | Необхідний для зв’язування запису з поточним записом; наприклад, якщо користувачі мають права на додавання до потенційної угоди, вони можуть додати примітку до потенційної угоди |

| Призначити | Потрібні, щоб надати право власності на запис іншому користувачеві |

| Ділити* | Потрібен, щоб надати доступ до запису іншому користувачеві, зберігши при цьому власний доступ |

* Власник запису або особа, яка має привілей спільного доступу до запису, може поділитися ним з іншими користувачами або командами. За допомогою спільного доступу можна додати право на читання, записування, видалення, додавання, призначення і спільний доступ для певних записів. Команди використовуються в основному для обміну записами, до яких члени команди зазвичай не мають доступу. Дізнайтеся більше про безпеку, користувачів і команди.

Доступ неможливо скасувати для окремого запису. Будь-яка зміна привілею роль безпеки застосовується до всіх записів цього типу.

Успадковування права учасника робочої групи

Ви можете визначити, як успадковуються привілеї, коли користувач отримує їх як член команди або безпосередньо як окрема особа.

Привілеї користувача: користувачеві надаються ці привілеї безпосередньо при призначенні роль безпеки. Користувачі можуть створювати записи, власником яких є самі. Вони можуть отримати доступ до записів, які вони створили або якими володіли, коли їм було надано базовий рівень доступу для створення та читання. Цей параметр використовується за замовчуванням для нових ролей безпеки.

Командні привілеї: користувач отримує ці привілеї як член команди. Учасники команди, які не мають власних привілеїв користувача, можуть створювати записи, власником яких є команда. Вони можуть отримати доступ до записів, якими володіє команда, якщо їм надано базовий рівень доступу для створення та читання.

Нотатка

До випуску функції успадкування привілеїв учасника команди в травні 2019 року ролі безпеки поводилися як привілеї команди. Ролі безпеки, створені до цього випуску, установлюються як привілеї команди, а ролі безпеки, створені після нього, за замовчуванням установлюються як привілеї користувача.

Можна встановити роль безпеки, щоб надати членам команди прямі привілеї доступу базового рівня. Коли для користувача призначено роль безпеки з успадкуванням прав, користувач отримує всі права безпосередньо, як і роль безпеки без успадкування прав. Учасники команди можуть створювати записи з собою як власником і записи з командою як власником, коли їм надається базовий рівень доступу для Create. Коли їм надано базовий рівень доступу для читання, вони можуть отримати доступ до записів, які належать як їм самим, так і команді. Ця роль успадкування привілеїв застосовується до команд власників Microsoft Entra і груп ідентифікаторів.

Увійдіть у Power Platform Центр адміністрування, виберіть Середовища в області переходів, а потім виберіть середовище.

Виберіть елементи Настройки>Користувачі та дозволи>Ролі безпеки.

Виберіть Створити.

Введіть назву нового роль безпеки.

Виберіть список успадкування привілеїв учасника , а потім виберіть Прямий користувач/Базовий рівень доступу та Привілеї команди.

Перейдіть на кожну вкладку та задайте відвідні права для кожної таблиці.

Щоб змінити рівень доступу для привілею, продовжуйте вибирати символ рівня доступу, доки не побачите потрібний. Доступні рівні доступу залежать від того, хто відповідає за запис: організація чи користувач.

Ви можете вибрати лише привілеї базового рівня в успадкуванні привілеїв учасника. Якщо вам потрібно надати доступ до дочірньої бізнес-одиниці, підніміть привілей до Deep. Наприклад, команді групи потрібно призначити роль безпеки, і ви хочете, щоб учасники групи могли додавати їх до облікового запису. Налаштуйте роль безпеки за допомогою успадкування привілеїв учасника базового рівня. Установіть для параметра Append to Account (Додати до облікового запису) значення Deep. Це пов’язано з тим, що основні привілеї застосовуються лише до бізнес-одиниці користувача.

Див. також

Відео: Адміністрування користувачів програми, ролей безпеки, робочих груп і користувачів у Центрі адміністрування Power Platform

Відео: функція «Перевірка доступу»

Попередньо визначені ролі безпеки