Нотатка

Доступ до цієї сторінки потребує авторизації. Можна спробувати ввійти або змінити каталоги.

Доступ до цієї сторінки потребує авторизації. Можна спробувати змінити каталоги.

Нотатка

Підготовчі функції призначені для невиробничого використання і можуть бути обмежені. Ці функції доступні до офіційного випуску, щоб клієнти могли ознайомитися з ними заздалегідь і залишити відгуки.

У цьому технічному документі описано архітектуру безпеки механізмів автентифікації в Power Apps Test Engine. Орієнтовані на користувача вказівки щодо вибору та налаштування методів автентифікації наведено в Посібнику з автентифікації.

Огляд методів аутентифікації

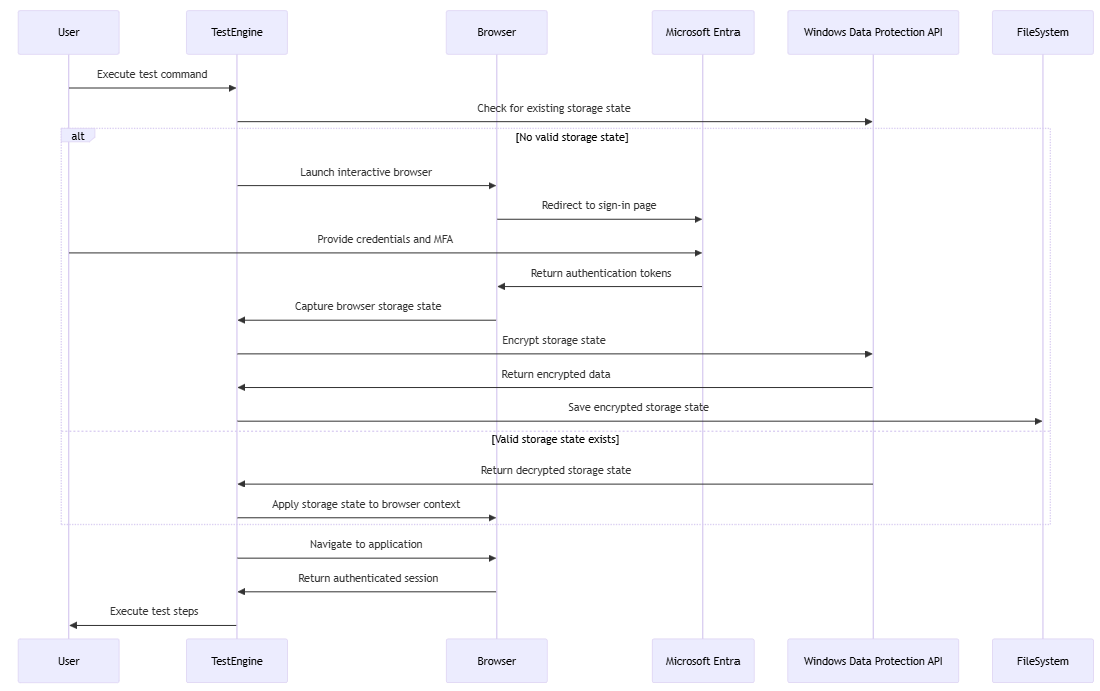

Test Engine підтримує два основні методи автентифікації:

- Автентифікація стану сховища – на основі постійних файлів cookie браузера та стану зберігання

- Автентифікація на основі сертифікатів - на основі сертифікатів X.509 та Dataverse інтеграції

Обидва методи розроблені для підтримки сучасних вимог безпеки, включаючи багатофакторну автентифікацію (MFA) і політики умовного доступу.

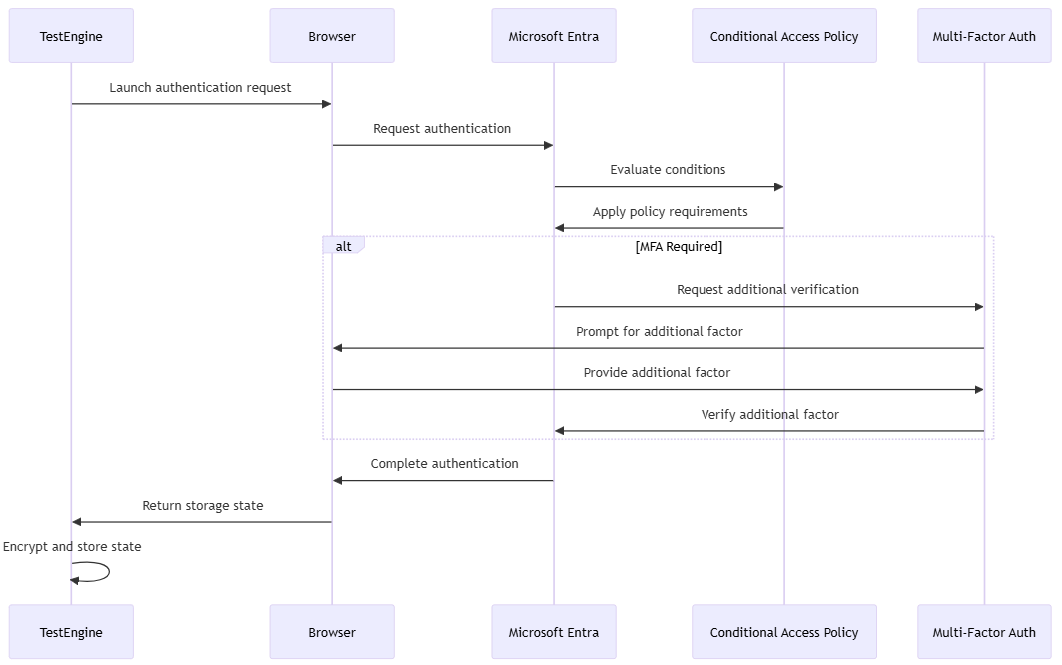

Архітектура аутентифікації стану сховища

Метод автентифікації стану сховища використовує контекстне керування браузера Playwright для безпечного зберігання та повторного використання маркерів автентифікації.

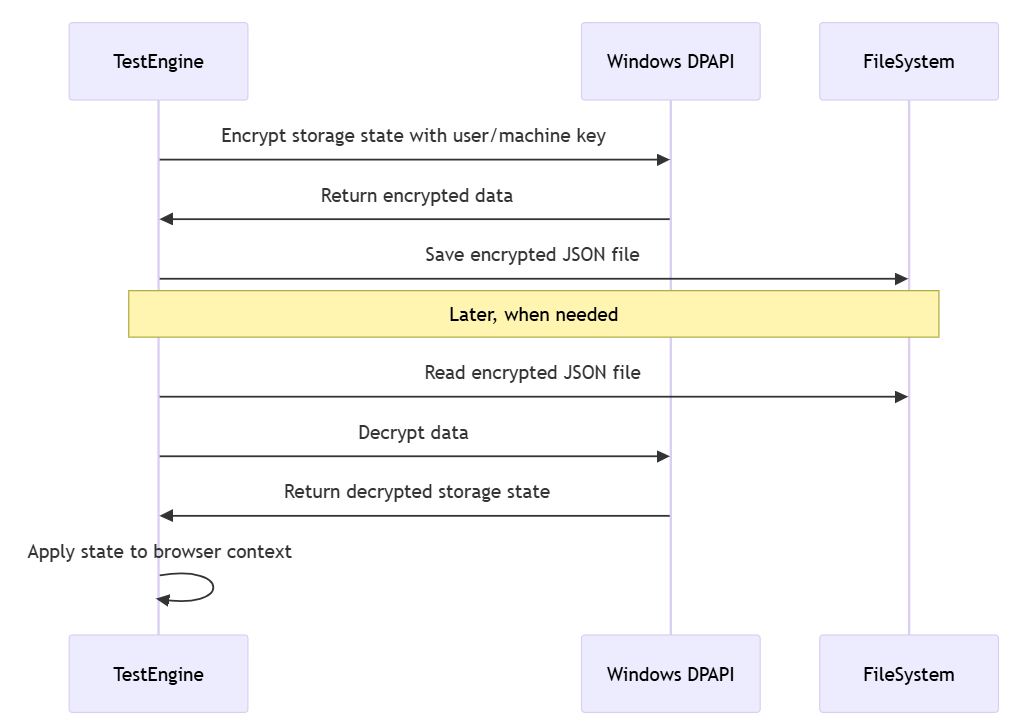

Впровадження функції захисту даних Windows

Реалізація стану локального сховища використовує Windows Data Protection API (DPAPI) для безпечного зберігання:

Дотримання безпеки

Архітектура безпеки стану зберігання забезпечує:

- Захист маркерів аутентифікації в стані спокою за допомогою шифрування DPAPI

- Підтримка багатофакторної Microsoft Entra автентифікації та політик умовного доступу

- Ізоляція пісочниці через контексти браузера Playwright

- Дотримання Microsoft Entra політики життєвого циклу сеансу

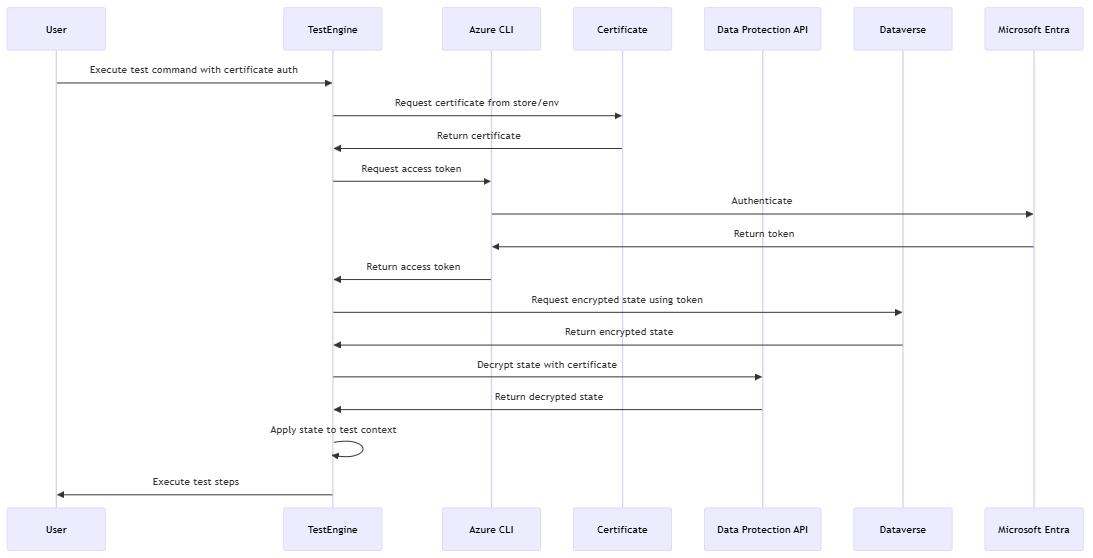

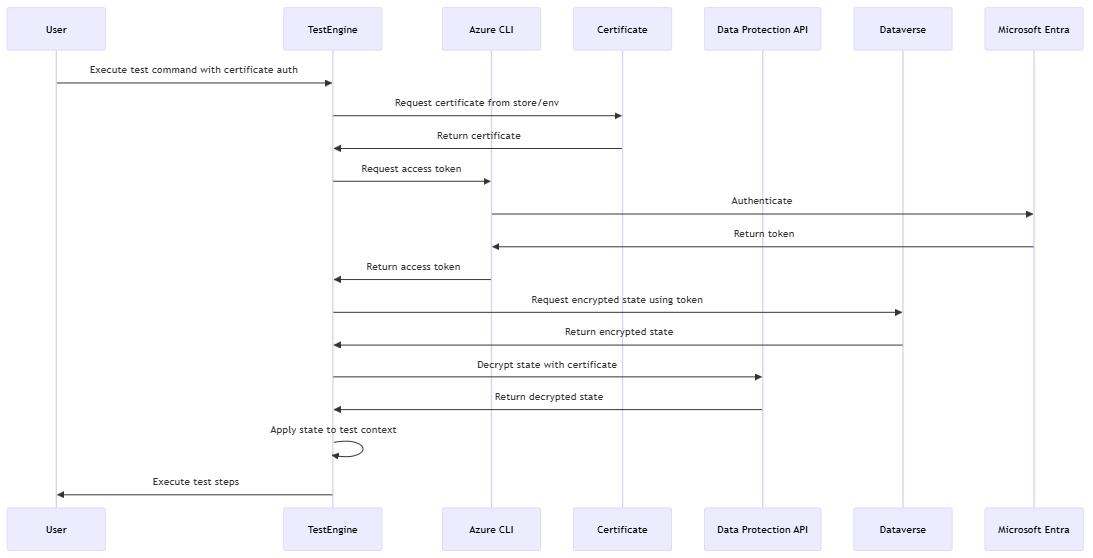

Архітектура автентифікації на основі сертифікатів

Автентифікація на основі сертифікатів інтегрується з Dataverse сертифікатами X.509 і використовує їх для підвищення безпеки та шифрування інформації, що зберігається.

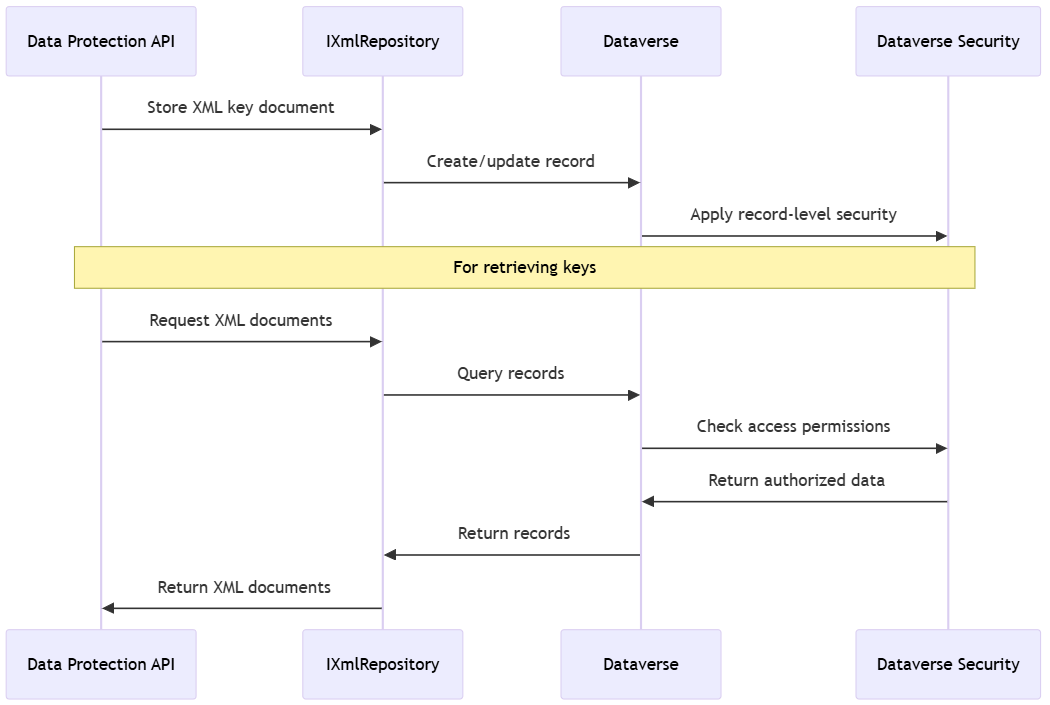

Dataverse Реалізація сховища

Реалізація Dataverse використовує користувальницький XML-репозиторій для безпечного зберігання ключів захисту:

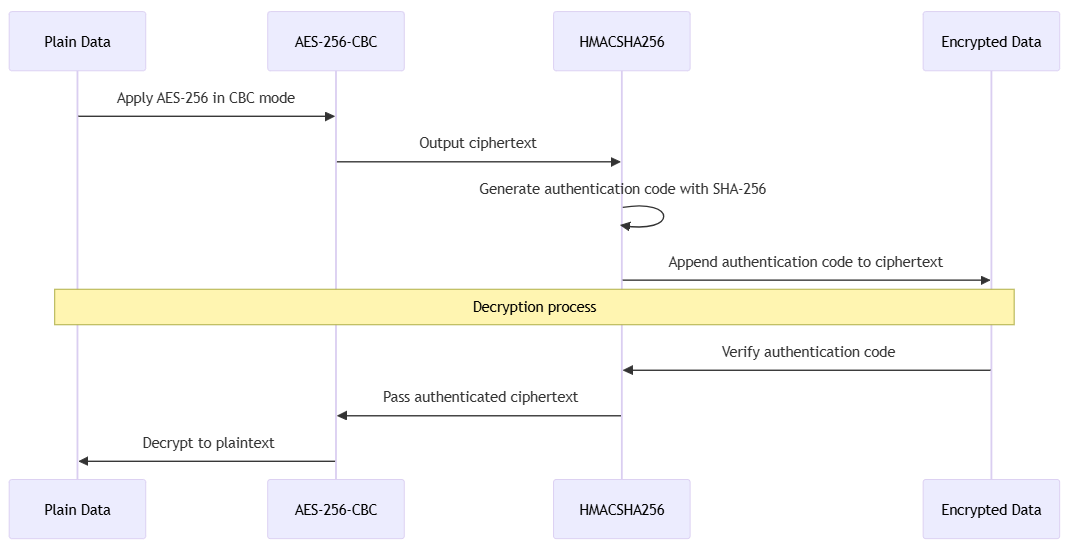

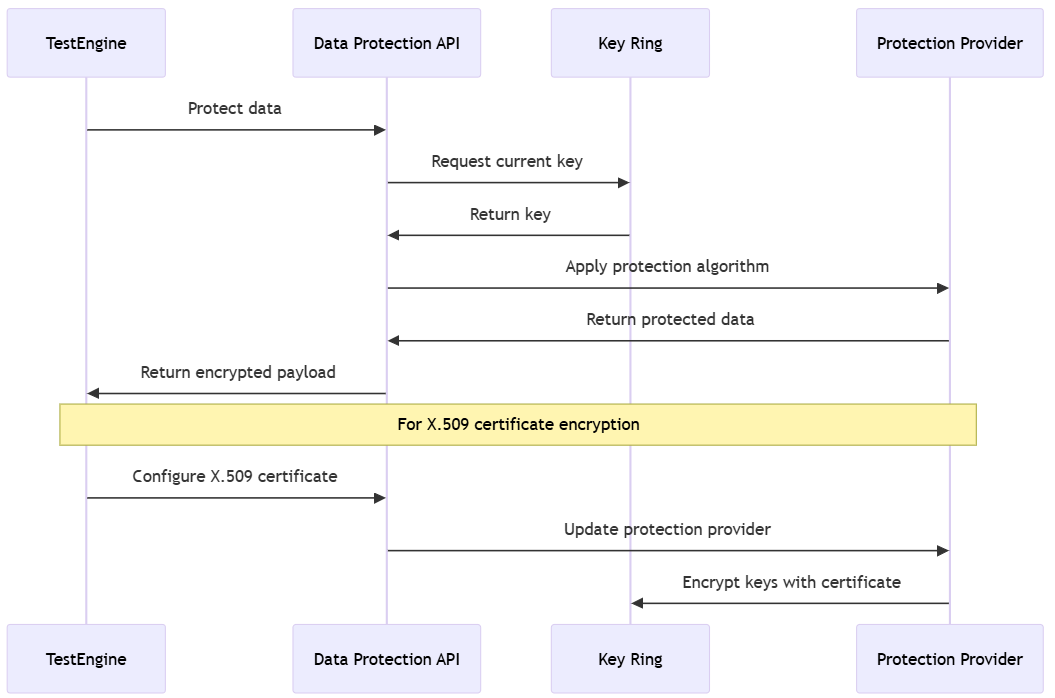

Технологія шифрування

У наступних розділах описано алгоритми шифрування та підходи до керування ключами, які використовуються Test Engine для захисту даних автентифікації під час зберігання та передачі.

AES-256-CBC + HMACSHA256

За замовчуванням значення даних шифруються за допомогою комбінації AES-256-CBC і HMACSHA256:

Такий підхід забезпечує:

- Конфіденційність завдяки шифруванню AES-256

- Цілісність завдяки верифікації HMAC

- Автентифікація джерела даних

Інтеграція API для захисту даних

Test Engine інтегрується з ASP.NET API захисту даних Core для управління ключами та шифрування:

Реалізація користувацького XML-репозиторію

Test Engine реалізує користувальницький IXmlRepository для Dataverse інтеграції:

Умовний доступ і сумісність з MFA

Архітектура аутентифікації Test Engine розроблена для безперебійної роботи з Microsoft Entra політиками умовного доступу:

Додаткові міркування безпеки

У наступних розділах висвітлено інші функції безпеки та інтеграції, які покращують захист даних автентифікації та підтримують безпечні операції в корпоративному середовищі.

Dataverse Інтеграція з моделлю безпеки

Test Engine використовує Dataverse надійну модель безпеки:

- Безпека на рівні запису – контролює доступ до збережених даних автентифікації

- Модель спільного доступу - забезпечує безпечний обмін контекстами тестової автентифікації

- Аудит – відстежує доступ до конфіденційних даних автентифікації

- Безпека на рівні колонки - забезпечує детальний захист чутливих полів

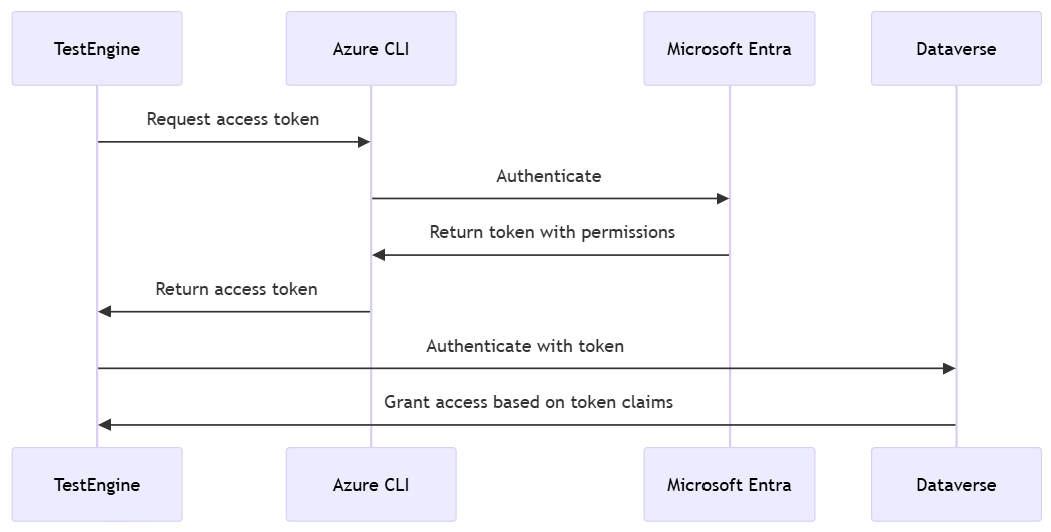

Керування токенами Azure CLI

Для Dataverse аутентифікації Test Engine надійно отримує токени доступу:

Практичні поради з безпеки

Впроваджуючи автентифікацію Test Engine, враховуйте наведені нижче практичні поради щодо безпеки.

- Доступ з мінімальними привілеями - надавайте мінімальні необхідні дозволи для тестування облікових записів

- Регулярна ротація сертифікатів - Періодично оновлюйте сертифікати

- Безпека змінних CI/CD – захист змінних конвеєра, що містять конфіденційні дані

- Аудит доступу - Моніторинг доступу до ресурсів аутентифікації

- Ізоляція середовища - Використовуйте окремі середовища для тестування

Майбутні вдосконалення безпеки

Потенційні майбутні вдосконалення архітектури безпеки автентифікації включають:

- Інтеграція зі сховищем Azure Key Vault для кращого керування секретними даними

- Підтримка керованих посвідчень у середовищах Azure

- Розширені можливості ведення журналів і моніторингу безпеки

- Більше постачальників захисту для кросплатформних сценаріїв

Пов’язані статті

Захист даних в ASP.NET Core

API захисту даних Windows

Microsoft Entra автентифікація

Dataverse Модель безпеки

Автентифікація на основі сертифіката X.509