将多重身份验证 (MFA) 添加到应用

在 Microsoft Entra 外部 ID 外部租户中,可以通过强制实施多重身份验证 (MFA) 向面向消费者和企业客户的应用程序添加一个安全层。 使用 MFA 时,每次用户登录都需要提供电子邮件一次性密码。 本文介绍如何通过创建 Microsoft Entra 条件访问策略并将 MFA 添加到注册和登录用户流来对客户强制执行 MFA。

重要

如果要启用 MFA,请将本地帐户身份验证方法设置为“电子邮件与密码”。 如果将本地帐户选项设置为“电子邮件和一次性密码”,则使用此方法的客户将无法登录,因为一次性密码已经是其第一因素登录方法,不能用作第二因素。 目前,一次性密码是外部租户中唯一可用于 MFA 的方法。

先决条件

- Microsoft Entra 外部租户(如果没有租户,可启动免费试用版)。

- 注册和登录用户流,其中本地帐户身份验证方法设置为“带密码的电子邮件”。

- 应用已在外部租户中注册、已添加到注册和登录用户流并更新为指向身份验证用户流。

- 一个至少具有安全管理员角色的帐户,用于配置条件访问策略和 MFA。

创建条件访问策略

在外部租户中创建条件访问策略,用于在用户注册或登录应用时提示用户进行 MFA。 (有关详细信息,请参阅通用条件访问策略:要求对所有用户执行 MFA)。

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

如果你有权访问多个租户,请使用顶部菜单中的“设置”图标

,通过“目录 + 订阅”菜单切换到你的外部租户。

,通过“目录 + 订阅”菜单切换到你的外部租户。浏览到“标识”>“保护”>“安全中心”。

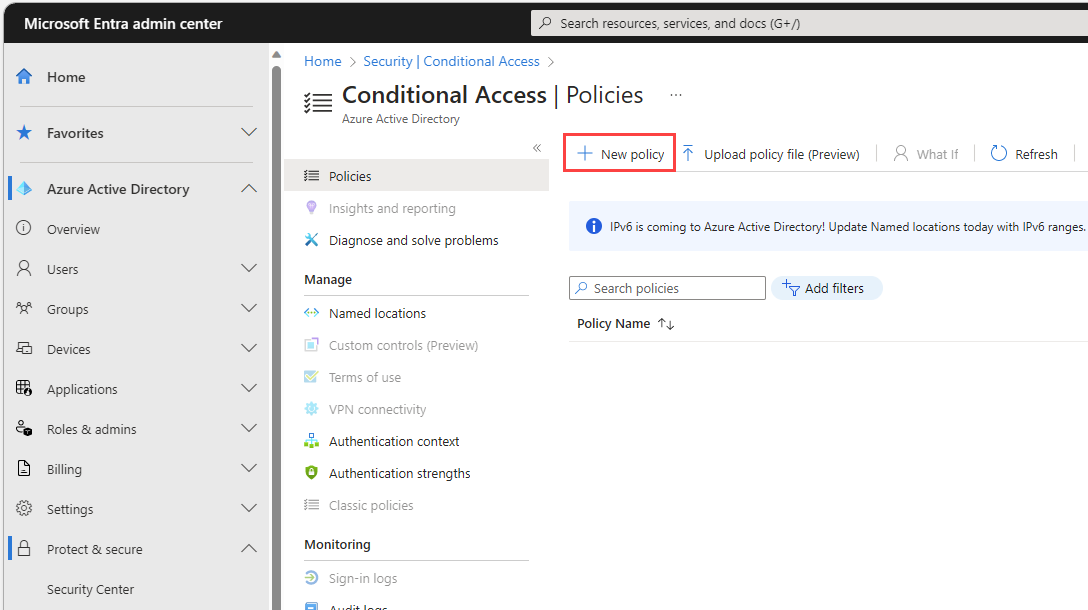

选择“条件访问”>“策略”,然后选择“新建策略”。

为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

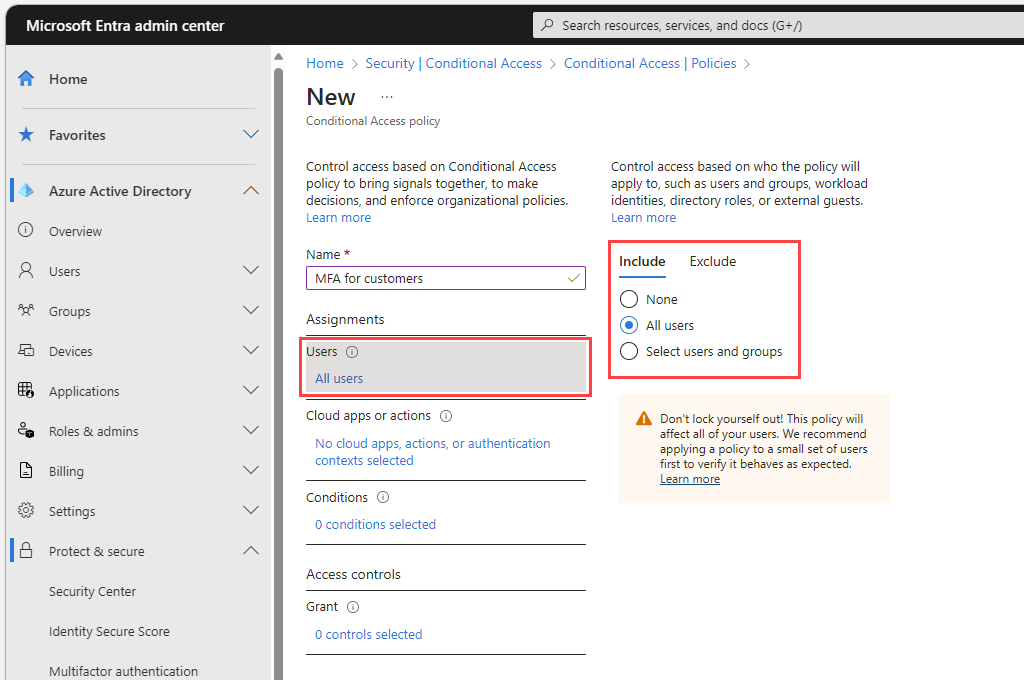

在“分配”下,选择“用户”下的链接。

a. 在“包括”选项卡上,选择“所有用户”。

b. 在“排除”选项卡上,选择“用户和组”,并选择组织的紧急访问或不受限帐户。

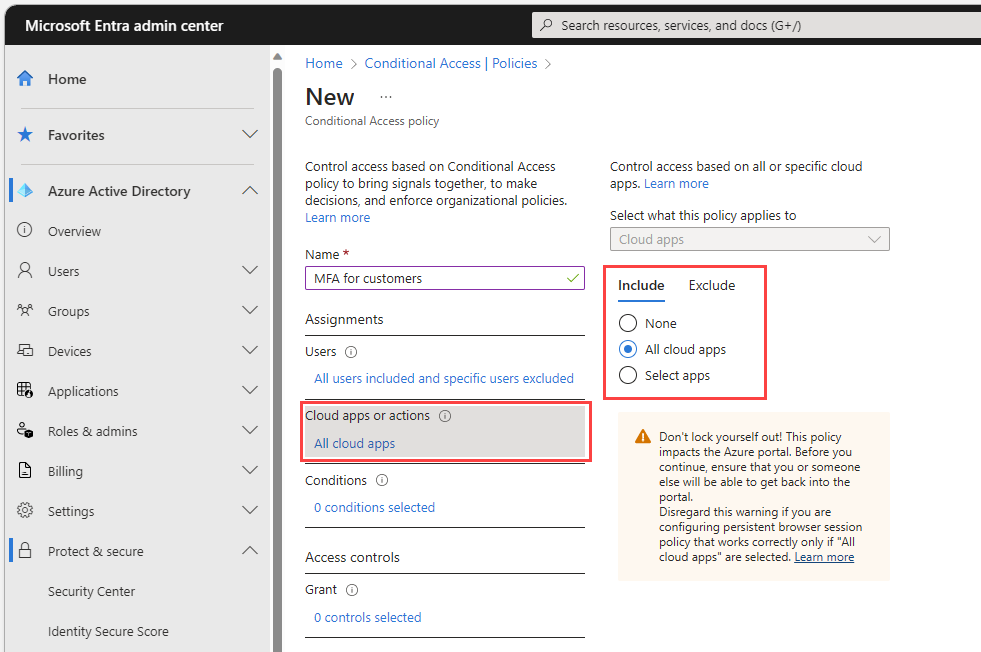

选择“云应用或操作”下的链接。

a. 在“包括”选项卡上,选择以下选项之一:

选择“所有云应用”。

选择“选择应用”,然后选择“选择”下的链接。 找到你的应用,将其选中,然后选择“选择”。

b. 在“排除”下,选择任何不要求多重身份验证的应用程序。

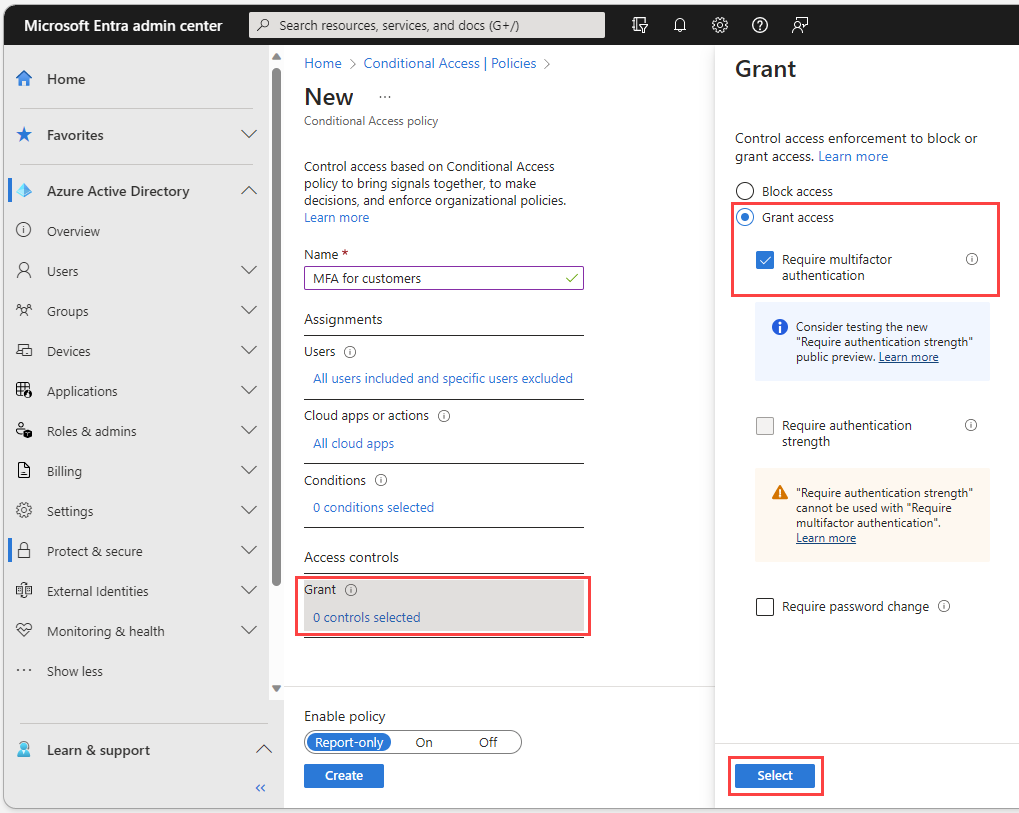

在“访问控制”下,选择“授予”下的链接。 选择“授予访问权限”,选择“要求多重身份验证”,然后选择“选择”。

确认设置,然后将“启用策略”设置为“打开”。

选择“创建” ,以便创建启用策略所需的项目。

启用电子邮件一次性密码作为 MFA 方法

在外部租户中为所有用户启用电子邮件一次性密码身份验证方法。

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

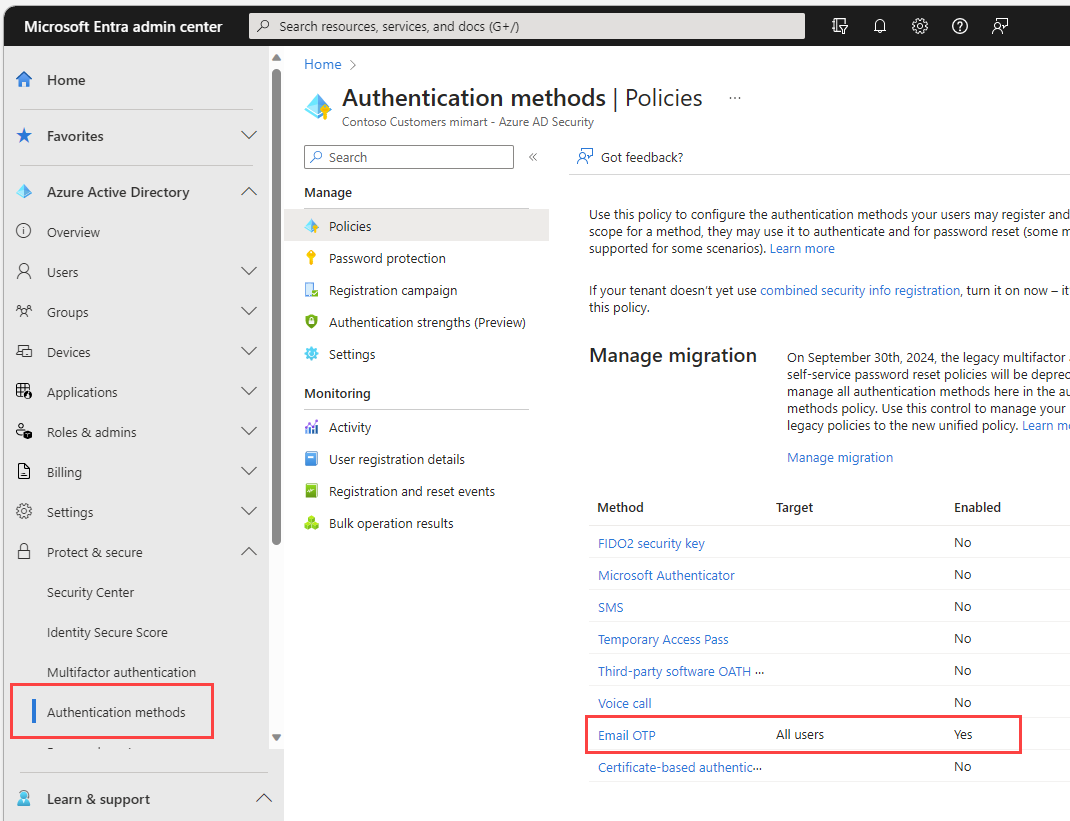

浏览到“标识”>“保护”>“身份验证方法”。

在“方法”列表中,选择“电子邮件 OTP”。

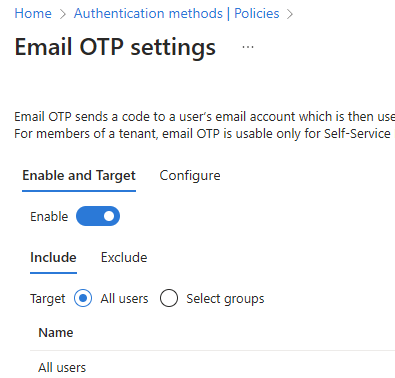

在“启用和目标”下,打开“启用”开关。

在“包括”下的“目标”旁边,选择“所有用户”。

选择“保存”。

测试登录

在专用浏览器中,打开应用程序并选择“登录”。 系统应提示你使用另一种身份验证方法。