你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

配置 Azure 以使用安全 Webhook 连接 ITSM 工具

本文介绍使用 Secure Webhook 所需的 Azure 配置。

使用 Microsoft Entra ID 注册

使用 Microsoft Entra ID 注册应用程序:

按照将应用程序注册到 Microsoft 标识平台中的步骤进行操作。

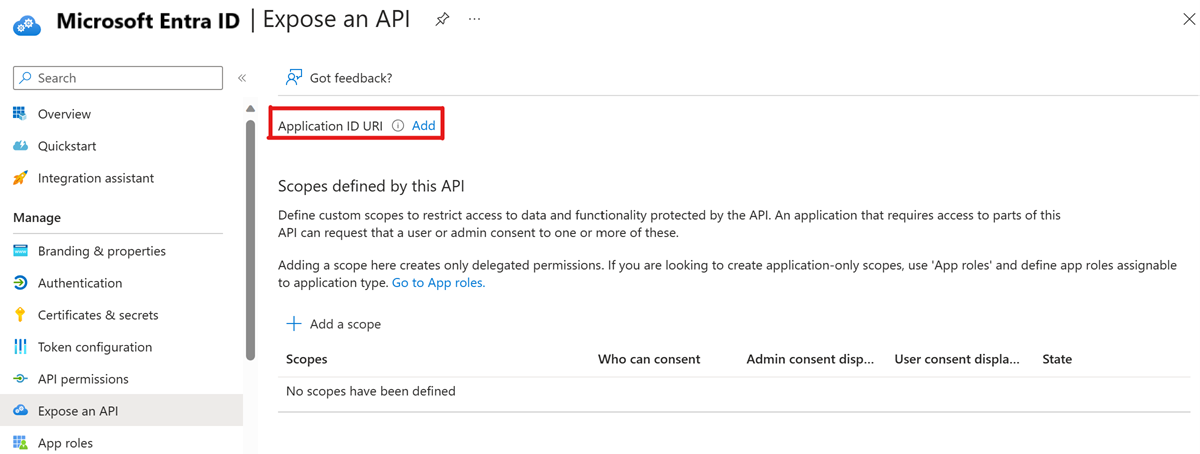

在 Microsoft Entra ID 中,选择公开应用程序。

针对“应用程序 ID URI”选择“添加”。

选择“保存”。

定义服务主体

操作组服务是第一方应用程序。 它有权从 Microsoft Entra 应用程序获取身份验证令牌,以使用 ServiceNow 进行身份验证。

作为可选步骤,可以在创建的应用的清单中定义应用程序角色。 这样可以进一步限制访问,以便只有具有该特定角色的某些应用程序才能发送消息。 然后,必须将此角色分配给操作组服务主体。 需要租户管理员权限。

可以通过使用相同的 PowerShell 命令执行此步骤。

创建安全 Webhook 操作组

向 Microsoft Entra 注册应用程序后,可以使用操作组中的安全 Webhook 操作基于 Azure 警报在 ITSM 工具中创建工作项。

操作组对 Azure 警报提供模块化且可重用的方法来触发操作。 可对 Azure 门户中的指标警报、活动日志警报和日志搜索警报使用操作组。

若要了解有关操作组的详细信息,请参阅在 Azure 门户中创建和管理操作组。

注意

若要在定义日志搜索警报查询时,将配置项目映射到 ITSM 有效负载,查询结果必须包含在配置项目中,并带有以下标签之一:

- “Computer”

- “Resource”

- “_ResourceId”

- “ResourceId”

若要将 Webhook 添加到操作,请按照以下安全 Webhook 说明进行操作:

在 Azure 门户中,搜索并选择“监视”。 “监视”窗格将所有监视设置和数据合并到一个视图中。

选择“警报”>“管理操作”。

选择“添加操作组”,并填写字段。

在“操作组名称”框中输入名称,然后在“短名称”框中输入名称。 使用此组发送通知时,短名称用来代替完整的操作组名称。

选择“安全 Webhook”。

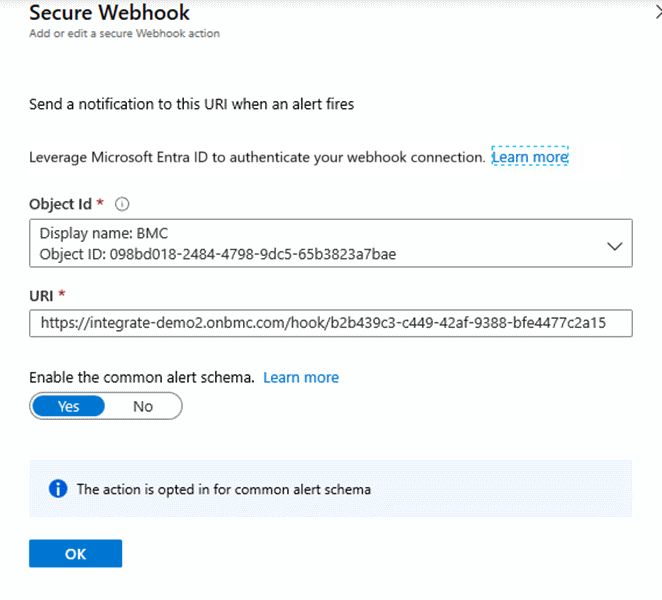

选择以下详细信息:

- 选择注册的 Microsoft Entra 实例的对象 ID。

- 对于 URI,粘贴从 ITSM 工具环境中复制的 Webhook URL。

- 将“启用常见警报架构”设置为“是”。

下图显示了安全 Webhook 操作示例的配置:

配置 ITSM 工具环境

安全 Webhook 支持使用以下 ITSM 工具建立的连接:

配置 ITSM 工具环境:

- 获取安全 Webhook 定义的 URI。

- 基于 ITSM 工具流创建定义。