你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 GCP 项目连接到 Microsoft Defender for Cloud

工作负载通常跨多个云平台。 云安全服务必须执行相同的操作。 Microsoft Defender for Cloud 帮助保护 Google Cloud Platform (GCP) 中的工作负载,但需要设置它们与 Defender for Cloud 之间的连接。

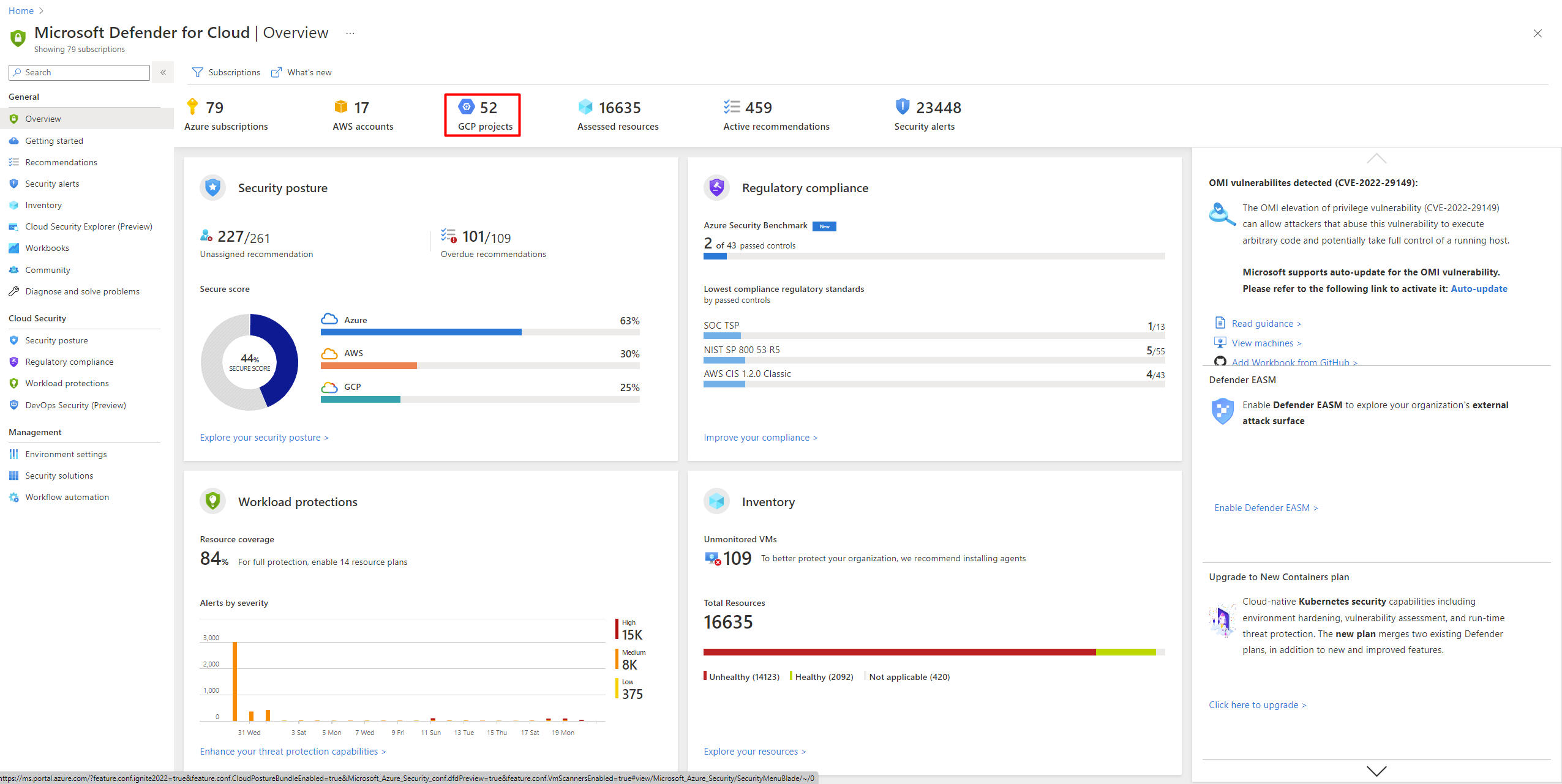

此屏幕截图显示了 Defender for Cloud 概述仪表板中显示了 GCP 帐户。

GCP 授权设计

Microsoft Defender for Cloud 和 GCP 之间的身份验证过程是联合身份验证过程。

当你加入到 Defender for Cloud 时,GCloud 模板用于在身份验证过程中创建以下资源:

工作负载标识池和提供程序

服务帐户和策略绑定

身份验证过程如下所示:

Microsoft Defender for Cloud 的 CSPM 服务获取 Microsoft Entra 令牌。 令牌由 Microsoft Entra ID 使用 RS256 算法进行签名,有效期为 1 小时。

Microsoft Entra 令牌与 Google 的 STS 令牌交换。

Google STS 使用工作负载标识提供者验证令牌。 Microsoft Entra 令牌将发送到 Google 的 STS,该 STS 使用工作负载标识提供者验证令牌。 然后进行受众验证并对令牌进行签名。 然后,Google STS 令牌将返回到 Defender for Cloud 的 CSPM 服务。

Defender for Cloud 的 CSPM 服务使用 Google STS 令牌来模拟服务帐户。 Defender for Cloud 的 CSPM 接收服务帐户凭据,该凭据用于扫描项目。

先决条件

要完成本文中的过程,需要:

一个 Microsoft Azure 订阅。 如果没有 Azure 订阅,可以免费注册。

在 Azure 订阅上设置 Microsoft Defender for Cloud。

访问 GCP 项目。

相关 Azure 订阅的参与者权限和 GCP 组织或项目的所有者权限。

你可以在定价页上了解有关 Defender for Clouds 定价的更多信息。

将 GCP 项目连接到特定的 Azure 订阅时,请考虑 Google Cloud 资源层次结构和以下指南:

- 可以在项目级别将 GCP 项目连接到 Microsoft Defender for Cloud。

- 可以将多个项目连接到一个 Azure 订阅。

- 可以将多个项目连接到多个 Azure 订阅。

连接 GCP 项目

在 GCP 项目与 Microsoft Defender for Cloud 之间创建安全连接时,加入过程分为四个部分。

项目详细信息

在第一部分中,需要添加 GCP 项目与 Defender for Cloud 之间的连接的基本属性。

在这里,你会为连接器命名,选择订阅和资源组,这些订阅和资源组用于创建称为安全连接器的 ARM 模板资源。 安全连接器表示保存项目设置的配置资源。

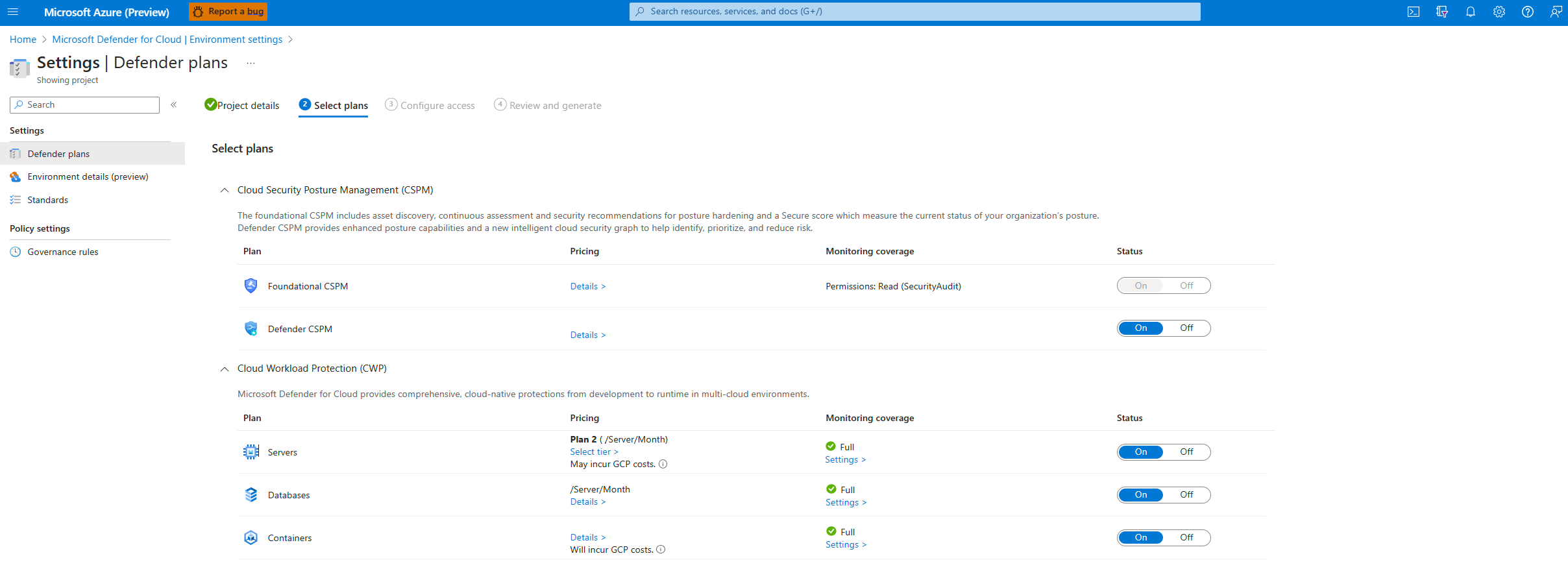

为项目选择计划

输入组织的详细信息后,你将能够选择要启用的计划。

在此处,可以根据要接收的安全值确定要保护的资源。

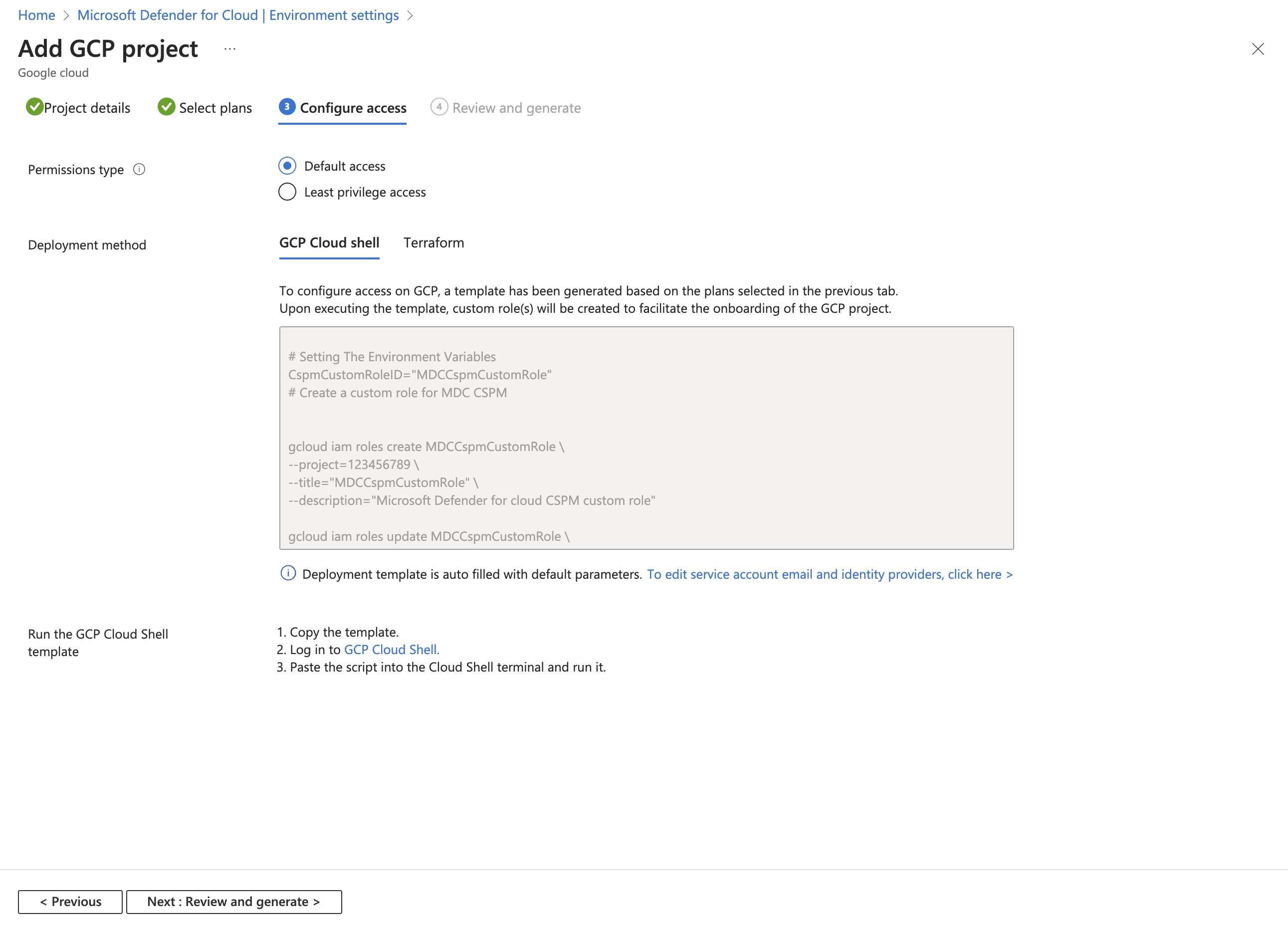

配置项目的访问权限

选择了要启用的计划和要保护的资源后,你就必须在 Defender for Cloud 和 GCP 项目之间配置访问权限。

在此步骤中,可以找到需要在要加入的 GCP 项目上运行的 GCloud 脚本。 GCloud 脚本是根据你选择加入的计划生成的。

GCloud 脚本在 GCP 环境中创建所有必需的资源,以便 Defender for Cloud 可以运行并提供以下安全值:

- 工作负载标识池

- 工作负载标识提供者(按计划)

- 服务帐户

- 项目级策略绑定(服务帐户只能访问特定项目)

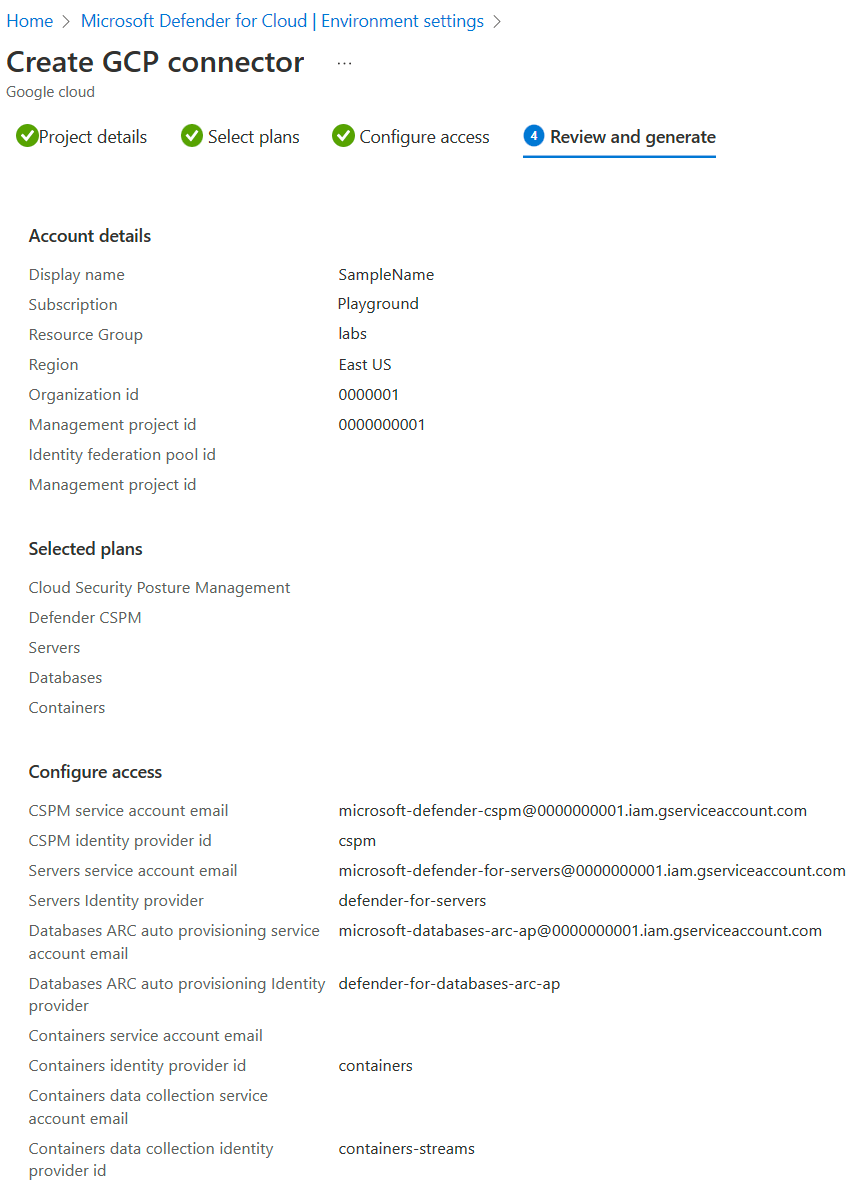

查看并生成项目的连接器

加入的最后一步是审阅所有选择并创建连接器。

注意

必须启用以下 API,才能发现 GCP 资源并允许身份验证过程发生:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.com如果目前未启用这些 API,我们将通过运行 GCloud 脚本在载入过程中启用它们。

创建连接器后,会在 GCP 环境中开始扫描。 新建议会在最多 6 小时后出现在 Defender for Cloud 中。 如果启用了自动预配,则会自动为每个新检测到的资源安装 Azure Arc 和任何已启用的扩展。

连接 GitHub 组织

与加入单个项目类似,当加入 GCP 组织时,Defender for Cloud 会为组织下的每个项目创建安全连接器(除非排除特定项目)。

组织详细信息

在第一部分中,需要添加 GCP 组织与 Defender for Cloud 之间的连接的基本属性。

在这里,你会为连接器命名,选择订阅和资源组,这些订阅和资源组用于创建称为安全连接器的 ARM 模板资源。 安全连接器表示保存项目设置的配置资源。

你还会选择一个位置,并为项目添加组织 ID。

加入组织时,还可以选择排除项目编号和文件夹 ID。

为组织选择计划

输入组织的详细信息后,你将能够选择要启用的计划。

在此处,可以根据要接收的安全值确定要保护的资源。

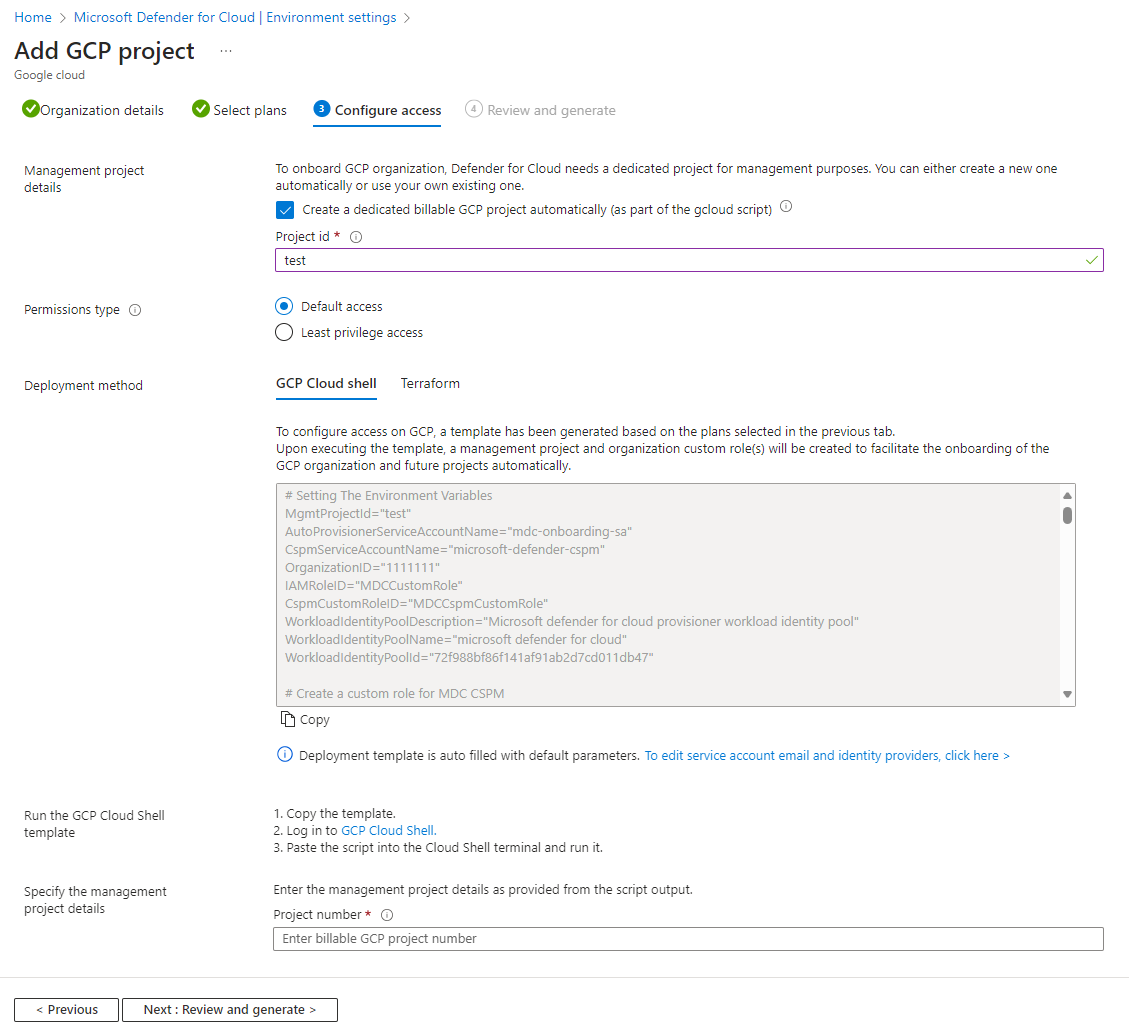

为组织配置访问权限

选择了要启用的计划和要保护的资源后,必须在 Defender for Cloud 和 GCP 组织之间配置访问权限。

加入组织时,有一个包含管理项目详细信息的部分。 与其他 GCP 项目类似,组织也被视为一个项目,Defender for Cloud 利用它来创建将组织连接到 Defender for Cloud 所需的所有资源。

在“管理项目详细信息”部分中,可以选择:

- 将 Defender for Cloud 的管理项目专用于包含在 GCloud 脚本中。

- 提供要用作 Defender for Cloud 管理项目的现有项目的详细信息。

你需要决定什么是你组织体系结构的最佳选择。 建议为 Defender for Cloud 创建专用项目。

GCloud 脚本是根据你选择加入的计划生成的。 脚本在 GCP 环境中创建所有必需的资源,以便 Defender for Cloud 可以运行并提供以下安全优势:

- 工作负载标识池

- 每个计划的工作负载标识提供者

- 自定义角色,用于向 Defender for Cloud 授予访问权限,以发现和获取加入组织下的项目

- 每个计划的服务帐户

- 自动预配服务的服务帐户

- 每个服务帐户的组织级别策略绑定

- 管理项目级别的 API 启用

某些 API 不会直接用于管理项目。 相反,API 通过此项目进行身份验证,并使用另一个项目中的一个 API。 必须在管理项目上启用 API。

查看并生成组织的连接器

加入的最后一步是审阅所有选择并创建连接器。

注意

必须启用以下 API,才能发现 GCP 资源并允许身份验证过程发生:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.com如果目前未启用这些 API,我们将通过运行 GCloud 脚本在载入过程中启用它们。

创建连接器后,会在 GCP 环境中开始扫描。 新建议会在最多 6 小时后出现在 Defender for Cloud 中。 如果启用了自动预配,则会自动为每个新检测到的资源安装 Azure Arc 和任何已启用的扩展。

可选:配置所选计划

默认情况下,所有计划都打开。 可禁用不需要的计划。

配置 Defender for Servers 计划

Microsoft Defender for Servers 为 GCP 虚拟机 (VM) 实例提供威胁检测和高级防护功能。 要完全了解 Microsoft Defender for Servers 安全内容,请将 GCP VM 实例连接到 Azure Arc。如果选择Microsoft Defender for Servers 计划,需要:

已在订阅上启用 Microsoft Defender for Servers。 在启用增强的安全功能中了解如何启用计划。

已在 VM 实例上安装 Azure Arc for servers。

建议使用自动预配过程在 VM 实例上安装 Azure Arc。 自动预配默认在加入过程中启用,并且需要订阅的所有者权限。 Azure Arc 自动预配过程在 GCP 端使用 OS 配置代理。 详细了解 GCP 计算机上 OS 配置代理的可用性。

Azure Arc 自动预配过程使用 GCP 上的 VM 管理器,通过 OS 配置代理在 VM 上强制执行策略。 具有活动 OS 配置代理的 VM 会根据 GCP 产生费用。 要了解此成本对帐户的影响,请参阅GCP 技术文档。

适用于服务器的 Microsoft Defender 不会将 OS 配置代理安装到未安装该代理的 VM。 但是,如果已安装 OS 配置代理,但该代理未与 OS 配置服务通信,则适用于服务器的 Microsoft Defender 会启用该代理与该服务之间的通信。 此通信会将 OS 配置代理从inactive更改为active,并会产生额外费用。

或者,可以手动将 VM 实例连接到 Azure Arc for servers。 按照应将 GCP VM 实例连接到 Azure Arc建议,会显示已启用 Defender for Servers 计划且未连接到 Azure Arc 的项目中的实例。选择建议中的“修复”选项,从而在所选计算机上安装 Azure Arc。

不复存在的 GCP 虚拟机的相应 Azure Arc 服务器(以及状态为“已断开连接”或“已过期”的相应 Azure Arc 服务器)将在 7 天后被移除。 此过程会移除不相关的 Azure Arc 实体,确保仅显示与现有实例相关的 Azure Arc 服务器。

请确保满足Azure Arc 的网络要求。

在已连接 Azure Arc 的计算机上启用以下其他扩展:

- 用于终结点的 Microsoft Defender

- 漏洞评估解决方案(Microsoft Defender 漏洞管理或 Qualys)

Defender for Servers 将标记分配给 Azure Arc GCP 资源,以管理自动预配过程。 必须将这些标签正确分配给资源,以便 Defender for Servers 管理资源:Cloud、InstanceName、MDFCSecurityConnector、MachineId、ProjectId和ProjectNumber。

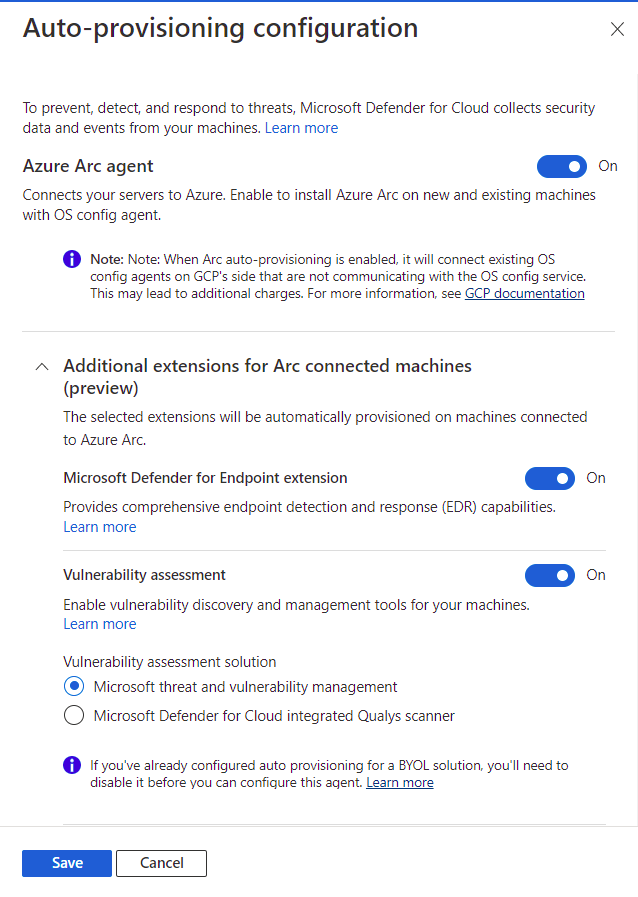

要配置 Defender for Servers 计划:

按照连接 GCP 项目的步骤执行操作。

在“选择计划”选项卡上,选择“配置”。

在“自动预配配置”窗格中,根据需要将开关切换为“打开”或“关闭”。

如果Azure Arc 代理关闭,需要按照之前提到的手动安装过程操作。

选择“保存”。

继续从连接 GCP 项目说明的步骤 8 开始。

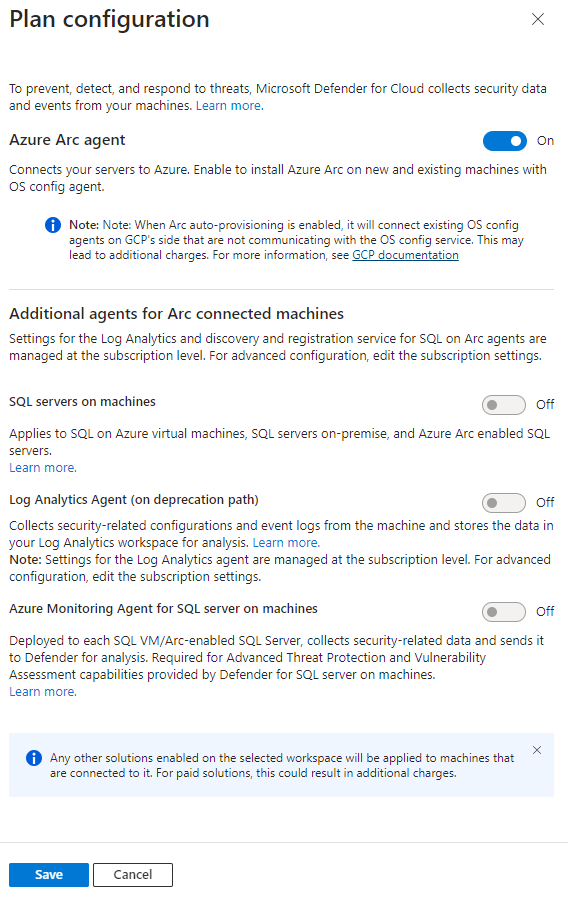

配置 Defender for Databases 计划

要全面了解 Microsoft Defender for Databases 安全内容,请将 GCP VM 实例连接到 Azure Arc。

要配置 Defender for Databases 计划:

按照连接 GCP 项目的步骤执行操作。

在“选择计划”选项卡上的“数据库”中,选择“设置”。

在“计划配置”窗格中,根据需要将开关切换为“开”或“关”。

如果 Azure Arc 代理的开关关闭,需要按照之前提到的手动安装过程操作。

选择“保存”。

继续从连接 GCP 项目说明的步骤 8 开始。

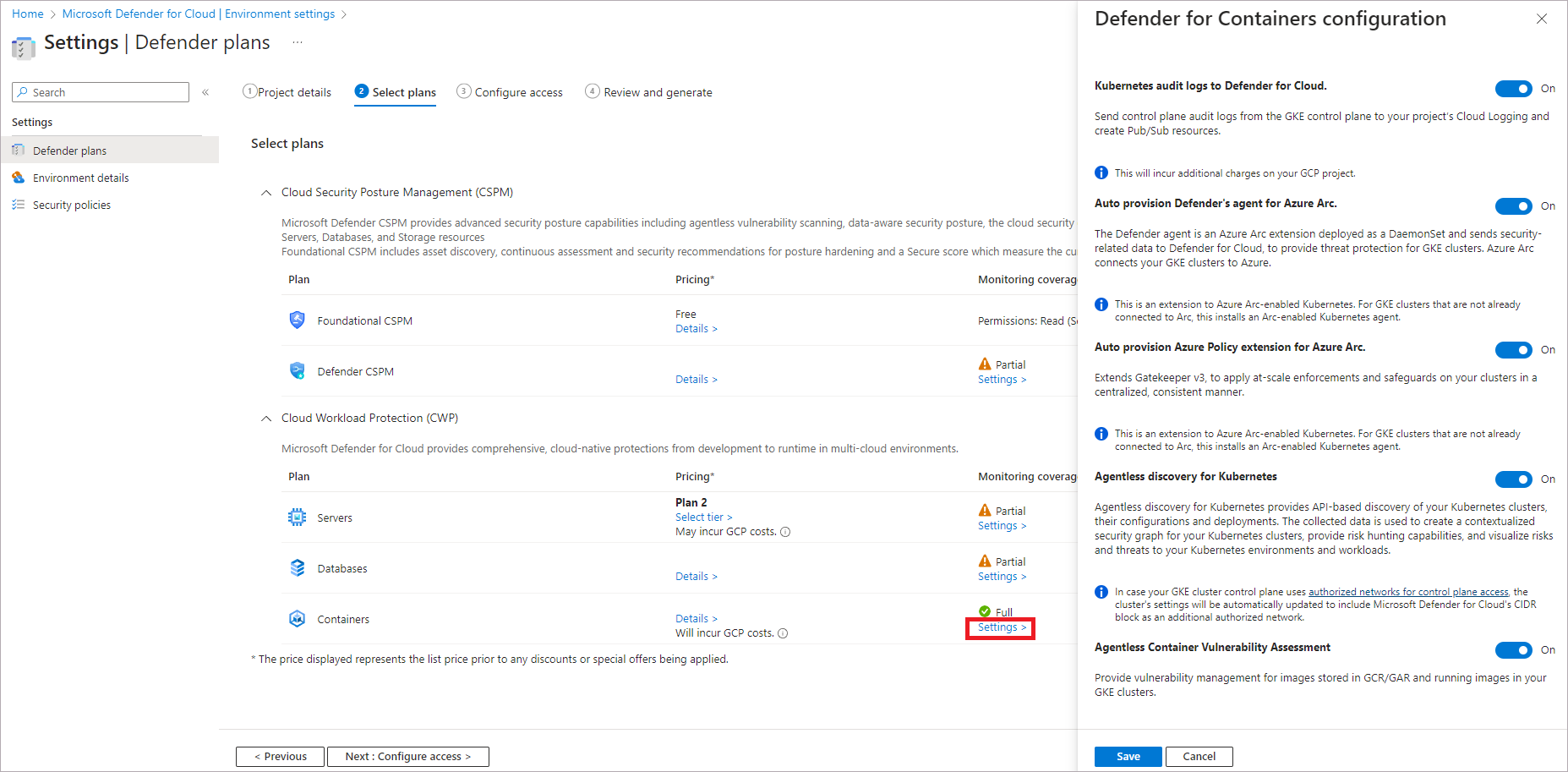

配置 Defender for Containers 计划

Microsoft Defender for Containers 为 GCP Google Kubernetes Engine (GKE) 标准版群集带来了威胁检测和高级防护功能。 要从 Defender for Containers 获取完整安全值并对 GCP 群集进行完整的保护,请确保满足以下要求。

注意

Defender for Cloud 的 Kubernetes 审核日志:默认启用。 此配置仅在 GCP 项目级别提供。 这会通过GCP 云日志记录将审核日志数据以无代理方式收集到 Microsoft Defender for Cloud 后端,供进一步分析。 Defender for Containers 需要控制平面审核日志来提供运行时威胁防护。 若要将 Kubernetes 审核日志发送到 Microsoft Defender,请将设置切换为“开”。

注意

如果禁用此配置,将禁用

Threat detection (control plane)功能。 详细了解功能可用性。自动为 Azure Arc 预配 Defender 的传感器,自动为 Azure Arc 预配 Azure Policy 扩展:默认启用。 可以通过 3 种方式在 GKE 群集上安装已启用 Azure Arc 的 Kubernetes 及其扩展:

- 在项目级别启用 Defender for Containers 自动预配,如此部分中的说明所述。 我们建议使用此方法。

- 为每个群集安装使用 Defender for Cloud 建议。 它们显示在 Microsoft Defender for Cloud 建议页面。 了解如何将解决方案部署到特定群集。

- 手动安装已启用 Arc 的 Kubernetes和扩展。

Kubernetes 的无代理发现提供对 Kubernetes 群集基于 API 的发现。 若要启用“Kubernetes 的无代理发现”功能,请将设置切换为“开”。

无代理容器漏洞评估为存储在 Google 容器注册表 (GCR) 和 Google Artifact Registry (GAR) 中的映像提供漏洞管理,并在 GKE 群集上运行映像。 若要启用“无代理容器漏洞评估”功能,请将设置切换为“开”。

要配置 Defender for Containers 计划:

按照连接 GCP 项目的步骤执行操作。

在“选择计划”选项卡上,选择“配置”。 然后,在“Defender for Containers 配置”窗格中,将开关切换为“打开”。

选择“保存”。

继续从连接 GCP 项目说明的步骤 8 开始。

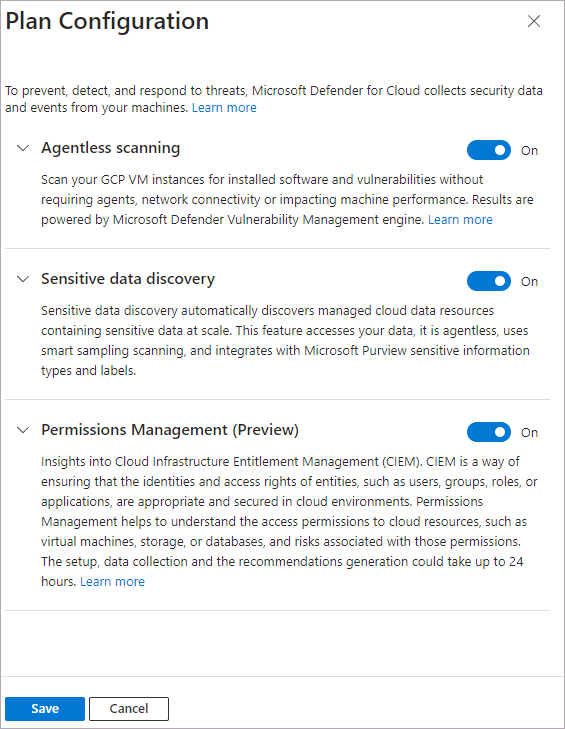

配置 Defender CSPM 计划

如果选择 Microsoft Defender CSPM 计划,你需要:

- Microsoft Azure 订阅。 如果你没有 Azure 订阅,可以注册免费订阅。

- 必须在 Azure 订阅上启用 Microsoft Defender for Cloud。

- 如果要访问 CSPM 计划提供的所有功能,订阅所有者必须启用该计划。

详细了解如何启用 Defender CSPM。

配置 Defender CSPM 计划:

按照连接 GCP 项目的步骤执行操作。

在“选择计划”选项卡上,选择“配置”。

在“计划配置”窗格中,将开关切换到“开”或“关”。 若要获取 Defender CSPM 的完整值,建议将所有开关都切换到“开”。

选择“保存”。

继续从连接 GCP 项目说明的步骤 8 开始。

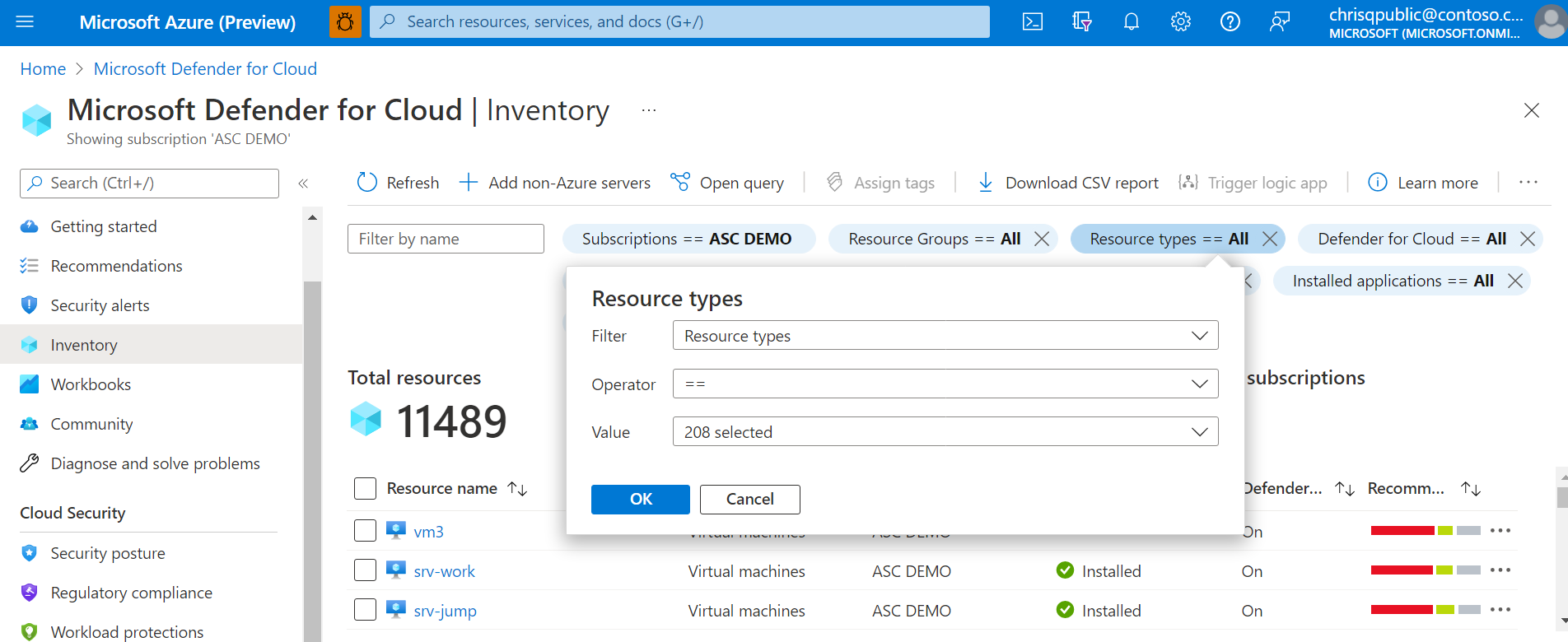

监视 GCP 资源

Defender for Cloud 中的安全建议页面显示了 GCP 资源和 Azure、AWS 资源,呈现了真正的多云视图。

若要按资源类型查看资源的所有活动建议,可使用 Defender for Cloud 的“资产清单”页,并筛选到所需的 GCP 资源类型。

注意

由于 Log Analytics 代理(也称为 MMA)将于 2024 年 8 月停用,因此当前依赖它的所有 Defender for Servers 功能和安全功能(包括本页所述的功能)都将在停用日之前通过 Microsoft Defender for Endpoint 集成或无代理扫描提供。 有关当前依赖于 Log Analytics 代理的每个功能的路线图详细信息,请参阅此公告。

与 Microsoft Defender XDR 集成

启用 Defender for Cloud 时,Defender for Cloud 警报会自动集成到 Microsoft Defender 门户中。 无需执行进一步的步骤。

Microsoft Defender for Cloud 与 Microsoft Defender XDR 之间的集成可将云环境引入到 Microsoft Defender XDR 中。 通过将 Defender for Cloud 的警报和云关联集成到 Microsoft Defender XDR 中,SOC 团队现在可以从单个界面访问所有安全信息。

详细了解 Defender for Cloud 在 Microsoft Defender XDR 中的警报。

后续步骤

连接 GCP 项目是 Microsoft Defender for Cloud 提供的多云体验的一部分:

- 使用 Defender for Cloud 保护所有资源。

- 设置本地计算机和AWS 帐户。

- 对多云连接器进行故障排除。

- 获取有关连接 GCP 项目的常见问题解答。