你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

风险优先级

Microsoft Defender for Cloud 主动利用动态引擎来评估环境中的风险,同时考虑恶意利用可能性,及其对组织业务的潜在影响。 该引擎根据每个资源的风险因素对安全建议进行优先级排序,这些风险因素由环境上下文确定,包括资源的配置、网络连接和安全状况。

当 Defender for Cloud 对安全问题进行风险评估时,该引擎会识别最严重的安全风险,同时将其与风险较小的问题区分开来。 然后根据风险级别对建议进行排序,使你能够解决在环境中造成直接威胁并最有可能被恶意利用的安全问题。

然后,Defender for Cloud 分析哪些安全问题属于攻击者可能用来破坏环境的潜在攻击路径。 它还突出显示了需要解决来缓解这些风险的安全建议。 此方法可帮助你专注于紧急安全问题,并使修正工作更加高效和有效。 尽管风险优先级不会影响安全分数,但可以帮助你解决环境中最严重的安全问题。

建议

Microsoft Defender for Cloud 的资源和工作负载是根据 Azure 订阅、AWS 帐户和 GCP 项目中启用的内置和自定义安全性标准进行评估的。 根据这些评估,安全建议提供实际步骤来修正安全问题,并提高安全状况。

注意

Defender for Cloud 随附的基础 CSPM 计划中提供了建议。 但是,只有 Defender CSPM 计划才支持风险优先级和治理。

如果你的环境不受 Defender CSPM 计划保护,那么具有风险优先级特性的列将看起来很模糊。

对于不同的资源,可以提供风险级别不同的相同建议。 例如,在用户帐户中启用 MFA 的建议对于不同的用户可以指定不同的风险级别。 风险级别由每个资源的风险因素决定,例如其配置、网络连接和安全状况。 风险级别是根据安全违规问题的潜在影响、风险类别以及安全问题所属的攻击路径来计算的。

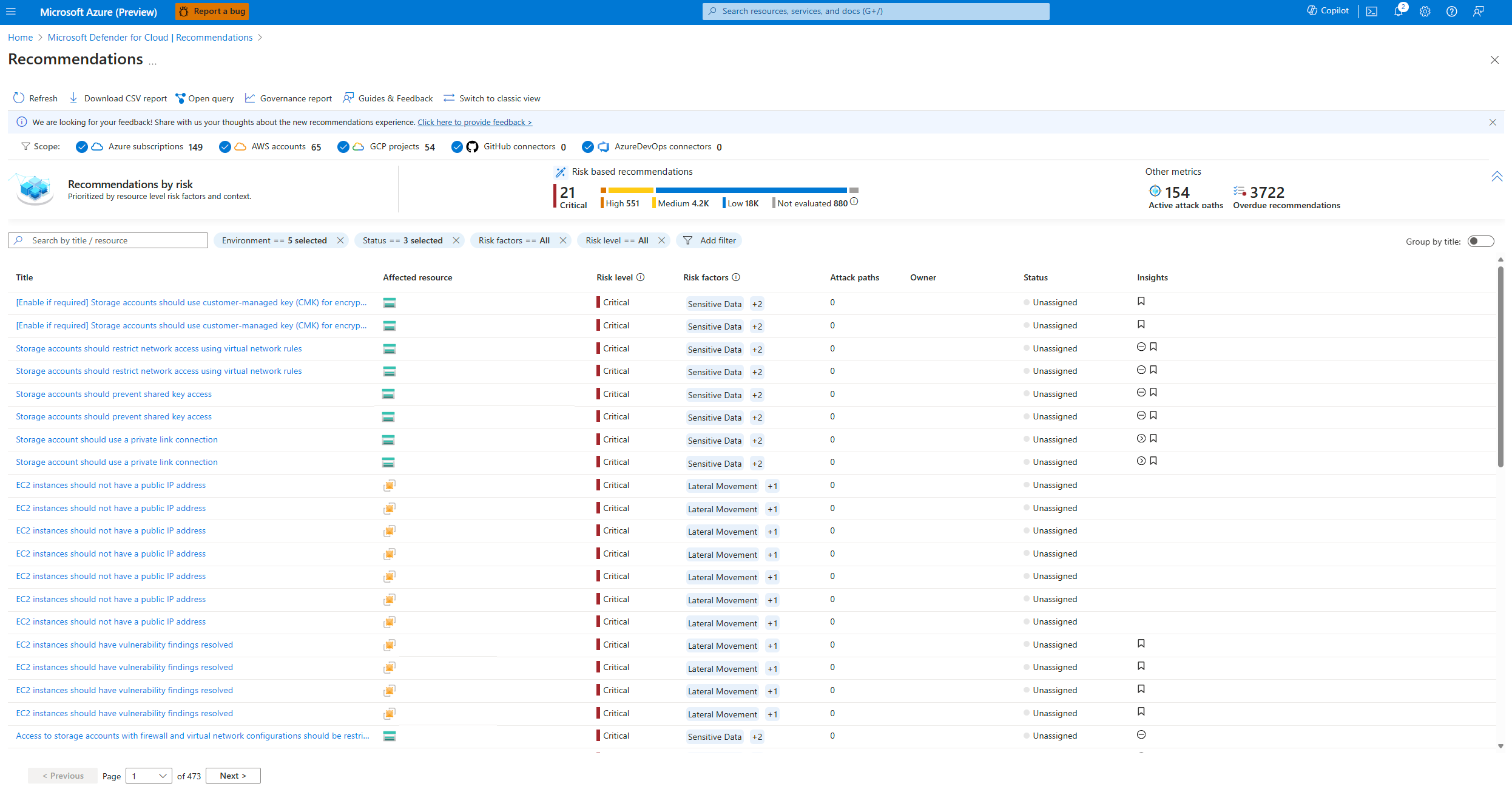

在 Defender for Cloud 中,导航到“建议”仪表板以查看针对环境提供的建议的概述,这些建议按环境中风险优先级排列。

在此页上,可以查看:

标题 - 建议的标题。

受影响的资源 - 建议适用的资源。

风险级别 - 潜在安全问题的可恶意利用性和业务影响,其中考虑了环境资源上下文,例如:Internet 暴露、敏感数据、横向移动等。

风险因素 - 受建议影响的资源环境因素,该资源影响潜在安全问题的可恶意利用性和业务影响。 风险因素的示例包括 Internet 暴露、敏感数据、横向移动可能性。

攻击路径 - 建议所属的攻击路径数量,根据安全引擎基于环境中存在的资源以及它们之间存在的关系,对所有潜在攻击路径进行搜索评估后得出。 每个环境将呈现其独特的攻击路径。

所有者 - 建议分配到的人员。

状态 - 建议的当前状态。 例如,未分配、准时、逾期。

见解 - 与建议相关的信息,例如是否以预览版提供、是否可以拒绝、是否有可用的修复选项等等。

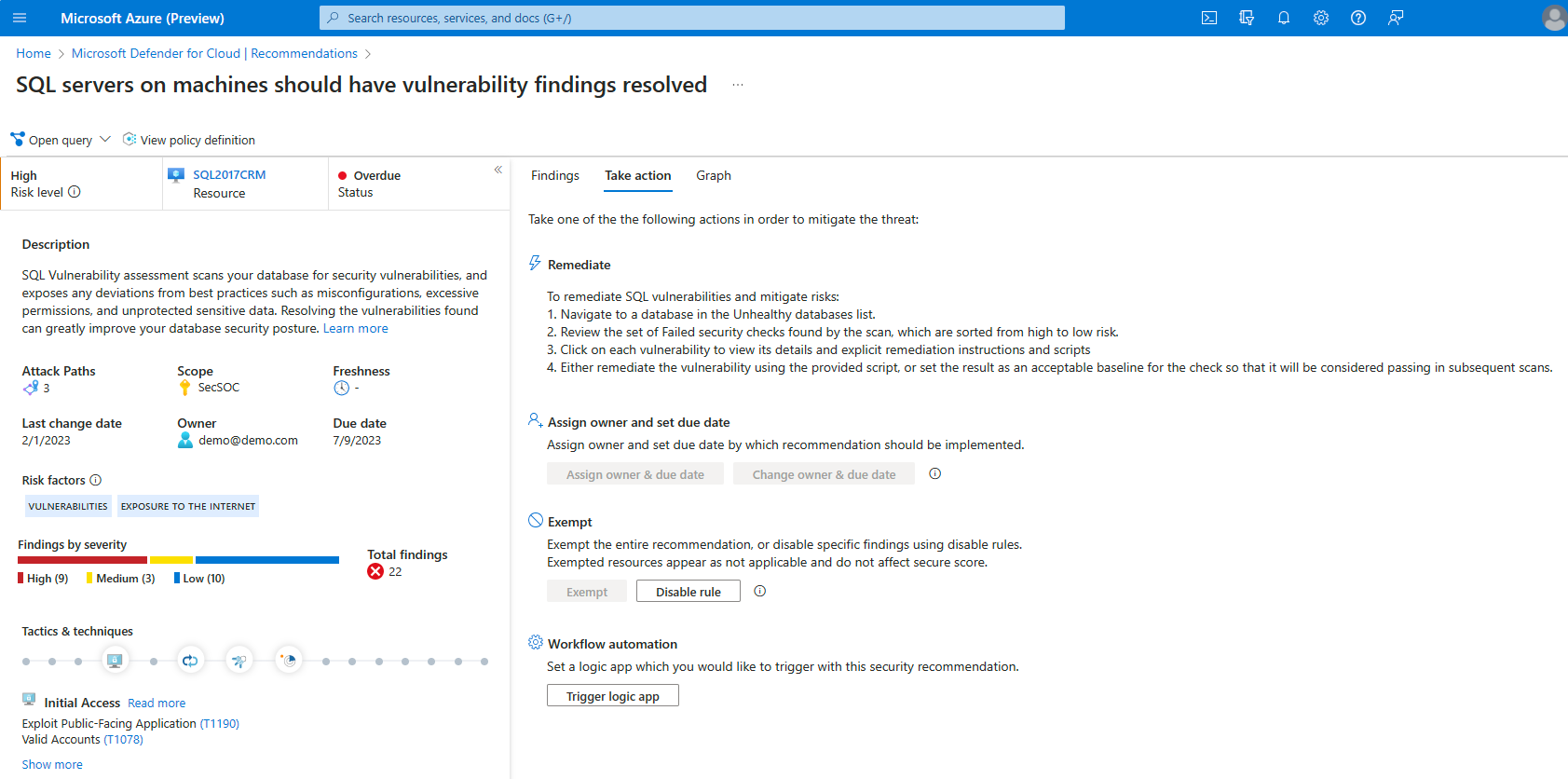

选择某个建议时,可以查看该建议的详细信息,包括说明、攻击路径、范围、新鲜度、上次更改日期、所有者、过期日期、严重性、策略和技术等。

“描述”- 安全问题简述。

攻击路径 - 攻击路径的数量。

范围 - 受影响的订阅或资源。

时效性 - 建议的时效性间隔。

上次更改日期 - 此建议上次更改的日期

所有者 - 分配给此建议的人员。

截止日期 - 必须在指定日期之前解决建议。

严重性 - 建议的严重性(高、中等或低)。 下面提供了更多详细信息。

策略和技术 - 映射到 MITRE ATT&CK 的策略和技术。

什么是风险因素?

Defender for Cloud 利用环境上下文(包括资源配置、网络连接和安全状况)来执行潜在安全问题的风险评估。 这样可以识别最严重的安全风险,同时将其与风险较小的问题区分开来。 然后根据风险级别对建议进行排序。

此风险评估引擎会考虑基本的风险因素,例如 Internet 暴露、数据敏感性、横向移动和潜在攻击路径。 此方法优先考虑紧急安全问题,使修正工作更加高效和有效。

如何计算风险?

Defender for Cloud 使用上下文感知的风险优先级引擎来计算每个安全建议的风险级别。 风险级别由每个资源的风险因素决定,例如其配置、网络连接和安全状况。 风险级别是根据安全违规问题的潜在影响、风险类别以及安全问题所属的攻击路径来计算的。

风险级别

根据风险级别,建议可分为五种类别:

严重:此类建议表明存在严重安全漏洞,攻击者可能会恶意利用该漏洞对系统或数据进行未经授权的访问。

高:此类建议表明存在应及时解决,但可能不需要立即关注的潜在安全风险。

中:此类建议表明存在相对较小的安全问题,你可在方便时解决。

低:此类建议表明存在相对较小的安全问题,你可在方便时解决。

未评估:尚未评估的建议。 这可能是因为 Defender CSPM 计划未涵盖该资源,而该资源是确定风险级别所要满足的先决条件。

风险级别由上下文感知的风险优先级引擎确定,该引擎会考虑每个资源的风险因素。 详细了解 Defender for Cloud 如何识别和修正攻击路径。