你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

什么是 Azure 防火墙管理器?

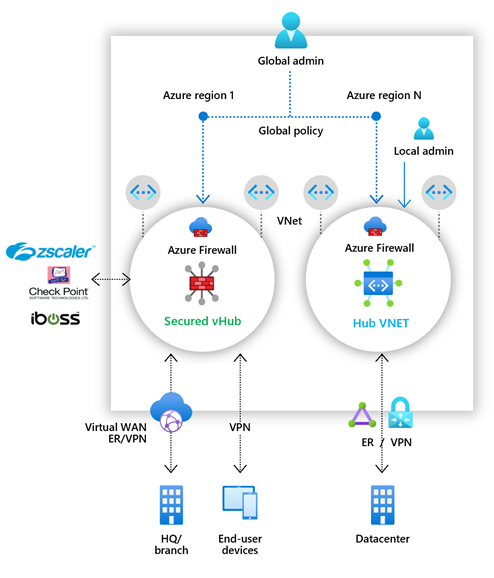

Azure 防火墙管理器是一种安全管理服务,可为基于云的安全外围提供集中安全策略和路由管理。

防火墙管理器可为两种网络体系结构类型提供安全管理:

安全虚拟中心

Azure 虚拟 WAN 中心是一种 Microsoft 托管资源,可用于轻松创建中心辐射型体系结构。 当安全和路由策略与此类中心相关联时,它被称为安全虚拟中心。

中心虚拟网络

这是你自己创建并管理的标准 Azure 虚拟网络。 安全策略在与此类中心关联后,会称为中心虚拟网络。 目前仅支持 Azure 防火墙策略。 可将包含工作负荷服务器和服务的辐射虚拟网络对等互连。 还可以在未对等互连到任何辐射的独立虚拟网络中管理防火墙。

有关安全虚拟中心与中心虚拟网络体系结构的详细比较,请参阅有哪些 Azure 防火墙管理器体系结构选项?。

Azure 防火墙管理器功能

Azure 防火墙管理器具有以下功能:

中央 Azure 防火墙部署和配置

可以集中部署和配置多个跨不同 Azure 区域和订阅的 Azure 防火墙实例。

分层策略(全局和本地)

可以使用 Azure 防火墙管理器跨多个安全虚拟中心集中管理 Azure 防火墙策略。 中央 IT 团队可以创作全局防火墙策略,跨团队实施组织范围的防火墙策略。 本地创作的防火墙策略允许 DevOps 自助服务模型,敏捷性更高。

与合作伙伴安全即服务集成,安全性更好

除了 Azure 防火墙,还可以集成合作伙伴安全即服务 (SECaaS) 提供程序,为虚拟网络和分支 Internet 连接提供更多网络保护。

此功能仅在安全虚拟中心部署中可用。

虚拟网络到 Internet (V2I) 流量筛选

- 使用首选合作伙伴安全提供程序筛选出站虚拟网络流量。

- 对 Azure 上运行的云工作负载使用高级用户感知型 Internet 保护。

分支到 Internet (B2I) 流量筛选

使用 Azure 连接和全球分布,轻松为分支位置到 Internet 方案添加合作伙伴筛选。

有关安全合作伙提供程序的详细信息,请参阅什么是 Azure 防火墙管理器安全合作伙伴提供程序?

集中式路由管理

可轻松将流量路由到安全中心进行筛选和记录,无需在辐射虚拟网络上手动设置用户定义路由 (UDR)。

此功能仅在安全虚拟中心部署中可用。

可以将分支到 Internet (B2I) 流量筛选的合作伙伴提供商与用于分支到虚拟网络 (B2V) 的 Azure 防火墙、虚拟网络到虚拟网络 (V2V) 和虚拟网络到 Internet (V2I) 并排使用。

DDoS 防护计划

可以在 Azure 防火墙管理器中将虚拟网络与 DDoS 防护计划相关联。 有关详细信息,请参阅使用 Azure 防火墙管理器配置 Azure DDoS 防护计划。

管理 Web 应用程序防火墙策略

可以为应用程序交付平台(包括 Azure Front Door 和 Azure 应用程序网关)集中创建和关联 Web 应用程序防火墙 (WAF) 策略。 有关详细信息,请参阅管理 Web 应用程序防火墙策略。

上市区域

可以跨区域使用 Azure 防火墙策略。 例如,可以在美国西部创建一个策略,然后在美国东部使用它。

已知问题

Azure 防火墙管理器存在以下已知问题:

| 问题 | 说明 | 缓解操作 |

|---|---|---|

| 流量拆分 | 当前不支持 Microsoft 365 和 Azure 公共 PaaS 流量拆分。 因此,为 V2I 或 B2I 选择合作伙伴提供程序也会通过合作伙伴服务发送所有的 Azure 公共 PaaS 和 Microsoft 365 流量。 | 正在调查中心的流量拆分。 |

| 基本策略必须与本地策略位于同一区域中 | 可在与基本策略相同的区域中创建所有本地策略。 仍可以将在安全中心的某个区域中创建的策略应用于另一个区域。 | 正在调查 |

| 在安全的虚拟中心部署中筛选中心之间的流量 | 路由意向功能支持安全虚拟中心之间的通信筛选。 | 通过在 Azure 防火墙管理器中将“中心间”设置为“已启用”,在虚拟 WAN 中心启用路由意向。 有关此功能的详细信息,请参阅路由意向文档。 用于启用中心间流量筛选的唯一虚拟 WAN 路由配置是路由意向。 |

| 启用了专用流量筛选的分支之间的流量 | 如果启用了路由意向,则在安全中心方案中,Azure 防火墙可以检查分支到分支流量。 | 通过在 Azure 防火墙管理器中将“中心间”设置为“已启用”,在虚拟 WAN 中心启用路由意向。 有关此功能的详细信息,请参阅路由意向文档。 用于启用分支间专用流量的唯一虚拟 WAN 路由配置是路由意向。 |

| 共享同一虚拟 WAN 的所有安全虚拟中心必须位于同一资源组中。 | 此行为现在与虚拟 WAN 中心保持一致。 | 创建多个虚拟 WAN,以允许在不同的资源组中创建安全虚拟中心。 |

| 批量 IP 地址添加失败 | 如果添加多个公共 IP 地址,安全中心防火墙将进入失败状态。 | 添加较小的公共 IP 地址增量。 例如,一次添加 10 个。 |

| 安全虚拟中心不支持 DDoS 防护 | DDoS 防护未与 vWAN 集成。 | 正在调查 |

| 不完全支持活动日志 | 防火墙策略当前不支持活动日志。 | 正在调查 |

| 不完全支持规则说明 | 防火墙策略不在 ARM 导出中显示规则说明。 | 正在调查 |

| Azure 防火墙管理器会覆盖静态和自定义路由,从而导致虚拟 WAN 中心出现停机。 | 不应使用 Azure 防火墙管理器管理使用自定义路由或静态路由配置的部署中的设置。 来自防火墙管理器的更新可能会覆盖静态或自定义路由设置。 | 如果使用静态路由或自定义路由,请使用虚拟 WAN 页管理安全设置,避免通过 Azure 防火墙管理器进行配置。 有关详细信息,请参阅方案:Azure 防火墙 - 自定义。 |