使用 Microsoft Intune 在 Android 上部署 Microsoft Defender for Endpoint

适用于:

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

了解如何在已注册Microsoft Intune 公司门户设备上在 Android 上部署 Defender for Endpoint。 有关Microsoft Intune设备注册的详细信息,请参阅注册设备。

注意

Android 上的 Defender for Endpoint 现已在 Google Play 上提供

可以从 Microsoft Intune 连接到 Google Play,以跨设备管理员和 Android Enterprise 注册模式部署 Defender for Endpoint 应用。 汇报应用是通过 Google Play 自动完成的。

在设备管理员注册的设备上部署

了解如何使用 Microsoft Intune 公司门户 - 设备管理员注册的设备在 Android 上部署 Defender for Endpoint。

添加为 Android 应用商店应用

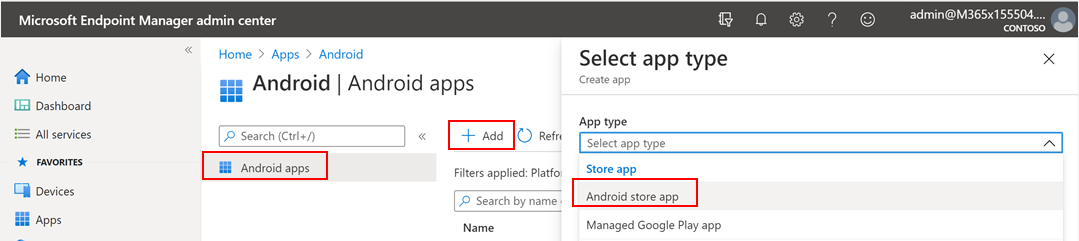

在 Microsoft Intune 管理中心 中,转到“应用>”“Android 应用”“>添加 >Android 应用商店应用”,然后选择“选择”。

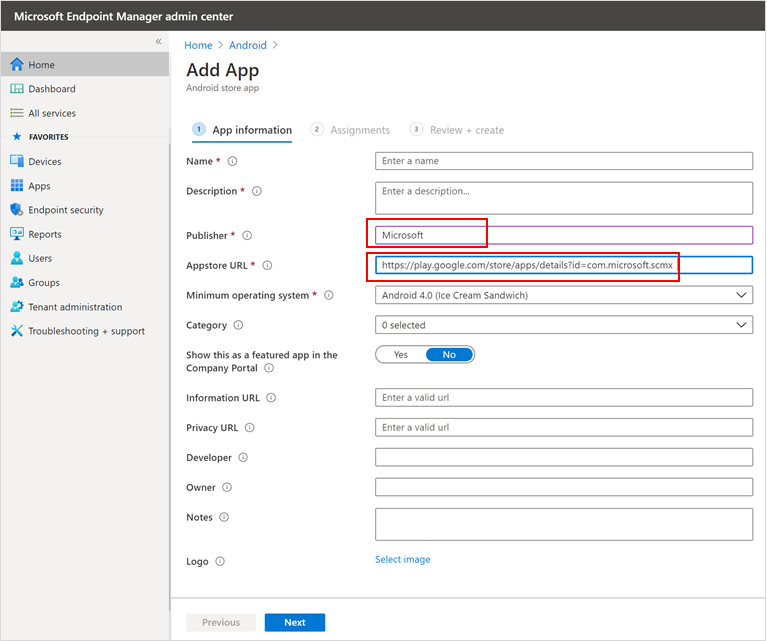

在 “添加应用 ”页上,在“ 应用信息 ”部分输入:

- 名称

- 说明

- 发布者 作为Microsoft。

- 应用商店 URL 作为 https://play.google.com/store/apps/details?id=com.microsoft.scmx (Defender for Endpoint 应用 Google Play Store URL)

其他字段是可选的。 选择 下一步。

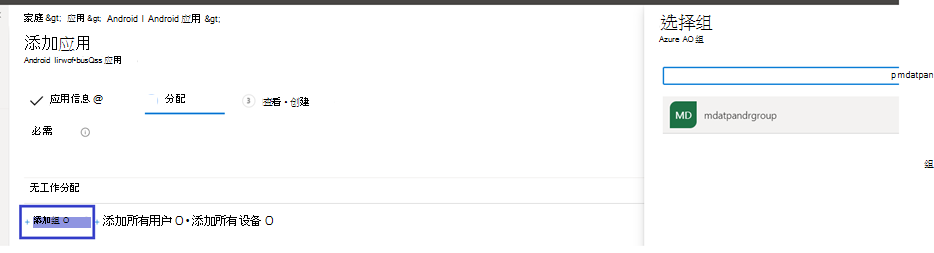

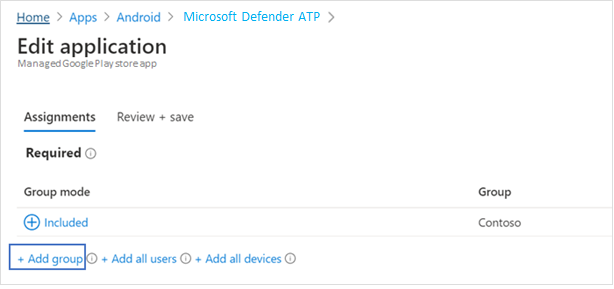

在 “作业” 部分中,转到“ 必需 ”部分,然后选择“ 添加组”。 然后,可以选择用户组 (或组) 接收 Android 上的 Defender for Endpoint 应用。 选择 “选择” ,然后选择 “下一步”。

在 “查看+创建 ”部分中,验证输入的所有信息是否正确,然后选择“ 创建”。

几分钟后,Defender for Endpoint 应用应已成功创建,并且通知应显示在屏幕右上角。

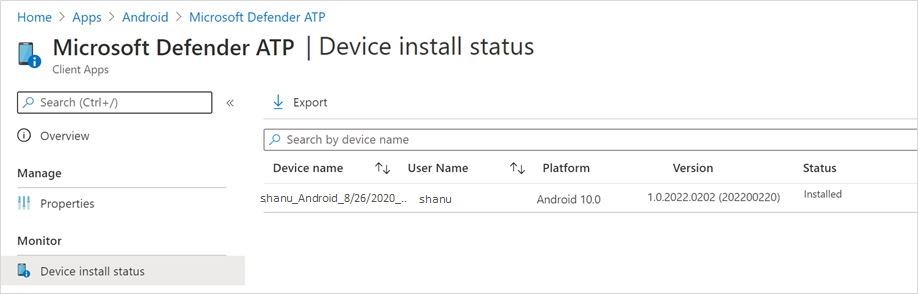

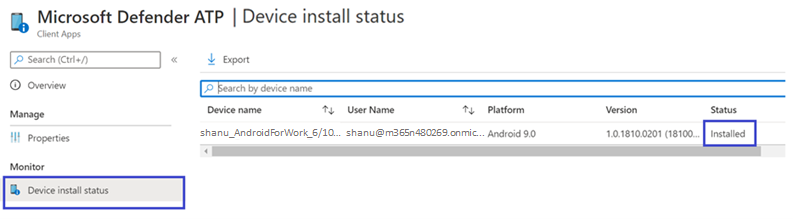

在显示的应用信息页的“ 监视 ”部分中,选择“ 设备安装状态 ”,验证设备安装是否已成功完成。

完成载入和检查状态

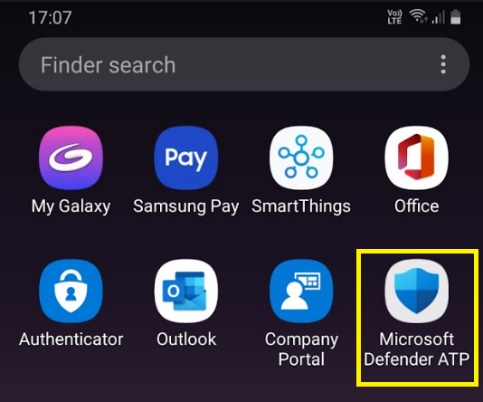

在设备上安装 Android 版 Defender for Endpoint 后,应会看到应用图标。

点击Microsoft Defender for Endpoint应用图标,然后按照屏幕上的说明完成应用载入。 详细信息包括最终用户接受 Android 上的 Defender for Endpoint 所需的 Android 权限。

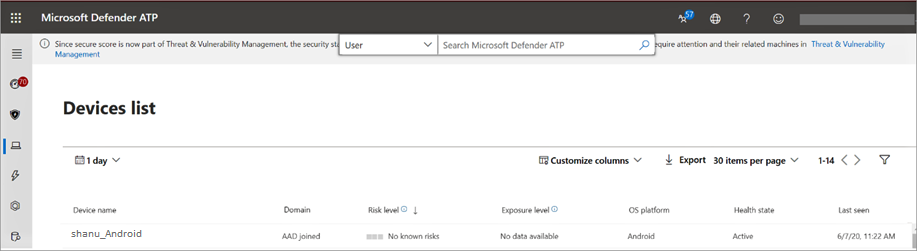

成功载入后,设备将显示在Microsoft Defender门户中的设备列表中。

在 Android Enterprise 注册设备上部署

Android 上的 Defender for Endpoint 支持 Android Enterprise 注册的设备。

有关 Microsoft Intune 支持的注册选项的详细信息,请参阅注册选项。

目前,Android Enterprise 支持具有工作配置文件的个人拥有设备、具有工作配置文件的公司拥有设备和公司拥有的完全托管用户设备注册。

在 Android 上添加Microsoft Defender for Endpoint作为托管 Google Play 应用

按照以下步骤将 Microsoft Defender for Endpoint 应用添加到托管的 Google Play 中。

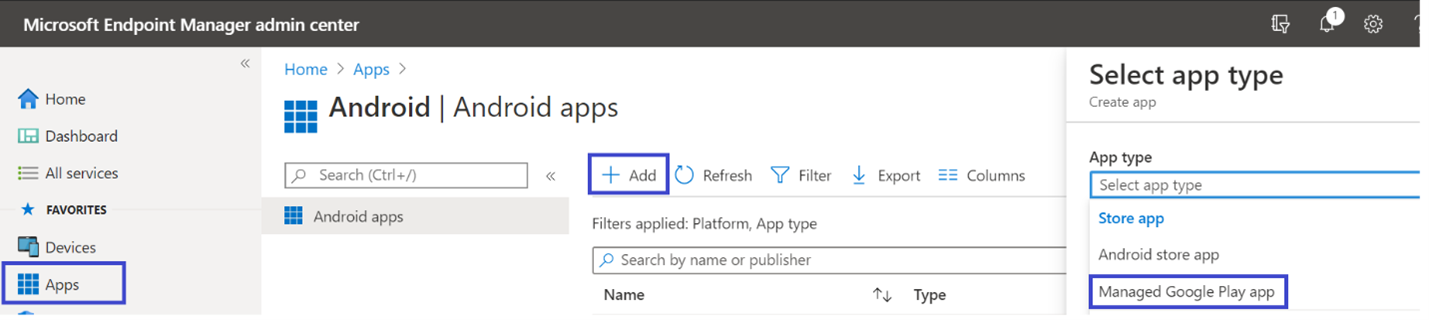

在 Microsoft Intune 管理中心 中,转到“应用>”“Android 应用>添加”,然后选择“托管的 Google Play 应用”。

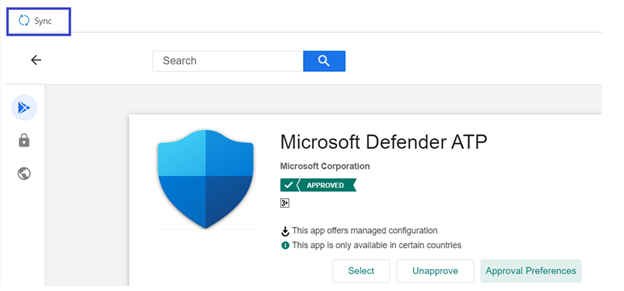

在加载的托管 Google Play 页面上,转到搜索框并键入

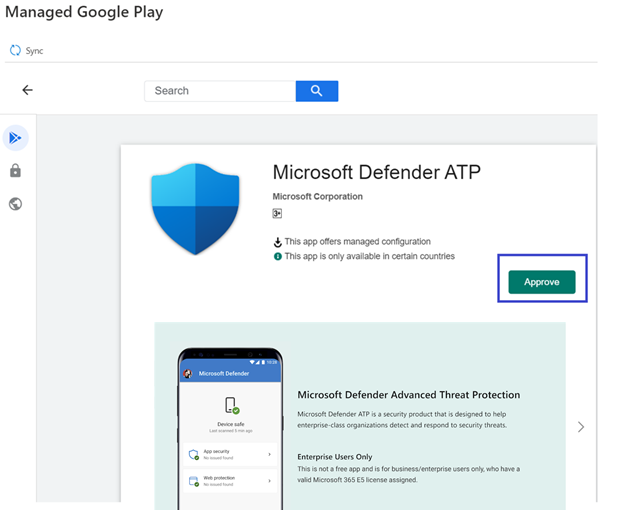

Microsoft Defender。 搜索应在托管 Google Play 中显示Microsoft Defender for Endpoint应用。 从应用搜索结果中选择Microsoft Defender for Endpoint应用。在 “应用说明 ”页中,应能够看到有关 Defender for Endpoint 应用的应用详细信息。 查看页面上的信息,然后选择“ 批准”。

当系统提示你批准 Defender for Endpoint 获取的权限时,请查看他的信息,然后选择“ 批准”。

在 “审批设置 ”页上,查看处理 Android 上的 Defender for Endpoint 可能要求的新应用权限的首选项。 查看选项并选择首选选项。 选择“完成”。

默认情况下,托管 Google Play 在 应用请求新权限时选择“保持批准”。

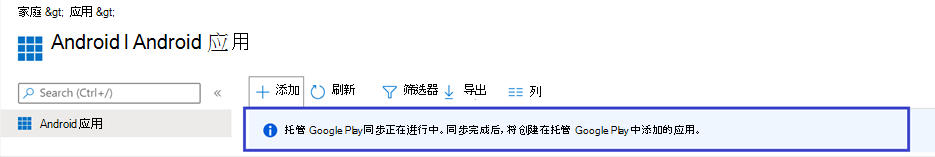

完成权限处理选择后,选择“同步”,将Microsoft Defender for Endpoint同步到应用列表。

同步在几分钟内完成。

在 Android 应用屏幕中选择“刷新”按钮,Microsoft Defender for Endpoint应在应用列表中可见。

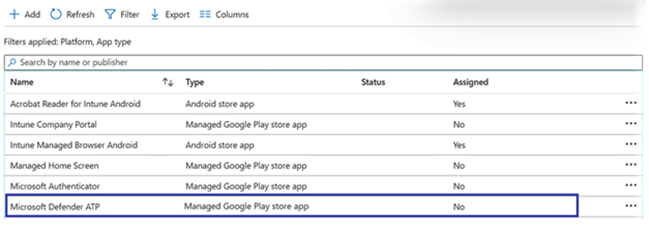

Defender for Endpoint 通过 Microsoft Intune 支持托管设备的应用配置策略。 此功能可用于为 Defender for Endpoint 选择不同的配置。

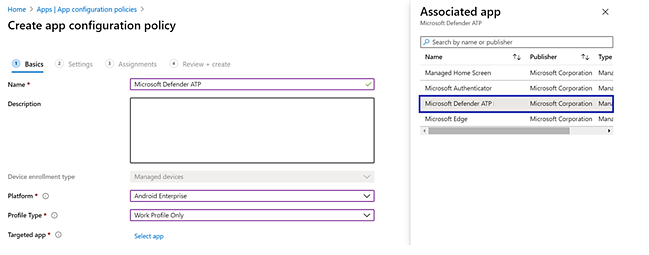

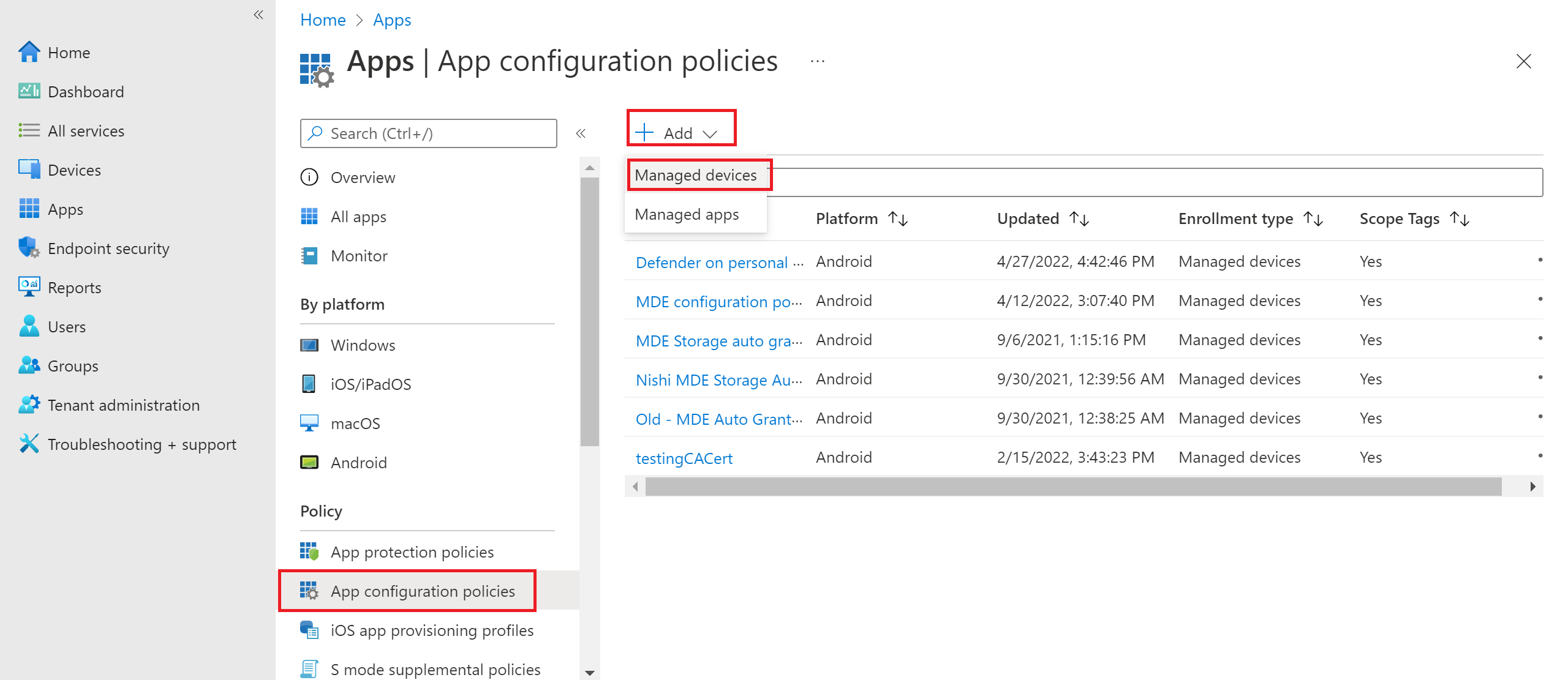

在 “应用” 页中,转到 “策略>”“应用配置策略>”“添加>托管设备”。

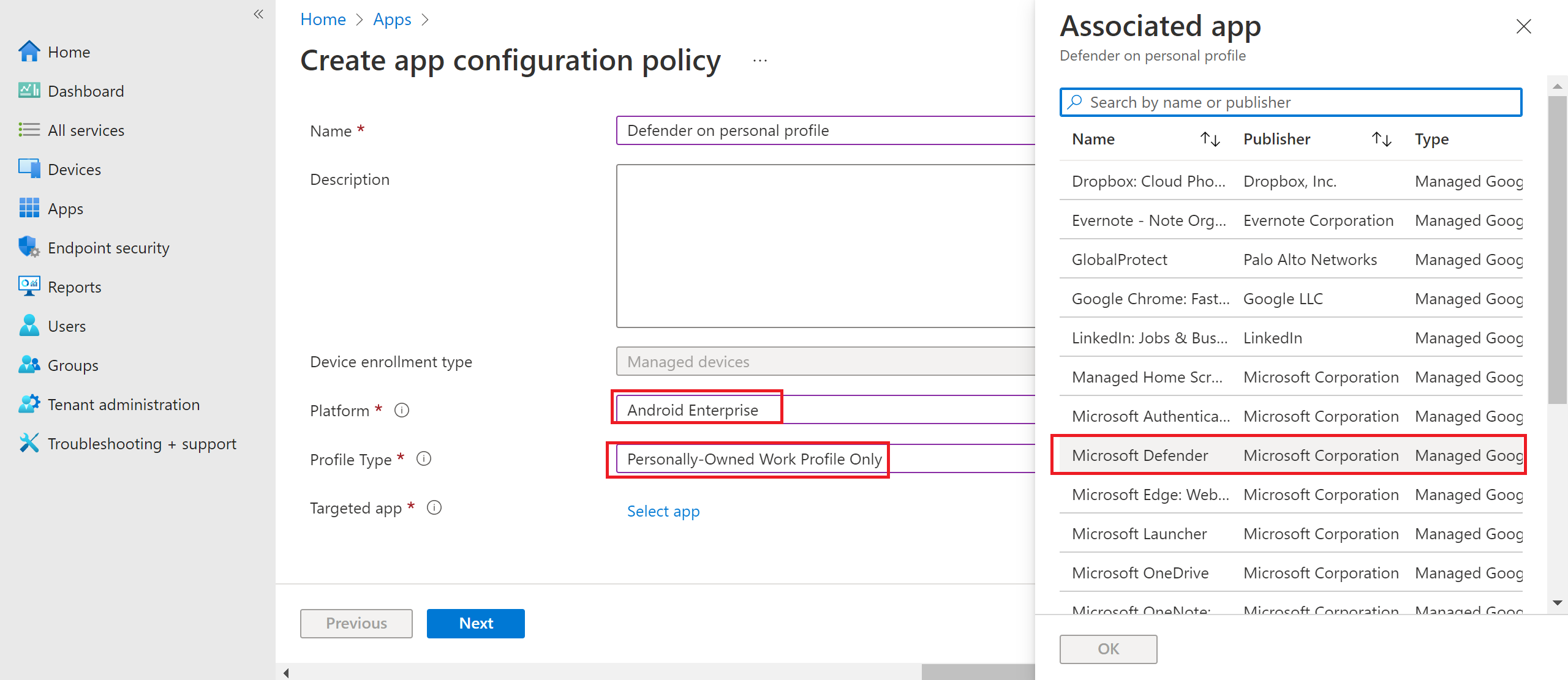

在 “创建应用配置策略 ”页中,输入以下详细信息:

- 名称:Microsoft Defender for Endpoint。

- 选择 “Android Enterprise ”作为平台。

- 选择 “仅限个人拥有的工作配置文件” 或 “完全托管、专用和公司拥有的工作配置文件” 作为“配置文件类型”。

- 依次选择“选择应用”、“Microsoft Defender”、“确定”和“下一步”。

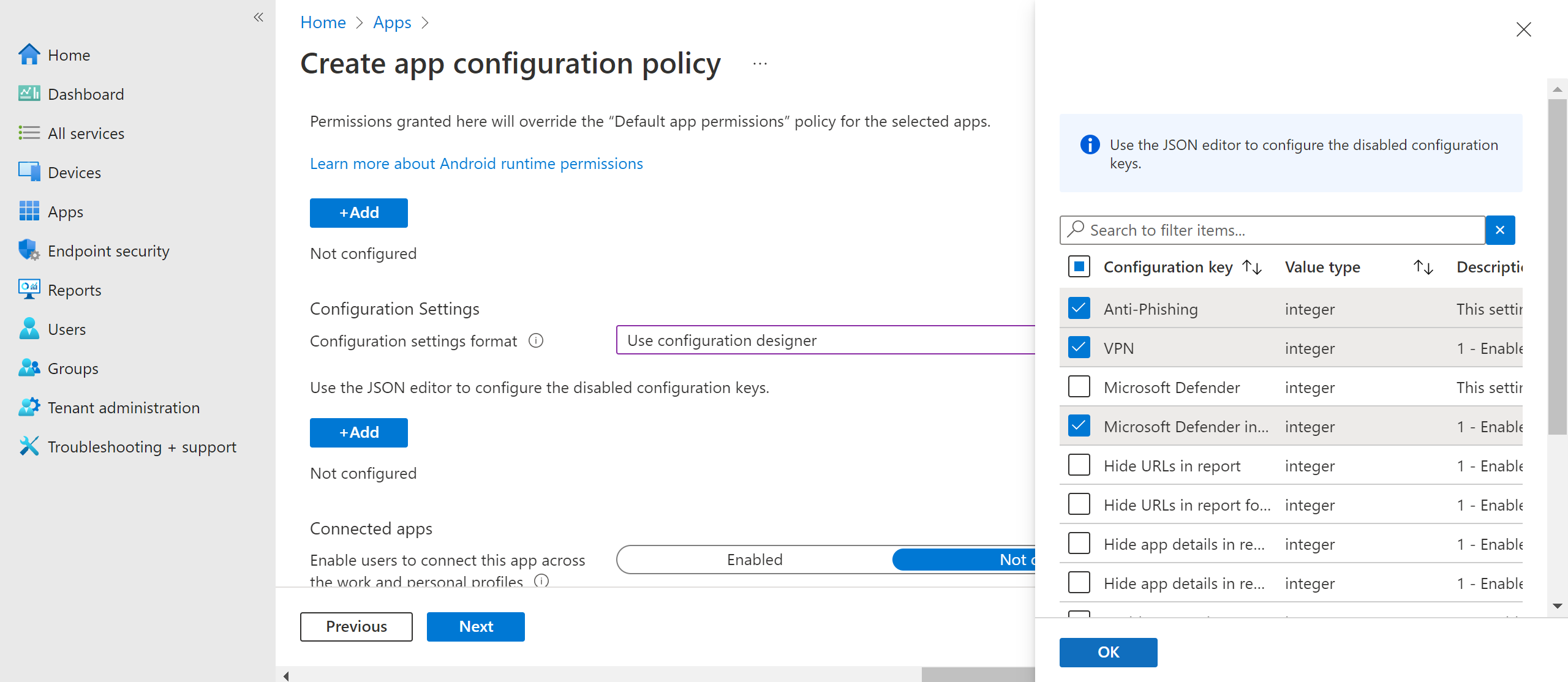

选择“权限”>“添加”。 从列表中,选择可用的应用权限 >“确定”。

为使用此策略授予的每个权限选择一个选项:

- 提示 - 提示用户接受或拒绝。

- 自动授予 - 在不通知用户的情况下自动批准。

- 自动拒绝 - 在不通知用户的情况下自动拒绝。

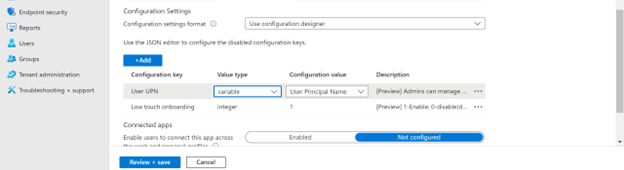

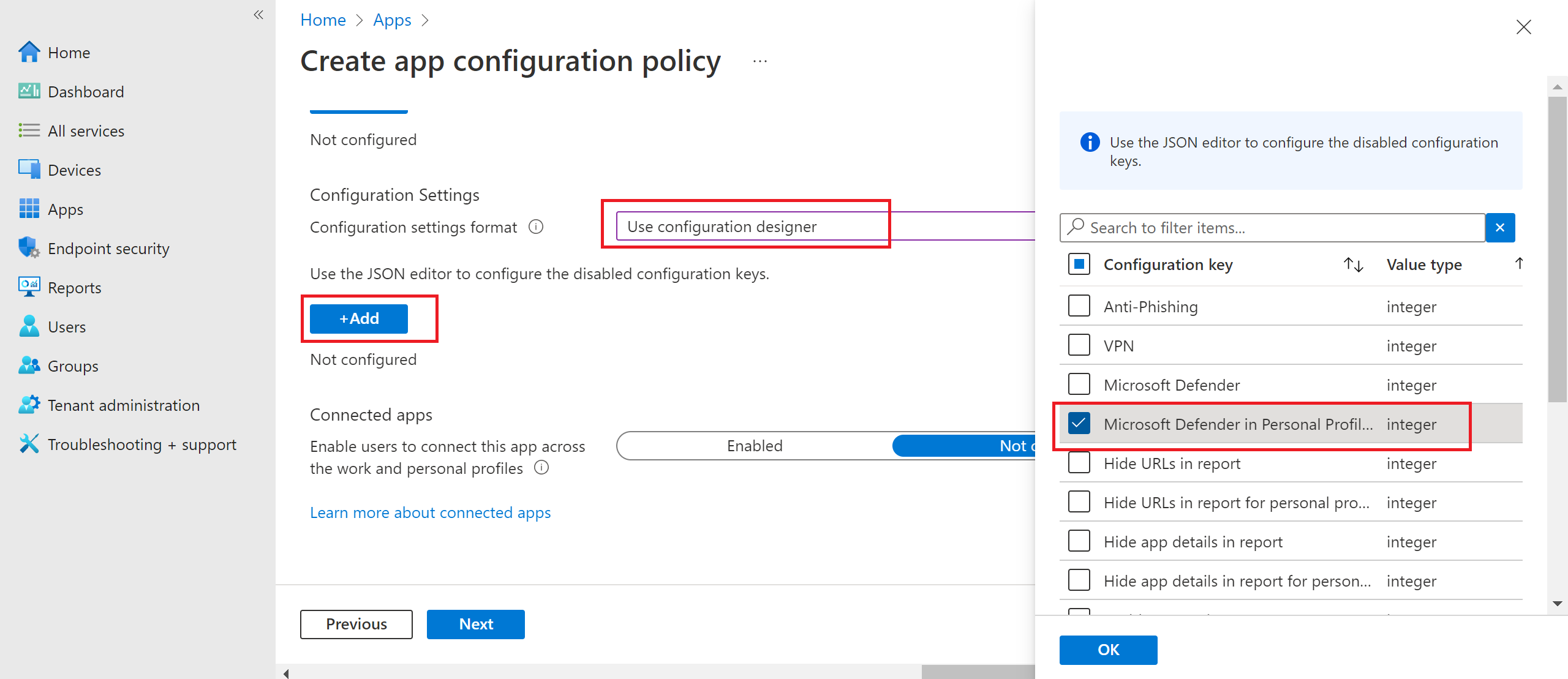

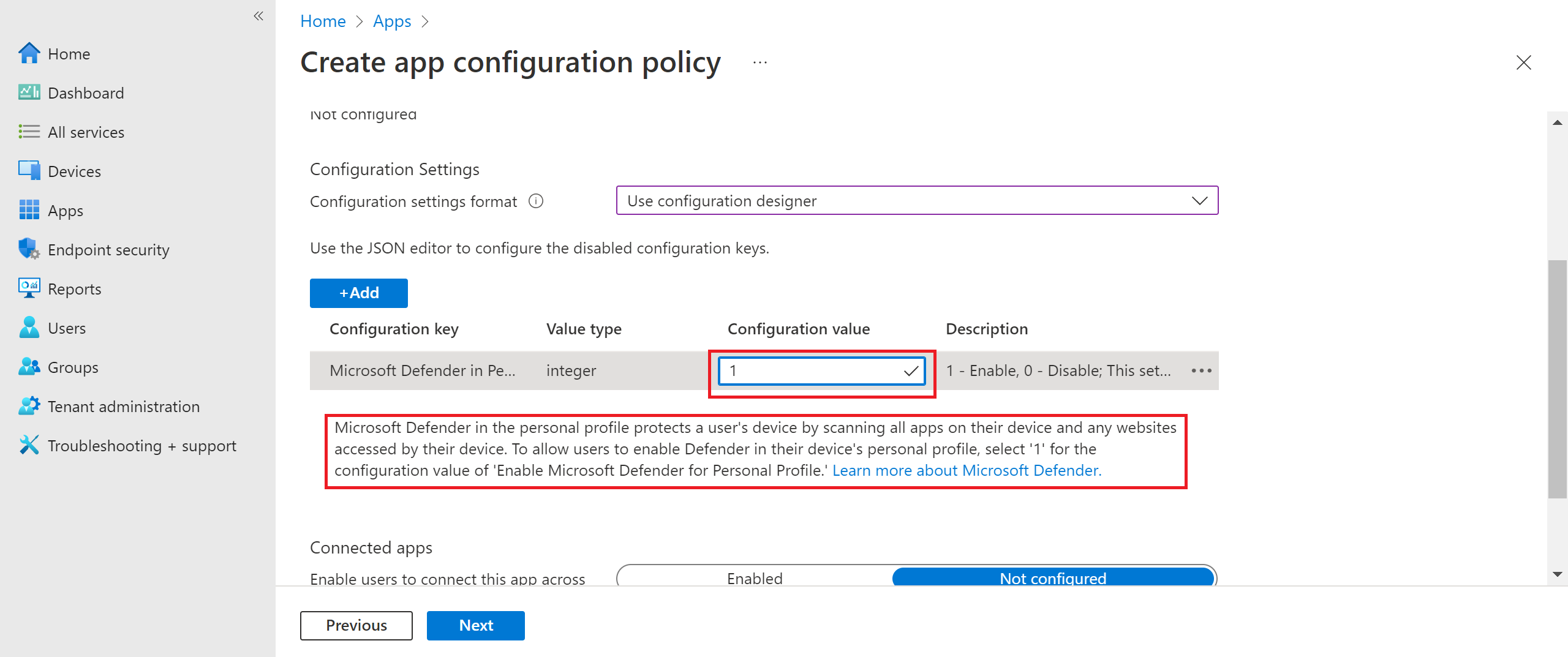

转到“配置设置”部分,然后在“配置设置”格式中选择“使用配置设计器”。

选择“ 添加 ”以查看支持的配置列表。 选择所需的配置,然后选择 “确定”。

应会看到列出的所有所选配置。 可以根据需要更改配置值,然后选择“ 下一步”。

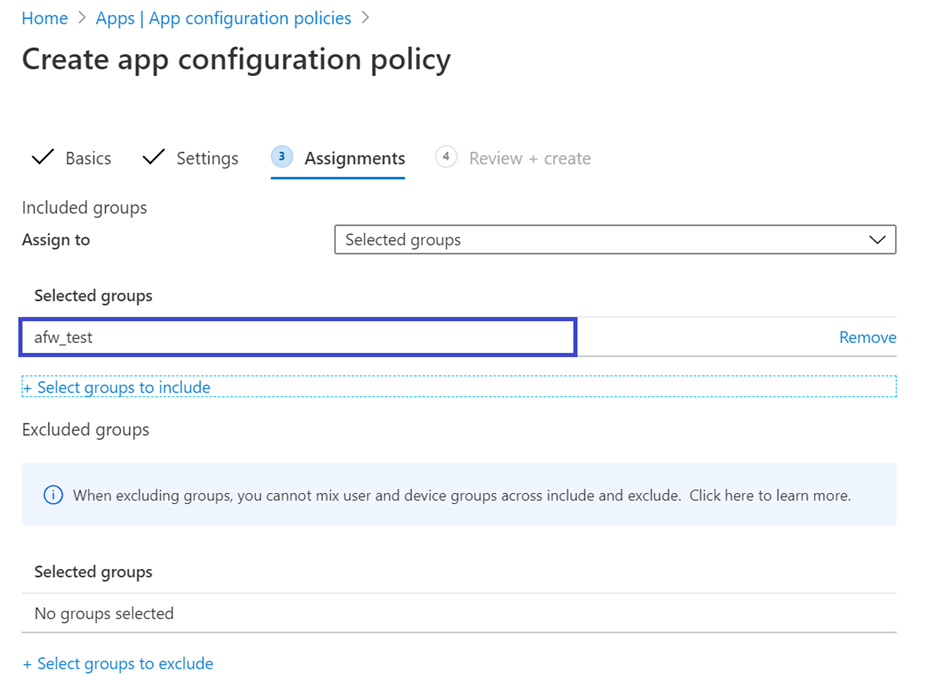

在 “分配” 页中,选择此应用配置策略将分配到的用户组。 选择“ 选择要包含的组 ”,然后选择适用的组,然后选择“ 下一步”。 此处选择的组通常是将Microsoft Defender for Endpoint Android 应用分配到的同一组。

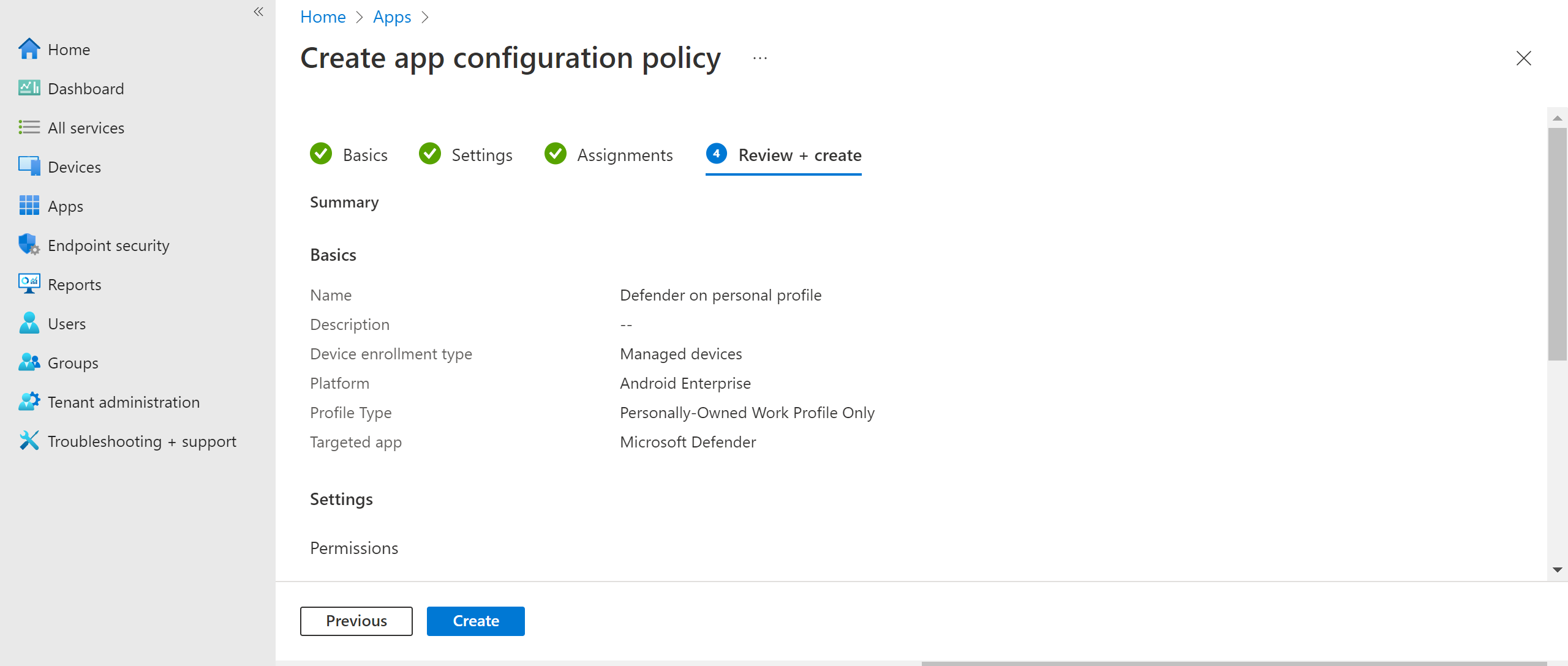

在接下来出现的“ 审阅 + 创建 ”页中,查看所有信息,然后选择“ 创建”。

Defender for Endpoint 的应用配置策略现在已分配给所选用户组。

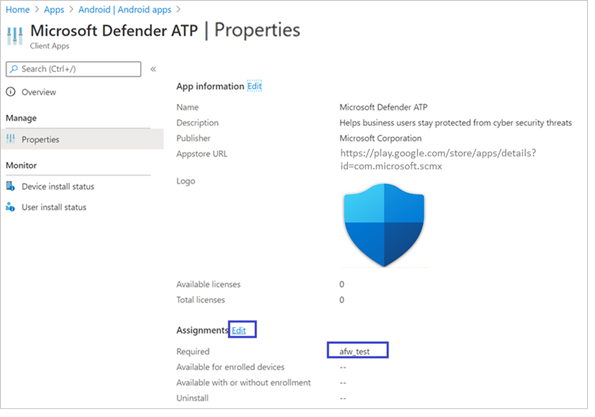

在“属性分配>编辑”>列表中选择>“Microsoft Defender应用”。

将应用作为 必需 应用分配给用户组。 在下次通过公司门户应用同步设备时,它会自动安装在工作配置文件中。 可以通过导航到 “必需 ”部分 >“添加组”,选择适当的用户组,然后选择“ 选择”来完成此分配。

在 “编辑应用程序 ”页中,查看之前输入的所有信息。 然后选择“ 查看 + 保存 ”,然后再次 选择“保存” 以开始分配。

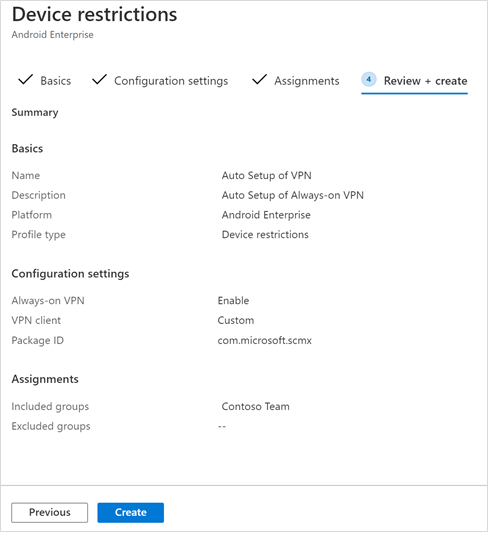

Always-On VPN 的自动设置

Defender for Endpoint 通过 Microsoft Intune 支持托管设备的设备配置策略。 此功能可用于在 Android Enterprise 注册的设备上 自动设置 Always-on VPN ,因此最终用户无需在载入时设置 VPN 服务。

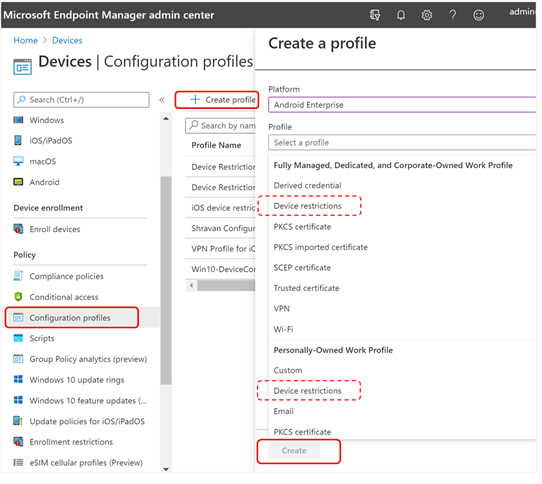

在 “设备”上,选择“ 配置文件>创建配置文件>平台>Android Enterprise”。 根据设备注册类型,选择以下其中一项下的“设备 限制 ”:

- 完全托管、专用和 Corporate-Owned 工作配置文件

- 个人拥有的工作配置文件

然后,选择“ 创建 ”。

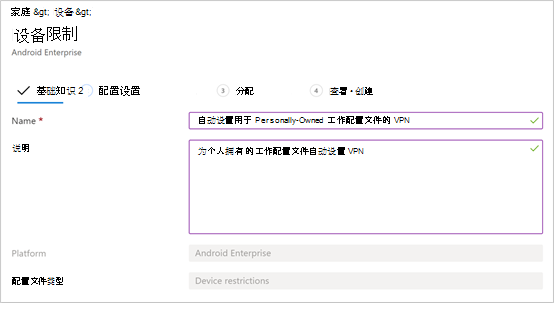

配置设置。 提供 “名称” 和 “说明” 以唯一标识配置文件。

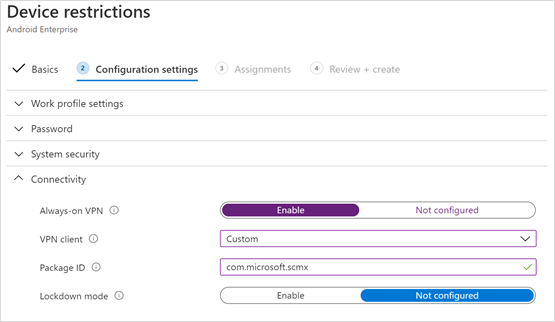

选择“ 连接” 并配置 VPN:

启用 Always-On VPN。 在工作配置文件中设置 VPN 客户端,以便尽可能自动连接和重新连接到 VPN。 在给定设备上只能为一个 VPN 客户端配置始终启用 VPN,因此请确保在单个设备上部署的始终启用 VPN 策略不超过一个。

在 VPN 客户端下拉列表中选择 “自定义 ”。 在这种情况下,自定义 VPN 是 Defender for Endpoint VPN,用于提供 Web 保护功能。

注意

Microsoft Defender for Endpoint应用必须安装在用户的设备上,才能运行此 VPN 的自动设置。

在 Google Play 商店中输入 Microsoft Defender for Endpoint 应用的程序包 ID。 对于 Defender 应用 URL,包 ID 为

com.microsoft.scmx。将 “锁定模式 ”设置为 “未配置” (“默认) ”。

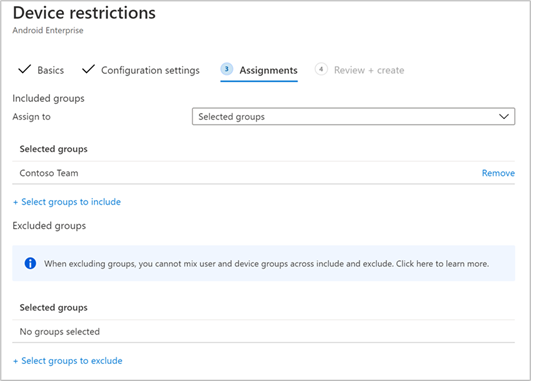

工作分配。 在 “分配” 页上,选择此应用配置策略将分配到的用户组。 选择 “选择要 包含的组”,然后选择适用的组,然后选择“ 下一步”。

要选择的组通常是将Microsoft Defender for Endpoint Android 应用分配到的同一组。

在接下来出现的“ 审阅 + 创建 ”页中,查看所有信息,然后选择“ 创建”。 设备配置文件现在已分配给所选用户组。

检查状态并完成载入

单击“设备安装状态”,确认 Android 上Microsoft Defender for Endpoint的安装状态。 验证设备是否在此处显示。

在设备上,可以通过转到 工作配置文件来验证载入状态。 确认 Defender for Endpoint 可用,并且你已注册个人 拥有的工作配置文件设备。 如果注册到 公司拥有的完全托管用户设备,则设备上有一个配置文件,可在其中确认 Defender for Endpoint 可用。

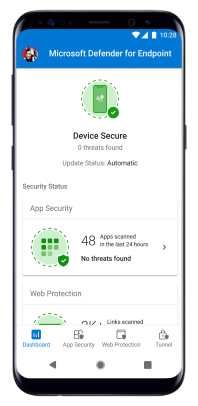

安装应用后,打开应用并接受权限,然后载入应成功。

此时,设备已成功载入 Android 上的 Defender for Endpoint。 可以通过导航到“设备清单”页,在Microsoft Defender门户上对此进行验证。

配置低接触载入

注意

此功能目前处于预览阶段。 本节中的信息与预发布产品有关,在商业发布之前,该产品可能会进行重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

管理员可以在低接触载入模式下配置Microsoft Defender for Endpoint。 在此方案中,管理员创建一个部署配置文件,并且用户需要提供一组减少的权限才能完成载入。

默认情况下,Android 低接触载入处于禁用状态。 管理员可以按照以下步骤通过Intune上的应用配置策略来启用它:

按照本文) 在 Android 上添加Microsoft Defender for Endpoint作为托管 Google Play 应用 (部分中的步骤,将 Defender 应用推送到目标用户组。

按照本文“ 自动设置始终启用 VPN () ”部分中的说明,将 VPN 配置文件推送到用户的设备。

在 “应用>”“应用程序配置策略”中,选择“ 托管设备”。

提供用于唯一标识策略的名称。

- 对于“平台”,请选择 。

Android Enterprise - 选择所需的配置文件类型。

- 对于目标应用,请选择

Microsoft Defender: Antivirus。

然后选择“下一步”。

- 对于“平台”,请选择 。

添加运行时权限。 选择“位置访问 (精细) ,POST_NOTIFICATIONS并将”权限“状态更改为

Auto grant。 (Android 13 及更高版本不支持此权限。)在 “配置设置”下,选择 ,

Use Configuration designer然后选择“ 添加”。选择“ 低触摸载入”和“用户 UPN”。 对于“用户 UPN”,将值类型更改为

Variable,并将配置值设置为User Principal Name。 通过将低接触载入的配置值更改为1来启用低接触载入。

注意

创建策略后,这些值类型将显示为字符串。

将策略分配给目标用户组。

查看并创建策略。

在 BYOD 模式下在 Android Enterprise 上的个人配置文件中设置Microsoft Defender

在个人资料中设置Microsoft Defender

管理员可以转到 Microsoft Endpoint Management 管理中心,通过执行以下步骤在个人配置文件中设置和配置Microsoft Defender支持:

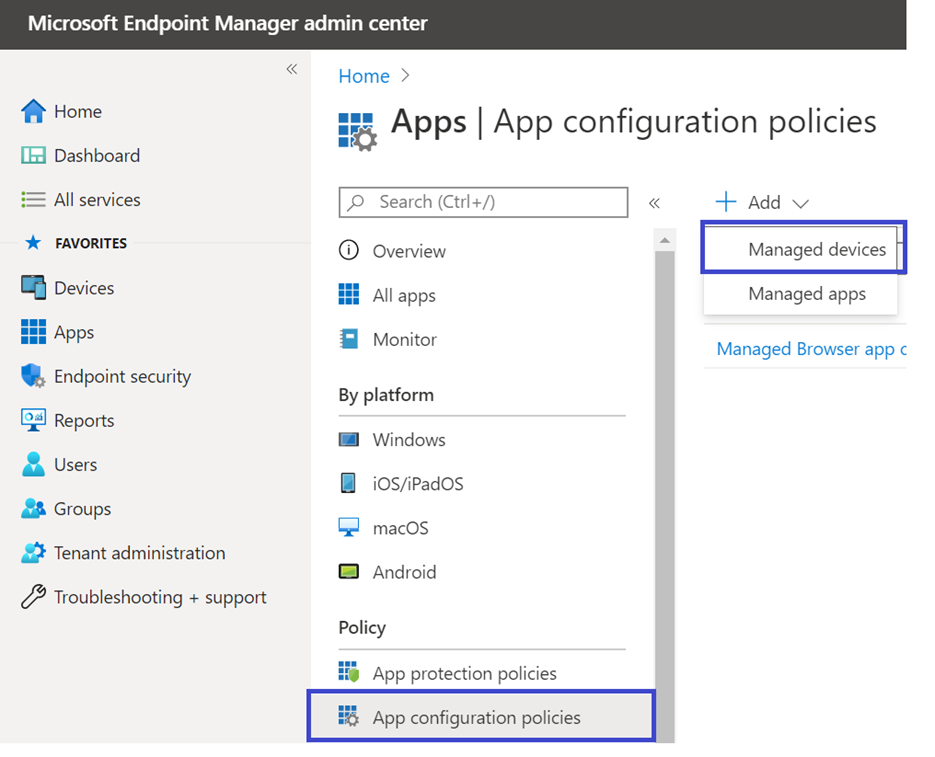

转到 “应用”> “应用配置策略 ”,然后单击“ 添加”。 选择“ 托管设备”。

输入 “名称” 和 “说明” 以唯一标识配置策略。 选择平台为“Android Enterprise”,将配置文件类型设置为“仅限个人拥有的工作配置文件”,将目标应用设置为“Microsoft Defender”。

在“设置”页上的 “配置设置格式”中,选择 “使用配置设计器” ,然后单击“ 添加”。 从显示的配置列表中,选择“个人配置文件中的Microsoft Defender”。

将列出所选配置。 将配置值更改为 1 以启用Microsoft Defender支持个人配置文件。 将显示一条通知,通知管理员相同。 单击“ 下一步”。

将配置策略分配给一组用户。 查看并创建 策略。

管理员还可以从Microsoft Intune管理中心设置隐私控制,以控制 Defender 移动客户端可以发送到安全门户的数据。 有关详细信息,请参阅 配置隐私控件。

组织可以与其用户通信,以在其已注册的 BYOD 设备上使用Microsoft Defender保护个人资料。

- 先决条件:Microsoft Defender必须已安装并在工作配置文件中处于活动状态,才能在个人配置文件中启用Microsoft Defender。

完成设备载入

使用个人 Google Play 应用商店帐户在个人配置文件中安装 Microsoft Defender 应用程序。

在个人配置文件上安装公司门户应用程序。 无需登录。

当用户启动应用程序时,他们会看到登录屏幕。 仅使用公司帐户登录。

成功登录后,用户会看到以下屏幕:

- EULA 屏幕:仅当用户未在工作配置文件中同意时才显示。

- 通知屏幕:用户需要在此屏幕上提供同意才能继续加入应用程序。 这仅在首次运行应用期间是必需的。

提供完成载入所需的权限。

注意

先决条件:

- 需要在个人个人资料上启用公司门户。

- Microsoft Defender需要在工作配置文件中已安装并处于活动状态。

相关文章

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。