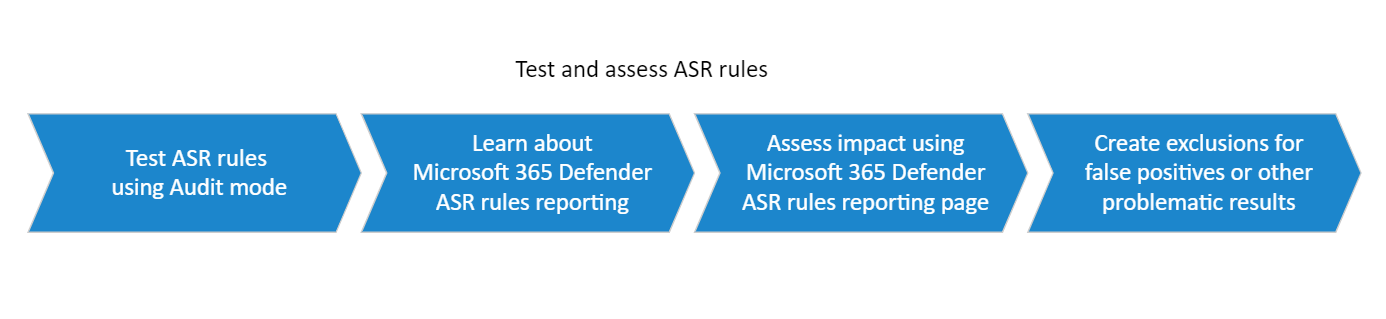

测试攻击面减少规则

适用于:

测试Microsoft Defender for Endpoint攻击面减少规则有助于在启用任何规则之前确定规则是否妨碍了业务线操作。 通过从小型受控组开始,可以限制在组织中扩展部署时的潜在工作中断。

在攻击面减少规则部署指南的此部分,你将了解如何:

- 使用 Microsoft Intune 配置规则

- 使用Microsoft Defender for Endpoint攻击面减少规则报告

- 配置攻击面减少规则排除项

- 使用 PowerShell 启用攻击面减少规则

- 将事件查看器用于攻击面减少规则事件

注意

在开始测试攻击面减少规则之前,建议首先禁用之前设置为 审核 或 启用 (的所有规则(如果适用) )。 有关使用 攻击面减少规则报告禁用攻击 面减少规则的信息,请参阅攻击面减少规则报告。

使用环 1 开始部署攻击面减少规则。

步骤 1:使用审核测试攻击面减少规则

从圈 1 中的冠军用户或设备开始,打开攻击面减少规则,并将规则设置为“审核”,从而开始测试阶段。 通常,建议启用审核) 中的所有规则 (,以便确定在测试阶段触发哪些规则。 设置为“审核”的规则通常不会影响应用规则的实体的功能,但会为评估生成记录的事件;对最终用户没有影响。

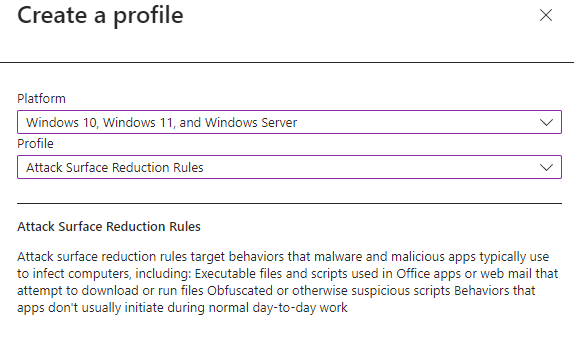

使用 Intune 配置攻击面减少规则

可以使用 Microsoft Intune Endpoint Security 来配置自定义攻击面减少规则。

转到 “终结点安全>攻击面减少”。

选择“创建策略”。

在“平台”中,选择“Windows 10”、“Windows 11”和“Windows Server”,然后在“配置文件”中选择“攻击面减少规则”。

选择“创建”。

在“Create配置文件”窗格的“基本信息”选项卡中,在“名称”中为策略添加名称。 在 “说明” 中添加攻击面减少规则策略的说明。

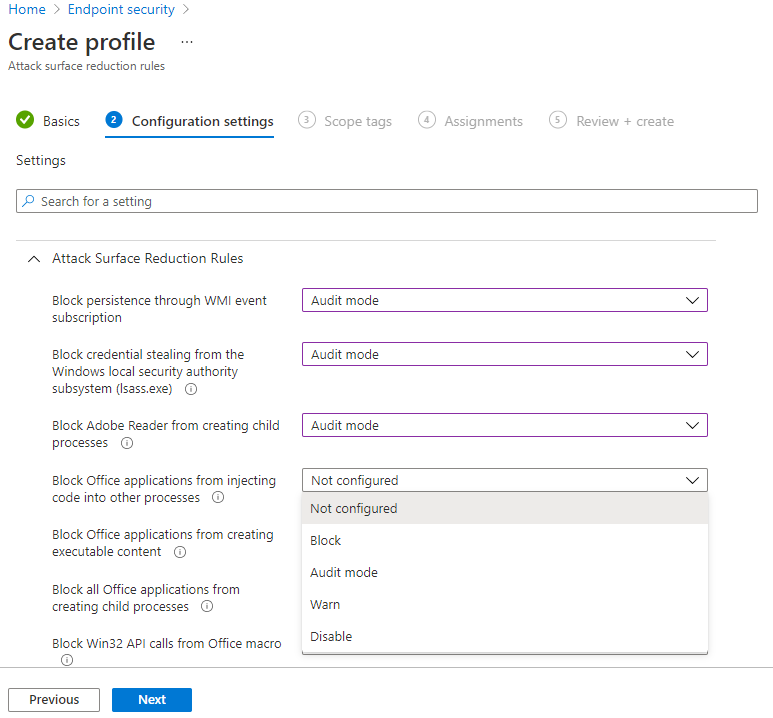

在“ 配置设置 ”选项卡的“ 攻击面减少规则”下,将所有规则设置为 “审核”模式。

注意

某些攻击面减少规则模式列表存在差异;“阻止”和“已启用”提供相同的功能。

[可选]在“ 作用域标记 ”窗格中,可以将标记信息添加到特定设备。 还可以使用基于角色的访问控制和范围标记,以确保正确的管理员对正确的Intune对象具有正确的访问权限和可见性。 了解详细信息:在 Intune 中使用基于角色的访问控制 (RBAC) 和范围标记。

在“ 分配 ”窗格中,可以将配置文件部署或“分配”给用户或设备组。 了解详细信息:在 Microsoft Intune 中分配设备配置文件

注意

Defender for Endpoint 计划 1 和计划 2 支持创建设备组。

在“ 查看 + 创建 ”窗格中查看设置。 单击“Create”以应用规则。

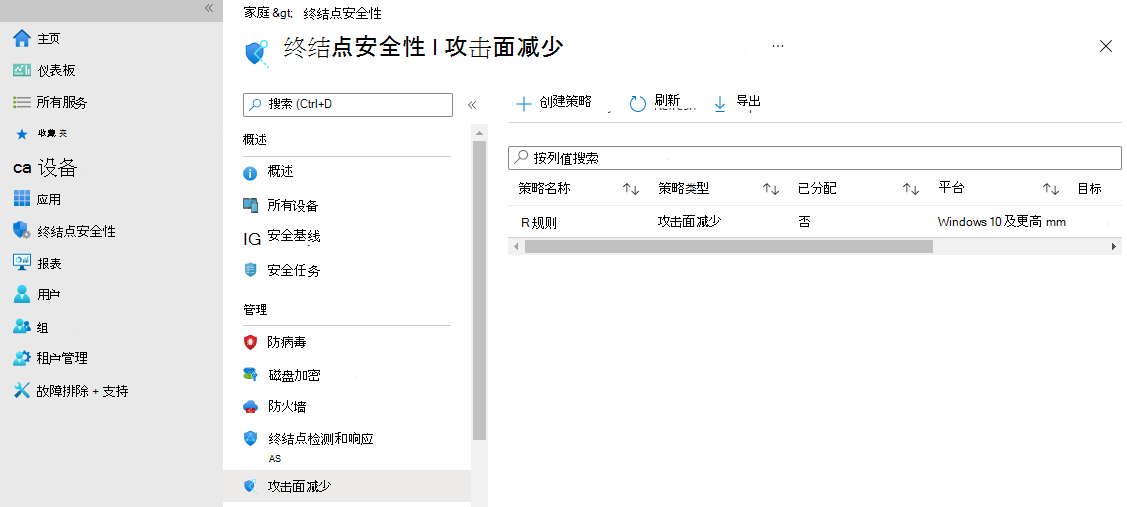

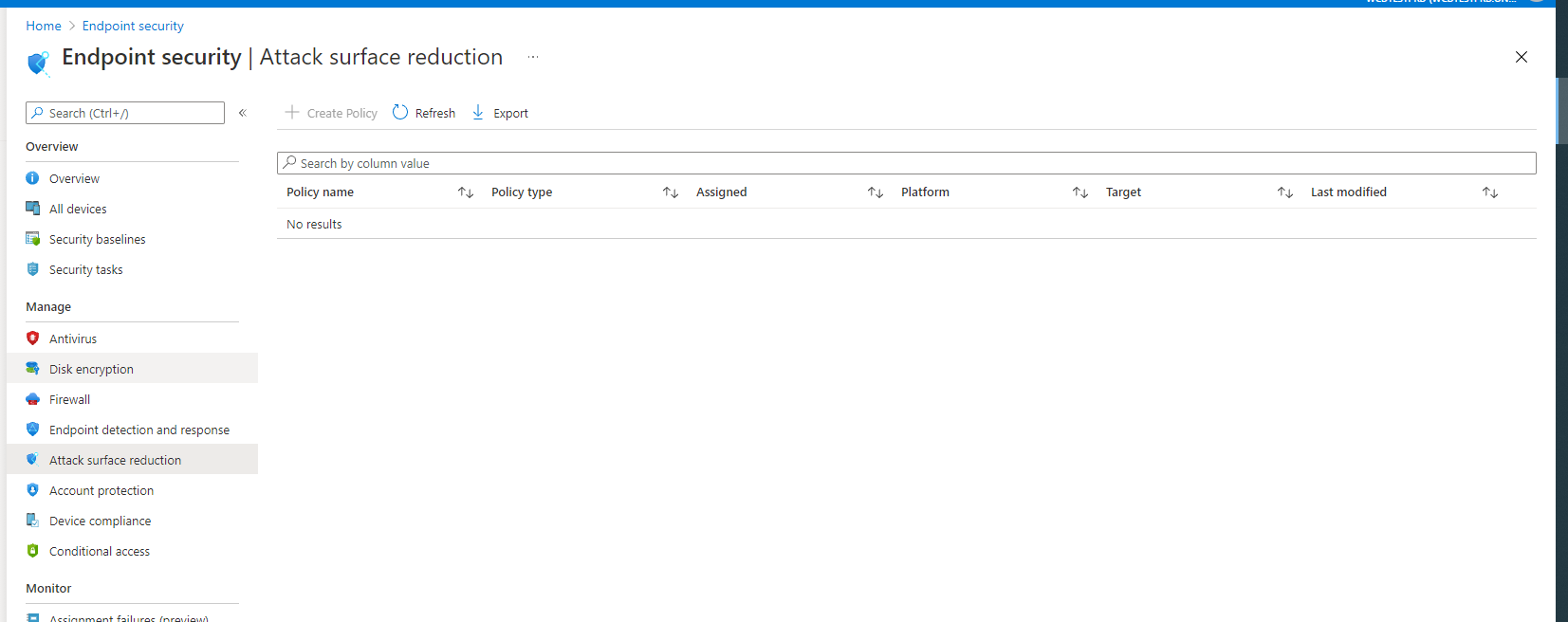

终结点安全性中列出了针对攻击面减少规则的新攻击面减少策略 |攻击面减少。

步骤 2:了解Microsoft Defender门户中的攻击面减少规则报告页

攻击面减少规则报告页位于Microsoft Defender门户>报告>攻击面减少规则。 此页有三个选项卡:

- Detections

- 配置

- 添加排除项

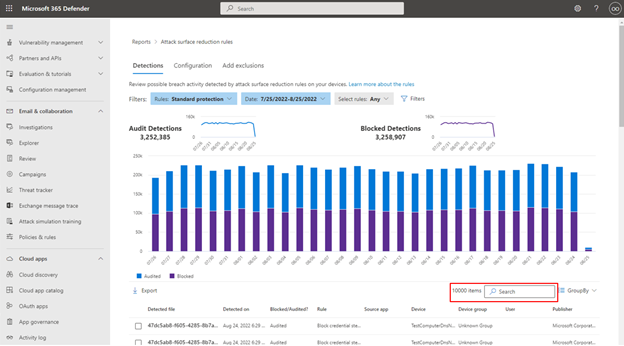

“检测”选项卡

提供 30 天时间线检测到的审核和阻止的事件。

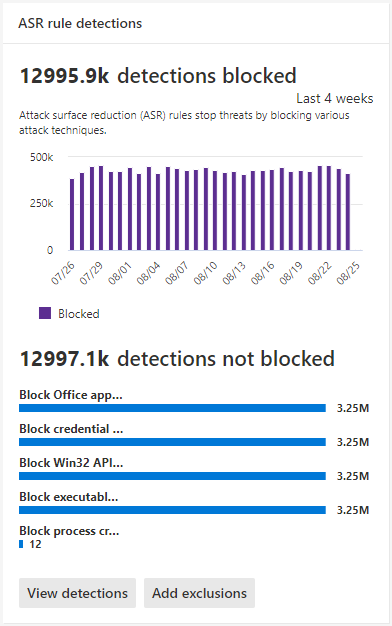

攻击面减少规则窗格提供了基于每个规则检测到的事件的概述。

注意

攻击面减少规则报告存在一些差异。 Microsoft 正在更新攻击面减少规则报告的行为,以提供一致的体验。

选择“ 查看检测 ”以打开“ 检测 ”选项卡。

“ GroupBy ”和“ 筛选器 ”窗格提供以下选项:

GroupBy 返回结果集到以下组:

- 无分组

- 检测到的文件

- 审核或阻止

- Rule

- 源应用

- Device

- User

- Publisher

注意

按规则筛选时,报表下半部分列出的单个 检测到 的项目数目前限制为 200 个规则。 可以使用 “导出” 将检测的完整列表保存到 Excel。

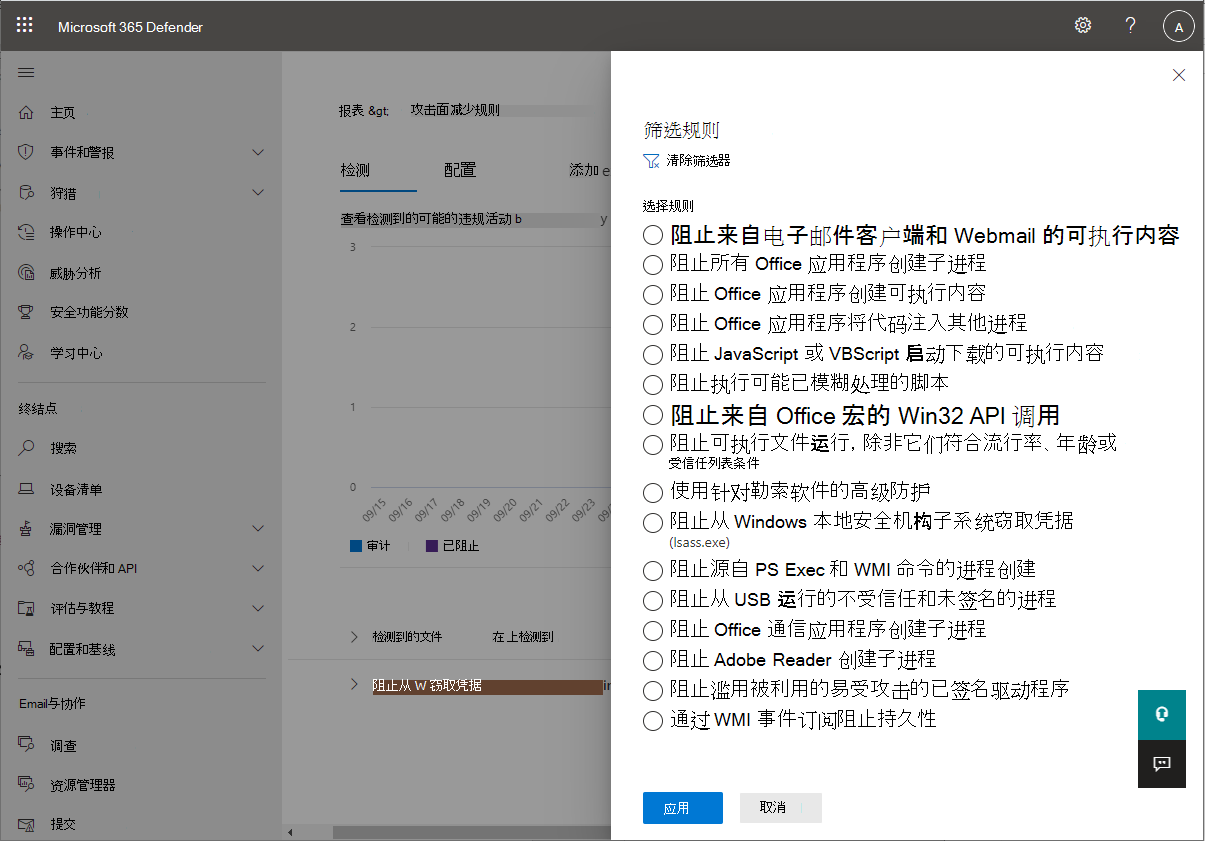

筛选器 将打开 “按规则筛选 ”页,这使你可以将结果范围限定为仅选定的攻击面减少规则:

注意

如果你有 Microsoft Microsoft 365 安全版 E5 或 A5、Windows E5 或 A5 许可证,以下链接将打开“Microsoft Defender 365 报告>攻击面减少>检测”选项卡。

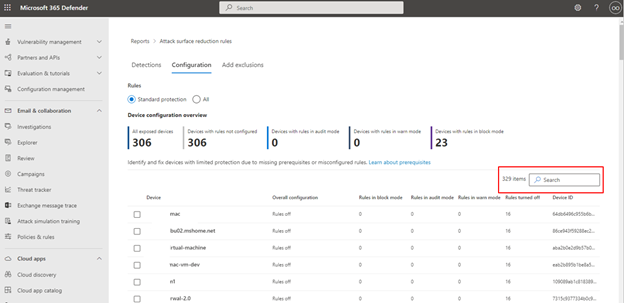

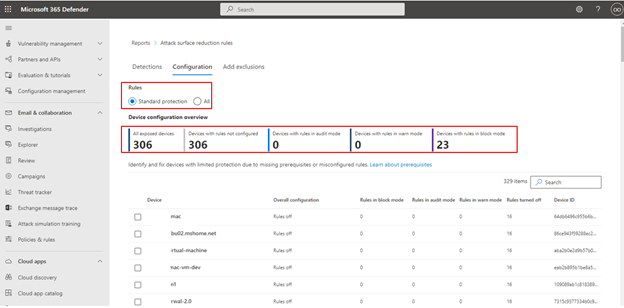

“配置”选项卡

Lists(基于每台计算机)攻击面减少规则的聚合状态:“关闭”、“审核”、“阻止”。

在“配置”选项卡上,可以通过选择要查看其攻击面减少规则的设备,在每个设备上检查启用哪些攻击面减少规则,以及启用哪种模式。

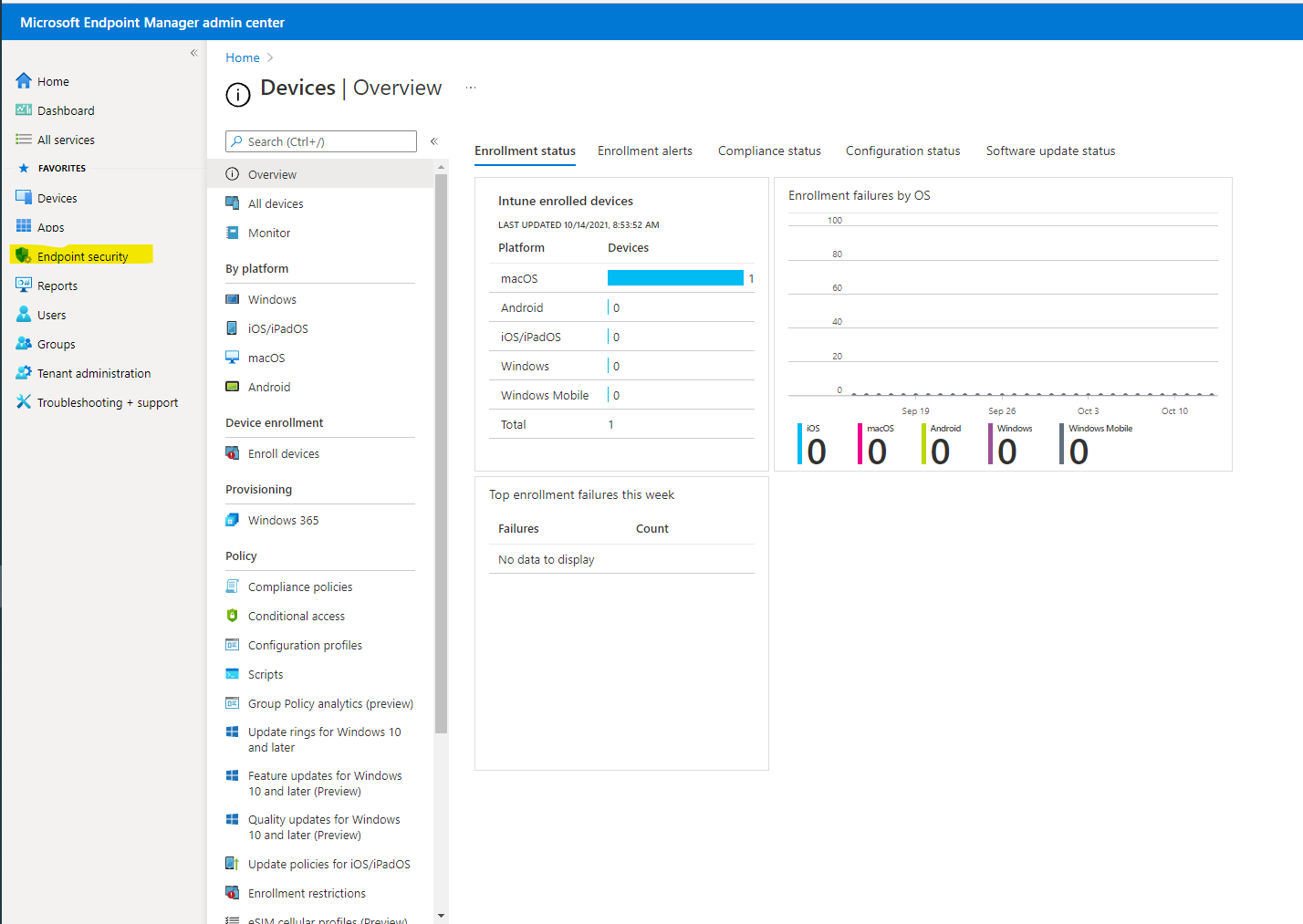

“入门”链接将打开Microsoft Intune管理中心,可在其中创建或修改终结点保护策略以减少攻击面:

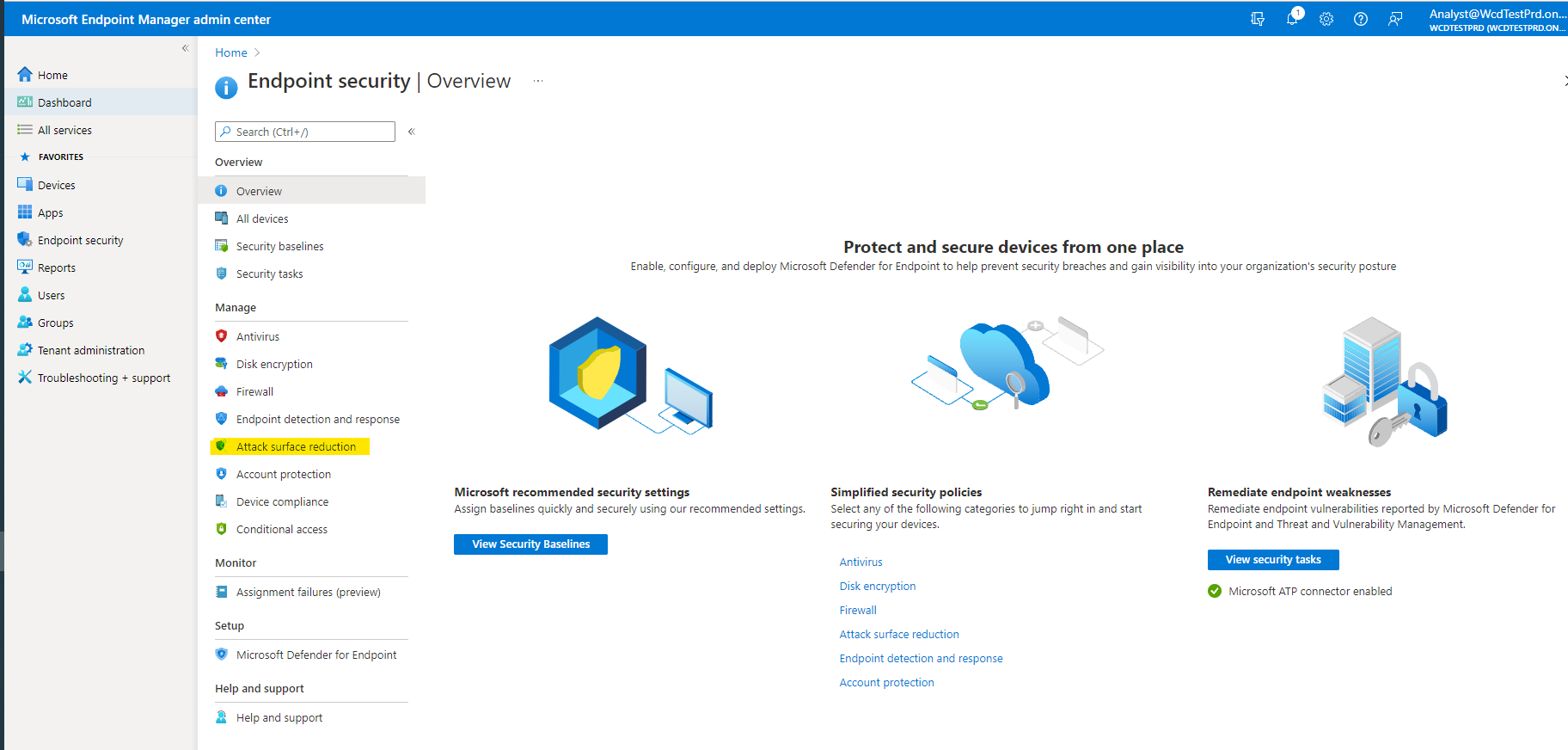

在终结点安全性 |“概述”,选择“ 攻击面减少”:

终结点安全性 |攻击面减少窗格随即打开:

注意

如果你有Microsoft Defender 365 E5 (或 Windows E5 ) 许可证,此链接将打开“Microsoft Defender 365 报告>攻击面减少>配置”选项卡。

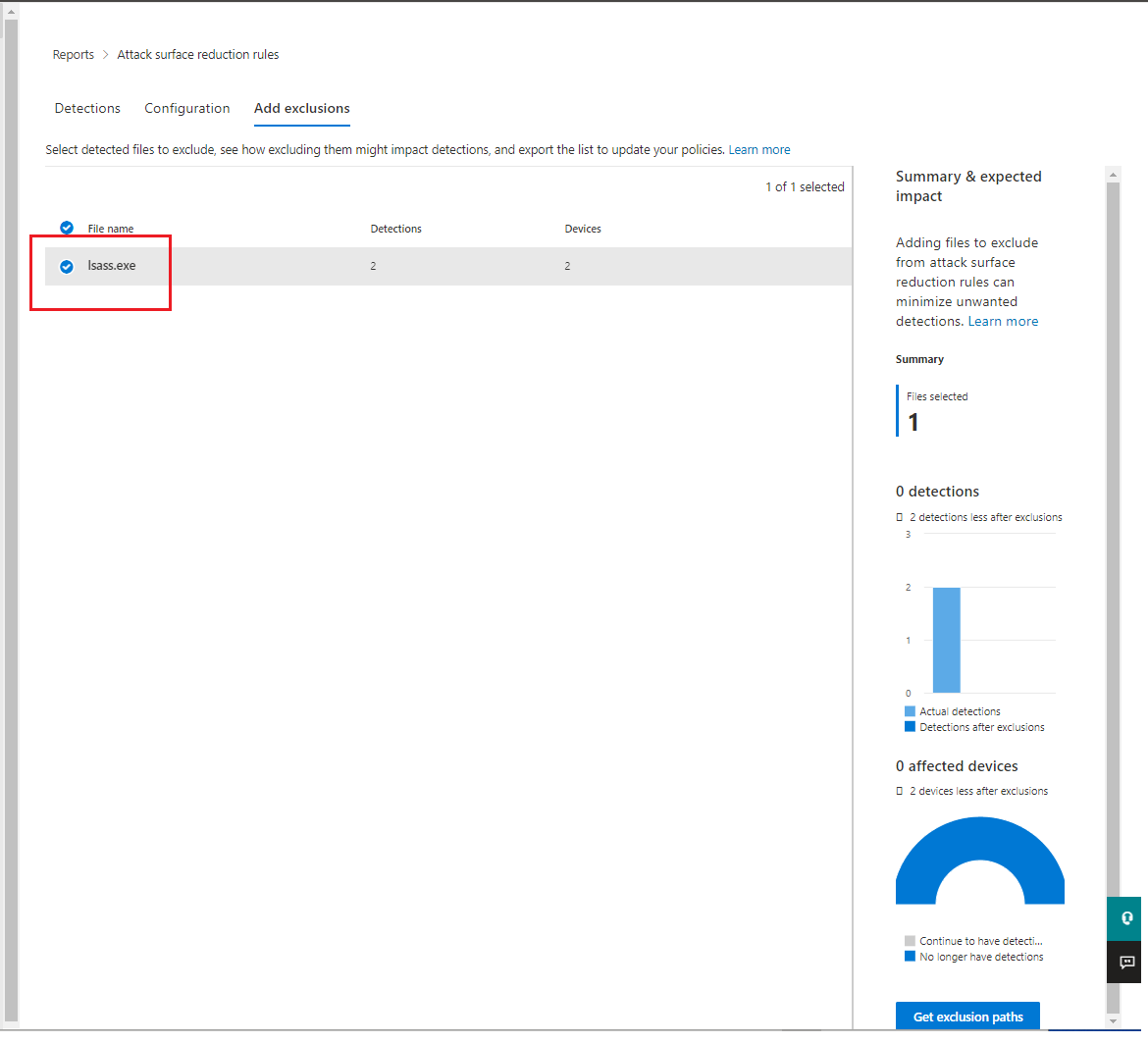

添加排除项

此选项卡提供了一种选择检测到的实体的方法, (例如,误报) 排除。 添加排除项后,报表将提供预期影响的摘要。

注意

攻击面减少规则遵循Microsoft Defender防病毒 AV 排除项。 请参阅 基于扩展、名称或位置配置和验证排除项。

注意

如果你有 Microsoft Defender 365 E5 (或 Windows E5 ) 许可证,此链接将打开“Microsoft Defender 365 报告>攻击面减少>排除”选项卡。

有关使用攻击面减少规则报告的详细信息,请参阅 攻击面减少规则报告。

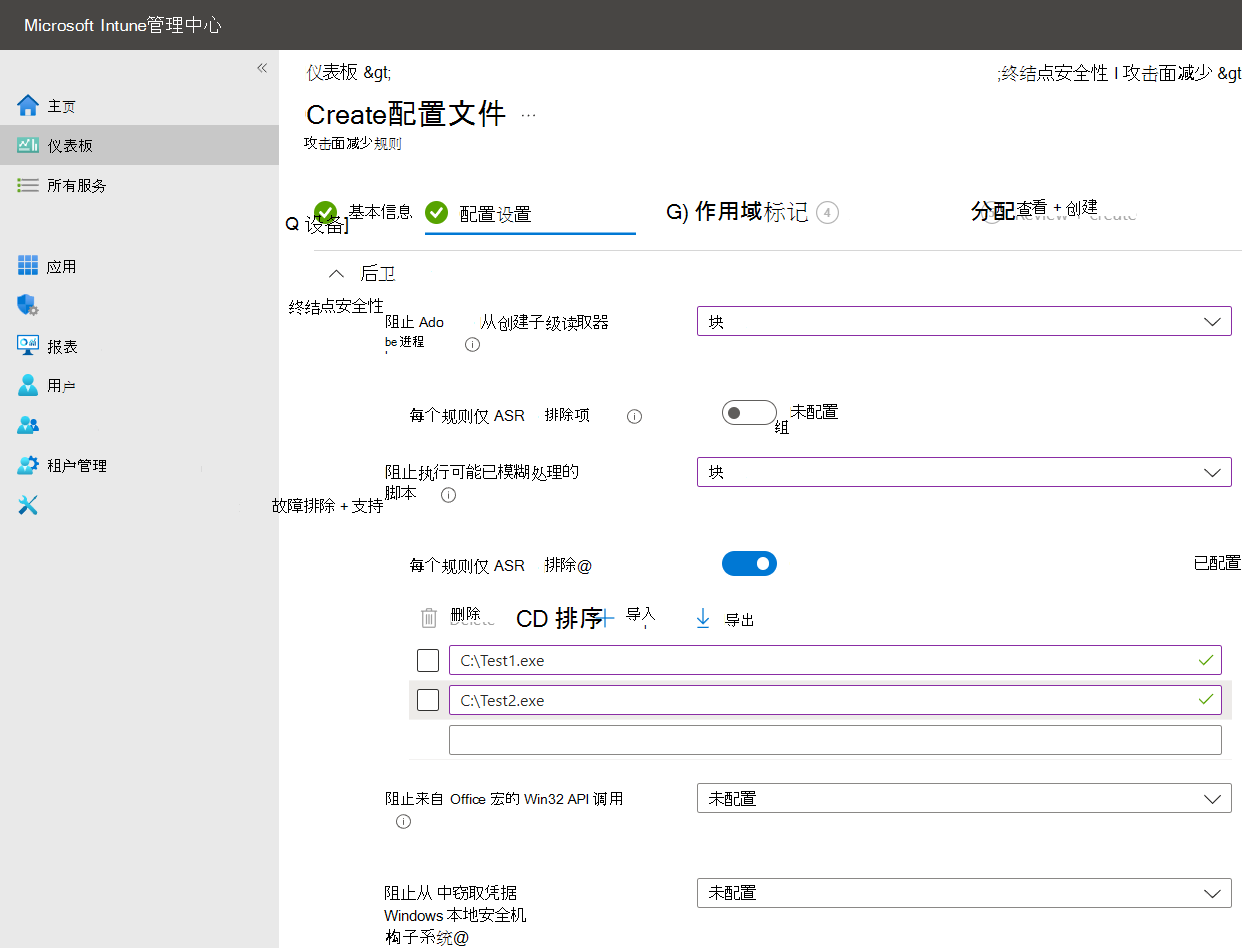

配置每个规则排除的攻击面减少

攻击面减少规则现在提供配置特定于规则的排除(称为“按规则排除”)的功能。

注意

目前无法使用 PowerShell 或 组策略 配置每个规则排除项。

配置特定规则排除项:

打开Microsoft Intune管理中心,导航到“主页>终结点安全>攻击面减少”。

如果尚未配置,请将要为其配置排除项的规则设置为 “审核” 或“ 阻止”。

在 “仅 ASR 每个规则排除”中,单击切换开关,从 “未配置” 更改为 “已配置”。

输入要排除的文件或应用程序的名称。

在Create配置文件向导底部,选择“下一步”,然后按照向导说明进行操作。

提示

使用排除项列表旁边的复选框选择要 删除、 排序、 导入或 导出的项目。

使用 PowerShell 作为启用攻击面减少规则的替代方法

可以使用 PowerShell(作为Intune的替代方法)在审核模式下启用攻击面减少规则,以查看在完全启用该功能时会被阻止的应用记录。 还可以了解规则在正常使用期间触发的频率。

若要在审核模式下启用攻击面减少规则,请使用以下 PowerShell cmdlet:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

其中 <rule ID> 是 攻击面减少规则的 GUID 值。

若要在审核模式下启用所有添加的攻击面减少规则,请使用以下 PowerShell cmdlet:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

提示

如果要全面审核攻击面减少规则在组织中的工作方式,则需要使用管理工具将此设置部署到网络 () 中的设备。

还可以使用组策略、Intune或移动设备管理 (MDM) 配置服务提供程序 (CSP) 来配置和部署设置。 有关详细信息,请参阅main攻击面减少规则一文。

使用 Windows 事件查看器 评审作为Microsoft Defender门户中攻击面减少规则报告页的替代方法

若要查看本来会被阻止的应用,请在 Microsoft-Windows-Windows Defender/操作日志中打开事件查看器并筛选事件 ID 1121。 下表列出了所有网络保护事件。

| 事件 ID | 描述 |

|---|---|

| 5007 | 更改设置时的事件 |

| 1121 | 当攻击面减少规则在阻止模式下触发时的事件 |

| 1122 | 在审核模式下触发攻击面减少规则时发生的事件 |

此部署集合中的其他文章

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。