Linux 上的 Microsoft Defender for Endpoint 的高级部署指南

适用于:

本文提供有关 Linux 上的 Microsoft Defender for Endpoint 的高级部署指南。 获取部署步骤的简要摘要,了解系统要求,然后指导你完成实际部署步骤。 你还将了解如何验证设备是否已正确载入。

有关 Microsoft Defender for Endpoint 功能的信息,请参阅 Advanced Microsoft Defender for Endpoint 功能。

若要了解在 Linux 上部署 Microsoft Defender for Endpoint 的其他方法,请参阅:

部署摘要

了解有关 Linux 上典型 Microsoft Defender for Endpoint 部署的一般指南。 某些步骤的适用性取决于 Linux 环境的要求。

-

注意

请考虑执行以下可选项,即使它们不是特定于 Defender for Endpoint Microsoft,它们往往会提高 Linux 系统中的性能。

从 Microsoft Defender 门户下载 Microsoft Defender for Endpoint on Linux 载入包。

使用 Ansible、Puppet 或 Chef 在 Linux 上管理 Microsoft Defender for Endpoint。

测试检测。

1.准备网络环境

将 Microsoft Defender for Endpoint URL 和/或 IP 地址添加到允许列表,并阻止对流量进行 SSL 检查。

Microsoft Defender for Endpoint 的网络连接

使用以下步骤检查 Microsoft Defender for Endpoint 的网络连接:

请参阅 步骤 1:允许Microsoft Defender for Endpoint 流量的 Microsoft Defender for Endpoint 流量的目标。

如果 Linux 服务器位于代理后面,则设置代理设置。 有关详细信息,请参阅 设置代理设置。

验证流量是否未通过 SSL 检查 (TLS 检查) 进行检查。 这是设置 Microsoft Defender 终结点时最常见的网络相关问题,请参阅 验证未对网络流量执行 SSL 检查。

注意

- 不应通过 SSL 检查 (TLS 检查) 来检查 Defender for Endpoint 的流量。 这适用于所有受支持的操作系统 (Windows、Linux 和 MacOS) 。

- 若要允许连接到合并的 URL 或 IP 地址集,请确保设备运行的是最新的组件版本。 有关详细信息,请参阅 使用简化的连接为 Microsoft Defender for Endpoint 载入设备 。

有关详细信息,请参阅 排查云连接问题。

步骤 1:允许 Microsoft Defender for Endpoint 流量的目标

- 转到 步骤 1:配置网络环境,确保与 Defender for Endpoint 服务建立连接 ,以查找网络环境中设备需要访问的相关目标

- 配置防火墙/代理/网络以允许相关的 URL 和/或 IP 地址

步骤 2:设置代理设置

如果 Linux 服务器位于代理后面,请使用以下设置指南。

下表列出了支持的代理设置:

| 支持 | 不支持 |

|---|---|

| 透明代理 | 代理自动配置 (PAC,一种经过身份验证的代理) |

| 手动静态代理配置 | Web 代理自动发现协议 (WPAD,一种经过身份验证的代理) |

步骤 3:验证未对网络流量执行 SSL 检查

为了防止中间人攻击,所有 azure 托管Microsoft流量都使用证书固定。 因此,不允许主要防火墙系统进行 SSL 检查。 必须绕过 Microsoft Defender for Endpoint URL 的 SSL 检查。

解决云连接问题

有关详细信息,请参阅 排查 Linux 上 Microsoft Defender for Endpoint 的云连接问题。

2.从终结点捕获性能数据

从安装了 Defender for Endpoint 的终结点捕获性能数据。 这包括所有已装载分区的磁盘空间可用性、内存使用情况、进程列表和 CPU 使用率, (聚合所有核心) 。

3. (可选) 检查文件系统错误“fsck” (类似于 chkdsk)

任何文件系统最终都可能会损坏,因此在安装任何新软件之前,最好将其安装在正常的文件系统上。

4. (可选) 更新存储子系统驱动程序

存储子系统上的较新驱动程序或固件有助于提高性能和可靠性。

5. (可选) 更新 nic 驱动程序

NIC 或 NIC 组合软件上的较新驱动程序/固件有助于提高性能和可靠性。

6.确认满足系统要求和资源建议

以下部分提供有关支持的 Linux 版本的信息以及资源建议。

有关受支持的 Linux 发行版的详细列表,请参阅 系统要求。

| 资源 | 建议 |

|---|---|

| 磁盘空间 | 最小值:2 GB 注意:如果为故障收集启用了云诊断,则可能需要更多磁盘空间。 |

| RAM | 1 GB 首选 4 GB |

| CPU | 如果 Linux 系统仅运行一个 vcpu,我们建议将其增加到两个 vcpu 首选 4 个核心 |

| OS 版本 | 内核筛选器驱动程序 | Comments |

|---|---|---|

| RHEL 7.x、RHEL 8.x 和 RHEL 9.x | 没有内核筛选器驱动程序,必须启用 fanotify 内核选项 | 类似于筛选器管理器 (fltmgr,可通过 fltmc.exe Windows 中的) 访问 |

| RHEL 6.x | TALPA 内核驱动程序 |

7. 将现有解决方案添加到 Microsoft Defender 防病毒的排除列表

设置过程的此步骤涉及将 Defender for Endpoint 添加到现有终结点保护解决方案以及组织正在使用的任何其他安全产品的排除列表。 可以从多种方法中进行选择,以将排除项添加到 Microsoft Defender 防病毒。

提示

若要获取有关配置排除项的帮助,请参阅解决方案提供商的文档。

在 Linux 上运行 Microsoft Defender for Endpoint 以及非Microsoft反恶意软件产品的能力取决于该产品的实现详细信息。 如果其他反恶意软件产品使用 fanotify,则必须卸载它,以消除运行两个冲突代理而导致的性能和稳定性副作用。

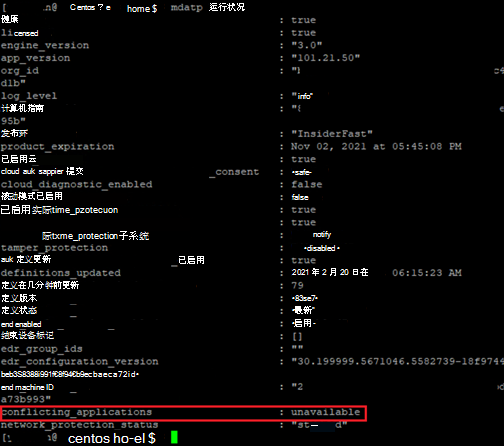

若要检查是否有非Microsoft反恶意软件正在运行 FANotify,可以运行

mdatp health,然后检查结果:

在“conflicting_applications”下,如果看到“不可用”以外的结果,请卸载非Microsoft反恶意软件。

如果不卸载非Microsoft反恶意软件产品,可能会遇到意外行为,例如性能问题、稳定性问题(如系统挂起或内核崩溃)。

若要确定应在非Microsoft反恶意软件产品中排除的 Linux 上的 Microsoft Defender for Endpoint 进程和路径,请运行

systemctl status -l mdatp。从非Microsoft反恶意软件产品中排除以下进程:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2从非Microsoft反恶意软件产品中排除以下路径:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. 请记住以下关于排除项的要点

将排除项 添加到 Microsoft Defender 防病毒扫描时,应添加路径和进程排除项。

注意

- 防病毒排除项适用于防病毒引擎。

- 指示器允许/阻止应用于防病毒引擎。

请记住以下几点:

- 路径排除排除 特定文件以及这些文件访问的任何内容。

- 进程排除排除 进程涉及的任何内容,但不排除进程本身。

- 使用进程排除的完整路径(而不是仅按名称)列出进程排除项。 (仅名称方法不太安全。)

- 如果同时将每个可执行文件列为路径排除和进程排除,则会排除进程及其涉及的任何内容。

提示

查看“定义排除项时要避免的常见错误”,特别是 Linux 和 macOS 平台的文件夹位置和处理部分。

9. 创建设备组

设置设备组、设备集合和组织单位 设备组、设备集合和组织单位使安全团队能够高效有效地管理和分配安全策略。 下表介绍了其中每个组及其配置方式。 你的组织可能不会使用所有三种集合类型。

| 集合类型 | 需执行的操作 |

|---|---|

|

设备组 (以前称为 计算机组) 使安全运营团队能够配置安全功能,例如自动调查和修正。 设备组还可用于分配对这些设备的访问权限,以便安全运营团队可以根据需要采取修正操作。 设备组是在检测到攻击并停止时创建的,警报(如“初始访问警报”)被触发并显示在 Microsoft Defender 门户中。 |

1. 转到 Microsoft Defender 门户 (https://security.microsoft.com) 。 2. 在左侧导航窗格中,选择 “设置>终结点>权限>”“设备组”。 3.选择“ + 添加设备组”。 4.指定设备组的名称和说明。 5.在 “自动化级别 ”列表中,选择一个选项。 (建议 完全 - 自动修正威胁。) 若要详细了解各种自动化级别,请参阅 如何修正威胁。 6. 指定匹配规则的条件,以确定哪些设备属于设备组。 例如,可以选择域、OS 版本,甚至使用 设备标记。 7. 在“ 用户访问 ”选项卡上,指定应有权访问设备组中包含的设备的角色。 8. 选择 “完成”。 |

|

设备集合 使安全运营团队能够管理应用程序、部署符合性设置或在组织中的设备上安装软件更新。 设备集合是使用 Configuration Manager 创建的。 |

按照 创建集合中的步骤操作。 |

|

组织单位 使你能够以逻辑方式对对象(例如用户帐户、服务帐户或计算机帐户)进行分组。 然后,可以将管理员分配到特定的组织单位,并应用组策略来强制实施目标配置设置。 组织单位在 entra 域服务Microsoft中定义。 |

按照在 Microsoft Entra 域服务托管域中创建组织单位中的步骤操作。 |

10.在 Linux 上配置 Microsoft Defender for Endpoint 反恶意软件设置

在开始之前:

如果已在对 Linux 服务器使用非Microsoft反恶意软件产品,请考虑可能需要将现有排除项复制到 Linux 上的 Microsoft Defender for Endpoint。

如果未对 Linux 服务器使用非Microsoft反恶意软件产品,请获取所有 Linux 应用程序的列表,并检查供应商网站是否有排除项。

如果运行的是非Microsoft反恶意软件产品,请将进程/路径添加到 Microsoft Defender for Endpoint 的防病毒排除列表。 有关详细信息,请查看非Microsoft反恶意软件文档或联系其支持人员。

如果要在一台计算机上进行测试,可以使用命令行设置排除项:

如果要在多台计算机上进行测试,请使用以下

mdatp_managed.json文件。 如果你来自 Windows,这类似于 Linux 上的 Defender for Endpoint 的“组策略”。可以根据需要考虑修改文件:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }建议:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

注意

在 Linux (和 macOS) 中,我们支持以通配符开头的路径。

下表描述了建议作为文件一部分的设置 mdatp_managed.json :

| 设置 | Comments |

|---|---|

exclusionsMergePolicy 设置为 admin_only |

阻止本地管理员通过 bash (命令提示符) ) 添加本地排除项 (。 |

disallowedThreatActions 设置为 allow and restore |

阻止本地管理员通过 bash (命令提示符) ) 还原隔离项 (。 |

threatTypeSettingsMergePolicy 设置为 admin_only |

阻止本地管理员通过 bash (命令提示符) ) 添加对威胁类型 (良性的误报或真报。 |

- 将设置另存为

mdatp_managed.json文件。 - 将设置复制到此路径

/etc/opt/microsoft/mdatp/managed/。 有关详细信息,请参阅 在 Linux 上设置 Microsoft Defender for Endpoint 的首选项。 - 将非Microsoft反恶意软件进程和路径添加到上一步中的排除列表。

- 验证是否已将当前排除项从非Microsoft反恶意软件解决方案添加到上一步。

Microsoft Defender for Endpoint 的应用程序可能会影响

高 I/O 工作负载(如 Postgres、OracleDB、Jira 和 Jenkins)可能需要其他排除项,具体取决于 Defender for Endpoint) 正在处理 (和监视的活动量。 如果在安装 Defender for Endpoint 后遇到性能下降,最好按照非Microsoft应用程序提供程序的排除指南进行操作。 还要记住 Microsoft Defender 防病毒的常见排除错误。

如果遇到性能下降的问题,请参阅以下资源:

- 排查 Linux 上的 Microsoft Defender for Endpoint 的性能问题。

- 排查 Linux 上的 Microsoft Defender for Endpoint 的 AuditD 性能问题。

11. 下载 Microsoft Defender for Endpoint on Linux 载入包

有关详细信息,请参阅 从 Microsoft Defender 门户下载载入包。

注意

此下载Microsoft Linux 上的 Defender for Endpoint 注册,将数据发送到 Microsoft Defender for Endpoint 实例。

下载此包后,可以按照 手动安装说明 或使用 Linux 管理平台在 Linux 上部署和管理 Defender for Endpoint。

12. 用于在 Linux 上管理 Microsoft Defender for Endpoint 的 Ansible、Puppet 和 Chef 示例

Linux 上的 Defender for Endpoint 旨在允许几乎所有管理解决方案在 Linux 上轻松部署和管理 Defender for Endpoint 设置。 一些常见的 Linux 管理平台包括 Ansible、Puppet 和 Chef。 以下文档包含有关如何配置这些管理平台以在 Linux 上部署和配置 Defender for Endpoint 的示例。

使用 Puppet 在 Linux 上部署 Microsoft Defender for Endpoint

使用 Ansible 在 Linux 上部署 Microsoft Defender for Endpoint

使用 Chef 在 Linux 上部署 Microsoft Defender for Endpoint

注意

在 Linux 上安装或更新 Microsoft Defender for Endpoint 后,无需重新启动,除非在不可变模式下运行 auditD。

传递计划的扫描 cronjob 设置

在 Linux 上的 Microsoft Defender for Endpoint 中使用 Anacron 计划防病毒扫描。 有关详细信息,请参阅在 Linux 上的 Microsoft Defender for Endpoint 中使用 Anacron 计划防病毒扫描。

更新 Microsoft Defender for Endpoint on Linux 代理 cronjob 设置

在 Linux 上计划 Microsoft Defender for Endpoint 的更新。 有关详细信息,请参阅 在 Linux 上计划 Microsoft Defender for Endpoint 的更新。

13. 排查 Linux 上 Microsoft Defender for Endpoint 的安装问题

在 排查 Linux 上的 Microsoft Defender for Endpoint 的安装问题中了解如何排查安装过程中可能出现的问题。

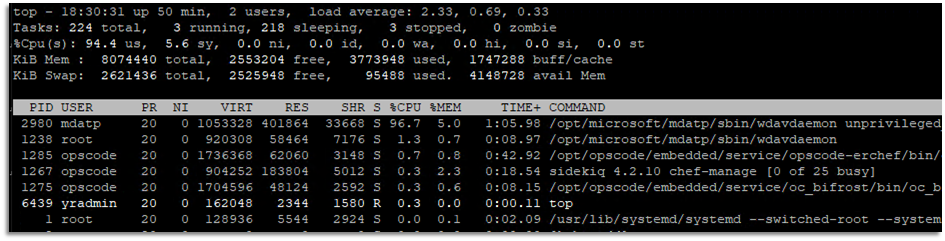

14. 检查资源利用率统计信息

检查性能统计信息,并将部署前利用率与部署后利用率进行比较。

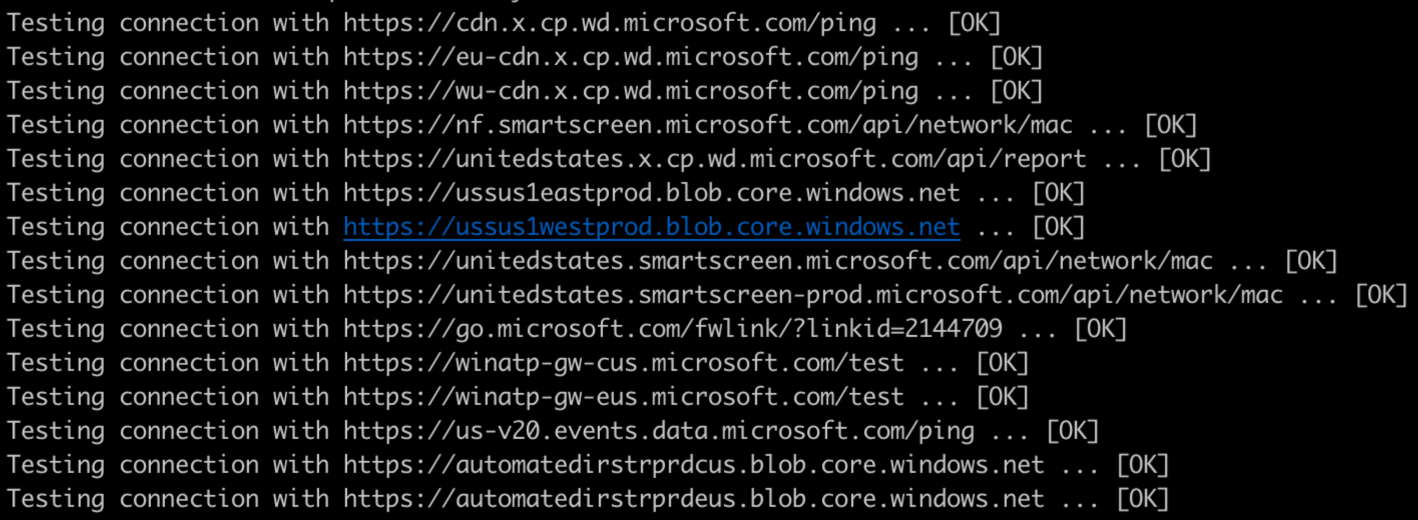

15.验证与 Microsoft Defender for Endpoint 后端的通信

若要使用当前网络设置验证 Microsoft Linux 上的 Defender for Endpoint 与云的通信,请从命令行运行以下连接测试:

mdatp connectivity test

下图显示了测试的预期输出:

有关详细信息,请参阅 连接验证。

16.调查代理运行状况问题

根据运行 mdatp health 命令时返回的值调查代理运行状况问题。 有关详细信息,请参阅 调查代理运行状况问题。

17.验证是否能够获取平台更新 (代理更新)

若要在 Linux 平台上验证 Microsoft Defender for Endpoint 更新,请运行以下命令行:

sudo yum update mdatp

或

apt-get update mdatp

取决于包管理器。

有关详细信息,请参阅 设备运行状况和 Microsoft Defender 反恶意软件运行状况报告。

若要查找最新的 Broad 频道版本,请访问 Linux 上的 Microsoft Defender for Endpoint 中的新增功能。

如何在 Linux 上更新 Microsoft Defender for Endpoint

Microsoft定期发布软件更新,以提高性能、安全性和提供新功能。 若要更新 Microsoft Linux 上的 Defender for Endpoint。 有关详细信息,请参阅 在 Linux 上部署 Microsoft Defender for Endpoint 的更新。

注意

如果你有类似于 Windows) 中的 WSUS 的 Redhat 的卫星 (,则可以从中获取更新的包。

提示

使用 Cron 作业按每月 (建议) 计划自动更新代理。 有关详细信息,请参阅 在 Linux 上计划 Microsoft Defender for Endpoint 的更新。

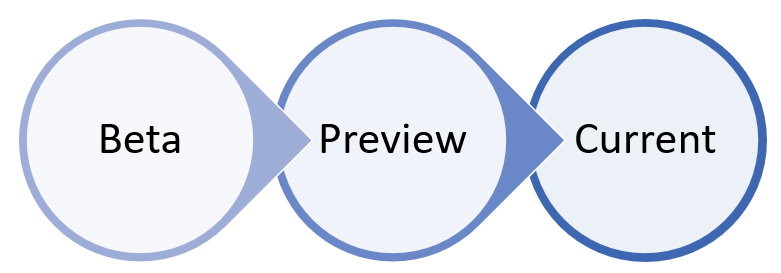

非 Windows 终结点

使用 macOS 和 Linux,可以采用几个系统并在 Beta 频道中运行。

注意

理想情况下,应包含预览频道中运行的每种 Linux 系统类型之一,以便在生成进入当前通道之前找到兼容性、性能和可靠性问题。

通道的选择决定了提供给设备的更新的类型和频率。 Beta 版中的设备是第一个接收更新和新功能的设备,随后是预览版,最后是当前版。

为了预览新功能并提供早期反馈,建议将企业中的某些设备配置为使用 Beta 版或预览版。

警告

在初始安装后切换通道需要重新安装产品。 若要切换产品通道:卸载现有包,重新配置设备以使用新通道,然后按照本文档中的步骤从新位置安装包。

18. 验证是否能够获取安全智能更新 (签名/定义更新)

若要验证 Linux 上的 Microsoft Defender for Endpoint 签名/定义更新,请运行以下命令行:

mdatp definitions update

有关详细信息,请参阅 Microsoft Defender 反恶意软件的新设备运行状况报告。

19. 测试检测

若要确保设备已正确载入并报告给服务,请运行以下检测测试:

打开终端窗口并执行以下命令以运行反恶意软件检测测试:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txt可以使用以下命令之一对 zip 文件运行其他检测测试:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zip注意

如果未显示检测,则可能是你已将“allowedThreats”设置为通过 Ansible 或 Puppet 在首选项中允许。

终结点检测和响应 (EDR) 检测,请参阅 体验 Microsoft Defender for Endpoint 通过模拟攻击。 如果未显示检测,则可能是门户中缺少事件或警报。 有关详细信息,请参阅 排查 Linux 上 Microsoft Defender for Endpoint 的缺失事件或警报问题。

有关 Microsoft Defender XDR 中的统一提交以及通过门户提交 误报 和 误报 功能的详细信息,请参阅 Microsoft Defender XDR 中的统一提交现已正式发布! - Microsoft技术社区。

20.排查 Linux 上 Microsoft Defender for Endpoint 的缺失事件或警报问题

有关详细信息,请参阅 排查 Linux 上 Microsoft Defender for Endpoint 的缺失事件或警报问题。

21. 排查 ISV、Linux 应用或脚本的 CPU 使用率过高问题

如果观察到第三方 ISV、内部开发的 Linux 应用或脚本 CPU 使用率过高,请执行以下步骤来调查原因。

- 确定导致症状的线程或进程。

- 根据确定的过程应用进一步的诊断步骤来解决问题。

步骤 1:确定 Linux 线程上导致症状的 Microsoft Defender for Endpoint

使用以下语法来帮助识别导致 CPU 开销的进程:

若要获取导致问题的Microsoft Defender for Endpoint 进程 ID,请运行:

sudo top -c若要获取有关 Microsoft Defender for Endpoint 过程的更多详细信息,请运行:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatp若要识别导致进程中 CPU 使用率最高的特定Microsoft Defender for Endpoint 线程 ID,请运行:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

下表列出了可能导致 CPU 使用率过高的进程:

| 进程名称 | 使用的组件 | 使用的 MDE 引擎 |

|---|---|---|

| wdavdaemon | FANotify | 防病毒 & EDR |

| wdavdaemon unprivileged | 防病毒引擎 | |

| wdavdaemon edr | EDR 引擎 | |

| mdatp_audisp_plugin | 审核框架 (审核) | 审核日志引入 |

步骤 2:根据标识的过程应用进一步的诊断步骤

确定导致 CPU 使用率过高的进程后,请使用下一节中的相应诊断指南。

例如,在上一步中, wdavdaemon unprivileged 被标识为导致 CPU 使用率过高的进程。 根据结果,可以应用指南来检查 wdavdaemon 非特权进程。

使用下表对 CPU 使用率过高进行故障排除:

| 进程名称 | 使用的组件 | 使用的 Microsoft Defender for Endpoint 引擎 | 步骤 |

|---|---|---|---|

| wdavdaemon | FANotify | 防病毒 & EDR | - 下载并运行 Microsoft Defender for Endpoint Client Analyzer。 有关详细信息,请参阅 在 macOS 或 Linux 上运行客户端分析器。 - 使用 客户端分析器工具收集诊断数据。 - 使用 Microsoft 打开 CSS 支持案例。 有关详细信息,请参阅 CSS 安全支持案例。 |

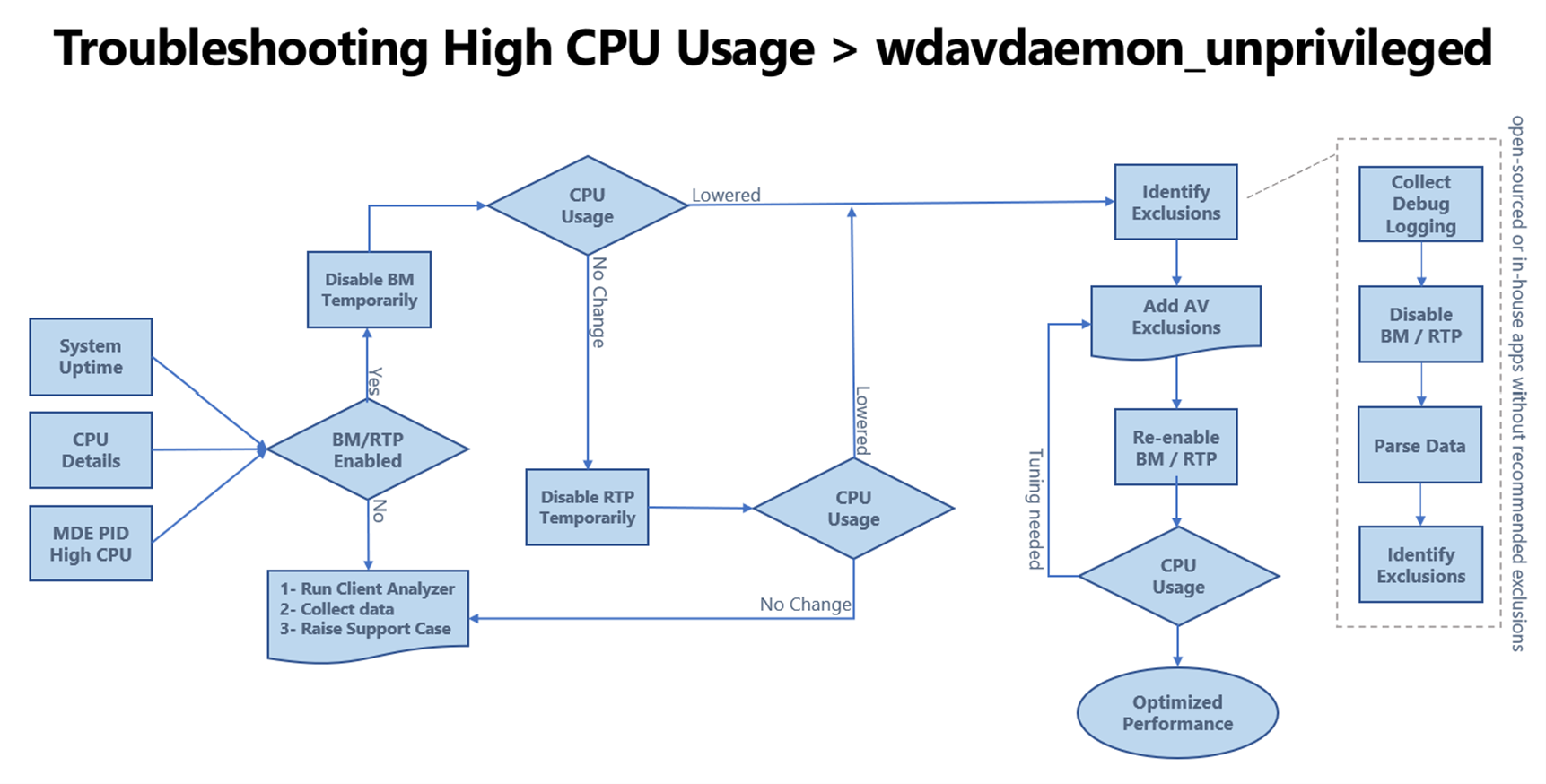

| wdavdaemon unprivileged | 不适用 | 防病毒引擎 | 下图显示了添加防病毒排除项所需的工作流和步骤。

常规故障排除指南 - 如果你有内部应用/脚本或合法的第三方应用/脚本被标记,Microsoft安全研究人员分析可疑文件,以确定它们是威胁、不需要的应用程序还是普通文件。 提交你认为是恶意软件的文件,或者你认为使用统一提交体验 (错误地归类为恶意软件的文件,有关详细信息,请参阅 统一提交体验) 或 文件提交。 - 请参阅 排查 Linux 上 Microsoft Defender for Endpoint 的性能问题。 - 下载并运行 Microsoft Defender for Endpoint Client Analyzer。 有关详细信息,请参阅 在 macOS 或 Linux 上运行客户端分析器。 - 使用 客户端分析器工具收集诊断数据。 - 使用 Microsoft 打开 CSS 支持案例。 有关详细信息,请参阅 CSS 安全支持案例。 |

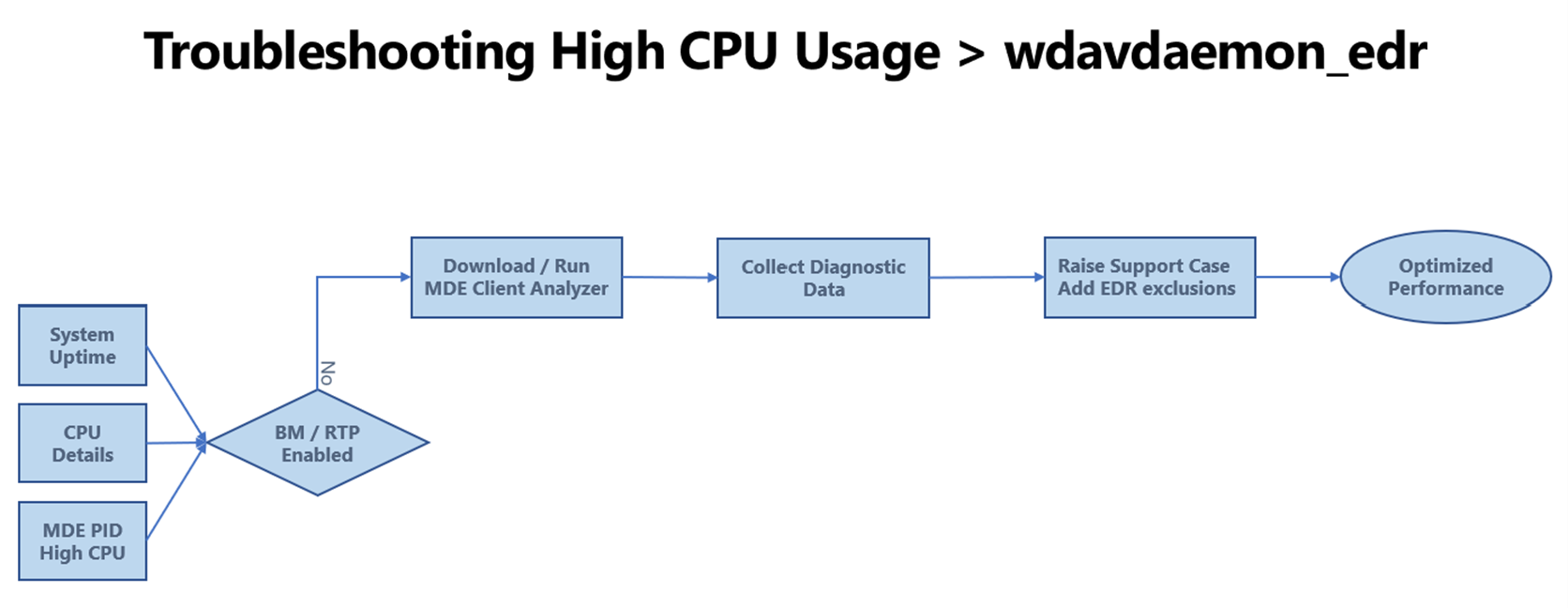

| wdavdaemon edr | 不适用 | EDR 引擎 | 下图显示了排查wdavedaemon_edr流程问题的工作流和步骤。

常规故障排除指南 - 如果你有内部应用/脚本或合法的第三方应用/脚本被标记,Microsoft安全研究人员分析可疑文件,以确定它们是威胁、不需要的应用程序还是普通文件。 提交你认为是恶意软件的文件或你认为使用统一提交体验 (错误地归类为恶意软件的文件,有关详细信息,请参阅 统一提交体验) 或 文件提交。 - 请参阅 排查 Linux 上 Microsoft Defender for Endpoint 的性能问题。 - 下载并运行 Microsoft Defender for Endpoint Client Analyzer。 有关详细信息,请参阅 在 macOS 或 Linux 上运行客户端分析器。 - 使用 客户端分析器工具收集诊断数据。 - 使用 Microsoft 打开 CSS 支持案例。 有关详细信息,请参阅 CSS 安全支持案例。 |

| mdatp_audisp_plugin | 审核框架 | 审核日志引入 | 请参阅 排查 Linux 上的 Microsoft Defender for Endpoint 的 AuditD 性能问题。 |

22. 卸载非Microsoft解决方案

如果此时已:

- 将组织的设备载入到 Defender for Endpoint,以及

- Microsoft已安装并启用了 Defender 防病毒,

下一步是卸载非Microsoft防病毒、反恶意软件和终结点保护解决方案。 卸载非Microsoft解决方案时,如果在安装或配置过程中将 Defender for Endpoint 设置为被动模式,请确保更新配置以从被动模式切换到主动模式。

诊断和故障排除资源

- 排查 Microsoft Defender for Endpoint on Linux 安装问题。

- 确定查找安装问题的详细日志的位置。

- 无代理或具有透明代理的环境的故障排除步骤。

- 使用静态代理的环境的故障排除步骤。

- 收集诊断信息。

- 卸载 Linux 上的 Defender for Endpoint。

- 排查 Linux 上的 Microsoft Defender for Endpoint 的性能问题。

- 排查 Linux 上的 Microsoft Defender for Endpoint 的 AuditD 性能问题。

高级 Microsoft Defender for Endpoint 功能

-

注意

行为监视功能是对现有基于内容的强大功能的补充,但是,在广泛部署此功能之前,应仔细评估环境中的此功能,因为启用行为监视会消耗更多资源,并可能导致性能问题。

参考

提示

想要了解更多信息? 在技术社区中与 Microsoft 安全社区互动: Microsoft Defender for Endpoint 技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈