启用受控文件夹访问

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

- Microsoft Defender 防病毒

平台

- Windows

希望体验 Defender for Endpoint? 注册免费试用版。

受控文件夹访问权限 有助于保护有价值的数据免受恶意应用和威胁(如勒索软件)的侵害。 受控文件夹访问权限包含在 Windows 10、Windows 11 和 Windows Server 2019 中。 受控文件夹访问权限也包含在 适用于 Windows Server 2012R2 和 2016 的新式统一解决方案中。

可以使用以下任一方法启用受控文件夹访问:

提示

首先尝试使用 审核模式 ,以便查看功能的工作原理并查看事件,而不会影响组织中的正常设备使用情况。

注意

如果添加Microsoft Defender 防病毒排除项 (进程或路径) ,则受控文件夹访问会信任它,并且不会阻止进程或路径。 禁用本地管理员列表合并的组策略设置将覆盖受控文件夹访问设置。 它们还覆盖本地管理员通过受控文件夹访问权限设置的受保护文件夹和允许的应用。 这些策略包括:

- Microsoft Defender 防病毒 配置列表的本地管理员合并行为

- System Center Endpoint Protection 允许用户添加排除项和替代项

有关禁用本地列表合并的详细信息,请参阅 阻止或允许用户在本地修改 Microsoft Defender 防病毒策略设置。

Windows 安全应用

通过选择任务栏中的防护图标打开 Windows 安全应用。 还可以搜索 Windows 安全中心“的”开始“菜单。

选择 “病毒 & 威胁防护 ”磁贴 (或左侧菜单栏上的屏蔽图标) 然后选择“ 勒索软件防护”。

将 “受控文件夹访问权限 ”开关设置为 “开”。

注意

此方法在 Windows Server 2012 R2 或 Windows Server 2016 上不可用。 如果使用组策略、PowerShell 或 MDM CSP 配置了受控文件夹访问,则仅在重启设备后,Windows 安全应用中的状态才会更改。 如果使用上述任何工具将该功能设置为 “审核模式 ”,则 Windows 安全应用会将状态显示为 “关闭”。

如果要保护用户配置文件数据,则用户配置文件应位于默认的 Windows 安装驱动器上。

Microsoft Intune

登录到 Microsoft Intune 管理中心 并打开 Endpoint Security。

转到 攻击面减少>策略。

选择“ 平台”,选择“ Windows 10”、“Windows 11”和“Windows Server”,然后选择配置文件 “攻击面减少规则>创建”。

为策略命名并添加说明。 选择 下一步。

向下滚动,然后在 “启用受控文件夹访问 ”下拉列表中选择一个选项,例如 “审核模式”。

建议首先在审核模式下启用受控文件夹访问,以查看它在组织中的工作方式。 稍后可以将其设置为另一种模式,例如 Enabled。

若要选择性地添加应受保护的文件夹,请选择“ 受控文件夹访问受保护的文件夹” ,然后添加文件夹。 不受信任的应用程序无法修改或删除这些文件夹中的文件。 请记住,默认系统文件夹会自动受到保护。 可以在 Windows 设备上的 Windows 安全应用中查看默认系统文件夹的列表。 若要了解有关此设置的详细信息,请参阅 策略 CSP - Defender:ControlledFolderAccessProtectedFolders。

若要选择性地添加应受信任的应用程序,请选择“ 受控文件夹访问允许的应用程序” ,然后添加应用可以访问受保护的文件夹。 Microsoft Defender 防病毒会自动确定应信任的应用程序。 仅使用此设置指定其他应用程序。 若要了解有关此设置的详细信息,请参阅 策略 CSP - Defender:ControlledFolderAccessAllowedApplications。

选择配置文件 分配,分配给 所有用户 & 所有设备,然后选择 保存。

选择“ 下一步 ”以保存每个打开的边栏选项卡,然后选择 “创建”。

注意

应用程序支持通配符,但文件夹不支持通配符。 允许的应用会继续触发事件,直到它们重新启动。

移动设备管理 (MDM)

使用 ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders 配置服务提供程序 (CSP) 允许应用对受保护的文件夹进行更改。

Microsoft Configuration Manager

在 Microsoft Configuration Manager 中,转到 “资产和符合性>终结点保护>”“Windows Defender 攻击防护”。

选择“ 开始>创建攻击防护策略”。

输入名称和说明,选择“ 受控文件夹访问权限”,然后选择“ 下一步”。

选择是阻止更改还是审核更改、允许其他应用还是添加其他文件夹,然后选择“ 下一步”。

注意

应用程序支持通配符,但文件夹不支持通配符。 允许的应用将继续触发事件,直到它们重新启动。

查看设置,然后选择“ 下一步 ”以创建策略。

创建策略后, 关闭。

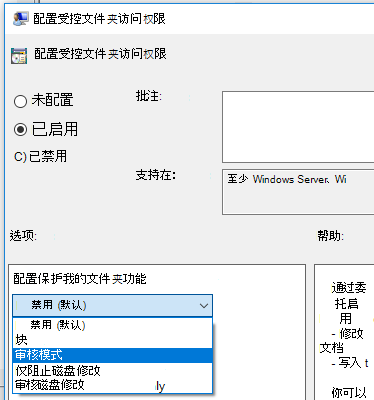

组策略

在组策略管理设备上,打开 组策略管理控制台,右键单击要配置的组策略对象,然后选择 “编辑”。

在 策略管理编辑器中, 计算机配置 并选择 管理模板。

将树展开到 Windows 组件 > ,Microsoft Defender 防病毒 > Microsoft Defender Exploit Guard > 受控文件夹访问权限。

双击“ 配置受控文件夹访问 ”设置,并将选项设置为 “已启用”。 在“选项”部分中,必须指定以下选项之一:

- 启用 - 不允许恶意和可疑应用对受保护文件夹中的文件进行更改。 Windows 事件日志中将提供通知。

- 禁用 (默认) - 受控文件夹访问功能不起作用。 所有应用都可以对受保护文件夹中的文件进行更改。

- 审核模式 - 如果恶意或可疑应用尝试更改受保护文件夹中的文件,将允许更改。 但是,它将记录在 Windows 事件日志中,你可以在其中评估对组织的影响。

- 仅阻止磁盘修改 - 不受信任的应用尝试写入磁盘扇区时,将记录在 Windows 事件日志中。 可以在 Windows > Windows Defender > 操作 > ID 1123 Microsoft >应用程序和服务日志>中找到这些日志。

- 仅审核磁盘修改 - 只有尝试写入受保护的磁盘扇区才会记录在 Windows 事件日志 (“ 应用程序和服务日志>”下,Microsoft>Windows>Defender>操作>ID 1124) 。 不会记录修改或删除受保护文件夹中的文件的尝试。

重要

若要完全启用受控文件夹访问,必须将“组策略”选项设置为 “已启用 ”,然后在选项下拉菜单中选择“ 阻止 ”。

PowerShell

在“开始”菜单中键入“PowerShell”,右键单击“Windows PowerShell”,并选择“以管理员身份运行”。

键入以下 cmdlet:

Set-MpPreference -EnableControlledFolderAccess Enabled可以通过指定

AuditMode而不是Enabled在审核模式下启用该功能。 使用Disabled关闭该功能。

另请参阅

提示

想要了解更多信息? 在技术社区中与 Microsoft 安全社区互动: Microsoft Defender for Endpoint 技术社区。